이 게시물은 BMO의 Amy Tseng, Jack Lin 및 Regis Chow와 공동 작성되었습니다.

BMO 자산 기준으로 북미에서 8번째로 큰 은행입니다. 13만 명의 고객에게 개인 및 상업 은행, 글로벌 시장, 투자 은행 서비스를 제공합니다. 그들은 속도, 규모, 복잡성 제거를 위한 디지털 우선 전략을 계속 구현하면서 항상 클라우드에서 데이터 액세스 제어를 혁신하고 현대화하며 합리화하는 방법을 모색하고 있습니다. BMO는 민감한 금융 데이터를 축적해왔으며 안전하고 성능이 뛰어난 분석 환경을 구축해야 했습니다. 엄격한 사이버 보안 요구 사항과 관련된 은행의 주요 과제 중 하나는 개인 식별 정보(PII), 결제 카드 산업(PCI) 및 높은 개인 정보 보호 위험(HPR)으로 분류된 데이터에 대해 필드 수준 암호화를 구현하는 것입니다. 이렇게 안전하게 분류된 데이터는 데이터 웨어하우스와 데이터 레이크 모두에 암호화된 형식으로 저장됩니다. 필요한 권한이 있는 사용자만 일반 텍스트로 된 데이터에 액세스할 수 있습니다.

아마존 레드 시프트 수만 명의 고객이 대규모 분석을 관리하는 데 사용하는 완전 관리형 데이터 웨어하우스 서비스입니다. Amazon Redshift는 다중 요소 인증과 함께 SSO(Single Sign-On)를 위한 내장된 자격 증명 관리 및 연동 기능을 통해 업계 최고의 보안을 지원합니다. 그만큼 아마존 레드시프트 스펙트럼 기능을 사용하면 Amazon Simple Storage Service(아마존 S3) 데이터 레이크이며 많은 고객이 이를 사용하여 데이터 플랫폼을 현대화하고 있습니다.

AWS Lake 형성 데이터 레이크 구축, 보안, 관리를 단순화하는 완전관리형 서비스입니다. 세분화된 액세스 제어, 태그 지정(태그 기반 액세스 제어(TBAC)) 및 분석 서비스 전반에 걸친 통합이 가능합니다. 이를 통해 데이터 카탈로그 객체의 거버넌스를 단순화하고 Amazon Redshift Spectrum과 같은 서비스에서 보안 데이터에 액세스할 수 있습니다.

이 게시물에서는 다음을 사용하여 솔루션을 공유합니다. Amazon Redshift 역할 기반 액세스 제어(RBAC) 과 AWS Lake Formation 태그 기반 Amazon Redshift Spectrum을 사용하여 데이터 레이크를 쿼리하기 위한 연합 사용자에 대한 액세스 제어.

사용 사례

BMO는 다음과 같이 분류된 페타바이트(PB) 이상의 금융 민감 데이터를 보유하고 있습니다.

- 개인 식별 정보(PII)

- 지불 카드 산업 (PCI)

- 높은 개인정보 위험(HPR)

은행은 Amazon Redshift 데이터 웨어하우스와 Amazon S3 데이터 레이크에 데이터를 저장하는 것을 목표로 합니다. 영업, 마케팅, 신용 위험, 기타 비즈니스 라인 및 페르소나 전반에 걸쳐 크고 다양한 최종 사용자 기반을 보유하고 있습니다.

- 비즈니스 분석가

- 데이터 엔지니어

- 데이터 과학자

Amazon Redshift Spectrum을 사용하여 액세스하는 Amazon Redshift 데이터와 데이터 레이크 데이터 모두에 세분화된 액세스 제어를 적용해야 합니다. 은행은 다음과 같은 AWS 서비스를 활용합니다. AWS 접착제 과 아마존 세이지 메이커 이 분석 플랫폼에서. 또한 외부 ID 공급자(IdP)를 사용하여 선호하는 사용자 기반을 관리하고 이를 이러한 분석 도구와 통합합니다. 최종 사용자는 타사 SQL 클라이언트 및 비즈니스 인텔리전스 도구를 사용하여 이 데이터에 액세스합니다.

솔루션 개요

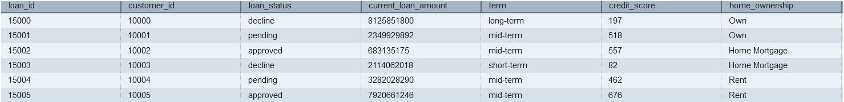

이 게시물에서는 PII, PCI 또는 HPR로 분류된 데이터와 함께 BMO 데이터와 매우 유사한 합성 데이터를 사용합니다. 사용자 및 그룹이 외부 IdP에 존재합니다. 이러한 사용자는 다음을 사용하여 Amazon Redshift에 대한 Single Sign-On을 위해 연합합니다. 기본 IdP 페더레이션. 사용자 역할에 대해 Redshift 역할 기반 액세스 제어(RBAC)를 사용하여 권한을 정의하겠습니다. Amazon Redshift Spectrum을 사용하여 데이터 레이크의 데이터에 액세스하는 사용자의 경우 액세스 제어를 위해 Lake Formation 정책을 사용합니다.

기술 솔루션

다양한 범주의 데이터를 보호하기 위한 고객 요구 사항을 구현하려면 여러 AWS IAM 역할을 정의해야 합니다. 이를 위해서는 IAM 정책에 대한 지식이 필요하고 권한 경계가 변경될 때 이를 유지해야 합니다.

이 게시물에서는 비즈니스 라인 및 데이터 분류에 따른 역할 순열 및 조합 대신 데이터 분류에 따라 정렬된 최소한의 Amazon Redshift AWS IAM 역할을 사용하여 데이터 분류 정책 관리를 단순화하는 방법을 보여줍니다. 다른 조직(예: 금융 서비스 연구소(FSI))은 BMO의 데이터 보안 및 규정 준수 구현을 통해 이익을 얻을 수 있습니다.

이 블로그의 일부로 데이터가 Amazon S3에 업로드됩니다. 데이터에 대한 액세스는 해당 ID 공급자 사용자 그룹에 대해 Redshift RBAC를 사용하여 정의된 정책을 사용하여 제어되며, TAG 기반 액세스 제어는 S3의 데이터에 대해 AWS Lake Formation을 사용하여 구현됩니다.

솔루션 아키텍처

다음 다이어그램은 자세한 단계와 함께 솔루션 아키텍처를 보여줍니다.

- 다음과 같은 그룹이 있는 IdP 사용자

lob_risk_public,Lob_risk_pci,hr_public및hr_hpr외부 IdP(ID 공급자)에 할당됩니다. - 각 사용자는 IdP에서 전송된 Amazon Redshift 로컬 역할에 매핑되며 다음을 포함합니다.

aad:lob_risk_pci,aad:lob_risk_public,aad:hr_public및aad:hr_hpr아마존 레드시프트에서. 예를 들어 User1은Lob_risk_public과hr_hpr그에 따라 역할 사용을 부여합니다. - 연결

iam_redshift_hpr,iam_redshift_pcipii및iam_redshift_publicAmazon Redshift 클러스터에 대한 AWS IAM 역할. - s3에서 지원되는 AWS Glue 데이터베이스(예:

lobrisk,lobmarket,hr및 해당 테이블)은 Amazon Redshift에서 참조됩니다. Amazon Redshift Spectrum을 사용하면 이러한 외부 테이블과 데이터베이스(예:external_lobrisk_pci,external_lobrisk_public,external_hr_public및external_hr_hpr), 이는 AWS IAM 역할을 사용하여 생성됩니다.iam_redshift_pcipii,iam_redshift_hpr,iam_redshift_public솔루션 단계에 표시된 대로. - AWS Lake Formation은 외부 스키마 및 테이블에 대한 액세스를 제어하는 데 사용됩니다.

- AWS Lake Formation 태그를 사용하여 AWS IAM 역할(예:

iam_redshift_hpr,iam_redshift_pcipii및iam_redshift_public). - 마지막으로 Amazon Redshift 역할에 이러한 외부 스키마에 대한 사용 권한을 부여합니다.

연습

다음 섹션에서는 합성 데이터를 사용하여 솔루션을 구현하는 과정을 안내합니다.

데이터 파일을 다운로드하고 파일을 버킷에 넣습니다.

Amazon S3는 AWS에서 확장 가능하고 내구성이 뛰어난 데이터 레이크 역할을 합니다. Data Lake를 사용하면 CSV, JSON, PARQUET 또는 ORC와 같은 개방형 형식 데이터를 Amazon S3로 가져와 데이터 분석을 수행할 수 있습니다.

솔루션은 PCI, PII, HPR 또는 공개로 분류된 정보가 포함된 CSV 데이터 파일을 활용합니다. 아래 제공된 링크를 사용하여 입력 파일을 다운로드할 수 있습니다. 다운로드한 파일을 사용하여 지침에 따라 아래 스크린샷과 같이 폴더와 파일을 생성하여 Amazon S3에 업로드합니다. 여기에서 지금 확인해 보세요.. 각 파일의 세부 정보는 다음 목록에 제공됩니다.

크롤러를 사용하여 AWS Glue 데이터 카탈로그에 파일 등록

다음 지침에서는 크롤러를 사용하여 AWS Glue 데이터 카탈로그에 다운로드한 파일을 등록하는 방법을 보여줍니다. 다음 단계에 따라 AWS Glue 데이터 카탈로그를 사용하여 파일을 데이터베이스와 테이블로 구성합니다. 문서를 검토하여 올바르게 설정하는 방법을 알아보는 것이 좋습니다. AWS Glue 데이터베이스. 크롤러는 다운로드한 파일을 수동으로 등록하는 대신 카탈로그에 등록하는 과정을 자동화할 수 있습니다. AWS Glue 데이터 카탈로그에 다음 데이터베이스를 생성합니다.

lobrisklobmarkethr

AWS Glue 데이터베이스를 생성하는 예제 단계 lobrisk 데이터는 다음과 같습니다:

- 로 이동 AWS Glue 콘솔.

- 다음으로 데이터베이스 아래에 데이터 카탈로그.

- 왼쪽 메뉴에서 데이터베이스 추가 데이터베이스 이름을 다음과 같이 입력하십시오. 로비스크.

- 선택 데이터베이스 생성다음 스크린 샷에 표시된대로

다음과 같은 다른 데이터베이스를 생성하려면 단계를 반복하세요. lobmarket 과 hr.

AWS Glue 크롤러는 위 파일을 스캔하고 해당 파일에 대한 메타데이터를 AWS Glue 데이터 카탈로그에 분류합니다. Glue 데이터 카탈로그는 Amazon Redshift Spectrum이 이해할 수 있는 SQL을 사용하여 데이터를 쿼리할 수 있도록 이 Amazon S3 데이터를 테이블과 데이터베이스로 구성하고 열과 데이터 유형을 할당합니다. 검토해 주십시오. AWS Glue 설명서 Glue Crawler 생성에 대해 알아보세요. AWS Glue 크롤러 실행이 완료되면 다음과 같은 해당 데이터베이스와 테이블이 표시됩니다.

lobrisklob_risk_high_confidential_publiclob_risk_high_confidential

lobmarketcredit_card_transaction_pcicredit_card_transaction_pci_public

hrcustomers_pii_hpr_publiccustomers_pii_hpr

AWS Glue 크롤러를 생성하는 예제 단계 lobrisk 데이터는 다음과 같습니다:

- 선택 겉옷 아래에 데이터 카탈로그 AWS Glue 콘솔에서.

- 다음으로 크롤러 생성. 크롤러 이름을 다음과 같이 제공하십시오.

lobrisk_crawler선택하고 다음 보기.

데이터 소스를 다음과 같이 선택하십시오. 아마존 S3 Amazon S3 경로를 탐색하여 lob_risk_high_confidential_public 폴더를 선택하고 Amazon S3 데이터 소스를 선택합니다.

- 크롤러는 Amazon S3의 여러 폴더를 크롤링할 수 있습니다. 선택하다 데이터 소스 추가 경로를 포함하고

S3://<<Your Bucket >>/ lob_risk_high_confidential.

- 다른 Amazon S3 폴더를 추가한 후 다음을 선택합니다. 다음 보기.

- 다음으로 새 항목을 만듭니다. IAM 역할 FBI 증오 범죄 보고서 구성 보안 설정.

- 왼쪽 메뉴에서 다음 보기.

- 대상 데이터베이스를 다음과 같이 선택합니다.

lobrisk. 선택 다음 보기.

- 다음, 아래 검토선택한다. 크롤러 생성.

- 선택 크롤러 실행. 그러면 두 개의 테이블이 생성됩니다.

lob_risk_high_confidential_public과lob_risk_high_confidential데이터베이스 아래lobrisk.

마찬가지로, 다음을 위한 AWS Glue 크롤러를 생성합니다. lobmarket 과 hr 위의 단계를 사용하여 데이터를 생성합니다.

AWS IAM 역할 생성

AWS IAM을 사용하여 Amazon Redshift, Amazon S3, AWS Glue 및 AWS Lake Formation 권한이 있는 다음 IAM 역할을 생성합니다.

이 링크를 사용하여 이 서비스에서 AWS IAM 역할을 생성할 수 있습니다. 나중에 다음 IAM 역할에 관리형 정책을 연결할 수 있습니다.

iam_redshift_pcipii(Amazon Redshift 클러스터에 연결된 AWS IAM 역할)AmazonRedshiftFullAccessAmazonS3FullAccess- Lake Formation 권한에 대한 인라인 정책(Lakeformation-inline)을 다음과 같이 추가합니다.

iam_redshift_hpr(Amazon Redshift 클러스터에 연결된 AWS IAM 역할): 다음 관리형을 추가합니다.AmazonRedshiftFullAccessAmazonS3FullAccess- 이전에 생성한 인라인 정책(Lakeformation-inline)을 추가합니다.

iam_redshift_public(Amazon Redshift 클러스터에 연결된 AWS IAM 역할): 다음 관리형 정책을 추가합니다.AmazonRedshiftFullAccessAmazonS3FullAccess- 이전에 생성한 인라인 정책(Lakeformation-inline)을 추가합니다.

LF_admin(Lake Formation 관리자): 다음 관리형 정책을 추가합니다.AWSLakeFormationDataAdminAWSLakeFormationCrossAccountManagerAWSGlueConsoleFullAccess

Lake Formation 태그 기반 액세스 제어(LF-TBAC)를 사용하여 AWS Glue 데이터 카탈로그 테이블에 대한 액세스 제어를 수행합니다.

LF-TBAC는 속성을 기반으로 권한을 정의하는 권한 부여 전략입니다. 사용 LF_admin Lake Formation 관리자는 다음 세부 정보에 언급된 대로 LF 태그를 생성할 수 있습니다.

| 키 | 가치관 |

|---|---|

| 분류: HPR | 아니, 네 |

| 분류:PCI | 아니, 네 |

| 분류:PII | 아니, 네 |

| 분류 | 민감하지 않은, 민감한 |

Lake Formation 태그를 생성하려면 아래 지침을 따르십시오.

- Lake Formation 콘솔에 로그인합니다(

https://console.aws.amazon.com/lakeformation/) LF-Admin AWS IAM 역할을 사용합니다. - We Buy Orders 신청서를 클릭하세요. LF-태그 및 권한 in 권한 섹션.

- 선택 LF 태그 추가.

- 앞의 표에 지시된 대로 나머지 LF-태그를 생성합니다. 일단 생성되면 아래와 같이 LF-태그를 찾을 수 있습니다.

AWS Glue 카탈로그 테이블에 LF-TAG 할당

Lake Formation 태그를 테이블에 할당하는 데에는 일반적으로 구조화된 접근 방식이 필요합니다. Lake Formation 관리자는 데이터 소스, 데이터 유형, 비즈니스 도메인, 데이터 소유자 또는 데이터 품질과 같은 다양한 기준에 따라 태그를 할당할 수 있습니다. 데이터베이스, 테이블, 열을 포함한 데이터 카탈로그 자산에 LF-태그를 할당할 수 있으므로 리소스 액세스를 효과적으로 관리할 수 있습니다. 이러한 리소스에 대한 액세스는 해당 LF-태그가 부여된 주체(또는 명명된 리소스 접근 방식을 통해 액세스 권한이 부여된 주체)로 제한됩니다.

제공 링크의 지침에 따라 LF-TAGS를 Glue에 할당하세요. 데이터 카탈로그 테이블:

| 접착제 카탈로그 테이블 | 키 | 가치관 |

|---|---|---|

customers_pii_hpr_public |

분류 | 민감하지 않다 |

customers_pii_hpr |

분류: HPR | 예 |

credit_card_transaction_pci |

분류:PCI | 예 |

credit_card_transaction_pci_public |

분류 | 민감하지 않다 |

lob_risk_high_confidential_public |

분류 | 민감하지 않다 |

lob_risk_high_confidential |

분류:PII | 예 |

다음 지침에 따라 AWS 콘솔에서 Glue 테이블에 LF-태그를 할당하십시오.

- Lake Formation 콘솔의 데이터베이스에 액세스하려면 데이터 카탈로그 섹션 및 선택 데이터베이스.

- 선택 로비스크 데이터베이스를 선택하고 테이블 보기.

- 선택 lob_risk_high_confidential 테이블을 편집하고 LF-태그.

- 할당 분류: HPR as 할당된 키 및 값 가능. 선택 찜하기.

- 마찬가지로 분류를 할당합니다. 키 과 가치관 민감하지 않은 만큼

lob_risk_high_confidential_public테이블.

위의 지침에 따라 나머지 테이블에 테이블을 할당합니다. lobmarket 과 hr 데이터베이스.

Redshift IAM 역할에 부여되는 LF-Tag 표현식을 사용하여 리소스에 권한 부여

부여 고르다, 설명 Lake Formation 콘솔에서 Lake Formation 관리자를 사용하여 LF-태그 및 Redshift IAM 역할에 대한 Lake Formation 권한입니다. 부여하려면 다음을 따르십시오. 선적 서류 비치.

다음 표를 사용하여 LF 태그에 해당 IAM 역할을 부여합니다.

| IAM 역할 | LF-태그 키 | LF-태그 값 | 허가 |

|---|---|---|---|

iam_redshift_pcipii |

분류:PII | 예 | 설명, 선택 |

| . | 분류:PCI | 예 | . |

iam_redshift_hpr |

분류: HPR | 예 | 설명, 선택 |

iam_redshift_public |

분류 | 민감하지 않다 | 설명, 선택 |

LF 태그 및 IAM 역할에 권한을 부여하려면 아래 지침을 따르세요.

- 왼쪽 메뉴에서 데이터 레이크 권한 in 권한 AWS Lake Formation 콘솔의 섹션.

- 왼쪽 메뉴에서 보조금. 선택 IAM 사용자 그리고 역할 교장.

- LF 태그 또는 카탈로그 리소스에서 선택 키 as

Classifications과 값 asnon-sensitive.

- 다음으로 테이블 권한 as 선택 및 설명. 선택 보조금.

이전 표에 표시된 대로 나머지 LF-태그 및 해당 IAM 역할에 대한 위 지침을 따르세요.

IdP 사용자 그룹을 Redshift 역할에 매핑

Redshift에서는 기본 IdP 연동을 사용하여 IdP 사용자 그룹을 Redshift 역할에 매핑합니다. 사용 쿼리 편집기 V2.

외부 스키마 생성

Redshift에서 AWS IAM 역할과 AWS Glue Catalog 데이터베이스를 사용하여 외부 스키마를 생성합니다. 외부 스키마는 다음을 사용하여 데이터 분류에 따라 생성됩니다. iam_role.

테이블 목록 확인

각 외부 스키마의 테이블 목록을 확인합니다. 각 스키마에는 Lake Formation이 부여한 테이블만 나열됩니다. IAM_ROLES 외부 스키마를 생성하는 데 사용됩니다. 다음은 왼쪽 상단에 있는 Redshift 쿼리 편집 v2 출력의 테이블 목록입니다.

다른 Redshift 로컬 역할에 외부 스키마 사용 권한 부여

Redshift에서는 다음과 같이 외부 스키마에 대한 사용 권한을 다른 Redshift 로컬 역할에 부여합니다.

외부 스키마에 대한 액세스 확인

Lob Risk 팀의 사용자를 사용하여 외부 스키마에 대한 액세스를 확인합니다. 사용자 lobrisk_pci_user Amazon Redshift 로컬 역할에 통합됨 rs_lobrisk_pci_role. 역할 rs_lobrisk_pci_role 외부 스키마에만 액세스할 수 있습니다. external_lobrisk_pci.

쿼리 테이블에서 external_lobmarket_pci 스키마를 실행하면 권한이 거부된 것을 확인할 수 있습니다.

BMO의 자동 액세스 프로비저닝

우리는 은행과 협력하여 은행이 사용자와 이들이 액세스할 수 있는 데이터에 대한 중앙 저장소를 생성할 수 있는 액세스 프로비저닝 프레임워크를 개발했습니다. 정책 파일은 Amazon S3에 저장됩니다. 파일이 업데이트되면 처리되고 메시지가 아마존 SQS. AWS 람다 사용 데이터 API Amazon Redshift 역할에 액세스 제어를 적용하는 데 사용됩니다. 동시에, AWS 람다 AWS Lake Formation에서 태그 기반 액세스 제어를 자동화하는 데 사용됩니다.

이 모델을 채택함으로써 얻을 수 있는 이점은 다음과 같습니다.

- 변화하는 정책을 동적으로 적용할 수 있도록 확장 가능한 자동화 프로세스를 만들었습니다.

- 기존 엔터프라이즈 액세스 관리를 통해 사용자 액세스 온보딩 및 처리를 간소화했습니다.

- 각 사업 부문에서 자신이 소유한 민감한 데이터에 대한 액세스를 제한하고 기업 수준에서 고객 데이터와 개인 정보를 보호할 수 있는 권한을 부여합니다.

- 필요한 역할 수를 크게 줄여 AWS IAM 역할 관리 및 유지 관리를 단순화했습니다.

최근 출시된 Amazon Redshift와 AWS Identity Center 통합을 통해 AWS 서비스 전반에 걸쳐 ID 전파를 활용하여 이를 단순화하고 확장할 수 있습니다. 이행.

결론

이 게시물에서는 다양한 개별 AWS IAM 역할을 정의하려고 할 때 어려웠던 Amazon Redshift의 민감한 고객 데이터에 대한 강력한 액세스 제어를 구현하는 방법을 보여주었습니다. 이 게시물에 제시된 솔루션은 조직이 비즈니스 부문이 아닌 데이터 분류별로 구성된 최소한의 AWS IAM 역할 세트를 사용하여 통합 접근 방식을 통해 데이터 보안 및 규정 준수 요구 사항을 충족할 수 있는 방법을 보여줍니다.

Amazon Redshift의 외부 IdP와의 기본 통합을 사용하고 Redshift 및 AWS Lake Formation 모두에서 RBAC 정책을 정의함으로써 과도한 수의 개별 역할을 생성하지 않고도 세분화된 액세스 제어를 적용할 수 있습니다. 이를 통해 관리 오버헤드를 최소화하면서 역할 기반 액세스의 이점을 누릴 수 있습니다.

고객 데이터를 보호하고 규정 준수 규정을 준수하려는 다른 금융 서비스 기관도 유사한 통합 RBAC 접근 방식을 따를 수 있습니다. 비즈니스 기능보다는 데이터 민감도에 맞게 조정된 신중한 정책 정의는 AWS IAM 역할의 확산을 줄이는 데 도움이 될 수 있습니다. 이 모델은 Amazon Redshift 및 광범위한 클라우드 데이터 플랫폼의 민감한 데이터 거버넌스를 위한 보안, 규정 준수 및 관리 효율성의 균형을 유지합니다.

즉, 데이터 분류를 기반으로 하는 중앙 집중식 RBAC 모델은 액세스 관리를 간소화하는 동시에 강력한 데이터 보안 및 규정 준수를 제공합니다. 이 접근 방식은 클라우드에서 민감한 고객 정보를 관리하는 모든 조직에 도움이 될 수 있습니다.

저자에 관하여

에이미 청 BMO의 데이터 및 분석(DnA) 통합 담당 전무이사입니다. 그녀는 AWS 데이터 히어로 중 한 명입니다. 그녀는 AWS에서 데이터 및 분석 클라우드 마이그레이션 분야에서 7년 이상의 경험을 갖고 있습니다. 직장 밖에서 에이미는 여행과 하이킹을 좋아합니다.

에이미 청 BMO의 데이터 및 분석(DnA) 통합 담당 전무이사입니다. 그녀는 AWS 데이터 히어로 중 한 명입니다. 그녀는 AWS에서 데이터 및 분석 클라우드 마이그레이션 분야에서 7년 이상의 경험을 갖고 있습니다. 직장 밖에서 에이미는 여행과 하이킹을 좋아합니다.

잭 린 BMO의 데이터 플랫폼 엔지니어링 이사입니다. 그는 플랫폼 엔지니어링 및 소프트웨어 엔지니어링 분야에서 20년 이상의 경력을 갖고 있습니다. 직장 밖에서 Jack은 축구를 즐기고, 축구 경기를 관람하고, 여행하는 것을 좋아합니다.

잭 린 BMO의 데이터 플랫폼 엔지니어링 이사입니다. 그는 플랫폼 엔지니어링 및 소프트웨어 엔지니어링 분야에서 20년 이상의 경력을 갖고 있습니다. 직장 밖에서 Jack은 축구를 즐기고, 축구 경기를 관람하고, 여행하는 것을 좋아합니다.

레지스 차우 BMO의 DnA 통합 이사입니다. 그는 클라우드에서 5년 넘게 일한 경험이 있으며 AWS의 혁신을 통해 문제를 해결하는 것을 즐깁니다. 직장 밖에서 Regis는 야외 활동을 모두 좋아하며 특히 골프와 잔디 관리에 열정을 쏟습니다.

레지스 차우 BMO의 DnA 통합 이사입니다. 그는 클라우드에서 5년 넘게 일한 경험이 있으며 AWS의 혁신을 통해 문제를 해결하는 것을 즐깁니다. 직장 밖에서 Regis는 야외 활동을 모두 좋아하며 특히 골프와 잔디 관리에 열정을 쏟습니다.

니쉬차이 JM Amazon Web Services의 분석 전문가 솔루션 아키텍트입니다. 그는 빅 데이터 애플리케이션 구축을 전문으로 하며 고객이 클라우드에서 애플리케이션을 현대화할 수 있도록 지원합니다. 그는 데이터가 새로운 석유라고 생각하고 데이터에서 통찰력을 도출하는 데 대부분의 시간을 보냅니다.

니쉬차이 JM Amazon Web Services의 분석 전문가 솔루션 아키텍트입니다. 그는 빅 데이터 애플리케이션 구축을 전문으로 하며 고객이 클라우드에서 애플리케이션을 현대화할 수 있도록 지원합니다. 그는 데이터가 새로운 석유라고 생각하고 데이터에서 통찰력을 도출하는 데 대부분의 시간을 보냅니다.

하시다 파텔 AWS의 분석 부문 수석 솔루션 아키텍트입니다.

하시다 파텔 AWS의 분석 부문 수석 솔루션 아키텍트입니다.

라구 쿠팔라 데이터베이스, 데이터 웨어하우징 및 분석 공간에서 근무한 경험이 있는 분석 전문가 솔루션 설계자입니다. 업무 외에는 다양한 요리를 맛보고 가족, 친구들과 시간을 보내는 것을 즐깁니다.

라구 쿠팔라 데이터베이스, 데이터 웨어하우징 및 분석 공간에서 근무한 경험이 있는 분석 전문가 솔루션 설계자입니다. 업무 외에는 다양한 요리를 맛보고 가족, 친구들과 시간을 보내는 것을 즐깁니다.

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://aws.amazon.com/blogs/big-data/how-bmo-improved-data-security-with-amazon-redshift-and-aws-lake-formation/