Bài đăng này được viết cùng với Amy Tseng, Jack Lin và Regis Chow từ BMO.

BMO là ngân hàng lớn thứ 8 ở Bắc Mỹ tính theo tài sản. Nó cung cấp dịch vụ ngân hàng cá nhân và thương mại, thị trường toàn cầu và dịch vụ ngân hàng đầu tư cho 13 triệu khách hàng. Khi tiếp tục triển khai chiến lược Digital First về tốc độ, quy mô và loại bỏ sự phức tạp, họ luôn tìm cách đổi mới, hiện đại hóa và hợp lý hóa việc kiểm soát truy cập dữ liệu trong Đám mây. BMO đã tích lũy dữ liệu tài chính nhạy cảm và cần thiết để xây dựng một môi trường phân tích an toàn và hiệu quả. Một trong những thách thức chính của ngân hàng liên quan đến các yêu cầu nghiêm ngặt về an ninh mạng là triển khai mã hóa cấp trường cho thông tin nhận dạng cá nhân (PII), Ngành thẻ thanh toán (PCI) và dữ liệu được phân loại là có rủi ro bảo mật cao (HPR). Dữ liệu có phân loại dữ liệu bảo mật này được lưu trữ ở dạng mã hóa cả trong kho dữ liệu và hồ dữ liệu của họ. Chỉ những người dùng có quyền cần thiết mới được phép truy cập dữ liệu ở dạng văn bản rõ ràng.

Amazon RedShift là dịch vụ kho dữ liệu được quản lý toàn phần được hàng chục nghìn khách hàng sử dụng để quản lý phân tích trên quy mô lớn. Amazon Redshift hỗ trợ khả năng bảo mật hàng đầu trong ngành với tính năng liên kết và quản lý danh tính tích hợp cho đăng nhập một lần (SSO) cùng với xác thực đa yếu tố. Các Quang phổ dịch chuyển đỏ Amazon tính năng cho phép truy vấn trực tiếp Dịch vụ lưu trữ đơn giản Amazon của bạn (Amazon S3) hồ dữ liệu và nhiều khách hàng đang sử dụng hồ này để hiện đại hóa nền tảng dữ liệu của họ.

Sự hình thành hồ AWS là một dịch vụ được quản lý hoàn toàn giúp đơn giản hóa việc xây dựng, bảo mật và quản lý hồ dữ liệu. Nó cung cấp kiểm soát truy cập chi tiết, gắn thẻ (Kiểm soát truy cập dựa trên thẻ (TBAC)) và tích hợp giữa các dịch vụ phân tích. Nó cho phép đơn giản hóa việc quản trị các đối tượng danh mục dữ liệu và truy cập dữ liệu được bảo mật từ các dịch vụ như Amazon Redshift Spectrum.

Trong bài đăng này, chúng tôi chia sẻ giải pháp bằng cách sử dụng Kiểm soát truy cập dựa trên vai trò của Amazon Redshift (RBAC) và Dựa trên thẻ AWS Lake Formation kiểm soát quyền truy cập để người dùng liên kết truy vấn kho dữ liệu của bạn bằng Amazon Redshift Spectrum.

Ca sử dụng

BMO có hơn Petabyte(PB) dữ liệu nhạy cảm về tài chính được phân loại như sau:

- Thông tin nhận dạng cá nhân (PII)

- Ngành thẻ thanh toán (PCI)

- Rủi ro bảo mật cao (HPR)

Ngân hàng đặt mục tiêu lưu trữ dữ liệu trong kho dữ liệu Amazon Redshift và hồ dữ liệu Amazon S3 của họ. Họ có cơ sở người dùng cuối lớn, đa dạng về bán hàng, tiếp thị, rủi ro tín dụng cũng như các ngành nghề kinh doanh và tính cách khác:

- Nhà phân tích kinh doanh

- Kỹ sư dữ liệu

- Nhà khoa học dữ liệu

Kiểm soát truy cập chi tiết cần được áp dụng cho dữ liệu trên cả dữ liệu Amazon Redshift và kho dữ liệu được truy cập bằng Amazon Redshift Spectrum. Ngân hàng tận dụng các dịch vụ AWS như Keo AWS và Amazon SageMaker trên nền tảng phân tích này. Họ cũng sử dụng nhà cung cấp danh tính bên ngoài (IdP) để quản lý cơ sở người dùng ưa thích của họ và tích hợp cơ sở đó với các công cụ phân tích này. Người dùng cuối truy cập dữ liệu này bằng ứng dụng khách SQL của bên thứ ba và các công cụ kinh doanh thông minh.

Tổng quan về giải pháp

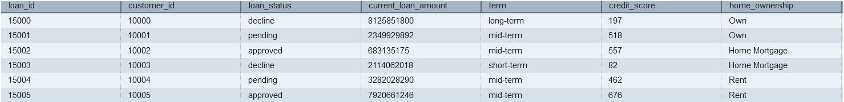

Trong bài đăng này, chúng tôi sẽ sử dụng dữ liệu tổng hợp rất giống với dữ liệu BMO với dữ liệu được phân loại là PII, PCI hoặc HPR. Người dùng và nhóm tồn tại trong IdP bên ngoài. Những người dùng này liên kết để đăng nhập một lần vào Amazon Redshift bằng cách sử dụng liên đoàn IdP gốc. Chúng tôi sẽ xác định các quyền bằng cách sử dụng kiểm soát truy cập dựa trên vai trò Redshift (RBAC) cho các vai trò của người dùng. Đối với người dùng truy cập dữ liệu trong kho dữ liệu bằng Amazon Redshift Spectrum, chúng tôi sẽ sử dụng chính sách Lake Formation để kiểm soát quyền truy cập.

Giải pháp kỹ thuật

Để đáp ứng nhu cầu của khách hàng về bảo mật các danh mục dữ liệu khác nhau, cần phải xác định nhiều vai trò AWS IAM, đòi hỏi kiến thức về chính sách IAM và duy trì các chính sách đó khi ranh giới quyền thay đổi.

Trong bài đăng này, chúng tôi trình bày cách đơn giản hóa việc quản lý chính sách phân loại dữ liệu với số lượng vai trò IAM Amazon Redshift AWS tối thiểu được căn chỉnh theo phân loại dữ liệu, thay vì hoán vị và kết hợp vai trò theo ngành nghề kinh doanh và phân loại dữ liệu. Các tổ chức khác (ví dụ: Viện dịch vụ tài chính [FSI]) có thể hưởng lợi từ việc triển khai tuân thủ và bảo mật dữ liệu của BMO.

Là một phần của blog này, dữ liệu sẽ được tải lên Amazon S3. Quyền truy cập vào dữ liệu được kiểm soát bằng các chính sách được xác định bằng Redshift RBAC cho các nhóm người dùng của nhà cung cấp Danh tính tương ứng và kiểm soát quyền truy cập Dựa trên TAG sẽ được triển khai bằng AWS Lake Formation cho dữ liệu trên S3.

Giải pháp xây dựng

Sơ đồ sau minh họa kiến trúc giải pháp cùng với các bước chi tiết.

- Người dùng IdP có các nhóm như

lob_risk_public,Lob_risk_pci,hr_publicvàhr_hprđược chỉ định trong IdP bên ngoài (Nhà cung cấp danh tính). - Mỗi người dùng được ánh xạ tới các vai trò cục bộ của Amazon Redshift được gửi từ IdP và bao gồm

aad:lob_risk_pci,aad:lob_risk_public,aad:hr_publicvàaad:hr_hprtrong Amazon Redshift. Ví dụ: Người dùng1 là một phần củaLob_risk_publicvàhr_hprsẽ cấp quyền sử dụng vai trò tương ứng. - Đính kèm

iam_redshift_hpr,iam_redshift_pcipiivàiam_redshift_publicVai trò AWS IAM đối với cụm Amazon Redshift. - Cơ sở dữ liệu AWS Glue được hỗ trợ trên s3 (ví dụ:

lobrisk,lobmarket,hrvà các bảng tương ứng) được tham chiếu trong Amazon Redshift. Bằng cách sử dụng Amazon Redshift Spectrum, bạn có thể truy vấn các bảng và cơ sở dữ liệu bên ngoài này (ví dụ:external_lobrisk_pci,external_lobrisk_public,external_hr_publicvàexternal_hr_hpr), được tạo bằng vai trò AWS IAMiam_redshift_pcipii,iam_redshift_hpr,iam_redshift_publicnhư được hiển thị trong các bước giải pháp. - AWS Lake Formation được sử dụng để kiểm soát quyền truy cập vào các lược đồ và bảng bên ngoài.

- Bằng cách sử dụng thẻ AWS Lake Formation, chúng tôi áp dụng biện pháp kiểm soát truy cập chi tiết cho các bảng bên ngoài này cho các vai trò AWS IAM (ví dụ:

iam_redshift_hpr,iam_redshift_pcipiivàiam_redshift_public). - Cuối cùng, cấp quyền sử dụng các lược đồ bên ngoài này cho các vai trò Amazon Redshift của chúng.

Hương

Các phần sau sẽ hướng dẫn bạn cách triển khai giải pháp bằng cách sử dụng dữ liệu tổng hợp.

Tải xuống các tệp dữ liệu và đặt các tệp của bạn vào nhóm

Amazon S3 đóng vai trò là hồ dữ liệu có độ bền cao và có thể mở rộng trên AWS. Bằng cách sử dụng Data Lake, bạn có thể đưa mọi dữ liệu định dạng mở như CSV, JSON, PARQUET hoặc ORC vào Amazon S3 và thực hiện phân tích trên dữ liệu của mình.

Các giải pháp sử dụng tệp dữ liệu CSV chứa thông tin được phân loại là PCI, PII, HPR hoặc Công khai. Bạn có thể tải xuống các tập tin đầu vào bằng các liên kết được cung cấp bên dưới. Sử dụng các tệp đã tải xuống để tải lên Amazon S3 bằng cách tạo thư mục và tệp như trong ảnh chụp màn hình bên dưới bằng cách làm theo hướng dẫn tại đây. Chi tiết của từng tệp được cung cấp trong danh sách sau:

Đăng ký các tệp vào Danh mục dữ liệu AWS Glue bằng trình thu thập thông tin

Hướng dẫn sau đây minh họa cách đăng ký các tệp được tải xuống Danh mục dữ liệu AWS Glue bằng trình thu thập thông tin. Chúng tôi sắp xếp các tệp vào cơ sở dữ liệu và bảng bằng Danh mục dữ liệu AWS Glue, theo các bước sau. Nên xem lại tài liệu để tìm hiểu cách thiết lập đúng cách Cơ sở dữ liệu AWS Glue. Trình thu thập thông tin có thể tự động hóa quá trình đăng ký các tệp đã tải xuống của chúng tôi vào danh mục thay vì thực hiện thủ công. Bạn sẽ tạo các cơ sở dữ liệu sau trong Danh mục dữ liệu AWS Glue:

lobrisklobmarkethr

Các bước ví dụ để tạo cơ sở dữ liệu AWS Glue cho lobrisk dữ liệu như sau:

- Tới Bảng điều khiển keo AWS.

- Tiếp theo, chọn Cơ sở dữ liệu Dưới Danh mục dữ liệu.

- Chọn Thêm cơ sở dữ liệu và nhập tên của cơ sở dữ liệu như tôm hùm.

- Chọn Tạo cơ sở dữ liệu, như thể hiện trong ảnh chụp màn hình sau đây.

Lặp lại các bước để tạo cơ sở dữ liệu khác như lobmarket và hr.

Trình thu thập dữ liệu AWS Glue quét các tệp trên và lập danh mục siêu dữ liệu về chúng vào Danh mục dữ liệu AWS Glue. Danh mục dữ liệu Glue sắp xếp dữ liệu Amazon S3 này thành các bảng và cơ sở dữ liệu, gán các cột và loại dữ liệu để có thể truy vấn dữ liệu bằng cách sử dụng SQL mà Amazon Redshift Spectrum có thể hiểu được. Vui lòng xem lại Tài liệu keo AWS về việc tạo Trình thu thập keo. Sau khi trình thu thập thông tin của AWS Glue thực thi xong, bạn sẽ thấy cơ sở dữ liệu và bảng tương ứng sau:

lobrisklob_risk_high_confidential_publiclob_risk_high_confidential

lobmarketcredit_card_transaction_pcicredit_card_transaction_pci_public

hrcustomers_pii_hpr_publiccustomers_pii_hpr

Các bước ví dụ để tạo Trình thu thập keo AWS cho lobrisk dữ liệu như sau:

- Chọn Trình thu thập thông tin Dưới Danh mục dữ liệu trong Bảng điều khiển keo AWS.

- Tiếp theo, chọn Tạo trình thu thập thông tin. Cung cấp tên trình thu thập thông tin như

lobrisk_crawlerVà chọn Sau.

Đảm bảo chọn nguồn dữ liệu là Amazon S3 và duyệt đường dẫn Amazon S3 tới lob_risk_high_confidential_public thư mục và chọn nguồn dữ liệu Amazon S3.

- Trình thu thập thông tin có thể thu thập dữ liệu nhiều thư mục trong Amazon S3. Chọn Thêm nguồn dữ liệu và bao gồm đường dẫn

S3://<<Your Bucket >>/ lob_risk_high_confidential.

- Sau khi thêm một thư mục Amazon S3 khác, hãy chọn Sau.

- Tiếp theo, tạo một cái mới Vai trò IAM trong Bảo mật cấu hình cài đặt.

- Chọn Sau.

- Chọn cơ sở dữ liệu đích làm

lobrisk. Chọn Sau.

- Tiếp theo, dưới Đánh giá, chọn Tạo trình thu thập thông tin.

- Chọn Chạy trình thu thập thông tin. Điều này tạo ra hai bảng:

lob_risk_high_confidential_publicvàlob_risk_high_confidentialdưới cơ sở dữ liệulobrisk.

Tương tự, tạo trình thu thập thông tin AWS Glue cho lobmarket và hr dữ liệu bằng các bước trên.

Tạo vai trò AWS IAM

Sử dụng AWS IAM, tạo các vai trò IAM sau với các quyền Amazon Redshift, Amazon S3, AWS Glue và AWS Lake Formation.

Bạn có thể tạo vai trò AWS IAM trong dịch vụ này bằng liên kết này. Sau này, bạn có thể đính kèm chính sách được quản lý vào các vai trò IAM sau:

iam_redshift_pcipii(Vai trò AWS IAM gắn liền với cụm Amazon Redshift)AmazonRedshiftFullAccessAmazonS3FullAccess- Thêm chính sách nội tuyến (Lakeformation-inline) cho quyền Lake Formation như sau:

iam_redshift_hpr(Vai trò AWS IAM được gắn vào cụm Amazon Redshift): Thêm nội dung được quản lý sau:AmazonRedshiftFullAccessAmazonS3FullAccess- Thêm chính sách nội tuyến (Lakeformation-inline), đã được tạo trước đó.

iam_redshift_public(Vai trò AWS IAM gắn liền với cụm Amazon Redshift): Thêm chính sách được quản lý sau:AmazonRedshiftFullAccessAmazonS3FullAccess- Thêm chính sách nội tuyến (Lakeformation-inline), đã được tạo trước đó.

LF_admin(Quản trị viên Lake Formation): Thêm chính sách được quản lý sau:AWSLakeFormationDataAdminAWSLakeFormationCrossAccountManagerAWSGlueConsoleFullAccess

Sử dụng kiểm soát truy cập dựa trên thẻ Lake Formation (LF-TBAC) để kiểm soát truy cập vào bảng danh mục dữ liệu AWS Glue.

LF-TBAC là một chiến lược ủy quyền xác định các quyền dựa trên các thuộc tính. sử dụng LF_admin Quản trị viên Lake Formation, bạn có thể tạo thẻ LF, như đã đề cập trong chi tiết sau:

| Key | Giá trị |

|---|---|

| Phân loại:HPR | không, có |

| Phân loại:PCI | không, có |

| Phân loại:PII | không, có |

| phân loại | không nhạy cảm, nhạy cảm |

Thực hiện theo các hướng dẫn bên dưới để tạo thẻ Lake Formation:

- Đăng nhập vào Lake Formation Console (

https://console.aws.amazon.com/lakeformation/) bằng cách sử dụng vai trò IAM AWS của LF-Admin. - Truy cập Thẻ LF và quyền in Phần quyền.

- Chọn Thêm thẻ LF.

- Tạo các Thẻ LF còn lại theo hướng dẫn trong bảng trước đó. Sau khi tạo, bạn tìm thấy Thẻ LF như hiển thị bên dưới.

Gán LF-TAG cho các bảng danh mục AWS Glue

Việc gán thẻ Lake Formation cho các bảng thường liên quan đến cách tiếp cận có cấu trúc. Quản trị viên Lake Formation có thể gán thẻ dựa trên nhiều tiêu chí khác nhau, chẳng hạn như nguồn dữ liệu, loại dữ liệu, miền doanh nghiệp, chủ sở hữu dữ liệu hoặc chất lượng dữ liệu. Bạn có khả năng phân bổ Thẻ LF cho nội dung Danh mục dữ liệu, bao gồm cơ sở dữ liệu, bảng và cột, cho phép bạn quản lý quyền truy cập tài nguyên một cách hiệu quả. Quyền truy cập vào các tài nguyên này bị hạn chế đối với những hiệu trưởng đã được cấp Thẻ LF tương ứng (hoặc những người đã được cấp quyền truy cập thông qua cách tiếp cận tài nguyên được đặt tên).

Làm theo hướng dẫn trong liên kết đưa ra để gán LF-TAGS cho Keo Bảng danh mục dữ liệu:

| Bảng danh mục keo | Key | Giá trị |

|---|---|---|

customers_pii_hpr_public |

phân loại | không nhạy cảm |

customers_pii_hpr |

Phân loại:HPR | Vâng |

credit_card_transaction_pci |

Phân loại:PCI | Vâng |

credit_card_transaction_pci_public |

phân loại | không nhạy cảm |

lob_risk_high_confidential_public |

phân loại | không nhạy cảm |

lob_risk_high_confidential |

Phân loại:PII | Vâng |

Hãy làm theo hướng dẫn bên dưới để gán Thẻ LF cho Bảng keo từ Bảng điều khiển AWS như sau:

- Để truy cập cơ sở dữ liệu trong Lake Formation Console, hãy truy cập Danh mục dữ liệu phần và chọn Cơ sở dữ liệu.

- Chọn hình ba gạch tôm hùm cơ sở dữ liệu và chọn Xem bảng.

- Chọn lob_risk_high_confidential bảng và chỉnh sửa Thẻ LF.

- Chỉ định Phân loại:HPR as Phím được gán và Giá trị như Có. Chọn Lưu.

- Tương tự, gán Phân loại Key và Giá trị không nhạy cảm đối với

lob_risk_high_confidential_publicbảng.

Thực hiện theo các hướng dẫn ở trên để gán các bảng cho các bảng còn lại lobmarket và hr cơ sở dữ liệu.

Cấp quyền cho các tài nguyên bằng cách cấp biểu thức LF-Tag cho Vai trò IAM của Redshift

Cấp chọn, mô tả Quyền của Lake Formation đối với các Thẻ LF và vai trò IAM Redshift bằng cách sử dụng Quản trị viên Lake Formation trong bảng điều khiển Lake Formation. Để cấp, vui lòng làm theo tài liệu hướng dẫn.

Sử dụng bảng sau để cấp vai trò IAM tương ứng cho thẻ LF:

| Vai trò IAM | Khóa thẻ LF | Giá trị thẻ LF | Sự cho phép |

|---|---|---|---|

iam_redshift_pcipii |

Phân loại:PII | Vâng | Mô tả, chọn lọc |

| . | Phân loại:PCI | Vâng | . |

iam_redshift_hpr |

Phân loại:HPR | Vâng | Mô tả, chọn lọc |

iam_redshift_public |

phân loại | không nhạy cảm | Mô tả, chọn lọc |

Hãy làm theo hướng dẫn bên dưới để cấp quyền cho thẻ LF và vai trò IAM:

- Chọn Quyền của hồ dữ liệu in Quyền trong Bảng điều khiển AWS Lake Formation.

- Chọn Tài trợ. Chọn Người dùng IAM và vai trò trong Hiệu trưởng.

- Trong thẻ LF hoặc tài nguyên danh mục, hãy chọn Key as

Classificationsvà giá trị asnon-sensitive.

- Tiếp theo, chọn Quyền bảng as Chọn & Mô tả. Chọn tài trợ.

Hãy làm theo hướng dẫn ở trên đối với các Thẻ LF còn lại và vai trò IAM của chúng, như minh họa trong bảng trước.

Ánh xạ các nhóm người dùng IdP tới các vai trò Redshift

Trong Redshift, sử dụng liên kết IdP gốc để ánh xạ các nhóm người dùng IdP tới các vai trò Redshift. Sử dụng Trình soạn thảo truy vấn V2.

Tạo lược đồ bên ngoài

Trong Redshift, tạo các lược đồ bên ngoài bằng vai trò AWS IAM và sử dụng cơ sở dữ liệu Danh mục AWS Glue. Lược đồ bên ngoài được tạo theo phân loại dữ liệu bằng cách sử dụng iam_role.

Xác minh danh sách các bảng

Xác minh danh sách các bảng trong mỗi lược đồ bên ngoài. Mỗi lược đồ chỉ liệt kê các bảng mà Lake Formation đã cấp cho IAM_ROLES được sử dụng để tạo lược đồ bên ngoài. Dưới đây là danh sách các bảng trong đầu ra v2 chỉnh sửa truy vấn Redshift ở phía trên bên trái.

Cấp quyền sử dụng trên các lược đồ bên ngoài cho các Vai trò cục bộ Redshift khác nhau

Trong Redshift, cấp quyền sử dụng trên các lược đồ bên ngoài cho các Vai trò cục bộ Redshift khác nhau như sau:

Xác minh quyền truy cập vào lược đồ bên ngoài

Xác minh quyền truy cập vào lược đồ bên ngoài bằng cách sử dụng người dùng từ nhóm Lob Risk. Người dùng lobrisk_pci_user được liên kết với vai trò cục bộ của Amazon Redshift rs_lobrisk_pci_role. Vai trò rs_lobrisk_pci_role chỉ có quyền truy cập vào lược đồ bên ngoài external_lobrisk_pci.

Trên bảng truy vấn từ external_lobmarket_pci lược đồ, bạn sẽ thấy rằng sự cho phép của bạn bị từ chối.

Cung cấp quyền truy cập tự động của BMO

Làm việc với ngân hàng, chúng tôi đã phát triển một khung cung cấp quyền truy cập cho phép ngân hàng tạo kho lưu trữ trung tâm về người dùng và dữ liệu họ có quyền truy cập. Tệp chính sách được lưu trữ trong Amazon S3. Khi tập tin được cập nhật, nó sẽ được xử lý, các thông báo sẽ được đặt vào SQS của Amazon. sử dụng AWS Lambda API dữ liệu được sử dụng để áp dụng kiểm soát truy cập cho các vai trò Amazon Redshift. Đồng thời, AWS Lambda được dùng để tự động hóa việc kiểm soát quyền truy cập dựa trên thẻ trong AWS Lake Formation.

Lợi ích của việc áp dụng mô hình này là:

- Đã tạo một quy trình tự động hóa có thể mở rộng để cho phép áp dụng linh hoạt các chính sách thay đổi.

- Hợp lý hóa quyền truy cập của người dùng khi bắt đầu và xử lý bằng tính năng quản lý quyền truy cập doanh nghiệp hiện có.

- Trao quyền cho từng ngành nghề kinh doanh để hạn chế quyền truy cập vào dữ liệu nhạy cảm mà họ sở hữu và bảo vệ dữ liệu cũng như quyền riêng tư của khách hàng ở cấp doanh nghiệp.

- Đơn giản hóa việc quản lý và bảo trì vai trò AWS IAM bằng cách giảm đáng kể số lượng vai trò cần thiết.

Với bản phát hành gần đây của tính năng tích hợp Amazon Redshift với trung tâm Nhận dạng AWS, tính năng này cho phép truyền bá danh tính trên toàn bộ dịch vụ AWS có thể được tận dụng để đơn giản hóa và mở rộng quy mô hoạt động này thực hiện.

Kết luận

Trong bài đăng này, chúng tôi đã hướng dẫn bạn cách triển khai các biện pháp kiểm soát truy cập mạnh mẽ cho dữ liệu khách hàng nhạy cảm trong Amazon Redshift, một thách thức khi cố gắng xác định nhiều vai trò AWS IAM riêng biệt. Giải pháp được trình bày trong bài đăng này minh họa cách các tổ chức có thể đáp ứng nhu cầu tuân thủ và bảo mật dữ liệu bằng cách tiếp cận hợp nhất—sử dụng một nhóm vai trò AWS IAM tối thiểu được sắp xếp theo phân loại dữ liệu thay vì ngành nghề kinh doanh.

Bằng cách sử dụng tính năng tích hợp gốc của Amazon Redshift với IdP bên ngoài và xác định chính sách RBAC trong cả Redshift và AWS Lake Formation, bạn có thể áp dụng các biện pháp kiểm soát truy cập chi tiết mà không tạo ra quá nhiều vai trò riêng biệt. Điều này mang lại lợi ích cho việc truy cập dựa trên vai trò trong khi giảm thiểu chi phí quản trị.

Các tổ chức dịch vụ tài chính khác đang tìm cách bảo mật dữ liệu khách hàng và đáp ứng các quy định tuân thủ có thể áp dụng cách tiếp cận RBAC hợp nhất tương tự. Việc xác định chính sách cẩn thận, phù hợp với độ nhạy cảm của dữ liệu thay vì chức năng kinh doanh, có thể giúp giảm sự phổ biến của các vai trò AWS IAM. Mô hình này cân bằng giữa tính bảo mật, tuân thủ và khả năng quản lý để quản trị dữ liệu nhạy cảm trong Amazon Redshift và các nền tảng dữ liệu đám mây rộng hơn.

Nói tóm lại, mô hình RBAC tập trung dựa trên phân loại dữ liệu sẽ hợp lý hóa việc quản lý truy cập trong khi vẫn cung cấp tính tuân thủ và bảo mật dữ liệu mạnh mẽ. Cách tiếp cận này có thể mang lại lợi ích cho bất kỳ tổ chức nào quản lý thông tin khách hàng nhạy cảm trên đám mây.

Về các tác giả

Amy Tseng là Giám đốc Điều hành Tích hợp Dữ liệu và Phân tích (DnA) tại BMO. Cô ấy là một trong những Anh hùng dữ liệu AWS. Cô có hơn 7 năm kinh nghiệm về di chuyển Dữ liệu và Đám mây phân tích trong AWS. Ngoài công việc, Amy thích đi du lịch và đi bộ đường dài.

Amy Tseng là Giám đốc Điều hành Tích hợp Dữ liệu và Phân tích (DnA) tại BMO. Cô ấy là một trong những Anh hùng dữ liệu AWS. Cô có hơn 7 năm kinh nghiệm về di chuyển Dữ liệu và Đám mây phân tích trong AWS. Ngoài công việc, Amy thích đi du lịch và đi bộ đường dài.

Jack Lin là Giám đốc Kỹ thuật về Nền tảng Dữ liệu tại BMO. Ông có hơn 20 năm kinh nghiệm làm việc trong lĩnh vực kỹ thuật nền tảng và công nghệ phần mềm. Ngoài công việc, Jack thích chơi bóng đá, xem các trận bóng đá và đi du lịch.

Jack Lin là Giám đốc Kỹ thuật về Nền tảng Dữ liệu tại BMO. Ông có hơn 20 năm kinh nghiệm làm việc trong lĩnh vực kỹ thuật nền tảng và công nghệ phần mềm. Ngoài công việc, Jack thích chơi bóng đá, xem các trận bóng đá và đi du lịch.

Regis Chow là Giám đốc Tích hợp DnA tại BMO. Anh có hơn 5 năm kinh nghiệm làm việc trong lĩnh vực đám mây và thích giải quyết các vấn đề thông qua đổi mới trong AWS. Ngoài công việc, Regis yêu thích mọi hoạt động ngoài trời, anh đặc biệt đam mê chơi gôn và chăm sóc bãi cỏ.

Regis Chow là Giám đốc Tích hợp DnA tại BMO. Anh có hơn 5 năm kinh nghiệm làm việc trong lĩnh vực đám mây và thích giải quyết các vấn đề thông qua đổi mới trong AWS. Ngoài công việc, Regis yêu thích mọi hoạt động ngoài trời, anh đặc biệt đam mê chơi gôn và chăm sóc bãi cỏ.

Nishchai JM là Kiến trúc sư Giải pháp Chuyên gia Phân tích tại các dịch vụ Web của Amazon. Ông chuyên về xây dựng các ứng dụng Dữ liệu lớn và giúp khách hàng hiện đại hóa các ứng dụng của họ trên Đám mây. Anh ấy cho rằng Dữ liệu là dầu mới và dành phần lớn thời gian của mình để thu thập thông tin chi tiết từ Dữ liệu.

Nishchai JM là Kiến trúc sư Giải pháp Chuyên gia Phân tích tại các dịch vụ Web của Amazon. Ông chuyên về xây dựng các ứng dụng Dữ liệu lớn và giúp khách hàng hiện đại hóa các ứng dụng của họ trên Đám mây. Anh ấy cho rằng Dữ liệu là dầu mới và dành phần lớn thời gian của mình để thu thập thông tin chi tiết từ Dữ liệu.

Harshida Patel là Kiến trúc sư giải pháp chính, phụ trách Phân tích với AWS.

Harshida Patel là Kiến trúc sư giải pháp chính, phụ trách Phân tích với AWS.

Raghu Kuppala là Kiến trúc sư giải pháp chuyên gia phân tích có kinh nghiệm làm việc trong cơ sở dữ liệu, kho dữ liệu và không gian phân tích. Ngoài công việc, anh ấy thích thử các món ăn khác nhau và dành thời gian cho gia đình và bạn bè của mình.

Raghu Kuppala là Kiến trúc sư giải pháp chuyên gia phân tích có kinh nghiệm làm việc trong cơ sở dữ liệu, kho dữ liệu và không gian phân tích. Ngoài công việc, anh ấy thích thử các món ăn khác nhau và dành thời gian cho gia đình và bạn bè của mình.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://aws.amazon.com/blogs/big-data/how-bmo-improved-data-security-with-amazon-redshift-and-aws-lake-formation/