Trên toàn cầu, sự quan tâm ngày càng tăng xung quanh nhóm đe dọa dai dẳng cấp cao Kimsuky của Triều Tiên (hay còn gọi là APT43) và các đặc điểm nổi bật của nhóm này. Tuy nhiên, nhóm không có dấu hiệu chậm lại bất chấp sự giám sát chặt chẽ.

Kimsuky là một tác nhân đe dọa liên kết với chính phủ với mục đích chính là gián điệp, thường (nhưng không độc quyền) trong lĩnh vực chính sách và nghiên cứu vũ khí hạt nhân. Các mục tiêu của nó đã mở rộng ra các lĩnh vực chính phủ, năng lượng, dược phẩm và tài chính, và hơn thế nữa, chủ yếu ở các quốc gia mà CHDCND Triều Tiên coi là kẻ thù không đội trời chung: Hàn Quốc, Nhật Bản và Hoa Kỳ.

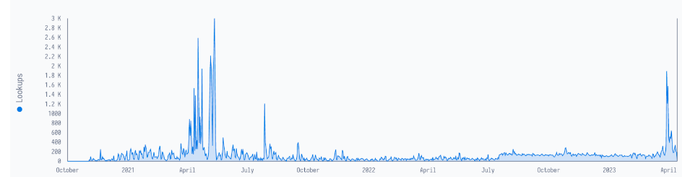

Kimsuky hoàn toàn không phải là bộ trang phục mới - CISA đã theo dõi hoạt động của nhóm tất cả các cách trở lại năm 2012. Lãi suất đạt đỉnh vào tháng trước nhờ một báo cáo từ công ty an ninh mạng Mandiantvà chiến dịch dựa trên tiện ích mở rộng của Chrome dẫn đến cảnh báo chung từ chính quyền Đức và Hàn Quốc. TRONG một blog được xuất bản vào ngày 20 tháng XNUMX, VirusTotal đã nêu bật sự gia tăng đột biến trong các lượt tìm kiếm phần mềm độc hại có liên quan đến Kimsuky, như được minh họa trong biểu đồ bên dưới.

Nhiều APT đã sụp đổ Dưới tăng cường giám sát từ các nhà nghiên cứu và thực thi pháp luật. Nhưng các dấu hiệu cho thấy Kimsuky không hề bối rối.

“Thông thường khi chúng tôi công bố thông tin chi tiết, họ sẽ nói 'Ồ, ồ, chúng tôi bị lộ rồi. Đã đến lúc phải hoạt động ngầm'”, Michael Barnhart, nhà phân tích chính tại Mandiant, về các APT điển hình cho biết.

Tuy nhiên, trong trường hợp của Kimsuky, “không ai quan tâm cả. Chúng tôi chưa thấy sự chậm lại nào xảy ra với thứ này.”

Chuyện gì đang xảy ra với Kimsuky vậy?

Kimsuky đã trải qua nhiều lần lặp lại và phát triển, bao gồm cả một sự phân chia hoàn toàn thành hai nhóm nhỏ. Các thành viên của nó chủ yếu thực hành lừa đảo trực tuyến, mạo danh thành viên của các tổ chức được nhắm mục tiêu trong các email lừa đảo — thường là trong nhiều tuần một lần — để đến gần hơn với thông tin nhạy cảm mà họ đang theo đuổi.

Tuy nhiên, phần mềm độc hại mà họ đã triển khai trong nhiều năm khó có thể dự đoán được. Chúng đã thể hiện khả năng tương đương với các tiện ích mở rộng trình duyệt độc hại, Trojan truy cập từ xa, phần mềm gián điệp mô-đunvà hơn thế nữa, một số nội dung mang tính thương mại và một số thì không.

Trong bài đăng trên blog, VirusTotal đã nhấn mạnh xu hướng phát tán phần mềm độc hại của APT thông qua macro .docx. Tuy nhiên, trong một số trường hợp, nhóm đã sử dụng CVE-2017-0199, một lỗ hổng thực thi mã tùy ý được xếp hạng nghiêm trọng cao 7.8 trong Windows và Microsoft Office.

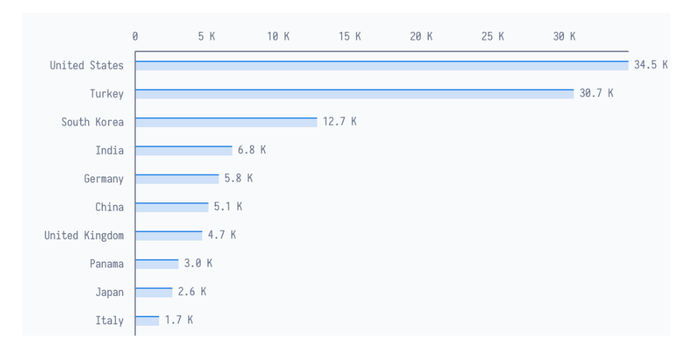

Với sự gia tăng mối quan tâm gần đây về Kimsuky, VirusTotal đã tiết lộ rằng hầu hết các mẫu được tải lên đều đến từ Hàn Quốc và Hoa Kỳ. Điều này theo dõi lịch sử và động cơ của nhóm. Tuy nhiên, nó cũng có xu hướng lan rộng ở những quốc gia mà người ta có thể không liên tưởng ngay đến chính trị Triều Tiên, như Ý và Israel.

Ví dụ: khi nói đến tra cứu - những cá nhân quan tâm đến các mẫu - khối lượng lớn thứ hai đến từ Thổ Nhĩ Kỳ. Bài đăng trên blog cho biết: “Điều này có thể gợi ý rằng Thổ Nhĩ Kỳ là nạn nhân hoặc là kẻ dẫn đường cho các cuộc tấn công mạng của Triều Tiên”.

Làm thế nào để phòng thủ chống lại Kimsuky

Vì Kimsuky nhắm mục tiêu vào các tổ chức ở khắp các quốc gia và lĩnh vực, phạm vi các tổ chức cần lo lắng về họ lớn hơn hầu hết các APT cấp quốc gia.

“Vì vậy, điều mà chúng tôi đã rao giảng khắp nơi,” Barnhart nói, “là sức mạnh về số lượng. Với tất cả các tổ chức này trên khắp thế giới, điều quan trọng là tất cả chúng ta phải nói chuyện với nhau. Điều quan trọng là chúng ta hợp tác. Không ai nên hoạt động trong một hầm chứa.”

Và ông nhấn mạnh, vì Kimsuky sử dụng các cá nhân làm đường dẫn cho các cuộc tấn công lớn hơn nên mọi người phải đề phòng. “Điều quan trọng là tất cả chúng ta đều có nguyên tắc cơ bản này: không nhấp vào liên kết và sử dụng xác thực đa yếu tố của bạn.”

Với các biện pháp bảo vệ đơn giản chống lừa đảo trực tuyến, ngay cả tin tặc Triều Tiên cũng có thể bị ngăn chặn. Barnhart lưu ý: “Từ những gì chúng tôi đang thấy, sẽ hiệu quả nếu bạn thực sự dành thời gian theo dõi vệ sinh mạng của mình”.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- Đúc kết tương lai với Adryenn Ashley. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/threat-intelligence/north-korea-kimsuky-apt-keeps-growing-despite-public-outing