ESET đã hợp tác với Cảnh sát Liên bang Brazil trong nỗ lực phá vỡ mạng botnet Grandoreiro. ESET đã đóng góp cho dự án bằng cách cung cấp phân tích kỹ thuật, thông tin thống kê cũng như tên miền và địa chỉ IP của máy chủ ra lệnh và kiểm soát (C&C) đã biết. Do lỗi thiết kế trong giao thức mạng của Grandoreiro, các nhà nghiên cứu của ESET cũng có thể có được cái nhìn thoáng qua về nạn nhân.

Hệ thống tự động của ESET đã xử lý hàng chục nghìn mẫu Grandoreiro. Thuật toán tạo miền (DGA) mà phần mềm độc hại đã sử dụng kể từ khoảng tháng 2020 năm 105 sẽ tạo ra một miền chính và tùy chọn một số miền không an toàn mỗi ngày. DGA là cách duy nhất Grandoreiro biết cách báo cáo với máy chủ C&C. Ngoài ngày hiện tại, DGA cũng chấp nhận cấu hình tĩnh - chúng tôi đã quan sát thấy XNUMX cấu hình như vậy tính đến thời điểm viết bài này.

Các nhà khai thác của Grandoreiro đã lạm dụng các nhà cung cấp đám mây như Azure và AWS để lưu trữ cơ sở hạ tầng mạng của họ. Các nhà nghiên cứu của ESET đã cung cấp dữ liệu quan trọng để xác định các tài khoản chịu trách nhiệm thiết lập các máy chủ này. Cuộc điều tra sâu hơn được thực hiện bởi Cảnh sát Liên bang Brazil đã dẫn đến nhận dạng và bắt giữ của các cá nhân kiểm soát các máy chủ này. Trong bài đăng trên blog này, chúng tôi xem xét cách chúng tôi thu được dữ liệu để hỗ trợ cơ quan thực thi pháp luật thực hiện hoạt động gián đoạn này.

Tiểu sử

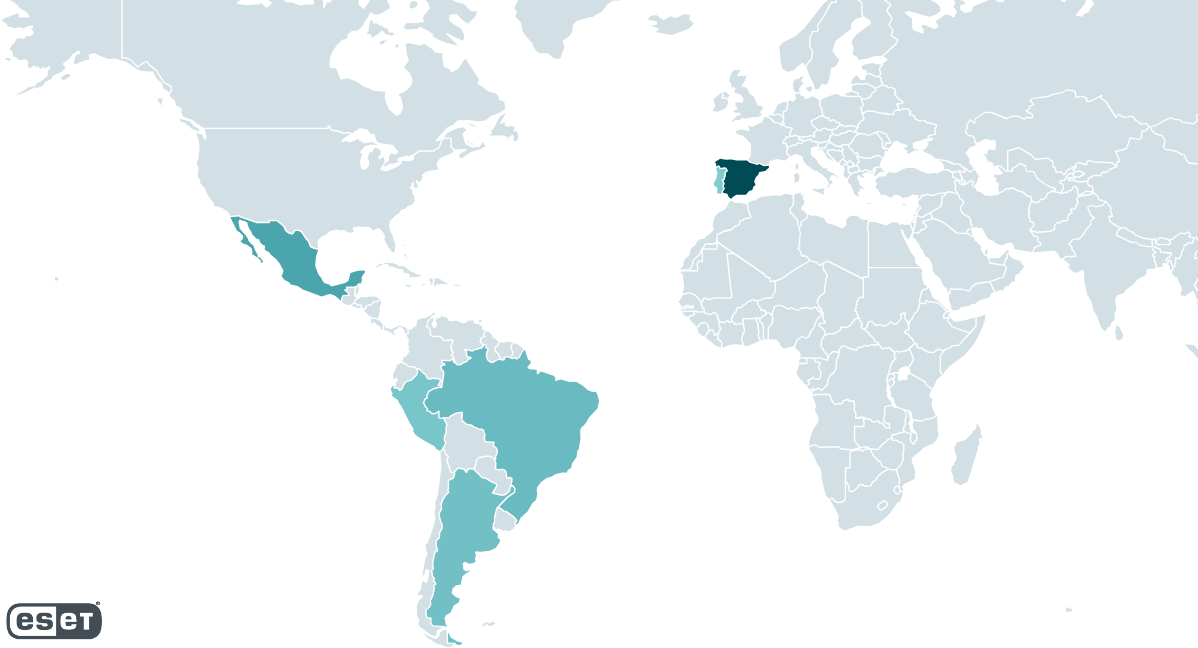

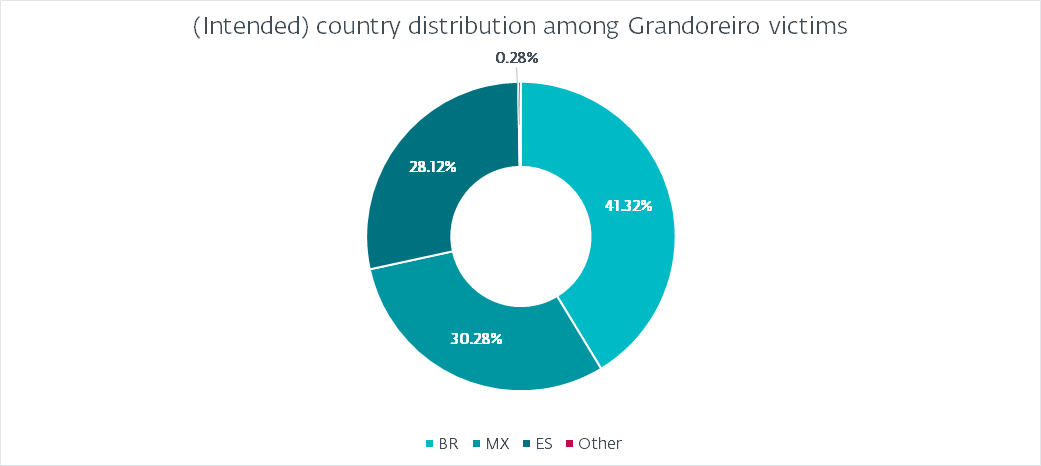

Grandoreiro là một trong nhiều Trojan ngân hàng Mỹ Latinh. Nó đã hoạt động ít nhất từ năm 2017 và các nhà nghiên cứu ESET đã theo dõi chặt chẽ nó kể từ đó. Grandoreiro nhắm mục tiêu đến Brazil và Mexico, cũng như kể từ năm 2019 cả Tây Ban Nha (xem Hình 1). Mặc dù Tây Ban Nha là quốc gia được nhắm mục tiêu nhiều nhất từ năm 2020 đến năm 2022, nhưng vào năm 2023, chúng tôi đã quan sát thấy sự chuyển hướng rõ ràng sang Mexico và Argentina, hai quốc gia mới đối với Grandoreiro.

Về mặt chức năng, Grandoreiro không thay đổi nhiều kể từ lần cuối cùng của chúng tôi bài đăng trên blog vào năm 2020. Chúng tôi cung cấp thông tin tổng quan ngắn gọn về phần mềm độc hại trong phần này và đi sâu vào một số thay đổi, chủ yếu là logic DGA mới sau này.

Khi một trojan ngân hàng Mỹ Latinh xâm nhập thành công một máy, nó thường đưa ra yêu cầu HTTP GET tới máy chủ từ xa, gửi một số thông tin cơ bản về máy bị xâm nhập. Mặc dù các bản dựng Grandoreiro cũ hơn triển khai tính năng này nhưng theo thời gian, các nhà phát triển đã quyết định loại bỏ nó.

Grandoreiro giám sát định kỳ cửa sổ nền trước để tìm cửa sổ thuộc về quy trình trình duyệt web. Khi tìm thấy một cửa sổ như vậy và tên của nó khớp với bất kỳ chuỗi nào trong danh sách các chuỗi liên quan đến ngân hàng được mã hóa cứng thì khi đó và chỉ khi đó phần mềm độc hại mới bắt đầu liên lạc với máy chủ C&C của nó, gửi yêu cầu ít nhất một lần một giây cho đến khi bị chấm dứt.

Người điều hành phải tương tác thủ công với máy bị xâm nhập để lấy cắp tiền của nạn nhân. Phần mềm độc hại cho phép:

- chặn màn hình của nạn nhân,

- ghi lại các lần nhấn phím,

- mô phỏng hoạt động của chuột và bàn phím,

- chia sẻ màn hình của nạn nhân và

- hiển thị các cửa sổ bật lên giả mạo.

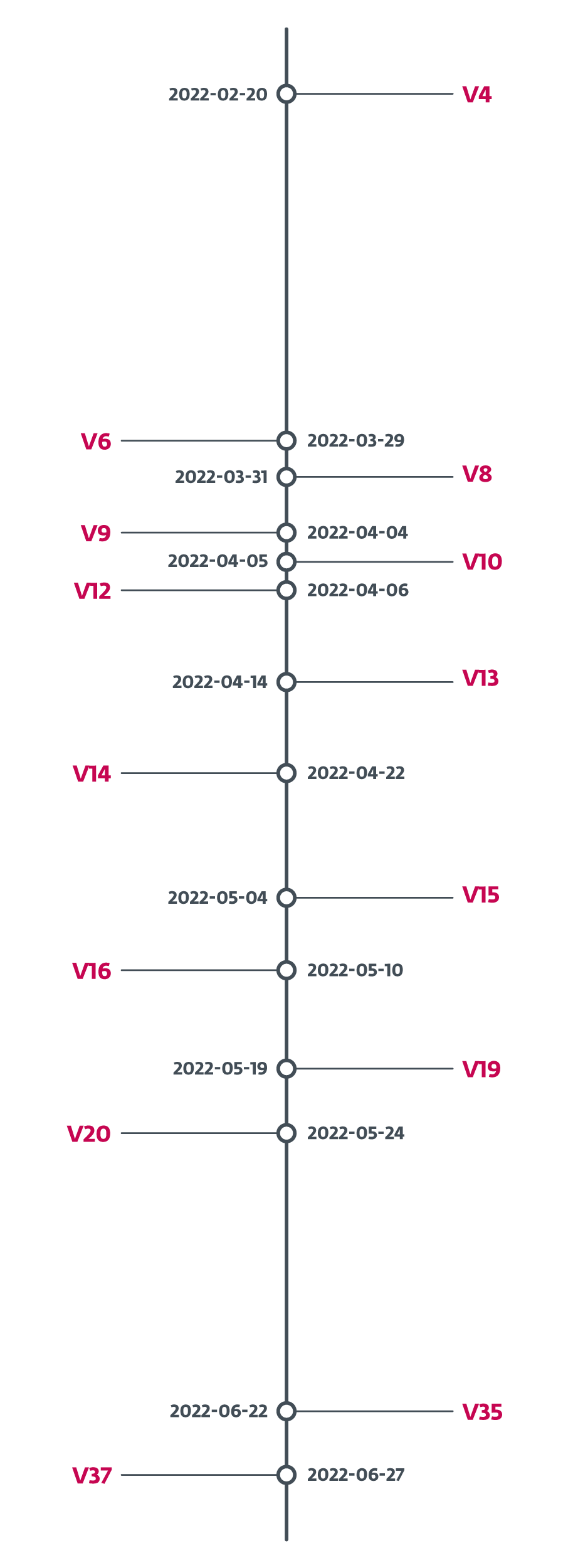

Grandoreiro trải qua sự phát triển nhanh chóng và không ngừng. Đôi khi, chúng tôi thậm chí còn thấy một số bản dựng mới mỗi tuần, khiến việc theo dõi trở nên khó khăn. Để chứng minh, vào tháng 2022 năm 2, các nhà khai thác của Grandoreiro đã thêm mã nhận dạng phiên bản vào các tệp nhị phân. Trong Hình 2022, chúng tôi cho thấy số nhận dạng phiên bản đã thay đổi nhanh như thế nào. Trung bình cứ bốn ngày lại có một phiên bản mới trong khoảng thời gian từ tháng 2022 năm 24 đến tháng XNUMX năm XNUMX. Trong khoảng thời gian kéo dài một tháng giữa ngày XNUMX tháng XNUMXth, 2022 và tháng 6 22nd, năm 2022, chúng tôi tiếp tục thấy các mẫu mới có thời gian biên dịch PE tăng dần nhưng chúng thiếu mã nhận dạng phiên bản. Vào ngày 27 tháng XNUMXth, 2022 mã nhận dạng phiên bản được đổi thành V37 và chúng tôi không thấy nó thay đổi kể từ đó, khiến chúng tôi kết luận rằng tính năng này đã bị loại bỏ.

Trojan ngân hàng Mỹ Latinh có nhiều điểm chung. Grandoreiro tương tự như các trojan ngân hàng Mỹ Latinh khác chủ yếu ở chức năng cốt lõi rõ ràng và gói các trình tải xuống của nó trong trình cài đặt MSI. Trước đây, chúng tôi đã quan sát thấy một số trường hợp trình tải xuống của nó được chia sẻ với Mekotio và Vadokrist, mặc dù không phải trong hai năm qua. Điểm khác biệt chính của trojan ngân hàng Grandoreiro so với các dòng trojan khác là cơ chế đệm nhị phân độc đáo của nó giúp tăng cường ồ ạt tệp thực thi cuối cùng (được mô tả trong phần của chúng tôi). bài đăng trên blog vào năm 2020). Theo thời gian, các nhà điều hành Grandoreiro cũng đã thêm kỹ thuật chống phân tích này vào các trình tải xuống của nó. Thật ngạc nhiên, vào quý 3 năm 2023, tính năng này đã bị loại bỏ hoàn toàn khỏi trojan ngân hàng và tệp nhị phân của trình tải xuống và chúng tôi đã không quan sát thấy tính năng này kể từ đó.

Kể từ tháng 2022 năm XNUMX, chúng tôi đã theo dõi biến thể thứ hai của Grandoreiro khác biệt đáng kể so với cái chính. Chúng tôi đã thấy điều đó trong các chiến dịch nhỏ vào tháng 2022, tháng XNUMX và tháng XNUMX năm XNUMX. Dựa trên việc phần lớn các miền máy chủ C&C của nó không phân giải được, các tính năng cốt lõi của nó thay đổi khá thường xuyên và giao thức mạng của nó không hoạt động bình thường, chúng tôi thực sự tin rằng đó là sự thật. công việc đang được tiến hành; do đó chúng tôi sẽ tập trung vào biến thể chính trong bài viết blog này.

Grandoreiro theo dõi dài hạn

Các hệ thống ESET được thiết kế để theo dõi tự động, lâu dài các dòng phần mềm độc hại được chọn đã theo dõi Grandoreiro kể từ cuối năm 2017, trích xuất thông tin phiên bản, máy chủ C&C, mục tiêu và kể từ cuối năm 2020, cấu hình DGA.

Theo dõi DGA

Cấu hình DGA được mã hóa cứng ở dạng nhị phân Grandoreiro. Mỗi cấu hình có thể được tham chiếu bằng một chuỗi mà chúng ta gọi dga_id. Sử dụng các cấu hình khác nhau cho DGA sẽ mang lại các miền khác nhau. Chúng ta sẽ đi sâu hơn vào cơ chế DGA ở phần sau của văn bản.

ESET đã trích xuất tổng cộng 105 loại dữ liệu khác nhau dga_ids từ các mẫu Grandoreiro mà chúng ta đã biết. 79 cấu hình trong số này ít nhất một lần đã tạo ra một miền được phân giải thành địa chỉ IP máy chủ C&C đang hoạt động trong quá trình theo dõi của chúng tôi.

Các miền được tạo sẽ được đăng ký thông qua dịch vụ DNS động (DDNS) của No-IP. Các nhà điều hành của Grandoreiro lạm dụng dịch vụ này để thường xuyên thay đổi tên miền của họ cho phù hợp với DGA và thay đổi địa chỉ IP theo ý muốn. Phần lớn địa chỉ IP mà các miền này phân giải được cung cấp bởi các nhà cung cấp đám mây, chủ yếu là AWS và Azure. Bảng 1 minh họa một số thống kê về địa chỉ IP được sử dụng cho máy chủ Grandoreiro C&C.

Bảng 1. Thông tin thống kê về địa chỉ IP Grandoreiro C&C kể từ khi chúng tôi bắt đầu theo dõi

| Thông tin | Trung bình | Tối thiểu | tối đa |

| Số lượng địa chỉ IP C&C mới mỗi ngày | 3 | 1 | 34 |

| Số lượng địa chỉ IP C&C hoạt động mỗi ngày | 13 | 1 | 27 |

| Tuổi thọ của địa chỉ IP C&C (tính bằng ngày) | 5 | 1 | 425 |

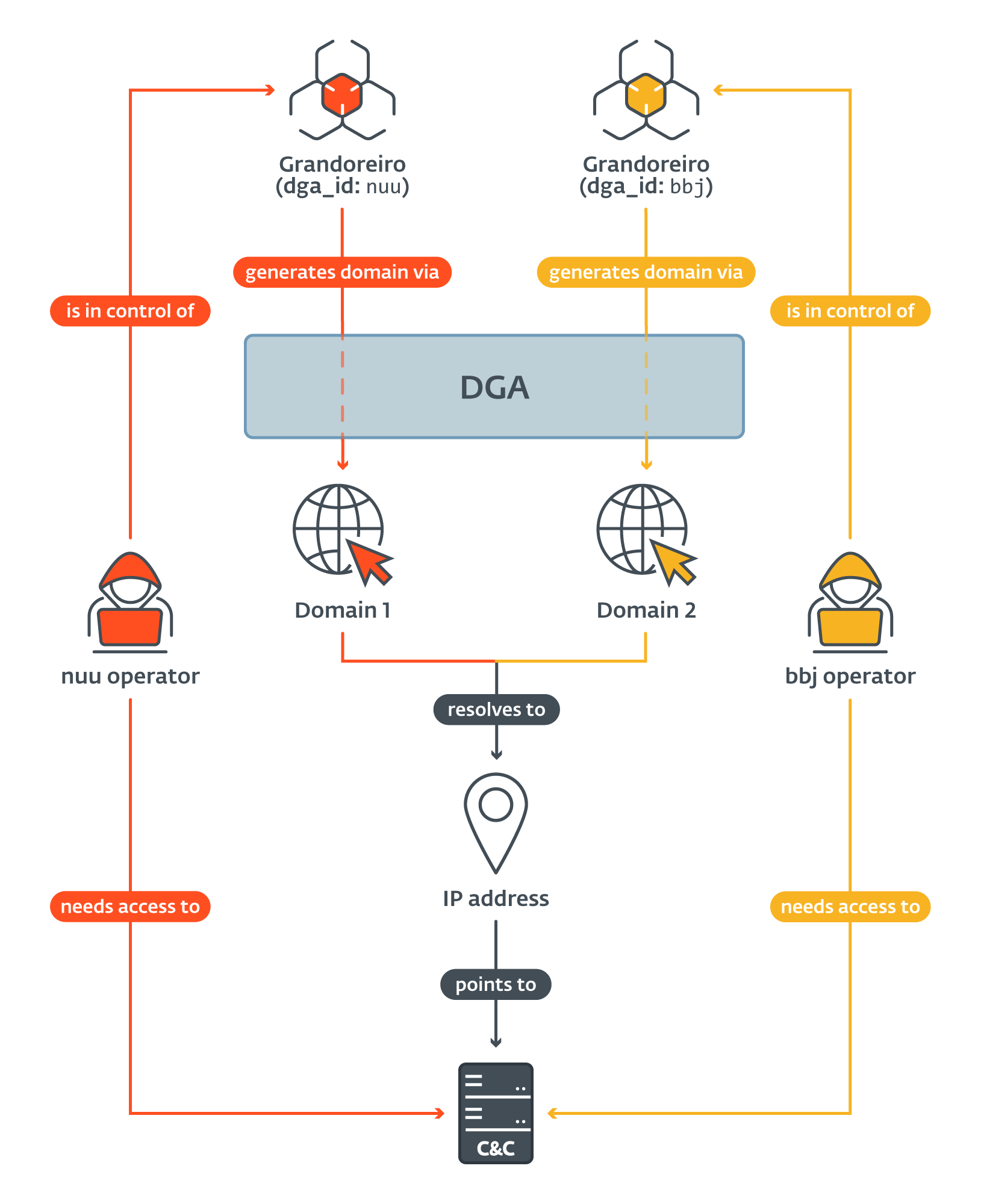

Rất nhanh sau khi chúng tôi bắt đầu theo dõi các miền được tạo và các địa chỉ IP liên quan của chúng, chúng tôi bắt đầu nhận thấy rằng nhiều miền được tạo bởi DGA với các cấu hình khác nhau sẽ phân giải thành cùng một địa chỉ IP (như minh họa trong Hình 3). Điều này có nghĩa là vào một ngày nhất định, nạn nhân bị xâm phạm bởi các mẫu Grandoreiro với các mẫu khác nhau. dga_id tất cả đều được kết nối với cùng một máy chủ C&C. Hiện tượng này không phải ngẫu nhiên – chúng tôi đã quan sát thấy nó gần như hàng ngày trong quá trình theo dõi.

Trong những trường hợp hiếm hoi hơn nhiều, chúng tôi cũng quan sát thấy một địa chỉ IP được một địa chỉ khác sử dụng lại. dga_id một vài ngày sau đó. Chỉ lần này, các tham số Grandoreiro sử dụng để thiết lập kết nối (được giải thích sau trong văn bản) cũng thay đổi. Điều này có nghĩa là trong thời gian chờ đợi, phía máy chủ C&C phải được cài đặt lại hoặc cấu hình lại.

Giả định ban đầu của chúng tôi là dga_id là duy nhất cho mỗi cấu hình DGA. Điều này sau đó được chứng minh là không chính xác – chúng tôi đã quan sát thấy hai nhóm cấu hình khác nhau có chung dga_id. Bảng 2 cho thấy cả hai cấu hình này, “jjk” và “gh”, trong đó “jjk” và “jjk(2)” tương ứng với hai cấu hình DGA khác nhau, giống như “gh” và “gh(2)”.

Bảng 2 cho thấy các cụm chúng tôi có thể quan sát. Tất cả các cấu hình DGA chia sẻ ít nhất một địa chỉ IP đều nằm trong cùng một cụm và các cấu hình được liên kết của chúng dga_ids được liệt kê. Các cụm chiếm ít hơn 1% tổng số nạn nhân sẽ bị bỏ qua.

Bảng 2. Cụm Grandoreiro DGA

|

ID cụm |

dga_id |

Kích thước cụm |

% trên tổng số máy chủ C&C |

% trong tổng số nạn nhân |

|

1 |

b, bbh, bbj, bbn, bhg, cfb, cm, cob, cwe, dee, dnv, dvg, dzr, E, eeo, eri, ess, fhg, fox, gh, gh(2), hjo, ika, mứt , jjk, jjk(2), JKM, jpy, k, kcy, kWn, md7, md9, MRx, mtb, n, Nkk, nsw, nuu, occ, p, PCV, pif, rfg, rox3, s, sdd, sdg, sop, tkk, twr, tyj, u, ur4, vfg, vgy, vki, wtt, ykl, Z, zaf, zhf |

62 |

93.6% |

94% |

|

2 |

jl2, jly |

2 |

2.4% |

2.5% |

|

3 |

ibr |

1 |

0.8% |

1.6% |

|

4 |

JYY |

1 |

1.6% |

1.1% |

Cụm lớn nhất chứa 78% tất cả các hoạt động dga_idS. Nó chịu trách nhiệm về 93.6% tổng số địa chỉ IP của máy chủ C&C và 94% tổng số nạn nhân mà chúng tôi đã gặp. Cụm duy nhất còn lại bao gồm nhiều hơn 1 dga_id là cụm 2.

Một số nguồn tuyên bố rằng Grandoreiro hoạt động dưới dạng phần mềm độc hại dưới dạng dịch vụ (MaaS). Phần phụ trợ của máy chủ Grandoreiro C&C không cho phép nhiều nhà điều hành hoạt động đồng thời cùng một lúc. Dựa trên Bảng 2, phần lớn các địa chỉ IP do DGA tạo ra có thể được nhóm lại với nhau mà không có kiểu phân phối rõ ràng. Cuối cùng, khi xem xét các yêu cầu lớn về băng thông của giao thức mạng (chúng tôi sẽ đi sâu vào vấn đề đó ở cuối bài viết blog), chúng tôi tin rằng các máy chủ C&C khác nhau được sử dụng làm hệ thống cân bằng tải nguyên thủy và có nhiều khả năng Grandoreiro được vận hành bởi một một nhóm hoặc một vài nhóm hợp tác chặt chẽ với nhau.

Theo dõi C&C

Việc triển khai giao thức mạng của Grandoreiro cho phép các nhà nghiên cứu của ESET xem qua bức màn và có được cái nhìn thoáng qua về nạn nhân. Máy chủ Grandoreiro C&C cung cấp thông tin về các nạn nhân được kết nối tại thời điểm yêu cầu ban đầu tới mỗi nạn nhân mới được kết nối. Điều đó có nghĩa là dữ liệu bị sai lệch bởi số lượng yêu cầu, khoảng thời gian của chúng và tính hợp lệ của dữ liệu do máy chủ C&C cung cấp.

Mỗi nạn nhân kết nối với máy chủ Grandoreiro C&C được xác định bởi một chuỗi_đăng nhập – một chuỗi Grandoreiro xây dựng khi thiết lập kết nối. Các bản dựng khác nhau sử dụng các định dạng khác nhau và các định dạng khác nhau chứa thông tin khác nhau. Chúng tôi tóm tắt những thông tin có thể thu được từ chuỗi_đăng nhập trong Bảng 3. Cột Lần xuất hiện hiển thị tỷ lệ phần trăm của tất cả các định dạng mà chúng tôi đã thấy chứa loại thông tin tương ứng.

Bảng 3. Tổng quan về thông tin có thể thu được từ nạn nhân Grandoreiro chuỗi_đăng nhập

|

Thông tin |

Xảy ra |

Mô tả |

|

Hệ điều hành |

100% |

Hệ điều hành của máy nạn nhân. |

|

tên máy tính |

100% |

Tên máy của nạn nhân. |

|

Quốc gia |

100% |

Quốc gia mà mẫu Grandoreiro nhắm tới (được mã hóa cứng trong mẫu phần mềm độc hại). |

|

phiên bản |

100% |

Phiên bản (phiên bản_string) của mẫu Grandoreiro. |

|

Mã ngân hàng |

92% |

Tên mã của ngân hàng đã kích hoạt kết nối C&C (do các nhà phát triển của Grandoreiro ấn định). |

|

Thời gian hoạt động |

25% |

Thời gian (tính bằng giờ) mà máy nạn nhân đã chạy. |

|

Độ phân giải màn hình |

8% |

Độ phân giải màn hình của màn hình chính của nạn nhân. |

|

Tên đăng nhập (Username) |

8% |

Tên người dùng của nạn nhân. |

Ba trong số các lĩnh vực xứng đáng được giải thích kỹ hơn. Quốc gia là một chuỗi được mã hóa cứng ở dạng nhị phân Grandoreiro chứ không phải là thông tin thu được thông qua các dịch vụ thích hợp. Vì vậy, nó phục vụ giống như một dự định đất nước của nạn nhân.

Tên mã ngân hàng là một chuỗi các nhà phát triển của Grandoreiro liên kết với một ngân hàng nào đó hoặc tổ chức tài chính khác. Nạn nhân đã truy cập trang web của ngân hàng đó và kích hoạt kết nối C&C.

Sản phẩm phiên bản_string là một chuỗi xác định một bản dựng Grandoreiro cụ thể. Nó được mã hóa cứng trong phần mềm độc hại và chứa một chuỗi xác định một loạt bản dựng cụ thể, một phiên bản (mà chúng ta đã đề cập trong phần giới thiệu) và dấu thời gian. Bảng 4 minh họa các định dạng khác nhau và thông tin chúng chứa đựng. Lưu ý rằng một số dấu thời gian chỉ chứa tháng và ngày, trong khi những dấu thời gian khác cũng chứa cả năm.

Bảng 4. Danh sách khác nhau phiên bản_string định dạng và phân tích cú pháp của chúng

|

Chuỗi phiên bản |

xây dựng ID |

phiên bản |

Dấu thời gian |

|

DANILO |

DANILO |

N/A |

N/A |

|

(V37)(P1X)1207 |

P1X |

V37 |

12/07 |

|

(MX)2006 |

MX |

N/A |

20/06 |

|

fox50.28102020 |

fox50 |

N/A |

28/10/2020 |

|

MADMX(TẢI LẠI)EMAIL2607 |

EMAIL MADMX(TẢI LẠI) |

N/A |

26/07 |

Người ta có thể muốn nói rằng ID bản dựng thực sự xác định nhà điều hành. Tuy nhiên, chúng tôi không nghĩ đó là trường hợp. Định dạng của chuỗi này rất hỗn loạn, đôi khi nó chỉ đề cập đến một tháng mà hệ nhị phân có thể được tạo (như (AGOSTO)2708). Ngoài ra, chúng tôi tin tưởng mạnh mẽ rằng P1X đề cập đến một bảng điều khiển được sử dụng bởi (các) nhà điều hành Grandoreiro được gọi là PIXLOGGER.

Theo dõi máy chủ C&C – phát hiện

Trong phần này, chúng tôi tập trung vào những gì chúng tôi đã tìm thấy bằng cách truy vấn máy chủ C&C. Tất cả dữ liệu thống kê được liệt kê trong phần này được lấy trực tiếp từ máy chủ Grandoreiro C&C, không phải từ phép đo từ xa của ESET.

Mẫu cũ vẫn còn hoạt động

Mỗi trang web chuỗi_đăng nhập chúng tôi quan sát thấy có chứa phiên bản_string và phần lớn trong số đó chứa thông tin dấu thời gian (xem Bảng 3 và Bảng 4). Mặc dù nhiều trong số chúng chỉ chứa ngày và tháng, đôi khi dường như là sự lựa chọn của nhà phát triển, nhưng mẫu giao tiếp cũ nhất đã được đánh dấu thời gian. 15/09/2020 – đó là kể từ thời điểm DGA này lần đầu tiên được giới thiệu với Grandoreiro. Mẫu gần đây nhất đã được đánh dấu thời gian 12/23/2023.

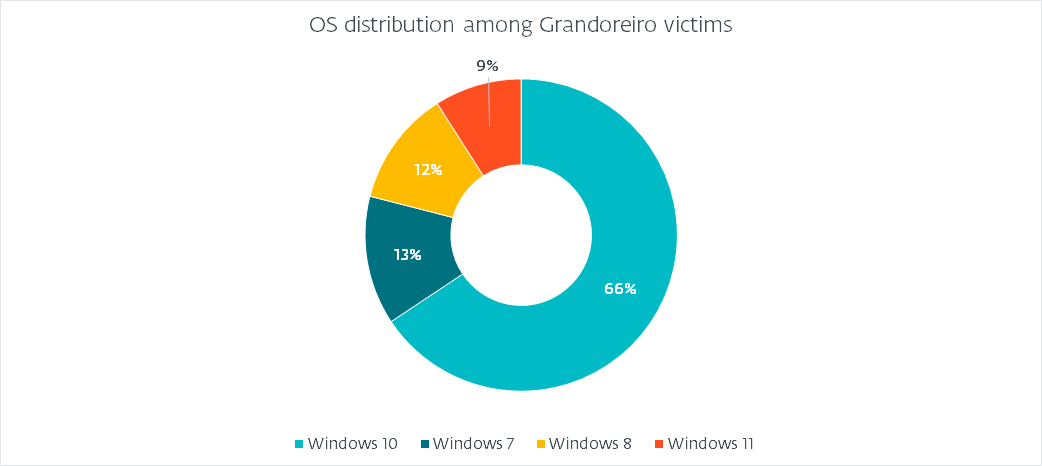

Phân phối hệ điều hành

Vì tất cả các chuỗi_đăng nhập định dạng chứa thông tin hệ điều hành, chúng ta có thể vẽ ra một bức tranh chính xác về những hệ điều hành nào trở thành nạn nhân, như minh họa trong Hình 4.

(Dự định) phân phối theo quốc gia

Chúng tôi đã đề cập rằng Grandoreiro sử dụng giá trị được mã hóa cứng thay vì truy vấn dịch vụ để lấy quốc gia của nạn nhân. Hình 5 cho thấy sự phân bố mà chúng tôi đã quan sát được.

Sự phân phối này là điều được mong đợi của Grandoreiro. Điều thú vị là nó không tương quan với bản đồ nhiệt được mô tả trong Hình 1. Lời giải thích hợp lý nhất là các bản dựng không được đánh dấu chính xác để giống với mục tiêu dự định của chúng. Ví dụ: sự gia tăng các cuộc tấn công ở Argentina hoàn toàn không được phản ánh bởi việc đánh dấu mã hóa cứng. Brazil chiếm gần 41% tổng số nạn nhân, tiếp theo là Mexico với 30% và Tây Ban Nha với 28%. Argentina, Bồ Đào Nha và Peru chiếm dưới 1%. Điều thú vị là chúng tôi đã thấy một vài (ít hơn 10) nạn nhân được đánh dấu là PM (Thánh Pierre và Miquelon), GR (Hy Lạp), hoặc FR (Pháp). Chúng tôi tin rằng đó là lỗi đánh máy hoặc có ý nghĩa khác chứ không phải nhằm vào các quốc gia đó.

Cũng lưu ý rằng trong khi Grandoreiro đã thêm mục tiêu từ nhiều quốc gia ngoài Châu Mỹ Latinh ngay từ năm 2020, chúng tôi đã quan sát thấy rất ít hoặc không có chiến dịch nhắm mục tiêu đến các quốc gia đó và Hình 5 minh họa điều này.

Số nạn nhân

Chúng tôi quan sát thấy rằng số lượng nạn nhân trung bình được kết nối trong một ngày là 563. Tuy nhiên, con số này chắc chắn có các bản sao, bởi vì nếu nạn nhân duy trì kết nối trong một thời gian dài, điều mà chúng tôi thường thấy, thì máy chủ Grandoreiro C&C sẽ báo cáo nó trên nhiều yêu cầu.

Cố gắng giải quyết vấn đề này, chúng tôi đã xác định một độc đáo nạn nhân là người có một bộ đặc điểm nhận dạng duy nhất (như tên máy tính, tên người dùng, v.v.) trong khi bỏ qua những đặc điểm có thể thay đổi (như thời gian hoạt động). Với điều đó, chúng tôi đã kết thúc với 551 độc đáo nạn nhân kết nối trung bình trong một ngày.

Tính đến việc chúng tôi đã quan sát thấy những nạn nhân liên tục kết nối với máy chủ C&C trong khoảng thời gian hơn một năm, chúng tôi đã tính toán con số trung bình là 114. mới độc đáo nạn nhân kết nối với máy chủ C&C mỗi ngày. Chúng tôi đạt đến con số này bằng cách bỏ qua độc đáo nạn nhân mà chúng tôi đã quan sát trước đây.

Nội thất Grandoreiro

Chúng ta hãy tập trung sâu vào hai tính năng quan trọng nhất của Grandoreiro: DGA và giao thức mạng.

DGA

Các nhà điều hành của Grandoreiro đã triển khai một số loại DGA trong nhiều năm, trong đó loại DGA gần đây nhất xuất hiện vào tháng 2020 năm XNUMX. Mặc dù chúng tôi nhận thấy một số thay đổi nhỏ nhưng cốt lõi của thuật toán vẫn không thay đổi kể từ đó.

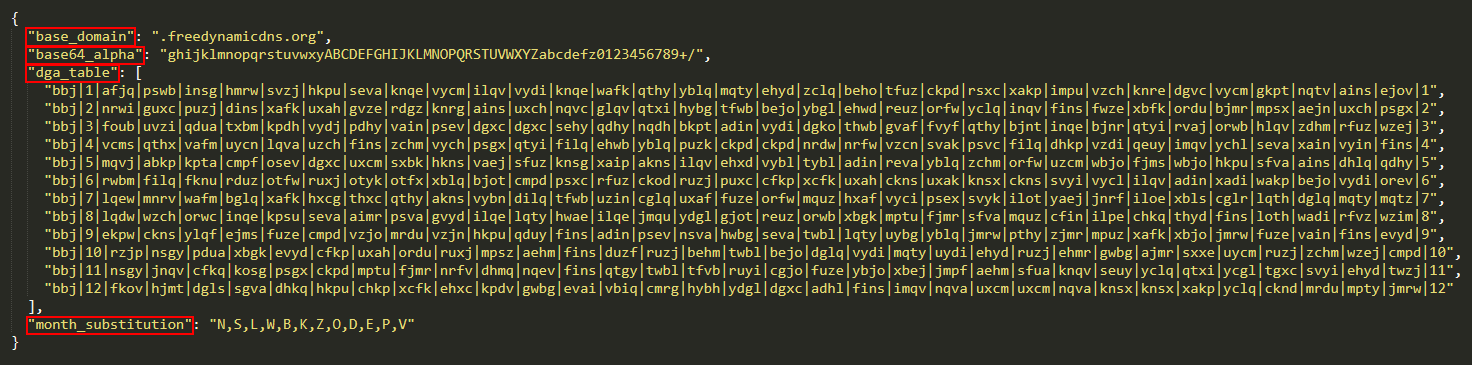

DGA sử dụng một cấu hình cụ thể được mã hóa cứng ở dạng nhị phân, được lưu dưới dạng nhiều chuỗi. Hình 6 hiển thị một cấu hình như vậy (với dga_id “bbj”), được định dạng lại ở dạng JSON để dễ đọc hơn.

Trong phần lớn các trường hợp, tên miền cơ sở lĩnh vực là freedynamicdns.org or zapto.org. Như đã đề cập, Grandoreiro sử dụng No-IP để đăng ký tên miền. Các cơ sở64_alpha trường tương ứng với bảng chữ cái base64 tùy chỉnh mà DGA sử dụng. Các tháng_thay thế được sử dụng để thay thế số tháng cho một ký tự.

Sản phẩm dga_table tạo thành phần chính của cấu hình. Nó bao gồm 12 chuỗi, mỗi chuỗi có 35 trường được phân cách bằng |. Mục đầu tiên của mỗi dòng là dga_id. Mục nhập thứ hai và cuối cùng thể hiện tháng mà dòng này dự định sử dụng. 32 trường còn lại, mỗi trường đại diện cho một giá trị cho một ngày khác nhau trong tháng (để lại ít nhất một trường không được sử dụng).

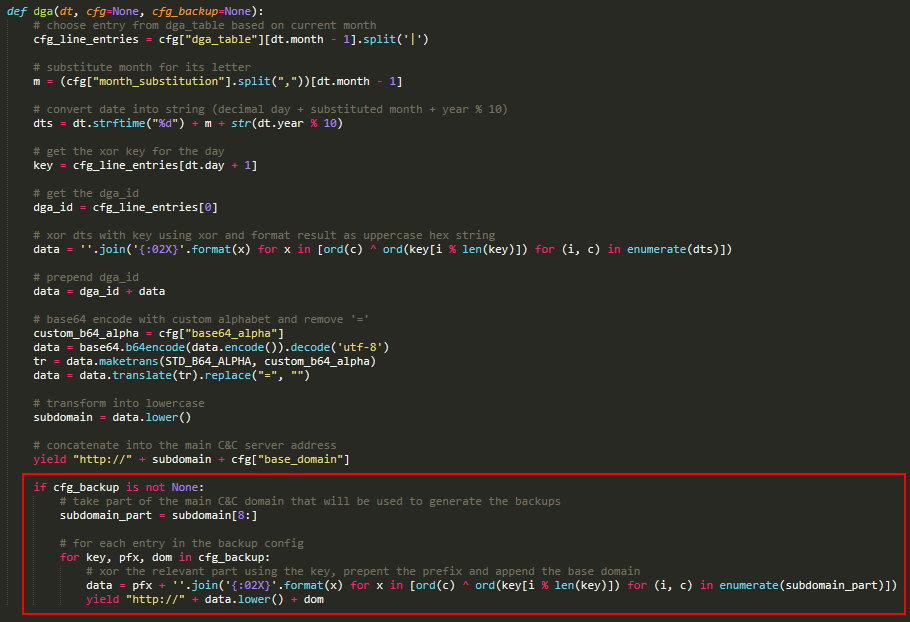

Logic của DGA được hiển thị trong Hình 7. Đầu tiên, thuật toán chọn dòng chính xác và mục nhập chính xác từ nó, xử lý nó như một khóa bốn byte. Sau đó, nó định dạng ngày hiện tại thành một chuỗi và mã hóa nó bằng khóa bằng XOR đơn giản. Sau đó nó sẽ thêm vào trước dga_id vào kết quả, mã hóa kết quả bằng cách sử dụng base64 với bảng chữ cái tùy chỉnh, sau đó xóa bất kỳ ký tự đệm = nào. Kết quả cuối cùng là tên miền phụ cùng với tên miền cơ sở, sẽ được sử dụng làm máy chủ C&C cho ngày hiện tại. Phần được đánh dấu màu đỏ là cơ chế an toàn dự phòng và chúng ta sẽ thảo luận về phần tiếp theo.

Grandoreiro đã triển khai, trong một số bản dựng, một cơ chế an toàn dự phòng khi miền chính không giải quyết được. Cơ chế này không có trong tất cả các bản dựng và logic của nó đã thay đổi một vài lần, nhưng ý tưởng cơ bản được minh họa trong Hình 7. Nó sử dụng cấu hình không đổi trong các mẫu mà chúng tôi đã phân tích và có thể được tạo bằng mã đơn giản như trong Hình 8. Mỗi mục bao gồm một khóa, một tiền tố và một miền cơ sở.

Thuật toán an toàn dự phòng chiếm một phần của tên miền phụ C&C chính. Sau đó, nó lặp lại tất cả các mục cấu hình, mã hóa nó bằng XOR và thêm tiền tố, tương tự như phần thuật toán chính.

Kể từ tháng 2022 năm 64, chúng tôi đã bắt đầu quan sát các mẫu sử dụng DGA được sửa đổi một chút. Thuật toán gần như giống hệt nhau, nhưng thay vì mã hóa base2023 cho tên miền phụ ở bước cuối cùng, một tiền tố mã hóa cứng sẽ được thêm vào trước nó. Dựa trên theo dõi của chúng tôi, phương pháp này đã trở thành phương pháp chiếm ưu thế kể từ khoảng tháng XNUMX năm XNUMX.

Giao thức mạng

Grandoreiro sử dụng RTC Portal, một tập hợp các thành phần Delphi được xây dựng dựa trên SDK RealThinClient được xây dựng dựa trên HTTP(S). Cổng thông tin RTC là ngừng sản xuất vào năm 2017 và mã nguồn của nó được xuất bản trên GitHub. Về cơ bản, Cổng thông tin RTC cho phép một hoặc nhiều Điều khiển truy cập từ xa vào một hoặc nhiều Máy chủ. Máy chủ và Điều khiển được phân tách bằng một thành phần trung gian có tên là Cổng.

Người vận hành Grandoreiro sử dụng bảng điều khiển (đóng vai trò là Bộ điều khiển) để kết nối với máy chủ C&C (đóng vai trò là Cổng) và để liên lạc với các máy bị xâm nhập (đóng vai trò là Máy chủ). Để kết nối với Cổng, cần có ba tham số: khóa bí mật, độ dài khóa và thông tin đăng nhập.

Khóa bí mật được sử dụng để mã hóa yêu cầu ban đầu được gửi đến máy chủ. Do đó, máy chủ cũng cần biết khóa bí mật để giải mã yêu cầu ban đầu của máy khách.

Độ dài khóa xác định độ dài của khóa để mã hóa lưu lượng, được thiết lập trong quá trình bắt tay. Lưu lượng được mã hóa bằng mật mã luồng tùy chỉnh. Hai khóa khác nhau được thiết lập – một cho lưu lượng truy cập vào và một cho lưu lượng truy cập ra.

Thông tin đăng nhập có thể là bất kỳ chuỗi nào. Cổng yêu cầu mỗi thành phần được kết nối phải có thông tin đăng nhập duy nhất.

Grandoreiro sử dụng hai kết hợp khác nhau của giá trị khóa bí mật và độ dài khóa, luôn được mã hóa cứng ở dạng nhị phân và chúng ta đã thảo luận về chuỗi_đăng nhập được sử dụng làm thông tin đăng nhập.

Tài liệu RTC nêu rõ rằng nó chỉ có thể xử lý một số lượng kết nối giới hạn cùng một lúc. Xét rằng mỗi Máy chủ được kết nối cần gửi ít nhất một yêu cầu mỗi giây nếu không kết nối của nó sẽ bị ngắt, chúng tôi tin rằng lý do Grandoreiro sử dụng nhiều máy chủ C&C là một nỗ lực không làm quá tải bất kỳ máy chủ nào trong số chúng.

Kết luận

Trong bài đăng trên blog này, chúng tôi đã cung cấp cái nhìn sâu sắc đằng sau bức màn theo dõi lâu dài của chúng tôi đối với Grandoreiro, điều này đã giúp thực hiện hoạt động gián đoạn này. Chúng tôi đã mô tả chi tiết về cách thức hoạt động của DGA của Grandoreiro, số lượng cấu hình khác nhau tồn tại đồng thời và cách chúng tôi có thể phát hiện nhiều địa chỉ IP trùng lặp giữa chúng.

Chúng tôi cũng đã cung cấp thông tin thống kê thu được từ máy chủ C&C. Thông tin này cung cấp cái nhìn tổng quan tuyệt vời về nạn nhân và mục tiêu, đồng thời cho phép chúng tôi thấy mức độ tác động thực tế.

Hoạt động gây rối do Cảnh sát Liên bang Brazil dẫn đầu nhằm vào các cá nhân được cho là có chức vụ cao trong hệ thống phân cấp hoạt động của Grandoreiro. ESET sẽ tiếp tục theo dõi trojan ngân hàng Mỹ Latinh khác đồng thời giám sát chặt chẽ mọi hoạt động của Grandoreiro sau hoạt động gián đoạn này.

Đối với bất kỳ câu hỏi nào về nghiên cứu của chúng tôi được công bố trên WeLiveSecurity, vui lòng liên hệ với chúng tôi theo địa chỉ đe dọaintel@eset.com.

ESET Research cung cấp các báo cáo tình báo APT riêng và nguồn cấp dữ liệu. Mọi thắc mắc về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Các tập tin

|

SHA-1 |

Tên tập tin |

Phát hiện |

Mô tả |

|

FB32344292AB36080F2D040294F17D39F8B4F3A8 |

Notif.FEL.RHKVYIIPFVBCGQJPOQÃ.msi |

Win32/Spy.Grandoreiro.DB |

Trình tải xuống MSI |

|

08C7453BD36DE1B9E0D921D45AEF6D393659FDF5 |

RYCB79H7B-7DVH76Y3-67DVHC6T20-CH377DFHVO-6264704.msi |

Win32/Spy.Grandoreiro.DB |

Trình tải xuống MSI |

|

A99A72D323AB5911ADA7762FBC725665AE01FDF9 |

pcre.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro |

|

4CDF7883C8A0A83EB381E935CD95A288505AA8B8 |

iconv.dll |

Win32/Spy.Grandoreiro.BM |

Grandoreiro (có phần đệm nhị phân) |

mạng

|

IP |

miền |

Nhà cung cấp dịch vụ lưu trữ |

Lần đầu tiên nhìn thấy |

Chi tiết |

|

20.237.166 [.] 161 |

được tạo bởi DGA |

Azure |

2024‑01‑12 |

máy chủ C&C. |

|

20.120.249 [.] 43 |

được tạo bởi DGA |

Azure |

2024‑01‑16 |

máy chủ C&C. |

|

52.161.154 [.] 239 |

được tạo bởi DGA |

Azure |

2024‑01‑18 |

máy chủ C&C. |

|

167.114.138 [.] 249 |

được tạo bởi DGA |

OVH |

2024‑01‑02 |

máy chủ C&C. |

|

66.70.160 [.] 251 |

được tạo bởi DGA |

OVH |

2024‑01‑05 |

máy chủ C&C. |

|

167.114.4 [.] 175 |

được tạo bởi DGA |

OVH |

2024‑01‑09 |

máy chủ C&C. |

|

18.215.238 [.] 53 |

được tạo bởi DGA |

AWS |

2024‑01‑03 |

máy chủ C&C. |

|

54.219.169 [.] 167 |

được tạo bởi DGA |

AWS |

2024‑01‑09 |

máy chủ C&C. |

|

3.144.135 [.] 247 |

được tạo bởi DGA |

AWS |

2024‑01‑12 |

máy chủ C&C. |

|

77.246.96 [.] 204 |

được tạo bởi DGA |

VDSina |

2024‑01‑11 |

máy chủ C&C. |

|

185.228.72 [.] 38 |

được tạo bởi DGA |

Thầy da Web |

2024‑01‑02 |

máy chủ C&C. |

|

62.84.100 [.] 225 |

N/A |

VDSina |

2024‑01‑18 |

Máy chủ phân phối. |

|

20.151.89 [.] 252 |

N/A |

Azure |

2024‑01‑10 |

Máy chủ phân phối. |

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 14 của khung MITER ATT & CK.

|

Chiến thuật |

ID |

Họ tên |

Mô tả |

|

Phát triển nguồn lực |

Phát triển khả năng: Phần mềm độc hại |

Các nhà phát triển Grandoreiro phát triển trình tải xuống tùy chỉnh của riêng họ. |

|

|

Quyền truy cập ban đầu |

Lừa đảo |

Grandoreiro lây lan qua email lừa đảo. |

|

|

Thực hiện |

Thực thi người dùng: Tệp độc hại |

Grandoreiro gây áp lực buộc nạn nhân phải thực thi tệp đính kèm lừa đảo theo cách thủ công. |

|

|

Persistence |

Boot hoặc Logon Autostart Execution: Registry Run Keys / Startup Folder |

Grandoreiro sử dụng các vị trí Autostart tiêu chuẩn để duy trì hoạt động lâu dài. |

|

|

Luồng thực thi chiếm quyền điều khiển: Tấn công lệnh tìm kiếm DLL |

Grandoreiro được thực thi bằng cách xâm phạm thứ tự tìm kiếm DLL. |

||

|

Phòng thủ né tránh |

Giải mã / giải mã tệp hoặc thông tin |

Grandoreiro thường được phân phối trong kho lưu trữ ZIP được bảo vệ bằng mật khẩu. |

|

|

Tệp hoặc thông tin bị xáo trộn: Đệm nhị phân |

Grandoreiro EXE đã từng mở rộng .rsrc các phần có hình ảnh BMP lớn. |

||

|

Thực thi proxy nhị phân hệ thống: Msiexec |

Trình tải xuống Grandoreiro được gói bên trong trình cài đặt MSI. |

||

|

Sửa đổi sổ đăng ký |

Grandoreiro lưu trữ một phần dữ liệu cấu hình của nó trong sổ đăng ký Windows. |

||

|

khám phá |

Khám phá cửa sổ ứng dụng |

Grandoreiro khám phá các trang web ngân hàng trực tuyến dựa trên tên cửa sổ. |

|

|

Khám phá quy trình |

Grandoreiro khám phá các công cụ bảo mật dựa trên tên quy trình. |

||

|

Khám phá phần mềm: Khám phá phần mềm bảo mật |

Grandoreiro phát hiện sự hiện diện của các sản phẩm bảo vệ ngân hàng. |

||

|

Khám phá thông tin hệ thống |

Grandoreiro thu thập thông tin về máy của nạn nhân, chẳng hạn như %TÊN MÁY TÍNH% và hệ điều hành. |

||

|

Bộ sưu tập |

Chụp đầu vào: Chụp đầu vào GUI |

Grandoreiro có thể hiển thị các cửa sổ bật lên giả mạo và chụp văn bản được nhập vào chúng. |

|

|

Chụp đầu vào: Keylogging |

Grandoreiro có khả năng ghi lại các thao tác gõ phím. |

||

|

Thu thập Email: Thu thập Email Địa phương |

Các nhà điều hành của Grandoreiro đã phát triển một công cụ để trích xuất địa chỉ email từ Outlook. |

||

|

Lệnh và kiểm soát |

Mã hóa dữ liệu: Mã hóa không chuẩn |

Grandoreiro sử dụng RTC, mã hóa dữ liệu bằng mật mã luồng tùy chỉnh. |

|

|

Độ phân giải động: Thuật toán tạo tên miền |

Grandoreiro chỉ dựa vào DGA để lấy địa chỉ máy chủ C&C. |

||

|

Kênh được mã hóa: Mật mã đối xứng |

Trong RTC, mã hóa và giải mã được thực hiện bằng cùng một khóa. |

||

|

Cổng không chuẩn |

Grandoreiro thường sử dụng các cổng không chuẩn để phân phối. |

||

|

Giao thức lớp ứng dụng |

RTC được xây dựng dựa trên HTTP(S). |

||

|

Lọc |

Lọc qua kênh C2 |

Grandoreiro lọc dữ liệu đến máy chủ C&C của nó. |

|

|

Va chạm |

Tắt/Khởi động lại hệ thống |

Grandoreiro có thể buộc khởi động lại hệ thống. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/en/eset-research/eset-takes-part-global-operation-disrupt-grandoreiro-banking-trojan/