Không gian bảo mật Web3 đã chứng kiến sự thay đổi mạnh mẽ vào năm 2023, thể hiện cả những tiến bộ về khả năng phục hồi và những khó khăn lâu dài. Các cuộc tấn công mạng nhằm vào lĩnh vực Web3 đã dẫn đến trên $ 1.7 tỷ về thiệt hại vào năm 2023; 453 sự cố đã được ghi nhận. Sự đa dạng của các mối nguy hiểm do các cuộc tấn công này gây ra nêu bật sự cần thiết quan trọng đối với cộng đồng Web3 trong việc duy trì nhận thức liên tục. Một đội ngũ chuyên gia tại Salus, một doanh nghiệp bảo mật web3 tập trung vào nghiên cứu, đã phát triển báo cáo phân tích sâu rộng này.

Hacks: Một năm của những mô hình khác nhau

Ngay cả khi tổng thiệt hại giảm đáng kể vào năm 2023, các hoạt động khai thác nổi tiếng vẫn tiếp tục có tác động đáng kể. Khoản lỗ 200 triệu USD mà Mixin Network phải gánh chịu vào tháng 197, cùng với khoản lỗ 126.36 triệu USD mà Euler Finance phải gánh chịu trong tháng XNUMX và khoản lỗ XNUMX triệu USD mà Multichain phải gánh chịu trong tháng XNUMX, nêu bật những mối nguy hiểm đang diễn ra đối với các cây cầu và Defi giao thức.

Việc xem xét các khoản lỗ hàng tháng một cách chi tiết hơn cho thấy một mô hình thú vị. Mặc dù có tổn thất lớn trong tháng 9, tháng 11 và tháng 7 nhưng lại có sự sụt giảm rõ rệt trong tháng 10 và tháng 12, cho thấy nhận thức về an ninh và việc thực hiện các biện pháp bảo vệ mạnh mẽ ngày càng trở nên quan trọng.

Ảnh chụp nhanh 2023 về các lỗ hổng bảo mật Web3

Thoát khỏi lừa đảo:

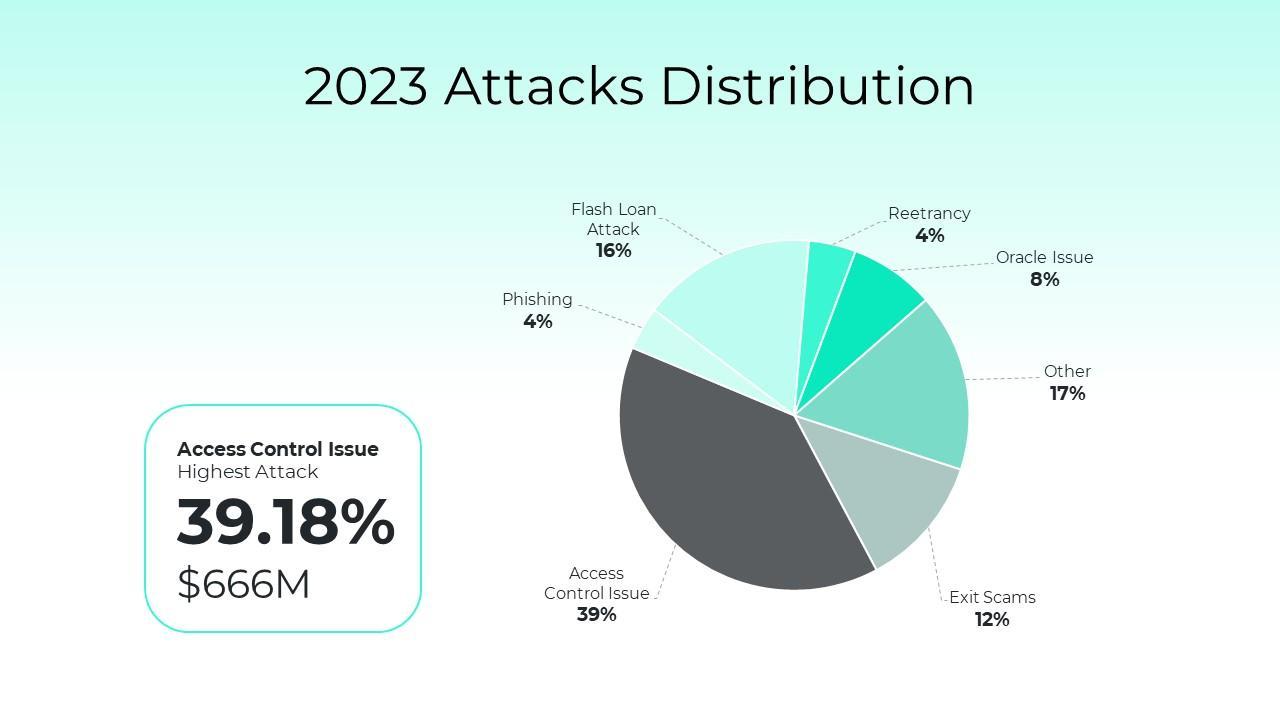

Trong tất cả các vụ tấn công, lừa đảo thoát chiếm 12.24%, với 276 lần xảy ra dẫn đến thiệt hại 208 triệu USD. Những trường hợp nổi bật về các dự án mạo hiểm hứa hẹn mang lại lợi nhuận đáng kể nhưng đột ngột biến mất cùng với tiền của nhà đầu tư.

Biện pháp phòng ngừa an toàn:

1. Điều tra chuyên sâu các dự án và nhóm, đảm bảo rằng họ có thành tích đã được chứng minh và xếp hạng các dự án theo các đánh giá bảo mật minh bạch do các công ty đáng tin cậy cung cấp.

2. Thay đổi danh mục đầu tư của bạn và thận trọng khi xem xét các dự án kinh doanh mang lại lợi nhuận cao một cách bất hợp lý.

Các vấn đề với Kiểm soát truy cập:

39.18% các vụ tấn công có vấn đề về kiểm soát truy cập và 29 vụ trong số đó đã gây thiệt hại đáng kể 666 triệu USD. Các trường hợp nổi bật bao gồm tính nhạy cảm được tận dụng trong Multichain, Poloniex và Atomic Wallet.

Biện pháp phòng ngừa an toàn:

Tuân thủ nguyên tắc đặc quyền tối thiểu, áp dụng các quy trình xác thực và ủy quyền mạnh mẽ, đồng thời cập nhật quyền truy cập thường xuyên. Ngoài ra, hãy cung cấp cho nhân viên chương trình đào tạo bảo mật thường xuyên, đặc biệt là những người có đặc quyền cao, đồng thời thiết lập hệ thống giám sát kỹ lưỡng để nhanh chóng xác định và giải quyết mọi hoạt động đáng ngờ trên các ứng dụng và cơ sở hạ tầng.

Lừa đảo:

Các trường hợp lừa đảo chiếm 3.98% các cuộc tấn công và 13 trong số đó gây thiệt hại 67.6 triệu USD. Những kẻ tấn công đã sử dụng nhiều chiến lược lừa đảo liên tục thay đổi, thể hiện qua cuộc tấn công AlphaPo của Nhóm Lazarus.

Biện pháp phòng ngừa an toàn:

Các cuộc tấn công từ giao diện người dùng đã gia tăng trong lĩnh vực web3 do các sáng kiến đánh giá thấp tính bảo mật của giao diện người dùng. Điều cần thiết là phải làm Web3 thử nghiệm thâm nhập để tìm ra các lỗ hổng và lỗ hổng hệ thống mà tin tặc có thể khai thác. Đặt việc đào tạo người dùng làm ưu tiên hàng đầu, khuyến khích sử dụng xác thực đa yếu tố (MFA) và ví phần cứng, đồng thời tận dụng tính năng giám sát tên miền và xác minh email.

Các cuộc tấn công bằng cách sử dụng Flash Loans:

16.12% các cuộc tấn công là các cuộc tấn công cho vay nhanh, với 37 lần xảy ra dẫn đến thiệt hại 274 triệu USD. Các cuộc tấn công cho vay chớp nhoáng chính xác đã được triển khai nhằm vào Yearn Finance, KyberSwap và Euler Finance.

Biện pháp phòng ngừa an toàn:

Giảm thiểu những nguy hiểm liên quan đến các khoản vay nhanh bằng cách đặt ra các giới hạn như giới hạn thời gian và số lượng vay tối thiểu. Bằng cách tăng chi phí cho những kẻ tấn công, việc tính phí sử dụng các khoản vay nhanh có thể không khuyến khích sử dụng các cuộc tấn công thù địch.

Tái nhập:

4.35% các cuộc tấn công là do lỗ hổng reentrancy gây ra và 15 trong số các vụ tấn công này gây thiệt hại 74 triệu USD. Ý nghĩa của một lỗ hổng nhỏ gây ra tổn thất lớn đã được đưa ra ánh sáng nhờ vấn đề Vyper và cuộc tấn công Giao thức Chính xác.

Biện pháp phòng ngừa an toàn:

1. Tuân thủ nghiêm ngặt Mô hình tương tác kiểm tra-hiệu ứng: Đảm bảo rằng tất cả các hoạt động kiểm tra và xác nhận có liên quan đều được thực hiện trước khi tiếp tục. Bạn chỉ nên thực hiện thay đổi trạng thái và tương tác với các thực thể bên ngoài sau khi đã hoàn thành thành công các thử nghiệm này.

2. Áp dụng Bảo vệ tái hòa nhập toàn diện vào thực tiễn: Sử dụng điều này cho mọi chức năng trong hợp đồng liên quan đến các thủ tục nhạy cảm.

Các vấn đề với Oracle:

7.88% các vụ tấn công là do sự cố của Oracle gây ra và 7 trong số các trường hợp này gây ra tổn thất 134 triệu USD. Vụ hack BonqDAO đã chứng minh cách thay đổi giá token bằng cách tận dụng các điểm yếu của oracle.

Biện pháp phòng ngừa an toàn:

1. Không nên dự đoán giá ở những thị trường có ít thanh khoản.

2. Xác định xem tính thanh khoản của mã thông báo có đủ để đảm bảo tích hợp nền tảng hay không trước khi nghĩ đến bất kỳ kế hoạch dự báo giá cụ thể nào.

3. Kết hợp Giá trung bình theo thời gian (TWAP) để tăng chi phí thao túng cho kẻ tấn công.

Các lỗ hổng bổ sung

16.47% các cuộc tấn công được thực hiện bằng cách sử dụng các lỗ hổng khác và 76 vụ trong số này gây thiệt hại 280 triệu USD. Rất nhiều lỗ hổng web2 và vụ vi phạm cơ sở dữ liệu của Mixin đã chứng minh rất nhiều vấn đề bảo mật gặp phải trong miền Web3.

10 mẹo hay nhất năm 2023: Tóm tắt

Mười vụ hack hàng đầu năm 2023, chiếm khoảng 70% thiệt hại trong năm (khoảng 1.2 tỷ USD), đã xác định một điểm yếu chung: các vấn đề về kiểm soát truy cập, đặc biệt là các vấn đề liên quan đến trộm khóa riêng. Phần lớn các vi phạm này xảy ra vào nửa cuối năm; ba cuộc tấn công đáng kể đã xảy ra vào tháng XNUMX.

Đáng chú ý, Tập đoàn Lazarus đã dính vào nhiều vụ vi phạm dẫn đến mất tiền do xâm phạm ví nóng. Mixin Network, Euler Finance, Multichain, Poloniex, BonqDAO, Atomic Wallet, HECO Bridge, Curve, Vyper, AlphaPo và CoinEx nằm trong số các giao thức đã bị khai thác.

Kết luận:

Đến cuối năm, tổng thiệt hại của năm 2023 sẽ ít hơn so với năm 2022. Nhưng mức độ tập trung thiệt hại trong 10 cuộc tấn công hàng đầu cho thấy tầm quan trọng của việc được bảo vệ tốt hơn. Do có nhiều lỗ hổng bảo mật nên việc bảo vệ không gian Web3 đòi hỏi một chiến lược nhiều mặt.

Không thể đánh giá quá cao tầm quan trọng của việc kiểm tra kỹ lưỡng và nâng cao kiến thức về thử nghiệm thâm nhập Web3, đặc biệt khi xét đến các kỹ thuật xâm nhập mới giống như các kỹ thuật được sử dụng trong các cuộc tấn công của Tập đoàn Lazarus. Chúng tôi đặc biệt khuyến nghị người dùng và các bên liên quan nên ưu tiên các nền tảng và dịch vụ đáp ứng cả nhu cầu về chức năng lẫn tiêu chuẩn bảo mật cao nhất để mở đường cho một tương lai Web3 an toàn.

Bấm vào đây để xem báo cáo trực tiếp của nhóm chuyên gia tại Salus.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://thenewscrypto.com/web3-security-report-2023-key-findings-revealed/