Phân tích xu hướng ransomware vào năm 2022 cho thấy hoạt động kinh doanh bùng nổ vào năm ngoái đối với tội phạm mạng tống tiền, với số lượng tấn công ransomware cao nhất được thực hiện bởi những tên tội phạm tinh vi tổ chức thành các nhóm sử dụng các chiến thuật, kỹ thuật và quy trình (TTP) rất nhất quán với nhau, ngay cả khi các tổ chức này “nghỉ hưu” và sau đó quay trở lại, đổi thương hiệu.

Một báo cáo ngày 26 tháng XNUMX từ Nhóm nghiên cứu và tình báo GuidePoint (GRIT) cho thấy rằng trong khi ít nhất một nhóm ransomware mới xuất hiện mỗi tháng vào năm ngoái, phần lớn các cuộc tấn công đều do một nhóm tương đối nhỏ những người chơi cố thủ thực hiện.

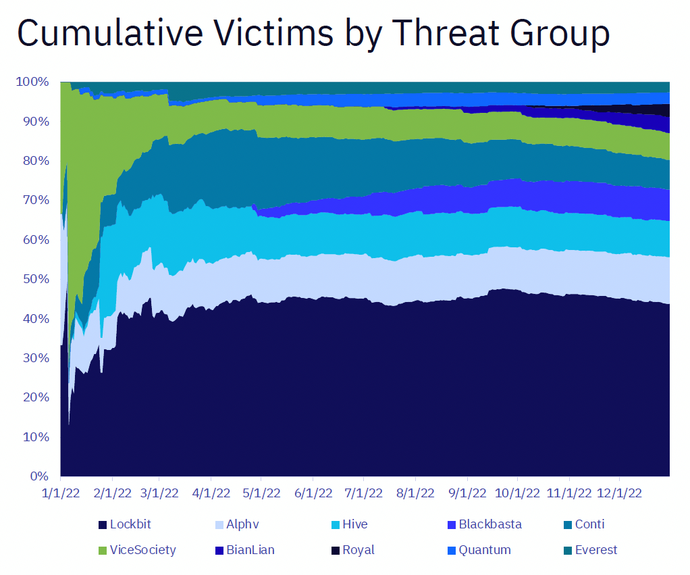

Các "Báo cáo về phần mềm tống tiền GRIT 2022” đã kiểm tra dữ liệu và trường hợp từ 2,507 nạn nhân ransomware được đăng công khai trên 40 ngành dọc được thực hiện bởi 54 nhóm đe dọa đang hoạt động.

“Điều mà chúng tôi thực sự muốn nhấn mạnh là phần mềm tống tiền sẽ không biến mất,” ông nói Drew Schmitt, nhà phân tích hàng đầu của GRIT và là nhà đàm phán ransomware có kinh nghiệm cho GuidePoint Security. “Nó rất hiện tại. Nhiều người dường như nghĩ rằng ransomware có khả năng giảm, vì những thứ như Thanh toán bitcoin đang trở nên ít giá trị hơn. Nhưng ransomware vẫn đang diễn ra với tốc độ chóng mặt.”

Là một nhà đàm phán, Schmitt làm việc với các công ty bị tấn công tích cực để hành động thay mặt họ và giao tiếp với kẻ tống tiền. Có hai mục tiêu: thu thập đủ thông tin và thời gian để giúp các trung tâm điều hành bảo mật (SOC) phục hồi hoặc thương lượng một khoản thanh toán thấp hơn.

Sử dụng kiến thức nội bộ của mình về cách thức hoạt động của những kẻ tấn công và dữ liệu có sẵn miễn phí về nghiên cứu nạn nhân vào năm ngoái, anh ấy và nhóm của mình đã có thể tổng hợp một số thông tin chi tiết cho báo cáo. Dark Reading đã bắt kịp Schmitt để không chỉ tìm hiểu chi tiết về báo cáo mà còn để thu thập những quan sát từ công việc đang diễn ra của anh ấy với tư cách là một nhà đàm phán. Ông đưa ra bảy điểm chính mà những người bảo vệ nên ghi nhớ khi họ chuẩn bị cho nhiều chiến dịch ransomware hơn vào năm 2023.

1. Có một nguyên tắc phân loại nhất định đối với các nhóm ransomware

Một phần lớn của phân tích xoay quanh việc phát triển phân loại ransomware để phân loại các nhóm ransomware, mà nhóm đã sắp xếp thành bốn nhóm: toàn thời gian, đổi thương hiệu, phân mảnh và tạm thời.

Phần lớn các cuộc tấn công đến từ cái mà cơ quan phân loại gọi là các nhóm toàn thời gian, đã hoạt động trong chín tháng trở lên và công khai yêu cầu 10 nạn nhân trở lên.

"Đây là những Lockbits của thế giớivà Schmitt nói. “Họ rất nhất quán trong các hành vi và có nhiều cơ sở hạ tầng thực sự mạnh mẽ. Đó là những công ty đã hoạt động trong một thời gian rất dài và họ đang làm việc đó một cách nhất quán.”

Như báo cáo đã chỉ ra, chỉ riêng Lockbit đã chiếm 33% số vụ tấn công vào năm ngoái.

Sau đó, có các nhóm đổi thương hiệu, mới hoạt động chưa đầy chín tháng nhưng có số nạn nhân gần bằng với các nhóm toàn thời gian và với một số cuộc kiểm tra TTP thường có một số mối tương quan với nhóm đã nghỉ hưu.

Schmitt nói: “Thực sự, sự khác biệt duy nhất giữa thương hiệu mới và toàn thời gian là thời gian hoạt động. "Các nhóm như hoàng gia cũng phù hợp với loại danh mục này khi chúng có hoạt động rất mạnh mẽ và chúng có thể hoạt động ở tốc độ cao.”

Trong khi đó, các nhóm “splinter” là những nhóm có một số TTP trùng lặp với các nhóm đã biết, nhưng hành vi của chúng ít nhất quán hơn.

“Các nhóm splinter là một nhánh từ một thương hiệu mới hoặc toàn thời gian, nơi có thể ai đó sẽ rời đi và làm việc của riêng họ,” anh ấy nói. “Họ đã không ở đây lâu lắm rồi. Danh tính của họ chưa được củng cố vào thời điểm này và họ thực sự chỉ đang cố gắng tìm lại chính mình và cách họ sẽ hoạt động.

Cuối cùng, làm tròn mọi thứ là các nhóm "phù du" đã hoạt động chưa đầy hai tháng, có tỷ lệ nạn nhân khác nhau nhưng thấp. Đôi khi những nhóm này đến rồi đi, trong khi những lần khác chúng lại phát triển thành những nhóm trưởng thành hơn.

2. Việc đổi thương hiệu nhanh chóng của các nhóm Ransomware làm cho Threat Intelligence trở thành chìa khóa

Việc phân loại thành bốn nhóm phân loại đó trông rõ ràng hơn trong một báo cáo hàng năm so với thực tế khi SOC bắt đầu hoạt động.

“Khi bạn bắt đầu đối phó với những loại nhóm đang nổi lên và biến mất rất nhanh, hoặc họ đang đổi thương hiệu, họ đang phát triển những cái tên mới, điều đó sẽ khiến các đồng đội xanh hoặc những người phòng thủ khó giữ chân hơn rất nhiều. theo các loại xu hướng này,” Schmitt nói, người giải thích rằng việc theo dõi việc đổi thương hiệu và chia tách các nhóm là lúc trí thông minh về mối đe dọa sẽ phát huy tác dụng.

“Chúng tôi thực sự muốn tập trung vào việc nhấn mạnh giao tiếp khi nói đến thông tin tình báo về mối đe dọa — cho dù đó là thông tin tình báo về mối đe dọa nói chuyện với SOC hoặc nhóm ứng phó sự cố hay thậm chí là quản lý lỗ hổng,” ông nói. “Biết được những xu hướng này trông như thế nào, những kẻ đe dọa đang tập trung vào điều gì, mức độ chúng xuất hiện và biến mất, tất cả những điều đó đều rất có giá trị đối với những người phòng thủ.”

3. Các nhóm RaaS là một quân bài hoang dã trong các cuộc đàm phán

Mặc dù các TTP cơ bản của các nhóm toàn thời gian giúp việc phát hiện và phản hồi phần mềm tống tiền dễ dàng hơn một chút, nhưng vẫn có một số biến số lớn. Ví dụ, như nhiều nhóm đã sử dụng ransomware dưới dạng dịch vụ (RaaS) mô hình, họ sử dụng nhiều chi nhánh hơn, điều đó có nghĩa là các nhà đàm phán luôn giao dịch với những người khác nhau.

Schmitt nói: “Trong những ngày đầu của ransomware, khi bạn bắt đầu đàm phán, rất có thể bạn đang giao dịch với cùng một người nếu bạn đang giao dịch với cùng một ransomware,” Schmitt nói. “Nhưng trong hệ sinh thái ngày nay, có rất nhiều nhóm khác nhau và rất nhiều chi nhánh khác nhau đang tham gia như một phần của các nhóm này, đến nỗi nhiều khi bạn gần như bắt đầu lại từ đầu.”

4. Yêu cầu tiền chuộc đang tăng cao

Một trong những quan sát mang tính giai thoại mà Schmitt đưa ra là thực tế là ông đã nhìn thấy rất nhiều lợi nhuận ban đầu rất cao. đòi tiền chuộc từ các nhà khai thác ransomware gần đây.

"Chúng tôi đã thấy 15 triệu đô la, chúng tôi đã thấy 13 triệu đô la, chúng tôi đã có 12.5 triệu đô la. Có rất nhiều yêu cầu tiền chuộc ban đầu rất cao đã xảy ra, điều này hơi ngạc nhiên,” anh nói. “Và rất nhiều lần chúng tôi thương lượng thành công các khoản tiền chuộc thấp hơn đáng kể. Vì vậy, bắt đầu từ 15 triệu đô la và giảm xuống còn 500,000 đô la không phải là hiếm. Nhưng đồng thời, chỉ có một số tác nhân đe dọa nhất định giống như, 'Bạn biết gì không? Đây là giá của tôi và tôi không quan tâm bạn nói gì, tôi sẽ không thương lượng.'”

5. Các chiến lược sao lưu được cải thiện đang tạo ra sự khác biệt trong quá trình chuẩn bị

Schmitt cho biết tỷ lệ khách hàng mà anh thấy có thể phục hồi thành công mà không khuất phục trước yêu cầu tống tiền so với những khách hàng cần trả tiền chuộc đang tiến gần đến tỷ lệ ngang nhau 1:1.

“Trong những ngày đầu, nó giống như, 'Chà, chúng ta đã được mã hóa. Chúng tôi không thể phục hồi trừ khi chúng tôi trả khoản tiền chuộc này'”, anh ấy lưu ý. “Thời gian trôi qua, việc có các chiến lược dự phòng thực sự hiệu quả là rất lớn để có thể phục hồi; có rất nhiều tổ chức bị tấn công bởi ransomware và họ có thể phục hồi đơn giản vì họ có sẵn một chiến lược sao lưu thực sự vững chắc.”

6. Tống tiền gấp đôi là tiêu chuẩn

Tuy nhiên, ông nói, vẫn còn rất nhiều tổ chức đứng sau đường cong, giúp giữ cho ransomware sinh lãi hơn bao giờ hết. Ngoài ra, những kẻ xấu cũng đang điều chỉnh thông qua tống tiền gấp đôi, không chỉ mã hóa tệp mà còn đánh cắp và đe dọa rò rỉ công khai thông tin nhạy cảm. Tất cả các nhóm được theo dõi trong báo cáo đều sử dụng tống tiền kép.

“Có một chút không rõ liệu đó có phải là do mọi người đang ngày càng bảo mật tốt hơn hay các nhóm thực sự nhận ra rằng có thể không đáng để nỗ lực triển khai ransomware nếu khách hàng đã có chiến lược dự phòng cho phép họ phục hồi. " anh ta nói. “Vì vậy, họ đã tập trung vào việc đánh cắp dữ liệu đó bởi vì tôi nghĩ rằng họ biết rằng đó là cơ hội tốt nhất để họ thực sự kiếm tiền từ một cuộc tấn công.”

7. Không có danh dự giữa những tên trộm, nhưng có ý thức kinh doanh

Cuối cùng, câu hỏi lớn trong việc đối phó với tội phạm tống tiền là liệu những kẻ xấu có giữ lời khi tiền rơi vào tài khoản của họ hay không. Là một nhà đàm phán, Schmitt nói rằng phần lớn họ thường làm như vậy.

“Rõ ràng, không có danh dự nào trong giới trộm cướp, nhưng chúng tin vào danh tiếng của mình,” anh nói. “Có những trường hợp khó khăn khi điều gì đó tồi tệ xảy ra, nhưng phổ biến nhất là các nhóm lớn hơn sẽ đảm bảo rằng họ không đăng dữ liệu của bạn và họ sẽ cung cấp cho bạn người giải mã. Nó sẽ không phải là một bộ giải mã backdoor phần mềm độc hại nào đó sẽ gây ra nhiều thiệt hại hơn. Họ rất tập trung vào danh tiếng của mình và mô hình kinh doanh của họ chỉ đơn giản là không hoạt động nếu bạn trả tiền cho họ và sau đó họ vẫn làm rò rỉ dữ liệu của bạn hoặc họ không cung cấp cho bạn những gì họ phải cung cấp.”

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- Platoblockchain. Web3 Metaverse Intelligence. Khuếch đại kiến thức. Truy cập Tại đây.

- nguồn: https://www.darkreading.com/attacks-breaches/7-insights-from-a-ransomware-negotiator