Heutzutage kann es für Kunden schwierig sein, ordnungsgemäße Zugriffskontrollen und Prüfungen auf Benutzerebene zu implementieren, wenn mehrere Anwendungen an Datenzugriffs-Workflows beteiligt sind. Die größte Herausforderung besteht darin, geeignete Zugriffskontrollen mit den geringsten Rechten basierend auf der Benutzeridentität zu implementieren, wenn eine Anwendung im Namen des Benutzers in einer anderen Anwendung auf Daten zugreift. Dies zwingt Sie dazu, entweder allen Benutzern umfassenden Zugriff über die Anwendung ohne Prüfung zu gewähren oder zu versuchen, komplexe, maßgeschneiderte Lösungen zu implementieren, um Benutzern Rollen zuzuordnen.

Die richtigen AWS IAM Identity Center, können Sie jetzt die Benutzeridentität an a weitergeben Reihe von AWS-Diensten und minimieren Sie die Notwendigkeit, komplexe benutzerdefinierte Systeme zu erstellen und zu warten, um Rollen zwischen Anwendungen zu verteilen. IAM Identity Center bietet außerdem eine konsolidierte Ansicht von Benutzern und Gruppen an einem Ort, die die miteinander verbundenen Anwendungen für Autorisierung und Prüfung verwenden können.

IAM Identity Center ermöglicht die zentrale Verwaltung des Benutzerzugriffs auf AWS-Konten und -Anwendungen mithilfe von Identitätsanbietern (IDPs) wie Okta. Dadurch können sich Benutzer einmalig mit ihren vorhandenen Unternehmensanmeldeinformationen anmelden und nahtlos auf nachgelagerte AWS-Dienste zugreifen, die die Identitätsweitergabe unterstützen. Mit IAM Identity Center können Okta-Benutzeridentitäten und -Gruppen mithilfe von SCIM 2.0 automatisch synchronisiert werden, um genaue Benutzerinformationen in AWS zu erhalten.

Amazon EMR-Studio ist eine einheitliche Datenanalyseumgebung, in der Sie Data-Engineering- und Data-Science-Anwendungen entwickeln können. Sie können jetzt interaktive Abfragen entwickeln und ausführen Amazonas Athena von EMR Studio (weitere Einzelheiten finden Sie unter Amazon EMR Studio fügt einen interaktiven Abfrageeditor hinzu, der von Amazon Athena unterstützt wird ). Athena-Benutzer können auf EMR Studio zugreifen, ohne sich anzumelden AWS-Managementkonsole indem Sie den Verbundzugriff von Ihrem IdP über IAM Identity Center aktivieren. Dadurch entfällt die Komplexität der Pflege unterschiedlicher Identitäten und der Zuordnung von Benutzerrollen bei Ihrem IdP, EMR Studio und Athena.

Sie können regieren Athena-Arbeitsgruppen basierend auf Benutzerattributen von Okta, um den Abfragezugriff und die Kosten zu kontrollieren. AWS Lake-Formation können Okta-Identitäten auch verwenden, um differenzierte Zugriffskontrollen durch das Gewähren und Entziehen von Berechtigungen durchzusetzen.

Die Integration von IAM Identity Center und Okta Single Sign-On (SSO) optimiert den Zugriff auf EMR Studio und Athena durch zentralisierte Authentifizierung. Benutzer können sich mit ihren Arbeitsanmeldeinformationen wie gewohnt anmelden und Abfragen in Athena sicher ausführen. Zugriffsrichtlinien für Athena-Arbeitsgruppen und Lake Formation-Berechtigungen bieten Governance basierend auf Okta-Benutzerprofilen.

In diesem Blogbeitrag wird erklärt, wie Sie Single Sign-On bei EMR Studio mithilfe der IAM Identity Center-Integration mit Okta aktivieren. Es zeigt, wie man Okta-Identitäten an Athena und Lake Formation weitergibt, um granulare Zugriffskontrollen für Abfragen und Daten bereitzustellen. Die Lösung optimiert den Zugriff auf Analysetools durch zentralisierte Authentifizierung mithilfe von Mitarbeiteranmeldeinformationen. Es nutzt AWS IAM Identity Center, Amazon EMR Studio, Amazon Athena und AWS Lake Formation.

Lösungsüberblick

Mit IAM Identity Center können Benutzer eine Verbindung zu EMR Studio herstellen, ohne dass Administratoren eine manuelle Konfiguration durchführen müssen AWS Identitäts- und Zugriffsverwaltung (IAM) Rollen und Berechtigungen. Es ermöglicht die Zuordnung von IAM Identity Center-Gruppen zu vorhandenen Corporate Identity-Rollen und -Gruppen. Administratoren können dann Rollen und Gruppen Berechtigungen zuweisen und ihnen Benutzer zuweisen, wodurch eine detaillierte Kontrolle über den Benutzerzugriff ermöglicht wird. IAM Identity Center bietet ein zentrales Repository aller Benutzer in AWS. Sie können Benutzer und Gruppen direkt im IAM Identity Center erstellen oder bestehende Benutzer und Gruppen von Anbietern wie Okta, Ping Identity oder Azure AD verbinden. Es übernimmt die Authentifizierung über die von Ihnen gewählte Identitätsquelle und verwaltet ein Benutzer- und Gruppenverzeichnis für den Zugriff auf EMR Studio. Bekannte Benutzeridentitäten und protokollierter Datenzugriff erleichtern die Compliance durch die Überwachung des Benutzerzugriffs AWS CloudTrail.

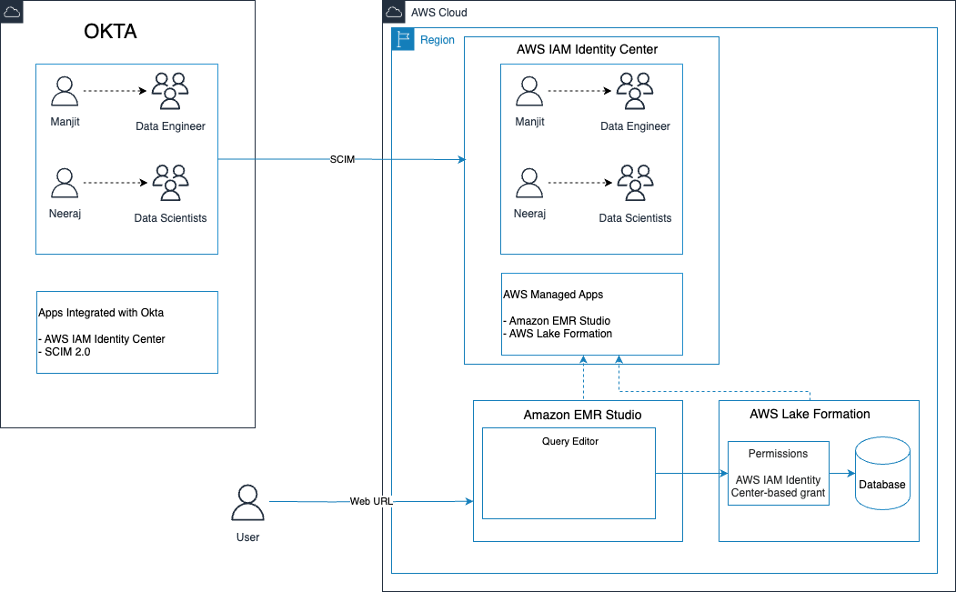

Das folgende Diagramm zeigt die Lösungsarchitektur.

Der EMR Studio-Workflow besteht aus den folgenden allgemeinen Schritten:

- Der Endbenutzer startet EMR Studio über die AWS-Zugriffsportal-URL. Diese URL wird von einem IAM Identity Center-Administrator über das IAM Identity Center-Dashboard bereitgestellt.

- Die URL leitet den Endbenutzer zum Workforce-IdP Okta weiter, wo der Benutzer seine Workforce-Identity-Anmeldeinformationen eingibt.

- Nach erfolgreicher Authentifizierung wird der Benutzer als Verbundbenutzer bei der AWS-Konsole angemeldet.

- Der Benutzer öffnet EMR Studio und navigiert über den in EMR Studio verfügbaren Link zum Athena-Abfrageeditor.

- Der Benutzer wählt die richtige Arbeitsgruppe gemäß der Benutzerrolle aus, um Athena-Abfragen auszuführen.

- Die Abfrageergebnisse werden separat gespeichert Einfacher Amazon-Speicherdienst (Amazon S3) Standorte mit einem Präfix, das auf der Benutzeridentität basiert.

Um die Lösung zu implementieren, führen wir die folgenden Schritte aus:

- Integrieren Sie Okta mit IAM Identity Center, um Benutzer und Gruppen zu synchronisieren.

- Integrieren Sie IAM Identity Center mit EMR Studio.

- Weisen Sie Benutzer oder Gruppen vom IAM Identity Center zu EMR Studio zu.

- Richten Sie Lake Formation mit IAM Identity Center ein.

- Konfigurieren Sie granulare rollenbasierte Berechtigungen mithilfe von Lake Formation für propagierte Unternehmensidentitäten.

- Richten Sie in Athena Arbeitsgruppen ein, um den Zugriff zu steuern.

- Richten Sie Amazon S3-Zugriffsgewährungen für einen differenzierten Zugriff auf Amazon S3-Ressourcen wie Buckets, Präfixe oder Objekte ein.

- Greifen Sie über das AWS-Zugriffsportal mit IAM Identity Center auf EMR Studio zu.

- Führen Sie Abfragen im Athena SQL-Editor in EMR Studio aus.

- Überprüfen Sie den End-to-End-Prüfpfad der Personalidentität.

Voraussetzungen:

Um diesem Beitrag folgen zu können, sollten Sie über Folgendes verfügen:

- An AWS-Konto – Wenn Sie keins haben, können Sie es tun Melden Sie sich hier.

- An Okta-Konto mit einem aktiven Abonnement – Sie benötigen eine Administratorrolle, um die Anwendung auf Okta einzurichten. Wenn Sie neu bei Okta sind, können Sie sich für a anmelden die kostenlose Testversion. oder eine Entwicklerkonto.

Anweisungen zum Konfigurieren von Okta mit IAM Identity Center finden Sie unter Konfigurieren Sie SAML und SCIM mit Okta und IAM Identity Center.

Integrieren Sie Okta mit IAM Identity Center, um Benutzer und Gruppen zu synchronisieren

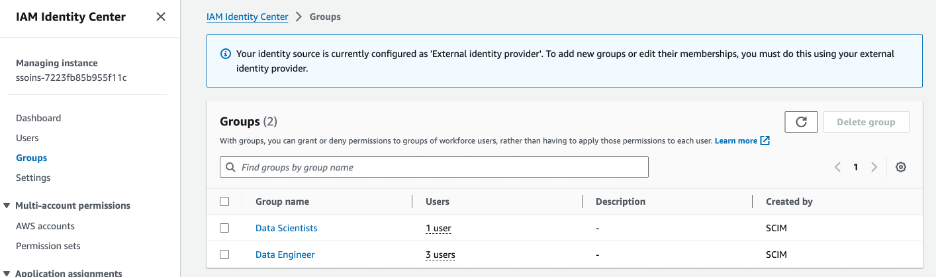

Nachdem Sie Benutzer oder Gruppen erfolgreich von Okta mit IAM Identity Center synchronisiert haben, können Sie sie auf der IAM Identity Center-Konsole sehen, wie im folgenden Screenshot gezeigt. Für diesen Beitrag haben wir zwei Benutzergruppen erstellt und synchronisiert:

- Dateningenieur

- Daten Analysten

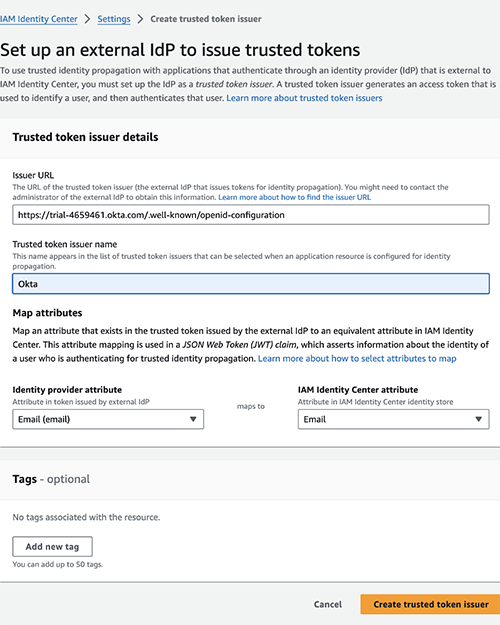

Erstellen Sie als Nächstes einen vertrauenswürdigen Token-Aussteller im IAM Identity Center:

- Wählen Sie in der IAM Identity Center-Konsole aus Einstellungen im Navigationsbereich.

- Auswählen Erstellen Sie einen vertrauenswürdigen Token-Aussteller.

- Aussichten für Emittenten-URLGeben Sie die URL des vertrauenswürdigen Token-Ausstellers ein.

- Aussichten für Name des vertrauenswürdigen Token-Ausstellers, geben Sie Okta ein.

- Aussichten für Attribute zuordnen¸ Ordnen Sie das IdP-Attribut zu E-Mail zum IAM Identity Center-Attribut E-Mail.

- Auswählen

Erstellen Sie einen vertrauenswürdigen Token-Aussteller.

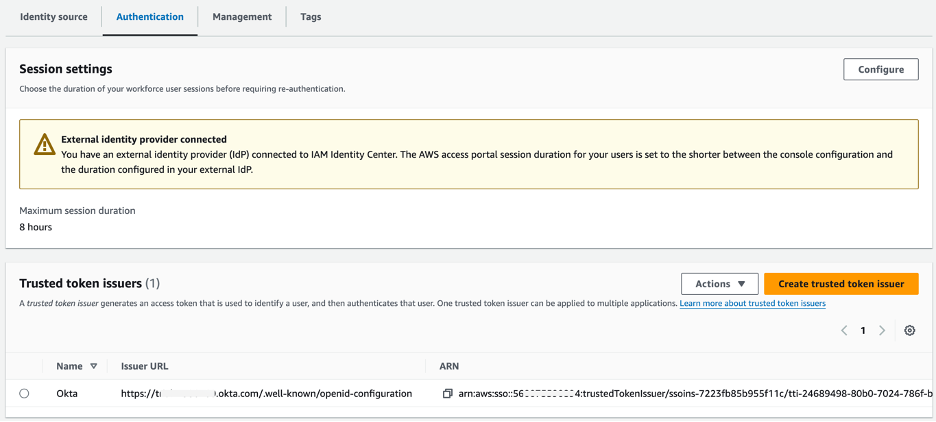

Der folgende Screenshot zeigt Ihren neuen vertrauenswürdigen Token-Aussteller auf der IAM Identity Center-Konsole.

Integrieren Sie IAM Identity Center mit EMR Studio

Wir beginnen mit der Erstellung einer vertrauenswürdigen Identitätsweitergabe, die in EMR Studio aktiviert ist.

Ein EMR Studio-Administrator muss die Schritte zum Konfigurieren von EMR Studio als IAM Identity Center-fähige Anwendung ausführen. Dadurch kann EMR Studio IAM Identity Center automatisch erkennen und eine Verbindung dazu herstellen, um Anmelde- und Benutzerverzeichnisdienste zu erhalten.

Der Sinn der Aktivierung von EMR Studio als von IAM Identity Center verwaltete Anwendung besteht darin, dass Sie Benutzer- und Gruppenberechtigungen innerhalb von IAM Identity Center oder von einem darin integrierten Quell-Drittanbieter-IdP (in diesem Fall Okta) steuern können. Wenn sich Ihre Benutzer beispielsweise bei EMR Studio anmelden Dateningenieur or Datenwissenschaftler, überprüft es ihre Gruppen im IAM Identity Center und diese werden Rollen und Berechtigungen in Lake Formation zugeordnet. Auf diese Weise kann eine Gruppe einer Lake Formation-Datenbankrolle zugeordnet werden, die Lesezugriff auf eine Reihe von Tabellen oder Spalten ermöglicht.

Die folgenden Schritte zeigen, wie Sie EMR Studio als von AWS verwaltete Anwendung mit IAM Identity Center erstellen. Anschließend sehen wir, wie die nachgelagerten Anwendungen wie Lake Formation und Athena diese Rollen und Berechtigungen mithilfe vorhandener Unternehmensanmeldeinformationen weitergeben.

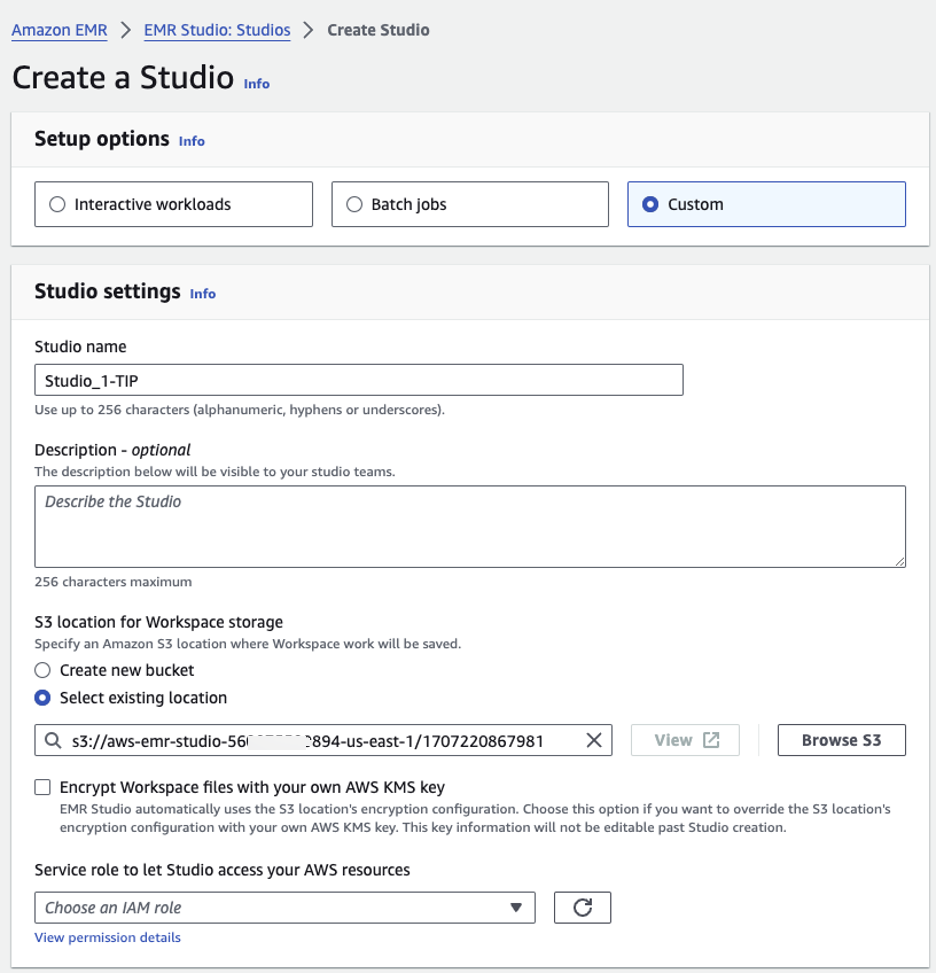

- Navigieren Sie auf der Amazon EMR-Konsole zu EMR Studio.

- Auswählen Erstellen Sie ein Studio.

- Aussichten für Einrichtung Optionen, wählen Maßgeschneidert.

- Aussichten für Studioname, Geben Sie einen Namen ein.

- Aussichten für S3-Standort für Workspace-SpeicherWählen Wählen Sie den vorhandenen Standort aus und geben Sie den Amazon S3-Speicherort ein.

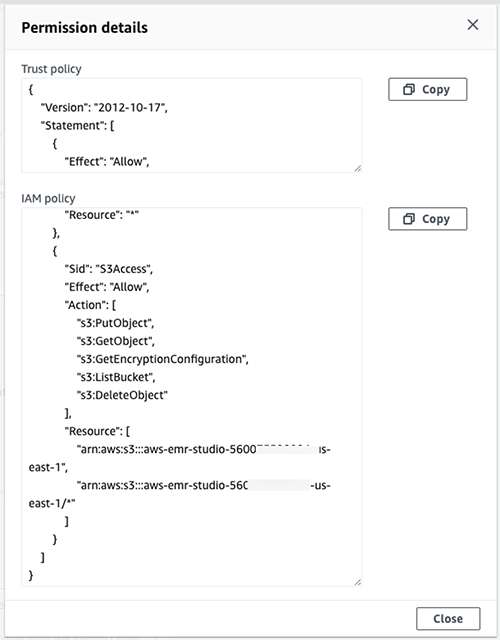

6. Konfigurieren Sie Berechtigungsdetails für das EMR Studio.

Beachten Sie dies bei Ihrer Auswahl Berechtigungsdetails anzeigen für Servicerolle, es öffnet sich ein neues Popup-Fenster. Sie müssen eine IAM-Rolle mit denselben Richtlinien erstellen, die im Popup-Fenster angezeigt werden. Sie können dasselbe für Ihre verwenden Dienstrolle machen IAM-Rolle.

- Auf dem Erstellen Sie ein Studio Seite, für AuthentifizierungWählen AWS IAM Identity Center.

- Aussichten für Benutzer-Rolle, Wählen Sie Ihre Benutzerrolle.

- Der Weitergabe vertrauenswürdiger IdentitätenWählen Aktivieren Sie die Weitergabe vertrauenswürdiger Identitäten.

- Der AnwendungszugriffWählen Nur zugewiesene Benutzer und Gruppen.

- Aussichten für VPC, geben Sie Ihre VPC ein.

- Aussichten für Subnetze, geben Sie Ihr Subnetz ein.

- Aussichten für Sicherheit und ZugangWählen Standardsicherheitsgruppe.

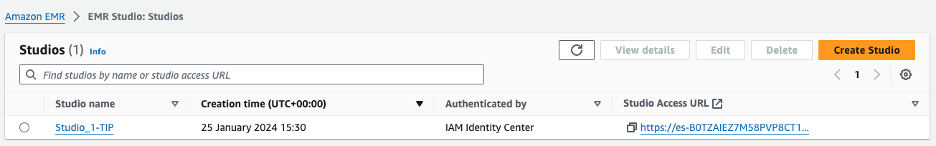

- Auswählen Studio erstellen.

Sie sollten nun ein IAM Identity Center-fähiges EMR Studio auf der Seite sehen Amazon EMR-Konsole.

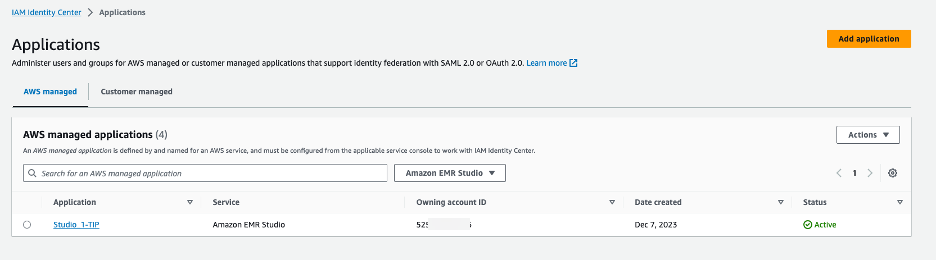

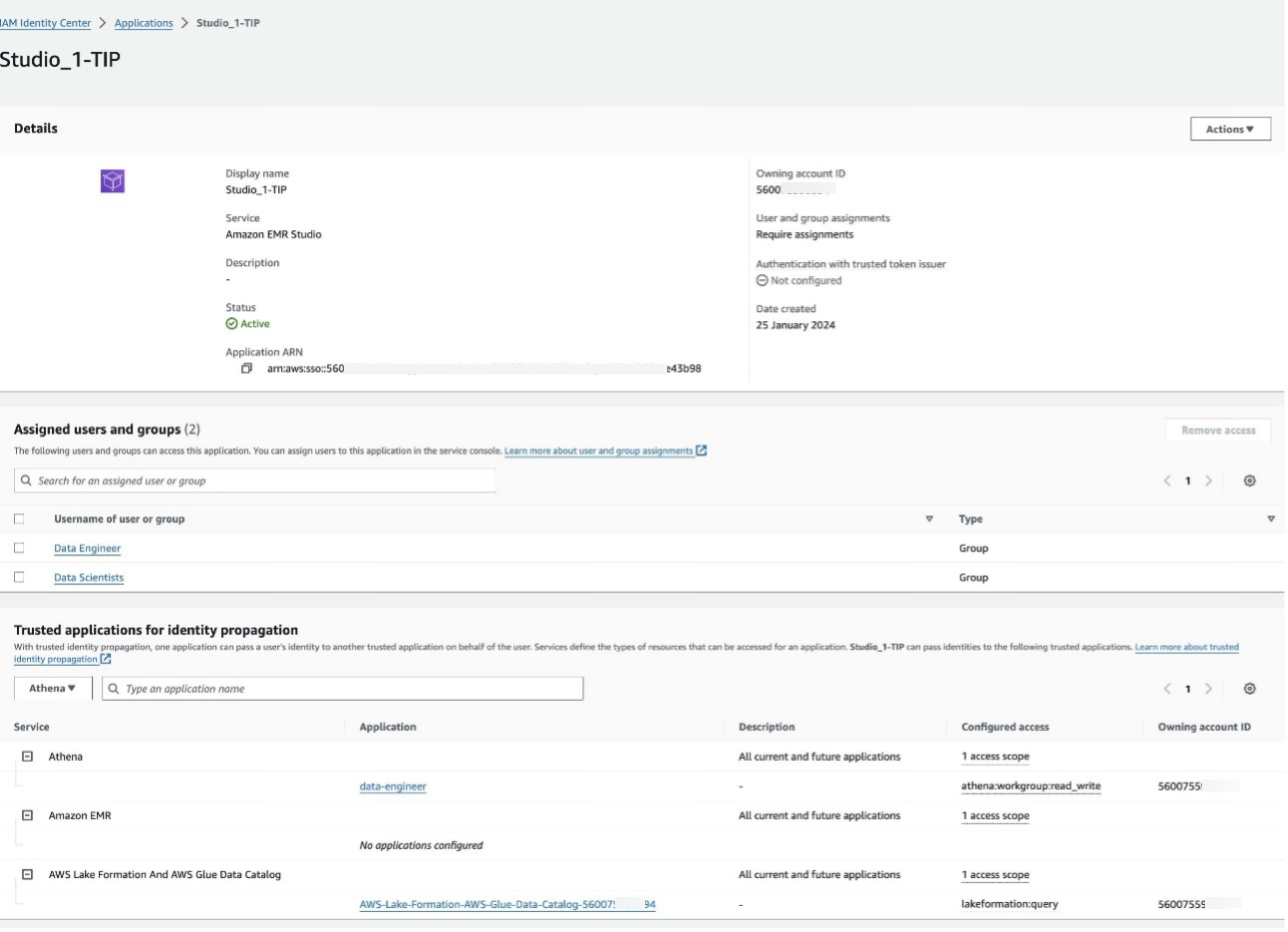

Nachdem der EMR Studio-Administrator die Erstellung des EMR Studio mit aktivierter vertrauenswürdiger Identitätsweitergabe abgeschlossen und die Konfiguration gespeichert hat, wird die Instanz von EMR Studio als IAM Identity Center-fähige Anwendung auf dem angezeigt IAM Identity Center-Konsole.

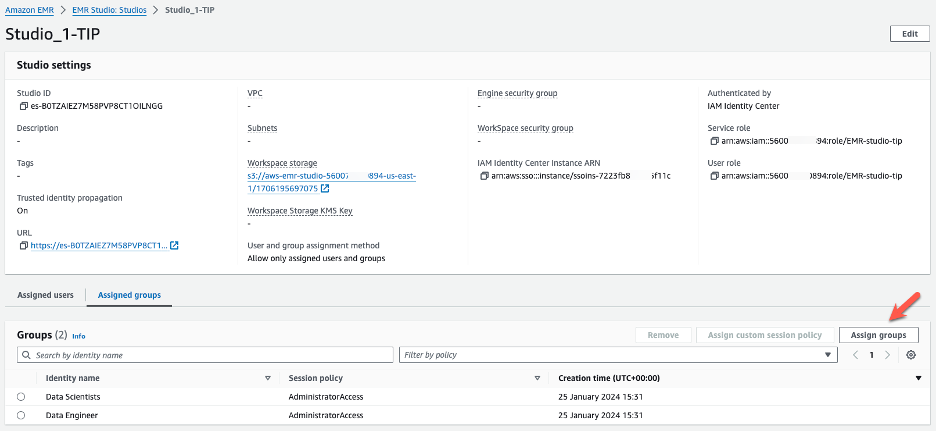

Weisen Sie Benutzer oder Gruppen vom IAM Identity Center zu EMR Studio zu

Sie können der EMR Studio-Anwendung nach der Synchronisierung mit IAM Benutzer und Gruppen aus Ihrem IAM Identity Center-Verzeichnis zuweisen. Der EMR Studio-Administrator entscheidet, welche IAM Identity Center-Benutzer oder -Gruppen in die App aufgenommen werden sollen. Wenn Sie beispielsweise insgesamt 10 Gruppen im IAM Identity Center haben, aber nicht alle auf diese Instanz von EMR Studio zugreifen möchten, können Sie auswählen, welche Gruppen in die EMR Studio-fähige IAM-App aufgenommen werden sollen.

Mit den folgenden Schritten weisen Sie der EMR Studio-fähigen IAM Identity Center-Anwendung Gruppen zu:

- Navigieren Sie auf der EMR Studio-Konsole zur neuen EMR Studio-Instanz.

- Auf dem Zugewiesene Gruppen Tab, wählen Sie Gruppen zuordnen.

- Wählen Sie aus, welche IAM Identity Center-Gruppen Sie in die Anwendung einschließen möchten. Sie können beispielsweise Folgendes auswählen: Datenwissenschaftler machen Data-Engineer-Gruppen.

- Auswählen Erledigt .

Dadurch kann der EMR Studio-Administrator bestimmte IAM Identity Center-Gruppen auswählen, denen Zugriff auf diese bestimmte, in IAM Identity Center integrierte Instanz zugewiesen werden soll. Nur die ausgewählten Gruppen werden synchronisiert und erhalten Zugriff, nicht alle Gruppen aus dem IAM Identity Center-Verzeichnis.

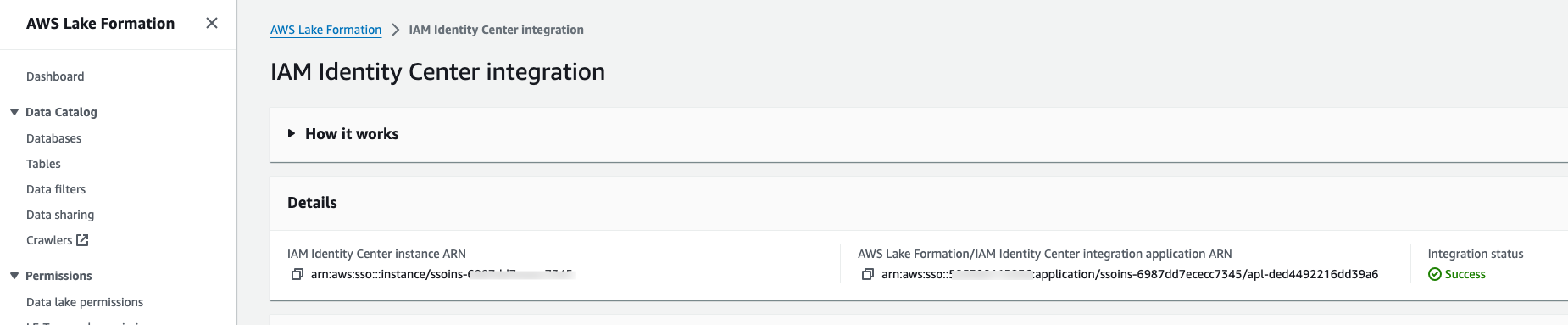

Richten Sie Lake Formation mit IAM Identity Center ein

Um Lake Formation mit IAM Identity Center einzurichten, stellen Sie sicher, dass Sie Okta als IdP für IAM Identity Center konfiguriert haben, und bestätigen Sie, dass die Benutzer und Gruppen von Okta jetzt im IAM Identity Center verfügbar sind. Führen Sie dann die folgenden Schritte aus:

- Wählen Sie in der Lake Formation-Konsole aus IAM Identity Center-Integration für Verwaltung im Navigationsbereich.

Sie sehen die Meldung „IAM Identity Center aktiviert“ zusammen mit dem ARN für die IAM Identity Center-Anwendung.

- Auswählen Erstellen.

In wenigen Minuten wird eine Meldung angezeigt, dass Lake Formation erfolgreich in Ihre zentralisierten IAM-Identitäten aus dem Okta Identity Center integriert wurde. Konkret heißt es in der Meldung: „Integration des Identitätscenters mit Anwendungs-ARN erfolgreich erstellt“, was bedeutet, dass die Integration jetzt zwischen Lake Formation und den in Okta verwalteten Identitäten erfolgt.

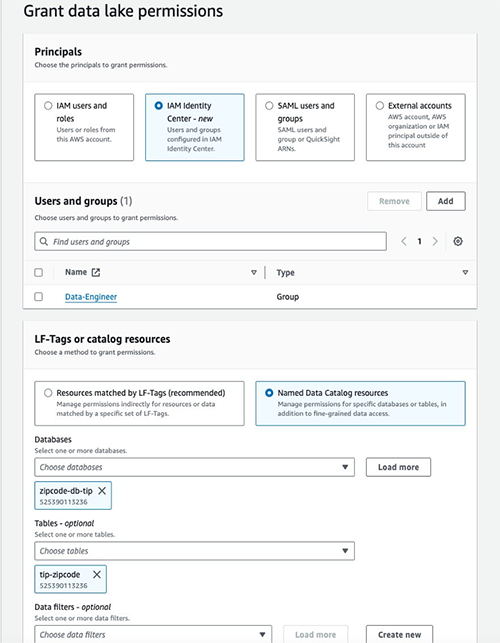

Konfigurieren Sie granulare rollenbasierte Berechtigungen mithilfe von Lake Formation für propagierte Unternehmensidentitäten

Wir werden nun detaillierte Berechtigungen für unseren Datenzugriff in Lake Formation einrichten. In diesem Beitrag fassen wir die Schritte zusammen, die erforderlich sind, um die vorhandenen Unternehmensidentitäten auf der Lake Formation-Konsole zu verwenden, um relevante Kontrollen und Governance für die Daten bereitzustellen, die wir später über den Athena-Abfrageeditor abfragen werden. Weitere Informationen zum Einrichten von Datenbanken und Tabellen in Lake Formation finden Sie unter Erste Schritte mit AWS Lake Formation

In diesem Beitrag werden nicht alle Einzelheiten zur Lake Formation erläutert. Stattdessen konzentrieren wir uns auf eine neue Funktion, die in Lake Formation eingeführt wurde – die Möglichkeit, Berechtigungen basierend auf Ihren vorhandenen Unternehmensidentitäten einzurichten, die mit IAM Identity Center synchronisiert werden.

Durch diese Integration kann Lake Formation die IdP- und Zugriffsverwaltungsrichtlinien Ihrer Organisation verwenden, um Berechtigungen für Data Lakes zu steuern. Anstatt Berechtigungen speziell für Lake Formation von Grund auf neu zu definieren, können Sie sich jetzt auf Ihre vorhandenen Benutzer, Gruppen und Zugriffskontrollen verlassen, um zu bestimmen, wer auf Datenkataloge und zugrunde liegende Datenquellen zugreifen kann. Insgesamt erleichtert diese neue Integration mit IAM Identity Center die Verwaltung von Berechtigungen für Ihre Data Lake-Workloads mithilfe Ihrer Unternehmensidentitäten. Es reduziert den Verwaltungsaufwand, der durch die Angleichung der Berechtigungen über verschiedene Systeme hinweg entsteht. Während AWS Lake Formation weiter verbessert, werden Funktionen wie diese seine Eignung als voll funktionsfähige Data-Lake-Management-Umgebung weiter verbessern.

In diesem Beitrag haben wir eine Datenbank namens erstellt zipcode-db-tip und der Benutzergruppe „Data-Engineer“ vollen Zugriff gewährt, um die zugrunde liegende Tabelle in der Datenbank abzufragen. Führen Sie die folgenden Schritte aus:

- Wählen Sie in der Lake Formation-Konsole aus Erteilen Sie Data Lake-Berechtigungen.

- Wählen Sie für Auftraggeber die Option aus IAM-Identitätszentrum.

- Aussichten für Benutzer und Gruppen, wählen Sie Data-Engineer aus.

- Aussichten für LF-Tags oder KatalogressourcenWählen Benannte Datenkatalogressourcen.

- Aussichten für Datenbanken, wählen

zipcode-db-tip. - Aussichten für Tische, wählen

tip-zipcode.

Ebenso müssen wir den Benutzern und Gruppen den entsprechenden Zugriff auf die zugrunde liegenden Tabellen gewähren, damit sie die Daten abfragen können.

- Wiederholen Sie die vorherigen Schritte, um der Gruppe „Data-Engineer“ Zugriff zu gewähren und die Daten abfragen zu können.

- Aussichten für TabellenberechtigungenWählen Auswählen, Beschreiben und Super.

- Aussichten für DatenberechtigungenWählen Alle Datenzugriff.

Sie können gemäß Ihren spezifischen Anforderungen selektiven Zugriff auf Zeilen und Kommentare gewähren.

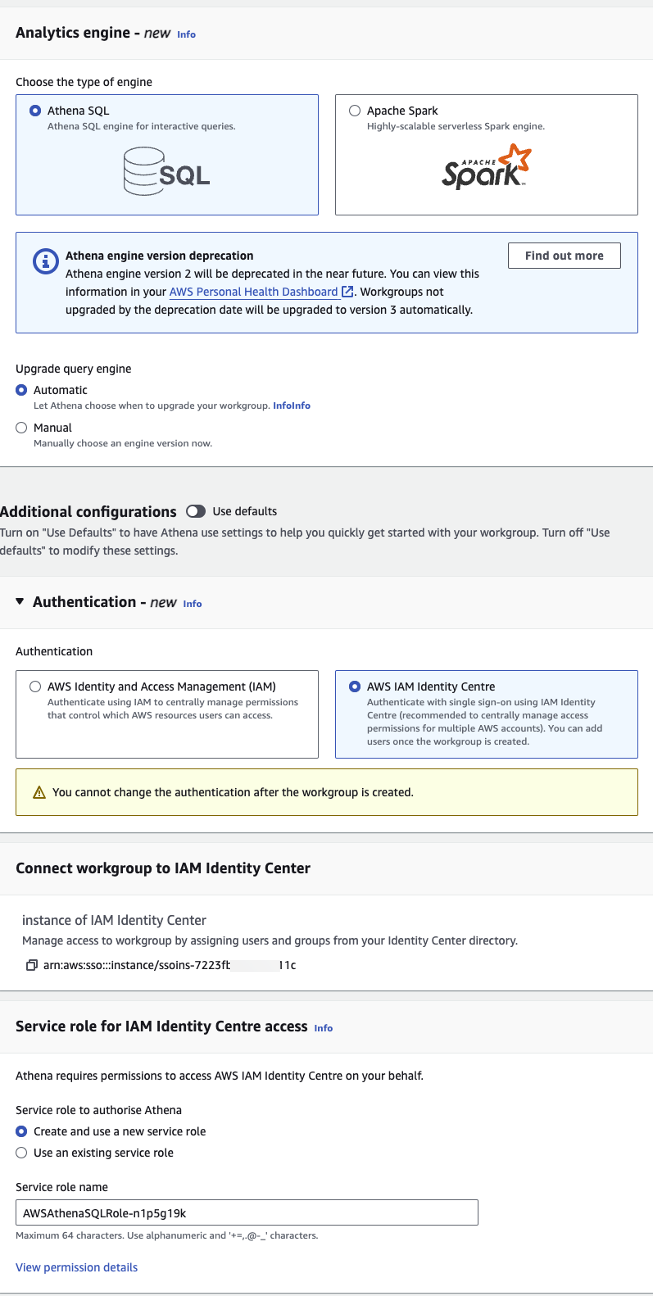

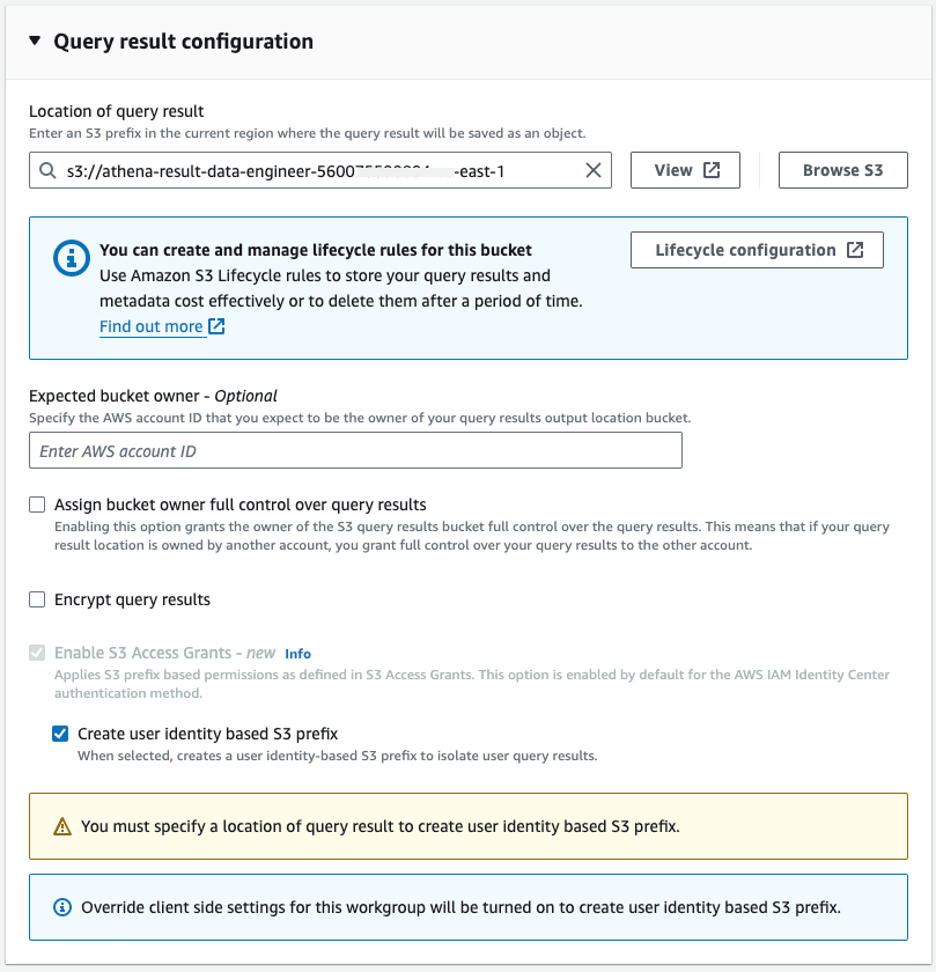

Richten Sie Arbeitsgruppen in Athena ein

Athena-Arbeitsgruppen sind eine AWS-Funktion, mit der Sie Daten und Abfragen innerhalb eines AWS-Kontos isolieren können. Es bietet eine Möglichkeit, Daten zu trennen und den Zugriff zu kontrollieren, sodass jede Gruppe nur auf die für sie relevanten Daten zugreifen kann. Athena-Arbeitsgruppen sind nützlich für Organisationen, die den Zugriff auf vertrauliche Datensätze einschränken oder verhindern möchten, dass sich Abfragen gegenseitig beeinflussen. Wenn Sie eine Arbeitsgruppe erstellen, können Sie ihr Benutzer und Rollen zuweisen. Innerhalb einer Arbeitsgruppe gestartete Abfragen werden mit den für diese Arbeitsgruppe konfigurierten Zugriffskontrollen und Einstellungen ausgeführt. Sie ermöglichen Governance, Sicherheit und Ressourcenkontrollen auf granularer Ebene. Athena-Arbeitsgruppen sind eine wichtige Funktion für die Verwaltung und Optimierung der Athena-Nutzung in großen Organisationen.

In diesem Beitrag erstellen wir eine Arbeitsgruppe speziell für Mitglieder unseres Data Engineering-Teams. Wenn wir uns später unter den Benutzerprofilen von Data Engineer anmelden, führen wir Abfragen innerhalb dieser Arbeitsgruppe aus, um zu demonstrieren, wie der Zugriff auf Athena-Arbeitsgruppen basierend auf dem Benutzerprofil eingeschränkt werden kann. Dadurch können Governance-Richtlinien durchgesetzt werden, um sicherzustellen, dass Benutzer nur auf zulässige Datensätze und Abfragen zugreifen können, die auf ihrer Rolle basieren.

- Wählen Sie auf der Athena-Konsole Arbeitsgruppen für Verwaltung im Navigationsbereich.

- Auswählen Arbeitsgruppe erstellen.

- Aussichten für AuthentifizierungWählen AWS Identity Center.

- Aussichten für Dienstrolle zur Autorisierung von AthenaWählen Erstellen und verwenden Sie eine neue Servicerolle.

- Aussichten für Name der DienstrolleGeben Sie einen Namen für Ihre Rolle ein.

- Aussichten für Ort des Abfrageergebnisses, Geben Sie einen Amazon S3-Speicherort zum Speichern Ihrer Athena-Abfrageergebnisse ein.

Dies ist ein Pflichtfeld, wenn Sie IAM Identity Center für die Authentifizierung angeben.

Nachdem Sie die Arbeitsgruppe erstellt haben, müssen Sie ihr Benutzer und Gruppen zuweisen. Für diesen Beitrag erstellen wir eine Arbeitsgruppe mit dem Namen „data-engineer“ und weisen die Gruppe „Data-Engineer“ zu (weitergegeben durch die vertrauenswürdige Identitätsweitergabe von IAM Identity Center).

- Auf dem Groups Wählen Sie auf der Detailseite des Dateningenieurs auf der Registerkarte „Dateningenieur“ die Benutzergruppe aus, die Sie zuweisen möchten, und wählen Sie aus Gruppen zuordnen.

Richten Sie Amazon S3-Zugriffsgewährungen ein, um die Abfrageergebnisse für jede Workforce-Identität zu trennen

Als Nächstes richten wir Amazon S3-Zuschüsse ein.

Sie können sich das folgende Video ansehen, um die Zuschüsse einzurichten oder darauf zu verweisen Verwenden Sie Amazon EMR mit S3 Access Grants, um den Spark-Zugriff auf Amazon S3 zu skalieren für weitere Instruktionen.

Initiieren Sie die Anmeldung über den AWS-Verbundzugriff mithilfe des IAM Identity Center-Zugriffsportals

Jetzt können wir mithilfe der IAM Identity Center-Authentifizierung eine Verbindung zu EMR Studio und der Verbundanmeldung herstellen:

- Navigieren Sie in der IAM Identity Center-Konsole zum Dashboard und wählen Sie die URL des AWS-Zugriffsportals aus.

- Ein Browser-Popup leitet Sie zur Okta-Anmeldeseite weiter, wo Sie Ihre Okta-Anmeldeinformationen eingeben.

- Nach erfolgreicher Authentifizierung werden Sie als Verbundbenutzer bei der AWS-Konsole angemeldet.

- Wählen Sie die EMR Studio-Anwendung.

- Nachdem Sie eine Verbindung zu EMR Studio hergestellt haben, wählen Sie im Navigationsbereich „Abfrage-Editor“ aus, um eine neue Registerkarte mit dem Athena-Abfrage-Editor zu öffnen.

Das folgende Video zeigt einen Verbundbenutzer, der die AWS-Zugriffsportal-URL verwendet, um mithilfe der IAM Identity Center-Authentifizierung auf EMR Studio zuzugreifen.

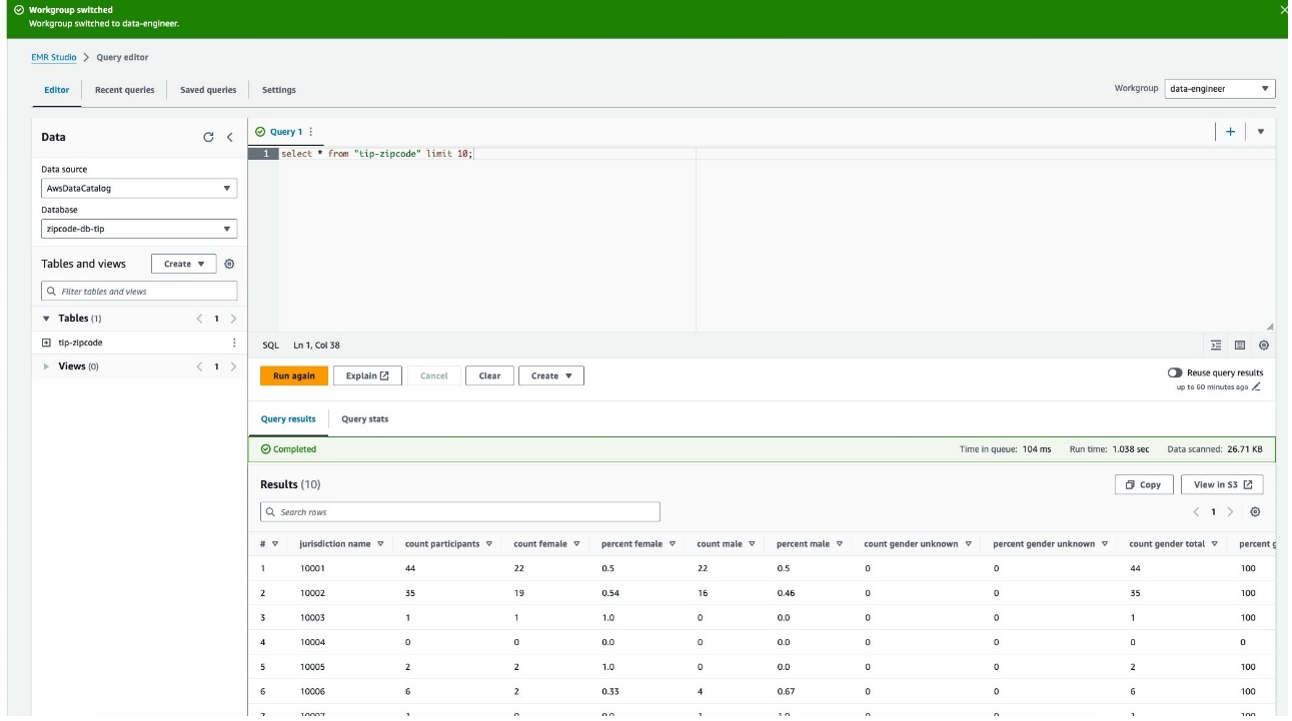

Führen Sie Abfragen mit differenziertem Zugriff auf den Editor aus

In EMR Studio kann der Benutzer den Athena-Abfrageeditor öffnen und dann im Abfrageeditor die richtige Arbeitsgruppe angeben, um die Abfragen auszuführen.

Der Dateningenieur kann nur die Tabellen abfragen, auf die der Benutzer Zugriff hat. Die Abfrageergebnisse werden unter dem S3-Präfix angezeigt, das für jede Workforce-Identität separat ist.

Überprüfen Sie den End-to-End-Prüfpfad der Personalidentität

Der IAM Identity Center-Administrator kann sich die Downstream-Apps ansehen, denen für die Identitätsweitergabe vertraut wird, wie im folgenden Screenshot der IAM Identity Center-Konsole gezeigt.

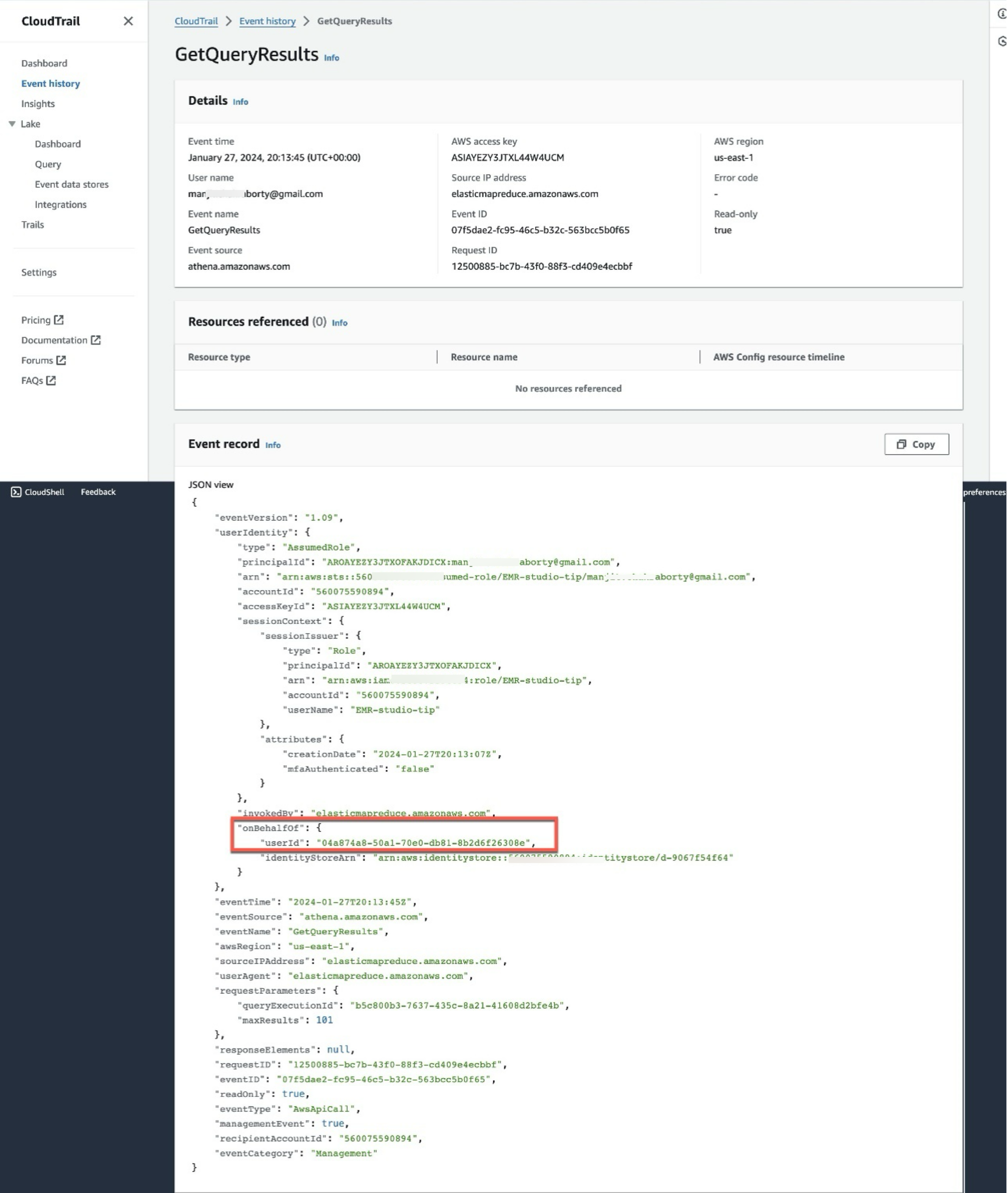

Auf der CloudTrail-Konsole zeigt der Ereignisverlauf den Ereignisnamen und die Ressource an, auf die die spezifische Workforce-Identität zugegriffen hat.

Wenn Sie ein Ereignis in CloudTrail auswählen, können die Prüfer die eindeutige Benutzer-ID sehen, die auf die zugrunde liegenden AWS Analytics-Dienste zugegriffen hat.

Aufräumen

Führen Sie die folgenden Schritte aus, um Ihre Ressourcen zu bereinigen:

- Löschen Sie die Okta-Anwendungen, die Sie für die Integration in IAM Identity Center erstellt haben.

- IAM Identity Center-Konfiguration löschen.

- Löschen Sie das EMR Studio, das Sie zum Testen erstellt haben.

- Löschen Sie die IAM-Rolle, die Sie für die Integration von IAM Identity Center und EMR Studio erstellt haben.

Zusammenfassung

In diesem Beitrag haben wir Ihnen eine detaillierte Anleitung gezeigt, wie Sie Ihre Personalidentität in EMR Studio übertragen und die Identität an verbundene AWS-Anwendungen wie Athena und Lake Formation weitergeben. Diese Lösung bietet Ihren Mitarbeitern ein vertrautes Anmeldeerlebnis, ohne dass sie sich zusätzliche Anmeldeinformationen merken oder komplexe Rollenzuordnungen über verschiedene Analysesysteme hinweg pflegen müssen. Darüber hinaus bietet es Prüfern einen umfassenden Einblick in die Identitäten der Mitarbeiter und ihren Zugriff auf Analysedienste.

Weitere Informationen zur Weitergabe vertrauenswürdiger Identitäten und EMR Studio finden Sie unter Integrieren Sie Amazon EMR mit AWS IAM Identity Center.

Über die Autoren

Manjit Chakraborty ist Senior Solutions Architect bei AWS. Er ist ein erfahrener und ergebnisorientierter Fachmann mit umfassender Erfahrung im Finanzbereich, der mit Kunden weltweit bei der Beratung, Gestaltung, Leitung und Implementierung von Kerngeschäftslösungen für Unternehmen zusammengearbeitet hat. In seiner Freizeit fischt Manjit gerne, betreibt Kampfsport und spielt mit seiner Tochter.

Manjit Chakraborty ist Senior Solutions Architect bei AWS. Er ist ein erfahrener und ergebnisorientierter Fachmann mit umfassender Erfahrung im Finanzbereich, der mit Kunden weltweit bei der Beratung, Gestaltung, Leitung und Implementierung von Kerngeschäftslösungen für Unternehmen zusammengearbeitet hat. In seiner Freizeit fischt Manjit gerne, betreibt Kampfsport und spielt mit seiner Tochter.

Neeraj Roy ist Principal Solutions Architect bei AWS mit Sitz in London. Er arbeitet mit Kunden von Global Financial Services zusammen, um ihre AWS-Reise zu beschleunigen. In seiner Freizeit liest er gerne und verbringt Zeit mit seiner Familie.

Neeraj Roy ist Principal Solutions Architect bei AWS mit Sitz in London. Er arbeitet mit Kunden von Global Financial Services zusammen, um ihre AWS-Reise zu beschleunigen. In seiner Freizeit liest er gerne und verbringt Zeit mit seiner Familie.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://aws.amazon.com/blogs/big-data/bring-your-workforce-identity-to-amazon-emr-studio-and-athena/