Các nhà nghiên cứu của ESET đã xác định được những gì có vẻ là một cuộc tấn công vào lỗ tưới nước trên một trang web tin tức khu vực cung cấp tin tức về Gilgit-Baltistan, một khu vực tranh chấp do Pakistan quản lý. Khi mở trên thiết bị di động, phiên bản tiếng Urdu của trang web Hunza News cung cấp cho người đọc khả năng tải xuống ứng dụng Hunza News Android trực tiếp từ trang web, nhưng ứng dụng này có khả năng gián điệp độc hại. Chúng tôi đặt tên phần mềm gián điệp chưa được biết đến trước đây là Kamran vì tên gói của nó là com.kamran.hunzanews. Kamran là tên riêng phổ biến ở Pakistan và các vùng nói tiếng Urdu khác; trong tiếng Farsi, được một số dân tộc thiểu số ở Gilgit-Baltistan nói, nó có nghĩa là may mắn hay may mắn.

Trang web Hunza News có phiên bản tiếng Anh và tiếng Urdu; phiên bản di động tiếng Anh không cung cấp bất kỳ ứng dụng nào để tải xuống. Tuy nhiên, phiên bản tiếng Urdu trên thiết bị di động cung cấp tính năng tải xuống phần mềm gián điệp Android. Điều đáng nói là cả phiên bản máy tính để bàn tiếng Anh và tiếng Urdu cũng cung cấp phần mềm gián điệp Android; mặc dù vậy, nó không tương thích với hệ điều hành máy tính để bàn. Chúng tôi đã liên hệ với trang web liên quan đến phần mềm độc hại trên Android. Tuy nhiên, trước khi xuất bản bài đăng trên blog của chúng tôi, chúng tôi đã không nhận được bất kỳ phản hồi nào.

Các điểm chính của báo cáo:

- Phần mềm gián điệp Android, mà chúng tôi đặt tên là Kamran, đã được phát tán thông qua một cuộc tấn công có thể xảy ra trên trang web Hunza News.

- Phần mềm độc hại chỉ nhắm mục tiêu đến người dùng nói tiếng Urdu ở Gilgit-Baltistan, một khu vực do Pakistan quản lý.

- Phần mềm gián điệp Kamran hiển thị nội dung của trang web Hunza News và chứa mã độc tùy chỉnh.

- Nghiên cứu của chúng tôi cho thấy ít nhất 20 thiết bị di động đã bị xâm phạm.

Khi khởi chạy, ứng dụng độc hại sẽ nhắc người dùng cấp cho nó quyền truy cập vào nhiều dữ liệu khác nhau. Nếu được chấp nhận, nó sẽ thu thập dữ liệu về danh bạ, sự kiện lịch, nhật ký cuộc gọi, thông tin vị trí, tệp thiết bị, tin nhắn SMS, hình ảnh, v.v. Vì ứng dụng độc hại này chưa bao giờ được cung cấp thông qua cửa hàng Google Play và được tải xuống từ một nguồn không xác định được gọi là do Google không xác định, để cài đặt ứng dụng này, người dùng được yêu cầu bật tùy chọn cài đặt ứng dụng từ các nguồn không xác định.

Ứng dụng độc hại xuất hiện trên trang web vào khoảng thời gian từ ngày 7 tháng 2023 năm 21 đến ngày 2023 tháng 10 năm 2023; chứng chỉ nhà phát triển của ứng dụng độc hại được cấp vào ngày XNUMX tháng XNUMX năm XNUMX. Trong thời gian đó, cuộc biểu tình đang bị giam giữ ở Gilgit-Baltistan vì nhiều lý do khác nhau, bao gồm quyền đất đai, lo ngại về thuế, tình trạng mất điện kéo dài và sự suy giảm nguồn cung cấp lúa mì được trợ cấp. Khu vực này, được thể hiện trong bản đồ ở Hình 1, nằm dưới sự quản lý hành chính của Pakistan, bao gồm phần phía bắc của khu vực Kashmir rộng lớn hơn, vốn là chủ đề tranh chấp giữa Ấn Độ và Pakistan kể từ năm 1947 và giữa Ấn Độ và Trung Quốc kể từ năm 1959.

Giới thiệu chung

Hunza News, có thể được đặt theo tên của Quận Hunza hoặc Thung lũng Hunza, là một tờ báo trực tuyến cung cấp tin tức liên quan đến Gilgit-Baltistan khu.

Khu vực này, với dân số khoảng 1.5 triệu người, nổi tiếng với sự hiện diện của một số ngọn núi cao nhất trên toàn cầu, có 8,000 trong số “tám nghìn ngọn núi” quý giá (những ngọn núi có đỉnh cao hơn 2 mét so với mực nước biển), đáng chú ý nhất là K2023 và do đó thường xuyên được khách du lịch quốc tế, những người đi bộ đường dài và những người leo núi ghé thăm. Vì các cuộc biểu tình vào mùa xuân năm 2023 và các cuộc biểu tình khác diễn ra vào tháng XNUMX năm XNUMX, US và Canada đã ban hành khuyến cáo du lịch cho khu vực này, và Nước Đức đề nghị khách du lịch nên cập nhật thông tin về tình hình hiện tại.

Gilgit-Baltistan cũng là một ngã tư quan trọng vì Đường cao tốc Karakoram, con đường ô tô duy nhất nối Pakistan và Trung Quốc, vì nó cho phép Trung Quốc tạo điều kiện thuận lợi cho thương mại và vận chuyển năng lượng bằng cách tiếp cận Biển Ả Rập. Đoạn đường cao tốc ở Pakistan hiện đang được xây dựng lại và nâng cấp; những nỗ lực này được cả Pakistan và Trung Quốc tài trợ. Đường cao tốc thường xuyên bị tắc nghẽn do hư hỏng do thời tiết hoặc biểu tình.

Trang web Hunza News cung cấp nội dung bằng hai ngôn ngữ: tiếng Anh và Urdu. Cùng với tiếng Anh, tiếng Urdu giữ vị trí ngôn ngữ quốc gia ở Pakistan và ở Gilgit-Baltistan, nó đóng vai trò là ngôn ngữ chung hoặc cầu nối cho giao tiếp giữa các sắc tộc. Tên miền chính thức của Hunza News là hunzanews.net, đăng ký vào ngày 22nd, 2017 và đã liên tục xuất bản các bài viết trực tuyến kể từ đó, bằng chứng là dữ liệu Internet Archive cho hunzanews.net.

Trước năm 2022, tờ báo điện tử này còn sử dụng tên miền khác là hunzanews.com, như được nêu trong thông tin về tính minh bạch của trang trên trang web Facebook trang (xem Hình 2) và bản ghi Internet Archive của hunzanews.com, dữ liệu Internet Archive cũng cho thấy hunzanews.com đã đưa tin từ năm 2013; do đó, trong khoảng XNUMX năm, tờ báo trực tuyến này đã xuất bản các bài viết qua hai trang web: hunzanews.net và hunzanews.com. Điều này cũng có nghĩa là tờ báo điện tử này đã hoạt động và có lượng độc giả trực tuyến hơn 10 năm qua.

Trong 2015, hunzanews.com bắt đầu cung cấp một ứng dụng Android hợp pháp, như trong Hình 3, ứng dụng này có sẵn trên cửa hàng Google Play. Dựa trên dữ liệu có sẵn, chúng tôi tin rằng hai phiên bản của ứng dụng này đã được phát hành và không chứa bất kỳ chức năng độc hại nào. Mục đích của các ứng dụng này là trình bày nội dung trang web cho người đọc theo cách thân thiện với người dùng.

Vào nửa cuối năm 2022, trang web mới hunzanews.net đã trải qua các bản cập nhật trực quan, bao gồm cả việc loại bỏ tùy chọn tải xuống ứng dụng Android từ Google Play. Ngoài ra, ứng dụng chính thức đã bị gỡ xuống khỏi cửa hàng Google Play, có thể do ứng dụng này không tương thích với các hệ điều hành Android mới nhất.

Trong vài tuần, ít nhất là từ 2022 Tháng Mười Hai cho đến khi 7 Tháng Giêngth, 2023, trang web không cung cấp tùy chọn tải xuống ứng dụng di động chính thức, như trong Hình 4.

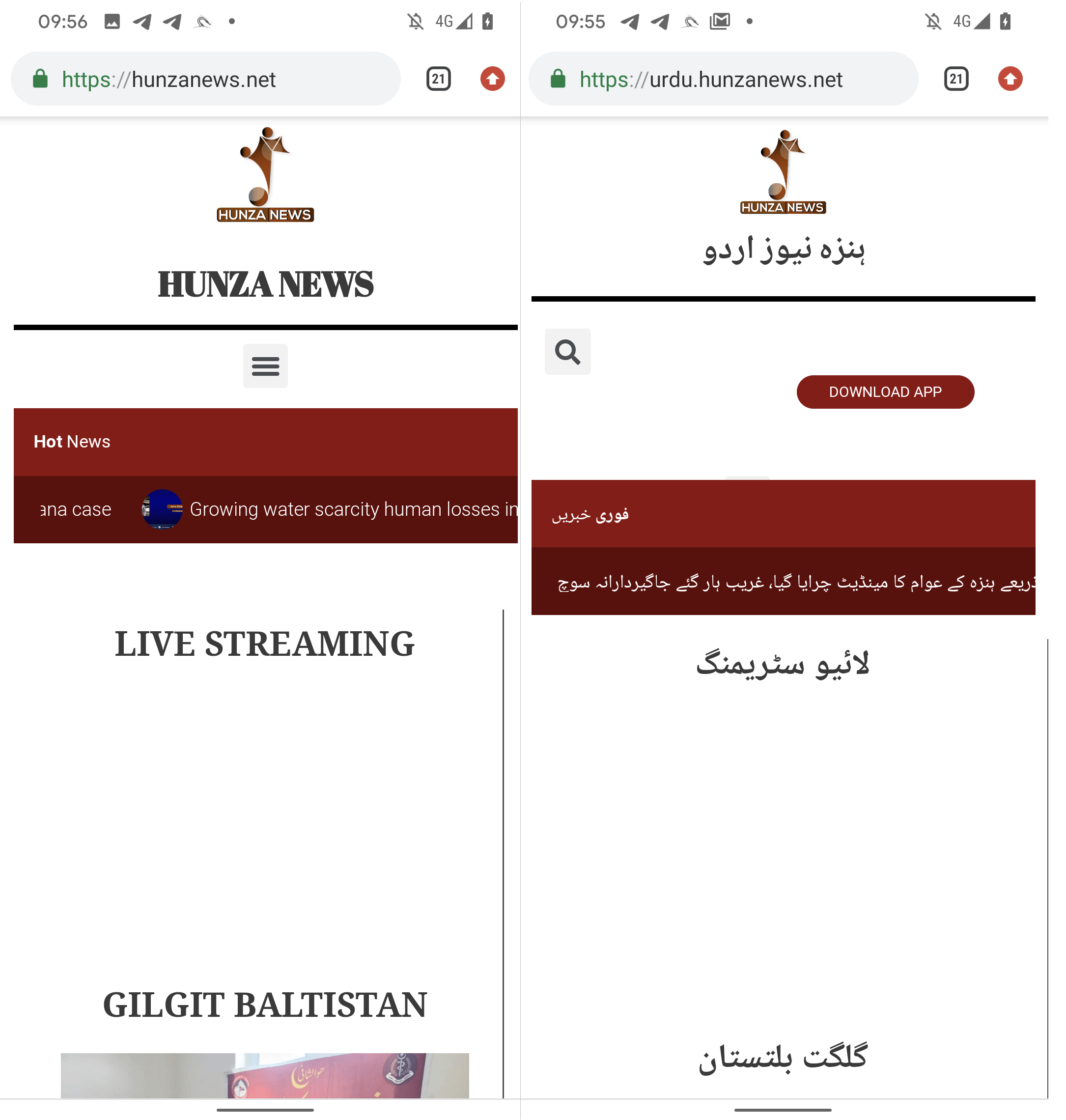

Dựa trên hồ sơ Lưu trữ Internet, rõ ràng là ít nhất kể từ tháng 21st, 2023, trang web đã giới thiệu lại tùy chọn cho người dùng tải xuống ứng dụng Android, có thể truy cập thông qua nút TẢI XUỐNG ỨNG DỤNG, như được mô tả trong Hình 5. Không có dữ liệu trong khoảng thời gian từ ngày 7 tháng XNUMXth và ngày 21 tháng XNUMXst, 2023, có thể giúp chúng tôi xác định chính xác ngày xuất hiện lại của ứng dụng trên trang web.

Khi phân tích một số phiên bản của trang web, chúng tôi nhận thấy một điều thú vị: xem trang web trong trình duyệt trên máy tính để bàn bằng cả hai phiên bản ngôn ngữ của Hunza News – tiếng Anh (hunzanews.net) hoặc tiếng Urdu (tiếng Urdu.hunzanews.net) – hiển thị nổi bật nút TẢI XUỐNG ỨNG DỤNG ở đầu trang web. Ứng dụng đã tải xuống là một ứng dụng Android gốc không thể cài đặt trên máy tính để bàn và xâm phạm nó.

Tuy nhiên, trên thiết bị di động, nút này chỉ hiển thị trên biến thể ngôn ngữ Urdu (tiếng Urdu.hunzanews.net), như thể hiện trong Hình 6.

Với mức độ tin cậy cao, chúng tôi có thể khẳng định rằng ứng dụng độc hại này đặc biệt nhắm mục tiêu vào người dùng nói tiếng Urdu truy cập trang web thông qua thiết bị Android. Ứng dụng độc hại đã có mặt trên trang web kể từ quý đầu tiên của năm 2023.

Nhấp vào nút TẢI XUỐNG ỨNG DỤNG sẽ kích hoạt tải xuống từ https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Vì ứng dụng độc hại này chưa bao giờ được cung cấp thông qua cửa hàng Google Play và được tải xuống từ trang web của bên thứ ba để cài đặt ứng dụng này, người dùng được yêu cầu bật tùy chọn Android không mặc định để cài đặt ứng dụng từ các nguồn không xác định.

Ứng dụng độc hại có tên là Hunza News, là phần mềm gián điệp chưa được biết đến trước đây mà chúng tôi đặt tên là Kamran và được phân tích trong phần Kamran bên dưới.

ESET Research đã liên hệ với Hunza News về Kamran. Trước khi xuất bản bài đăng trên blog của chúng tôi, chúng tôi không nhận được bất kỳ hình thức phản hồi hoặc phản hồi nào từ phía trang web.

Nạn nhân

Dựa trên những phát hiện từ nghiên cứu của chúng tôi, chúng tôi có thể xác định được ít nhất 22 điện thoại thông minh bị xâm nhập, trong đó có XNUMX chiếc được đặt tại Pakistan.

Kamran

Kamran trước đây là phần mềm gián điệp Android không có giấy tờ, được đặc trưng bởi thành phần mã độc đáo, khác biệt với các phần mềm gián điệp đã biết khác. ESET phát hiện phần mềm gián điệp này dưới dạng Android/Spy.Kamran.

Chúng tôi chỉ xác định được một phiên bản của ứng dụng độc hại có chứa Kamran, phiên bản này có sẵn để tải xuống từ trang web Hunza News. Như đã giải thích trong phần Tổng quan, chúng tôi không thể chỉ định chính xác ngày đặt ứng dụng trên trang web Hunza News. Tuy nhiên, chứng chỉ nhà phát triển liên quan (dấu vân tay SHA-1: DCC1A353A178ABF4F441A5587E15644A388C9D9C), dùng để ký ứng dụng Android, được phát hành vào ngày 10 tháng XNUMXth, 2023. Ngày này cung cấp thời điểm sớm nhất mà ứng dụng độc hại được tạo ra.

Ngược lại, các ứng dụng hợp pháp của Hunza News trước đây có sẵn trên Google Play lại được ký bằng chứng chỉ nhà phát triển khác (dấu vân tay SHA-1: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Những ứng dụng sạch và hợp pháp này không có mã tương đồng với ứng dụng độc hại đã được xác định.

Khi khởi chạy, Kamran nhắc người dùng cấp quyền truy cập vào nhiều dữ liệu khác nhau được lưu trữ trên thiết bị của nạn nhân, chẳng hạn như danh bạ, sự kiện lịch, nhật ký cuộc gọi, thông tin vị trí, tệp thiết bị, tin nhắn SMS và hình ảnh. Nó cũng hiển thị một cửa sổ giao diện người dùng, cung cấp các tùy chọn để truy cập các tài khoản truyền thông xã hội của Hunza News và chọn ngôn ngữ tiếng Anh hoặc tiếng Urdu để tải nội dung của hunzanews.net, như trong Hình 7.

Nếu các quyền nêu trên được cấp, phần mềm gián điệp Kamran sẽ tự động thu thập dữ liệu nhạy cảm của người dùng, bao gồm:

- Tin nhắn SMS

- Danh sách liên lạc

- Nhật ký cuộc gọi

- sự kiện lịch

- vị trí thiết bị

- danh sách ứng dụng đã cài đặt

- đã nhận được tin nhắn SMS

- Thông tin thiết bị

- hình ảnh

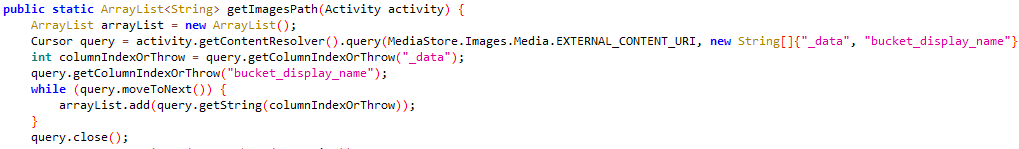

Điều thú vị là Kamran xác định các tệp hình ảnh có thể truy cập được trên thiết bị (như mô tả trong Hình 8), lấy đường dẫn tệp cho những hình ảnh này và lưu trữ dữ liệu này trong một thư mục. hình ảnh_db cơ sở dữ liệu, như minh họa trong Hình 9. Cơ sở dữ liệu này được lưu trữ trong bộ nhớ trong của phần mềm độc hại.

Tất cả các loại dữ liệu, bao gồm các tệp hình ảnh, được tải lên máy chủ chỉ huy và điều khiển (C&C) được mã hóa cứng. Điều thú vị là các nhà khai thác đã chọn sử dụng Firebase, một nền tảng web, làm máy chủ C&C của họ: https://[REDACTED].firebaseio[.]com. Máy chủ C&C đã được báo cáo cho Google vì nền tảng này được cung cấp bởi công ty công nghệ này.

Điều quan trọng cần lưu ý là phần mềm độc hại thiếu khả năng điều khiển từ xa. Do đó, dữ liệu người dùng chỉ được lọc qua HTTPS tới máy chủ Firebase C&C khi người dùng mở ứng dụng; quá trình lọc dữ liệu không thể chạy ở chế độ nền khi đóng ứng dụng. Kamran không có cơ chế theo dõi dữ liệu nào đã được lọc, do đó, nó liên tục gửi cùng một dữ liệu, cộng với bất kỳ dữ liệu mới nào đáp ứng tiêu chí tìm kiếm của nó, tới C&C.

Kết luận

Kamran trước đây là phần mềm gián điệp Android chưa được biết đến nhắm mục tiêu vào những người nói tiếng Urdu ở vùng Gilgit-Baltistan. Nghiên cứu của chúng tôi chỉ ra rằng ứng dụng độc hại có chứa Kamran đã được phát tán ít nhất từ năm 2023 thông qua một cuộc tấn công có thể là một cuộc tấn công nhỏ giọt vào một tờ báo trực tuyến địa phương có tên là Hunza News.

Kamran thể hiện một cơ sở mã độc đáo khác biệt với các phần mềm gián điệp Android khác, ngăn chặn việc quy kết nó cho bất kỳ nhóm mối đe dọa liên tục nâng cao (APT) nào đã biết.

Nghiên cứu này cũng cho thấy điều quan trọng là phải nhắc lại tầm quan trọng của việc tải xuống ứng dụng độc quyền từ các nguồn chính thức và đáng tin cậy.

Đối với bất kỳ câu hỏi nào về nghiên cứu của chúng tôi được công bố trên WeLiveSecurity, vui lòng liên hệ với chúng tôi theo địa chỉ đe dọaintel@eset.com.

ESET Research cung cấp các báo cáo tình báo APT riêng và nguồn cấp dữ liệu. Mọi thắc mắc về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Các tập tin

|

SHA-1 |

Tên gói hàng |

Phát hiện |

Mô tả |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Phần mềm gián điệp Kamran. |

mạng

|

IP |

miền |

Nhà cung cấp dịch vụ lưu trữ |

Lần đầu tiên nhìn thấy |

Chi tiết |

|

34.120.160 [.] 131 |

[ĐÃ GIẤU].firebaseio[.]com |

Google LLC |

2023-07-26 |

máy chủ C&C. |

|

191.101.13 [.] 235 |

hunzanews[.]net |

Tên miền.com, LLC |

2017-05-22 |

Trang web phân phối. |

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 13 của khuôn khổ MITER ATT & CK.

|

Chiến thuật |

ID |

Họ tên |

Mô tả |

|

khám phá |

Khám phá phần mềm |

Phần mềm gián điệp Kamran có thể lấy danh sách các ứng dụng đã cài đặt. |

|

|

Khám phá tệp và thư mục |

Phần mềm gián điệp Kamran có thể liệt kê các tập tin hình ảnh trên bộ nhớ ngoài. |

||

|

Khám phá thông tin hệ thống |

Phần mềm gián điệp Kamran có thể trích xuất thông tin về thiết bị, bao gồm kiểu thiết bị, phiên bản hệ điều hành và thông tin chung về hệ thống. |

||

|

Bộ sưu tập |

Dữ liệu từ Hệ thống cục bộ |

Phần mềm gián điệp Kamran có thể lọc các tập tin hình ảnh từ một thiết bị. |

|

|

Theo dõi vị trí |

Phần mềm gián điệp Kamran theo dõi vị trí thiết bị. |

||

|

Dữ liệu người dùng được bảo vệ: Mục lịch |

Phần mềm gián điệp Kamran có thể trích xuất các mục lịch. |

||

|

Dữ liệu người dùng được bảo vệ: Nhật ký cuộc gọi |

Phần mềm gián điệp Kamran có thể trích xuất nhật ký cuộc gọi. |

||

|

Dữ liệu người dùng được bảo vệ: Danh sách liên hệ |

Phần mềm gián điệp Kamran có thể trích xuất danh sách liên lạc của thiết bị. |

||

|

Dữ liệu người dùng được bảo vệ: Tin nhắn SMS |

Phần mềm gián điệp Kamran có thể trích xuất tin nhắn SMS và chặn tin nhắn SMS nhận được. |

||

|

Lệnh và kiểm soát |

Giao thức lớp ứng dụng: Giao thức web |

Phần mềm gián điệp Kamran sử dụng HTTPS để liên lạc với máy chủ C&C của nó. |

|

|

Dịch vụ web: Giao tiếp một chiều |

Kamran sử dụng máy chủ Firebase của Google làm máy chủ C&C. |

||

|

Lọc |

Lọc qua kênh C2 |

Phần mềm gián điệp Kamran lọc dữ liệu bằng HTTPS. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/