Bu yazı BMO'dan Amy Tseng, Jack Lin ve Regis Chow ile birlikte yazılmıştır.

BMO Varlıklara göre Kuzey Amerika'nın 8. büyük bankasıdır. 13 milyon müşteriye bireysel ve ticari bankacılık, küresel piyasalar ve yatırım bankacılığı hizmetleri sunmaktadır. Hız, ölçek ve karmaşıklığın ortadan kaldırılmasına yönelik Dijital Önce stratejilerini uygulamaya devam ederken, her zaman Bulutta veri erişim kontrolünü yenilemenin, modernleştirmenin ve kolaylaştırmanın yollarını arıyorlar. BMO hassas finansal veriler biriktirdi ve güvenli ve performanslı bir analitik ortam oluşturması gerekiyordu. Bankanın sıkı siber güvenlik gereksinimleriyle ilgili en önemli zorluklarından biri, kişisel olarak tanımlanabilir bilgiler (PII), Ödeme Kartı Sektörü (PCI) ve yüksek gizlilik riski (HPR) olarak sınıflandırılan veriler için alan düzeyinde şifreleme uygulamaktır. Bu güvenli veri sınıflandırmasına sahip veriler, hem veri ambarında hem de veri gölünde şifreli biçimde saklanır. Yalnızca gerekli izinlere sahip kullanıcıların verilere açık metin olarak erişmesine izin verilir.

Amazon Kırmızıya Kaydırma on binlerce müşterinin analitiği geniş ölçekte yönetmek için kullandığı, tam olarak yönetilen bir veri ambarı hizmetidir. Amazon Redshift, çok faktörlü kimlik doğrulamanın yanı sıra tek oturum açma (SSO) için yerleşik kimlik yönetimi ve birleştirmeyle sektör lideri güvenliği destekler. Amazon Kırmızıya Kaydırma Spektrumu özelliği, Amazon Basit Depolama Hizmetinizin doğrudan sorgulanmasını sağlar (Amazon S3) veri gölü ve birçok müşteri bunu veri platformlarını modernleştirmek için kullanıyor.

AWS Göl Oluşumu veri göllerinin oluşturulmasını, güvenliğini sağlamayı ve yönetmeyi kolaylaştıran, tam olarak yönetilen bir hizmettir. Ayrıntılı erişim kontrolü, etiketleme (etiket tabanlı erişim kontrolü (TBAC)) ve analitik hizmetler arasında entegrasyon. Veri kataloğu nesnelerinin yönetiminin basitleştirilmesine ve Amazon Redshift Spectrum gibi hizmetlerden güvenli verilere erişilmesine olanak tanır.

Bu yazıda, çözümü kullanarak paylaşıyoruz Amazon Redshift rol tabanlı erişim kontrolü (RBAC) ve AWS Lake Formation etiket tabanlı Birleştirilmiş kullanıcıların Amazon Redshift Spectrum'u kullanarak veri gölünüzü sorgulamasına yönelik erişim kontrolü.

kullanım durumu

BMO, aşağıdaki şekilde sınıflandırılan Petabayttan (PB) fazla finansal hassas veriye sahipti:

- Kişisel Olarak Tanımlanabilir Bilgiler (PII)

- Ödeme Kartı Endüstrisi (PCI)

- Yüksek Gizlilik Riski (HPR)

Banka, verileri Amazon Redshift veri ambarında ve Amazon S3 veri gölünde depolamayı hedefliyor. Satış, pazarlama, kredi riski ve diğer iş kolları ve kişiler genelinde geniş ve çeşitli bir son kullanıcı tabanına sahiptirler:

- İş analistleri

- Veri mühendisleri

- Veri bilimcileri

Hem Amazon Redshift'teki verilere hem de Amazon Redshift Spectrum kullanılarak erişilen data lake verilerine ayrıntılı erişim denetiminin uygulanması gerekir. Banka aşağıdaki gibi AWS hizmetlerinden yararlanıyor: AWS Tutkal ve Amazon Adaçayı Yapıcı bu analiz platformunda. Ayrıca tercih ettikleri kullanıcı tabanını yönetmek ve onu bu analiz araçlarıyla entegre etmek için harici bir kimlik sağlayıcı (IdP) kullanıyorlar. Son kullanıcılar bu verilere üçüncü taraf SQL istemcilerini ve iş zekası araçlarını kullanarak erişir.

Çözüme genel bakış

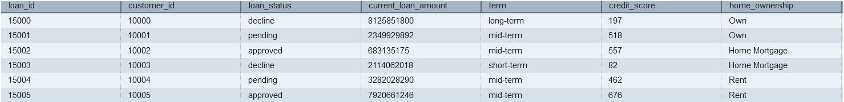

Bu yazıda PII, PCI veya HPR olarak sınıflandırılan verilerle BMO verilerine çok benzeyen sentetik verileri kullanacağız. Kullanıcılar ve gruplar Harici IdP'de mevcuttur. Bu kullanıcılar Amazon Redshift'te tek oturum açmak için şunu kullanarak birleşir: yerel IdP federasyonu. Kullanıcı rolleri için Redshift rolü tabanlı erişim kontrolünü (RBAC) kullanarak izinleri tanımlayacağız. Data Lake'teki verilere Amazon Redshift Spectrum'u kullanarak erişen kullanıcılar için erişim kontrolü amacıyla Lake Formation politikalarını kullanacağız.

Teknik çözüm

Farklı veri kategorilerinin güvenliğini sağlamaya yönelik müşteri ihtiyaçlarını uygulamak için birden fazla AWS IAM rolünün tanımlanması gerekir; bu da IAM politikaları hakkında bilgi sahibi olmayı ve izin sınırı değiştiğinde bunların korunmasını gerektirir.

Bu gönderide, iş kollarına ve veri sınıflandırmalarına göre rol permütasyonları ve kombinasyonları yerine, veri sınıflandırmasına göre hizalanmış minimum sayıda Amazon Redshift AWS IAM rolüyle veri sınıflandırma politikalarını yönetmeyi nasıl basitleştirdiğimizi gösteriyoruz. Diğer kuruluşlar (örneğin, Finansal Hizmet Enstitüsü [FSI]) BMO'nun veri güvenliği ve uyumluluk uygulamasından yararlanabilir.

Bu blogun bir parçası olarak veriler Amazon S3'e yüklenecektir. Verilere erişim, ilgili Kimlik sağlayıcı kullanıcı grupları için Redshift RBAC kullanılarak tanımlanan politikalar kullanılarak kontrol edilir ve S3'teki veriler için TAG Tabanlı erişim kontrolü, AWS Lake Formation kullanılarak uygulanacaktır.

Çözüm mimarisi

Aşağıdaki diyagram, ayrıntılı adımlarla birlikte çözüm mimarisini göstermektedir.

- Şunun gibi gruplara sahip IdP kullanıcıları:

lob_risk_public,Lob_risk_pci,hr_public, vehr_hprHarici IdP'de (Kimlik Sağlayıcı) atanır. - Her kullanıcı, IdP'den gönderilen Amazon Redshift yerel rolleriyle eşlenir ve bunlara şunlar dahildir:

aad:lob_risk_pci,aad:lob_risk_public,aad:hr_public, veaad:hr_hprAmazon Redshift'te. Örneğin, bir parçası olan Kullanıcı1Lob_risk_publicvehr_hprbuna göre rol kullanımı verecektir. - iliştirmek

iam_redshift_hpr,iam_redshift_pcipii, veiam_redshift_publicAmazon Redshift kümesine AWS IAM rolleri. - S3'te desteklenen AWS Glue veritabanları (ör.

lobrisk,lobmarket,hrve ilgili tabloları) Amazon Redshift'te referans olarak verilmektedir. Amazon Redshift Spectrum'u kullanarak bu harici tabloları ve veritabanlarını sorgulayabilirsiniz (ör.external_lobrisk_pci,external_lobrisk_public,external_hr_public, veexternal_hr_hprAWS IAM rolleri kullanılarak oluşturulanlariam_redshift_pcipii,iam_redshift_hpr,iam_redshift_publicçözüm adımlarında gösterildiği gibi. - AWS Lake Formation, harici şemalara ve tablolara erişimi kontrol etmek için kullanılır.

- AWS Lake Formation etiketlerini kullanarak, AWS IAM rolleri için bu harici tablolara ayrıntılı erişim denetimi uyguluyoruz (ör.

iam_redshift_hpr,iam_redshift_pcipii, veiam_redshift_public). - Son olarak, bu harici şemaların kullanımını Amazon Redshift rollerine verin.

Walkthrough

Aşağıdaki bölümler sentetik verileri kullanarak çözümün uygulanmasında size yol gösterecektir.

Veri dosyalarını indirin ve dosyalarınızı paketlere yerleştirin

Amazon S3, AWS'de ölçeklenebilir ve dayanıklı bir veri gölü görevi görür. Data Lake'i kullanarak CSV, JSON, PARQUET veya ORC gibi açık formattaki verileri Amazon S3'e getirebilir ve verileriniz üzerinde analiz gerçekleştirebilirsiniz.

Çözümler, PCI, PII, HPR veya Public olarak sınıflandırılan bilgileri içeren CSV veri dosyalarını kullanır. Aşağıda verilen bağlantıları kullanarak giriş dosyalarını indirebilirsiniz. İndirilen dosyaları kullanma talimatlarını takip ederek aşağıdaki ekran görüntüsünde gösterildiği gibi klasör ve dosyalar oluşturarak Amazon S3'e yükleyin. okuyun. Her dosyanın ayrıntısı aşağıdaki listede verilmiştir:

Tarayıcıları kullanarak dosyaları AWS Glue Data Catalog'a kaydedin

Aşağıdaki talimatlarda tarayıcılar kullanılarak AWS Glue Data Catalog'a indirilen dosyaların nasıl kaydedileceği gösterilmektedir. Aşağıdaki adımlara göre AWS Glue Data Catalog'u kullanarak dosyaları veritabanları ve tablolar halinde düzenliyoruz. Düzgün bir şekilde nasıl kurulacağını öğrenmek için belgeleri incelemeniz önerilir. AWS Tutkal Veritabanı. Tarayıcılar, indirilen dosyalarımızı kataloğa kaydetme işlemini manuel olarak yapmak yerine otomatikleştirebilir. AWS Glue Data Catalog'da aşağıdaki veritabanlarını oluşturacaksınız:

lobrisklobmarkethr

AWS Glue veritabanı oluşturmaya yönelik örnek adımlar lobrisk veriler aşağıdaki gibidir:

- Git AWS Tutkal Konsolu.

- Sonra seçin veritabanları altında Veri Kataloğu.

- Klinik Veritabanı ekle ve veritabanlarının adını şu şekilde girin: Loris.

- seç Veritabanı oluştur, aşağıdaki ekran görüntüsünde gösterildiği gibi.

Gibi başka bir veritabanı oluşturmak için adımları tekrarlayın. lobmarket ve hr.

Bir AWS Glue Crawler, yukarıdaki dosyaları tarar ve bunlarla ilgili meta verileri AWS Glue Veri Kataloğu'nda kataloglar. Glue Data Catalog, bu Amazon S3 verilerini tablolar ve veritabanları halinde düzenleyerek sütunlar ve veri türleri atayarak verilerin Amazon Redshift Spectrum'un anlayabileceği SQL kullanılarak sorgulanabilmesini sağlar. Lütfen inceleyin AWS Glue belgeleri Tutkal Paletli'yi oluşturma hakkında. AWS Glue tarayıcısının yürütülmesi bittiğinde aşağıdaki ilgili veritabanını ve tabloları göreceksiniz:

lobrisklob_risk_high_confidential_publiclob_risk_high_confidential

lobmarketcredit_card_transaction_pcicredit_card_transaction_pci_public

hrcustomers_pii_hpr_publiccustomers_pii_hpr

AWS Glue Crawler oluşturmak için örnek adımlar lobrisk veriler aşağıdaki gibidir:

- seç Tarayıcıları altında Veri Kataloğu AWS Glue Console'da.

- Sonra seç tarayıcı oluştur. Tarayıcı adını şu şekilde sağlayın:

lobrisk_crawlerVe seç Sonraki.

Veri kaynağını şu şekilde seçtiğinizden emin olun: Amazon S3 ve Amazon S3 yoluna göz atın lob_risk_high_confidential_public klasörüne gidin ve bir Amazon S3 veri kaynağı seçin.

- Tarayıcılar Amazon S3'te birden fazla klasörü tarayabilir. Seçmek Veri kaynağı ekle ve yolu dahil et

S3://<<Your Bucket >>/ lob_risk_high_confidential.

- Başka bir Amazon S3 klasörü ekledikten sonra Sonraki.

- Daha sonra yeni bir tane oluşturun IAM rolü içinde Yapılandırma güvenliği ayarlar.

- Klinik Sonraki.

- Hedef veritabanını şu şekilde seçin:

lobrisk. Seçin Sonraki.

- Sonraki, altında Değerlendirme, seçmek tarayıcı oluştur.

- seç Tarayıcıyı Çalıştır. Bu iki tablo oluşturur:

lob_risk_high_confidential_publicvelob_risk_high_confidentialveritabanı altındalobrisk.

Benzer şekilde, aşağıdakiler için bir AWS Glue tarayıcısı oluşturun: lobmarket ve hr Yukarıdaki adımları kullanarak verileri.

AWS IAM rolleri oluşturun

AWS IAM'i kullanarak Amazon Redshift, Amazon S3, AWS Glue ve AWS Lake Formation izinleriyle aşağıdaki IAM rollerini oluşturun.

Bu bağlantıyı kullanarak bu hizmette AWS IAM rolleri oluşturabilirsiniz. Daha sonra şu IAM rollerine yönetilen bir politika ekleyebilirsiniz:

iam_redshift_pcipii(Amazon Redshift kümesine eklenen AWS IAM rolü)AmazonRedshiftFullAccessAmazonS3FullAccess- Göl Oluşumu izni için satır içi politikasını (Lakeformation-inline) aşağıdaki şekilde ekleyin:

iam_redshift_hpr(Amazon Redshift kümesine AWS IAM rolü eklenmiştir): Aşağıdaki yönetilenleri ekleyin:AmazonRedshiftFullAccessAmazonS3FullAccess- Daha önce oluşturulan satır içi politikasını (Lakeformation-inline) ekleyin.

iam_redshift_public(Amazon Redshift kümesine AWS IAM rolü eklenmiştir): Aşağıdaki yönetilen politikayı ekleyin:AmazonRedshiftFullAccessAmazonS3FullAccess- Daha önce oluşturulan satır içi politikasını (Lakeformation-inline) ekleyin.

LF_admin(Göl Oluşumu Yöneticisi): Aşağıdaki yönetilen politikayı ekleyin:AWSLakeFormationDataAdminAWSLakeFormationCrossAccountManagerAWSGlueConsoleFullAccess

AWS Glue veri kataloğu tablolarına erişim kontrolü sağlamak için Lake Formation etiket tabanlı erişim kontrolünü (LF-TBAC) kullanın.

LF-TBAC, izinleri niteliklere göre tanımlayan bir yetkilendirme stratejisidir. Kullanma LF_admin Göl Oluşumu yöneticisi olarak, aşağıdaki ayrıntılarda belirtildiği gibi LF etiketleri oluşturabilirsiniz:

| anahtar | Özellik |

|---|---|

| Sınıflandırma: HPR | Hayır Evet |

| Sınıflandırma:PCI | Hayır Evet |

| Sınıflandırma:PII | Hayır Evet |

| sınıflandırmalar | hassas olmayan, hassas |

Göl Oluşumu etiketleri oluşturmak için aşağıdaki talimatları izleyin:

- Lake Formation Konsoluna giriş yapın (

https://console.aws.amazon.com/lakeformation/) LF-Admin AWS IAM rolünü kullanarak. - MyCAD'de yazılım Güncelleme ye git LF-Etiketler ve izinler in İzinler bölümleri.

- seç LF Etiketi Ekle.

- Kalan LF Etiketlerini daha önce tabloda belirtildiği şekilde oluşturun. Oluşturulduktan sonra LF Etiketlerini aşağıda gösterildiği gibi bulacaksınız.

AWS Glue katalog tablolarına LF-TAG atama

Göl Oluşumu etiketlerinin tablolara atanması genellikle yapılandırılmış bir yaklaşım içerir. Göl Oluşumu Yöneticisi, veri kaynağı, veri türü, iş alanı, veri sahibi veya veri kalitesi gibi çeşitli kriterlere göre etiketler atayabilir. Kaynak erişimini etkili bir şekilde yönetmenize olanak tanıyan veritabanları, tablolar ve sütunlar dahil olmak üzere LF Etiketlerini Data Catalog varlıklarına tahsis etme olanağına sahipsiniz. Bu kaynaklara erişim, karşılık gelen LF Etiketleri verilen sorumlularla (veya adlandırılmış kaynak yaklaşımı aracılığıyla erişim izni verilenlerle) sınırlıdır.

Tutkal'a LF-TAGS atamak için verilen bağlantıdaki talimatları izleyin Veri Kataloğu Tabloları:

| Tutkal Katalog Tabloları | anahtar | Özellik |

|---|---|---|

customers_pii_hpr_public |

Sınıflandırma | hassas olmayan |

customers_pii_hpr |

Sınıflandırma: HPR | Evet |

credit_card_transaction_pci |

Sınıflandırma:PCI | Evet |

credit_card_transaction_pci_public |

sınıflandırmalar | hassas olmayan |

lob_risk_high_confidential_public |

sınıflandırmalar | hassas olmayan |

lob_risk_high_confidential |

Sınıflandırma:PII | Evet |

AWS Konsolundan Tutkal Tablolarına bir LF Etiketi atamak için aşağıdaki talimatları izleyin:

- Lake Formation Console'daki veritabanlarına erişmek için Veri kataloğu bölüm ve seç veritabanları.

- seçmek Loris veritabanı ve seçin Tabloları Görüntüle.

- seç lob_risk_high_confidential tabloyu düzenleyin ve LF-Etiketler.

- atamak Sınıflandırma: HPR as Atanan Tuşlar ve Değerler Evet. Seçmek İndirim.

- Benzer şekilde, Sınıflandırmayı atayın anahtar ve Özellik açısından hassas olmadığı için

lob_risk_high_confidential_publictablo.

Tabloları kalan tablolara atamak için yukarıdaki talimatları izleyin. lobmarket ve hr veritabanları.

Redshift IAM Rollerine LF-Tag ifadesini kullanarak kaynaklara izin verme

Hibe seçmek, tanımlamak Göl formasyonu konsolunda Göl Formasyonu Yöneticisini kullanarak LF-Tags ve Redshift IAM rolü için Göl Formasyonu izni. Hibe vermek için lütfen aşağıdakileri takip edin: belgeleme.

İlgili IAM rolünü LF etiketlerine vermek için aşağıdaki tabloyu kullanın:

| IAM rolü | LF-Etiket Anahtarı | LF-Etiketleri Değeri | Izin |

|---|---|---|---|

iam_redshift_pcipii |

Sınıflandırma:PII | Evet | Açıklayın, Seçin |

| . | Sınıflandırma:PCI | Evet | . |

iam_redshift_hpr |

Sınıflandırma: HPR | Evet | Açıklayın, Seçin |

iam_redshift_public |

sınıflandırmalar | hassas olmayan | Açıklayın, Seçin |

LF etiketlerine ve IAM rollerine izin vermek için aşağıdaki talimatları izleyin:

- Klinik Veri gölü izinleri in İzinler AWS Lake Formation Konsolu'ndaki bölüm.

- Klinik Yardımlar. Seçmek IAM kullanıcıları ve roller müdürler.

- LF etiketlerinde veya katalog kaynaklarında şunu seçin: anahtar as

Classificationsve değerlerimiz asnon-sensitive.

- Sonra seçin Tablo izinleri as Seç ve Tanımla. Seçin yardımlar.

Kalan LF Etiketleri ve IAM rolleri için önceki tabloda gösterildiği gibi yukarıdaki talimatları izleyin.

IdP kullanıcı gruplarını Redshift rolleriyle eşleyin

Redshift'te, IdP kullanıcı gruplarını Redshift rolleriyle eşlemek için Yerel IdP federasyonunu kullanın. Kullanmak Sorgu Düzenleyici V2.

Harici şemalar oluşturun

Redshift'te, AWS IAM rollerini ve AWS Glue Catalog veritabanlarını kullanarak Harici şemalar oluşturun. Harici şemalar, veri sınıflandırmasına göre aşağıdakiler kullanılarak oluşturulur: iam_role.

Tablo listesini doğrulayın

Her harici şemadaki tabloların listesini doğrulayın. Her şema yalnızca Lake Formation'ın verdiği tabloları listeler. IAM_ROLES Harici şema oluşturmak için kullanılır. Aşağıda, sol üst taraftaki Redshift sorgu düzenleme v2 çıktısındaki tabloların listesi bulunmaktadır.

Harici şemalarda farklı Redshift yerel Rollerine kullanım verme

Redshift'te, harici şemalarda farklı Redshift yerel Rollerine aşağıdaki şekilde kullanım izni verin:

Harici şemaya erişimi doğrulayın

Lob Risk ekibindeki kullanıcıyı kullanarak harici şemaya erişimi doğrulayın. Kullanıcı lobrisk_pci_user Amazon Redshift yerel rolüyle birleştirildi rs_lobrisk_pci_role. rol rs_lobrisk_pci_role yalnızca harici şemaya erişimi var external_lobrisk_pci.

Tabloyu sorgularken external_lobmarket_pci şemada izninizin reddedildiğini göreceksiniz.

BMO'nun otomatik erişim provizyonu

Bankayla birlikte çalışarak, bankanın kullanıcılara ve hangi verilere erişebileceklerine ilişkin merkezi bir veri havuzu oluşturmasına olanak tanıyan bir erişim sağlama çerçevesi geliştirdik. Politika dosyası Amazon S3'te depolanır. Dosya güncellendiğinde işlenir, mesajlar yerleştirilir Amazon SQS'si. AWS Lambda'yı kullanma Veri API'si Amazon Redshift rollerine erişim kontrolü uygulamak için kullanılır. Eşzamanlı, AWS Lambda AWS Lake Formation'da etiket tabanlı erişim kontrolünü otomatikleştirmek için kullanılır.

Bu modeli benimsemenin faydaları şunlardı:

- Değişen politikaların dinamik olarak uygulanmasına olanak sağlamak için ölçeklenebilir bir otomasyon süreci oluşturuldu.

- Mevcut kurumsal erişim yönetimiyle kullanıcı erişimlerinin başlatılması ve işlenmesi kolaylaştırıldı.

- Her iş koluna, sahip oldukları hassas verilere erişimi kısıtlama ve müşterilerin verilerini ve gizliliğini kurumsal düzeyde koruma yetkisi verildi.

- Gerekli rol sayısını büyük ölçüde azaltarak AWS IAM rol yönetimini ve bakımını basitleştirdi.

AWS hizmeti genelinde kimlik yayılımına olanak tanıyan Amazon Redshift'in AWS Identity center ile entegrasyonunun yakın zamanda piyasaya sürülmesiyle, bunu basitleştirmek ve ölçeklendirmek için kullanılabilir. uygulama.

Sonuç

Bu yazıda, Amazon Redshift'te birçok farklı AWS IAM rolünü tanımlamaya çalışırken zorlayıcı olan hassas müşteri verileri için sağlam erişim kontrollerini nasıl uygulayacağınızı gösterdik. Bu gönderide sunulan çözüm, kuruluşların veri güvenliği ve uyumluluk ihtiyaçlarını, iş kolları yerine veri sınıflandırmasına göre düzenlenen minimum sayıda AWS IAM rolü kullanarak birleştirilmiş bir yaklaşımla nasıl karşılayabileceklerini göstermektedir.

Amazon Redshift'in Harici IdP ile yerel entegrasyonunu kullanarak ve hem Redshift hem de AWS Lake Formation'da RBAC politikalarını tanımlayarak, çok sayıda farklı rol oluşturmadan ayrıntılı erişim kontrolleri uygulanabilir. Bu, yönetim yükünü en aza indirirken rol tabanlı erişimin avantajlarına olanak tanır.

Müşteri verilerini güvence altına almak ve uyumluluk düzenlemelerini karşılamak isteyen diğer finansal hizmet kurumları da benzer bir birleştirilmiş RBAC yaklaşımını izleyebilir. İş işlevlerinden ziyade veri duyarlılığına uygun dikkatli politika tanımı, AWS IAM rollerinin yaygınlaşmasının azaltılmasına yardımcı olabilir. Bu model, Amazon Redshift ve daha geniş bulut veri platformlarındaki hassas verilerin yönetimi için güvenliği, uyumluluğu ve yönetilebilirliği dengeler.

Kısacası, veri sınıflandırmasına dayanan merkezi bir RBAC modeli, erişim yönetimini kolaylaştırırken aynı zamanda güçlü veri güvenliği ve uyumluluğu sağlar. Bu yaklaşım, bulutta hassas müşteri bilgilerini yöneten her kuruluşa fayda sağlayabilir.

Yazarlar Hakkında

Amy Tseng BMO'da Veri ve Analitik (DnA) Entegrasyonu Genel Müdürüdür. AWS Veri Kahramanlarından biridir. AWS'de Veri ve Analitik Bulutu geçişleri konusunda 7 yıldan fazla deneyime sahiptir. Amy iş dışında seyahat etmeyi ve yürüyüş yapmayı seviyor.

Amy Tseng BMO'da Veri ve Analitik (DnA) Entegrasyonu Genel Müdürüdür. AWS Veri Kahramanlarından biridir. AWS'de Veri ve Analitik Bulutu geçişleri konusunda 7 yıldan fazla deneyime sahiptir. Amy iş dışında seyahat etmeyi ve yürüyüş yapmayı seviyor.

Jack Lin BMO'da Veri Platformu Mühendislik Direktörü olarak görev yapmaktadır. Platform mühendisliği ve yazılım mühendisliği alanlarında 20 yılı aşkın deneyime sahiptir. Jack iş dışında futbol oynamayı, futbol maçlarını izlemeyi ve seyahat etmeyi seviyor.

Jack Lin BMO'da Veri Platformu Mühendislik Direktörü olarak görev yapmaktadır. Platform mühendisliği ve yazılım mühendisliği alanlarında 20 yılı aşkın deneyime sahiptir. Jack iş dışında futbol oynamayı, futbol maçlarını izlemeyi ve seyahat etmeyi seviyor.

Regis Chow BMO'da DNA Entegrasyonu Direktörüdür. Bulutta 5 yıldan fazla çalışma tecrübesine sahip ve sorunları AWS'de inovasyon yoluyla çözmekten keyif alıyor. Regis iş dışında açık havada yapılan her şeyi seviyor; özellikle golf ve çim bakımı konusunda tutkulu.

Regis Chow BMO'da DNA Entegrasyonu Direktörüdür. Bulutta 5 yıldan fazla çalışma tecrübesine sahip ve sorunları AWS'de inovasyon yoluyla çözmekten keyif alıyor. Regis iş dışında açık havada yapılan her şeyi seviyor; özellikle golf ve çim bakımı konusunda tutkulu.

Nishchai JM Amazon Web hizmetlerinde Analitik Uzman Çözüm Mimarıdır. Büyük veri uygulamaları oluşturma konusunda uzmandır ve müşterinin uygulamalarını Bulut üzerinde modernize etmesine yardımcı olur. Data'nın yeni bir petrol olduğunu düşünüyor ve zamanının çoğunu Data'dan içgörüler türetmeye harcıyor.

Nishchai JM Amazon Web hizmetlerinde Analitik Uzman Çözüm Mimarıdır. Büyük veri uygulamaları oluşturma konusunda uzmandır ve müşterinin uygulamalarını Bulut üzerinde modernize etmesine yardımcı olur. Data'nın yeni bir petrol olduğunu düşünüyor ve zamanının çoğunu Data'dan içgörüler türetmeye harcıyor.

Harshida Patel AWS'de Analytics'in Baş Çözüm Mimarıdır.

Harshida Patel AWS'de Analytics'in Baş Çözüm Mimarıdır.

Raghu Kuppala veritabanları, veri ambarı ve analitik alanında çalışma deneyimine sahip bir Analitik Uzmanı Çözüm Mimarıdır. İş dışında farklı mutfakları denemekten, ailesi ve arkadaşlarıyla vakit geçirmekten hoşlanıyor.

Raghu Kuppala veritabanları, veri ambarı ve analitik alanında çalışma deneyimine sahip bir Analitik Uzmanı Çözüm Mimarıdır. İş dışında farklı mutfakları denemekten, ailesi ve arkadaşlarıyla vakit geçirmekten hoşlanıyor.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/how-bmo-improved-data-security-with-amazon-redshift-and-aws-lake-formation/