エンタープライズ管理 IDおよびアクセス管理(IAM) クラウド管理者が組織全体のアクセスとセキュリティ設定を一元的に構成できるようにします。 基本については、「」を参照してください。エンタープライズ管理の IAM の仕組みに設立された地域オフィスに加えて、さらにローカルカスタマーサポートを提供できるようになります。」

このブログ投稿のケーススタディでは、簡単かつ安全に実装および管理する方法を示します。 サイト信頼性エンジニアリング (SRE) 企業全体にわたるチームのアクセス。

ケーススタディ

大手銀行クライアントには、組織内のすべてのリソースの運用を管理する集中サイト信頼性エンジニアリング (SRE) チームがあります。 クライアントが使用する フェデレーション IBM Cloud エンタープライズ・アカウントに対してユーザーを認証します。 すべてのチームが Kubernetes を使用しており、 IBMクラウドデータベース デプロイメントの一部としてリソースを追加します。 SRE チームは、会社の IBM Cloud エンタープライズの下にあるすべてのアカウントのすべてのチームに対して、これらのリソースへの操作アクセスを必要とします。

チームが新しいリソースを導入すると、SRE チームはそれらのリソースも管理します。 増え続けるアカウントにわたってこのアクセス設定を手動で管理することは、エラーが発生しやすく、時間がかかり、割り当てられたアクセスは子アカウント管理者によって更新される可能性があるため、特定の監査制御を満たしません。

エンタープライズ管理の IAM テンプレートを使用して SRE チームのアクセスを定義し、組織のアカウントに割り当てることで、クライアントのプロセスは継続的な作業から XNUMX 回限りのセットアップ アクティビティに変わりました。 現在、SRE アクセスは、確立されたアカウントと新しく作成されたアカウントの両方に含まれます。 さらに、子アカウント管理者はこのアクセス権を更新できません。

この投稿では、このソリューションを組織に適用する方法を段階的に説明します。

前提条件

- ルートエンタープライズアカウントに属していること。

- このタスクを実行するエンタープライズ ユーザーが、IAM サービスに対するテンプレート管理者ロールとテンプレート割り当て管理者ロールを持っていること、およびエンタープライズ サービスに対して少なくとも閲覧者ロールを持っていることを確認してください。 詳細については、「エンタープライズ管理のためのアクセス権の割り当て。

- 子アカウントでエンタープライズ管理の IAM 設定が有効になっていることを確認してください。 詳細については、「新規および既存のアカウントに対してエンタープライズ管理の IAM をオプトインするに設立された地域オフィスに加えて、さらにローカルカスタマーサポートを提供できるようになります。」

ソリューション

まず、SRE チーム メンバー用の信頼されたプロファイル テンプレートを作成し、すべてのメンバーを管理するためのアクセス ポリシー テンプレートを追加します。 IBMクラウドKubernetesサービス クラスターと MongoDB 用の IBM クラウド データベース 子アカウントのインスタンス。 次に、管理するアカウントを含むアカウント グループに信頼されたプロファイル テンプレートを割り当てます。 最後に、追加のアクセス権が必要な新しい信頼できるプロファイル テンプレート バージョンを作成し、既存の割り当てアカウントを更新することで、SRE チームに追加のアクセス ポリシー テンプレートを付与します。

このソリューションを実装するには、次の手順を実行します。

- 信頼できるプロファイル テンプレートを作成します。

- 信頼関係を追加します。

- アクセス ポリシー テンプレートを追加します。

- 信頼できるプロファイル テンプレートを確認してコミットします。

- 信頼できるプロファイル テンプレートを割り当てます。

次に、次の手順で割り当てを更新します。

- 新しいテンプレート バージョンを作成します。

- 追加のアクセス ポリシー テンプレートを追加します。

- 信頼できるプロファイル テンプレートを確認してコミットします。

- 既存の割り当てをバージョン 2 に更新します。

テンプレートを作成して割り当てる手順

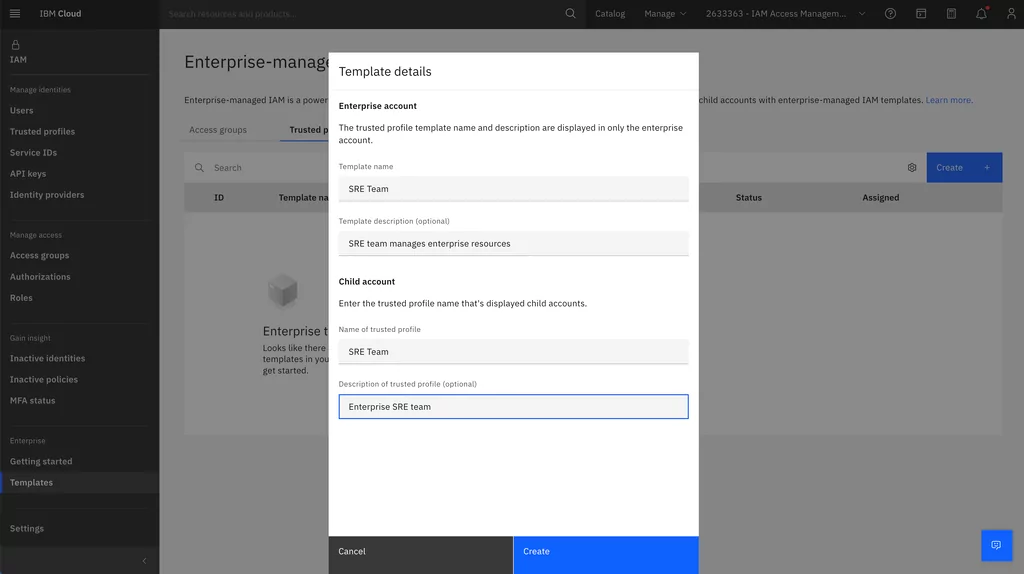

1. に行く 管理 > アクセス(IAM)。 「エンタープライズ」セクションで、をクリックします。 テンプレート > 信頼できるプロファイル > 創造するに設定します。 OK をクリックします。 創造する SRE チーム用の信頼できるプロファイル テンプレートを作成するには:

アクセス (IAM)。 「エンタープライズ」セクションで、「テンプレート」>「信頼できるプロファイル」>「作成」をクリックします。 [作成] をクリックして、SRE チーム用の信頼できるプロファイル テンプレートを作成します:” width=”1024″ height=”574″ lightbox=”lightbox”>

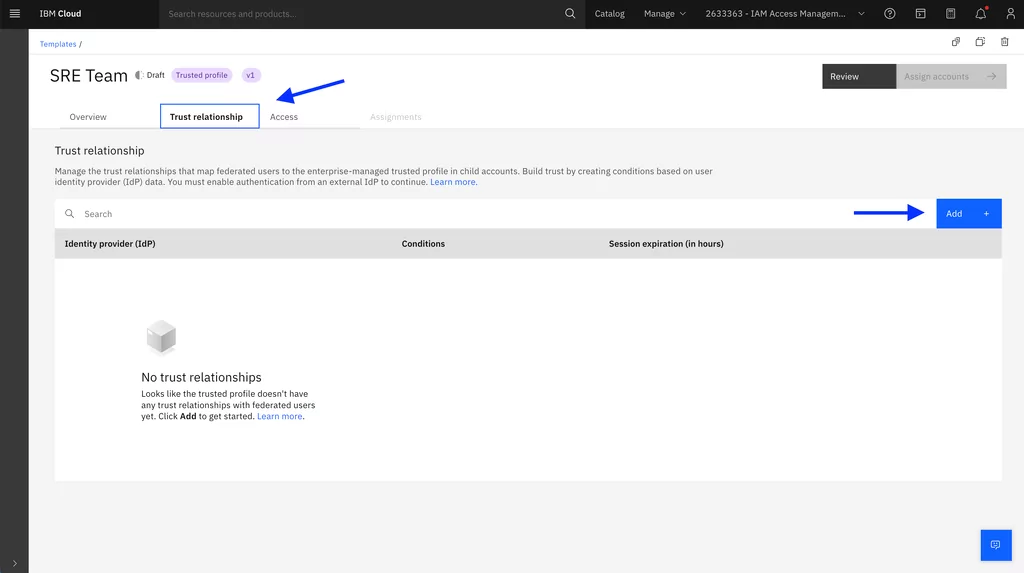

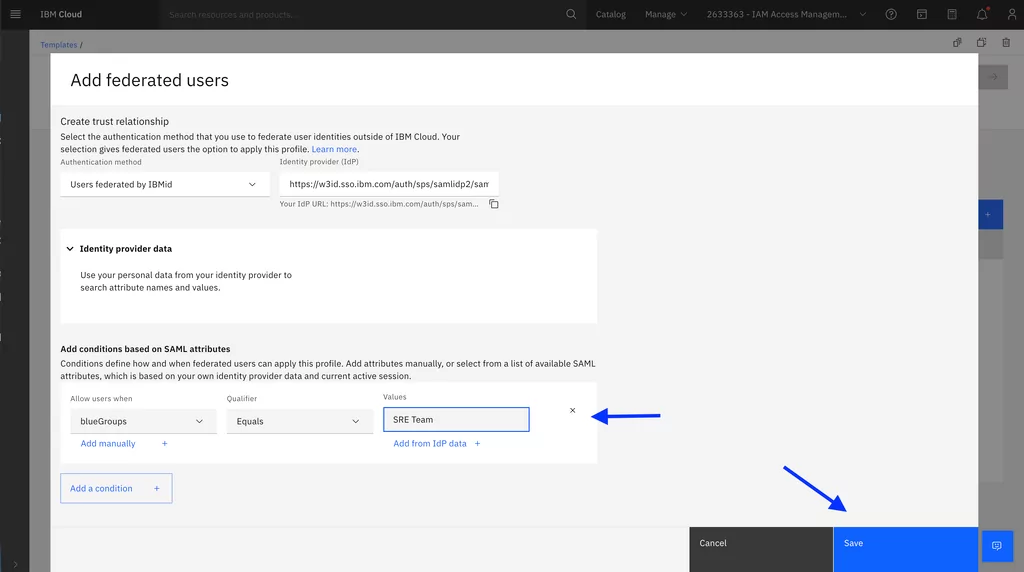

アクセス (IAM)。 「エンタープライズ」セクションで、「テンプレート」>「信頼できるプロファイル」>「作成」をクリックします。 [作成] をクリックして、SRE チーム用の信頼できるプロファイル テンプレートを作成します:” width=”1024″ height=”574″ lightbox=”lightbox”>2. 信頼関係を追加して、アイデンティティ プロバイダー (IdP) に基づいて信頼できるプロファイルに SRE チームを動的に追加します。

これは、IdP で利用可能なクレームに基づきます。

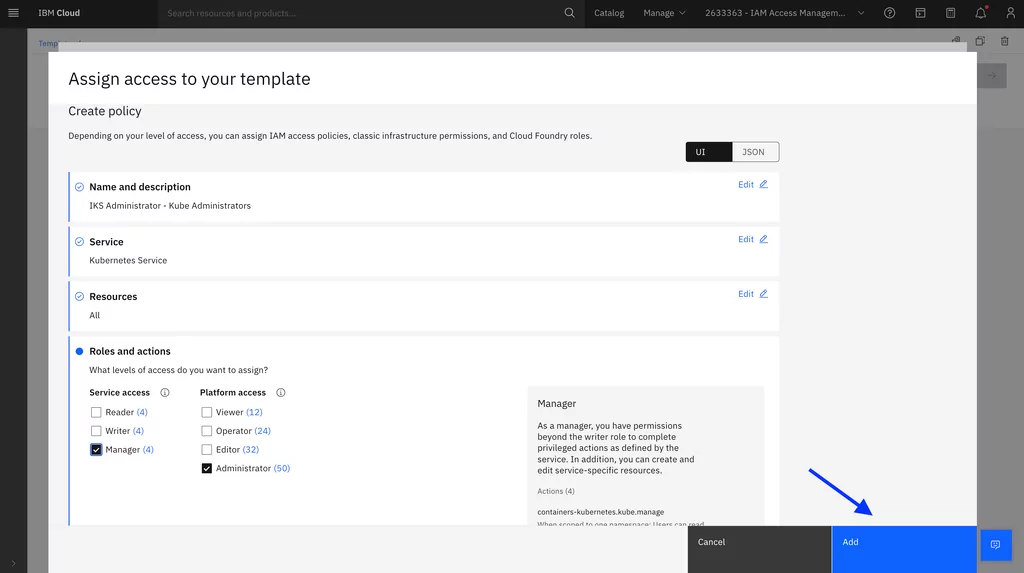

3. に行きます アクセス アクセス ポリシーを作成するためのタブ:

![[アクセス] タブに移動して、アクセス ポリシーを作成します。](https://zephyrnet.com/wp-content/uploads/2023/10/enterprise-managed-iam-an-sre-team-case-study-ibm-blog-4.webp)

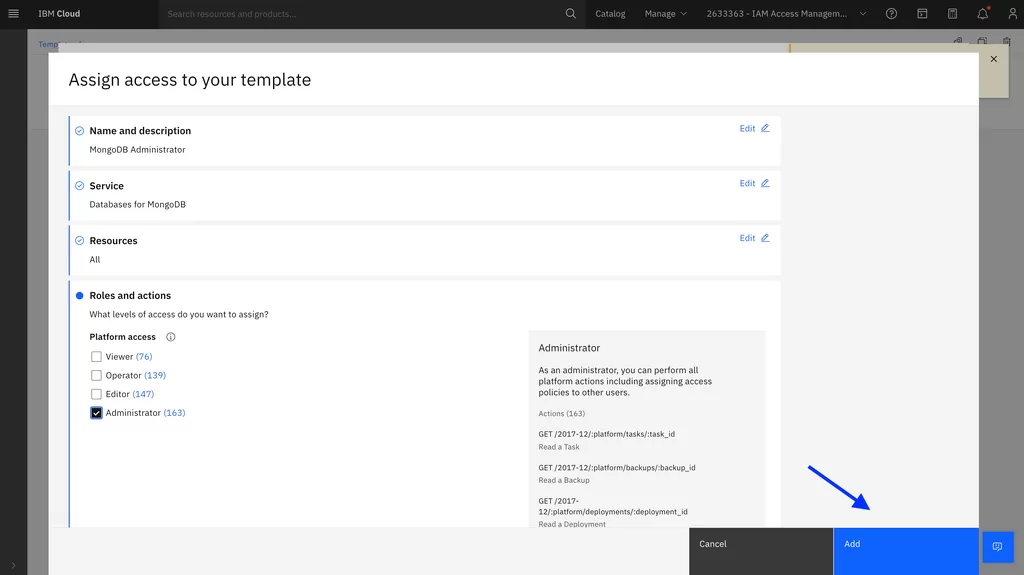

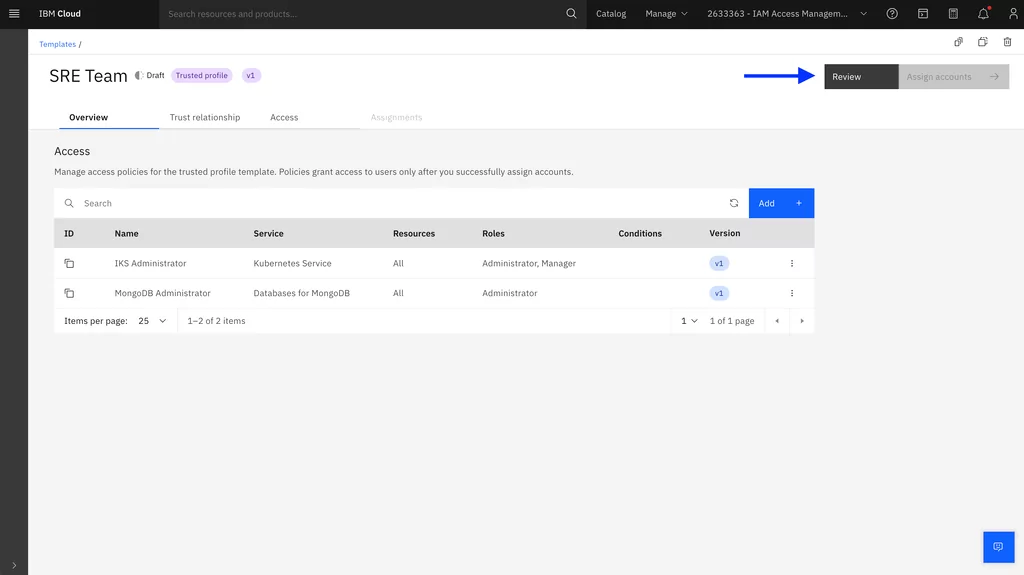

IBM Cloud Kubernetes Service の管理者の役割:

IBM Cloud Databases for MongoDB の管理者の役割:

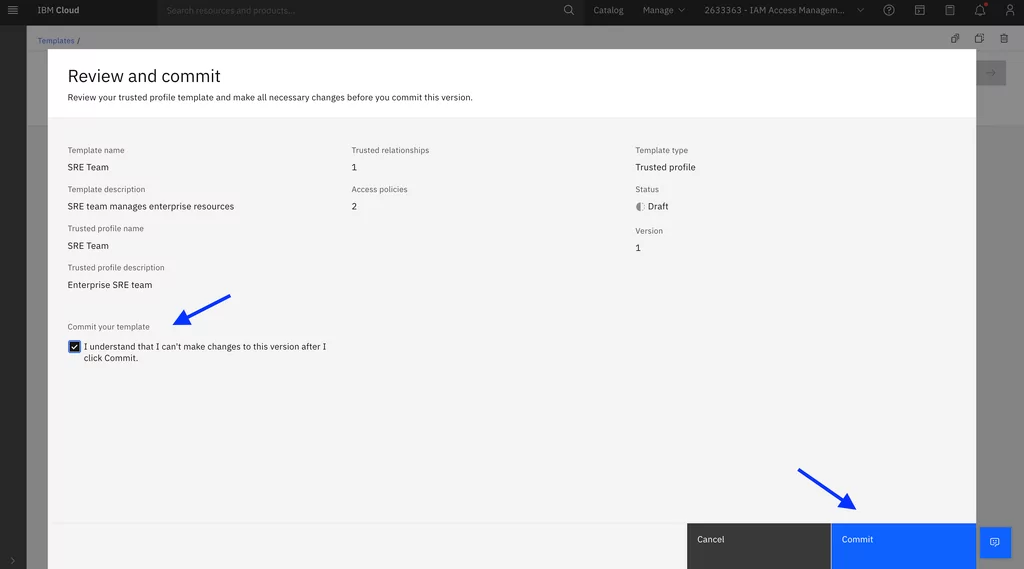

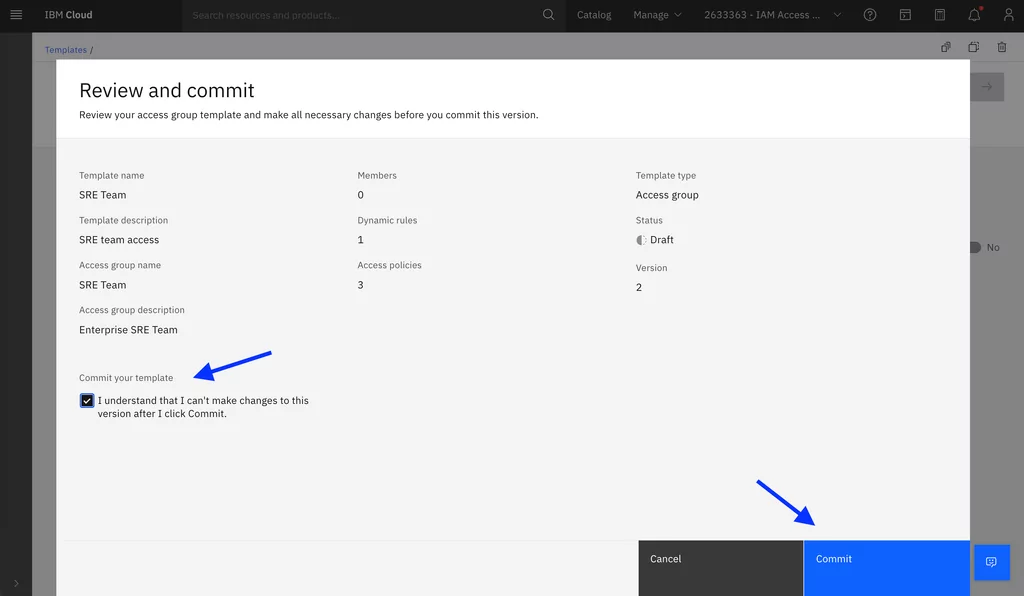

4. 信頼できるプロファイルとポリシーのテンプレートを確認してコミットします。 テンプレートをコミットすると、テンプレートが変更されなくなります。

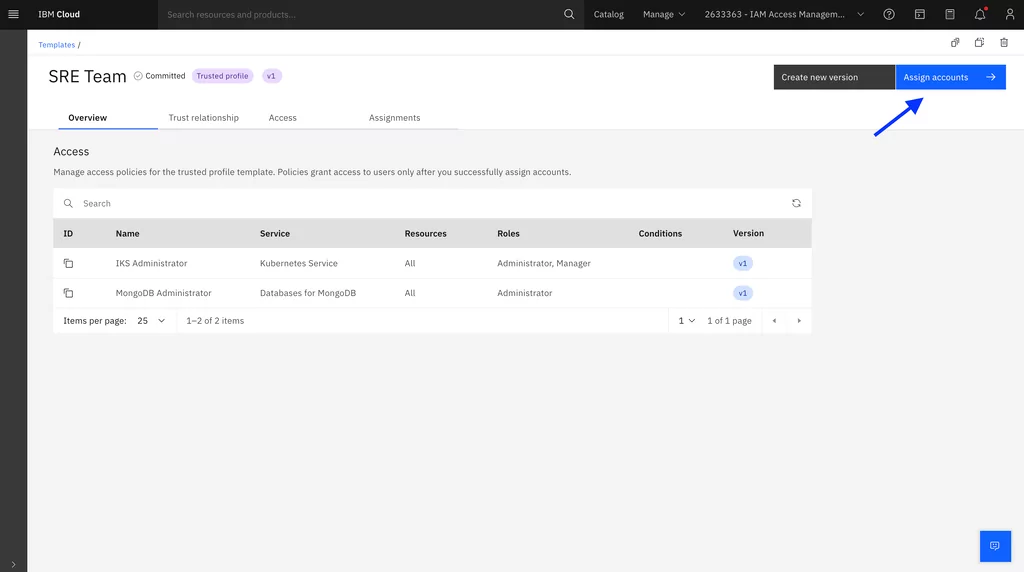

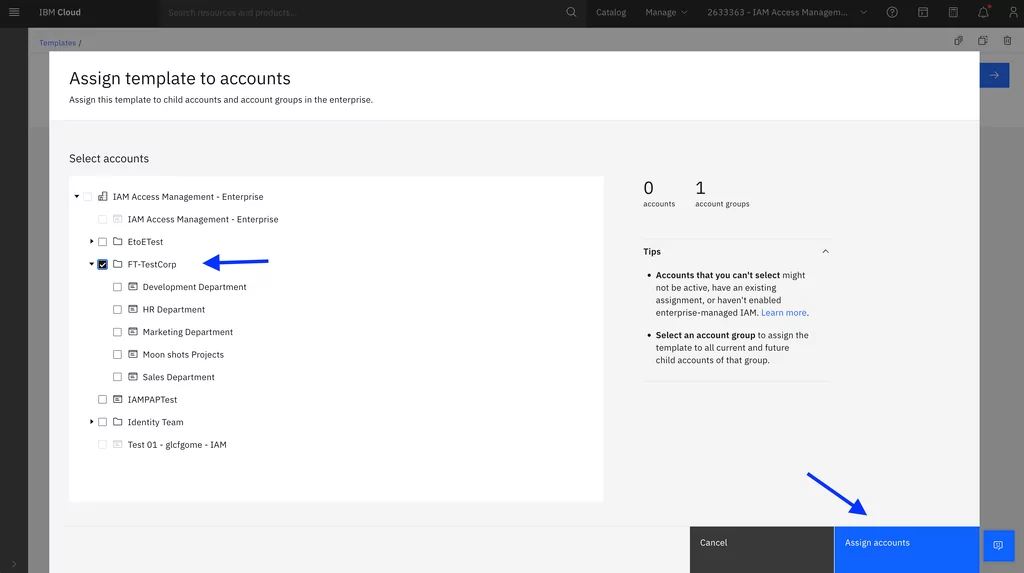

5. 信頼されたプロファイル テンプレートをアカウント グループに割り当てます。 アカウント グループ全体を選択すると、新しいアカウントが追加または移動されたときに、システムによって自動的にテンプレートが割り当てられます。

割り当てが完了すると、SRE チームのメンバーはアカウント グループ内のアカウントにログインし、職務を実行するために必要なアクセス権を得ることができます。

チームとクラウドのワークロードが拡大するにつれて、SRE チームが他のリソースを管理できるようにする必要がある場合があります。 次の例では、SRE チームに管理アクセス権を付与しています。 IBM Cloudant 既存のアクセスに加えて。

テンプレートと割り当てを更新する手順

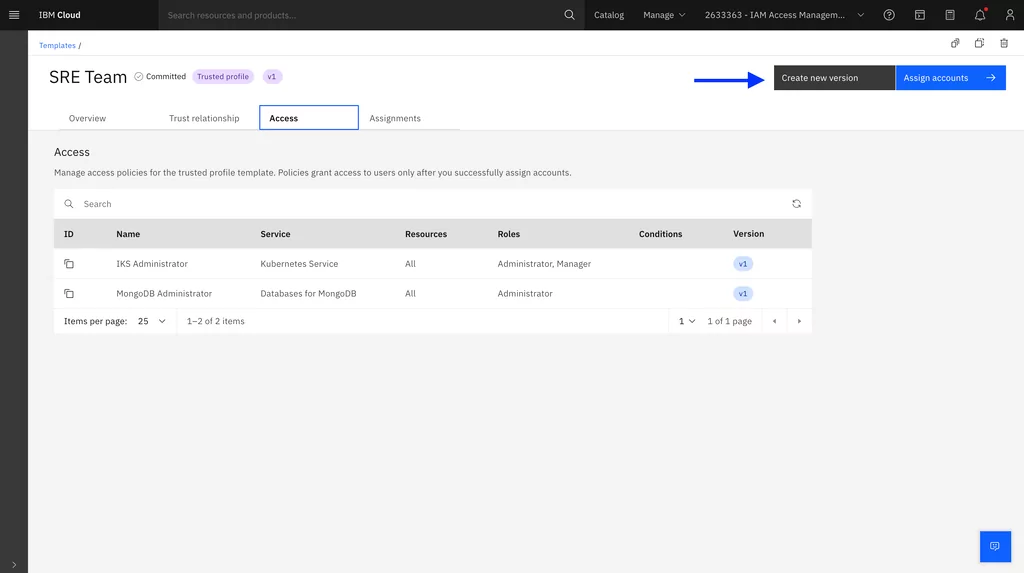

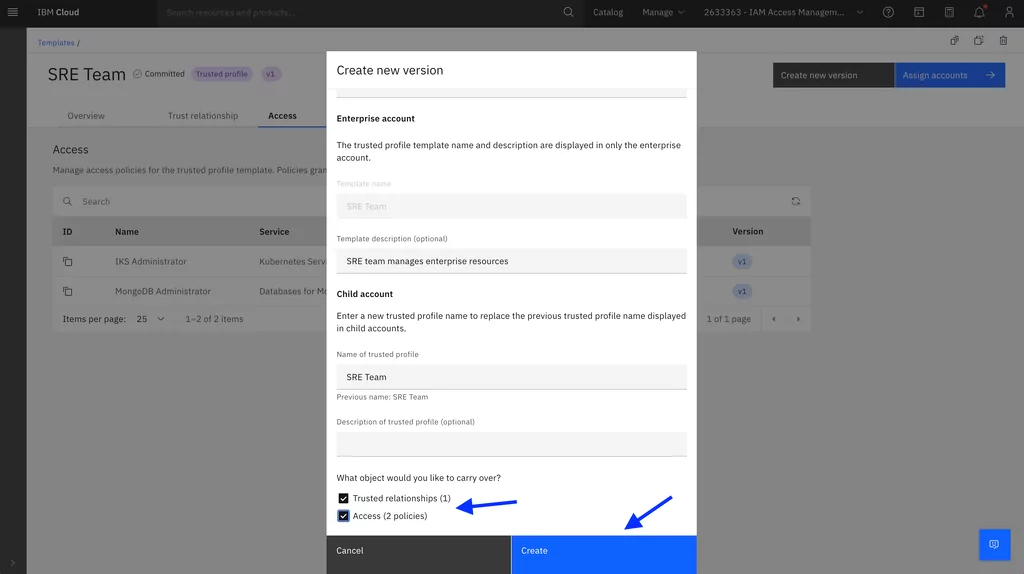

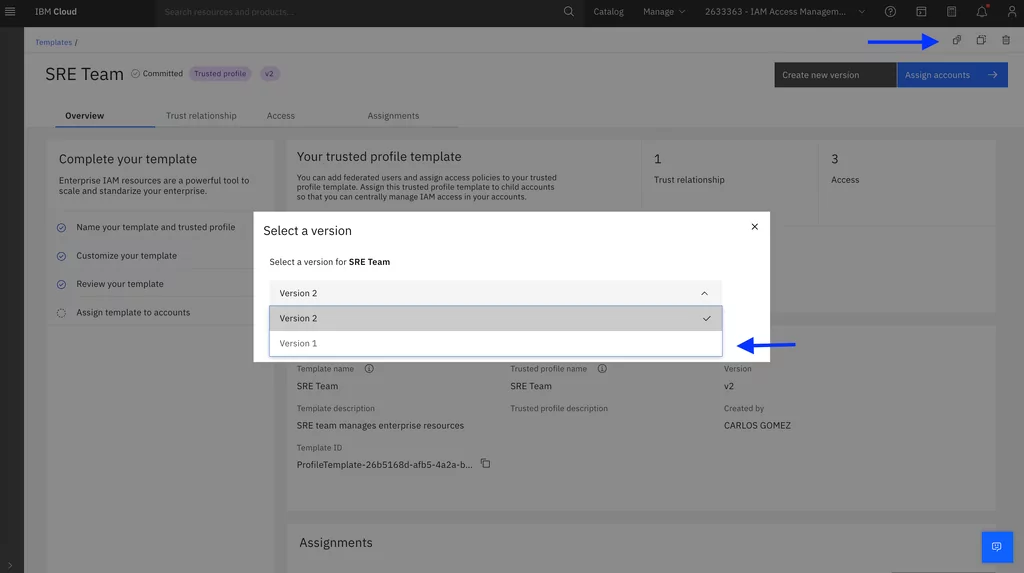

1. まず、割り当てられたテンプレートを更新する必要があるため、SRE チーム テンプレートの新しいバージョンを作成する必要があります。

2. SRE チームのアクセスを拡張したいため、Cloudant リソースにアクセスできる新しいポリシー テンプレートを作成します。

3. 信頼されたプロファイル テンプレートとポリシー テンプレートをコミットします。

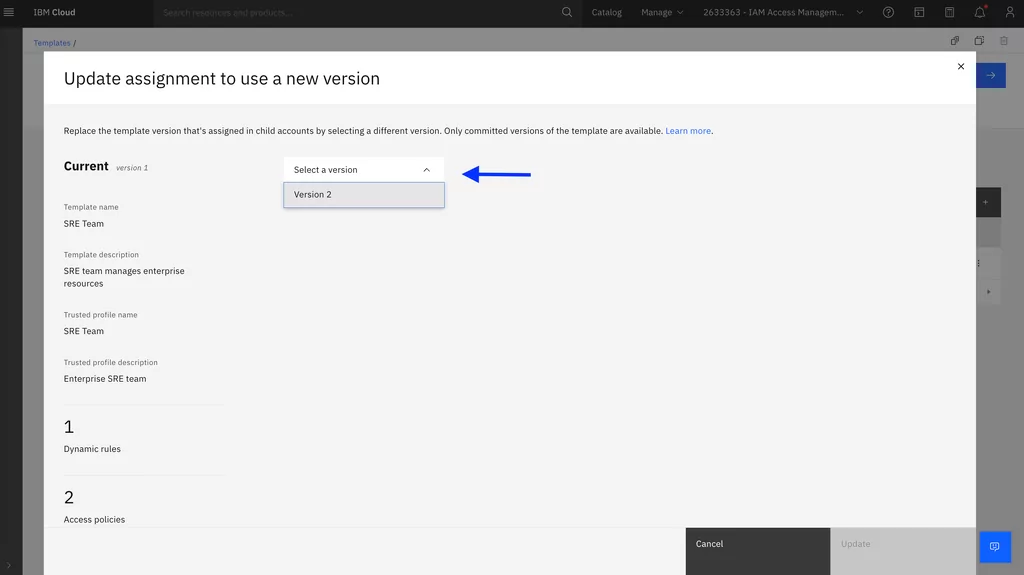

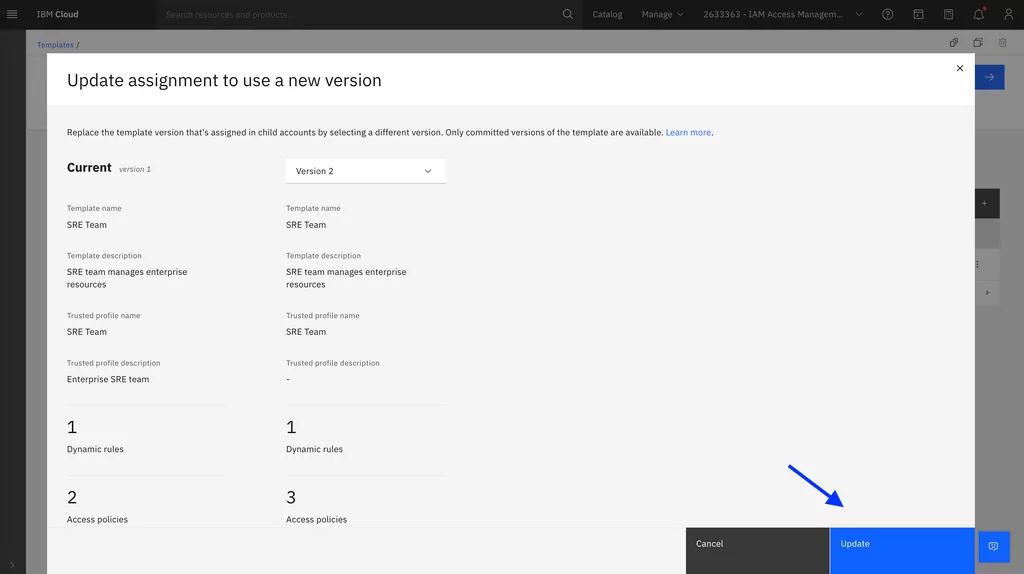

4. ここで、割り当てをバージョン 1 からバージョン 2 に更新する必要があります。まず、テンプレート バージョン 1 に切り替えます。

割り当て タブで、割り当てを更新します。

![[割り当て] タブで、割り当てを更新します。](https://zephyrnet.com/wp-content/uploads/2023/10/enterprise-managed-iam-an-sre-team-case-study-ibm-blog-16.webp)

割り当てが完了すると、SRE チームは、既存の IBM Cloud Kubernetes Service および MongoDB アクセス用の IBM Cloud Databases に加えて、IBM Cloudant リソースを管理できるようになります。

まとめ

企業が管理する ID およびアクセス管理 (IAM) は、アクセスとセキュリティの構成を簡素化し、一元化する強力なソリューションです。 この記事では、このアプローチが、増加するアカウント間でリソースへのアクセスを管理する上でどのように変革をもたらす可能性があるかを検討しました。

銀行クライアントは、複数の口座にわたる SRE チームのアクセスを管理する際に、複雑で時間がかかる課題に直面していました。 しかし、企業が管理する IAM テンプレートを活用することで、継続的な作業を XNUMX 回限りのセットアップ アクティビティに変換しました。 これにより、アカウント間でアクセス制御が一貫して適用されるようになり、アクセス プロビジョニングが合理化され、セキュリティが強化されました。

その他のインターフェイスサンプル

コマンド ライン インターフェイスと Terraform を使用してこの使用例を完了するために必要な同等の手順を以下に示します。

アクセス管理を簡素化する準備はできていますか? エンタープライズ管理の IAM について詳しく見る

クラウドの詳細

IBM ニュースレター

最新の思想的リーダーシップと新たなトレンドに関する洞察を提供するニュースレターとトピックの最新情報を入手してください。

今すぐ購読する その他のニュースレター

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.ibm.com/blog/enterprise-managed-iam-an-sre-team-case-study/