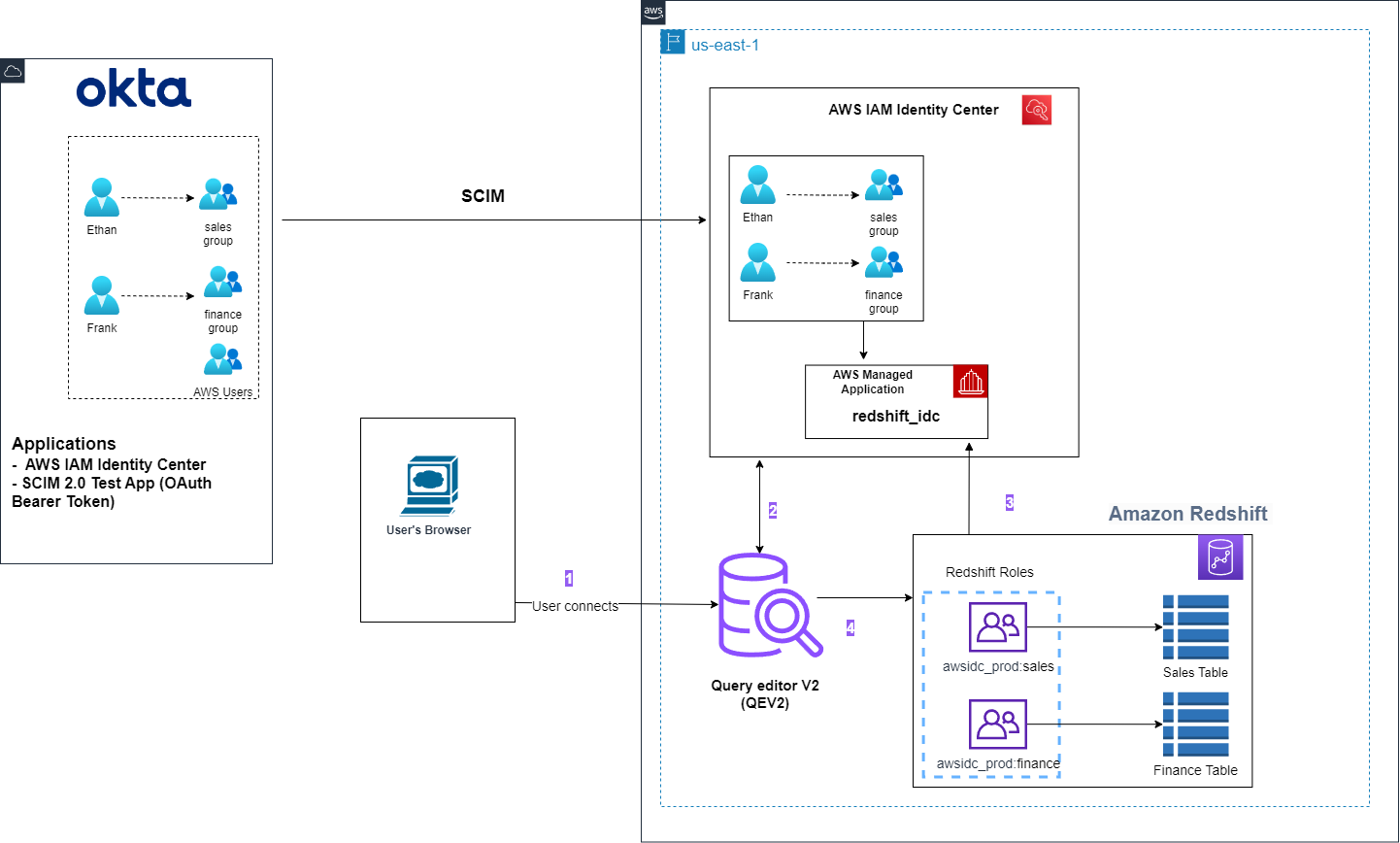

Trung tâm nhận dạng AWS IAM (IdC) cho phép bạn quản lý quyền truy cập đăng nhập một lần (SSO) vào tất cả các tài khoản và ứng dụng AWS của bạn từ một vị trí duy nhất. Chúng tôi vui mừng thông báo rằng Amazon RedShift tại tích hợp với Trung tâm nhận dạng AWS IAMvà hỗ trợ truyền bá danh tính đáng tin cậy, cho phép bạn sử dụng Nhà cung cấp nhận dạng bên thứ ba (IdP) chẳng hạn như Microsoft Entra ID (Azure AD), Okta, Ping và OneLogin. Việc tích hợp này giúp đơn giản hóa quy trình xác thực và ủy quyền cho người dùng Amazon Redshift bằng cách sử dụng Trình soạn thảo truy vấn V2 or Tầm nhìn nhanh của Amazon, giúp họ truy cập kho dữ liệu của bạn một cách an toàn dễ dàng hơn. Ngoài ra, sự tích hợp này định vị Amazon Redshift là một ứng dụng do IdC quản lý, cho phép bạn sử dụng biện pháp kiểm soát truy cập dựa trên vai trò cơ sở dữ liệu trên kho dữ liệu của mình để tăng cường bảo mật.

Trung tâm nhận dạng AWS IAM cung cấp khả năng cung cấp nhóm và người dùng tự động từ Okta cho chính Okta bằng cách sử dụng giao thức Hệ thống quản lý nhận dạng tên miền chéo (SCIM) 2.0. Việc tích hợp này cho phép đồng bộ hóa thông tin liền mạch giữa hai dịch vụ, đảm bảo thông tin chính xác và cập nhật trong Trung tâm nhận dạng AWS IAM.

Trong bài đăng này, chúng tôi sẽ phác thảo hướng dẫn toàn diện về cách thiết lập SSO cho Amazon Redshift bằng cách tích hợp với IdC và Okta làm Nhà cung cấp danh tính. Hướng dẫn này chỉ ra cách bạn có thể SSO trên Amazon Redshift dành cho Amazon Redshift Query Editor V2 (QEV2).

Tổng quan về giải pháp

Việc sử dụng IAM IdC với Amazon Redshift có thể mang lại lợi ích cho tổ chức của bạn theo những cách sau:

- Người dùng có thể kết nối với Amazon Redshift mà không yêu cầu quản trị viên thiết lập vai trò AWS IAM với các quyền phức tạp.

- Tích hợp IAM IdC cho phép ánh xạ các nhóm IdC với vai trò cơ sở dữ liệu Amazon Redshift. Sau đó, quản trị viên có thể chỉ định các đặc quyền khác nhau cho các vai trò khác nhau và chỉ định các vai trò này cho những người dùng khác nhau, giúp tổ chức có quyền kiểm soát chi tiết đối với quyền truy cập của người dùng.

- IdC cung cấp vị trí trung tâm cho người dùng của bạn trong AWS. Bạn có thể tạo người dùng và nhóm trực tiếp trong IdC hoặc kết nối những người dùng và nhóm hiện có mà bạn quản lý trong nhà cung cấp danh tính dựa trên tiêu chuẩn như Okta, Ping Identity hoặc Microsoft Entra ID (tức là Azure Active Directory [AD]).

- IdC chỉ đạo xác thực đến nguồn thông tin xác thực mà bạn đã chọn cho người dùng và nhóm, đồng thời duy trì danh mục người dùng và nhóm để Amazon Redshift truy cập.

- Bạn có thể chia sẻ một phiên bản IdC với nhiều kho dữ liệu Amazon Redshift bằng khả năng tự động phát hiện và kết nối đơn giản. Điều này giúp việc thêm cụm nhanh chóng mà không cần tốn nhiều công sức định cấu hình kết nối IdC cho từng cụm, đồng thời đảm bảo rằng tất cả các cụm và nhóm làm việc đều có chế độ xem nhất quán về người dùng, thuộc tính và nhóm của họ. Lưu ý: Phiên bản IdC của tổ chức của bạn phải ở cùng khu vực với kho dữ liệu Amazon Redshift mà bạn đang kết nối.

- Vì danh tính người dùng được biết và ghi lại cùng với quyền truy cập dữ liệu nên bạn sẽ dễ dàng đáp ứng các quy định tuân thủ hơn thông qua việc kiểm tra quyền truy cập của người dùng trong Đường mòn đám mây AWS cho phép truy cập vào dữ liệu.

Quy trình làm việc của Amazon Redshift Query Editor V2:

- Người dùng cuối bắt đầu luồng bằng URL cổng truy cập AWS (URL này sẽ có sẵn trên bảng điều khiển bảng thông tin IdC). Một cửa sổ bật lên của trình duyệt sẽ kích hoạt và đưa bạn đến trang Đăng nhập Okta nơi bạn nhập thông tin đăng nhập Okta. Sau khi xác thực thành công, bạn sẽ đăng nhập vào Bảng điều khiển AWS với tư cách là người dùng liên kết. Nhấp vào Tài khoản AWS của bạn và chọn ứng dụng Amazon Redshift Query Editor V2. Sau khi bạn liên kết với Trình soạn thảo truy vấn V2, hãy chọn phương thức xác thực IdC.

- QEv2 gọi luồng trình duyệt nơi bạn xác thực lại, lần này bằng thông tin xác thực AWS IdC của họ. Vì Okta là IdP nên bạn nhập thông tin đăng nhập Okta đã được lưu vào bộ nhớ đệm trong trình duyệt. Ở bước này, luồng liên kết với IdC bắt đầu và ở cuối luồng này, mã thông báo phiên và mã thông báo truy cập có sẵn cho bảng điều khiển QEv2 trong trình duyệt dưới dạng cookie.

- Amazon Redshift truy xuất chi tiết ủy quyền của bạn dựa trên mã thông báo phiên được truy xuất và tìm nạp tư cách thành viên nhóm của người dùng.

- Sau khi xác thực thành công, bạn sẽ được chuyển hướng trở lại QEV2 nhưng đăng nhập với tư cách là người dùng được xác thực IdC.

Giải pháp này bao gồm các bước sau:

- Tích hợp Okta với AWS IdC để đồng bộ hóa người dùng và nhóm.

- Thiết lập tích hợp IdC với Amazon Redshift

- Chỉ định Người dùng hoặc Nhóm từ IdC cho Ứng dụng Amazon Redshift.

- Bật tích hợp IdC cho điểm cuối Amazon Redshift Serverless hoặc Amazon Redshift Serverless mới được cung cấp.

- Liên kết ứng dụng IdC với kho dữ liệu được cung cấp hoặc không có máy chủ hiện có.

- Định cấu hình quyền truy cập dựa trên vai trò của Amazon Redshift.

- Tạo một bộ quyền.

- Gán quyền được đặt cho tài khoản AWS.

- Liên kết với Redshift Query Editor V2 bằng IdC.

- Xử lý sự cố

Điều kiện tiên quyết

Hương

Tích hợp Okta với AWS IdC để đồng bộ hóa người dùng và nhóm

Cho phép cấp phép nhóm và người dùng từ Okta bằng AWS IdC bằng cách làm theo tài liệu này tại đây.

Nếu bạn gặp sự cố khi đồng bộ hóa người dùng và nhóm, hãy tham khảo phần này những cân nhắc khi sử dụng tính năng cung cấp tự động.

Thiết lập tích hợp IAM IdC với Amazon Redshift

Quản trị viên cụm Amazon Redshift hoặc quản trị viên Amazon Redshift Serverless phải thực hiện các bước để định cấu hình Redshift dưới dạng ứng dụng hỗ trợ IdC. Điều này cho phép Amazon Redshift tự động khám phá và kết nối với IdC để nhận các dịch vụ đăng nhập và thư mục người dùng.

Sau đó, khi quản trị viên Amazon Redshift tạo một cụm hoặc nhóm làm việc, họ có thể cho phép kho dữ liệu mới sử dụng IdC và các khả năng quản lý danh tính của IdC. Mục đích của việc kích hoạt Amazon Redshift làm ứng dụng do IdC quản lý là để bạn có thể kiểm soát các quyền của người dùng và nhóm từ bên trong IdC hoặc từ nhà cung cấp danh tính nguồn bên thứ ba được tích hợp với IdC.

Khi người dùng cơ sở dữ liệu của bạn đăng nhập vào cơ sở dữ liệu Amazon Redshift, chẳng hạn như nhà phân tích hoặc nhà khoa học dữ liệu, cơ sở dữ liệu sẽ kiểm tra các nhóm của họ trong IdC và những nhóm này được ánh xạ tới các vai trò trong Amazon Redshift. Theo cách này, một nhóm có thể ánh xạ tới vai trò cơ sở dữ liệu Amazon Redshift cho phép quyền truy cập đọc vào một tập hợp các bảng.

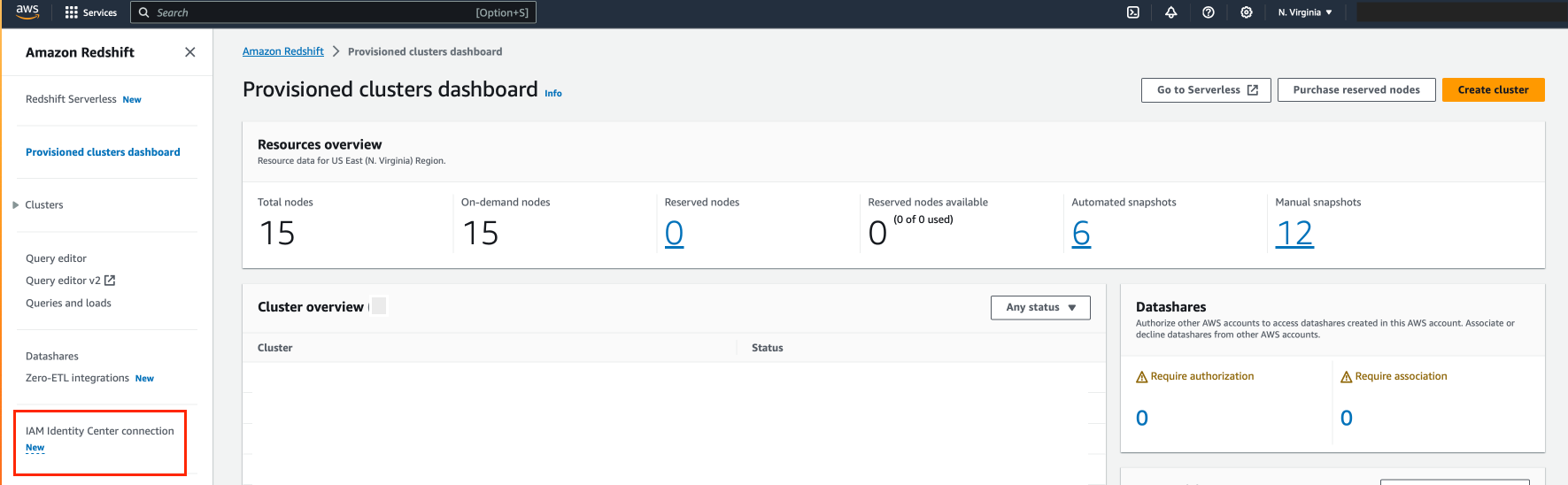

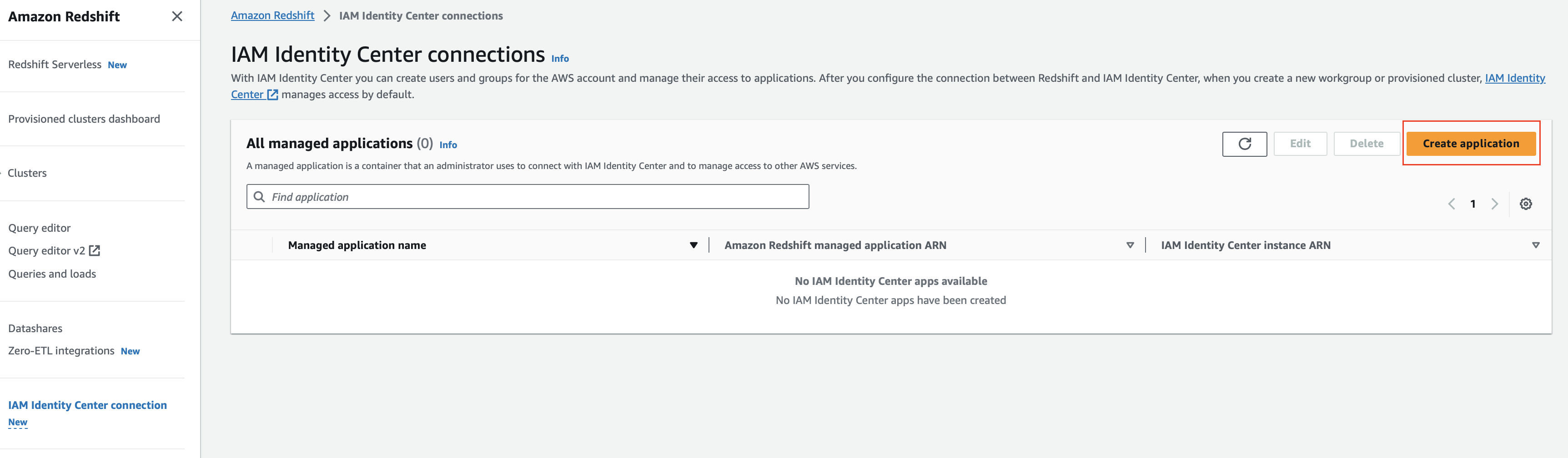

Các bước sau đây trình bày cách biến Amazon Redshift thành ứng dụng do AWS quản lý bằng IdC:

- Chọn Kết nối Trung tâm nhận dạng IAM từ menu bảng điều khiển Amazon Redshift.

- Chọn Tạo ứng dụng

- Sản phẩm Kết nối Trung tâm nhận dạng IAM mở ra. Chọn Sau.

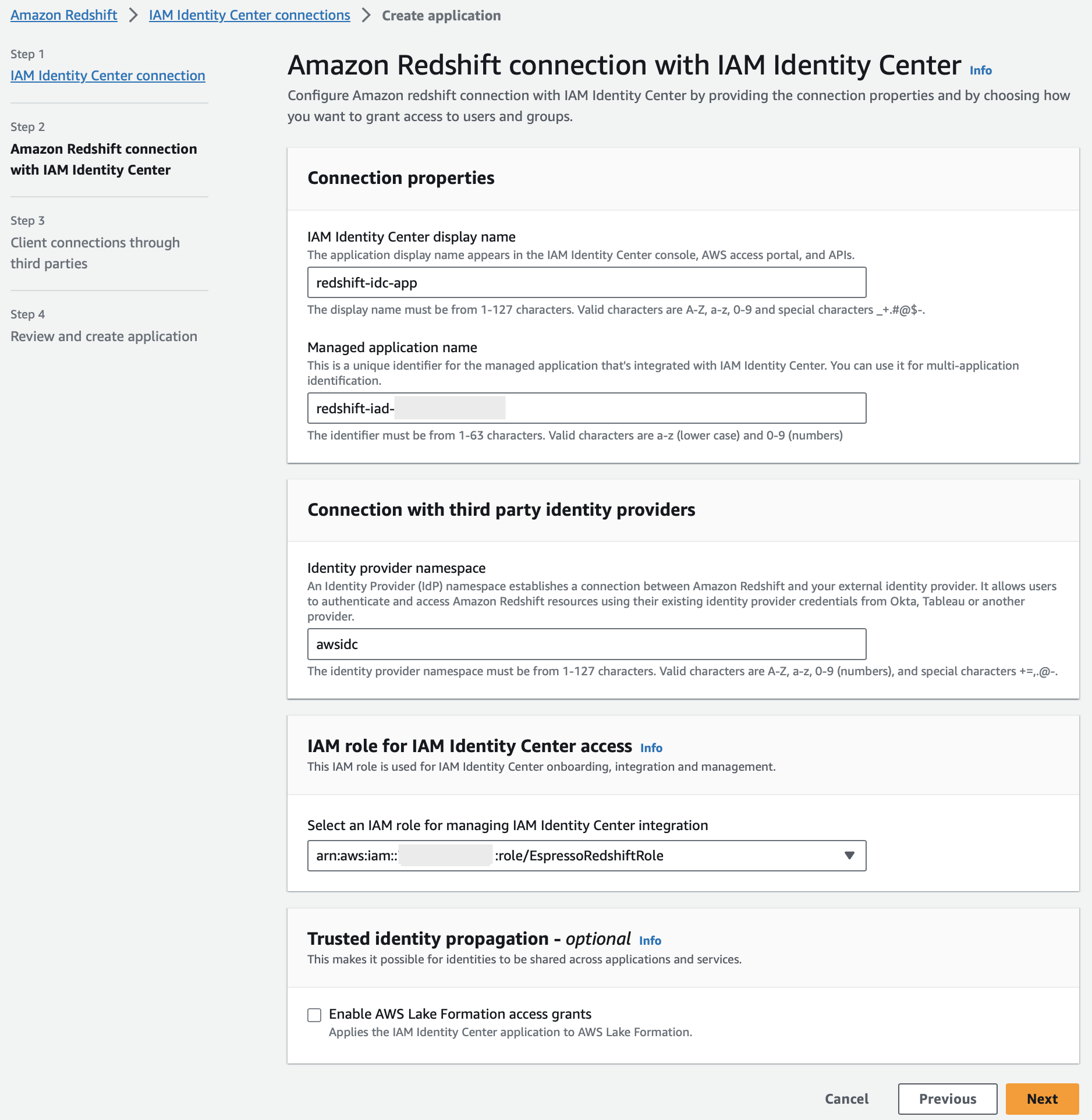

- In Thiết lập tích hợp Trung tâm nhận dạng IAM phần, vì:

- Tên hiển thị của Trung tâm nhận dạng IAM – Nhập tên duy nhất cho ứng dụng do IdC quản lý của Amazon Redshift.

- Tên ứng dụng được quản lý – Bạn có thể nhập tên ứng dụng Amazon Redshift được quản lý hoặc sử dụng giá trị được chỉ định.

- In Kết nối với các nhà cung cấp danh tính bên thứ ba phần, vì:

- Không gian tên của nhà cung cấp nhận dạng – Chỉ định không gian tên duy nhất cho tổ chức của bạn. Đây thường là phiên bản viết tắt của tên tổ chức của bạn. Nó được thêm dưới dạng tiền tố cho người dùng và vai trò do IdC quản lý trong cơ sở dữ liệu Amazon Redshift.

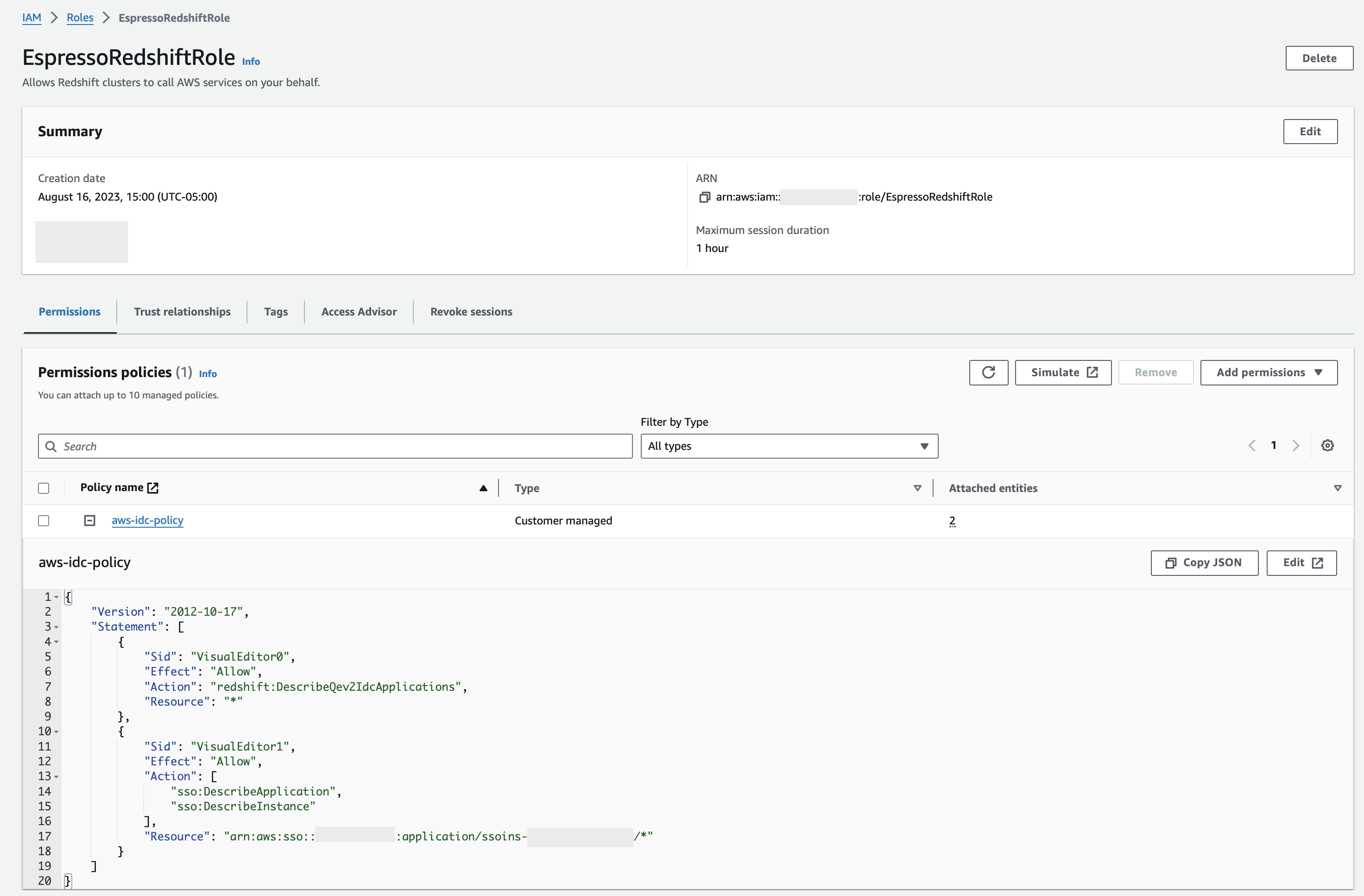

- In Vai trò IAM đối với quyền truy cập vào Trung tâm nhận dạng IAM – Chọn vai trò IAM để sử dụng. Bạn có thể tạo vai trò IAM mới nếu bạn chưa có vai trò hiện có. Các quyền chính sách cụ thể được yêu cầu như sau:

-

- sso:Mô tảỨng dụng – Bắt buộc phải tạo mục nhập nhà cung cấp danh tính (IdP) trong danh mục.

- sso:Mô tảInstance – Được sử dụng để tạo thủ công các vai trò hoặc người dùng liên kết IdP.

- dịch chuyển đỏ:Mô tảQev2IdcỨng dụng – Được sử dụng để phát hiện khả năng xác thực IDC từ Redshift Query Editor V2.

Ảnh chụp màn hình sau đây là từ vai trò IAM:

- Chúng tôi sẽ không kích hoạt Tuyên truyền danh tính đáng tin cậy bởi vì chúng tôi không tích hợp với Sự hình thành hồ AWS trong bài đăng này.

- Chọn Sau.

- In Định cấu hình các kết nối máy khách sử dụng IdP của bên thứ ba phần, chọn Có nếu bạn muốn kết nối Amazon Redshift với ứng dụng của bên thứ ba. Còn không thì chọn Không. Đối với bài viết này chúng tôi đã chọn Không vì chúng tôi sẽ chỉ tích hợp với Amazon Redshift Query Editor V2.

- Chọn Sau.

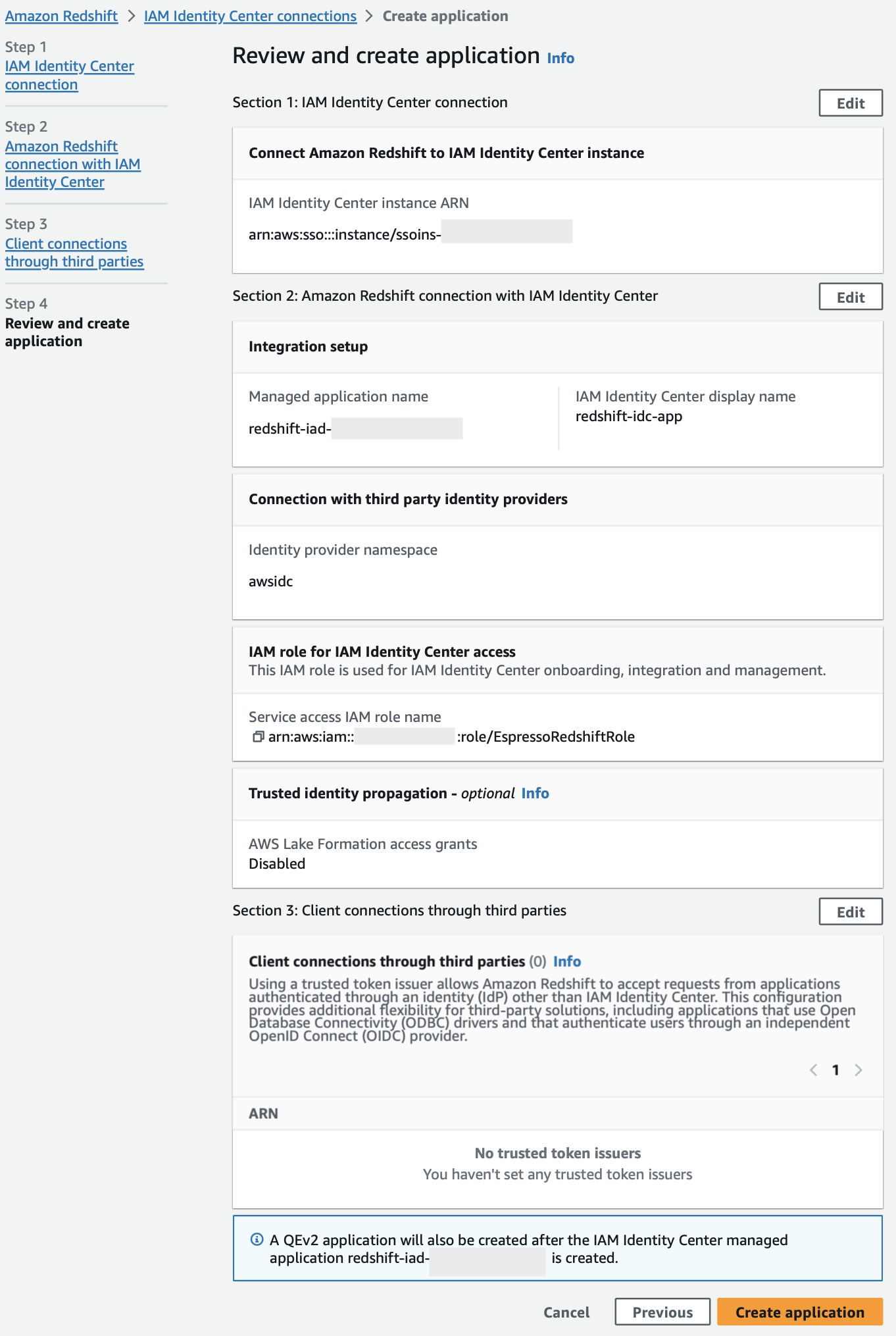

- Trong tạp chí Xem xét và tạo ứng dụng phần, xem lại tất cả các chi tiết bạn đã nhập trước đó và chọn Tạo ứng dụng.

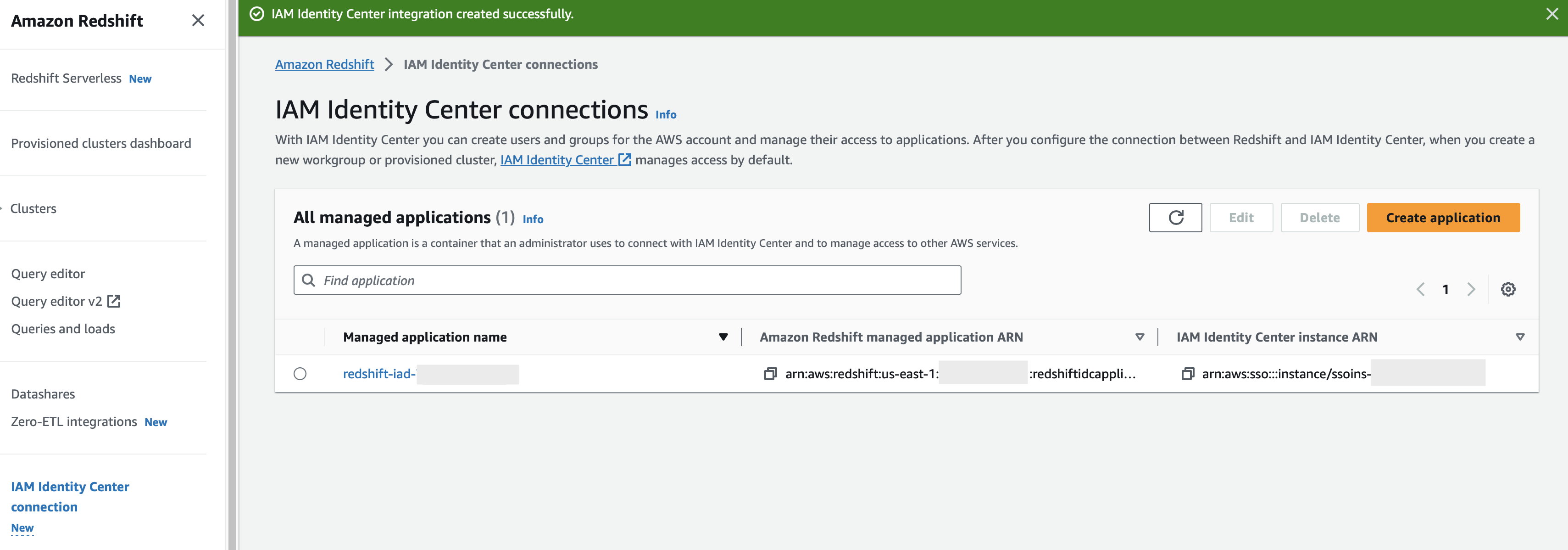

Sau khi quản trị viên Amazon Redshift hoàn tất các bước và lưu cấu hình, thuộc tính IdC sẽ xuất hiện trong Bảng điều khiển Redshift. Việc hoàn thành các tác vụ này sẽ biến Redshift trở thành ứng dụng hỗ trợ IdC.

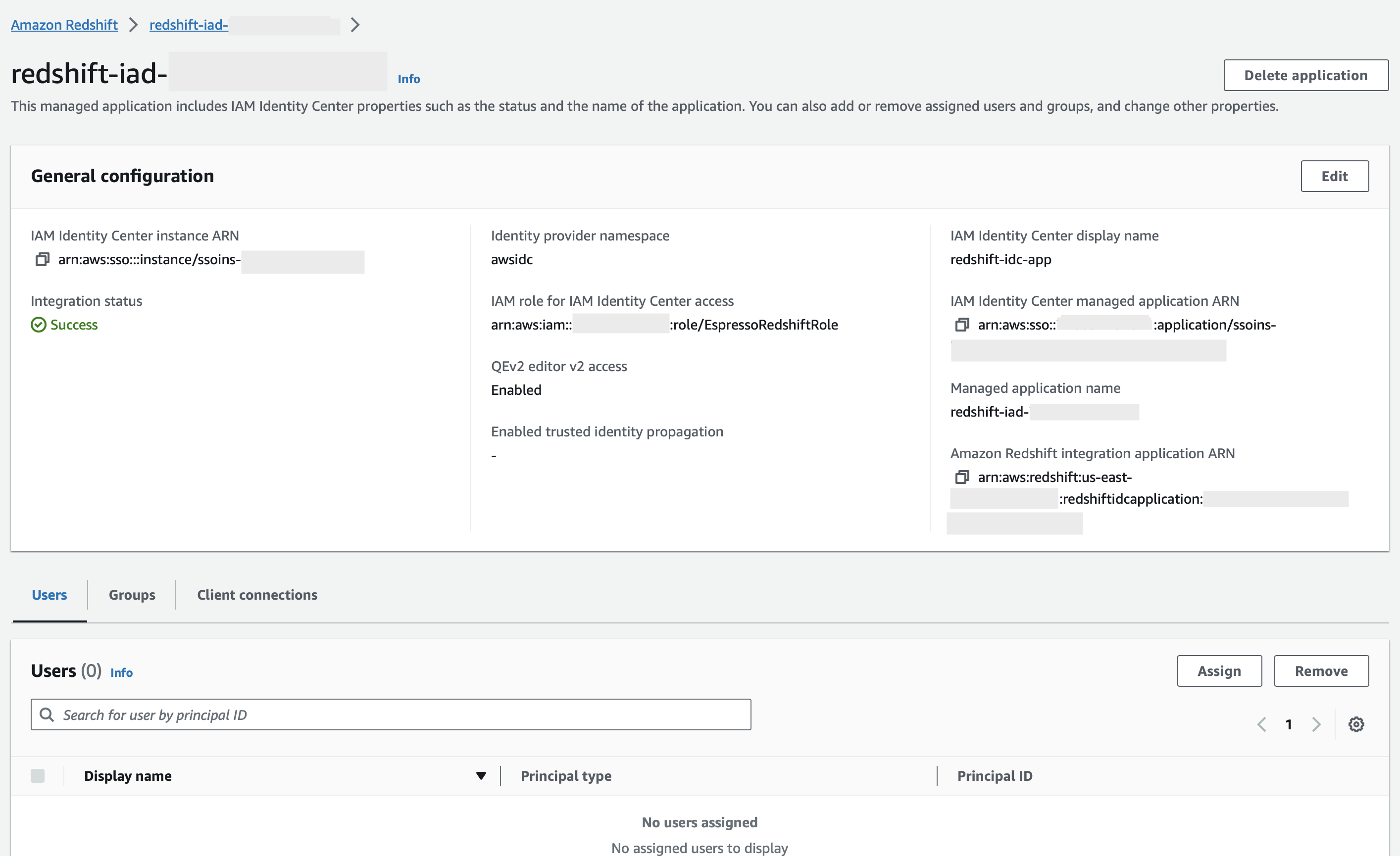

Sau khi bạn chọn tên ứng dụng được quản lý, các thuộc tính trong bảng điều khiển sẽ bao gồm trạng thái tích hợp. Nó nói rằng Sự thành công khi nó hoàn thành. Trạng thái này cho biết cấu hình IdC đã hoàn tất hay chưa.

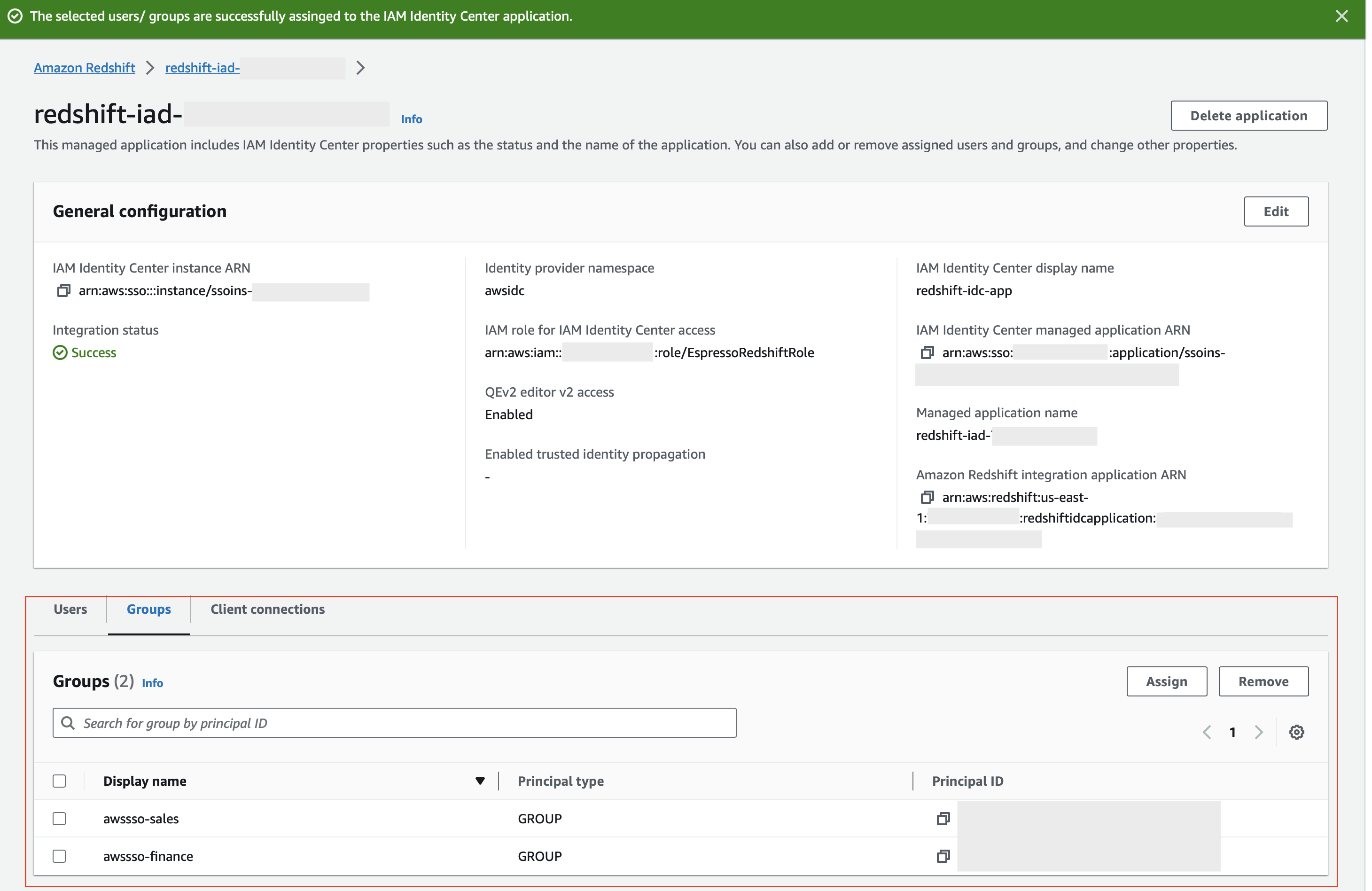

Chỉ định người dùng hoặc nhóm từ IdC sang ứng dụng Amazon Redshift

Ở bước này, Người dùng hoặc nhóm được đồng bộ hóa với thư mục IdC của bạn có sẵn để gán cho ứng dụng của bạn, trong đó quản trị viên Amazon Redshift có thể quyết định những người dùng hoặc nhóm nào từ IDC cần được đưa vào như một phần của ứng dụng Amazon Redshift.

Ví dụ: nếu bạn có tổng cộng 20 nhóm từ IdC của mình và bạn không muốn tất cả các nhóm được đưa vào như một phần của ứng dụng Amazon Redshift thì bạn có các tùy chọn để chọn nhóm IdC nào sẽ được đưa vào như một phần của ứng dụng IdC hỗ trợ Amazon Redshift . Sau này, bạn có thể tạo hai vai trò cơ sở dữ liệu Redshift như một phần của quá trình tích hợp IDC trong Amazon Redshift.

Các bước sau đây chỉ định nhóm cho ứng dụng IdC hỗ trợ Amazon Redshift:

- On Thuộc tính của Trung tâm nhận dạng IAM trong Bảng điều khiển Amazon Redshift, chọn Chỉ định Dưới Du lịch Nhóm tab.

- Nếu đây là lần đầu tiên bạn chỉ định nhóm thì bạn sẽ thấy thông báo. Lựa chọn Bắt đầu.

- Nhập nhóm bạn muốn đồng bộ hóa trong ứng dụng. Trong ví dụ này, chúng tôi đã chọn nhóm wssso-sale và awssso-finance.

- Chọn Thực hiện.

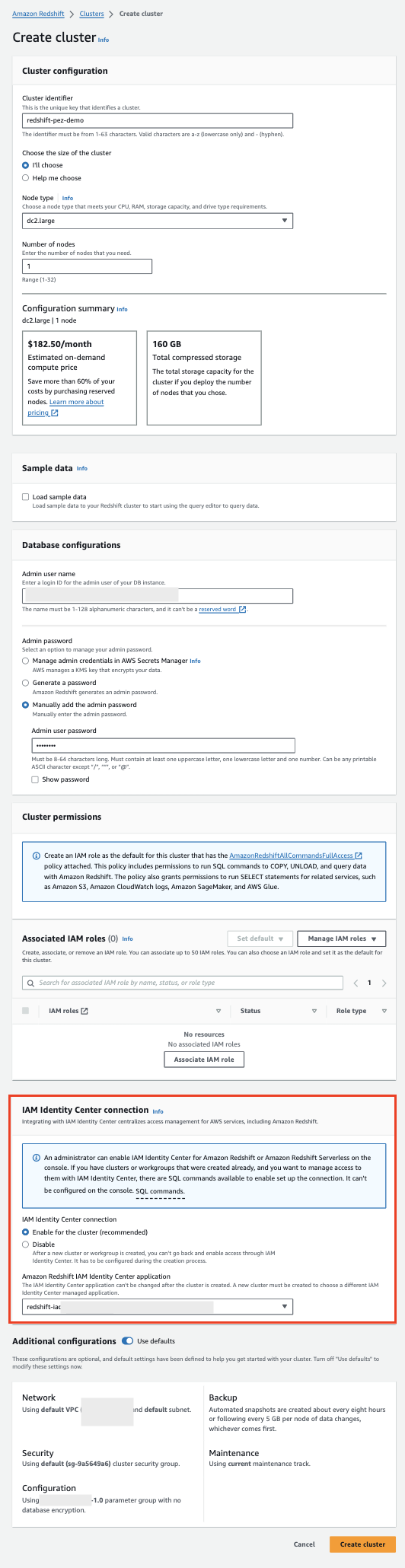

Kích hoạt tích hợp IdC cho cụm được cung cấp Amazon Redshift mới hoặc Amazon Redshift Serverless

Sau khi hoàn thành các bước trong phần (Thiết lập tích hợp Trung tâm nhận dạng IAM với Amazon Redshift) — Quản trị viên cơ sở dữ liệu Amazon Redshift cần định cấu hình tài nguyên Redshift mới để hoạt động phù hợp với IdC nhằm giúp việc đăng nhập và truy cập dữ liệu dễ dàng hơn. Việc này được thực hiện như một phần trong các bước tạo cụm được cung cấp hoặc nhóm làm việc Serverless. Bất kỳ ai có quyền tạo tài nguyên Amazon Redshift đều có thể thực hiện các tác vụ tích hợp IdC này. Khi bạn tạo một cụm được cung cấp, bạn bắt đầu bằng cách chọn Tạo cụm trong Bảng điều khiển Amazon Redshift.

- Chọn Kích hoạt cho cụm (được khuyến nghị) trong phần dành cho Kết nối Trung tâm nhận dạng IAM trong các bước tạo cụm.

- Từ trình đơn thả xuống, chọn ứng dụng dịch chuyển đỏ mà bạn đã tạo ở các bước trên.

Lưu ý rằng khi tạo kho dữ liệu mới, vai trò IAM được chỉ định cho tích hợp IdC sẽ tự động được gắn vào cụm được cung cấp hoặc Không gian tên không có máy chủ. Sau khi nhập xong siêu dữ liệu cụm bắt buộc và tạo tài nguyên, bạn có thể kiểm tra trạng thái tích hợp IdC trong thuộc tính.

Liên kết ứng dụng IdC với cụm được cung cấp hiện có hoặc điểm cuối Serverless

Nếu bạn có một cụm được cung cấp hoặc nhóm làm việc không có máy chủ hiện có mà bạn muốn kích hoạt để tích hợp IdC thì bạn có thể thực hiện điều đó bằng cách chạy lệnh SQL. Bạn chạy lệnh sau để kích hoạt tích hợp. Yêu cầu quản trị viên cơ sở dữ liệu phải chạy truy vấn.

Ví dụ:

Để thay đổi IdP, hãy sử dụng lệnh sau (bộ giá trị tham số mới này thay thế hoàn toàn các giá trị hiện tại):

Một vài ví dụ là:

Lưu ý: Nếu bạn cập nhật giá trị idc-namespace thì tất cả cụm mới được tạo sau đó sẽ sử dụng không gian tên đã cập nhật.

Đối với các cụm hoặc nhóm làm việc không có máy chủ hiện có, bạn cần cập nhật không gian tên theo cách thủ công trên mỗi cụm Amazon Redshift bằng lệnh trước đó. Ngoài ra, tất cả các vai trò cơ sở dữ liệu liên kết với nhà cung cấp danh tính sẽ được cập nhật với giá trị vùng tên mới.

Bạn có thể tắt hoặc bật nhà cung cấp danh tính bằng lệnh sau:

Ví dụ:

Bạn có thể bỏ nhà cung cấp danh tính hiện có. Ví dụ sau đây cho thấy cách CASCADE xóa người dùng và vai trò gắn liền với nhà cung cấp danh tính.

Định cấu hình quyền truy cập dựa trên vai trò của Amazon Redshift

Ở bước này, chúng tôi tạo trước các vai trò cơ sở dữ liệu trong Amazon Redshift dựa trên các nhóm mà bạn đã đồng bộ hóa trong IdC. Đảm bảo tên vai trò khớp với tên Nhóm IdC.

Các vai trò của Amazon Redshift đơn giản hóa việc quản lý các đặc quyền cần thiết cho người dùng cuối của bạn. Trong bài đăng này, chúng tôi tạo hai vai trò cơ sở dữ liệu, bán hàng và tài chính, đồng thời cấp cho họ quyền truy cập vào các bảng truy vấn với dữ liệu bán hàng và tài chính tương ứng. Bạn có thể tải xuống Sổ tay SQL mẫu này và nhập vào Redshift Query Editor v2 để chạy tất cả các ô trong sổ ghi chép được sử dụng trong ví dụ này. Ngoài ra, bạn có thể sao chép và nhập SQL vào máy khách SQL của mình.

Dưới đây là cú pháp tạo vai trò trong Amazon Redshift:

Ví dụ:

Tạo lược đồ cơ sở dữ liệu bán hàng và tài chính:

Tạo các bảng:

Dưới đây là cú pháp cấp quyền cho vai trò Amazon Redshift Serverless:

Cấp quyền liên quan cho vai trò theo yêu cầu của bạn. Trong ví dụ sau, chúng tôi cấp toàn quyền cho vai trò bán hàng trên sales_schema và chỉ chọn quyền trên finance_schema đóng vai trò tài chính.

Ví dụ:

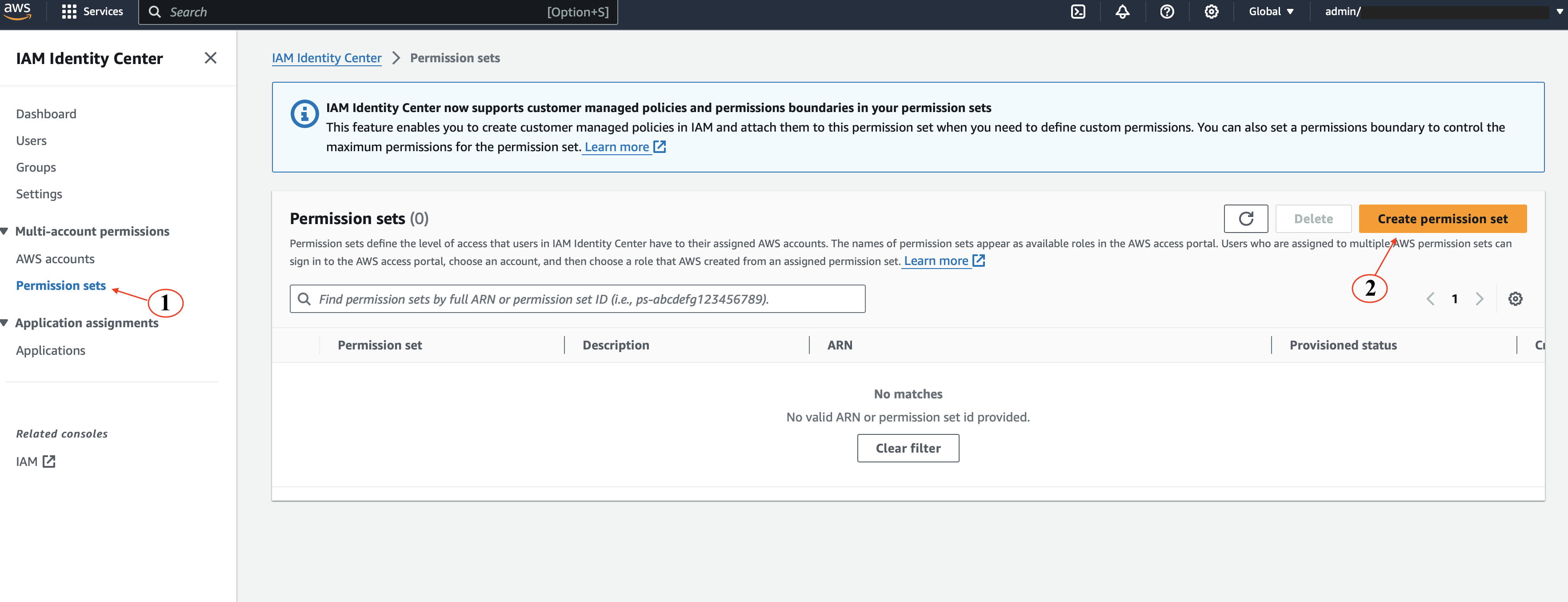

Tạo một bộ quyền

Bộ quyền là một mẫu mà bạn tạo và duy trì để xác định một tập hợp gồm một hoặc nhiều Chính sách IAM. Bộ quyền đơn giản hóa việc chỉ định quyền truy cập tài khoản AWS cho người dùng và nhóm trong tổ chức của bạn. Chúng tôi sẽ tạo một bộ quyền để cho phép người dùng liên kết truy cập Trình soạn thảo truy vấn V

Các bước sau để tạo bộ quyền:

- Mở Trung tâm nhận dạng IAM Bảng điều khiển.

- Trong ngăn dẫn hướng, dưới Quyền của nhiều tài khoản, chọn Bộ quyền.

- Chọn Tạo bộ quyền.

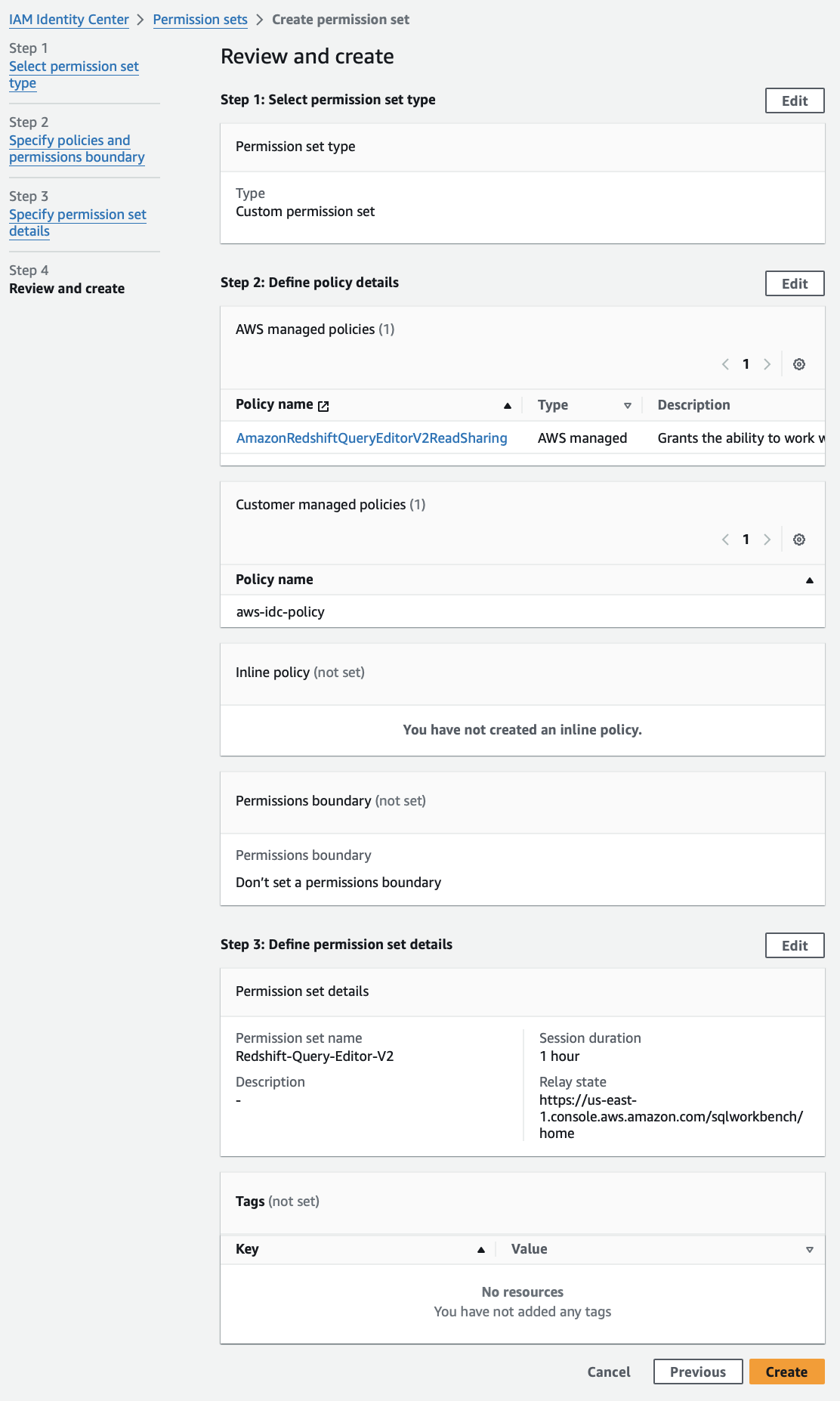

- Chọn Đã đặt quyền tùy chỉnh và sau đó chọn Sau.

- Theo Các chính sách do AWS quản lý, chọn AmazonRedshiftQueryEditorV2ReadSharing.

- Theo Chính sách quản lý khách hàng, hãy cung cấp tên chính sách mà bạn đã tạo ở bước 4 trong phần – Thiết lập tích hợp Trung tâm nhận dạng IAM với Amazon Redshift.

- Chọn Sau.

- đăng ký hạng mục thi tên bộ quyền. Ví dụ: Amazon Redshift-Query-Editor-V2.

- Theo Trạng thái chuyển tiếp – không bắt buộc - set trạng thái chuyển tiếp mặc định tới URL Trình soạn thảo truy vấn V2, sử dụng định dạng:

https://<region>.console.aws.amazon.com/sqlworkbench/home.

Đối với bài đăng này, chúng tôi sử dụng:https://us-east-1.console.aws.amazon.com/sqlworkbench/home. - Chọn Sau.

- trên Xem lại và tạo màn hình, chọn Tạo. Bảng điều khiển hiển thị thông báo sau: Bộ quyền Redshift-Query-Editor-V2 đã được tạo thành công.

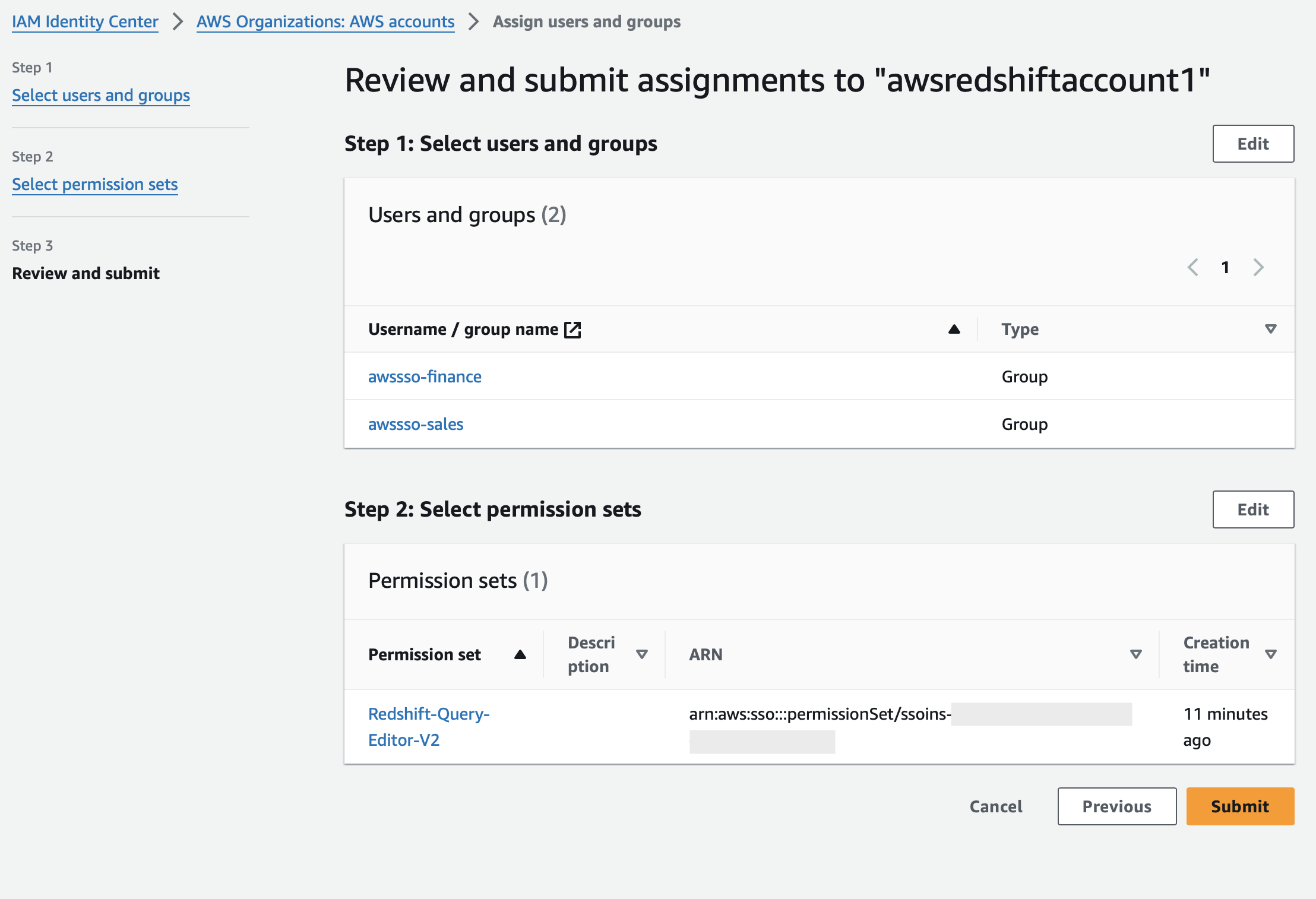

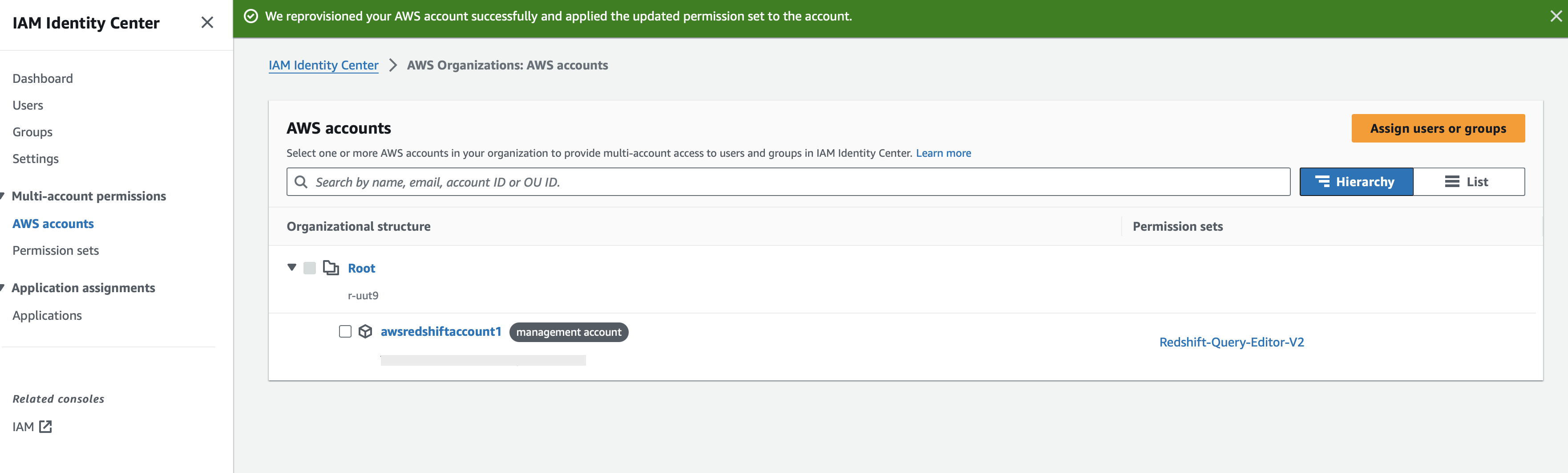

Gán quyền được đặt cho tài khoản AWS

- Mở Trung tâm nhận dạng IAM Bảng điều khiển.

- Trong ngăn dẫn hướng, dưới Quyền đa tài khoản, chọn tài khoản AWS.

- trên Tài khoản AWS trang, hãy chọn một hoặc nhiều tài khoản AWS mà bạn muốn chỉ định quyền truy cập đăng nhập một lần.

- Chọn Chỉ định người dùng hoặc nhóm.

- trên Chỉ định người dùng và nhóm cho tên tài khoản AWS, hãy chọn các nhóm mà bạn muốn tạo bộ quyền. Sau đó chọn Sau.

- trên Gán bộ quyền cho Tên tài khoản AWS, hãy chọn bộ quyền bạn đã tạo trong phần – Tạo một bộ quyền. Sau đó chọn Sau.

- trên Xem xét và gửi bài tập tới AWS-account-name trang, cho Xem xét và gửi, chọn Gửi. Bảng điều khiển hiển thị thông báo sau: Chúng tôi đã cấp phép lại tài khoản AWS của bạn thành công và áp dụng bộ quyền cập nhật cho tài khoản.

Liên kết với Amazon Redshift bằng Trình soạn thảo truy vấn V2 bằng IdC

Bây giờ bạn đã sẵn sàng kết nối với Amazon Redshift Query Editor V2 và đăng nhập liên kết bằng xác thực IdC:

- Mở Trung tâm nhận dạng IAM Bảng điều khiển.

- Đi tới bảng điều khiển và chọn URL cổng truy cập AWS.

- Một cửa sổ bật lên của trình duyệt sẽ kích hoạt và đưa bạn đến trang Đăng nhập Okta nơi bạn nhập thông tin đăng nhập Okta của mình.

- Sau khi xác thực thành công, bạn sẽ đăng nhập vào bảng điều khiển AWS với tư cách là người dùng liên kết.

- Sự lựa chọn của bạn Tài khoản AWS và chọn ứng dụng Amazon Redshift Query Editor V2.

- Sau khi bạn liên kết với Trình soạn thảo truy vấn V2, hãy chọn phiên bản Redshift của bạn (tức là nhấp chuột phải) và chọn Tạo kết nối.

- Để xác thực bằng IdC, hãy chọn phương thức xác thực Trung tâm nhận dạng IAM.

- Nó sẽ hiển thị một cửa sổ bật lên và vì thông tin xác thực Okta của bạn đã được lưu vào bộ nhớ đệm nên nó sử dụng thông tin xác thực tương tự và kết nối với Amazon Redshift Query Editor V2 bằng xác thực IdC.

Minh họa sau đây cho thấy một người dùng liên kết (Ethan) đã sử dụng URL cổng truy cập AWS để truy cập Amazon Redshift bằng xác thực IdC. Người dùng Ethan truy cập vào bảng sales_schema. Nếu Người dùng Ethan cố gắng truy cập vào các bảng trong Finance_schema thì người dùng sẽ gặp lỗi từ chối cấp phép.

Xử lý sự cố

- Nếu bạn gặp lỗi sau:

Điều này có nghĩa là bạn đang cố gắng tạo một vai trò có không gian tên sai. Vui lòng kiểm tra không gian tên hiện tại bằng lệnh select * from identity_providers;

- Nếu bạn gặp lỗi dưới đây:

Điều này có nghĩa là vai trò IAM không có đủ đặc quyền để truy cập vào IdC. Vai trò IAM của bạn phải chứa chính sách có các quyền sau:

- Nếu bạn gặp lỗi dưới đây:

Vui lòng đảm bảo rằng người dùng và nhóm đã được thêm vào ứng dụng Amazon Redshift IdC.

Làm sạch

Hoàn thành các bước sau để dọn sạch tài nguyên của bạn:

- Xóa Ứng dụng Okta mà bạn đã tạo để tích hợp với IdC.

- Xóa cấu hình Trung tâm nhận dạng IAM.

- Xóa ứng dụng Redshift và cụm được cung cấp Redshift mà bạn đã tạo để thử nghiệm.

- Xóa vai trò IAM mà bạn đã tạo để tích hợp IdC và Redshift.

Kết luận

Trong bài đăng này, chúng tôi đã giới thiệu cho bạn hướng dẫn chi tiết về cách bạn có thể tích hợp Okta với IdC và Amazon Redshift Query Editor phiên bản 2 để đơn giản hóa việc thiết lập SSO của bạn. Việc tích hợp này cho phép bạn sử dụng kiểm soát truy cập dựa trên vai trò với Amazon Redshift. Chúng tôi khuyến khích bạn thử tích hợp này.

Để tìm hiểu thêm về IdC với Amazon Redshift, hãy truy cập tài liệu hướng dẫn.

Về các tác giả

gấu trúc ra mắt là Quản lý cấp cao, Quản lý sản phẩm tại AWS. Ông là người dẫn đầu ngành về phân tích, nền tảng ứng dụng và công nghệ cơ sở dữ liệu, đồng thời có hơn 25 năm kinh nghiệm trong thế giới CNTT.

gấu trúc ra mắt là Quản lý cấp cao, Quản lý sản phẩm tại AWS. Ông là người dẫn đầu ngành về phân tích, nền tảng ứng dụng và công nghệ cơ sở dữ liệu, đồng thời có hơn 25 năm kinh nghiệm trong thế giới CNTT.

Maneesh Sharma là Kỹ sư Cơ sở dữ liệu Cấp cao tại AWS với hơn một thập kỷ kinh nghiệm thiết kế và triển khai các giải pháp phân tích và kho dữ liệu quy mô lớn. Anh ấy cộng tác với nhiều Đối tác và khách hàng của Amazon Redshift để thúc đẩy quá trình tích hợp tốt hơn.

Maneesh Sharma là Kỹ sư Cơ sở dữ liệu Cấp cao tại AWS với hơn một thập kỷ kinh nghiệm thiết kế và triển khai các giải pháp phân tích và kho dữ liệu quy mô lớn. Anh ấy cộng tác với nhiều Đối tác và khách hàng của Amazon Redshift để thúc đẩy quá trình tích hợp tốt hơn.

Harshida Patel là Kiến trúc sư giải pháp chính, phụ trách Phân tích với AWS.

Harshida Patel là Kiến trúc sư giải pháp chính, phụ trách Phân tích với AWS.

Praveen Kumar Ramakrishnan là Kỹ sư phần mềm cao cấp tại AWS. Ông có gần 20 năm kinh nghiệm trong nhiều lĩnh vực khác nhau bao gồm hệ thống tập tin, ảo hóa lưu trữ và bảo mật mạng. Tại AWS, anh tập trung vào việc tăng cường bảo mật dữ liệu Redshift.

Praveen Kumar Ramakrishnan là Kỹ sư phần mềm cao cấp tại AWS. Ông có gần 20 năm kinh nghiệm trong nhiều lĩnh vực khác nhau bao gồm hệ thống tập tin, ảo hóa lưu trữ và bảo mật mạng. Tại AWS, anh tập trung vào việc tăng cường bảo mật dữ liệu Redshift.

Karthik Ramanathan là Kỹ sư phần mềm cấp cao của AWS Redshift và có trụ sở tại San Francisco. Anh ấy có gần hai thập kỷ kinh nghiệm phát triển mạng, lưu trữ dữ liệu và các ngành dọc IoT trước Redshift. Khi không làm việc, anh ấy cũng là một nhà văn và thích ngâm mình trong nước.

Karthik Ramanathan là Kỹ sư phần mềm cấp cao của AWS Redshift và có trụ sở tại San Francisco. Anh ấy có gần hai thập kỷ kinh nghiệm phát triển mạng, lưu trữ dữ liệu và các ngành dọc IoT trước Redshift. Khi không làm việc, anh ấy cũng là một nhà văn và thích ngâm mình trong nước.

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- PlatoData.Network Vertical Generative Ai. Trao quyền cho chính mình. Truy cập Tại đây.

- PlatoAiStream. Thông minh Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- Trung tâmESG. Than đá, công nghệ sạch, Năng lượng, Môi trường Hệ mặt trời, Quản lý chất thải. Truy cập Tại đây.

- PlatoSức khỏe. Tình báo thử nghiệm lâm sàng và công nghệ sinh học. Truy cập Tại đây.

- nguồn: https://aws.amazon.com/blogs/big-data/integrate-okta-with-amazon-redshift-query-editor-v2-using-aws-iam-identity-center-for-seamless-single-sign-on/