Các nhà nghiên cứu của ESET đã phân tích phiên bản cập nhật của phần mềm gián điệp Android GravityRAT đánh cắp các tệp sao lưu WhatsApp và có thể nhận lệnh xóa tệp

Các nhà nghiên cứu của ESET đã xác định được một phiên bản cập nhật của phần mềm gián điệp Android GravityRAT đang được phân phối dưới dạng ứng dụng nhắn tin BingeChat và Chatico. GravityRAT là một công cụ truy cập từ xa được sử dụng ít nhất là 2015 và trước đây được sử dụng trong các cuộc tấn công có mục tiêu chống lại Ấn Độ. Các phiên bản Windows, Android và macOS đều có sẵn, như tài liệu trước đây của Cisco Talos, Kasperskyvà xi lanh. Diễn viên đằng sau GravityRAT vẫn chưa được biết; chúng tôi theo dõi nội bộ nhóm dưới tên SpaceCobra.

Rất có thể hoạt động kể từ tháng 2022 năm XNUMX, chiến dịch BingeChat vẫn đang diễn ra; tuy nhiên, chiến dịch sử dụng Chatico không còn hoạt động. BingeChat được phân phối thông qua một trang web quảng cáo dịch vụ nhắn tin miễn phí. Đáng chú ý trong chiến dịch mới được phát hiện, GravityRAT có thể lọc các bản sao lưu WhatsApp và nhận lệnh xóa tệp. Các ứng dụng độc hại cũng cung cấp chức năng trò chuyện hợp pháp dựa trên mã nguồn mở Ứng dụng Messenger tức thì OMEMO.

- Chúng tôi đã phát hiện ra một phiên bản mới của phần mềm gián điệp Android GravityRAT đang được phân phối dưới dạng phiên bản bị trojan hóa của ứng dụng Android OMEMO Instant Messenger mã nguồn mở hợp pháp.

- Ứng dụng BingeChat bị trojan hóa có sẵn để tải xuống từ một trang web giới thiệu ứng dụng này dưới dạng dịch vụ chia sẻ tệp và nhắn tin miễn phí.

- Phiên bản GravityRAT này được cải tiến với hai khả năng mới: nhận lệnh xóa tệp và trích xuất các tệp sao lưu WhatsApp.

Tổng quan về chiến dịch

Chúng tôi đã được cảnh báo về chiến dịch này bởi MalwareHunterTeam, đã chia sẻ hàm băm cho mẫu GravityRAT thông qua một tweet. Dựa trên tên của tệp APK, ứng dụng độc hại được đặt tên là BingeChat và tuyên bố cung cấp chức năng nhắn tin. Chúng tôi tìm thấy trang web bingechat[.]net từ đó mẫu này có thể đã được tải xuống (xem Hình 1).

Trang web phải cung cấp ứng dụng độc hại sau khi nhấn vào nút TẢI XUỐNG ỨNG DỤNG; tuy nhiên, nó yêu cầu khách truy cập phải đăng nhập. Chúng tôi không có thông tin xác thực và quá trình đăng ký đã bị đóng (xem Hình 2). Rất có thể những người điều hành chỉ mở đăng ký khi họ mong đợi một nạn nhân cụ thể truy cập, có thể với một địa chỉ IP, vị trí địa lý, URL tùy chỉnh cụ thể hoặc trong một khung thời gian cụ thể. Do đó, chúng tôi tin rằng các nạn nhân tiềm năng là mục tiêu cao.

Mặc dù chúng tôi không thể tải xuống ứng dụng BingeChat qua trang web, nhưng chúng tôi có thể tìm thấy một URL trên VirusTotal (https://downloads.bingechat[.]net/uploadA/c1d8bad13c5359c97cab280f7b561389153/BingeChat.zip) có chứa ứng dụng Android BingeChat độc hại. Ứng dụng này có hàm băm giống như ứng dụng trong tweet đã đề cập trước đó, có nghĩa là URL này là điểm phân phối cho mẫu GravityRAT cụ thể này.

Tên miền tương tự cũng được tham chiếu trong mã của ứng dụng BingeChat – một gợi ý khác rằng bingechat[.]net được sử dụng để phân phối (xem Hình 3).

Ứng dụng độc hại chưa bao giờ được cung cấp trong cửa hàng Google Play. Nó là một phiên bản bị trojan hóa của mã nguồn mở hợp pháp Tin nhắn tức thời OMEMO (IM) ứng dụng Android, nhưng được đặt tên là BingeChat. OMEMO IM là bản xây dựng lại của ứng dụng khách Android Jabber Cuộc trò chuyện.

Như bạn có thể thấy trong Hình 4, mã HTML của trang độc hại bao gồm bằng chứng cho thấy nó đã được sao chép từ trang hợp pháp xem trước.colorlib.com/theme/BingeChat/ vào tháng 7 5th, 2022, sử dụng công cụ tự động HTTrack; colorlib.com là một trang web hợp pháp cung cấp các chủ đề WordPress để tải xuống, nhưng chủ đề BingeChat dường như không còn khả dụng ở đó nữa. Các bingechat[.]net tên miền đã được đăng ký vào ngày 18 tháng XNUMXth, 2022.

Hình 4. Nhật ký do công cụ HTTrack tạo ra và được ghi lại trong mã HTML của trang web phát tán mã độc

Chúng tôi không biết các nạn nhân tiềm năng đã bị dụ hoặc phát hiện ra trang web độc hại như thế nào. Xét rằng việc tải xuống ứng dụng là điều kiện để có tài khoản và chúng tôi không thể đăng ký tài khoản mới, chúng tôi tin rằng các nạn nhân tiềm năng đã được nhắm mục tiêu cụ thể. Sơ đồ tổng quan về cuộc tấn công được thể hiện trong Hình 5.

Nạn nhân

Dữ liệu đo từ xa của ESET chưa ghi nhận bất kỳ nạn nhân nào của chiến dịch BingeChat này, điều này cho thấy thêm rằng chiến dịch có thể được nhắm mục tiêu hẹp. Tuy nhiên, công cụ đo từ xa của chúng tôi đã phát hiện một mẫu Android GravityRAT khác ở Ấn Độ vào tháng 2022 năm 6. Trong trường hợp này, GravityRAT được đặt tên là Chatico (xem Hình XNUMX).

Giống như BingeChat, Chatico dựa trên ứng dụng OMEMO Instant Messenger và bị trojan hóa bằng GravityRAT. Chatico rất có thể được phân phối thông qua chatico.co[.]uk trang web và cũng giao tiếp với máy chủ C&C. Các miền cho cả trang web và máy chủ C&C hiện đang ngoại tuyến.

Từ đây trở đi, chúng tôi sẽ chỉ tập trung vào chiến dịch đang hoạt động sử dụng ứng dụng BingeChat, ứng dụng có chức năng độc hại tương tự như Chatico.

Ghi công

Nhóm đằng sau phần mềm độc hại vẫn chưa được biết, mặc dù các nhà nghiên cứu của Facebook thuộc tính GravityRAT cho một nhóm có trụ sở tại Pakistan, cũng như trước đây suy đoán của Cisco Talos. Chúng tôi theo dõi nội bộ nhóm dưới tên SpaceCobra và quy cả chiến dịch BingeChat và Chatico cho nhóm này.

Chức năng độc hại điển hình cho GravityRAT được liên kết với một đoạn mã cụ thể, vào năm 2020, được quy cho bởi Kaspersky cho một nhóm sử dụng các biến thể Windows của GravityRAT

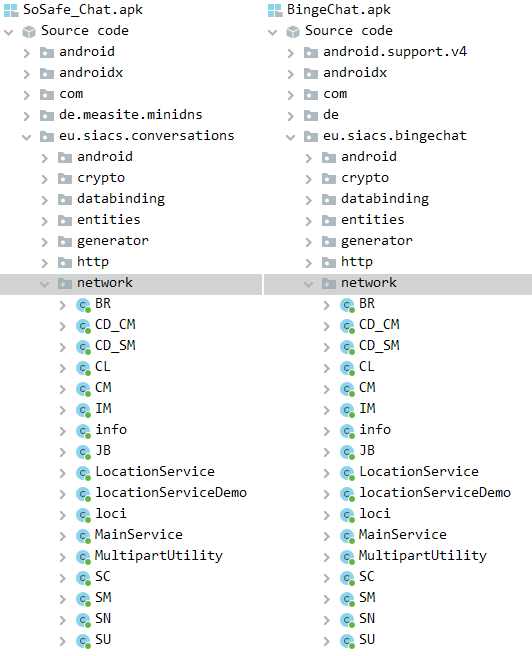

Trong 2021, xi lanh đã công bố một phân tích về một chiến dịch GravityRAT khác thể hiện các mẫu tương tự như BingeChat, chẳng hạn như một vectơ phân phối tương tự cho trojan giả dạng một ứng dụng trò chuyện hợp pháp, trong trường hợp này là SoSafe Chat, việc sử dụng mã nguồn mở OMEMO IM mã, và chức năng độc hại tương tự. Trong Hình 6, bạn có thể thấy sự so sánh các lớp độc hại giữa mẫu GravityRAT do Cyble phân tích và mẫu mới có trong BingeChat. Dựa trên so sánh này, chúng tôi có thể khẳng định chắc chắn rằng mã độc trong BingeChat thuộc họ phần mềm độc hại GravityRAT

Hình 7. So sánh tên lớp của trojan giả dạng ứng dụng SoSafe Chat (trái) và BingeChat (phải) hợp pháp

Phân tích kỹ thuật

Sau khi khởi chạy, ứng dụng sẽ yêu cầu người dùng cho phép tất cả các quyền cần thiết hoạt động bình thường, như thể hiện trong Hình 8. Ngoại trừ quyền đọc nhật ký cuộc gọi, các quyền được yêu cầu khác là điển hình của bất kỳ ứng dụng nhắn tin nào, vì vậy người dùng thiết bị có thể không được báo động khi ứng dụng yêu cầu họ.

Là một phần chức năng hợp pháp của ứng dụng, nó cung cấp các tùy chọn để tạo tài khoản và đăng nhập. Trước khi người dùng đăng nhập vào ứng dụng, GravityRAT bắt đầu tương tác với máy chủ C&C của nó, trích xuất dữ liệu của người dùng thiết bị và chờ lệnh thực thi. GravityRAT có khả năng lọc:

- Nhật ký cuộc gọi

- danh sách liên lạc

- Tin nhắn SMS

- các tệp có phần mở rộng cụ thể: jpg, jpeg, log, png, PNG, JPG, JPEG, txt, pdf, xml, doc, xls, xlsx, ppt, pptx, docx, opus, crypt14, crypt12, crypt13, crypt18, crypt32

- vị trí thiết bị

- thông tin thiết bị cơ bản

Dữ liệu được trích xuất được lưu trữ trong các tệp văn bản trên phương tiện bên ngoài, sau đó được trích xuất đến máy chủ C&C và cuối cùng bị xóa. Đường dẫn tệp cho dữ liệu theo giai đoạn được liệt kê trong Hình 9.

Phiên bản GravityRAT này có hai bản cập nhật nhỏ so với các phiên bản GravityRAT được công khai trước đây. Đầu tiên, nó mở rộng danh sách các tệp để lọc ra những tệp có tiền điện tử, tiền điện tử, tiền điện tử, tiền điện tửvà tiền điện tử tiện ích mở rộng. Các tệp mật mã này là các bản sao lưu được mã hóa do WhatsApp Messenger tạo ra. Thứ hai, nó có thể nhận ba lệnh từ máy chủ C&C để thực thi:

- Xóa tất cả các tệp tin – xóa các tệp có phần mở rộng cụ thể, được lọc khỏi thiết bị

- XóaTất cả Danh bạ - xóa danh sách liên lạc

- XóaTất cảNhật ký cuộc gọi - xóa nhật ký cuộc gọi

Đây là những lệnh rất cụ thể thường không thấy trong phần mềm độc hại Android. Các phiên bản trước của Android GravityRAT hoàn toàn không thể nhận lệnh; họ chỉ có thể tải dữ liệu đã lọc lên máy chủ C&C vào một thời điểm cụ thể.

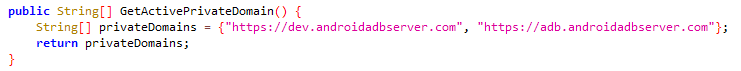

GravityRAT chứa hai tên miền phụ C&C được mã hóa cứng như trong Hình 10; tuy nhiên, nó được mã hóa để chỉ sử dụng cái đầu tiên (https://dev.androidadbserver[.]com).

Máy chủ C&C này được liên hệ để đăng ký một thiết bị mới bị xâm nhập và để truy xuất hai địa chỉ C&C bổ sung: https://cld.androidadbserver[.]com và https://ping.androidadbserver[.]com khi chúng tôi kiểm tra nó, như thể hiện trong Hình 11.

Một lần nữa, chỉ máy chủ C&C đầu tiên được sử dụng, lần này để tải lên dữ liệu của người dùng thiết bị, như thể hiện trong Hình 12.

Kết luận

Được biết là đã hoạt động ít nhất là 2015, SpaceCobra đã hồi sinh GravityRAT để bao gồm các chức năng mở rộng nhằm lọc các bản sao lưu WhatsApp Messenger và nhận lệnh từ máy chủ C&C để xóa tệp. Cũng giống như trước đây, chiến dịch này sử dụng các ứng dụng nhắn tin làm vỏ bọc để phân phối cửa hậu GravityRAT. Nhóm đằng sau phần mềm độc hại sử dụng mã OMEMO IM hợp pháp để cung cấp chức năng trò chuyện cho các ứng dụng nhắn tin độc hại BingeChat và Chatico.

Theo phép đo từ xa của ESET, một người dùng ở Ấn Độ đã bị phiên bản Chatico cập nhật của RAT nhắm mục tiêu, tương tự như các chiến dịch SpaceCobra được ghi lại trước đó. Phiên bản BingeChat được phân phối thông qua một trang web yêu cầu đăng ký, có khả năng chỉ mở khi những kẻ tấn công mong đợi các nạn nhân cụ thể truy cập, có thể với một địa chỉ IP, vị trí địa lý, URL tùy chỉnh cụ thể hoặc trong một khung thời gian cụ thể. Trong mọi trường hợp, chúng tôi tin rằng chiến dịch được nhắm mục tiêu cao.

IoC

Các tập tin

| SHA-1 | Tên gói hàng | Tên phát hiện ESET | Mô tả |

|---|---|---|---|

| 2B448233E6C9C4594E385E799CEA9EE8C06923BD | eu.siacs.bingechat | Android/Spy.Gravity.A | GravityRAT mạo danh ứng dụng BingeChat. |

| 25715A41250D4B9933E3599881CE020DE7FA6DC3 | eu.siacs.bingechat | Android/Spy.Gravity.A | GravityRAT mạo danh ứng dụng BingeChat. |

| 1E03CD512CD75DE896E034289CB2F5A529E4D344 | eu.siacs.chatico | Android/Spy.Gravity.A | GravityRAT mạo danh ứng dụng Chatico. |

mạng

| IP | miền | Nhà cung cấp dịch vụ lưu trữ | Lần đầu tiên nhìn thấy | Chi tiết |

|---|---|---|---|---|

| 75.2.37 [.] 224 | jre.jdklibraries[.]com | Amazon.com, Inc. | 2022-11-16 | Máy chủ Chatico C&C. |

| 104.21.12 [.] 211 | cld.androidadbserver[.]com adb.androidadbserver[.]com |

Cloudflare, Inc. | 2023‑03‑16 | Máy chủ BingeChat C&C. |

| 104.21.24 [.] 109 | dev.jdklibraries[.]com | Cloudflare, Inc. | N/A | Máy chủ Chatico C&C. |

| 104.21.41 [.] 147 | chatico.co[.]uk | Cloudflare, Inc. | 2021-11-19 | Website phân phối Chatico. |

| 172.67.196 [.] 90 | dev.androidadbserver[.]com ping.androidadbserver[.]com |

Cloudflare, Inc. | 2022-11-16 | Máy chủ BingeChat C&C. |

| 172.67.203 [.] 168 | bingechat[.]net | Cloudflare, Inc. | 2022‑08‑18 | Trang web phân phối BingeChat. |

Đường dẫn

Dữ liệu được dàn dựng để lọc ở những nơi sau:

/storage/emulated/0/Android/ebc/oww.log

/storage/emulated/0/Android/ebc/obb.log

/storage/emulated/0/bc/ms.log

/storage/emulated/0/bc/cl.log

/storage/emulated/0/bc/cdcl.log

/storage/emulated/0/bc/cdms.log

/storage/emulated/0/bc/cs.log

/storage/emulated/0/bc/location.log

Kỹ thuật MITER ATT & CK

Bảng này được tạo bằng cách sử dụng phiên bản 13 của khuôn khổ MITER ATT & CK.

| Chiến thuật | ID | Họ tên | Mô tả |

|---|---|---|---|

| Persistence | T1398 | Tập lệnh khởi tạo khởi động hoặc đăng nhập | GravityRAT nhận được BOOT_COMPLETED mục đích phát sóng để kích hoạt khi khởi động thiết bị. |

| T1624.001 | Thực thi kích hoạt sự kiện: Bộ thu phát sóng | Chức năng GravityRAT được kích hoạt nếu một trong các sự kiện sau xảy ra: USB_DEVICE_ATTACHED, ACTION_CONNECTION_STATE_CHANGED, USER_UNLOCKED, ACTION_POWER_CONNECTED, ACTION_POWER_NGẮT KẾT NỐI, CHẾ ĐỘ MÁY BAY, PIN YẾU, PIN_OKAY, DATE_CHANGED, KHỞI ĐỘNG LẠI, TIME_TICK hoặc KẾT NỐI_CHANGE. |

|

| Phòng thủ né tránh | T1630.002 | Loại bỏ chỉ báo trên máy chủ: Xóa tệp | GravityRAT xóa các tệp cục bộ chứa thông tin nhạy cảm được lọc ra khỏi thiết bị. |

| khám phá | T1420 | Khám phá tệp và thư mục | GravityRAT liệt kê các tệp có sẵn trên bộ nhớ ngoài. |

| T1422 | Khám phá cấu hình mạng hệ thống | GravityRAT trích xuất IMEI, IMSI, địa chỉ IP, số điện thoại và quốc gia. | |

| T1426 | Khám phá thông tin hệ thống | GravityRAT trích xuất thông tin về thiết bị, bao gồm số sê-ri SIM, ID thiết bị và thông tin hệ thống phổ biến. | |

| Bộ sưu tập | T1533 | Dữ liệu từ Hệ thống cục bộ | GravityRAT lọc các tệp khỏi thiết bị. |

| T1430 | Theo dõi vị trí | GravityRAT theo dõi vị trí thiết bị. | |

| T1636.002 | Dữ liệu người dùng được bảo vệ: Nhật ký cuộc gọi | GravityRAT trích xuất nhật ký cuộc gọi. | |

| T1636.003 | Dữ liệu người dùng được bảo vệ: Danh sách liên hệ | GravityRAT trích xuất danh sách liên hệ. | |

| T1636.004 | Dữ liệu người dùng được bảo vệ: Tin nhắn SMS | GravityRAT trích xuất tin nhắn SMS. | |

| Lệnh và kiểm soát | T1437.001 | Giao thức lớp ứng dụng: Giao thức web | GravityRAT sử dụng HTTPS để giao tiếp với máy chủ C&C của nó. |

| Lọc | T1646 | Lọc qua kênh C2 | GravityRAT lọc dữ liệu bằng HTTPS. |

| Va chạm | T1641 | Thao tác dữ liệu | GravityRAT xóa các tệp có phần mở rộng cụ thể khỏi thiết bị và xóa tất cả nhật ký cuộc gọi của người dùng cũng như danh sách liên hệ. |

- Phân phối nội dung và PR được hỗ trợ bởi SEO. Được khuếch đại ngay hôm nay.

- EVM tài chính. Giao diện hợp nhất cho tài chính phi tập trung. Truy cập Tại đây.

- Tập đoàn truyền thông lượng tử. Khuếch đại IR/PR. Truy cập Tại đây.

- PlatoAiStream. Thông minh dữ liệu Web3. Kiến thức khuếch đại. Truy cập Tại đây.

- nguồn: https://www.welivesecurity.com/2023/06/15/android-gravityrat-goes-after-whatsapp-backups/