Yeni ABD FDA taslağı siber güvenlik kılavuzu, siber güvenliği test etmenizi gerektiriyor, ancak ne zaman yazılım güvenlik testi yapmalısınız?

The 2022 taslak siber güvenlik kılavuzu FDA'dan, güvenli olacak şekilde cihaz tasarlama ihtiyacını ve toplam ürün yaşam döngüsü boyunca ortaya çıkan siber güvenlik risklerini azaltabilecek cihazlar tasarlama ihtiyacını vurguluyor. Güvenlik için tasarım cihazları, orijinal tasarım planınıza dahil edilmelidir, aksi takdirde, yalnızca FDA'dan ilk 510(k) onayını almak için, gelişmiş güvenlik için cihazınızı değiştirmeniz gerekecektir. Kılavuzda veya standartlarda net olmayan şey, ne zaman güvenlik testi yapmanız veya testleri tekrarlamanız gerektiğidir.

Siber Güvenlik Testlerini Planlama

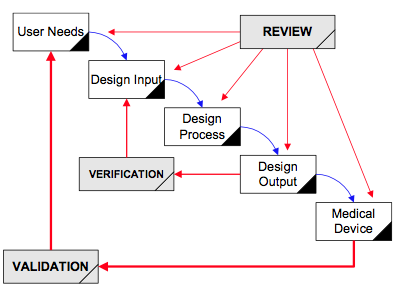

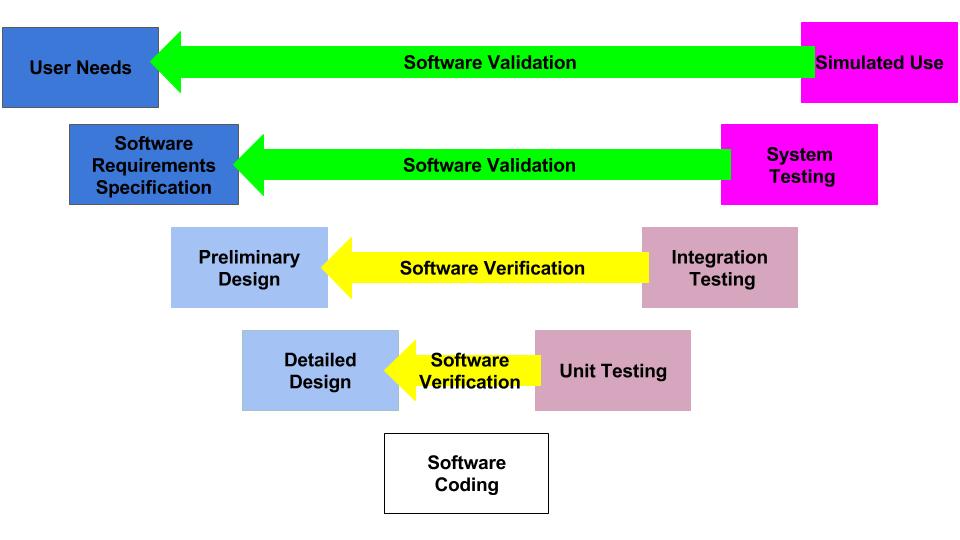

Tüm kalite sistemi süreçlerinde olduğu gibi, siber güvenlik testi de bir planla başlamalıdır. Tasarım ve geliştirme süreci için tipik olarak kullanılan iki model vardır: Şelale Şeması (donanım geliştirmeye özgü) ve V-Diyagramı (tipik yazılım geliştirme).

Şelale Şeması

V-Şeması

SaMD için tasarım planlarının diğer tasarım planlarından farkı nedir?

Doğrulama testlerinin çoğu tıbbi cihaz olarak yazılım (SaMD) 1) sanal olarak gerçekleştirilir, 2) yazılım kodunu bir "kum havuzu"," ve 3) dahili olarak geliştirilmiş test protokollerini içerir. Bunun aksine, diğer cihaz türleri için doğrulama testleri 1) fiziksel cihazları, 2) 3. taraf bir laboratuvarda testleri ve 3) uluslararası standartları ve test yöntemlerini içerir. SaMD doğrulama testi ile diğer cihaz doğrulama testi arasındaki en büyük fark, testin hızı ve maliyetidir. SaMD doğrulaması çok daha hızlı ve daha ucuzdur. Bu nedenle, yazılım tasarım belgeleriniz verimliyse, daha fazla tasarım yinelemesini tamamlayabilirsiniz. Bu nedenle yazılım geliştiriciler, tasarım ve geliştirme sürecini modellemek için “şelale” diyagramı yerine V-diyagramını kullanır.

Siber güvenliği test etme gereksinimleri tasarım planınızın neresine ait?

Bir tasarım planı, cihazınızın tasarım ve geliştirme sürecini belgeler. Proje ilerledikçe planı oluşturmalı, sürdürmeli ve güncellemelisiniz. Zorunlu bir format yoktur, ancak denetçiler ve FDA belgelerinizi denetleyecektir. Tasarım Geçmişi Dosyası (DHF) Planınıza uygunluk için. Planınızda aşağıdaki içeriği belgelemeniz gerekmektedir:

- Gelişme aşamaları

- Her tasarım ve geliştirme aşamasında incelemeler

- Her aşamada doğrulama, geçerli kılma ve tasarım transfer faaliyetleri

- Tasarım projesi için sorumluluklar ve yetkiler

- Kullanıcı ihtiyaçlarının, yazılım tehlikelerinin, yazılım gereksinimlerinin, yazılım tasarım spesifikasyonlarının ve yazılım test raporlarının izlenebilirliğini sağlamak için kullandığınız yöntemler

- Yetkinlik de dahil olmak üzere tasarım projeniz için gereken insan kaynakları

Yazılım Tasarım Girdileri

Yazılım geliştirme yaşam döngüsünün ilk aşamalarında, uygun bir tehdit modeli seçmeli ve yazılım güvenliği için bir tehlike analizi gerçekleştirmelisiniz. Bu güvenlik tehlikelerinin, yazılım gereksinimleri belirtiminize (SRS) tasarım girdileri olarak dahil edilmesi gerekir. Güncellenebilirlik ve yama yapılabilirlik ihtiyacı da tasarım girdileri olarak dahil edilmelidir.

SRS'nize paralel olarak bir Kullanıcı Spesifikasyonu oluşturmanız gerekecektir. SRS ve Kullanıcı Spesifikasyonu, daha sonra yazılım geliştirme sürecinizde doğrulama testi gerektiren kullanım durumlarını ve çağrı akışı görünümlerini belirleyecektir. SRS onaylandıktan sonra, bir yazılım tasarım özelliği (SDS) oluşturmanız gerekecektir. GBF'deki her öğe, SRS'deki bir öğeye kadar izlenebilir olmalıdır. Güvenlik tehlikelerini izleyen SDS öğeleri, risk kontrollerinizdir. Her risk kontrolü, risk kontrolü etkinliğini doğrulamak için siber güvenliği test etmenizi gerektirecektir. Bu noktada, güvenlik için test protokollerinizi oluşturmanız gerekecektir.

Siber Güvenliği Test Etmek İçin Sistem Test Protokolleri

Test protokolleri, sınır varsayımları için bir sınır analizi ve gerekçe içermelidir. Test protokolleri güvenlik açığı testlerini de içermelidir. FDA, aşağıdaki güvenlik açığı testlerini önerir:

- Kötüye kullanım durumları, hatalı biçimlendirilmiş ve beklenmeyen girdiler,

- sağlamlık

- tüy testi

- Saldırı yüzeyi analizi,

- Güvenlik açığı zinciri,

- Bilinen güvenlik açığı taramasının kapalı kutu testi,

- İkili yürütülebilir dosyaların yazılım bileşimi analizi ve

- "Sabit kodlanmış", varsayılan, kolayca tahmin edilen ve kolayca tehlikeye atılan kimlik bilgilerinin test edilmesi dahil olmak üzere statik ve dinamik kod analizi.

Geliştirme bütçeniz güvenlik testlerini içeriyor mu?

Tasarım kontrol eğitimi, geleneksel olarak, herhangi bir doğrulama testini tekrar etme ihtiyacını önlemek için doğrulama testine başlamadan önce tasarım çıktılarının "dondurulmasının" önemini vurgular. Bunun nedeni, doğrulama testinin pahalı olması ve ek doğrulama numuneleri üretmenin zaman alıcı olmasıdır. Bunun aksine, SaMD'nin doğrulama testi sürecinde yazılım hataları tanımlandıkça birden çok kez değiştirilmesi garanti edilir. Bu nedenle yazılım geliştiriciler, kod geliştirme ve bu kodu test etme hızına odaklanır. Bunun bir istisnası sızma testidir. Sızma testi genellikle kodunuz nihai hale geldiğinde gerçekleştirilir çünkü diğer yazılım doğrulama ve doğrulama testlerinden daha pahalıdır ve yazılım her güncellendiğinde veya yamalandığında tekrarlanması gerekir.

Penetrasyon testi

Sızma testi, siber güvenliği test etmek için kullanılan ve insan faktörü risk kontrollerinin performansını ve etkinliğini doğrulamak için muhtemelen simüle edilmiş kullanım testine paralel olarak yürütülecek başka bir yöntemdir. Sızma testi, sanal alan ortamında sistem düzeyinde olabilir veya simüle edilmiş bir kullanım ortamında örnek bir cihaz üzerinde gerçekleştirilebilir. Sızma testi belgeleriniz aşağıdakileri içermelidir:

- bağımsızlık ve teknik uzmanlık

- test kapsamı

- test süresi

- kullanılan testler ve

- test sonuçları, bulgular ve gözlemler

Satış sonrası siber güvenlik yönetimi

CE İşaretli ürünler için bir gereklilik vardır satış sonrası gözetim planı (yani, PMS planı) teknik dosyanızın bir parçası olarak sunulacaktır. ABD FDA şu anda Sınıf 1 ve Sınıf 2 cihazlar için bu gerekliliğe sahip değildir, ancak Sınıf 3 cihazlar (yani, PMA) ve insani cihaz muafiyetlerine (HDE) sahip cihazların, pazar öncesi sunumun bir parçası olarak bir PMS planı sunması gerekmektedir. ABD FDA ayrıca bir satış sonrası siber güvenlik yönetim planı Sınıf 2 ve Sınıf 3 cihazların pazar öncesi sunumları için sunulacaktır. Doğrulama ve doğrulama faaliyetleriniz sırasında satış sonrası siber güvenlik yönetim planınızı oluşturmalı ve nihai sürüm, ürün piyasaya sürüldüğünde onaylanmalıdır.

Siber güvenlikle ilgili ek kaynaklara veya eğitime ihtiyacınız varsa, aşağıdakiler ilginizi çekebilir:

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://medicaldeviceacademy.com/test-cybersecurity/