Büyük dil modelleri (LLM'ler) etrafında oluşturulan üretken yapay zeka (AI) uygulamaları, işletmeler için ekonomik değer yaratma ve hızlandırma potansiyelini ortaya koydu. Uygulama örnekleri şunları içerir: konuşma araması, müşteri destek temsilcisi yardımı, müşteri destek analitiği, self-servis sanal asistanlar, chatbots, zengin medya nesli, içerik denetimi, Güvenli, yüksek performanslı yazılım geliştirmeyi hızlandırmak için kodlama yardımcıları, Çok modlu içerik kaynaklarından daha derin bilgiler, kuruluşunuzun güvenlik araştırmalarının ve azaltımlarının hızlandırılması, ve daha fazlası. Pek çok müşteri, üretken yapay zeka uygulamaları geliştirirken güvenliği, gizliliği ve uyumluluğu nasıl yönetecekleri konusunda rehberlik arıyor. Tasarım ve mimari aşamalarında LLM açıklarını, tehditlerini ve risklerini anlamak ve ele almak, ekiplerin üretken yapay zekanın getirebileceği ekonomik ve üretkenlik faydalarını en üst düzeye çıkarmaya odaklanmasına yardımcı olur. Risklerin farkında olmak, üretken yapay zeka uygulamalarında şeffaflığı ve güveni artırır, gözlemlenebilirliğin artmasını teşvik eder, uyumluluk gereksinimlerinin karşılanmasına yardımcı olur ve liderlerin bilinçli karar vermesini kolaylaştırır.

Bu gönderinin amacı, yapay zeka ve makine öğrenimi (ML) mühendislerini, veri bilimcilerini, çözüm mimarlarını, güvenlik ekiplerini ve diğer paydaşları, en iyi güvenlik uygulamalarını uygulayacak ortak bir zihinsel modele ve çerçeveye sahip olmaları konusunda güçlendirmek ve böylece AI/ML ekiplerinin harekete geçmesini sağlamaktır. Güvenlikten hıza ödün vermeden hızlı. Bu yazı özellikle, daha önce güvenlik ilkeleriyle tanışmamış olabilecek AI/ML ve veri bilimcilerinin, LLM'leri kullanarak üretken AI uygulamaları geliştirme bağlamında temel güvenlik ve gizlilikle ilgili en iyi uygulamaları anlamalarına yardımcı olmayı amaçlamaktadır. Ayrıca yapay zekaya olan güveni zedeleyebilecek ortak güvenlik kaygılarını da tartışıyoruz. Dünya Çapında Açık Uygulama Güvenliği Projesi (OWASP) Yüksek Lisans Başvuruları için İlk 10ve üretken yapay zeka ile yenilik yaparken güvenlik duruşunuzu ve güveninizi artırmak için AWS'yi kullanmanın yollarını gösterin.

Bu yazı, Yüksek Lisans'ları kullanarak üretken yapay zeka uygulamaları geliştirirken risk yönetimi stratejilerini tasarlamak için üç rehberli adım sunuyor. Öncelikle LLM çözümlerinin uygulanması, devreye alınması ve kullanımından kaynaklanan güvenlik açıklarını, tehditleri ve riskleri inceliyor ve güvenliği göz önünde bulundurarak inovasyona nasıl başlanacağı konusunda rehberlik sağlıyoruz. Daha sonra üretken yapay zeka için güvenli bir temel oluşturmanın ne kadar önemli olduğunu tartışıyoruz. Son olarak, güven sınırları ötesinde derinlemesine savunma güvenliğine sahip mimariye yönelik bir yaklaşımı tanımlamak için bunları örnek bir Yüksek Lisans iş yüküyle birbirine bağlıyoruz.

Bu yazının sonunda, Yapay zeka/makine öğrenimi mühendisleri, veri bilimcileri ve güvenlik odaklı teknoloji uzmanları, üretken yapay zeka uygulamaları için katmanlı savunmalar tasarlamaya yönelik stratejiler belirleyebilecek, LLM'ler için OWASP İlk 10 güvenlik kaygısını ilgili kontrollerle nasıl eşleştireceklerini anlayabilecek ve bunlara yönelik temel bilgileri oluşturabilecekler. uygulamalarına ilişkin aşağıdaki en önemli AWS müşteri soru temalarını yanıtlıyoruz:

- Uygulamalarımda LLM'leri temel alan üretken yapay zeka kullanmanın bu kılavuzla en fazla etkileyebileceğim ortak güvenlik ve gizlilik risklerinden bazıları nelerdir?

- AWS'deki üretken AI LLM uygulamaları için geliştirme yaşam döngüsünde güvenlik ve gizlilik denetimlerini uygulamanın bazı yolları nelerdir?

- Riski yönetmek ve LLM'leri kullanan üretken AI uygulamalarına olan güveni artırmak için kuruluşumun üretken AI Yüksek Lisans uygulamaları oluşturma biçimine hangi operasyonel ve teknik en iyi uygulamaları entegre edebilirim?

Üretken yapay zeka geliştirirken güvenlik sonuçlarını iyileştirin

Yüksek Lisans'ları kullanan üretken yapay zeka ile inovasyon, kurumsal esnekliği geliştirmek, güvenli bir temel üzerine inşa etmek ve güvenliği derinlemesine savunma güvenlik yaklaşımıyla entegre etmek için güvenliği göz önünde bulundurarak başlamayı gerektirir. Güvenlik bir ortak sorumluluk AWS ve AWS müşterileri arasında. AWS Paylaşılan Sorumluluk Modelinin tüm ilkeleri üretken yapay zeka çözümleri için geçerlidir. LLM çözümleri oluştururken altyapı, hizmetler ve verilere uygulanan AWS Paylaşılan Sorumluluk Modeli hakkındaki anlayışınızı tazeleyin.

Kurumsal dayanıklılığı geliştirmek için güvenliği göz önünde bulundurarak başlayın

Güvenlik ve uyumluluk hedeflerinizi karşılayan üretken yapay zeka uygulamaları geliştirmek için kurumsal esnekliği geliştirmeye güvenliği göz önünde bulundurarak başlayın. Organizasyonel dayanıklılık, AWS Well-Architected Framework'te dayanıklılığın tanımı Bir kuruluşun aksaklıklardan kurtulma yeteneğini dahil etmek ve buna hazırlanmak. Yüksek Lisans ile üretken yapay zeka geliştirmeye yönelik genel hazırlığınızı ve olası etkilere karşı kurumsal dayanıklılığınızı değerlendirirken güvenlik duruşunuzu, yönetişiminizi ve operasyonel mükemmelliğinizi göz önünde bulundurun. Kuruluşunuz üretken yapay zeka ve yüksek lisans gibi yeni ortaya çıkan teknolojilerin kullanımını ilerletirken, genel kurumsal dayanıklılık, varlıkları ve iş kollarını istenmeyen sonuçlardan korumak için katmanlı bir savunma stratejisinin temel taşı olarak değerlendirilmelidir.

Yüksek Lisans başvuruları için organizasyonel dayanıklılık büyük ölçüde önemlidir

Her ne kadar tüm risk yönetimi programları dayanıklılıktan faydalanabilse de, kurumsal dayanıklılık üretken yapay zeka için büyük önem taşıyor. LLM uygulamaları için OWASP tarafından belirlenen en önemli 10 riskten beşi, riski yönetmek için mimari ve operasyonel kontrollerin tanımlanmasına ve bunların organizasyonel ölçekte uygulanmasına dayanmaktadır. Bu beş risk; çıktıların güvenli olmayan şekilde işlenmesi, tedarik zincirindeki zayıflıklar, hassas bilgilerin ifşa edilmesi, aşırı temsilcilik ve aşırı güvendir. Fikrin başlangıcından araştırmaya, uygulamanın geliştirilmesine, dağıtımına ve ürünün tüm yaşam döngüsü boyunca yapay zeka, makine öğrenimi ve üretken yapay zeka güvenliğini temel bir iş gereksinimi ve en yüksek öncelik olarak kabul edecek şekilde ekiplerinizi sosyalleştirerek kurumsal dayanıklılığı artırmaya başlayın. kullanmak. Farkındalığa ek olarak ekipleriniz yönetişim, güvence ve uyumluluk doğrulama uygulamalarında üretken yapay zekayı dikkate almak için harekete geçmelidir.

Üretken yapay zeka çevresinde kurumsal dayanıklılık oluşturun

Kuruluşlar, kendi kuruluşlarında yapay zeka/makine öğrenimi ve üretken yapay zeka güvenliğine yönelik kapasite ve yeteneklerini geliştirmenin yollarını benimsemeye başlayabilir. Mevcut güvenlik, güvence, uyumluluk ve geliştirme programlarınızı üretken yapay zekayı hesaba katacak şekilde genişleterek başlamalısınız.

Kurumsal yapay zeka, makine öğrenimi ve üretken yapay zeka güvenliği için beş temel ilgi alanı aşağıdadır:

- AI/ML güvenlik ortamını anlayın

- Güvenlik stratejilerine farklı bakış açılarını dahil edin

- Araştırma ve geliştirme faaliyetlerini güvence altına almak için proaktif olarak harekete geçin

- Teşvikleri kurumsal sonuçlarla uyumlu hale getirin

- Yapay zeka/makine öğrenimi ve üretken yapay zekada gerçekçi güvenlik senaryolarına hazırlanın

Üretken Yapay Zeka Yaşam Döngünüz boyunca bir tehdit modeli geliştirin

Üretken yapay zeka ile inşa edilen kuruluşlar, riskin ortadan kaldırılmasına değil, risk yönetimine odaklanmalı ve şunları içermelidir: tehdit modelleme içinde ve İş Sürekliliği Planlaması Üretken yapay zeka iş yüklerinin planlanması, geliştirilmesi ve operasyonları. Geleneksel güvenlik risklerinin yanı sıra üretken yapay zekaya özgü riskleri kullanarak her uygulama için bir tehdit modeli geliştirerek üretken yapay zekanın üretimde kullanımından geriye doğru çalışın. Bazı riskler işletmeniz için kabul edilebilir olabilir ve bir tehdit modelleme çalışması, şirketinizin kabul edilebilir risk iştahınızın ne olduğunu belirlemesine yardımcı olabilir. Örneğin, işletmeniz üretken bir yapay zeka uygulamasında %99.999 çalışma süresi gerektirmeyebilir; dolayısıyla, kurtarmayla ilişkili ek kurtarma süresi, AWS Yedekleme ile Amazon S3 Buzulu kabul edilebilir bir risk olabilir. Bunun tersine, modelinizdeki veriler son derece hassas ve yüksek düzeyde düzenlenmiş olabilir; AWS Anahtar Yönetim Hizmeti (AWS KMS) müşteri tarafından yönetilen anahtar (CMK) rotasyonu ve kullanımı AWS Ağ Güvenlik Duvarı Veri sızmasına karşı koruma sağlamak amacıyla giriş ve çıkış trafiği için Aktarım Katmanı Güvenliğinin (TLS) uygulanmasına yardımcı olmak kabul edilemez bir risk olabilir.

Doğru temel ve uygulama düzeyindeki kontrolleri belirlemek için üretken yapay zeka uygulamasını bir üretim ortamında kullanmanın risklerini (doğal ve kalıntı) değerlendirin. Hızlı ekleme, eğitim verilerinin zehirlenmesi, model hizmet reddi ve model hırsızlığı gibi üretim güvenliği olaylarından ve hizmet kesintilerinden geri alma ve kurtarmayı erkenden planlayın ve uygulama gereksinimlerini tanımlarken kullanacağınız azaltıcı önlemleri tanımlayın. Uygulanması gereken riskler ve kontroller hakkında bilgi edinmek, üretken bir yapay zeka uygulaması oluşturmak için en iyi uygulama yaklaşımını tanımlamaya yardımcı olacak ve paydaşlara ve karar vericilere risk hakkında bilinçli iş kararları almaları için bilgi sağlayacaktır. Genel AI ve ML iş akışına aşina değilseniz, incelemeyle başlayın Makine öğrenimi iş yüklerinizin güvenliğini artırmanın 7 yolu Geleneksel AI/ML sistemleri için gereken güvenlik kontrollerine aşinalığı artırmak.

Tıpkı herhangi bir makine öğrenimi uygulaması oluşturmak gibi, üretken bir yapay zeka uygulaması oluşturmak da bir dizi araştırma ve geliştirme yaşam döngüsü aşamasından geçmeyi içerir. gözden geçirmek isteyebilirsiniz AWS Üretken Yapay Zeka Güvenliği Kapsam Belirleme Matrisi Seçtiğiniz üretken yapay zeka çözümüne bağlı olarak dikkate almanız gereken temel güvenlik disiplinlerini anlamak için zihinsel bir model oluşturmaya yardımcı olmak.

Yüksek Lisans'ları kullanan üretken yapay zeka uygulamaları genellikle sıralı adımlar takip edilerek geliştirilir ve çalıştırılır:

- Uygulama Gereksinimleri – Kullanım senaryosu iş hedeflerini, gereksinimleri ve başarı kriterlerini belirleyin

- Model seçimi – Kullanım senaryosunun gereksinimlerine uygun bir temel modeli seçin

- Model uyarlama ve ince ayar – Verileri hazırlayın, istemleri tasarlayın ve modele ince ayar yapın

- Model değerlendirme – Temel modelleri kullanım durumuna özel ölçümlerle değerlendirin ve en iyi performans gösteren modeli seçin

- Dağıtım ve entegrasyon – Seçilen temel modelini optimize edilmiş altyapınıza dağıtın ve üretken yapay zeka uygulamanızla entegre edin

- Uygulama izleme – Kök neden analizini etkinleştirmek için uygulama ve model performansını izleyin

1. Günde, yazılım geliştirme yaşam döngünüzün tasarım ve mimari aşamalarının bir parçası olarak ekiplerin güvenliğin kritik doğasını anladığından emin olun. Bu, yığınınızın ve yaşam döngünüzün her katmanında güvenliği tartışmak ve güvenlik ile gizliliği iş hedeflerine ulaşmayı kolaylaştırıcı unsurlar olarak konumlandırmak anlamına gelir. LLM başvurunuzu başlatmadan önce tehditleri kontrol edin ve model uyarlaması ve ince ayar için kullanacağınız veri ve bilgilerin araştırma, geliştirme ve eğitim ortamlarında uygulamayı kontrol edip etmediğini değerlendirin. Kalite güvence testlerinin bir parçası olarak, savunmalarınızı ve güvenlik duruşunuzu düzenli olarak test etmek için sentetik güvenlik tehditlerini (eğitim verilerini zehirlemeye çalışmak veya kötü niyetli bilgi istemi mühendisliği yoluyla hassas verileri çıkarmaya çalışmak gibi) tanıtın.

Ek olarak paydaşlar, üretimdeki yapay zeka, makine öğrenimi ve üretken yapay zeka iş yükleri için tutarlı bir inceleme temposu oluşturmalı ve lansman öncesinde insan ve makine kontrolü ile hata arasındaki dengeleri anlama konusunda kurumsal öncelik belirlemelidir. Uygulanan LLM uygulamalarında bu ödünleşimlere saygı duyulduğunu doğrulamak ve güvence altına almak, risk azaltma başarısı olasılığını artıracaktır.

Güvenli bulut temelleri üzerinde üretken yapay zeka uygulamaları oluşturun

AWS'de güvenlik en büyük önceliğimizdir. AWS, uygulamaların ve iş yüklerinin oluşturulacağı, taşınacağı ve yönetileceği en güvenli küresel bulut altyapısı olacak şekilde tasarlanmıştır. Bu, 300'den fazla bulut güvenlik aracından oluşan derin setimiz ve hükümet, sağlık hizmetleri ve finansal hizmetler gibi güvenliğe en duyarlı kuruluşlar da dahil olmak üzere milyonlarca müşterimizin güveniyle desteklenmektedir. AWS'de Yüksek Lisans'ları kullanarak üretken yapay zeka uygulamaları oluştururken, aşağıdaki güvenlik avantajlarından yararlanırsınız: güvenli, güvenilir ve esnek AWS Bulut bilgi işlem ortamı.

Güvenlik, gizlilik ve uyumluluk için AWS küresel altyapısını kullanın

AWS'de veri açısından yoğun uygulamalar geliştirdiğinizde, temel güvenlik ve uyumluluk gereksinimlerinizi karşılayacak yetenekler sağlayacak şekilde tasarlanmış bir AWS küresel Bölge altyapısından yararlanabilirsiniz. Bu bizim tarafımızdan güçlendirilmiştir. AWS Dijital Egemenlik Taahhüdü, size buluttaki en gelişmiş egemenlik kontrolleri ve özelliklerini sunma taahhüdümüz. İhtiyaçlarınızı karşılamanıza olanak sağlamak için yeteneklerimizi genişletmeye kararlıyız. dijital egemenlik AWS Cloud'un performansından, yenilikçiliğinden, güvenliğinden veya ölçeğinden ödün vermeden ihtiyaçlarınızı karşılayın. Güvenlik ve gizlilikle ilgili en iyi uygulamaların uygulanmasını kolaylaştırmak için referans tasarımları ve altyapıyı kod kaynakları olarak kullanmayı düşünün. AWS Güvenlik Referans Mimarisi (AWS SRA) ve AWS Gizlilik Referans Mimarisi (AWS PRA). hakkında daha fazla bilgi edinin gizlilik çözümleri tasarlama, tasarım gereği egemenlik, ve AWS'de uyumluluk ve gibi hizmetleri kullanın AWS Yapılandırması, AWS Eseri, ve AWS Denetim Yöneticisi gizlilik, uyumluluk, denetim ve gözlemlenebilirlik ihtiyaçlarınızı desteklemek için.

AWS Well-Architected ve Bulut Benimseme Çerçevelerini kullanarak güvenlik duruşunuzu anlayın

AWS, müşterilerin bulut ortamlarının mimarisini oluşturma konusunda uzun yıllara dayanan deneyimden geliştirilen en iyi uygulama rehberliğini sunar. AWS İyi Mimari Çerçeve ve bulut teknolojilerinden iş değeri elde etmek için gelişmeye devam ediyoruz. AWS Bulut Benimseme Çerçevesi (AWS CAF). Well-Architected Framework incelemesi gerçekleştirerek yapay zeka, makine öğrenimi ve üretken yapay zeka iş yüklerinizin güvenlik durumunu anlayın. İncelemeler aşağıdaki gibi araçlar kullanılarak gerçekleştirilebilir: AWS İyi Mimari Aracıveya AWS ekibinizin yardımıyla AWS Kurumsal Desteği. AWS İyi Tasarlanmış Araç öngörüleri otomatik olarak entegre eder itibaren AWS Güvenilir Danışmanı İşlevselliği ve maliyet optimizasyonunu geliştirmek için hangi en iyi uygulamaların mevcut olduğunu ve hangi fırsatların mevcut olduğunu değerlendirmek. AWS Well-Architected Tool ayrıca aşağıdakiler gibi belirli en iyi uygulamalara sahip özelleştirilmiş lensler sunar: Makine Öğrenimi Merceği Mimarilerinizi en iyi uygulamalara göre düzenli olarak ölçmeniz ve iyileştirilecek alanları belirlemeniz için. AWS müşterilerinin kurumsal yetenekleri geliştirmeye yönelik stratejileri nasıl benimsediğini anlayarak değer gerçekleştirme ve bulut olgunluğuna giden yolda yolculuğunuzu kontrol edin. Yapay Zeka, Makine Öğrenimi ve Üretken Yapay Zeka için AWS Bulut Benimseme Çerçevesi. Ayrıca bir toplantıya katılarak genel bulut hazırlığınızı anlamanın da faydasını görebilirsiniz. AWS Buluta Hazırlık Değerlendirmesi. AWS, katılım için ek fırsatlar sunar; AWS hesap ekibinizden, kullanmaya nasıl başlayacağınız konusunda daha fazla bilgi isteyin. Üretken Yapay Zeka İnovasyon Merkezi.

En iyi uygulamalar rehberliği, eğitim ve sertifikasyonla güvenliğinizi ve AI/ML öğreniminizi hızlandırın

AWS ayrıca aşağıdaki önerilerden de yararlanır: Güvenlik, Kimlik ve Uyumluluk için En İyi Uygulamalar ve AWS Güvenlik Belgeleri eğitim, geliştirme, test ve operasyonel ortamlarınızı güvence altına almanın yollarını belirlemenize yardımcı olmak. Yeni başlıyorsanız, güvenlik eğitimi ve sertifikasyon konusunda daha derinlere inin. AWS Güvenliğinin Temelleri ve AWS Güvenlik Öğrenim Planı. Ayrıca şunu da kullanabilirsiniz: AWS Güvenlik Olgunluk Modeli Hızlı kazanımlardan başlayarak temel, verimli ve optimize edilmiş aşamalara kadar AWS'de farklı olgunluk aşamalarındaki en iyi etkinlikleri bulmanıza ve önceliklendirmenize yardımcı olmak. Siz ve ekipleriniz AWS'de güvenlik konusunda temel bir anlayışa sahip olduktan sonra, bu makaleyi mutlaka incelemenizi öneririz. Tehdit modellemeye nasıl yaklaşılır? ve ardından ekiplerinizle birlikte bir tehdit modelleme egzersizine liderlik edin. İnşaatçılar İçin Tehdit Modelleme Atölyesi Eğitim programı. Daha birçokları var AWS Güvenlik eğitimi ve sertifikasyon kaynakları kullanılabilir.

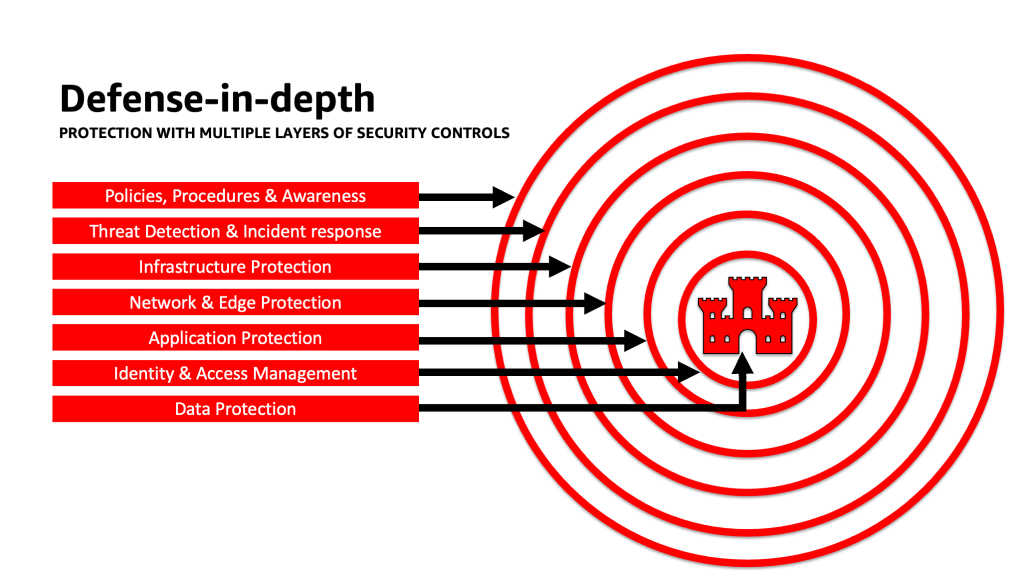

Yüksek Lisans uygulamalarını güvenli hale getirmek için derinlemesine savunma yaklaşımını uygulayın

Üretken yapay zeka iş yüklerinize, verilerinize ve bilgilerinize derinlemesine savunma yaklaşımı uygulamak, iş hedeflerinize ulaşmanız için en iyi koşulları oluşturmanıza yardımcı olabilir. Derinlemesine savunmaya yönelik en iyi uygulamalar, herhangi bir iş yükünün karşılaştığı yaygın risklerin çoğunu azaltarak sizin ve ekiplerinizin üretken yapay zeka inovasyonunuzu hızlandırmasına yardımcı olur. Kapsamlı savunma güvenlik stratejisi, AWS hesaplarınızı, iş yüklerinizi, verilerinizi ve varlıklarınızı korumak için birden fazla yedekli savunma kullanır. Herhangi bir güvenlik kontrolünden ödün verilmesi veya başarısız olması durumunda, tehditleri yalıtmaya ve güvenlik olaylarını önlemeye, tespit etmeye, yanıt vermeye ve kurtarmaya yardımcı olacak ek katmanların mevcut olduğundan emin olunmasına yardımcı olur. Üretken yapay zeka iş yüklerinizin güvenliğini ve dayanıklılığını artırmak için her katmanda AWS hizmetleri ve çözümleri de dahil olmak üzere çeşitli stratejiler kullanabilirsiniz.

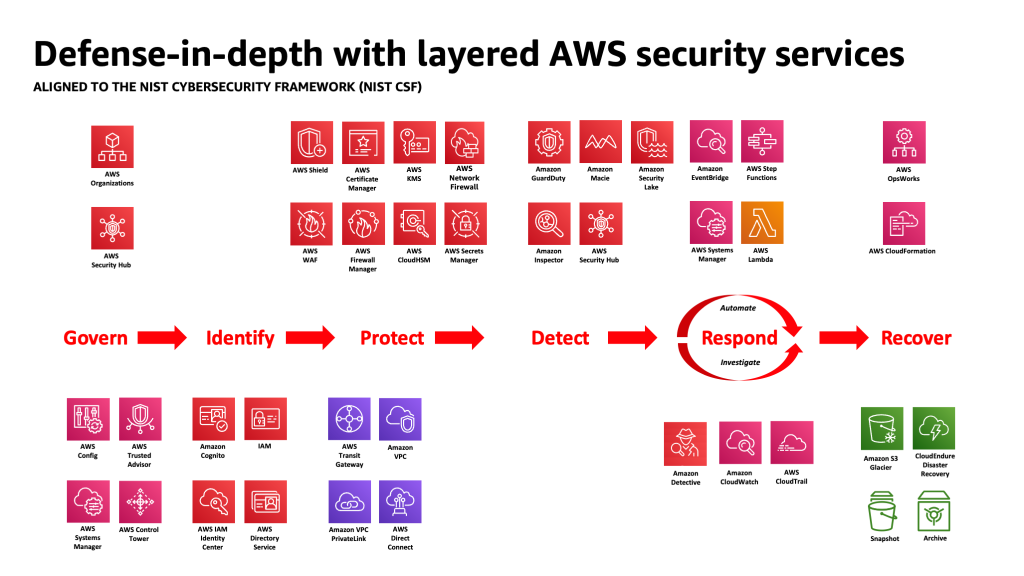

Birçok AWS müşterisi, aşağıdakiler gibi endüstri standardı çerçevelere uyum sağlar: NIST Siber Güvenlik Çerçevesi. Bu çerçeve, güvenlik savunmalarınızın Tanımlama, Koruma, Tespit Etme, Yanıtlama, Kurtarma ve en son eklenen Yönetme sütunları genelinde korumaya sahip olmasını sağlamaya yardımcı olur. Bu çerçeve daha sonra AWS Güvenlik hizmetleriyle ve entegre üçüncü tarafların hizmetleriyle kolayca eşleşerek kuruluşunuzun karşılaştığı herhangi bir güvenlik olayı için yeterli kapsamı ve politikaları doğrulamanıza yardımcı olabilir.

Derinlemesine savunma: Ortamınızın güvenliğini sağlayın, ardından gelişmiş AI/ML'ye özgü güvenlik ve gizlilik özellikleri ekleyin

Kapsamlı bir savunma stratejisi, öncelikle hesaplarınızı ve kuruluşunuzu koruyarak başlamalı ve ardından aşağıdakiler gibi hizmetlerin ek yerleşik güvenlik ve gizlilikle geliştirilmiş özelliklerini katmanlandırmalıdır: Amazon Ana Kayası ve Amazon Adaçayı Yapıcı. Amazon'un Güvenlik, Kimlik ve Uyumluluk portföyünde 30'dan fazla hizmeti bulunmaktadır AWS AI/ML hizmetleriyle entegre olan ve iş yüklerinizin, hesaplarınızın ve kuruluşunuzun güvenliğinin sağlanmasına yardımcı olmak için birlikte kullanılabilen hizmetlerdir. LLM için OWASP Top 10'a karşı doğru şekilde savunma yapmak için bunların AWS AI/ML hizmetleriyle birlikte kullanılması gerekir.

Gibi hizmetleri kullanarak en az ayrıcalık politikasını uygulayarak başlayın. IAM Erişim Çözümleyicisi için Kısa vadeli kimlik bilgilerini kullanarak erişimi kısıtlamak için aşırı hoşgörülü hesaplar, roller ve kaynaklar arayın. Daha sonra, CMK kullanımı da dahil olmak üzere, kullanımda olmayan tüm verilerin AWS KMS ile şifrelendiğinden ve tüm veri ve modellerin AWS KMS kullanılarak sürümlendirildiğinden ve yedeklendiğinden emin olun. Amazon Basit Depolama Hizmeti (Amazon S3) sürüm oluşturma ve nesne düzeyinde değişmezliği uygulama Amazon S3 Nesne Kilidi. Hizmetler arasında aktarılan tüm verileri aşağıdakileri kullanarak koruyun: AWS Sertifika Yöneticisi ve / veya AWS Özel Sertifika Yetkilisive bunu kullanarak VPC'lerin içinde tutun AWS Özel Bağlantı. VPC'leri kullanarak manipülasyona ve sızdırmaya karşı korunmaya yardımcı olmak için katı veri girişi ve çıkış kuralları tanımlayın. AWS Ağ Güvenlik Duvarı politikalar. Eklemeyi düşünün AWS Web Uygulaması Güvenlik Duvarı (AWS WAF) önünde web uygulamalarını ve API'leri koruyun itibaren zararlı botlar, SQL enjeksiyon saldırıları, siteler arası komut dosyası çalıştırma (XSS), ve hesap devralma işlemleri Dolandırıcılık Kontrolü. Şununla giriş yapılıyor: AWS CloudTrail, Amazon Sanal Özel Bulut (Amazon VPC) akış günlükleri ve Amazon Elastik Kubernetes Hizmeti (Amazon EKS) denetim günlükleri, aşağıdakiler gibi hizmetlere sunulan her işlemin adli olarak incelenmesine yardımcı olacaktır: Amazon Dedektif. Sen kullanabilirsiniz Amazon Müfettişi güvenlik açığı keşfini ve yönetimini otomatikleştirmek için Amazon Elastik Bilgi İşlem Bulutu (Amazon EC2) bulut sunucuları, kapsayıcılar, AWS Lambda fonksiyonlar ve iş yüklerinizin ağ erişilebilirliğini belirleyin. Verilerinizi ve modellerinizi şüpheli etkinliklere karşı koruyun. Amazon Muhafız GöreviML destekli tehdit modelleri ve istihbarat beslemeleri ve EKS Koruması, ECS Koruması, S3 Koruması, RDS Koruması, Kötü Amaçlı Yazılım Koruması, Lambda Koruması ve daha fazlası için ek özelliklerinin etkinleştirilmesi. Gibi hizmetleri kullanabilirsiniz AWS Güvenlik Merkezi En iyi güvenlik uygulamalarından sapmaları tespit etmek, araştırmayı hızlandırmak ve güvenlik bulgularının iyileştirilmesini taktik kitaplarla otomatikleştirmek için güvenlik kontrollerinizi merkezileştirmek ve otomatikleştirmek. Ayrıca bir uygulamayı da düşünebilirsiniz. sıfır güven İnsan kullanıcıların veya makineler arası süreçlerin istek başına erişebilecekleri şeyler için ayrıntılı kimlik doğrulama ve yetkilendirme kontrollerini daha da artırmak için AWS'deki mimari. Ayrıca kullanmayı düşünün Amazon Güvenlik Gölü AWS ortamlarından, SaaS sağlayıcılarından, şirket içi ve bulut kaynaklarından gelen güvenlik verilerini, hesabınızda depolanan amaca yönelik olarak oluşturulmuş bir veri gölünde otomatik olarak merkezileştirmek için. Security Lake ile kuruluşunuzun tamamındaki güvenlik verilerinizi daha kapsamlı bir şekilde anlayabilirsiniz.

Üretken AI iş yükü ortamınız güvence altına alındıktan sonra, aşağıdakiler gibi AI/ML'ye özgü özellikleri katmanlandırabilirsiniz: Amazon SageMaker Veri Düzenleyicisi Veri hazırlama sırasında potansiyel önyargıyı belirlemek ve Amazon SageMaker Netleştirin Makine öğrenimi verileri ve modellerindeki önyargıyı tespit etmek için. Ayrıca kullanabilirsin Amazon SageMaker Model Monitörü SageMaker ML modellerinin üretimdeki kalitesini değerlendirmek ve veri kalitesi, model kalitesi ve özellik ilişkilendirmesinde sapma olduğunda sizi bilgilendirmek. AWS Güvenlik hizmetleriyle birlikte çalışan bu AWS AI/ML hizmetleri (Amazon Bedrock ile çalışan SageMaker dahil), potansiyel doğal önyargı kaynaklarını belirlemenize ve kötü niyetli verilere karşı koruma sağlamanıza yardımcı olabilir. Verilerinizi ve iş yüklerinizi korumak amacıyla derinlemesine savunma uygulamak amacıyla AWS hizmetlerinin değerini en üst düzeye çıkardığınızdan emin olmak için OWASP LLM için En İyi 10 güvenlik açığının her biri için bu işlemi tekrarlayın.

AWS Kurumsal Strateji Uzmanı Clarke Rodgers'ın blog yazısında yazdığı gibi “CISO İçgörüsü: Her AWS Hizmeti Bir Güvenlik Hizmetidir”, "AWS bulutundaki hemen hemen her hizmetin ya kendi başına bir güvenlik sonucu sağladığını ya da müşteriler tarafından bir güvenlik, risk veya uyumluluk hedefine ulaşmak için kullanılabileceğini (tek başına veya bir veya daha fazla hizmetle birlikte) iddia ediyorum." Ve "Müşteri Baş Bilgi Güvenliği Görevlileri (CISO'lar) (veya ilgili ekipleri), karşılanabilecek bir güvenlik, risk veya uyumluluk hedefi olabileceğinden, tüm AWS hizmetleri konusunda bilgili olduklarından emin olmak için zaman ayırmak isteyebilirler. bir hizmet 'Güvenlik, Kimlik ve Uyumluluk' kategorisine girmese bile."

LLM uygulamalarında güven sınırlarında katman savunmaları

Üretken yapay zeka tabanlı sistemler ve uygulamalar geliştirirken, diğer makine öğrenimi uygulamalarında olduğu gibi aynı endişeleri göz önünde bulundurmalısınız. MITRE ATLAS Makine Öğrenimi Tehdit Matrisiyazılım ve veri bileşeni kökenlerine dikkat etmek (açık kaynak yazılım denetimi gerçekleştirmek, yazılım malzeme listesini (SBOM'ler) incelemek ve veri iş akışlarını ve API entegrasyonlarını analiz etmek gibi) ve LLM tedarik zinciri tehditlerine karşı gerekli korumaları uygulamak gibi. Sektör çerçevelerinden içgörüler ekleyin ve güvenlik savunmalarınızı, ortaya çıkan ve geleneksel çerçevelere dahil edilmeyen yapay zeka, makine öğrenimi ve üretken yapay zeka güvenlik risklerini hesaba katacak şekilde ayarlamak ve genişletmek için birden fazla tehdit istihbaratı ve risk bilgisi kaynağını kullanma yollarının farkında olun. Yapay zekaya özgü riskler hakkında endüstri, savunma, hükümet, uluslararası ve akademik kaynaklardan yardımcı bilgiler arayın çünkü bu alanda düzenli olarak yeni tehditler ortaya çıkıyor ve gelişiyor ve yardımcı çerçeveler ve kılavuzlar sıklıkla güncelleniyor. Örneğin, Alma Artırılmış Nesil (RAG) modeli kullanıldığında, model ihtiyaç duyduğu verileri içermiyorsa, çıkarım yapma ve ince ayar sırasında kullanmak üzere harici bir veri kaynağından bunu talep edebilir. Sorguladığı kaynak kontrolünüz dışında olabilir ve tedarik zincirinizde potansiyel bir uzlaşma kaynağı olabilir. Eriştiği verilerin güvenini, kimlik doğrulamasını, yetkilendirmesini, erişimini, güvenliğini, gizliliğini ve doğruluğunu sağlamak için dış kaynaklara yönelik derinlemesine savunma yaklaşımı genişletilmelidir. Daha derine inmek için şunu okuyun:Amazon SageMaker JumpStart'ı kullanarak Üretken Yapay Zeka ve RAG ile güvenli bir kurumsal uygulama oluşturunbaşlıklı bir kılavuz yayınladı

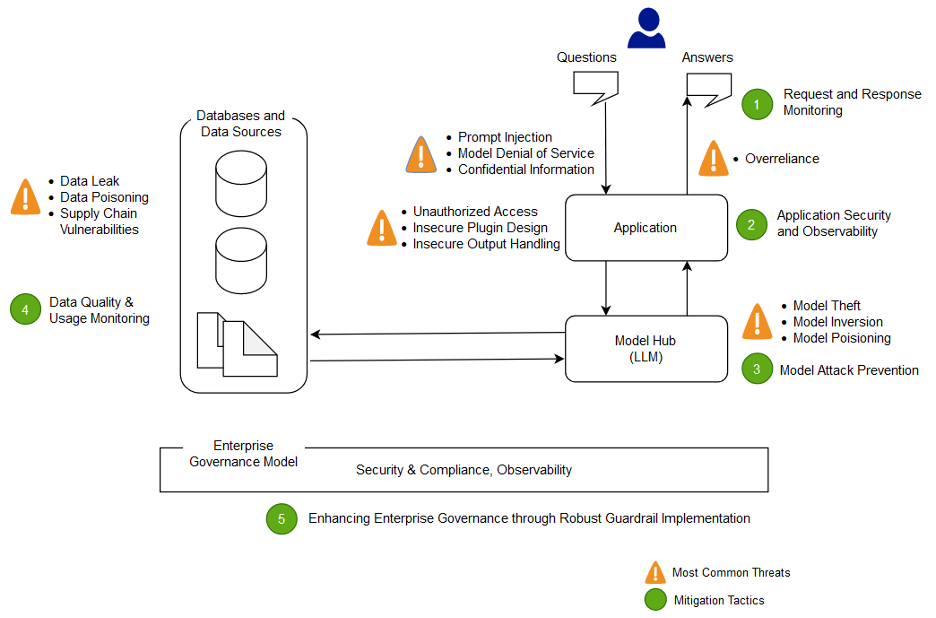

LLM uygulamalarınızdaki riski analiz edin ve azaltın

Bu bölümde, güven sınırlarına ve etkileşimlere veya benzer uygun kontrol kapsamı ve risk profiline sahip iş yükünün farklı alanlarına dayalı bazı risk azaltma tekniklerini analiz edip tartışıyoruz. Bir sohbet robotu uygulamasının bu örnek mimarisinde, AWS müşterilerinin LLM uygulamalarını genel olarak nasıl oluşturduklarına bağlı olarak kontrollerin gösterildiği beş güven sınırı vardır. LLM başvurunuzun daha fazla veya daha az tanımlanabilir güven sınırı olabilir. Aşağıdaki örnek mimaride bu güven sınırları şu şekilde tanımlanır:

- Kullanıcı arayüzü etkileşimleri (talep ve yanıt)

- Uygulama etkileşimleri

- Model etkileşimleri

- Veri etkileşimleri

- Organizasyonel etkileşimler ve kullanım

Kullanıcı arayüzü etkileşimleri: İstek ve yanıt izlemeyi geliştirin

Üretken yapay zeka uygulamasının girdi ve çıktılarından kaynaklanan riski ele almaya yönelik bir stratejiyi değerlendirerek, üretken yapay zeka ile ilgili siber olayları zamanında tespit edin ve bunlara yanıt verin. Örneğin, LLM uygulamasında kullanılması durumunda, hassas bilgilerin alanınız veya kuruluşunuz dışında ifşa edildiğini tespit etmek için davranışlara ve veri çıkışına yönelik ek izlemenin sağlanması gerekebilir.

Üretken yapay zeka uygulamaları, verilerin korunması söz konusu olduğunda standart güvenlik en iyi uygulamalarını desteklemeye devam etmelidir. Kurmak güvenli veri çevresi ve hassas veri depolarının güvenliğini sağlayın. Beklemedeki ve aktarım halindeki LLM uygulamaları için kullanılan verileri ve bilgileri şifreleyin. Hangi kullanıcıların, süreçlerin ve rollerin veri depolarına katkıda bulunmasına izin verildiğini, ayrıca uygulamada veri akışının nasıl yapıldığını anlayıp kontrol ederek, önyargı sapmalarını izleyerek ve sürüm oluşturma ve Amazon S3 gibi depolama hizmetlerinde değişmez depolama. Şüpheli girişlere ve veri sızıntısı potansiyeline karşı koruma sağlamak için AWS Ağ Güvenlik Duvarı ve AWS VPC'ler gibi hizmetleri kullanarak sıkı veri girişi ve çıkış kontrolleri oluşturun.

Eğitim, yeniden eğitim veya ince ayar süreci sırasında kullanılan hassas verilerin farkında olmalısınız. Veriler bu süreçlerden biri sırasında kullanıldıktan sonra, modelinizin herhangi bir kullanıcısının anında enjeksiyon tekniklerini kullanarak verileri veya bilgileri aniden geri çıkarabileceği bir senaryo planlamalısınız. Modellerinizde ve çıkarımlarınızda hassas verileri kullanmanın risklerini ve faydalarını anlayın. Açıklamayı önlemek için LLM uygulama mantığına dayanmayan, ayrıntılı erişim izinlerini oluşturmak ve yönetmek için güçlü kimlik doğrulama ve yetkilendirme mekanizmaları uygulayın. Üretken bir yapay zeka uygulamasına kullanıcı tarafından kontrol edilen girdinin, bazı koşullar altında modelden veya girdinin kullanıcı tarafından kontrol edilmeyen kısımlarından bilgi çıkarmak için bir vektör sağlayabildiği gösterilmiştir. Bu, kullanıcının modelin çıktısının LLM uygulamasının beklenen korkuluklarından sapmasına neden olan girdi sağladığı, modelin orijinal olarak üzerinde eğitildiği veri kümelerine ipuçları sağlamak da dahil olmak üzere hızlı enjeksiyon yoluyla gerçekleşebilir.

Bir modelden girdi sağlayan ve çıktı alan kullanıcılar için kullanıcı düzeyinde erişim kotaları uygulayın. Model eğitim verilerinin ve bilgilerinin hassas olduğu veya bir rakibin, girdilerine ve hizalanmış model çıktınıza dayalı olarak modelinizin bir kopyasını eğitme riskinin bulunduğu koşullar altında anonim erişime izin vermeyen yaklaşımları göz önünde bulundurmalısınız. Genel olarak, bir modelin girdisinin bir kısmı kullanıcı tarafından sağlanan rastgele metinlerden oluşuyorsa, çıktının anında enjeksiyona duyarlı olduğunu düşünün ve buna göre çıktıların kullanımının, güvensiz çıktı işlemeyi, aşırı aracılılığı azaltmak için uygulanan teknik ve organizasyonel karşı önlemleri içerdiğinden emin olun. ve aşırı güvenme. AWS WAF kullanarak kötü amaçlı girişleri filtrelemeyle ilgili daha önce verilen örnekte, istemlerin bu tür olası kötüye kullanımına karşı uygulamanızın önünde bir filtre oluşturmayı düşünün ve modeliniz ve verileriniz büyüdükçe bunları nasıl ele alacağınıza ve geliştireceğinize ilişkin bir politika geliştirin. Ayrıca çıktının kalite, doğruluk veya içerik denetleme standartlarını karşıladığından emin olmak için kullanıcıya gönderilmeden önce çıktının filtrelenmiş bir incelemesini de göz önünde bulundurun. Şüpheli trafik düzenlerini azaltmak için modellerinizin önündeki giriş ve çıkışlar üzerinde ek bir kontrol katmanı ekleyerek bunu kuruluşunuzun ihtiyaçlarına göre daha da özelleştirmek isteyebilirsiniz.

Uygulama etkileşimleri: Uygulama güvenliği ve gözlemlenebilirlik

Bir kullanıcının, erişim veya kullanma yetkisine sahip olmadığı bir alt araç veya araç zincirine standart yetkilendirmeyi atlamak için modelinizi nasıl kullanabileceğine dikkat ederek LLM başvurunuzu gözden geçirin. Bu katmandaki diğer bir endişe, azaltılmamış teknik veya organizasyonel LLM risklerini kullanan bir saldırı mekanizması olarak bir modeli kullanarak harici veri depolarına erişmeyi içerir. Örneğin, modeliniz hassas veriler içerebilecek belirli veri depolarına erişim sağlayacak şekilde eğitilmişse modeliniz ile veri depoları arasında uygun yetkilendirme kontrollerinin yapıldığından emin olmalısınız. Yetkilendirme kontrollerini gerçekleştirirken modelden gelmeyen kullanıcılara ilişkin değişmez öznitelikleri kullanın. Azaltılmamış, güvenli olmayan çıktı işleme, güvenli olmayan eklenti tasarımı ve aşırı acentelik, bir tehdit aktörünün, yetkilendirme sistemini etkili ayrıcalıkları artırmak için kandırmak için bir model kullanabileceği koşullar yaratabilir; bu da aşağı akış bileşeninin, kullanıcının verileri alma veya belirli bir bilgiyi alma yetkisine sahip olduğuna inanmasına yol açabilir aksiyon.

Herhangi bir üretken yapay zeka eklentisini veya aracını uygularken, verilen erişim düzeyini incelemek ve kavramak, ayrıca yapılandırılmış erişim kontrollerini incelemek zorunludur. Kesintisiz, güvenli olmayan üretken yapay zeka eklentilerinin kullanılması, sisteminizi tedarik zincirindeki güvenlik açıklarına ve tehditlere karşı duyarlı hale getirebilir ve bu da uzaktan kod çalıştırmak da dahil olmak üzere potansiyel olarak kötü niyetli eylemlere yol açabilir.

Model etkileşimleri: Model saldırısını önleme

Tedarik zincirindeki güvenlik açıklarını değerlendirmek ve bunlara karşı önlem almak için kullandığınız tüm modellerin, eklentilerin, araçların veya verilerin kaynağının farkında olmalısınız. Örneğin, bazı yaygın model formatları, rastgele çalıştırılabilir kodun modellerin içine yerleştirilmesine izin verir. Kuruluşunuzun güvenlik hedefleriyle ilgili olarak paket yansıtmalarını, taramayı ve ek denetimleri kullanın.

Eğittiğiniz ve modellerinize ince ayar yaptığınız veri kümelerinin de gözden geçirilmesi gerekir. Kullanıcı geri bildirimlerine (veya son kullanıcı tarafından kontrol edilebilen diğer bilgilere) dayalı olarak bir modele otomatik olarak daha fazla ince ayar yaparsanız, kötü niyetli bir tehdit aktörünün, yanıtlarını manipüle ederek modeli keyfi olarak değiştirip değiştiremeyeceğini ve eğitim verilerinin zehirlenmesine neden olup olamayacağını göz önünde bulundurmalısınız.

Veri etkileşimleri: Veri kalitesini ve kullanımını izleyin

Yüksek Lisans gibi üretken yapay zeka modelleri, büyük miktarda veri üzerinde eğitildikleri için genellikle iyi çalışır. Bu veriler LLM'lerin karmaşık görevleri tamamlamasına yardımcı olsa da, sisteminizi, bir modelin davranışını değiştirebilecek uygunsuz verilerin bir eğitim veri kümesine dahil edilmesi veya çıkarılması durumunda ortaya çıkan eğitim verileri zehirlenmesi riskine de maruz bırakabilir. Bu riski azaltmak için tedarik zincirinize bakmalı ve modelinizde kullanılmadan önce sisteminizin veri inceleme sürecini anlamalısınız. Eğitim hattı veri zehirlenmesi için birincil kaynak olsa da, RAG modelinde veya veri gölünde olduğu gibi modelinizin verileri nasıl aldığına ve bu veri kaynağının güvenilir olup olmadığına ve korunup korunmadığına da bakmalısınız. Amazon EC2, Amazon EKS, Amazon S3'teki şüpheli etkinliklerin sürekli olarak izlenmesine yardımcı olmak için AWS Security Hub, Amazon GuardDuty ve Amazon Inspector gibi AWS Güvenlik hizmetlerini kullanın. Amazon İlişkisel Veritabanı Hizmeti (Amazon RDS) ve ortaya çıkan tehditlerin göstergesi olabilecek ağ erişimini kullanın ve güvenlik araştırmalarını görselleştirmek için Detective'i kullanın. Ayrıca aşağıdaki gibi hizmetleri kullanmayı da düşünün: Amazon Güvenlik Gölü AI/ML iş yüklerinize katkıda bulunan AWS ortamlarından, SaaS sağlayıcılarından, şirket içi ve bulut kaynaklarından gelen güvenlik verilerini otomatik olarak merkezileştirmek için amaca yönelik olarak oluşturulmuş bir veri gölü oluşturarak güvenlik araştırmalarını hızlandırmak.

Organizasyonel etkileşimler: Üretken yapay zeka için kurumsal yönetişim korkuluklarını uygulayın

İşletmeleriniz için üretken yapay zeka kullanımıyla ilişkili riskleri belirleyin. Üretken yapay zeka çözümlerini dağıtırken bilinçli kararlar vermek için kuruluşunuzun risk sınıflandırmasını oluşturmalı ve risk değerlendirmeleri yapmalısınız. Bir geliştirin iş sürekliliği planı (BCP) AI, ML ve üretken AI iş yüklerini içeren ve SLA'larınızı karşılamak amacıyla etkilenen veya çevrimdışı bir LLM uygulamasının kaybolan işlevlerini değiştirmek için hızlı bir şekilde hayata geçirilebilen bir çözümdür.

Süreç ve kaynak boşluklarını, verimsizlikleri ve tutarsızlıkları belirleyin ve işletmeniz genelinde farkındalığı ve sahiplenmeyi artırın. Tehdit modeli Verilere yetkisiz erişim, hizmet reddi ve kaynakların kötüye kullanılması da dahil olmak üzere işi etkileyen sonuçlara yol açabilecek potansiyel güvenlik tehditlerini belirlemek ve azaltmak için tüm üretken yapay zeka iş yükleri. Yenilikten yararlanın AWS Tehdit Oluşturucu Modelleme Aracı Tehdit modellemesi gerçekleştirirken değer elde etme süresini azaltmaya yardımcı olmak için. Daha sonra geliştirme döngülerinize şunları dahil etmeyi düşünün: güvenlik kaos mühendisliği Sisteminizin bilinmeyenlere nasıl tepki vereceğini anlamak ve sistemin dayanıklılığına ve güvenliğine güven oluşturmak amacıyla gerçek dünya koşullarını oluşturmak için hata ekleme deneyleri.

Tüm iş rolleri ve işlevlerinde AI/ML ve üretken güvenliğe uyum ve kapsam sağlamak için güvenlik stratejileri ve risk yönetimi mekanizmalarının geliştirilmesine farklı perspektifler ekleyin. Gereksinimlere uyum sağlamak için herhangi bir üretken yapay zeka uygulamasının başlangıcından ve araştırmasından itibaren masaya bir güvenlik zihniyeti getirin. AWS'den ekstra yardıma ihtiyacınız varsa AWS hesap yöneticinizden, AWS Güvenlik ve AI/ML'den AWS Çözüm Mimarlarından birlikte yardım talep ederek eşit destek sağlandığından emin olmasını isteyin.

Güvenlik kuruluşunuzun, ürün yöneticileri, yazılım geliştiriciler, veri bilimcileri ve üst düzey yöneticiler gibi üretken yapay zeka paydaşları arasında hem risk farkındalığı hem de risk yönetimi anlayışı etrafında iletişimi teşvik etmek için düzenli olarak harekete geçmesini sağlayarak, tehdit istihbaratı ve kontrol rehberliğinin ihtiyaç duyabilecek ekiplere ulaşmasını sağlayın. etkilenmek. Güvenlik kuruluşları, tartışmalara katılarak ve üretken yapay zeka paydaşlarına iş hedefleriyle ilgili yeni fikir ve bilgiler sunarak sorumlu bir açıklama ve yinelemeli iyileştirme kültürünü destekleyebilir. Hakkında daha fazla öğren Sorumlu Yapay Zeka taahhüdümüz ve ilave sorumlu yapay zeka kaynakları müşterilerimize yardımcı olmak.

Kuruluşunuzun mevcut güvenlik süreçlerinde değer elde etme süresindeki engeli kaldırarak üretken yapay zeka için daha iyi bir kurumsal duruş sağlama konusunda avantaj elde edin. Üretken yapay zeka güvenliği bağlamı göz önüne alındığında kuruluşunuzun nerede aşırı külfetli süreçlere ihtiyaç duyabileceğini proaktif olarak değerlendirin ve geliştiricilere ve bilim adamlarına doğru kontrollerin yerinde olduğu açık bir başlangıç yolu sağlayacak şekilde bunları iyileştirin.

Teşvikleri hizalamak, küçümsemek ve istenen sonuçlara ilişkin net bir görüş açısı sağlamak için fırsatların nerede olabileceğini değerlendirin. Geliştirme süresine mal olabilecek, riski artırabilecek ve etkiyi artırabilecek kafa karışıklığını ve belirsizliği azaltmak amacıyla yapay zeka/öğrenme ve üretken yapay zeka uygulama geliştirmenin gelişen ihtiyaçlarını karşılamak için kontrol kılavuzlarını ve savunmaları güncelleyin.

Güvenlik uzmanı olmayan paydaşların hem kurumsal yönetişimin, politikaların ve risk yönetimi adımlarının iş yüklerine nasıl uygulandığını anlayabildiğinden hem de risk yönetimi mekanizmalarını uygulayabildiğinden emin olun. Kuruluşunuzu, üretken yapay zeka uygulamalarıyla meydana gelebilecek gerçekçi olaylara ve senaryolara yanıt vermeye hazırlayın ve herhangi bir şüpheli etkinlik endişesi durumunda üretken yapay zeka oluşturucu rollerinin ve müdahale ekiplerinin üst kademeye iletme yolları ve eylemlerden haberdar olmasını sağlayın.

Sonuç

İnovasyonu herhangi bir yeni ve gelişmekte olan teknolojiyle başarılı bir şekilde ticarileştirmek için önce güvenlik odaklı bir zihniyetle başlamayı, güvenli bir altyapı temeli oluşturmayı ve derinlemesine savunma güvenliğiyle teknoloji yığınının her düzeyinde güvenliğin erkenden nasıl daha fazla entegre edileceğini düşünmeyi gerektirir. yaklaşmak. Bu, kurumsal esnekliği sağlamak için teknoloji yığınınızın birden fazla katmanındaki etkileşimleri ve dijital tedarik zincirinizdeki entegrasyon noktalarını içerir. Üretken yapay zeka bazı yeni güvenlik ve gizlilik zorlukları getirse de, katmanlı güvenlik hizmetleriyle derinlemesine savunma kullanmak gibi en iyi temel güvenlik uygulamalarını takip ederseniz kuruluşunuzun birçok yaygın sorundan ve gelişen tehditlerden korunmasına yardımcı olabilirsiniz. Katmanlı AWS Güvenlik hizmetlerini üretken yapay zeka iş yükleriniz ve daha büyük organizasyonunuz genelinde uygulamalı ve bulut ortamlarınızı güvence altına almak için dijital tedarik zincirlerinizdeki entegrasyon noktalarına odaklanmalısınız. Daha sonra, üretken yapay zeka uygulamalarınıza gelişmiş güvenlik ve gizlilik denetimlerinin daha fazla katmanını eklemek için Amazon SageMaker ve Amazon Bedrock gibi AWS AI/ML hizmetlerindeki gelişmiş güvenlik ve gizlilik özelliklerini kullanabilirsiniz. Güvenliği en baştan dahil etmek, uyumluluğu basitleştirirken üretken yapay zeka ile yenilik yapmayı daha hızlı, daha kolay ve daha uygun maliyetli hale getirecek. Bu, çalışanlarınız, müşterileriniz, iş ortaklarınız, düzenleyicileriniz ve diğer ilgili paydaşlarınız için üretken yapay zeka uygulamalarınızın kontrollerini, güvenini ve gözlemlenebilirliğini artırmanıza yardımcı olacaktır.

Ek referanslar

- AI/ML'ye özgü risk yönetimi ve güvenliği için endüstri standardı çerçeveler:

yazarlar hakkında

Christopher Rae AWS güvenlik hizmetlerinin benimsenmesini hızlandıran ve ölçeklendiren stratejik girişimleri geliştirmeye ve yürütmeye odaklanan Dünya Çapında Baş Güvenlik GTM Uzmanıdır. Medya, eğlence ve telekom müşterilerine güvenlik çözümleri sunan küresel stratejik liderlik rollerinde 20 yıldan fazla deneyime sahip olup, siber güvenlik ile gelişen teknolojilerin kesişimi konusunda tutkuludur. Okuyarak, seyahat ederek, yiyecek ve şarapla, yeni müzik keşfederek ve başlangıç aşamasındaki girişimlere tavsiyelerde bulunarak kendini şarj ediyor.

Christopher Rae AWS güvenlik hizmetlerinin benimsenmesini hızlandıran ve ölçeklendiren stratejik girişimleri geliştirmeye ve yürütmeye odaklanan Dünya Çapında Baş Güvenlik GTM Uzmanıdır. Medya, eğlence ve telekom müşterilerine güvenlik çözümleri sunan küresel stratejik liderlik rollerinde 20 yıldan fazla deneyime sahip olup, siber güvenlik ile gelişen teknolojilerin kesişimi konusunda tutkuludur. Okuyarak, seyahat ederek, yiyecek ve şarapla, yeni müzik keşfederek ve başlangıç aşamasındaki girişimlere tavsiyelerde bulunarak kendini şarj ediyor.

İlyas Kış Amazon Güvenlik'te Kıdemli Güvenlik Mühendisidir, Siber Güvenlik Mühendisliği alanında lisans derecesine sahiptir ve Harry Potter'a sevgiyle aşılanmıştır. Elijah, teknik uzmanlığını bir miktar sihirbazlık dokunuşuyla harmanlayarak yapay zeka sistemlerindeki güvenlik açıklarını tespit etme ve giderme konusunda uzmandır. Elijah, yapay zeka ekosistemleri için özel güvenlik protokolleri tasarlayarak dijital savunmalara sihirli bir hava katıyor. Dürüstlük odaklı Elijah, hem kamu hem de ticari sektör kuruluşlarında güvenin korunmasına odaklanan bir güvenlik geçmişine sahiptir.

İlyas Kış Amazon Güvenlik'te Kıdemli Güvenlik Mühendisidir, Siber Güvenlik Mühendisliği alanında lisans derecesine sahiptir ve Harry Potter'a sevgiyle aşılanmıştır. Elijah, teknik uzmanlığını bir miktar sihirbazlık dokunuşuyla harmanlayarak yapay zeka sistemlerindeki güvenlik açıklarını tespit etme ve giderme konusunda uzmandır. Elijah, yapay zeka ekosistemleri için özel güvenlik protokolleri tasarlayarak dijital savunmalara sihirli bir hava katıyor. Dürüstlük odaklı Elijah, hem kamu hem de ticari sektör kuruluşlarında güvenin korunmasına odaklanan bir güvenlik geçmişine sahiptir.

Ram Hayati AWS'de Baş ML Çözümleri Mimarıdır. Dağıtılmış, hibrit ve bulut uygulamaları tasarlama ve oluşturma konusunda 3 yıldan fazla deneyime sahiptir. Kurumsal müşterilerin iş sonuçlarını iyileştirmek amacıyla bulutu benimseme ve optimizasyon yolculuklarında yardımcı olmak için güvenli ve ölçeklenebilir AI/ML ve büyük veri çözümleri oluşturma konusunda tutkulu. Boş zamanlarında motosikletine biniyor ve 3 yaşındaki Sheepadoodle'ıyla birlikte yürüyor!

Ram Hayati AWS'de Baş ML Çözümleri Mimarıdır. Dağıtılmış, hibrit ve bulut uygulamaları tasarlama ve oluşturma konusunda 3 yıldan fazla deneyime sahiptir. Kurumsal müşterilerin iş sonuçlarını iyileştirmek amacıyla bulutu benimseme ve optimizasyon yolculuklarında yardımcı olmak için güvenli ve ölçeklenebilir AI/ML ve büyük veri çözümleri oluşturma konusunda tutkulu. Boş zamanlarında motosikletine biniyor ve 3 yaşındaki Sheepadoodle'ıyla birlikte yürüyor!

Navneet tuteja Amazon Web Services'ta Veri Uzmanıdır. Navneet, AWS'ye katılmadan önce veri mimarilerini modernize etmek ve kapsamlı AI/ML çözümleri uygulamak isteyen kuruluşlar için kolaylaştırıcı olarak çalıştı. Thapar Üniversitesi'nden mühendislik derecesine ve Texas A&M Üniversitesi'nden istatistik alanında yüksek lisans derecesine sahiptir.

Navneet tuteja Amazon Web Services'ta Veri Uzmanıdır. Navneet, AWS'ye katılmadan önce veri mimarilerini modernize etmek ve kapsamlı AI/ML çözümleri uygulamak isteyen kuruluşlar için kolaylaştırıcı olarak çalıştı. Thapar Üniversitesi'nden mühendislik derecesine ve Texas A&M Üniversitesi'nden istatistik alanında yüksek lisans derecesine sahiptir.

Emily Soward AWS Profesyonel Hizmetlerine sahip bir Veri Bilimcisidir. Birleşik Krallık, İskoçya'daki Edinburgh Üniversitesi'nden Doğal Dil İşleme (NLP) ağırlıklı olmak üzere Yapay Zeka alanında Üstün Bilim Yüksek Lisansına sahiptir. Emily, kamu ve özel sektör kuruluşlarında çalışan AI iş yükleri için AI özellikli ürün araştırma ve geliştirme, operasyonel mükemmellik ve yönetişime odaklanan uygulamalı bilimsel ve mühendislik rollerinde hizmet vermiştir. AWS Kıdemli Konuşmacısı olarak ve yakın zamanda AWS Well-Architected in the Machine Learning Lens'in yazarı olarak müşteri rehberliğine katkıda bulunuyor.

Emily Soward AWS Profesyonel Hizmetlerine sahip bir Veri Bilimcisidir. Birleşik Krallık, İskoçya'daki Edinburgh Üniversitesi'nden Doğal Dil İşleme (NLP) ağırlıklı olmak üzere Yapay Zeka alanında Üstün Bilim Yüksek Lisansına sahiptir. Emily, kamu ve özel sektör kuruluşlarında çalışan AI iş yükleri için AI özellikli ürün araştırma ve geliştirme, operasyonel mükemmellik ve yönetişime odaklanan uygulamalı bilimsel ve mühendislik rollerinde hizmet vermiştir. AWS Kıdemli Konuşmacısı olarak ve yakın zamanda AWS Well-Architected in the Machine Learning Lens'in yazarı olarak müşteri rehberliğine katkıda bulunuyor.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/machine-learning/architect-defense-in-depth-security-for-generative-ai-applications-using-the-owasp-top-10-for-llms/