Günümüzde müşteriler, veri erişim iş akışlarında birden fazla uygulamanın yer aldığı durumlarda, kullanıcı düzeyinde uygun erişim kontrollerini ve denetimi uygulama konusunda zorluk yaşayabilir. Temel zorluk, bir uygulama başka bir uygulamadaki kullanıcı adına verilere eriştiğinde, kullanıcı kimliğine dayalı olarak uygun en az ayrıcalıklı erişim kontrollerini uygulamaktır. Sizi ya tüm kullanıcılara uygulama aracılığıyla herhangi bir denetim olmaksızın geniş erişim sağlamaya ya da rolleri kullanıcılara eşlemek için karmaşık ısmarlama çözümler uygulamaya zorlar.

kullanma AWS IAM Kimlik Merkezi, artık kullanıcı kimliğini bir AWS hizmetleri kümesi ve uygulamalar arasında rol dağıtmak için karmaşık özel sistemler oluşturma ve sürdürme ihtiyacını en aza indirin. IAM Identity Center ayrıca, birbirine bağlı uygulamaların yetkilendirme ve denetim için kullanabileceği, kullanıcıların ve grupların birleştirilmiş bir görünümünü tek bir yerde sağlar.

IAM Identity Center, Okta gibi kimlik sağlayıcıları (IDP'ler) kullanarak AWS hesaplarına ve uygulamalarına kullanıcı erişiminin merkezi olarak yönetilmesini sağlar. Bu, kullanıcıların mevcut kurumsal kimlik bilgileriyle tek seferde oturum açmasına ve kimlik yayılımını destekleyen aşağı akışlı AWS hizmetlerine sorunsuz bir şekilde erişmesine olanak tanır. IAM Identity Center ile Okta kullanıcı kimlikleri ve grupları, AWS'de doğru kullanıcı bilgileri için SCIM 2.0 kullanılarak otomatik olarak senkronize edilebilir.

Amazon EMR Stüdyosu veri mühendisliği ve veri bilimi uygulamalarını geliştirebileceğiniz birleşik bir veri analizi ortamıdır. Artık etkileşimli sorgular geliştirebilir ve çalıştırabilirsiniz. Amazon Atina EMR Studio'dan (daha fazla ayrıntı için bkz. Amazon EMR Studio, Amazon Athena tarafından desteklenen etkileşimli sorgu düzenleyicisini ekler ). Athena kullanıcıları EMR Studio'ya giriş yapmadan erişebilirler. AWS Yönetim Konsolu IAM Identity Center aracılığıyla IdP'nizden birleşik erişimi etkinleştirerek. Bu, IdP, EMR Studio ve Athena'nız genelinde farklı kimlikleri korumanın ve kullanıcı rollerini eşlemenin karmaşıklığını ortadan kaldırır.

Yönetebilirsin Athena çalışma grupları sorgu erişimini ve maliyetlerini kontrol etmek için Okta'nın kullanıcı özelliklerine dayanmaktadır. AWS Göl Oluşumu izin verme ve iptal etme yoluyla ayrıntılı erişim denetimlerini uygulamak için Okta kimliklerini de kullanabilir.

IAM Identity Center ve Okta tek oturum açma (SSO) entegrasyonu, merkezi kimlik doğrulamayla EMR Studio ve Athena'ya erişimi kolaylaştırır. Kullanıcılar, Athena'da sorguları güvenli bir şekilde çalıştırmak için iş gücü kimlik bilgileriyle tanıdık bir oturum açma deneyimine sahip olabilir. Athena çalışma gruplarına ve Lake Formation izinlerine ilişkin erişim politikaları, Okta kullanıcı profillerine dayalı yönetim sağlar.

Bu blog gönderisinde, Okta ile IAM Identity Center entegrasyonunu kullanarak EMR Studio'da tek oturum açmanın nasıl etkinleştirileceği açıklanmaktadır. Sorgular ve veriler üzerinde ayrıntılı erişim kontrolleri sağlamak için Okta kimliklerinin Athena ve Lake Formation'a nasıl yayılacağını gösterir. Çözüm, iş gücü kimlik bilgilerini kullanan merkezi kimlik doğrulamayla analiz araçlarına erişimi kolaylaştırıyor. AWS IAM Identity Center, Amazon EMR Studio, Amazon Athena ve AWS Lake Formation'dan yararlanır.

Çözüme genel bakış

IAM Identity Center, kullanıcıların yöneticilerin manuel olarak yapılandırmasına gerek kalmadan EMR Studio'ya bağlanmasına olanak tanır AWS Kimlik ve Erişim Yönetimi (IAM) roller ve izinler. IAM Identity Center gruplarının mevcut kurumsal kimlik rolleri ve gruplarıyla eşleştirilmesine olanak tanır. Yöneticiler daha sonra rollere ve gruplara ayrıcalıklar atayabilir ve bunlara kullanıcılar atayarak kullanıcı erişimi üzerinde ayrıntılı kontrol sağlayabilir. IAM Identity Center, AWS'deki tüm kullanıcıların merkezi bir deposunu sağlar. Kullanıcıları ve grupları doğrudan IAM Identity Center'da oluşturabilir veya Okta, Ping Identity veya Azure AD gibi sağlayıcılardaki mevcut kullanıcı ve grupları bağlayabilirsiniz. Kimlik doğrulamayı seçtiğiniz kimlik kaynağı aracılığıyla gerçekleştirir ve EMR Studio erişimi için bir kullanıcı ve grup dizini sağlar. Bilinen kullanıcı kimlikleri ve günlüğe kaydedilen veri erişimi, kullanıcı erişiminin denetlenmesi yoluyla uyumluluğu kolaylaştırır. AWS CloudTrail.

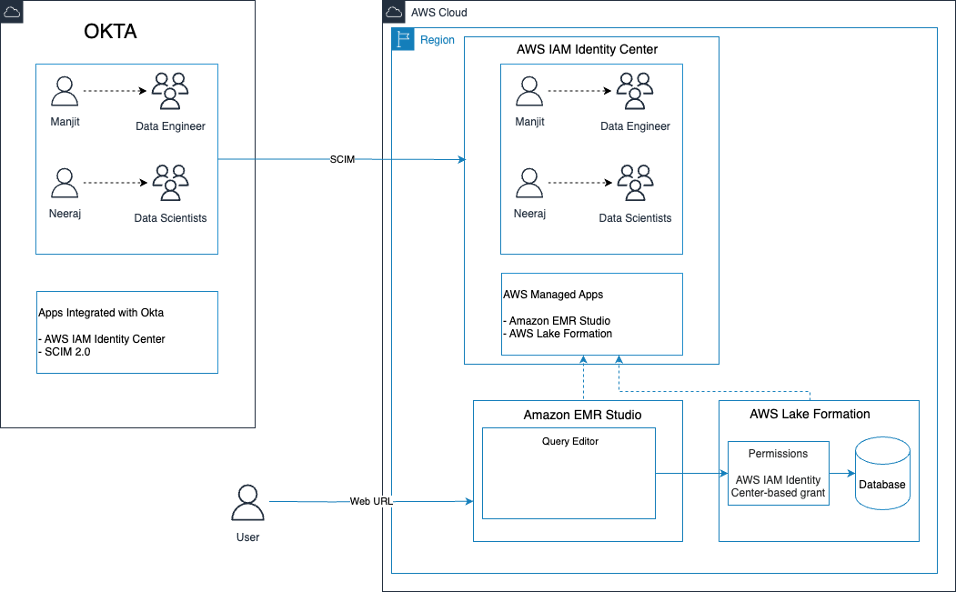

Aşağıdaki şemada çözüm mimarisi gösterilmektedir.

EMR Studio iş akışı aşağıdaki üst düzey adımlardan oluşur:

- Son kullanıcı, AWS erişim portalı URL'sini kullanarak EMR Studio'yu başlatır. Bu URL, IAM Identity Center kontrol paneli aracılığıyla bir IAM Identity Center yöneticisi tarafından sağlanır.

- URL, son kullanıcıyı, kullanıcının iş gücü kimlik bilgilerini girdiği iş gücü IdP Okta'ya yönlendirir.

- Başarılı kimlik doğrulamanın ardından kullanıcı, AWS konsolunda birleştirilmiş kullanıcı olarak oturum açacaktır.

- Kullanıcı EMR Studio'yu açar ve EMR Studio'da bulunan bağlantıyı kullanarak Athena sorgu düzenleyicisine gider.

- Kullanıcı, Athena sorgularını çalıştırmak için kullanıcı rolüne göre doğru çalışma grubunu seçer.

- Sorgu sonuçları ayrı bir yerde saklanır Amazon Basit Depolama Hizmeti (Amazon S3) kullanıcı kimliğine dayalı bir öneke sahip konumlar.

Çözümü uygulamak için aşağıdaki adımları tamamlıyoruz:

- Kullanıcıları ve grupları senkronize etmek için Okta'yı IAM Identity Center ile entegre edin.

- IAM Identity Center'ı EMR Studio ile entegre edin.

- Kullanıcıları veya grupları IAM Identity Center'dan EMR Studio'ya atayın.

- IAM Identity Center ile Lake Formation'ı kurun.

- Yayılan kurumsal kimliklerde Lake Formation'ı kullanarak ayrıntılı rol tabanlı yetkilendirmeleri yapılandırın.

- Erişimi yönetmek için Athena'da çalışma grupları oluşturun.

- Paketler, önekler veya nesneler gibi Amazon S3 kaynaklarına ayrıntılı erişim için Amazon S3 erişim izinlerini ayarlayın.

- IAM Identity Center'ı kullanarak AWS erişim portalı üzerinden EMR Studio'ya erişin.

- EMR Studio'daki Athena SQL düzenleyicide sorgular çalıştırın.

- İşgücü kimliğinin uçtan uca denetim izini inceleyin.

Önkoşullar

Bu yazıyı takip etmek için aşağıdakilere sahip olmalısınız:

- An AWS hesabı – Eğer bir tane yoksa, yapabilirsin Burada kayıt.

- An Aktif aboneliği olan Okta hesabı – Uygulamayı Okta’da kurmak için yönetici rolüne ihtiyacınız var. Okta'da yeniyseniz kaydolabilirsiniz. ücretsiz deneme ya da geliştirici hesabı.

Okta'yı IAM Identity Center ile yapılandırma talimatları için bkz. SAML ve SCIM'yi Okta ve IAM Identity Center ile yapılandırma.

Kullanıcıları ve grupları senkronize etmek için Okta'yı IAM Identity Center ile entegre edin

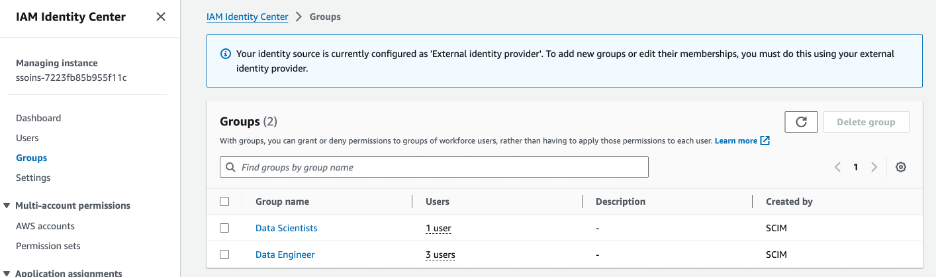

Kullanıcıları veya grupları Okta'dan IAM Identity Center'a başarıyla senkronize ettikten sonra, bunları aşağıdaki ekran görüntüsünde gösterildiği gibi IAM Identity Center konsolunda görebilirsiniz. Bu gönderi için iki kullanıcı grubu oluşturduk ve senkronize ettik:

- Veri Mühendisi

- Veri Bilimcileri

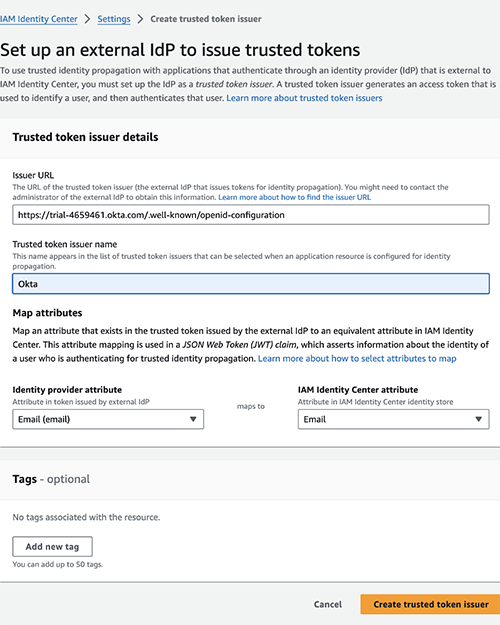

Ardından, IAM Identity Center'da güvenilir bir jeton veren kuruluş oluşturun:

- IAM Kimlik Merkezi konsolunda, Ayarlar Gezinti bölmesinde.

- Klinik Güvenilir belirteç veren kuruluş oluşturun.

- İçin Veren URL'si, güvenilir jetonu veren kuruluşun URL'sini girin.

- İçin Güvenilir jeton veren kuruluşun adı, Okta'ya girin.

- İçin Harita özellikleri¸ IdP özelliğini eşleyin e-posta IAM Identity Center özniteliği E-postasına.

- Klinik Güvenilir belirteç veren kuruluş oluşturun.

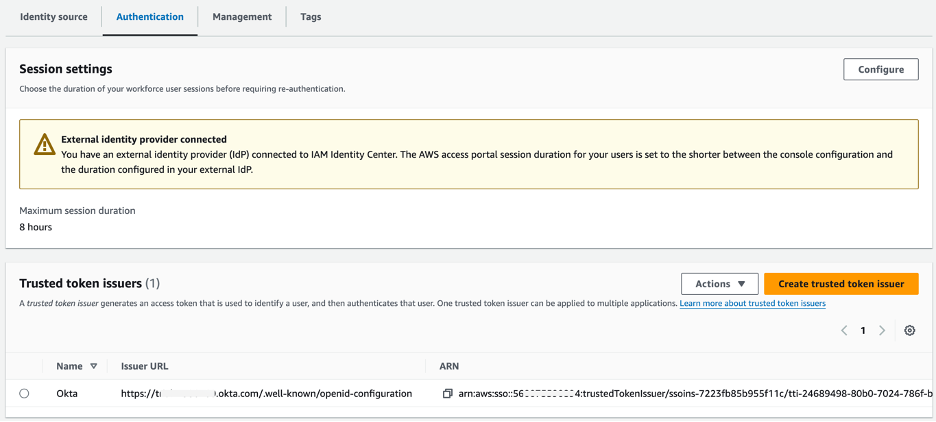

Aşağıdaki ekran görüntüsü, IAM Identity Center konsolundaki yeni güvenilir jeton düzenleyicinizi göstermektedir.

IAM Identity Center'ı EMR Studio ile entegre edin

EMR Studio'da etkinleştirilen güvenilir bir kimlik yayılımı oluşturmaya başlıyoruz.

Bir EMR Studio yöneticisinin, EMR Studio'yu IAM Identity Center'ın etkin olduğu bir uygulama olarak yapılandırmaya yönelik adımları gerçekleştirmesi gerekir. Bu, EMR Studio'nun oturum açma ve kullanıcı dizini hizmetlerini almak için IAM Identity Center'ı otomatik olarak keşfetmesini ve bağlanmasını sağlar.

EMR Studio'yu IAM Identity Center tarafından yönetilen bir uygulama olarak etkinleştirmenin amacı, kullanıcı ve grup izinlerini IAM Identity Center içinden veya onunla entegre bir kaynak üçüncü taraf IdP'den (bu durumda Okta) kontrol edebilmenizdir. Örneğin, kullanıcılarınız EMR Studio'da oturum açtığında veri mühendisi or veri bilimci, IAM Kimlik Merkezi'ndeki gruplarını kontrol eder ve bunlar Lake Formation'daki roller ve yetkilerle eşleştirilir. Bu şekilde bir grup, bir dizi tablo veya sütuna okuma erişimine izin veren Lake Formation veritabanı rolüyle eşleşebilir.

Aşağıdaki adımlarda, IAM Identity Center ile AWS tarafından yönetilen bir uygulama olarak EMR Studio'nun nasıl oluşturulacağı gösteriliyor, ardından Lake Formation ve Athena gibi aşağı yönlü uygulamaların mevcut kurumsal kimlik bilgilerini kullanarak bu rolleri ve yetkileri nasıl yaydığını görüyoruz.

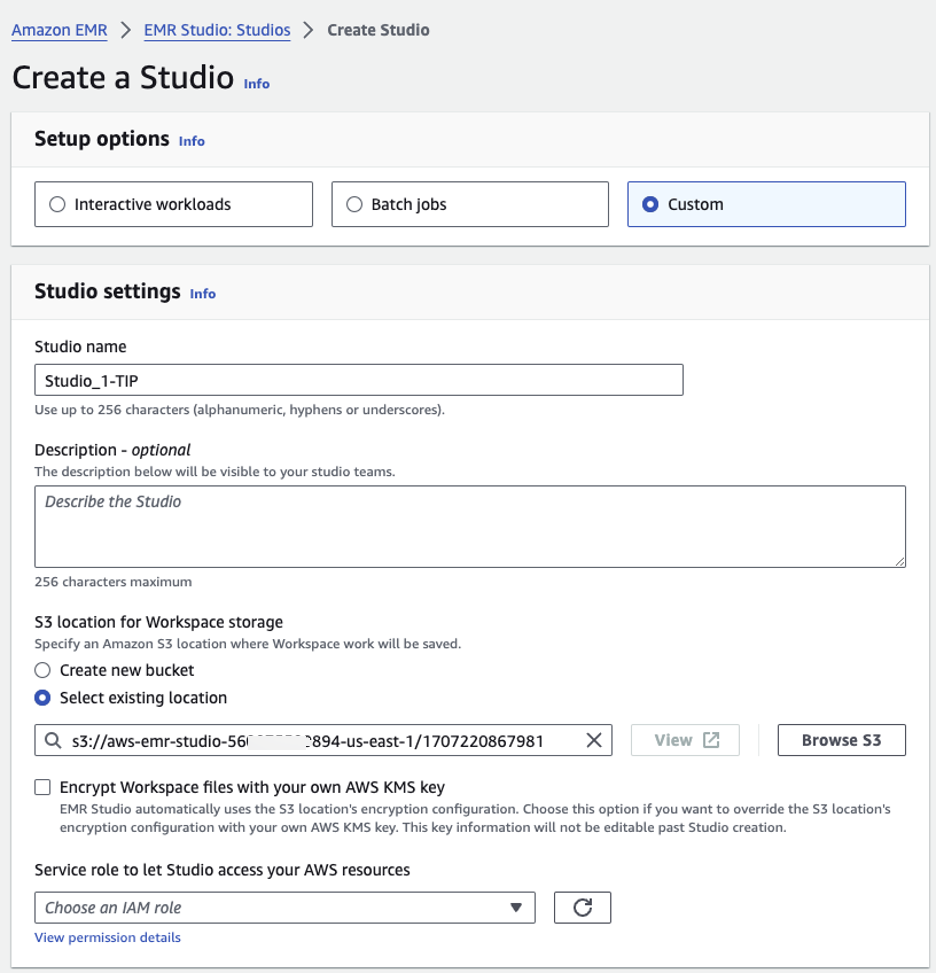

- Amazon EMR konsolunda EMR Studio'ya gidin.

- Klinik Stüdyo Oluştur.

- İçin Kurmak seçenekler, seçin görenek.

- İçin Stüdyo adı, isim girin.

- İçin Workspace depolama alanı için S3 konumuseçin Mevcut konumu seçin ve Amazon S3 konumunu girin.

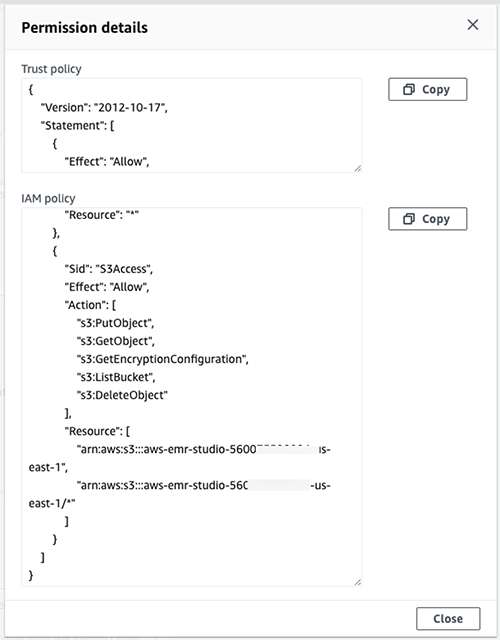

6. EMR Studio için izin ayrıntılarını yapılandırın.

Seçtiğinizde şunu unutmayın İzin ayrıntılarını görüntüle altında hizmet rolü, yeni bir açılır pencere açılacaktır. Açılır pencerede gösterilenle aynı politikalara sahip bir IAM rolü oluşturmanız gerekir. Aynısını kendin için de kullanabilirsin hizmet rolü ve IAM rolü.

- Üzerinde Stüdyo Oluştur sayfası, için Doğrulamaseçin AWS IAM Kimlik Merkezi.

- İçin Kullanıcı rolü, kullanıcı rolünüzü seçin.

- Altında Güvenilir kimlik yayılımıseçin Güvenilir kimlik yayılımını etkinleştir.

- Altında Uygulama erişimiseçin Yalnızca atanmış kullanıcılar ve gruplar.

- İçin VPC, VPC'nizi girin.

- İçin Alt ağlar, alt ağınıza girin.

- İçin Güvenlik ve erişimseçin Varsayılan güvenlik grubu.

- Klinik Stüdyo Oluştur.

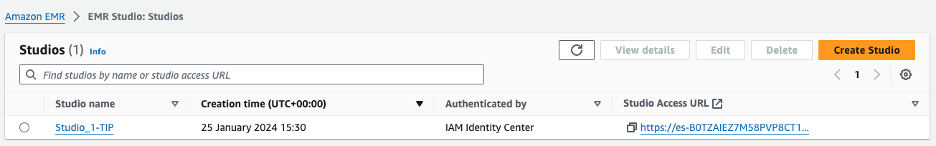

Artık IAM Identity Center'ın etkin olduğu bir EMR Studio'yu Amazon EMR konsolu.

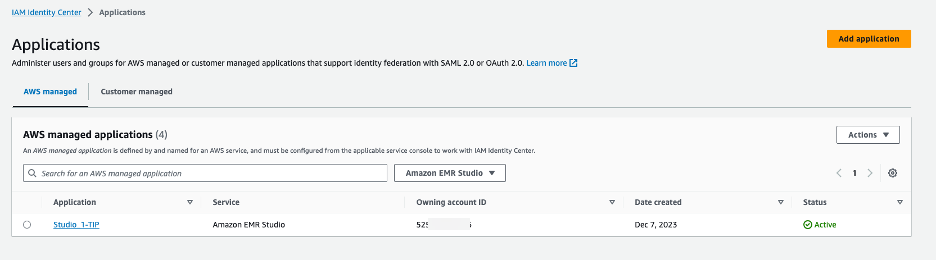

EMR Studio yöneticisi, güvenilir kimlik yayılımının etkin olduğu EMR Studio'yu oluşturmayı tamamladıktan ve yapılandırmayı kaydettikten sonra, EMR Studio örneği, IAM Identity Center'ın etkin olduğu bir uygulama olarak IAM Kimlik Merkezi konsolu.

Kullanıcıları veya grupları IAM Identity Center'dan EMR Studio'ya atama

IAM ile senkronizasyonun ardından IAM Identity Center dizininizden kullanıcıları ve grupları EMR Studio uygulamasına atayabilirsiniz. EMR Studio yöneticisi, uygulamaya hangi IAM Identity Center kullanıcılarının veya gruplarının dahil edileceğine karar verir. Örneğin, IAM Identity Center'da toplam 10 grubunuz varsa ancak bunların hepsinin EMR Studio'nun bu örneğine erişmesini istemiyorsanız, EMR Studio'nun etkin olduğu IAM uygulamasına hangi grupların dahil edileceğini seçebilirsiniz.

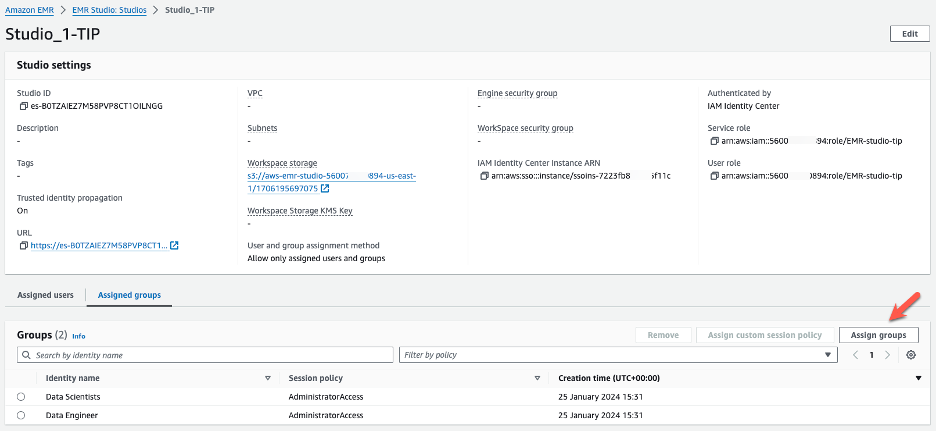

Aşağıdaki adımlar, grupları EMR Studio'nun etkin olduğu IAM Identity Center uygulamasına atar:

- EMR Studio konsolunda yeni EMR Studio örneğine gidin.

- Üzerinde Atanan gruplar sekmesini seçin Grupları atayın.

- Uygulamaya hangi IAM Identity Center gruplarını dahil etmek istediğinizi seçin. Örneğin, şunları seçebilirsiniz: Veri Bilimcisi ve Veri Mühendisi grupları.

- Klinik tamam.

Bu, EMR Studio yöneticisinin, IAM Identity Center ile entegre bu belirli örneğe erişim atanacak belirli IAM Identity Center gruplarını seçmesine olanak tanır. IAM Identity Center dizinindeki tüm gruplara değil, yalnızca seçilen gruplara senkronize edilecek ve erişim verilecektir.

IAM Identity Center ile Lake Formation'ı kurun

Lake Formation'ı IAM Identity Center ile ayarlamak için Okta'yı IAM Identity Center için IdP olarak yapılandırdığınızdan emin olun ve Okta'yı oluşturan kullanıcıların ve grupların artık IAM Identity Center'da mevcut olduğunu doğrulayın. Daha sonra aşağıdaki adımları tamamlayın:

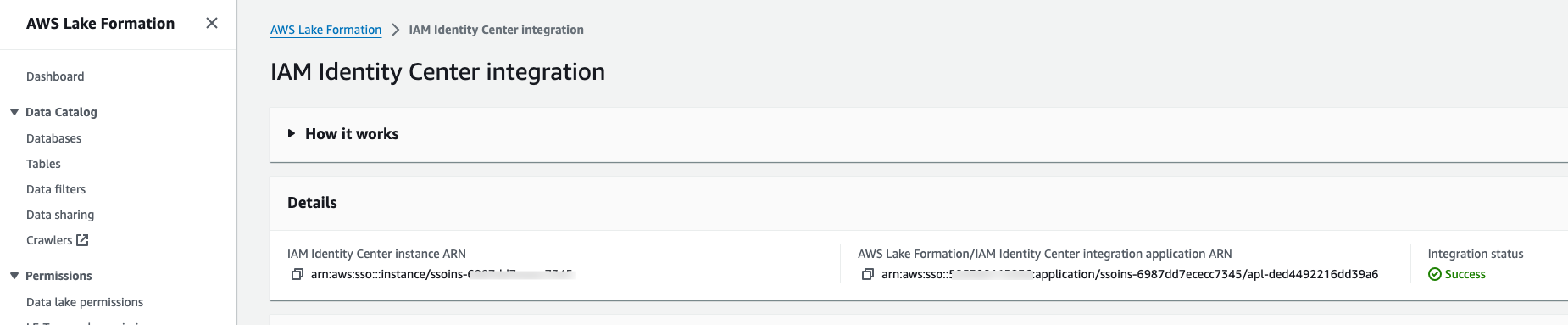

- Göl Oluşumu konsolunda seçin IAM Kimlik Merkezi Entegrasyonu altında Yönetim Gezinti bölmesinde.

IAM Identity Center uygulamasına ait ARN ile birlikte "IAM Identity Center etkin" mesajını göreceksiniz.

- Klinik oluşturmak.

Birkaç dakika içinde Lake Formation'ın Okta Identity Center'daki merkezi IAM kimliklerinizle başarıyla entegre edildiğini belirten bir mesaj göreceksiniz. Özellikle mesajda "Uygulama ARN'si ile kimlik merkezi entegrasyonu başarıyla oluşturuldu" ifadesi yer alacak ve bu, Lake Formation ile Okta'da yönetilen kimlikler arasında entegrasyonun artık mevcut olduğunu ifade edecek.

Yayılan kurumsal kimliklerde Lake Formation'ı kullanarak ayrıntılı rol tabanlı yetkilendirmeleri yapılandırın

Artık Lake Formation'daki veri erişimimiz için ayrıntılı yetkiler ayarlayacağız. Bu yazı için, daha sonra Athena sorgu düzenleyicisi aracılığıyla sorgulayacağımız veriler üzerinde ilgili kontrolleri ve yönetimi sağlamak amacıyla Lake Formation konsolundaki mevcut kurumsal kimlikleri kullanmak için gereken adımları özetliyoruz. Lake Formation'da veritabanları ve tabloları ayarlama hakkında bilgi edinmek için bkz. AWS Lake Formation'ı kullanmaya başlama

Bu yazıda Göl Oluşumu ile ilgili tüm ayrıntılara girilmeyecektir. Bunun yerine, Lake Formation'da sunulan yeni bir yeteneğe, yani IAM Identity Center ile senkronize edilmiş mevcut kurumsal kimliklerinize göre izinler ayarlama becerisine odaklanacağız.

Bu entegrasyon, Lake Formation'ın, veri göllerine yönelik izinleri kontrol etmek için kuruluşunuzun IdP'sini ve erişim yönetimi politikalarını kullanmasına olanak tanır. İzinleri özellikle Lake Formation için sıfırdan tanımlamak yerine, artık veri kataloglarına ve temel veri kaynaklarına kimlerin erişebileceğini belirlemek için mevcut kullanıcılarınıza, gruplarınıza ve erişim kontrollerinize güvenebilirsiniz. Genel olarak, IAM Identity Center ile olan bu yeni entegrasyon, kurumsal kimliklerinizi kullanarak data lake iş yüklerinize ilişkin izinleri yönetmeyi kolaylaştırıyor. İzinlerin ayrı sistemlerde aynı hizada tutulmasına ilişkin yönetim yükünü azaltır. AWS, Lake Formation'ı geliştirmeye devam ettikçe bunun gibi özellikler, tam özellikli bir veri gölü yönetimi ortamı olarak uygulanabilirliğini daha da artıracaktır.

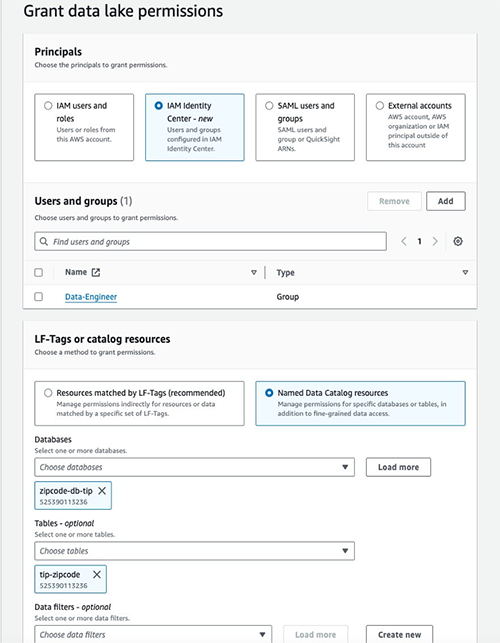

Bu yazıda adında bir veritabanı oluşturduk. zipcode-db-tip ve veritabanındaki temel tabloyu sorgulamak için Data-Engineer kullanıcı grubuna tam erişim izni verildi. Aşağıdaki adımları tamamlayın:

- Göl Oluşumu konsolunda seçin Veri gölü izinlerini verme.

- Müdürler için şunu seçin: IAM Kimlik Merkezi.

- İçin Kullanıcılar ve gruplar, Veri Mühendisi'ni seçin.

- İçin LF Etiketleri veya katalog kaynaklarıseçin Adlandırılmış Veri Kataloğu kaynakları.

- İçin veritabanları, seçmek

zipcode-db-tip. - İçin tablolar, seçmek

tip-zipcode.

Benzer şekilde kullanıcı ve grupların veri üzerinde sorgulama yapabilmeleri için temel tablolar üzerinde ilgili erişimi sağlamamız gerekiyor.

- Verileri sorgulayabilmek amacıyla Veri Mühendisi grubuna erişim sağlamak için önceki adımları tekrarlayın.

- İçin Tablo izinleriseçin seç, Tanımlamak, ve harika.

- İçin Veri izinleriseçin Tüm veri erişimi.

Özel gereksinimlerinize göre satırlara ve yorumlara seçici erişim verebilirsiniz.

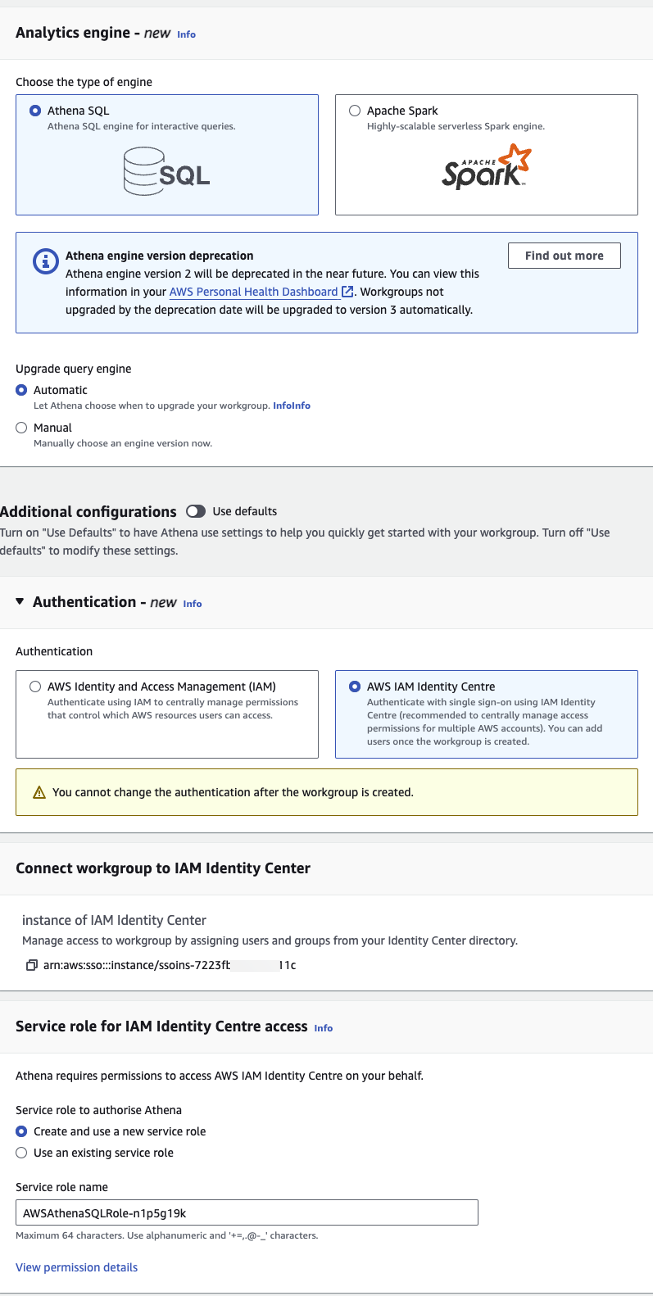

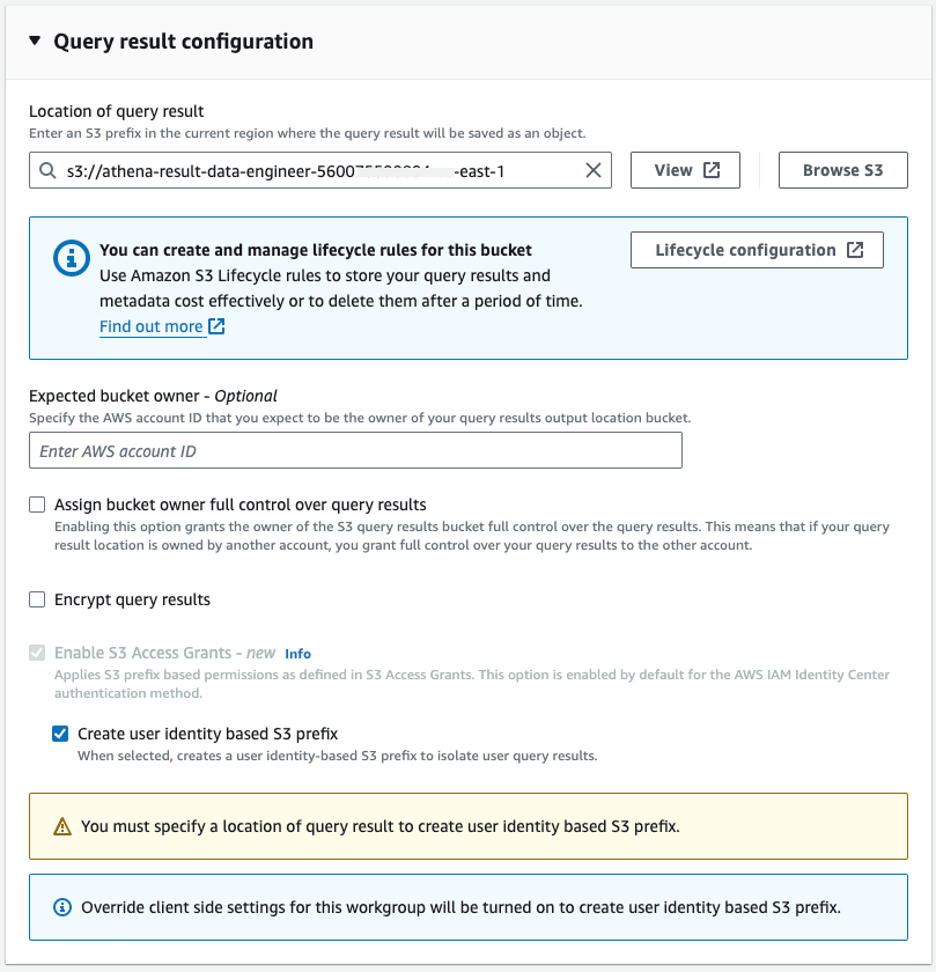

Athena'da çalışma grupları kurun

Athena çalışma grupları, bir AWS hesabı içindeki verileri ve sorguları izole etmenize olanak tanıyan bir AWS özelliğidir. Her grubun yalnızca kendileriyle ilgili verilere erişebilmesi için verileri ayırmanın ve erişimi kontrol etmenin bir yolunu sağlar. Athena çalışma grupları, hassas veri kümelerine erişimi kısıtlamak veya sorguların birbirini etkilemesini önlemeye yardımcı olmak isteyen kuruluşlar için kullanışlıdır. Bir çalışma grubu oluşturduğunuzda, ona kullanıcılar ve roller atayabilirsiniz. Bir çalışma grubu içinde başlatılan sorgular, o çalışma grubu için yapılandırılan erişim denetimleri ve ayarlarla çalışacaktır. Ayrıntılı düzeyde yönetim, güvenlik ve kaynak kontrollerine olanak tanırlar. Athena çalışma grupları, büyük kuruluşlarda Athena kullanımını yönetmek ve optimize etmek için önemli bir özelliktir.

Bu yazıda Veri Mühendisliği ekibimizin üyeleri için özel olarak bir çalışma grubu oluşturuyoruz. Daha sonra Veri Mühendisi kullanıcı profilleri altında oturum açtığınızda, Athena çalışma gruplarına erişimin kullanıcı profiline göre nasıl kısıtlanabileceğini göstermek için bu çalışma grubu içinden sorgular çalıştırıyoruz. Bu, yönetişim politikalarının uygulanmasına olanak tanır ve kullanıcıların rollerine bağlı olarak yalnızca izin verilen veri kümelerine ve sorgulara erişebilmesini sağlar.

- Athena konsolunda, seçin Çalışma Grupları altında Yönetim Gezinti bölmesinde.

- Klinik Çalışma grubu oluştur.

- İçin Doğrulamaseçin AWS Kimlik Merkezi.

- İçin Athena'yı yetkilendirecek hizmet rolüseçin Yeni bir hizmet rolü oluşturma ve kullanma.

- İçin Hizmet rolü adı, rolünüz için bir ad girin.

- İçin Sorgu sonucunun konumu, Athena sorgu sonuçlarınızı kaydetmek için bir Amazon S3 konumu girin.

Kimlik doğrulama için IAM Identity Center'ı belirttiğinizde bu zorunlu bir alandır.

Çalışma grubunu oluşturduktan sonra ona kullanıcı ve gruplar atamanız gerekir. Bu gönderi için, data-engineer adında bir çalışma grubu oluşturuyoruz ve Data-Engineer grubunu atıyoruz (IAM Identity Center'dan güvenilir kimlik yayılımı yoluyla yayılır).

- Üzerinde Gruplar Veri mühendisi ayrıntıları sayfasındaki sekmede, atanacak kullanıcı grubunu seçin ve Grupları atayın.

Sorgu sonuçlarını her iş gücü kimliğine göre ayırmak için Amazon S3 erişim izinlerini ayarlayın

Daha sonra Amazon S3 hibelerini ayarladık.

Hibeleri ayarlamak için aşağıdaki videoyu izleyebilir veya başvurabilirsiniz. Spark erişimini ölçeklendirmek için Amazon EMR'yi S3 Erişim İzinleriyle birlikte kullanın Amazon S3 talimatlar için.

IAM Identity Center erişim portalını kullanarak AWS birleşik erişimi aracılığıyla oturum açma işlemini başlatın

Artık EMR Studio'ya bağlanmaya ve IAM Identity Center kimlik doğrulamasını kullanarak birleştirilmiş oturum açmaya hazırız:

- IAM Identity Center konsolunda kontrol paneline gidin ve AWS erişim portalı URL'sini seçin.

- Bir tarayıcı açılır penceresi sizi Okta kimlik bilgilerinizi gireceğiniz Okta oturum açma sayfasına yönlendirir.

- Başarılı kimlik doğrulamanın ardından AWS konsolunda birleştirilmiş kullanıcı olarak oturum açacaksınız.

- EMR Studio uygulamasını seçin.

- EMR Studio'yu birleştirdikten sonra, Athena sorgu düzenleyicisiyle yeni bir sekme açmak için gezinme bölmesinde Sorgu Düzenleyicisi'ni seçin.

Aşağıdaki videoda, IAM Identity Center kimlik doğrulamasını kullanarak EMR Studio'ya erişmek için AWS erişim portalı URL'sini kullanan bir federe kullanıcı gösterilmektedir.

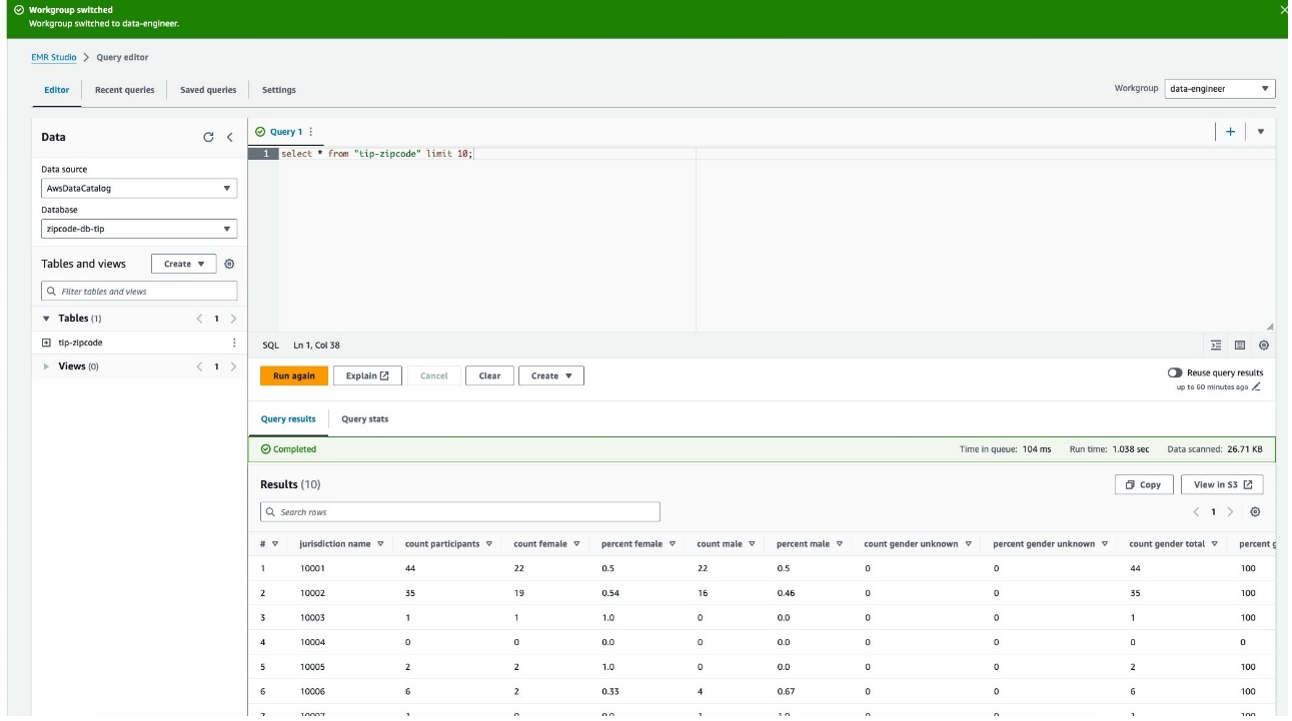

Düzenleyicide ayrıntılı erişimle sorguları çalıştırın

EMR Studio'da kullanıcı Athena sorgu düzenleyicisini açabilir ve ardından sorgu düzenleyicide sorguları çalıştırmak için doğru çalışma grubunu belirtebilir.

Veri mühendisi yalnızca kullanıcının erişim sahibi olduğu tabloları sorgulayabilir. Sorgu sonuçları, her iş gücü kimliği için ayrı olan S3 öneki altında görünecektir.

İşgücü kimliğinin uçtan uca denetim izini inceleyin

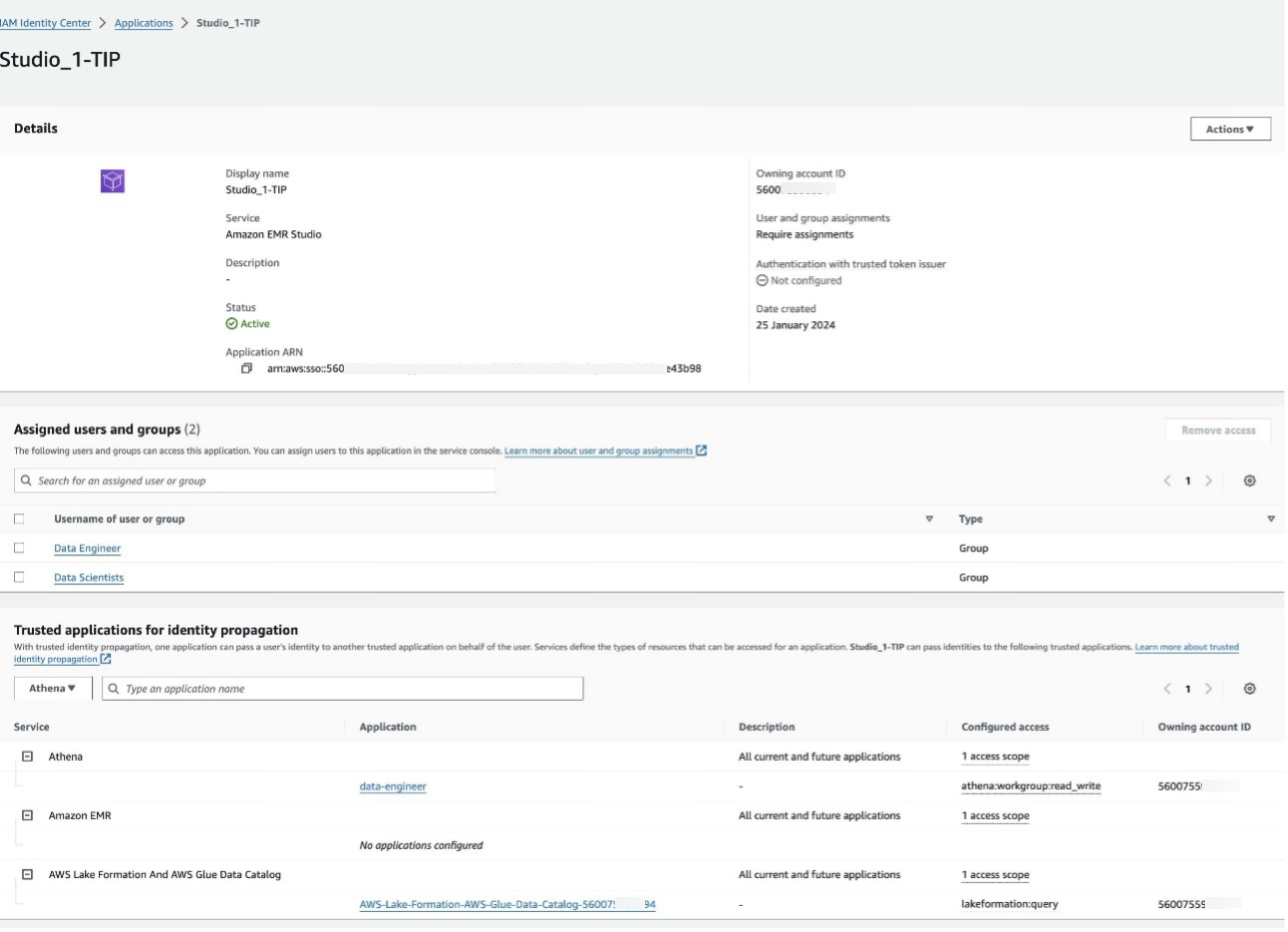

IAM Identity Center yöneticisi, IAM Identity Center konsolunun aşağıdaki ekran görüntüsünde gösterildiği gibi, kimlik yayılımı için güvenilen aşağı akış uygulamalarına bakabilir.

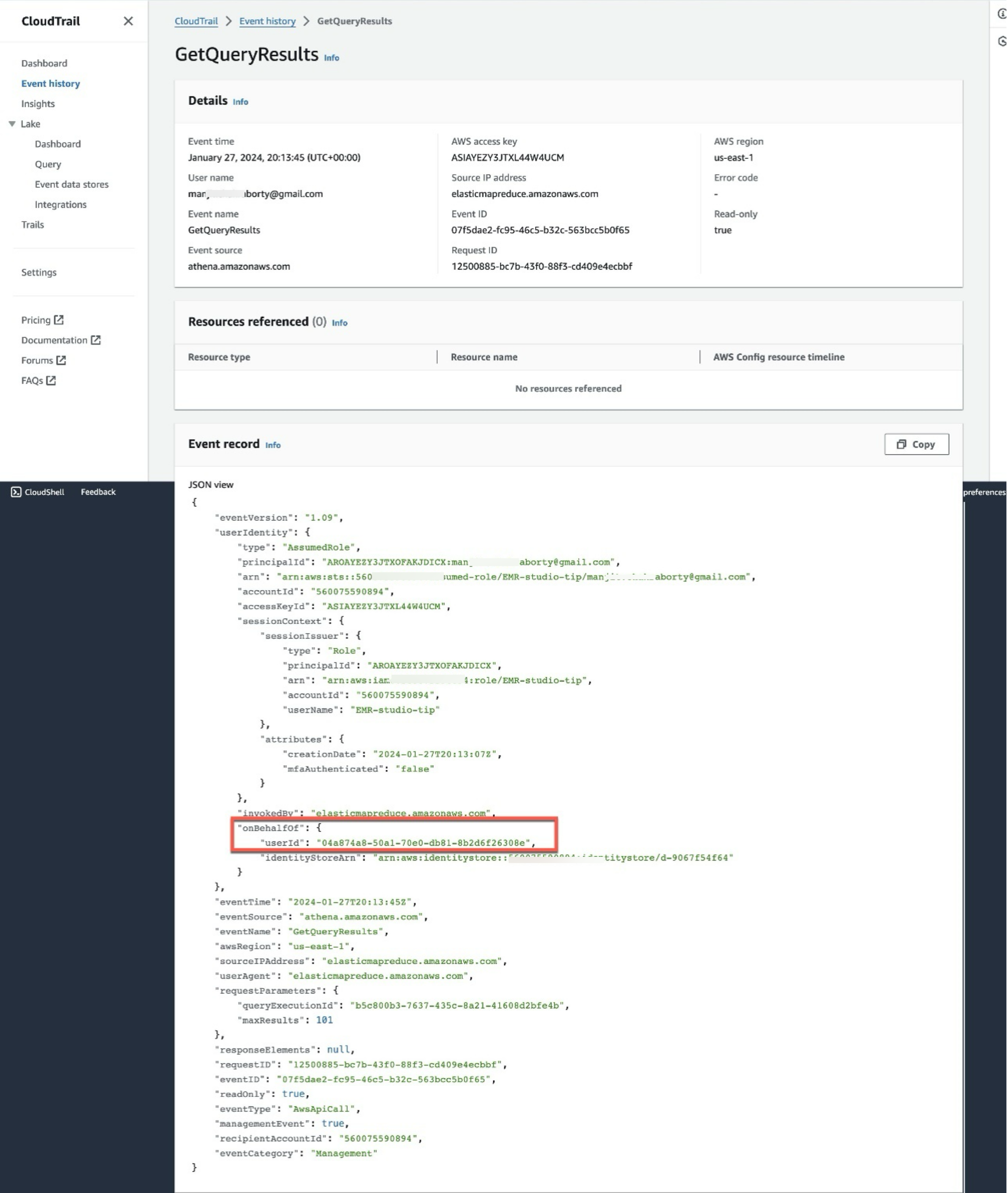

CloudTrail konsolundaki etkinlik geçmişi, belirli iş gücü kimliğinin eriştiği etkinlik adını ve kaynağı görüntüler.

CloudTrail'de bir etkinlik seçtiğinizde denetçiler, temel AWS Analytics hizmetlerine erişen benzersiz kullanıcı kimliğini görebilir.

Temizlemek

Kaynaklarınızı temizlemek için aşağıdaki adımları tamamlayın:

- IAM Identity Center ile entegre etmek için oluşturduğunuz Okta uygulamalarını silin.

- IAM Identity Center yapılandırmasını silin.

- Test için oluşturduğunuz EMR Studio'yu silin.

- IAM Identity Center ve EMR Studio entegrasyonu için oluşturduğunuz IAM rolünü silin.

Sonuç

Bu gönderide, iş gücü kimliğinizi EMR Studio'ya taşımak ve kimliği Athena ve Lake Formation gibi bağlı AWS uygulamalarına yaymak için size ayrıntılı bir yol gösterdik. Bu çözüm, ek kimlik bilgilerini hatırlamaya veya farklı analiz sistemlerinde karmaşık rol eşlemeyi sürdürmeye gerek kalmadan iş gücünüze tanıdık bir oturum açma deneyimi sağlar. Ayrıca denetçilere iş gücü kimlikleri ve analitik hizmetlerine erişim konusunda uçtan uca görünürlük sağlar.

Güvenilir kimlik yayılımı ve EMR Studio hakkında daha fazla bilgi edinmek için bkz. Amazon EMR'yi AWS IAM Identity Center ile entegre edin.

yazarlar hakkında

Manjit Çakraborti AWS'de Kıdemli Çözüm Mimarıdır. Kendisi, dünya çapında temel iş kurumsal çözümlerinin danışmanlığı, tasarımı, liderliği ve uygulanması konusunda müşterilerle çalışmış, Finansal alanda geniş deneyime sahip, Tecrübeli ve Sonuç odaklı bir profesyoneldir. Manjit boş zamanlarında balık tutmaktan, dövüş sanatları yapmaktan ve kızıyla oynamaktan hoşlanıyor.

Manjit Çakraborti AWS'de Kıdemli Çözüm Mimarıdır. Kendisi, dünya çapında temel iş kurumsal çözümlerinin danışmanlığı, tasarımı, liderliği ve uygulanması konusunda müşterilerle çalışmış, Finansal alanda geniş deneyime sahip, Tecrübeli ve Sonuç odaklı bir profesyoneldir. Manjit boş zamanlarında balık tutmaktan, dövüş sanatları yapmaktan ve kızıyla oynamaktan hoşlanıyor.

Neeraj Roy Londra merkezli AWS'de Baş Çözüm Mimarıdır. AWS yolculuklarını hızlandırmak için Global Finansal Hizmetler müşterileriyle birlikte çalışıyor. Boş zamanlarında kitap okumaktan ve ailesiyle vakit geçirmekten hoşlanıyor.

Neeraj Roy Londra merkezli AWS'de Baş Çözüm Mimarıdır. AWS yolculuklarını hızlandırmak için Global Finansal Hizmetler müşterileriyle birlikte çalışıyor. Boş zamanlarında kitap okumaktan ve ailesiyle vakit geçirmekten hoşlanıyor.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/bring-your-workforce-identity-to-amazon-emr-studio-and-athena/