Amazon Transcribe は、顧客がバッチ モードまたはストリーミング モードで音声をテキストに変換できる AWS のサービスです。機械学習を利用した自動音声認識 (ASR)、自動言語識別、および後処理テクノロジを使用します。 Amazon Transcribe は、ほんの数例を挙げると、カスタマーケア通話、多者間電話会議、ボイスメールメッセージの文字起こしに使用できるだけでなく、録画ビデオやライブビデオの字幕生成にも使用できます。このブログ投稿では、セキュリティ要件を満たす方法で Amazon Transcribe 機能を使用してアプリケーションを強化する方法を学びます。

一部の顧客は、自社のビジネスにとって機密で専有的なデータを Amazon Transcribe に委託します。また、Amazon Transcribe によって処理された音声コンテンツには、現地の法律や規制に準拠するために保護する必要がある機密データが含まれる場合があります。このような情報の例としては、個人識別情報 (PII)、個人健康情報 (PHI)、ペイメント カード業界 (PCI) データなどがあります。ブログの次のセクションでは、Amazon Transcribe が転送中と保存中の顧客データを保護するために必要なさまざまなメカニズムについて説明します。 Amazon Transcribe を使用してセキュリティとコンプライアンスの要件を満たすアプリケーションを構築するための、次の 7 つのセキュリティのベストプラクティスを共有します。

- Amazon Transcribe でデータ保護を使用する

- プライベート ネットワーク パス経由で通信する

- 必要に応じて機密データを編集する

- Amazon Transcribe アクセスを必要とするアプリケーションと AWS サービスに IAM ロールを使用する

- タグベースのアクセス制御を使用する

- AWS監視ツールを使用する

- AWS Config を有効にする

次のベスト プラクティスは一般的なガイドラインであり、完全なセキュリティ ソリューションを表すものではありません。これらのベスト プラクティスは、ご使用の環境にとって適切ではない、または十分ではない可能性があるため、処方箋ではなく役立つ考慮事項として使用してください。

ベストプラクティス 1 – Amazon Transcribe でデータ保護を使用する

Amazon Transcribe は、 AWS 責任共有モデルこれにより、クラウドのセキュリティに対する AWS の責任と、クラウドのセキュリティに対する顧客の責任が区別されます。

AWS は、すべての AWS クラウドを実行するグローバル インフラストラクチャを保護する責任があります。顧客は、このインフラストラクチャ上でホストされているコンテンツの制御を維持する責任があります。このコンテンツには、使用する AWS サービスのセキュリティ設定と管理タスクが含まれます。データプライバシーの詳細については、以下を参照してください。 データプライバシーに関するよくある質問.

転送中のデータの保護

データ暗号化は、アプリケーションと Amazon Transcribe 間のデータ通信の機密性を確保するために使用されます。強力な暗号化アルゴリズムの使用により、送信中のデータが保護されます。

Amazon Transcribe は、次の 2 つのモードのいずれかで動作できます。

- ストリーミング文字起こし リアルタイムでのメディア ストリームの転写を可能にする

- バッチ転写ジョブ 非同期ジョブを使用したオーディオ ファイルの転写を許可します。

ストリーミング転写モードでは、クライアント アプリケーションは HTTP/2 または WebSocket 経由で双方向ストリーミング接続を開きます。アプリケーションが Amazon Transcribe にオーディオ ストリームを送信すると、サービスはリアルタイムのテキスト ストリームで応答します。 HTTP/2 と WebSocket のストリーミング接続はどちらも、広く受け入れられている暗号化プロトコルである Transport Layer Security (TLS) 経由で確立されます。 TLS は、AWS 証明書を使用して転送中のデータの認証と暗号化を提供します。 TLS 1.2 以降を使用することをお勧めします。

バッチ文字起こしモードでは、まず音声ファイルを Amazon Simple Storage Service(Amazon S3) バケツ。次に、このファイルの S3 URI を参照するバッチ転写ジョブが Amazon Transcribe で作成されます。バッチモードの Amazon Transcribe と Amazon S3 は両方とも、TLS 経由で HTTP/1.1 を使用して、転送中のデータを保護します。

HTTP および WebSocket を介した Amazon Transcribe へのすべてのリクエストは、次を使用して認証する必要があります。 AWS 署名バージョン 4。 Amazon S4 への HTTP リクエストの認証にも署名バージョン 3 を使用することをお勧めしますが、古いバージョンの認証では 署名バージョン 2 一部の AWS リージョンでも可能です。アプリケーションには、AWS サービスへの API リクエストに署名するための有効な認証情報が必要です。

保管中のデータの保護

バッチモードの Amazon Transcribe は、S3 バケットを使用して入力音声ファイルと出力文字起こしファイルの両方を保存します。お客様は S3 バケットを使用して入力オーディオ ファイルを保存するため、このバケットで暗号化を有効にすることを強くお勧めします。 Amazon Transcribe は、次の S3 暗号化方式をサポートしています。

どちらの方法でも、顧客データがディスクに書き込まれるときに暗号化され、アクセス時に利用可能な最も強力なブロック暗号の 256 つである 256 ビット Advanced Encryption Standard (AES-3) GCM を使用して復号化されます。SSE-S3 を使用する場合、暗号化キーは管理されます。 Amazon SXNUMX サービスによって定期的にローテーションされます。セキュリティとコンプライアンスを強化するために、SSE-KMS は顧客に次の方法で暗号化キーを制御できるようにします。 AWSキー管理サービス (AWS KMS)。 SSE-KMS で設定された S3 バケット内のオブジェクトを暗号化および復号化するには、適切な KMS キーを使用するアクセス許可が必要であるため、AWS KMS では追加のアクセス制御が提供されます。また、SSE-KMS は、誰がいつ KMS キーを使用したかを記録する監査証跡機能を顧客に提供します。

出力された文字起こしは、同じまたは異なる顧客所有の S3 バケットに保存できます。この場合、同じ SSE-S3 および SSE-KMS 暗号化オプションが適用されます。バッチモードでの Amazon Transcribe 出力のもう 3 つのオプションは、サービス管理の S3 バケットを使用することです。その後、出力データは Amazon Transcribe サービスによって管理される安全な SXNUMX バケットに置かれ、トランスクリプトのダウンロードに使用できる一時 URI が提供されます。

Amazon Transcribe は暗号化を使用します Amazon Elastic Block Store (Amazon EBS) メディア処理中に顧客データを一時的に保存するボリューム。顧客データは、完全なケースと失敗したケースの両方でクリーンアップされます。

ベスト プラクティス 2 – プライベート ネットワーク パス経由で通信する

多くのお客様は、インターネット経由で Amazon Transcribe と安全に通信するために、転送中の暗号化を利用しています。ただし、アプリケーションによっては、転送中のデータ暗号化だけではセキュリティ要件を満たすのに十分ではない場合があります。場合によっては、データがインターネットなどのパブリック ネットワークを経由しないようにする必要があります。また、インターネットに接続されていないプライベート環境にアプリケーションを展開する必要がある場合もあります。これらの要件を満たすには、次を使用します。 インターフェイス VPC エンドポイント を搭載 AWS プライベートリンク.

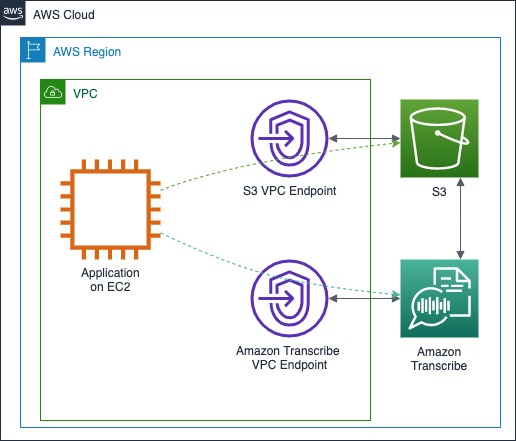

次のアーキテクチャ図は、アプリケーションがデプロイされるユースケースを示しています。 Amazon EC2。アプリケーションを実行している EC2 インスタンスはインターネットにアクセスできず、インターフェイス VPC エンドポイント経由で Amazon Transcribe および Amazon S3 と通信します。

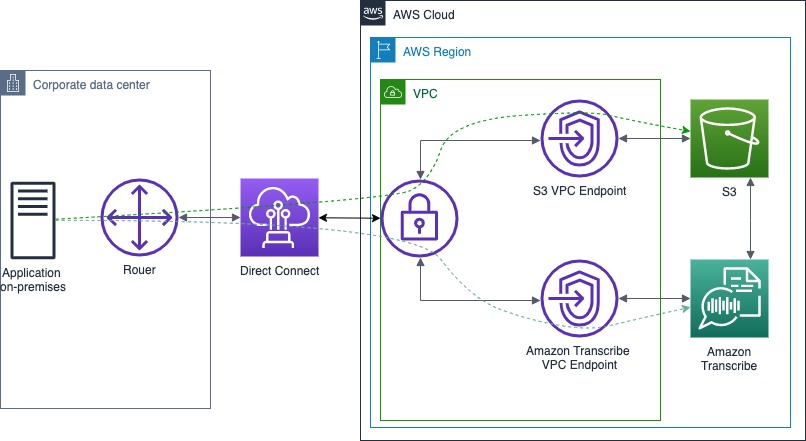

一部のシナリオでは、Amazon Transcribe と通信するアプリケーションがオンプレミスのデータセンターにデプロイされる場合があります。 Amazon Transcribe で交換されるデータがインターネットなどのパブリックネットワークを通過してはならないことを義務付ける追加のセキュリティ要件またはコンプライアンス要件がある場合があります。この場合、プライベート接続は AWSダイレクトコネクト に使える。次の図は、オンプレミスアプリケーションがインターネットに接続せずに Amazon Transcribe と通信できるようにするアーキテクチャを示しています。

ベスト プラクティス 3 – 必要に応じて機密データを編集する

ユースケースや規制環境によっては、トランスクリプトや音声ファイルから機密データを削除する必要がある場合があります。 Amazon Transcribe は、名前、住所、社会保障番号などの個人識別情報 (PII) の識別と編集をサポートしています。この機能を使用すると、クレジット カードまたはデビット カードの番号、有効期限、3 桁のカード確認コード (CVV) などの PII を編集することで、顧客がペイメント カード業界 (PCI) コンプライアンスを達成できるようになります。編集された情報を含むトランスクリプトでは、PII が編集された PII の種類を示す角括弧内のプレースホルダーに置き換えられます。ストリーミング文字起こしは、PII のみを識別し、編集せずにラベルを付ける追加機能をサポートします。 Amazon Transcribe によって編集される PII のタイプは、バッチ転写とストリーミング転写で異なります。参照する バッチジョブでの PII の秘匿化 & リアルタイム ストリーム内の PII の編集または特定 のガイドをご参照ください。

専門 Amazon Transcribe 通話分析 API には、テキスト トランスクリプトと音声ファイルの両方で PII を編集する機能が組み込まれています。この API は、顧客サービスや営業電話を理解するために特別にトレーニングされた特殊な音声テキスト変換および自然言語処理 (NLP) モデルを使用します。他のユースケースでは、次のように使用できます。 このソリューション Amazon Transcribe を使用して音声ファイルから PII を編集します。

追加の Amazon Transcribe セキュリティのベストプラクティス

ベストプラクティス 4 – IAMの役割 Amazon Transcribe アクセスを必要とするアプリケーションと AWS サービス用。ロールを使用する場合、パスワードやアクセスキーなどの長期認証情報を EC2 インスタンスや AWS サービスに配布する必要はありません。 IAM ロールは、アプリケーションが AWS リソースにリクエストを行うときに使用できる一時的なアクセス許可を提供できます。

ベストプラクティス 5 – タグベースのアクセス制御。タグを使用して、AWS アカウント内のアクセスを制御できます。 Amazon Transcribe では、文字起こしジョブ、カスタム語彙、カスタム語彙フィルター、カスタム言語モデルにタグを追加できます。

ベストプラクティス 6 – AWS監視ツールを使用する。モニタリングは、Amazon Transcribe と AWS ソリューションの信頼性、セキュリティ、可用性、パフォーマンスを維持するための重要な部分です。あなたはできる AWS CloudTrail を使用して Amazon Transcribe を監視する & アマゾンクラウドウォッチ.

ベストプラクティス 7 – 有効にします AWSConfig。 AWS Config を使用すると、AWS リソースの構成を評価、監査、評価できます。 AWS Config を使用すると、設定の変更と AWS リソース間の関係を確認し、詳細なリソース設定履歴を調査し、内部ガイドラインで指定された設定に対する全体的なコンプライアンスを判断できます。これは、コンプライアンス監査、セキュリティ分析、変更管理、運用上のトラブルシューティングを簡素化するのに役立ちます。

Amazon Transcribe のコンプライアンス検証

AWS 上に構築するアプリケーションは、SOC、PCI、FedRAMP、HIPAA などのコンプライアンス プログラムの対象となる場合があります。 AWS は、サードパーティの監査人を利用して、サービスがさまざまなプログラムに準拠しているかどうかを評価します。 AWSアーティファクト あなたがすることができます サードパーティの監査レポートをダウンロードする.

AWS のサービスが特定のコンプライアンス プログラムの範囲内にあるかどうかを確認するには、以下を参照してください。 コンプライアンスプログラムの範囲内の AWS サービス。お客様のコンプライアンスを支援するために AWS が提供する追加情報とリソースについては、以下を参照してください。 Amazon Transcribe のコンプライアンス検証 & AWS コンプライアンス リソース.

まとめ

この投稿では、Amazon Transcribe を使用して安全なアプリケーションを構築するために利用できるさまざまなセキュリティメカニズム、ベストプラクティス、アーキテクチャパターンについて学びました。強力な暗号化を使用して、転送中と保存中の機密データを保護できます。個人情報を処理および保存したくない場合は、PII 編集を使用してトランスクリプトから個人情報を削除できます。 VPC エンドポイントと Direct Connect を使用すると、アプリケーションと Amazon Transcribe サービスの間にプライベート接続を確立できます。また、Amazon Transcribe を使用してアプリケーションが SOC、PCI、FedRAMP、HIPAA などのプログラムに準拠していることを検証するのに役立つリファレンスも提供しました。

次のステップとして、チェックアウトしてください Amazon Transcribe の使用を開始する すぐにサービスの利用を開始できます。参照する Amazon Transcribe ドキュメント サービスの詳細をさらに詳しく説明します。そしてフォローしてください AWS 機械学習ブログの Amazon Transcribe Amazon Transcribe の新機能とユースケースを常に最新の状態に保ちます。

著者について

アレックス・ブラトキン AWS のソリューションアーキテクトです。彼は、通信サービスプロバイダーが AWS で通信業界を再定義する革新的なソリューションを構築するのを支援することに喜びを感じています。彼は、AWS AI サービスのパワーをアプリケーションに導入することに顧客と協力することに情熱を持っています。アレックスはデンバー都市圏に拠点を置き、ハイキング、スキー、スノーボードが好きです。

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/