Durchdringende Verschlüsselung, die Daten nicht nur während der Übertragung und im Ruhezustand, sondern auch während der Nutzung schützt – und so Unternehmen von der Angst vor Datenschutzverletzungen befreit – ist seit langem ein Traum von Führungskräften, IT-Teams und Compliance-Experten.

Im Jahr 2023 könnten diese Träume praktische Realität werden, wenn eine Reihe von Datenbank- und Datensicherheitsfirmen Software veröffentlichen, die es Unternehmen ermöglicht, Daten verschlüsselt zu halten und gleichzeitig allgemeine Vorgänge wie Suchen zu ermöglichen. Letztes Jahr veröffentlichte beispielsweise der Datenbanktechnologieanbieter MongoDB eine Vorschau seiner Queryable Encryption-Funktion, die es Unternehmen ermöglicht, auf „ausdrucksstarke“ Weise nach Datensätzen zu suchen, ohne die Daten entschlüsseln zu müssen. Und diese Woche veröffentlichte die Datensicherheitsfirma Vaultree ein Software-Entwicklungskit, mit dem Anwendungshersteller ihre Data-in-Use-Verschlüsselungsfunktion ausprobieren können, die – so das Unternehmen – umfangreichere Operationen mit verschlüsselten Daten ermöglicht.

Das Ziel ist es, Unternehmen und ihren Anwendungen die Möglichkeit zu geben, effizient auf Datenbanken zuzugreifen und diese zu durchsuchen, während gleichzeitig verhindert wird, dass unbefugte Benutzer vertrauliche Informationen jemals entschlüsseln, sagt Kenn White, Sicherheitsdirektor bei MongoDB.

„Was wir von Kunden oft hören, sind Bedenken hinsichtlich Lecks, Verstößen und Angriffen auf die öffentliche Cloud-Infrastruktur, einschließlich privilegierter Benutzer, und deshalb konzentrieren wir uns auf Bereiche, in denen wir zusätzliche Sicherheitskontrollen und technische Maßnahmen hinzufügen können, um einzuschränken, wer sensible Daten sehen kann Daten in Echtzeit“, sagt er. „[W]ir glauben, dass [Verschlüsselung im Einsatz] weiterhin ein Bereich mit viel Innovationspotenzial sein wird, insbesondere für betriebliche Workloads.“

Die Technologien versprechen, Organisationen dabei zu helfen, den sogenannten „Explosionsradius“ zu minimieren, wenn ein Netzwerk oder System kompromittiert wird. Typischerweise sehen sich Unternehmen, die von einem Verstoß betroffen sind, einer Kaskade von forensischen Untersuchungen, behördlichen Einreichungen und Bußgeldern sowie der potenziellen Offenlegung sensibler Daten und geistigen Eigentums gegenüber. Verschlüsselte Daten ermöglichen es Unternehmen, viele der verheerenden Auswirkungen eines Verstoßes zu umgehen, erforderten jedoch in der Regel komplexe Datenarchitekturdesigns, um sicherzustellen, dass Klartextinformationen nicht versehentlich unsicher bleiben.

Viele Technologieunternehmen haben versucht, das Problem zu lösen und die sichere Verwendung von Daten durch Anwendungen zu ermöglichen, indem sie den Einsatz von Verschlüsselung erweitert haben. In den 2010er Jahren zum Beispiel Ionic Security zielt darauf ab, alle Daten zu verschlüsseln on-the-fly und erlauben nur die Verwendung durch autorisierte Benutzer mit bestimmten Privilegien. Twilio kaufte das Unternehmen 2021.

Wenn die aktuellen Technologien erfolgreich sind, wo andere gescheitert sind, könnten Unternehmen im Falle eines Verstoßes ein deutlich geringeres Risiko sehen, sagt Ryan Lasmaili, CEO bei Vaultree.

„Wir wissen, wenn es ein Leck gibt, und die Daten sind vollständig verschlüsselt, wodurch das Risiko des Unternehmens für die Einhaltung gesetzlicher Vorschriften sofort reduziert wird“, sagt er. „Aber die DSGVO deckt zum Beispiel derzeit keine Verschlüsselung von Daten während der Nutzung ab, da bisher davon ausgegangen wurde, dass dies noch nicht der Fall ist.“

Lamas beim Indy 500 vermeiden

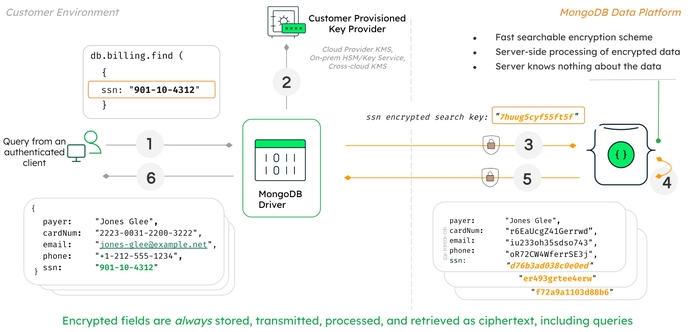

Die Queryable Encryption von MongoDB verschlüsselt Datenbankfelder, was bedeutet, dass die Informationen jederzeit kryptografisch sicher sind, aber dennoch für die Suche verwendet werden können. Die Schlüssel zum Entschlüsseln der Informationen werden bei jedem Client gespeichert, sodass nur bestimmte Personen und Geräte sensible Felder entschlüsseln können. Selbst ein Datenbankadministrator kann nicht jedes Feld entschlüsseln, wenn er nicht über die richtigen Schlüssel verfügt.

Um die Technologien Wirklichkeit werden zu lassen, stützte man sich auf die Forschung kleiner Gruppen akademischer Kryptografen. Queryable Encryption kam zum Beispiel von die Arbeit von Seny Kamara und Tarik Moataz, beide von der Brown University, die später ein Startup gründeten, Aroki Software, das war 2021 von MongoDB gekauft.

Das Ziel von Queryable Encryption ist es, heute eine Technologie bereitzustellen, die Abfragen verarbeiten kann, die tatsächlich nützlich sind, und die Funktion für Entwickler einfach zu machen, so White von MongoDB sagte während einer Präsentation auf der USENIX ENIGMA Conference im Januar. Der Schlüssel zu all dem ist, dass die Leistung nicht im Weg stehen sollte, sagte er.

„Es muss sublinear sein – der Unterschied zwischen 1,000 Dokumenten, einer Million, 5 Millionen und 100 Millionen Dokumenten, es sollte sublinear sein“, sagte er. „Ein Großteil der akademischen Arbeit wurde auf eine superlineare Art und Weise durchgeführt, also funktioniert es großartig auf 10 Platten oder 100, 1,000, 5,000 – darüber hinaus ist es schmerzhaft. Und Sie können mehr CPUs darauf werfen, aber wissen Sie, es ist so etwas wie ein Rennen beim Indy 500 mit Lamas – es gibt nur so viel, was Sie tun können.

Andere Technologien, wie die vollständig homomorphe Verschlüsselung (FHE), versprechen, eine umfassendere Palette von Operationen mit verschlüsselten Daten zu ermöglichen, und wurden vom US-Verteidigungsministerium umfassend finanziert. Ein Team von Intel und Microsoft unterzeichnete ein mehrjähriges Forschungsstipendium mit dem DoD im Jahr 2021 im Rahmen des DARPA Data Protection in Virtual Environments (DPRIVE)-Programms zur Schaffung eines Hardwarebeschleunigers zur Beschleunigung der berüchtigten verarbeitungsintensiven FHE-Ansätze. Im Januar gab Duality Technologies, ein weiterer Empfänger von DPRIVE-Stipendien, die Benennung bekannt Phase 2 dieses Programms um die maschinelle Lernverarbeitung für verschlüsselte Daten zu beschleunigen.

„Strukturierte Verschlüsselung schützt, wie die meisten Verschlüsselungsschemata, die Vertraulichkeit von Daten – das bedeutet, dass Daten so geschützt sind, dass nur Personen, die zum Erhalt der Daten zugelassen sind, tatsächlich Zugriff auf diese Daten haben“, sagt Kurt Rohloff, Chief Technology Officer bei Duality Technologies. „FHE bietet auch Datenvertraulichkeit, ermöglicht jedoch eine weitere Verarbeitung der Daten, ohne dass eine Entschlüsselung erforderlich ist.“

Weitere Tests erforderlich

Neue Verschlüsselungsmodelle und -technologien erfordern in der Regel einen Test- und Bewertungsmarathon. MongoDBs Abfragebare Verschlüsselung stammt aus der akademischen Forschung zur strukturierten Verschlüsselung, wobei mehrere Artikel den Ansatz beschreiben. FHE hat jahrzehntelange Forschung und offene Entwicklung. Vaultrees Verschlüsselung der verwendeten Daten bleibt weitgehend eine Black Box, obwohl CEO Lasmaili verspricht, dass wissenschaftliche Arbeiten in Kürze erscheinen werden.

In einem Blog zu den Möglichkeiten der Pervasive Encryption, Die Cybersicherheitsfirma Kaspersky warnte dass solche Technologien ein hohes Maß an Überwachung erfordern, da selbst kleine Fehltritte die Sicherheit der Systeme untergraben können.

„Dies ist ein häufiges Problem der praktischen Kryptografie – wenn sich die Entwickler eines Informationssystems gezwungen fühlen, etwas intern zu entwickeln, das ihren speziellen Datenverschlüsselungsanforderungen entspricht“, erklärte das Unternehmen. „Dieses ‚Etwas‘ entpuppt sich dann oft als angreifbar, weil bei der Entwicklung die neuesten wissenschaftlichen Erkenntnisse nicht berücksichtigt wurden.“

Während die Verschlüsselung im Einsatz einen frühen Vorsprung beanspruchen kann, weil sie in ihrem aktuellen Zustand verwendbar ist, können Durchbrüche bei FHE langfristig gewinnen, insbesondere da Quantencomputer am Ende ein Unterscheidungsmerkmal sein können. FHE bietet weiterhin funktionale und sicherheitstechnische Vorteile, insbesondere in einer Welt nach der Quantenverschlüsselung, sagt Rohloff von Duality Technologies.

„Die vollständig homomorphe Verschlüsselung ermöglicht im Vergleich zur allgemeinen strukturierten Verschlüsselung viel sicherere Operationen“, sagt er. „Nicht alle Varianten der strukturierten Verschlüsselung [sind] gegen Quantencomputerangriffe geschützt, aber es wird angenommen, dass alle verwendeten vollständig homomorphen Verschlüsselungsschemata gegen Quantencomputerangriffe geschützt sind.“

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- Platoblockkette. Web3-Metaverse-Intelligenz. Wissen verstärkt. Hier zugreifen.

- Quelle: https://www.darkreading.com/emerging-tech/technology-firms-delivering-much-sought-encryption-in-use