Amazon Transcribe ist ein AWS-Service, der es Kunden ermöglicht, Sprache im Batch- oder Streaming-Modus in Text umzuwandeln. Es nutzt maschinelles Lernen, automatische Spracherkennung (ASR), automatische Spracherkennung und Nachbearbeitungstechnologien. Amazon Transcribe kann für die Transkription von Kundenbetreuungsgesprächen, Konferenzgesprächen mit mehreren Teilnehmern und Voicemail-Nachrichten sowie für die Untertitelgenerierung für aufgezeichnete und Live-Videos verwendet werden, um nur einige Beispiele zu nennen. In diesem Blogbeitrag erfahren Sie, wie Sie Ihre Anwendungen mit Amazon Transcribe-Funktionen so betreiben, dass sie Ihren Sicherheitsanforderungen entsprechen.

Einige Kunden vertrauen Amazon Transcribe Daten an, die vertraulich und urheberrechtlich geschützt sind. In anderen Fällen können von Amazon Transcribe verarbeitete Audioinhalte vertrauliche Daten enthalten, die geschützt werden müssen, um den örtlichen Gesetzen und Vorschriften zu entsprechen. Beispiele für solche Informationen sind personenbezogene Daten (PII), persönliche Gesundheitsdaten (PHI) und Daten der Zahlungskartenindustrie (PCI). In den folgenden Abschnitten des Blogs behandeln wir verschiedene Mechanismen, die Amazon Transcribe zum Schutz von Kundendaten sowohl bei der Übertragung als auch im Ruhezustand zur Verfügung stellt. Wir teilen die folgenden sieben Best Practices für die Sicherheit, um mit Amazon Transcribe Anwendungen zu erstellen, die Ihren Sicherheits- und Compliance-Anforderungen entsprechen:

- Nutzen Sie Datenschutz mit Amazon Transcribe

- Kommunizieren Sie über einen privaten Netzwerkpfad

- Schwärzen Sie sensible Daten bei Bedarf

- Verwenden Sie IAM-Rollen für Anwendungen und AWS-Services, die Amazon Transcribe-Zugriff erfordern

- Nutzen Sie tagbasierte Zugriffskontrolle

- Verwenden Sie AWS-Überwachungstools

- Aktivieren Sie AWS Config

Die folgenden Best Practices sind allgemeine Richtlinien und stellen keine vollständige Sicherheitslösung dar. Da diese Best Practices für Ihre Umgebung möglicherweise nicht geeignet oder ausreichend sind, sollten Sie sie als hilfreiche Überlegungen und nicht als Rezepte verwenden.

Best Practice 1 – Nutzen Sie Datenschutz mit Amazon Transcribe

Amazon Transcribe entspricht den AWS-Modell der geteilten Verantwortung, was die Verantwortung von AWS für die Sicherheit der Cloud von der Verantwortung des Kunden für die Sicherheit in der Cloud unterscheidet.

AWS ist für den Schutz der globalen Infrastruktur verantwortlich, auf der die gesamte AWS Cloud läuft. Als Kunde sind Sie dafür verantwortlich, die Kontrolle über Ihre Inhalte zu behalten, die auf dieser Infrastruktur gehostet werden. Dieser Inhalt umfasst die Sicherheitskonfigurations- und Verwaltungsaufgaben für die von Ihnen verwendeten AWS-Services. Weitere Informationen zum Datenschutz finden Sie unter FAQ zum Datenschutz.

Schutz der Daten während der Übertragung

Mithilfe der Datenverschlüsselung wird sichergestellt, dass die Datenkommunikation zwischen Ihrer Anwendung und Amazon Transcribe vertraulich bleibt. Der Einsatz starker kryptografischer Algorithmen schützt die Daten während der Übertragung.

Amazon Transcribe kann in einem der beiden Modi betrieben werden:

- Transkriptionen streamen Ermöglichen Sie die Transkription von Medienströmen in Echtzeit

- Batch-Transkriptionsaufträge Ermöglichen Sie die Transkription von Audiodateien mithilfe asynchroner Jobs.

Im Streaming-Transkriptionsmodus öffnen Clientanwendungen eine bidirektionale Streaming-Verbindung über HTTP/2 oder WebSockets. Eine Anwendung sendet einen Audiostream an Amazon Transcribe und der Dienst antwortet mit einem Textstream in Echtzeit. Sowohl HTTP/2- als auch WebSockets-Streaming-Verbindungen werden über Transport Layer Security (TLS) hergestellt, ein weithin akzeptiertes kryptografisches Protokoll. TLS bietet Authentifizierung und Verschlüsselung von Daten während der Übertragung mithilfe von AWS-Zertifikaten. Wir empfehlen die Verwendung von TLS 1.2 oder höher.

Im Batch-Transkriptionsmodus muss eine Audiodatei zunächst in eine Datei eingefügt werden Einfacher Amazon-Speicherdienst (Amazon S3) Eimer. Anschließend wird in Amazon Transcribe ein Batch-Transkriptionsauftrag erstellt, der auf den S3-URI dieser Datei verweist. Sowohl Amazon Transcribe im Batch-Modus als auch Amazon S3 verwenden HTTP/1.1 über TLS, um Daten während der Übertragung zu schützen.

Alle Anfragen an Amazon Transcribe über HTTP und WebSockets müssen mit authentifiziert werden AWS-Signaturversion 4. Es wird empfohlen, Signaturversion 4 auch zur Authentifizierung von HTTP-Anfragen an Amazon S3 zu verwenden, allerdings mit älterer Authentifizierung Signaturversion 2 ist in einigen AWS-Regionen auch möglich. Anwendungen müssen über gültige Anmeldeinformationen verfügen, um API-Anfragen an AWS-Dienste zu signieren.

Schutz ruhender Daten

Amazon Transcribe verwendet im Batch-Modus S3-Buckets, um sowohl die Eingabe-Audiodatei als auch die Ausgabe-Transkriptionsdatei zu speichern. Kunden verwenden einen S3-Bucket zum Speichern der Eingabe-Audiodatei. Es wird dringend empfohlen, die Verschlüsselung für diesen Bucket zu aktivieren. Amazon Transcribe unterstützt die folgenden S3-Verschlüsselungsmethoden:

Beide Methoden verschlüsseln Kundendaten beim Schreiben auf Datenträger und entschlüsseln sie, wenn Sie darauf zugreifen, mit einem der stärksten verfügbaren Blockverschlüsselungsverfahren: 256-Bit Advanced Encryption Standard (AES-256) GCM. Bei Verwendung von SSE-S3 werden Verschlüsselungsschlüssel verwaltet und regelmäßig vom Amazon S3-Dienst rotiert. Für zusätzliche Sicherheit und Compliance bietet SSE-KMS Kunden die Kontrolle über Verschlüsselungsschlüssel über AWS-Schlüsselverwaltungsservice (AWS KMS). AWS KMS bietet zusätzliche Zugriffskontrollen, da Sie über Berechtigungen zur Verwendung der entsprechenden KMS-Schlüssel verfügen müssen, um Objekte in mit SSE-KMS konfigurierten S3-Buckets zu verschlüsseln und zu entschlüsseln. Darüber hinaus bietet SSE-KMS seinen Kunden eine Audit-Trail-Funktion, die aufzeichnet, wer wann Ihre KMS-Schlüssel verwendet hat.

Die Ausgabetranskription kann im selben oder einem anderen kundeneigenen S3-Bucket gespeichert werden. In diesem Fall gelten die gleichen SSE-S3- und SSE-KMS-Verschlüsselungsoptionen. Eine weitere Option für die Amazon Transcribe-Ausgabe im Batch-Modus ist die Verwendung eines vom Dienst verwalteten S3-Buckets. Anschließend werden die Ausgabedaten in einem sicheren S3-Bucket abgelegt, der vom Amazon Transcribe-Dienst verwaltet wird, und Sie erhalten einen temporären URI, der zum Herunterladen Ihres Transkripts verwendet werden kann.

Amazon Transcribe verwendet verschlüsselte Daten Amazon Elastic Block Store (Amazon EBS) Datenträger zur vorübergehenden Speicherung von Kundendaten während der Medienverarbeitung. Die Kundendaten werden sowohl für Komplett- als auch für Fehlerfälle bereinigt.

Best Practice 2 – Kommunizieren Sie über einen privaten Netzwerkpfad

Viele Kunden verlassen sich auf die Verschlüsselung der Übertragung, um sicher mit Amazon Transcribe über das Internet zu kommunizieren. Bei einigen Anwendungen reicht die Datenverschlüsselung während der Übertragung jedoch möglicherweise nicht aus, um die Sicherheitsanforderungen zu erfüllen. In manchen Fällen ist es erforderlich, dass Daten nicht über öffentliche Netzwerke wie das Internet übertragen werden. Außerdem kann es erforderlich sein, dass die Anwendung in einer privaten Umgebung bereitgestellt wird, die nicht mit dem Internet verbunden ist. Um diese Anforderungen zu erfüllen, verwenden Sie Schnittstelle zu VPC-Endpunkten YOGA MODE AWS PrivateLink.

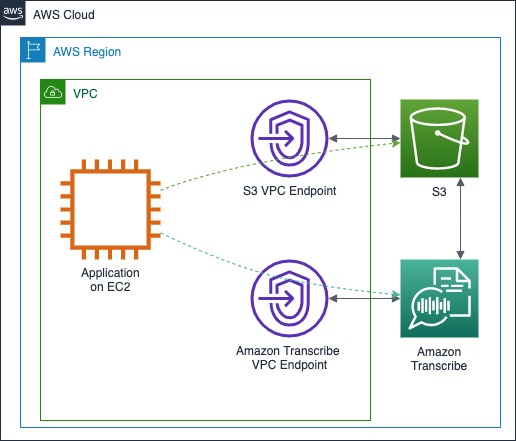

Das folgende Architekturdiagramm zeigt einen Anwendungsfall, in dem eine Anwendung bereitgestellt wird Amazon EC2. Die EC2-Instanz, auf der die Anwendung ausgeführt wird, hat keinen Zugriff auf das Internet und kommuniziert mit Amazon Transcribe und Amazon S3 über Schnittstellen-VPC-Endpunkte.

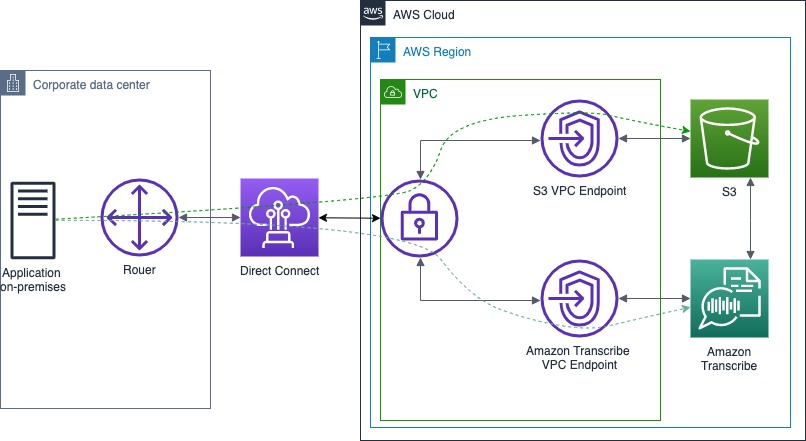

In einigen Szenarien kann die Anwendung, die mit Amazon Transcribe kommuniziert, in einem lokalen Rechenzentrum bereitgestellt werden. Möglicherweise bestehen zusätzliche Sicherheits- oder Compliance-Anforderungen, die vorschreiben, dass mit Amazon Transcribe ausgetauschte Daten nicht über öffentliche Netzwerke wie das Internet übertragen werden dürfen. In diesem Fall private Konnektivität über AWS Direktverbindung kann verwendet werden. Das folgende Diagramm zeigt eine Architektur, die es einer lokalen Anwendung ermöglicht, mit Amazon Transcribe zu kommunizieren, ohne dass eine Verbindung zum Internet besteht.

Best Practice 3 – Schwärzen Sie sensible Daten bei Bedarf

Einige Anwendungsfälle und regulatorische Umgebungen erfordern möglicherweise die Entfernung sensibler Daten aus Transkripten und Audiodateien. Amazon Transcribe unterstützt die Identifizierung und Schwärzung personenbezogener Daten (PII) wie Namen, Adressen, Sozialversicherungsnummern usw. Mit dieser Funktion können Kunden die PCI-Konformität (Payment Card Industry) erreichen, indem personenbezogene Daten wie Kredit- oder Debitkartennummer, Ablaufdatum und dreistelliger Kartenverifizierungscode (CVV) geschwärzt werden. Bei Transkripten mit geschwärzten Informationen werden personenbezogene Daten durch Platzhalter in eckigen Klammern ersetzt, die angeben, welche Art von personenbezogenen Daten geschwärzt wurden. Streaming-Transkriptionen unterstützen die zusätzliche Möglichkeit, personenbezogene Daten nur zu identifizieren und ohne Schwärzung zu kennzeichnen. Die von Amazon Transcribe redigierten PII-Typen variieren zwischen Batch- und Streaming-Transkriptionen. Beziehen auf Schwärzen Sie personenbezogene Daten in Ihrem Batch-Job und Schwärzen oder Identifizieren von PII in einem Echtzeit-Stream für weitere Informationen an.

Das spezialisierte Amazon Transcribe-Anrufanalyse APIs verfügen über eine integrierte Funktion zum Schwärzen personenbezogener Daten sowohl in Texttranskripten als auch in Audiodateien. Diese API verwendet spezielle Speech-to-Text- und Natural-Language-Processing-Modelle (NLP), die speziell für das Verständnis von Kundendienst- und Verkaufsgesprächen entwickelt wurden. Für andere Anwendungsfälle können Sie verwenden diese Lösung um PII aus Audiodateien mit Amazon Transcribe zu redigieren.

Zusätzliche Best Practices für die Sicherheit von Amazon Transcribe

Best Practice 4 – Verwenden Sie die IAM-Rollen für Anwendungen und AWS-Dienste, die Amazon Transcribe-Zugriff erfordern. Wenn Sie eine Rolle verwenden, müssen Sie keine langfristigen Anmeldeinformationen wie Passwörter oder Zugriffsschlüssel an eine EC2-Instanz oder einen AWS-Service verteilen. IAM-Rollen können temporäre Berechtigungen bereitstellen, die Anwendungen verwenden können, wenn sie Anfragen an AWS-Ressourcen stellen.

Best Practice 5 – Verwenden Sie die Tag-basierte Zugriffskontrolle. Sie können Tags verwenden, um den Zugriff innerhalb Ihrer AWS-Konten zu steuern. In Amazon Transcribe können Tags zu Transkriptionsaufträgen, benutzerdefinierten Vokabeln, benutzerdefinierten Vokabelfiltern und benutzerdefinierten Sprachmodellen hinzugefügt werden.

Best Practice 6 – Verwenden Sie AWS-Überwachungstools. Die Überwachung ist ein wichtiger Teil der Aufrechterhaltung der Zuverlässigkeit, Sicherheit, Verfügbarkeit und Leistung von Amazon Transcribe und Ihren AWS-Lösungen. Du kannst Überwachen Sie Amazon Transcribe mit AWS CloudTrail und Amazon CloudWatch.

Best Practice 7 – Ermöglichen AWS-Konfiguration. Mit AWS Config können Sie die Konfigurationen Ihrer AWS-Ressourcen bewerten, prüfen und bewerten. Mit AWS Config können Sie Änderungen an Konfigurationen und Beziehungen zwischen AWS-Ressourcen überprüfen, detaillierte Ressourcenkonfigurationsverläufe untersuchen und Ihre Gesamtkonformität mit den in Ihren internen Richtlinien angegebenen Konfigurationen ermitteln. Dies kann Ihnen dabei helfen, Compliance-Audits, Sicherheitsanalysen, Änderungsmanagement und betriebliche Fehlerbehebung zu vereinfachen.

Compliance-Validierung für Amazon Transcribe

Anwendungen, die Sie auf AWS erstellen, unterliegen möglicherweise Compliance-Programmen wie SOC, PCI, FedRAMP und HIPAA. AWS setzt externe Prüfer ein, um seine Dienste auf die Einhaltung verschiedener Programme hin zu bewerten. AWS-Artefakt ermöglicht es Ihnen, Laden Sie Prüfberichte von Drittanbietern herunter.

Um herauszufinden, ob ein AWS-Service in den Geltungsbereich bestimmter Compliance-Programme fällt, lesen Sie AWS-Services im Geltungsbereich des Compliance-Programms. Weitere Informationen und Ressourcen, die AWS bereitstellt, um Kunden bei der Compliance zu unterstützen, finden Sie unter Compliance-Validierung für Amazon Transcribe und AWS-Compliance-Ressourcen.

Zusammenfassung

In diesem Beitrag haben Sie verschiedene Sicherheitsmechanismen, Best Practices und Architekturmuster kennengelernt, die Ihnen zum Erstellen sicherer Anwendungen mit Amazon Transcribe zur Verfügung stehen. Mit starker Verschlüsselung können Sie Ihre sensiblen Daten sowohl während der Übertragung als auch im Ruhezustand schützen. Mithilfe der PII-Schwärzung können personenbezogene Daten aus Ihren Transkripten entfernt werden, wenn Sie diese nicht verarbeiten und speichern möchten. Mit VPC-Endpunkten und Direct Connect können Sie eine private Verbindung zwischen Ihrer Anwendung und dem Amazon Transcribe-Dienst herstellen. Wir haben auch Referenzen bereitgestellt, die Ihnen dabei helfen, die Konformität Ihrer Anwendung mithilfe von Amazon Transcribe mit Programmen wie SOC, PCI, FedRAMP und HIPAA zu überprüfen.

Schauen Sie sich die nächsten Schritte an Erste Schritte mit Amazon Transcribe um den Dienst schnell nutzen zu können. Beziehen auf Amazon Transcribe-Dokumentation um tiefer in die Servicedetails einzutauchen. Und folgen Amazon Transcribe im AWS Machine Learning Blog um über neue Funktionen und Anwendungsfälle für Amazon Transcribe auf dem Laufenden zu bleiben.

Über den Autor

Alex Bulatkin ist Lösungsarchitekt bei AWS. Es macht ihm Spaß, Kommunikationsdienstleistern dabei zu helfen, innovative Lösungen in AWS zu entwickeln, die die Telekommunikationsbranche neu definieren. Es ist ihm eine Leidenschaft, mit Kunden zusammenzuarbeiten, um die Leistungsfähigkeit der AWS-KI-Services in ihre Anwendungen zu integrieren. Alex lebt im Großraum Denver und liebt Wandern, Skifahren und Snowboarden.

- SEO-gestützte Content- und PR-Distribution. Holen Sie sich noch heute Verstärkung.

- PlatoData.Network Vertikale generative KI. Motiviere dich selbst. Hier zugreifen.

- PlatoAiStream. Web3-Intelligenz. Wissen verstärkt. Hier zugreifen.

- PlatoESG. Kohlenstoff, CleanTech, Energie, Umwelt, Solar, Abfallwirtschaft. Hier zugreifen.

- PlatoHealth. Informationen zu Biotechnologie und klinischen Studien. Hier zugreifen.

- Quelle: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/