Kurumsal olarak yönetilen kimlik ve erişim yönetimi (IAM) Bulut yöneticilerinin tüm kuruluş için erişim ve güvenlik ayarlarını merkezi olarak yapılandırmasına olanak tanır. Temel bilgiler hakkında bilgi edinmek için bkz.Kurumsal olarak yönetilen IAM nasıl çalışır?".

Bu blog yazısındaki örnek olay çalışması, bir uygulamanın nasıl kolay ve güvenli bir şekilde uygulanıp yönetileceğini göstermektedir. site güvenilirliği mühendisliği (SRE) ekibin kuruluş çapındaki erişimi.

Örnek olay

Büyük bir bankacılık müşterisinin, kuruluştaki tüm kaynaklara yönelik operasyonları yöneten merkezi bir site güvenilirliği mühendisliği (SRE) ekibi vardır. Müşteri kullanır federasyon Kullanıcıların IBM Cloud kurumsal hesaplarında kimliklerini doğrulamak için. Tüm ekipler Kubernetes kullanıyor ve IBM Bulut Veritabanları kaynakları dağıtımının bir parçası olarak kullanır. SRE ekibinin, şirketin IBM Cloud kuruluşu kapsamındaki her hesaptaki her ekip için bu kaynaklara operasyonel erişime ihtiyacı var.

Ekipler yeni kaynakları tanıttıkça SRE ekibi de bu kaynakları yönetir. Artan sayıda hesapta bu erişim kurulumunun manuel olarak yönetilmesi hataya açıktır, zaman alıcıdır ve atanan erişim alt hesap yöneticileri tarafından güncellenebildiğinden belirli denetim kontrollerini karşılamaz.

SRE ekibinin erişimini tanımlamak ve bunları kuruluşun hesaplarına atamak için kurumsal olarak yönetilen IAM şablonlarını kullanan müşterinin süreci, devam eden bir çalışmadan tek seferlik bir kurulum etkinliğine dönüştü. Artık SRE erişimi hem kurulu hem de yeni oluşturulan hesaplara dahil edilmiştir. Ayrıca bu erişim, alt hesap yöneticisi tarafından güncelleştirilemez.

Bu yazıda, bu çözümü kuruluşunuzda nasıl uygulayacağınıza ilişkin adım adım talimatlar sunacağız.

Önkoşullar

- Kök kurumsal hesapta olun.

- Bu görevi gerçekleştiren kurumsal kullanıcının, IAM hizmetlerinde Şablon Yöneticisi ve Şablon Atama Yöneticisi rollerine ve Kurumsal hizmette en azından Görüntüleyici rolüne sahip olduğundan emin olun. Daha fazla bilgi için bakınız "Kurumsal yönetim için erişim atama.başlıklı bir kılavuz yayınladı

- Alt hesapların kurumsal olarak yönetilen IAM ayarını etkinleştirdiğinden emin olun. Daha fazla bilgi için bakınız "Yeni ve mevcut hesaplar için kurumsal olarak yönetilen IAM'ye kaydolma".

Çözüm

Öncelikle SRE ekibi üyeleri için güvenilir bir profil şablonu oluşturun ve tümünü yönetmek için erişim politikası şablonları ekleyin. IBM Cloud Kubernetes Hizmeti kümeler ve MongoDB için IBM Bulut Veritabanları alt hesaplardaki örnekler. Daha sonra, güvenilir profil şablonunu yönetilecek hesapları içeren hesap grubuna atayın. Son olarak, gerekli ek erişime sahip yeni bir güvenilir profil şablonu sürümü oluşturarak ve mevcut atama hesaplarını güncelleyerek SRE ekibine ek erişim politikası şablonları vereceğiz.

Bu çözümü uygulamak için aşağıdaki adımları tamamlayacağız:

- Güvenilir bir profil şablonu oluşturun.

- Bir güven ilişkisi ekleyin.

- Erişim politikası şablonları ekleyin.

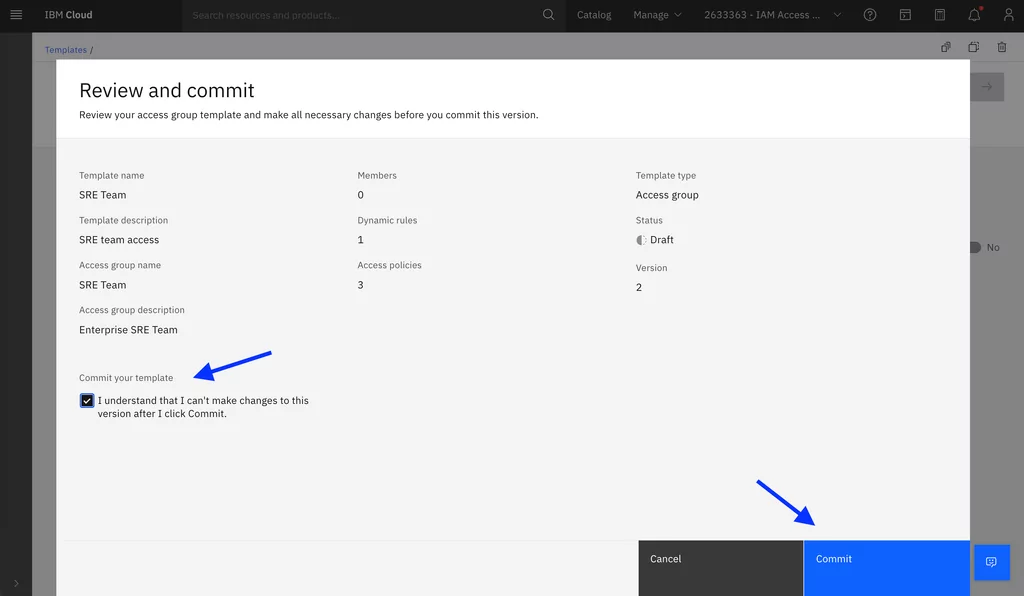

- Güvenilir profil şablonunu inceleyin ve kaydedin.

- Güvenilir profil şablonunu atayın.

Ardından ödevi şu adımlarla güncelleyeceğiz:

- Yeni bir şablon sürümü oluşturun.

- Ek bir erişim politikası şablonu ekleyin.

- Güvenilir profil şablonunu inceleyin ve kaydedin.

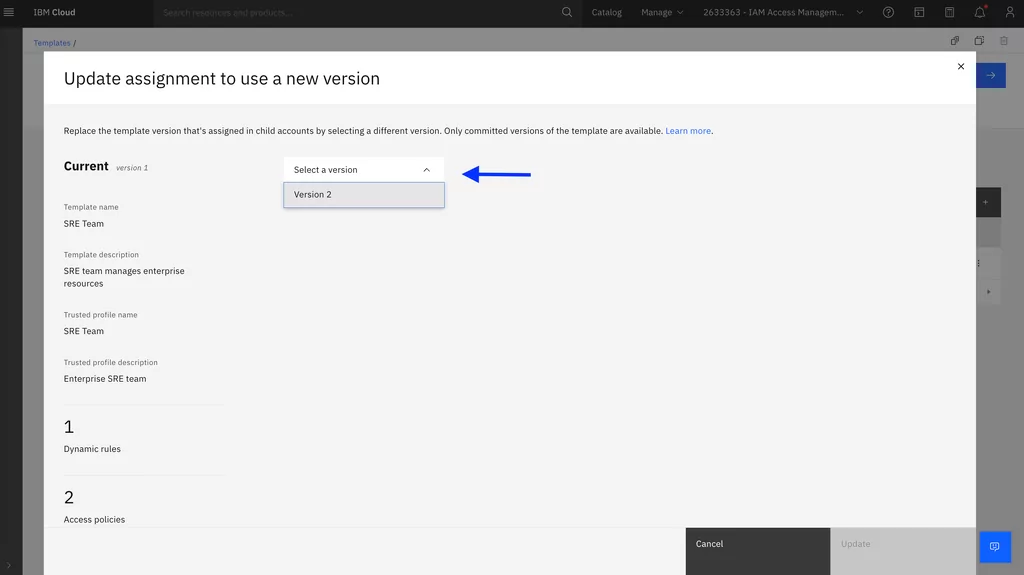

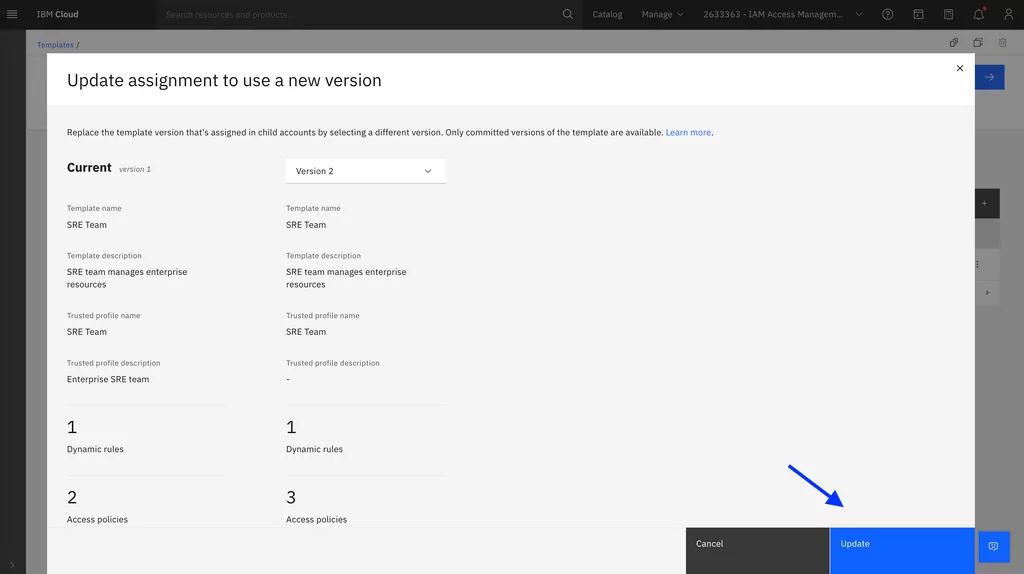

- Mevcut atamayı sürüm 2'ye güncelleyin.

Şablon oluşturma ve atama adımları

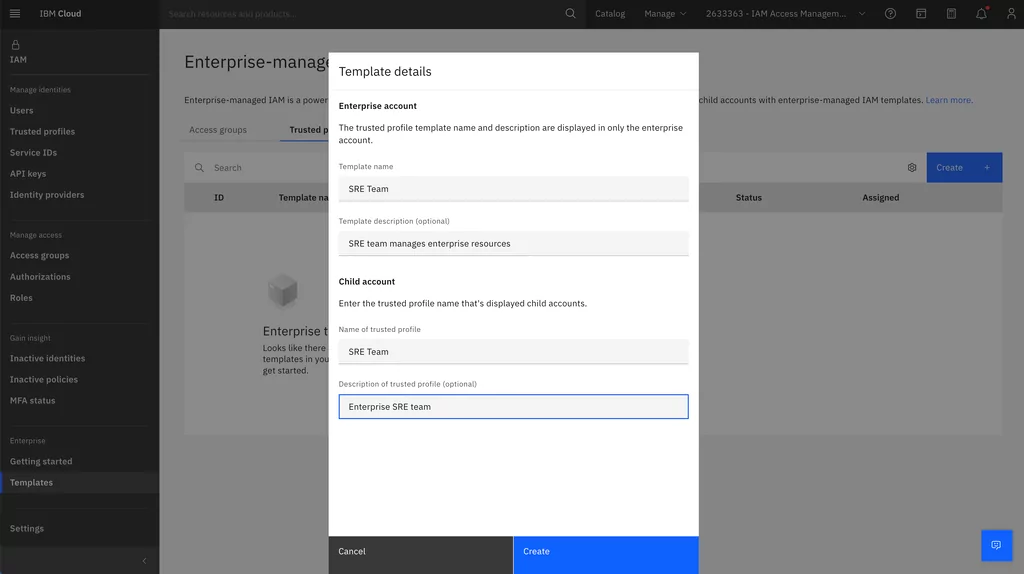

1. MyCAD'de yazılım Güncelleme ye git Yönet > Erişim (IAM). Kurumsal bölümünde, Şablonlar > Güvenilir Profiller > oluşturmak. tıklayın oluşturmak SRE ekibi için güvenilir bir profil şablonu oluşturmak için:

Erişim (IAM). Kurumsal bölümünde Şablonlar > Güvenilir Profiller > Oluştur'a tıklayın. SRE ekibi için güvenilir bir profil şablonu oluşturmak üzere Oluştur'a tıklayın:” width=”1024″ height=”574″ lightbox=”lightbox”>

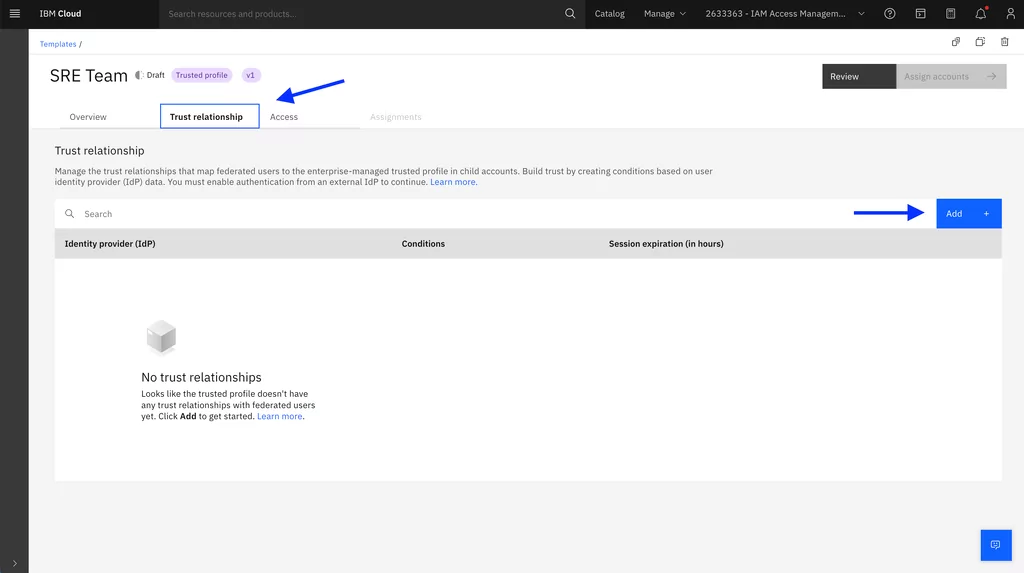

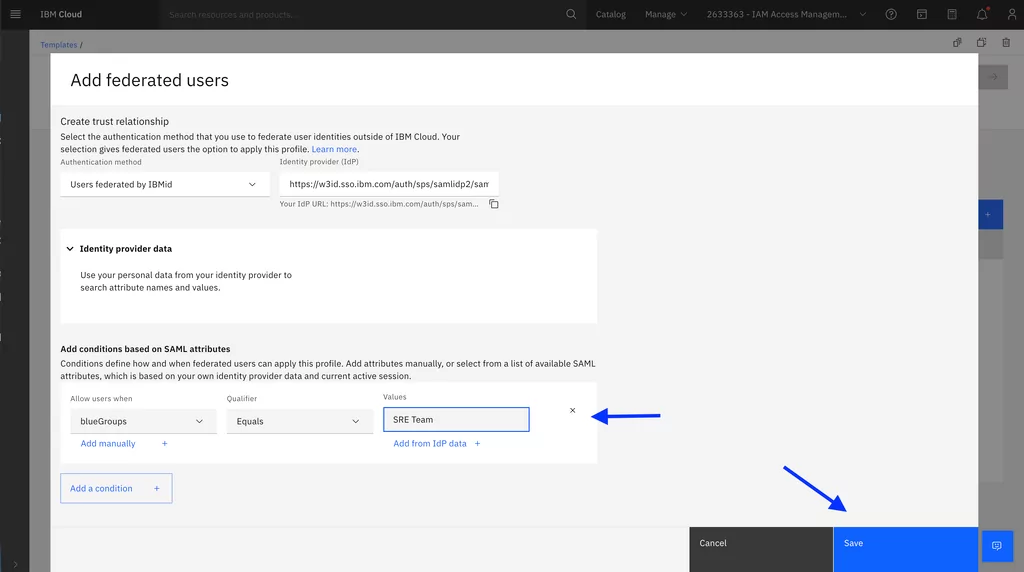

Erişim (IAM). Kurumsal bölümünde Şablonlar > Güvenilir Profiller > Oluştur'a tıklayın. SRE ekibi için güvenilir bir profil şablonu oluşturmak üzere Oluştur'a tıklayın:” width=”1024″ height=”574″ lightbox=”lightbox”>2. SRE ekibini Kimlik sağlayıcınıza (IdP) göre güvenilir profile dinamik olarak eklemek için bir güven ilişkisi ekleyin:

Bu, IdP'nizin sunduğu taleplere dayalı olacaktır:

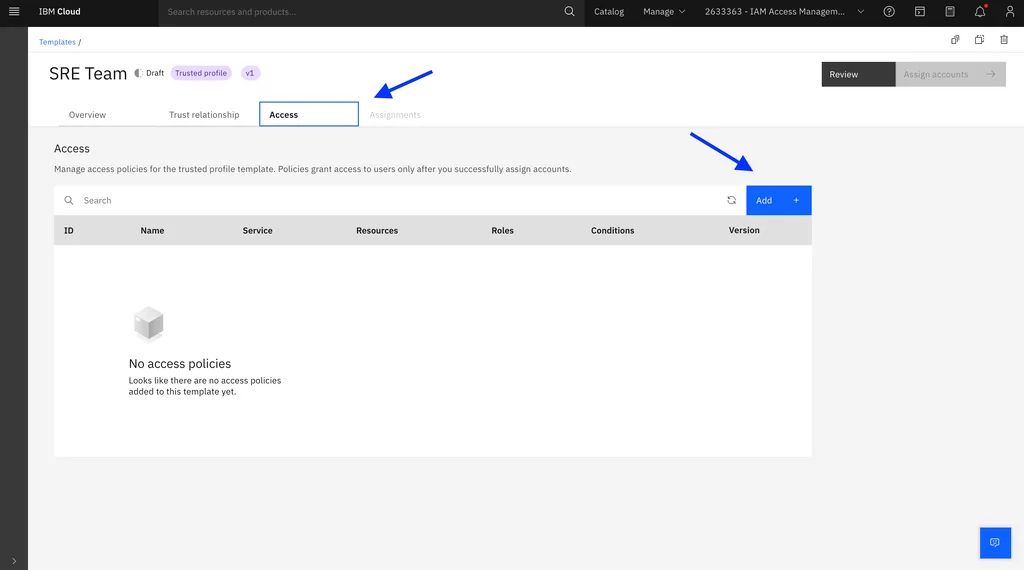

3. Git giriş erişim politikaları oluşturmak için sekme:

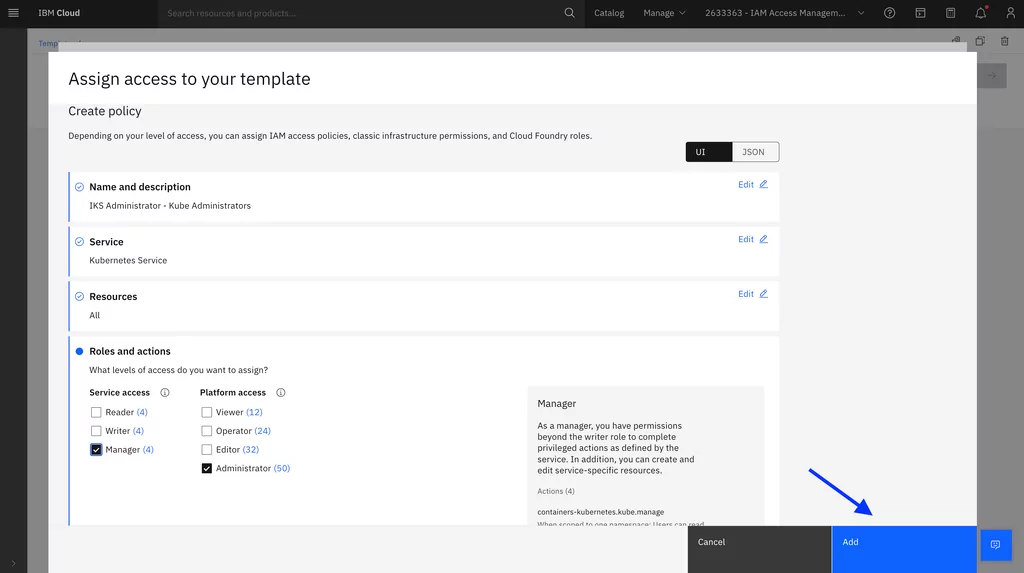

IBM Cloud Kubernetes Hizmeti için yönetici rolü:

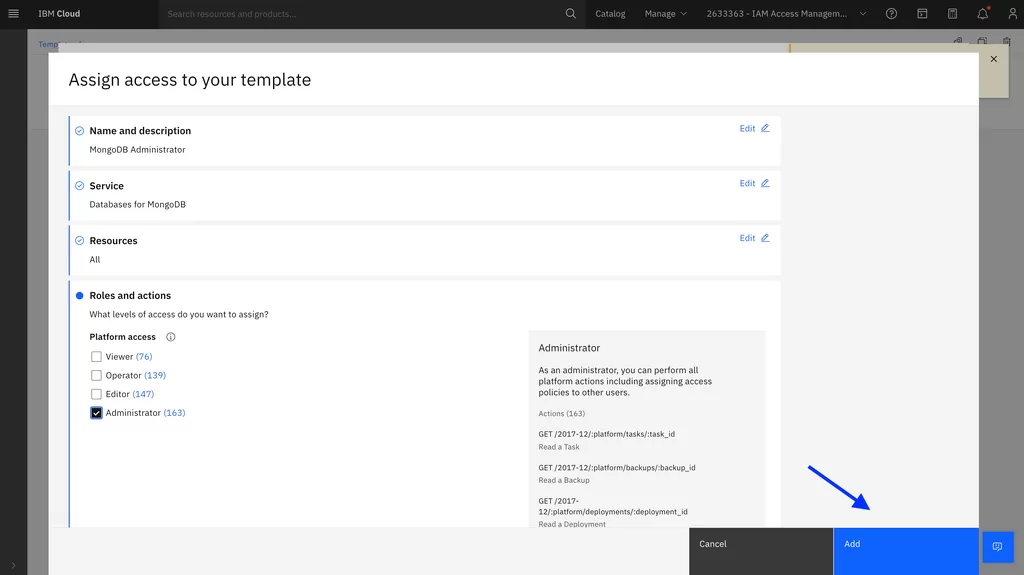

IBM Cloud Databases for MongoDB'ye yönelik yönetici rolü:

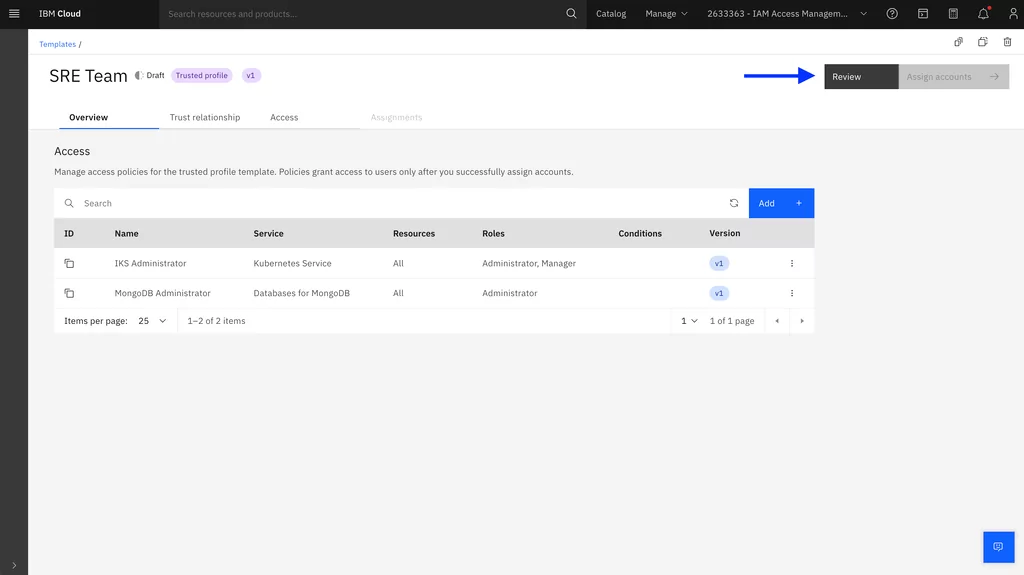

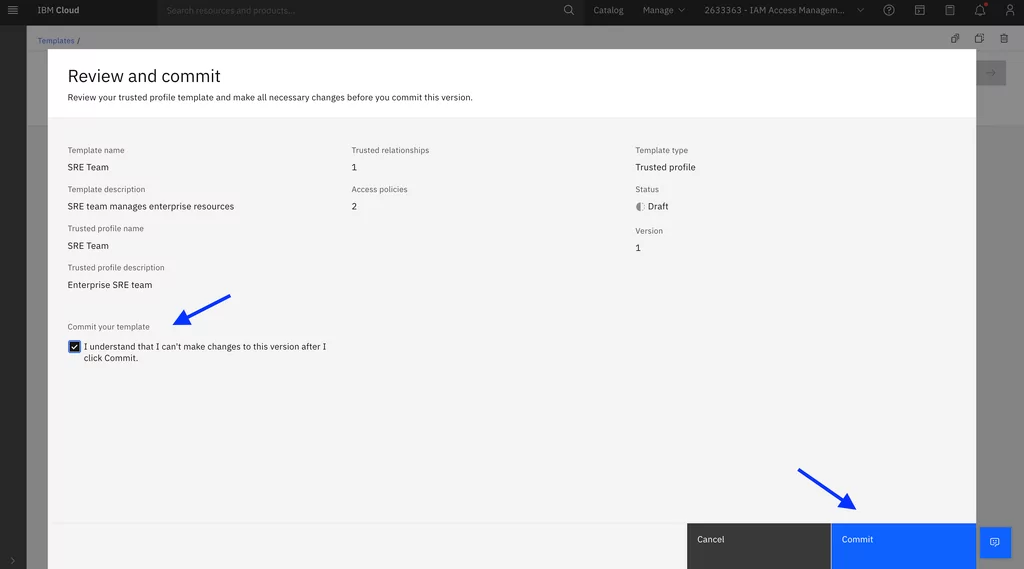

4. Güvenilir profili ve politika şablonlarını gözden geçirin ve kaydedin. Şablonların kaydedilmesi onların değiştirilmesini engeller:

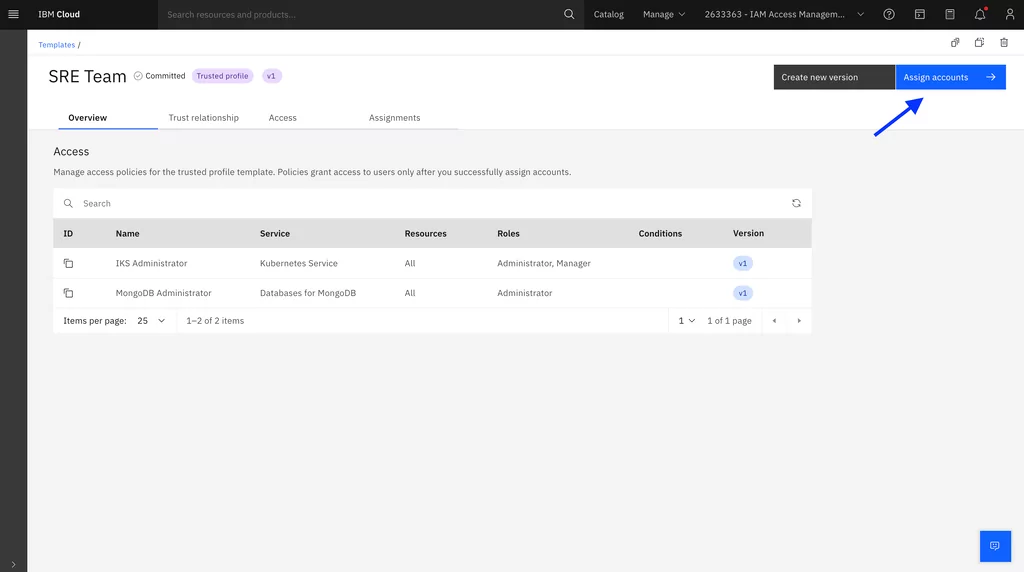

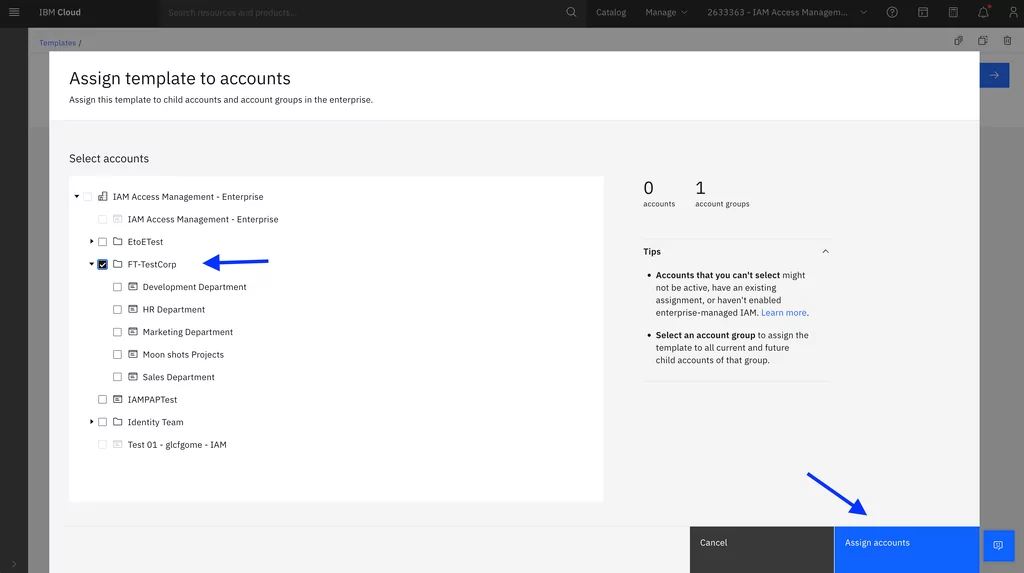

5. Güvenilir profil şablonunu hesap grubuna atayın. Hesap grubunun tamamı seçildiğinde sistem, yeni hesaplar eklendiklerinde veya taşındıklarında şablonları bunlara otomatik olarak atayacaktır:

Atama tamamlandıktan sonra SRE ekibinin üyeleri, hesap grubu altındaki hesaplarda oturum açabilir ve görevlerini yerine getirmek için gerekli erişime sahip olabilir.

Ekipleriniz ve bulut iş yükleriniz büyüdükçe SRE ekibinin diğer kaynakları yönetmesine izin vermeniz gerekebilir. Aşağıdaki örnekte, SRE ekibine yönetimi için erişim izni veriyoruz IBM Cloudant'ın mevcut erişimlerine ek olarak.

Şablonu ve ödevi güncelleme adımları

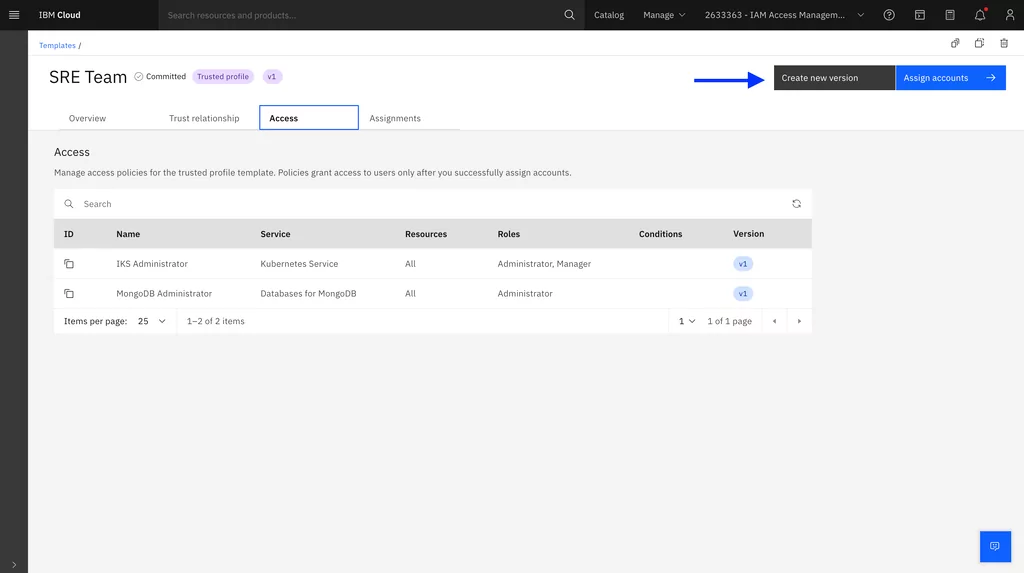

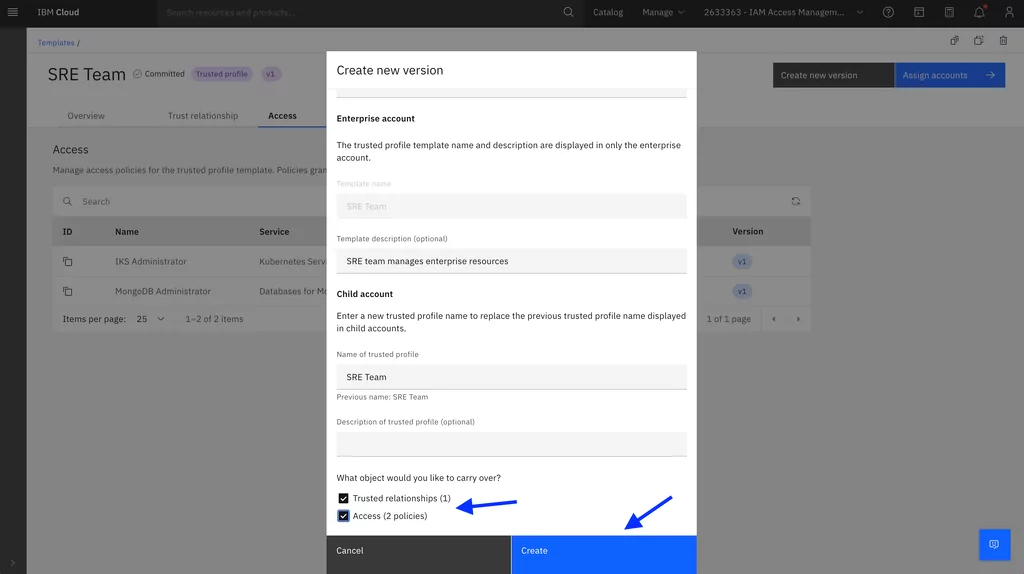

1. Öncelikle, atanmış bir şablonu güncellememiz gerektiğinden SRE ekip şablonunun yeni bir sürümünü oluşturmamız gerekiyor:

2. SRE ekibinin erişimini genişletmek istediğimiz için Cloudant kaynaklarına erişimi olan yeni bir politika şablonu oluşturacağız:

3. Güvenilir profil şablonunu ve politika şablonunu kaydedin:

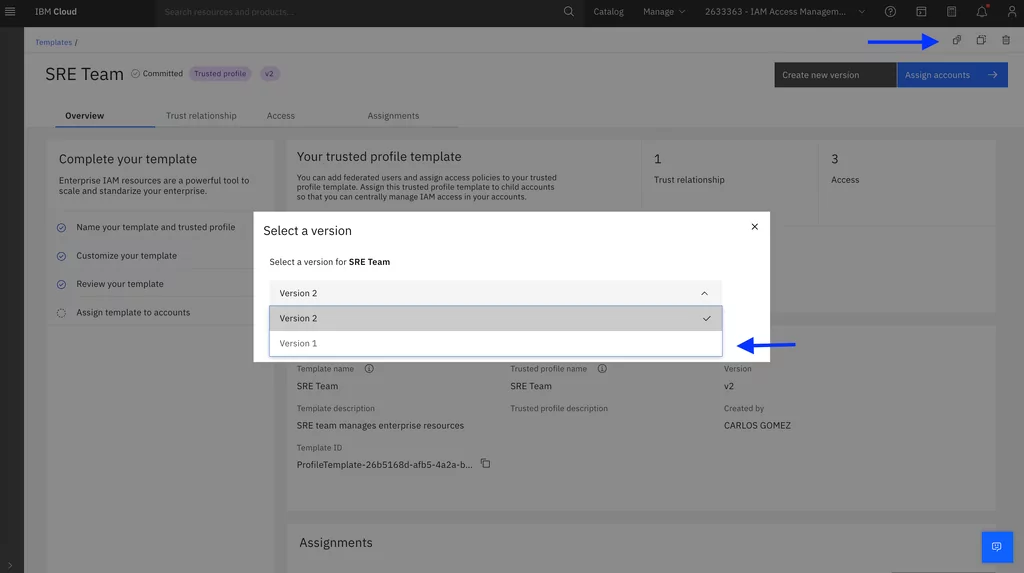

4. Şimdi atamayı sürüm 1'den sürüm 2'ye güncellememiz gerekiyor. Öncelikle şablon sürüm 1'e geçin:

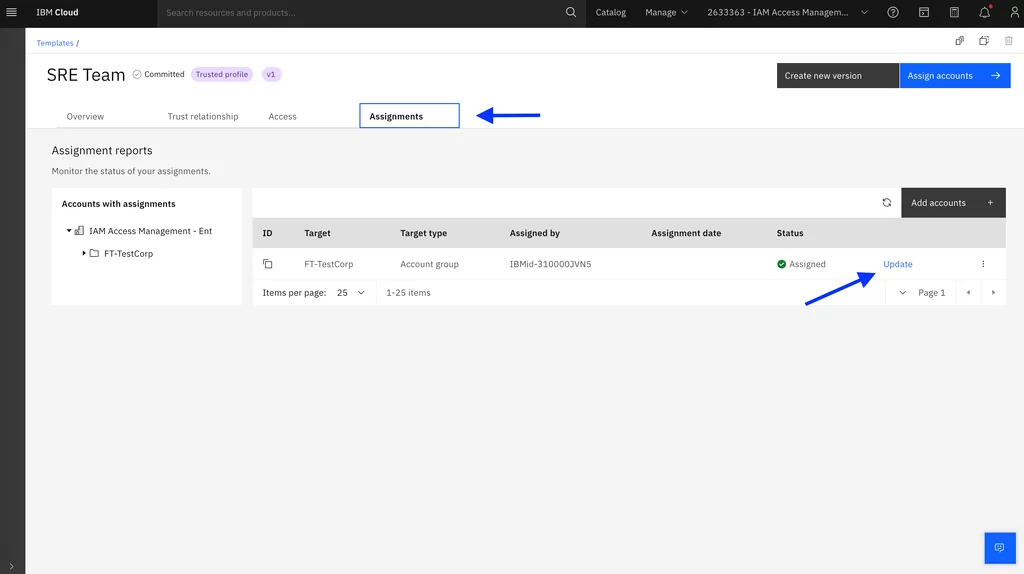

içinde Ödevler sekmesinde atamayı güncelleyin:

Atama tamamlandıktan sonra, SRE ekibi artık mevcut IBM Cloud Kubernetes Hizmeti ve MongoDB erişimi için IBM Cloud Databases'e ek olarak IBM Cloudant kaynaklarını yönetebilecek.

Sonuç

Kurumsal olarak yönetilen kimlik ve erişim yönetimi (IAM), erişimi ve güvenlik yapılandırmasını basitleştiren ve merkezileştiren güçlü bir çözümdür. Bu makalede, bu yaklaşımın, giderek artan sayıda hesaptaki kaynaklara erişimi yönetmede oyunun kurallarını nasıl değiştirebileceğini araştırdık.

Bankacılık müşterisinin SRE ekibinin birden fazla hesaptaki erişimini yönetme konusunda karşılaştığı zorluklar karmaşık ve zaman alıcıydı. Ancak kurumsal olarak yönetilen IAM şablonlarından yararlanarak, devam eden bir çalışmayı tek seferlik bir kurulum etkinliğine dönüştürdüler. Bu, erişim kontrolünün tutarlı kalmasını ve hesaplar arasında uygulanmasını sağlayarak erişim sağlamayı kolaylaştırdı ve güvenliği artırdı.

Diğer arayüz örnekleri

Komut satırı arayüzünü ve Terraform'u kullanarak bu kullanım senaryosunu tamamlamak için gereken eşdeğer adımlar aşağıda yer almaktadır:

Erişim yönetimini basitleştirmeye hazır mısınız? Kurumsal olarak yönetilen IAM hakkında daha fazla bilgi edinin

Cloud'dan daha fazlası

IBM Haber Bültenleri

Gelişmekte olan trendlere ilişkin en son düşünce liderliğini ve içgörüleri sunan haber bültenlerimizi ve konu güncellemelerimizi alın.

Şimdi abone olun Daha fazla haber bülteni

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://www.ibm.com/blog/enterprise-managed-iam-an-sre-team-case-study/