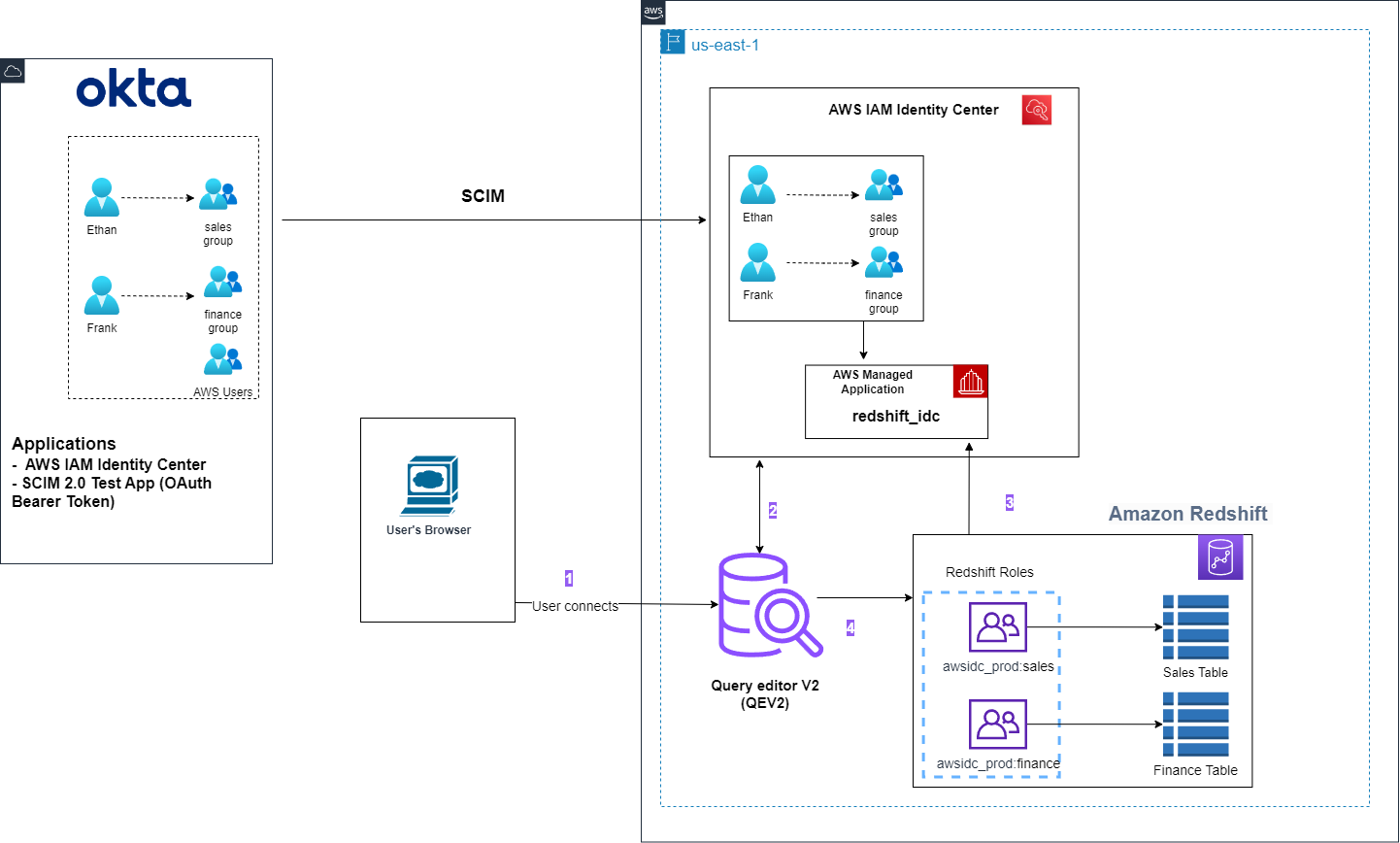

AWS IAM Kimlik Merkezi (IdC), tüm AWS hesaplarınıza ve uygulamalarınıza tek bir konumdan tek oturum açma (SSO) erişimini yönetmenize olanak tanır. Bunu duyurmaktan mutluluk duyuyoruz Amazon Kırmızıya Kaydırma şimdi AWS IAM Identity Center ile entegre olurve destekler güvenilir kimlik yayılımı, kullanmanıza izin veren üçüncü taraf Kimlik Sağlayıcıları (IdP) Microsoft Entra ID (Azure AD), Okta, Ping ve OneLogin gibi. Bu entegrasyon, Amazon Redshift kullanıcıları için kimlik doğrulama ve yetkilendirme sürecini basitleştirir. Sorgu Düzenleyici V2 or Amazon Hızlı Görüşveri ambarınıza güvenli bir şekilde erişmelerini kolaylaştırır. Ayrıca bu entegrasyon, Amazon Redshift'i IdC tarafından yönetilen bir uygulama olarak konumlandırarak gelişmiş güvenlik için veri ambarınızda veritabanı rolü tabanlı erişim kontrolünü kullanmanıza olanak tanır.

AWS IAM Identity Center, System for Cross-domain Identity Management (SCIM) 2.0 protokolünü kullanarak Okta'dan kendisine otomatik kullanıcı ve grup provizyonu sunar. Bu entegrasyon, iki hizmet arasında kesintisiz bilgi senkronizasyonuna olanak tanıyarak AWS IAM Identity Center'da doğru ve güncel bilgiler sağlar.

Bu yazıda, Kimlik Sağlayıcı olarak IdC ve Okta ile entegrasyonu kullanarak Amazon Redshift'te SSO kurulumuna yönelik kapsamlı bir kılavuzun ana hatlarını çizeceğiz. Bu kılavuz, Amazon Redshift Query Editor V2 (QEV2) için Amazon Redshift'te nasıl SSO yapabileceğinizi gösterir.

Çözüme genel bakış

IAM IdC'yi Amazon Redshift ile kullanmak kuruluşunuza aşağıdaki şekillerde fayda sağlayabilir:

- Kullanıcılar, bir yöneticinin karmaşık izinlere sahip AWS IAM rollerini ayarlamasına gerek kalmadan Amazon Redshift'e bağlanabilir.

- IAM IdC entegrasyonu, IdC gruplarının Amazon Redshift veritabanı rolleriyle eşlenmesine olanak tanır. Yöneticiler daha sonra farklı rollere farklı ayrıcalıklar atayabilir ve bu rolleri farklı kullanıcılara atayarak kuruluşlara kullanıcı erişimi için ayrıntılı kontrol sağlayabilir.

- IdC, AWS'deki kullanıcılarınız için merkezi bir konum sağlar. Kullanıcıları ve grupları doğrudan IdC'de oluşturabilir veya Okta, Ping Identity veya Microsoft Entra ID (ör. Azure Active Directory [AD]) gibi standartlara dayalı bir kimlik sağlayıcısında yönettiğiniz mevcut kullanıcılarınızı ve gruplarınızı bağlayabilirsiniz.

- IdC, kimlik doğrulamayı kullanıcılar ve gruplar için seçtiğiniz doğruluk kaynağına yönlendirir ve Amazon Redshift'in erişebileceği bir kullanıcı ve grup dizini tutar.

- Basit bir otomatik keşif ve bağlantı özelliği sayesinde bir IdC örneğini birden fazla Amazon Redshift veri ambarıyla paylaşabilirsiniz. Bu, her biri için IdC bağlantısını yapılandırmak gibi ekstra bir çaba gerektirmeden küme ekleme işlemini hızlandırır ve tüm kümelerin ve çalışma gruplarının kullanıcılar, bunların özellikleri ve gruplar hakkında tutarlı bir görünüme sahip olmasını sağlar. Not: Kuruluşunuzun IdC bulut sunucusunun, bağlandığınız Amazon Redshift veri ambarıyla aynı bölgede olması gerekir.

- Kullanıcı kimlikleri veri erişimiyle birlikte bilindiğinden ve günlüğe kaydedildiğinden, kullanıcı erişimini denetleyerek uyumluluk düzenlemelerini karşılamanız daha kolaydır. AWS CloudTrail verilere erişime izin verir.

Amazon Redshift Query Editor V2 iş akışı:

- Son kullanıcı, akışı AWS erişim portalı URL'sini kullanarak başlatır (bu URL, IdC kontrol paneli konsolunda bulunur). Bir tarayıcı açılır penceresi tetiklenir ve sizi Okta kimlik bilgilerini girdiğiniz Okta Giriş sayfasına götürür. Başarılı kimlik doğrulamanın ardından AWS Konsolunda birleştirilmiş kullanıcı olarak oturum açacaksınız. AWS Hesabınıza tıklayın ve Amazon Redshift Query Editor V2 uygulamasını seçin. Sorgu Düzenleyicisi V2'yi birleştirdikten sonra IdC kimlik doğrulama yöntemini seçin.

- QEv2, bu kez AWS IdC kimlik bilgileriyle yeniden kimlik doğrulaması yaptığınız tarayıcı akışını çağırır. Okta, IdP olduğundan, tarayıcıda zaten önbelleğe alınmış olan Okta kimlik bilgilerini girersiniz. Bu adımda IdC ile federasyon akışı başlatılır ve bu akışın sonunda Session token ve Access token tarayıcıdaki QEv2 konsolunun çerezleri olarak kullanımına sunulur.

- Amazon Redshift, alınan oturum belirtecine göre yetkilendirme ayrıntılarınızı alır ve kullanıcının grup üyeliğini getirir.

- Başarılı bir kimlik doğrulamanın ardından QEV2'ye yeniden yönlendirileceksiniz, ancak kimliği doğrulanmış bir IdC kullanıcısı olarak oturum açacaksınız.

Bu çözüm aşağıdaki adımları kapsar:

- Kullanıcıyı ve grupları senkronize etmek için Okta'yı AWS IdC ile entegre edin.

- Amazon Redshift ile IdC entegrasyonunu ayarlama

- Kullanıcıları veya Grupları IdC'den Amazon Redshift Uygulamasına atayın.

- Tedarik edilen yeni bir Amazon Redshift veya Amazon Redshift Serverless uç noktası için IdC entegrasyonunu etkinleştirin.

- Bir IdC uygulamasını mevcut, temel hazırlığı yapılmış veya sunucusuz bir veri ambarıyla ilişkilendirin.

- Amazon Redshift rol tabanlı erişimi yapılandırın.

- Bir izin seti oluşturun.

- AWS hesaplarına izin kümesi atayın.

- IdC'yi kullanarak Redshift Sorgu Düzenleyicisi V2'ye federasyon yapın.

- Sorun giderme

Önkoşullar

Walkthrough

Kullanıcı ve grupları senkronize etmek için Okta'yı AWS IdC ile entegre edin

Bu belgeleri izleyerek AWS IdC ile Okta'dan grup ve kullanıcı temel hazırlığını etkinleştirin okuyun.

Kullanıcıları ve grupları senkronize ederken sorunlarla karşılaşırsanız bu bölüme bakın. Otomatik temel hazırlık kullanımına ilişkin hususlar.

Amazon Redshift ile IAM IdC entegrasyonunu ayarlama

Amazon Redshift küme yöneticisinin veya Amazon Redshift Serverless yöneticisinin, Redshift'i IdC özellikli bir uygulama olarak yapılandırmak için gerekli adımları gerçekleştirmesi gerekir. Bu, Amazon Redshift'in oturum açma ve kullanıcı dizini hizmetlerini almak için IdC'yi otomatik olarak keşfedip bağlanmasını sağlar.

Bundan sonra Amazon Redshift yöneticisi bir küme veya çalışma grubu oluşturduğunda yeni veri ambarının IdC'yi ve kimlik yönetimi özelliklerini kullanmasını sağlayabilir. Amazon Redshift'i IdC tarafından yönetilen bir uygulama olarak etkinleştirmenin amacı, kullanıcı ve grup izinlerini IdC içinden veya onunla entegre bir kaynak üçüncü taraf kimlik sağlayıcısından kontrol edebilmenizdir.

Veritabanı kullanıcılarınız, örneğin bir analist veya veri bilimci gibi bir Amazon Redshift veritabanında oturum açtığında, IdC'deki gruplarını kontrol eder ve bunlar Amazon Redshift'teki rollerle eşlenir. Bu şekilde bir grup, bir dizi tabloya okuma erişimine izin veren bir Amazon Redshift veritabanı rolüyle eşleşebilir.

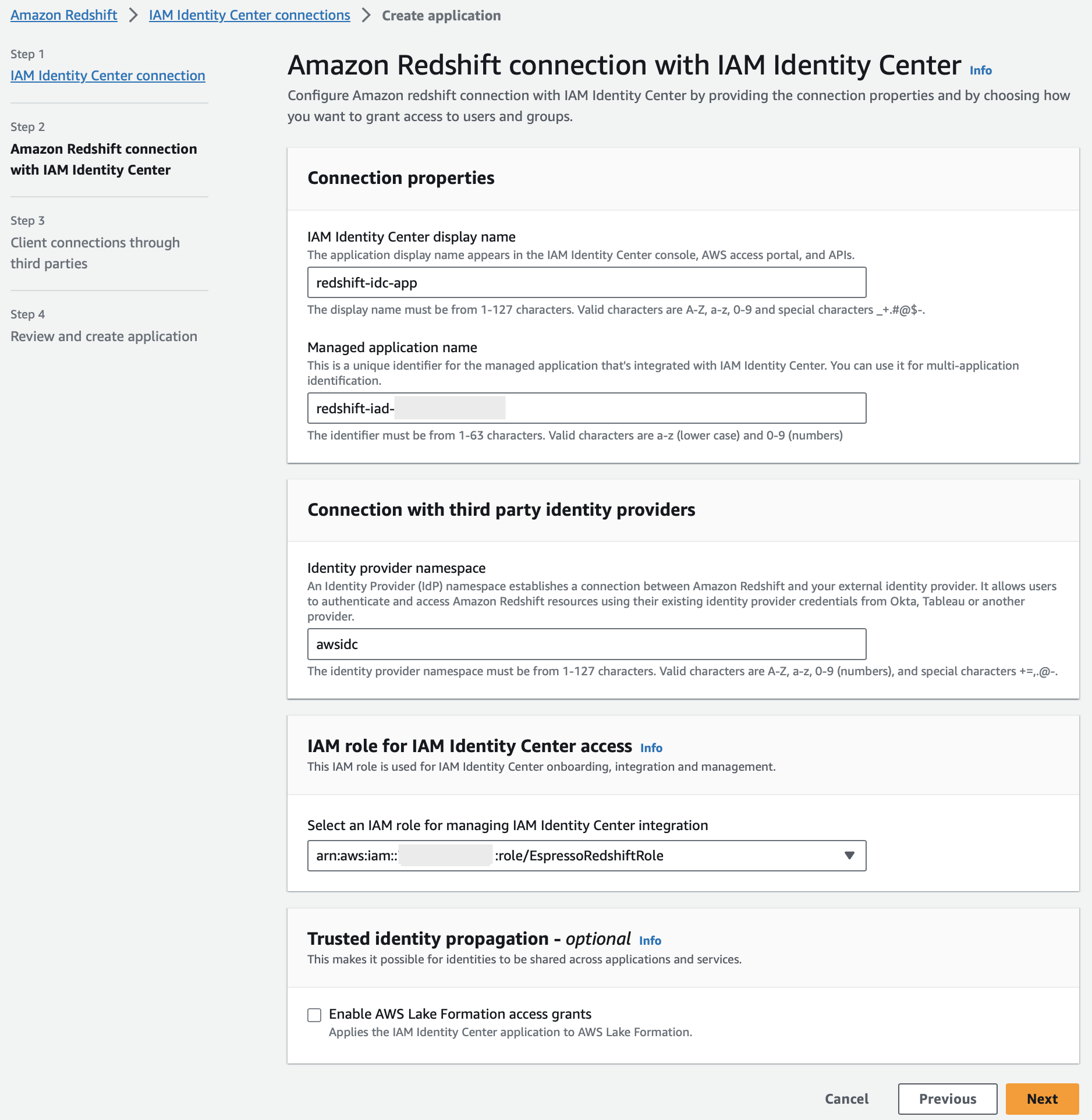

Aşağıdaki adımlarda Amazon Redshift'in IdC ile AWS tarafından yönetilen bir uygulamaya nasıl dönüştürüleceği gösterilmektedir:

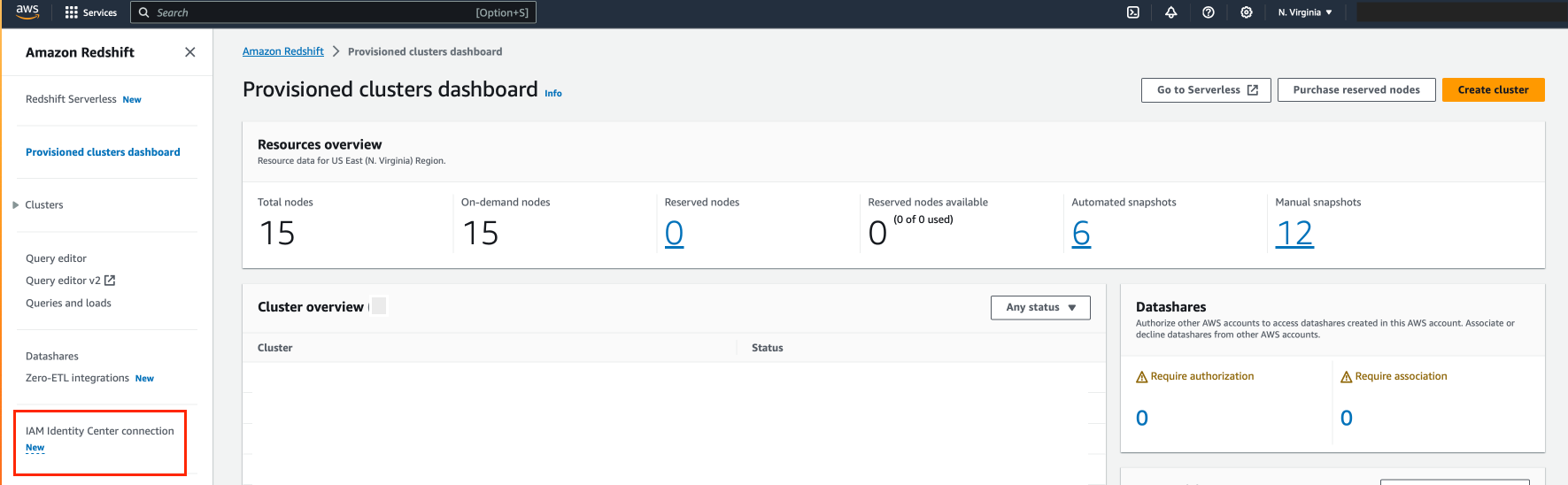

- seç IAM Kimlik Merkezi bağlantısı Amazon Redshift konsol menüsünden.

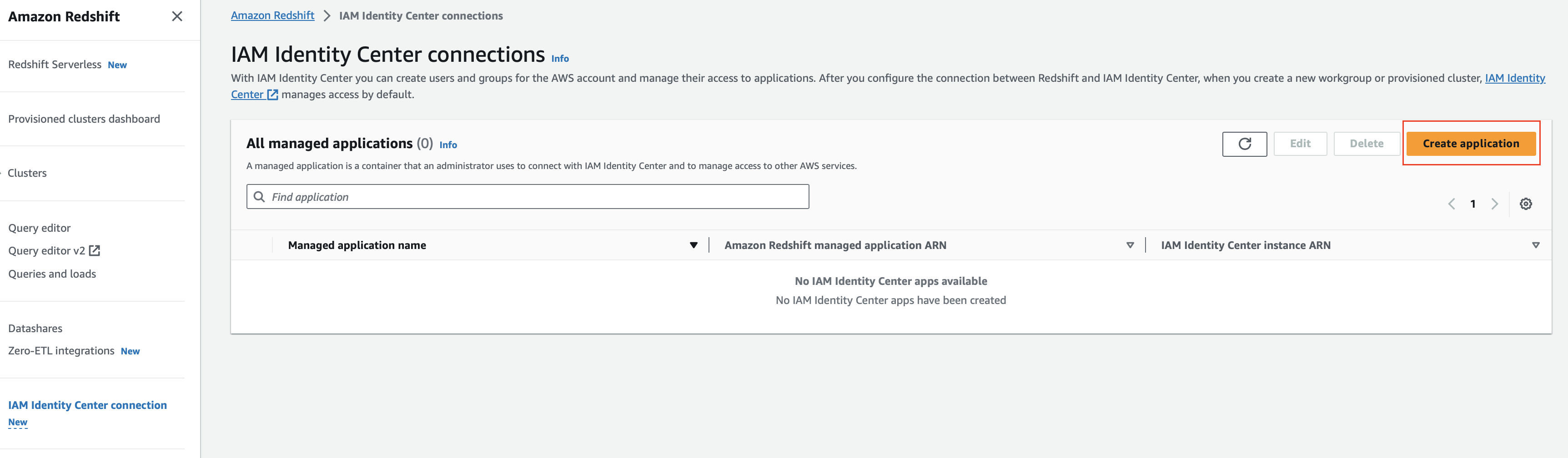

- Klinik Uygulama oluştur

- The IAM Kimlik Merkezi bağlantısı açılır. Seçmek Sonraki.

- In IAM Kimlik Merkezi entegrasyon kurulumu bölüm, şunun için:

- IAM Kimlik Merkezi görünen adı – Amazon Redshift'in IdC tarafından yönetilen uygulaması için benzersiz bir ad girin.

- Yönetilen uygulama adı – Yönetilen Amazon Redshift uygulamasının adını girebilir veya atanan değeri olduğu gibi kullanabilirsiniz.

- In Üçüncü taraf kimlik sağlayıcılarla bağlantı bölüm, şunun için:

- Kimlik Sağlayıcı Ad Alanı – Kuruluşunuz için benzersiz ad alanını belirtin. Bu genellikle kuruluşunuzun adının kısaltılmış halidir. Amazon Redshift veritabanındaki IdC tarafından yönetilen kullanıcılarınız ve rolleriniz için bir önek olarak eklenir.

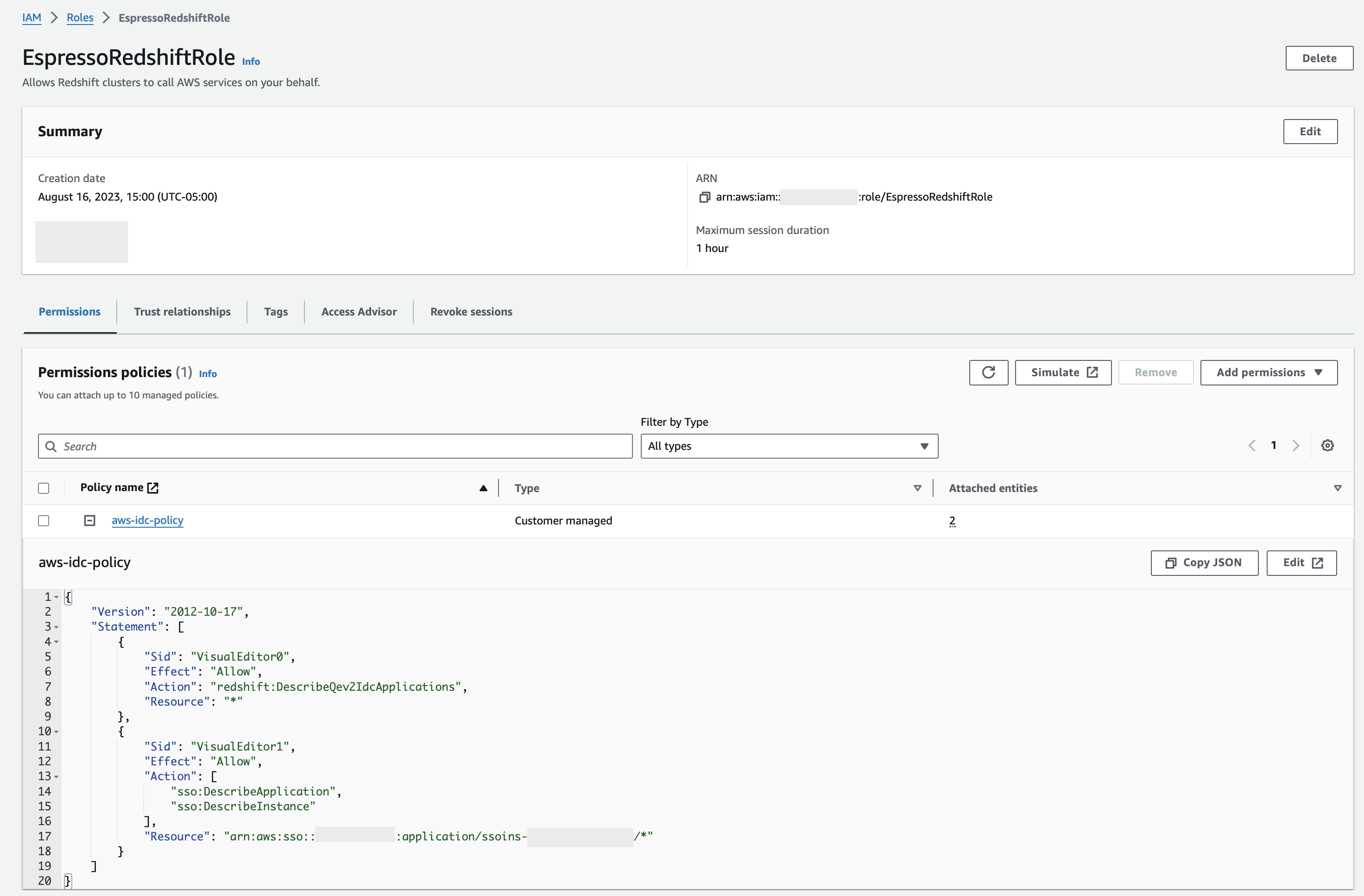

- In IAM Kimlik Merkezi erişimi için IAM rolü – Kullanılacak bir IAM rolü seçin. Mevcut bir IAM rolünüz yoksa yeni bir IAM rolünüz oluşturabilirsiniz. Gerekli olan belirli politika izinleri şunlardır:

-

- sso:Uygulamayı Tanımla – Katalogda kimlik sağlayıcı (IdP) girişi oluşturmak için gereklidir.

- sso:DescribeInstance – IdP federe rollerini veya kullanıcılarını manuel olarak oluşturmak için kullanılır.

- kırmızıya kayma:Qev2IdcUygulamalarını Tanımla – Redshift Query Editor V2'den IDC kimlik doğrulaması yeteneğini tespit etmek için kullanılır.

Aşağıdaki ekran görüntüsü IAM rolünden alınmıştır:

- Etkinleştirmeyeceğiz Güvenilir kimlik yayılımı çünkü entegre olmuyoruz AWS Göl Oluşumu bu yazıda.

- Klinik Sonraki.

- In Üçüncü taraf IdP'leri kullanan istemci bağlantılarını yapılandırma bölümü, seçim Evet Amazon Redshift'i üçüncü taraf bir uygulamaya bağlamak istiyorsanız. Aksi takdirde, seçin Yok hayır. Bu yazı için seçtiklerimiz Yok hayır çünkü yalnızca Amazon Redshift Query Editor V2 ile entegrasyon sağlayacağız.

- Klinik Sonraki.

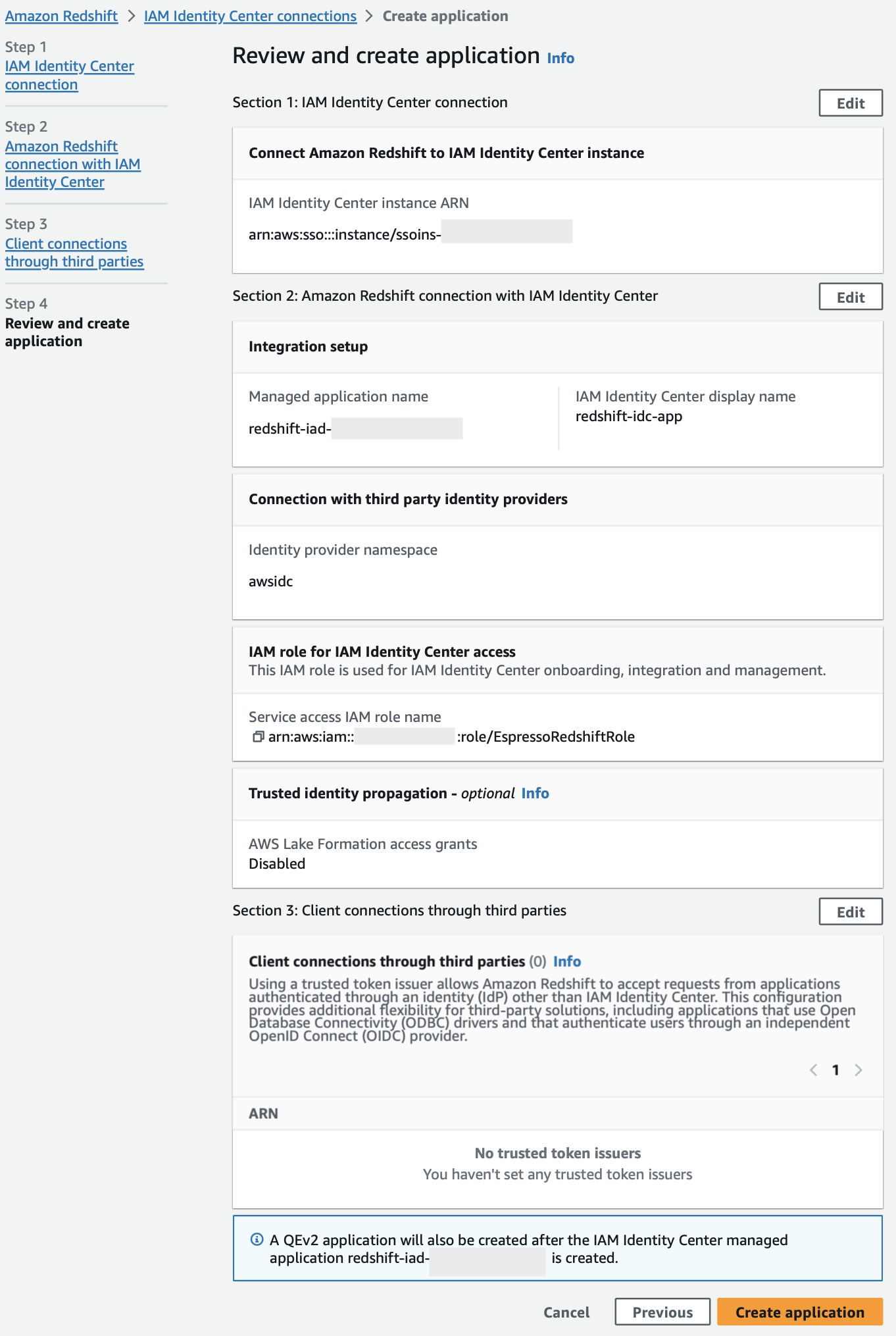

- içinde Başvuruyu inceleyin ve oluşturun bölümünde daha önce girdiğiniz tüm detayları gözden geçirin ve Uygulama oluştur.

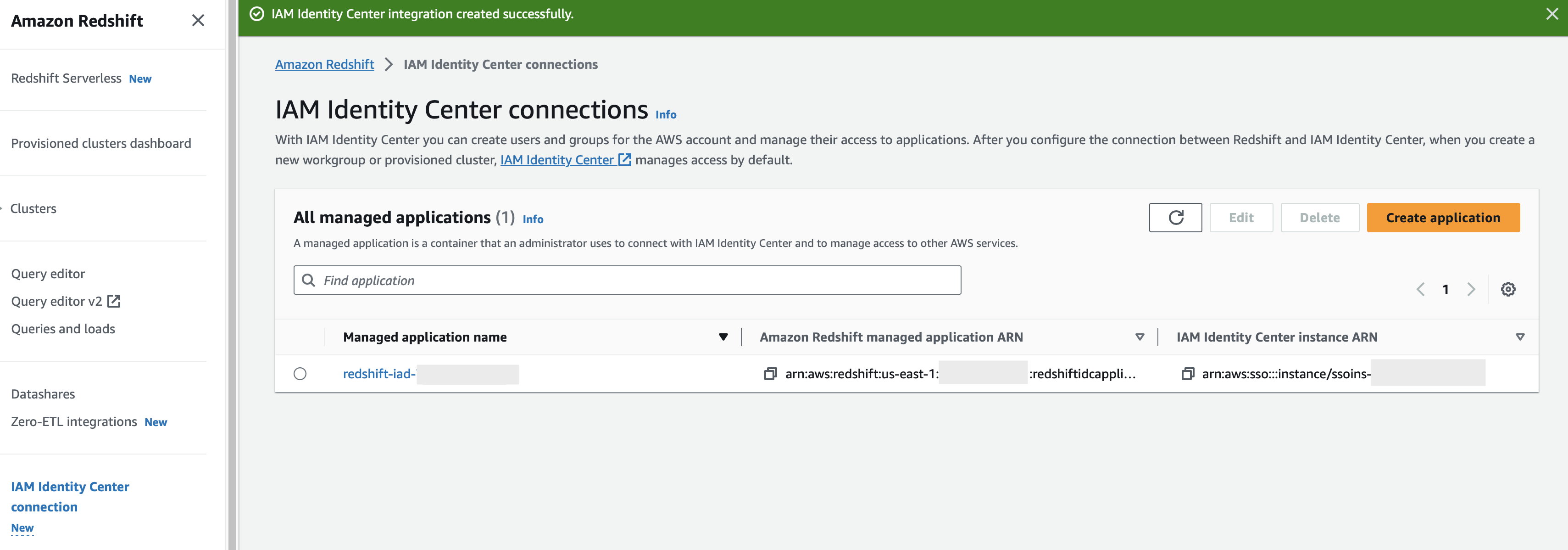

Amazon Redshift yöneticisi adımları tamamlayıp yapılandırmayı kaydettikten sonra IdC özellikleri Redshift Konsolunda görünür. Bu görevlerin tamamlanması Redshift'i IdC özellikli bir uygulama haline getirir.

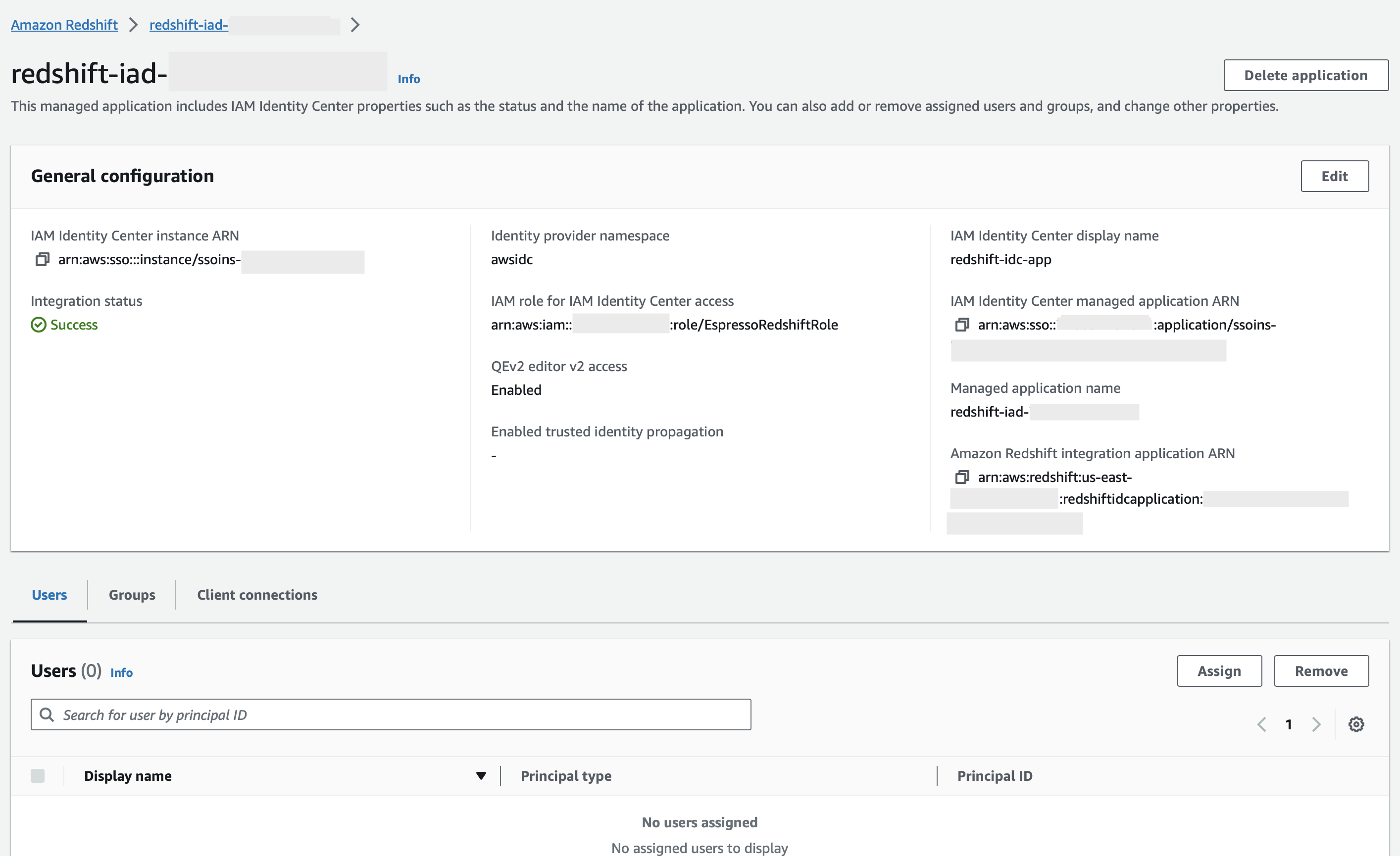

Yönetilen uygulama adını seçtikten sonra konsoldaki özellikler entegrasyon durumunu içerir. Diyor ki başarı tamamlandığında. Bu durum, IdC yapılandırmasının tamamlanıp tamamlanmadığını gösterir.

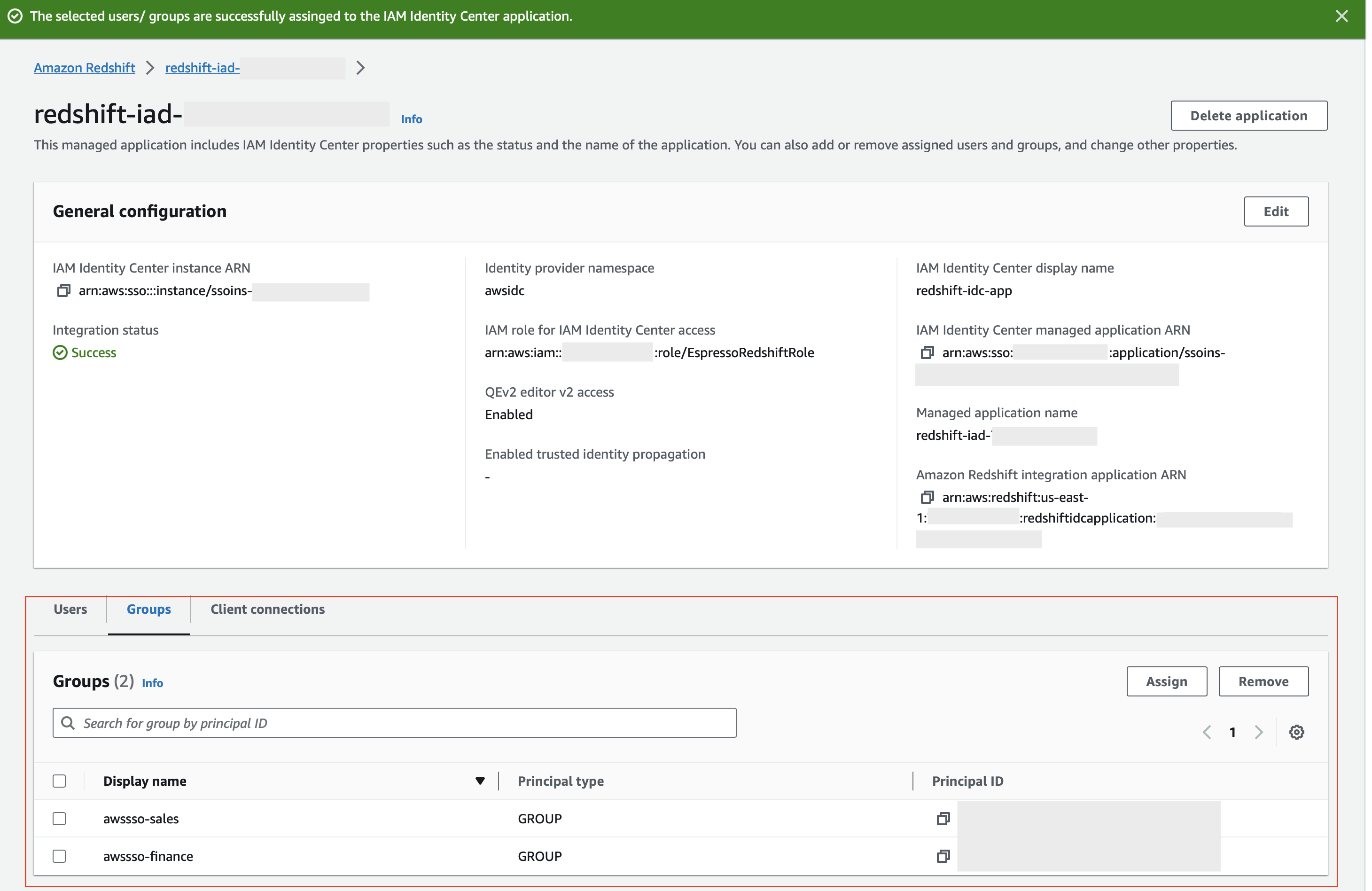

Kullanıcıları veya grupları IdC'den Amazon Redshift uygulamasına atama

Bu adımda, IdC dizininize senkronize edilen kullanıcılar veya gruplar uygulamanıza atanabilir; burada Amazon Redshift yöneticisi, IDC'den hangi kullanıcıların veya grupların Amazon Redshift uygulamasının bir parçası olarak dahil edilmesi gerektiğine karar verebilir.

Örneğin, IdC'nizden toplam 20 grubunuz varsa ve tüm grupların Amazon Redshift uygulamasının bir parçası olarak dahil edilmesini istemiyorsanız Amazon Redshift özellikli IdC uygulamasının bir parçası olarak hangi IdC gruplarının dahil edileceğini seçme seçenekleriniz vardır. . Daha sonra Amazon Redshift'te IDC entegrasyonunun parçası olarak iki Redshift veritabanı rolü oluşturabilirsiniz.

Aşağıdaki adımlar, grupları Amazon Redshift özellikli IdC uygulamasına atar:

- On IAM Kimlik Merkezi özellikleri Amazon Redshift Konsolu'nda şunu seçin: Atamak altında Gruplar sekmesi.

- İlk kez grup atıyorsanız bir bildirim göreceksiniz. Seçme BAŞLAYIN.

- Uygulamada hangi grupları senkronize etmek istediğinizi girin. Bu örnekte wssso-sales ve awssso-finance gruplarını seçtik.

- Klinik tamam.

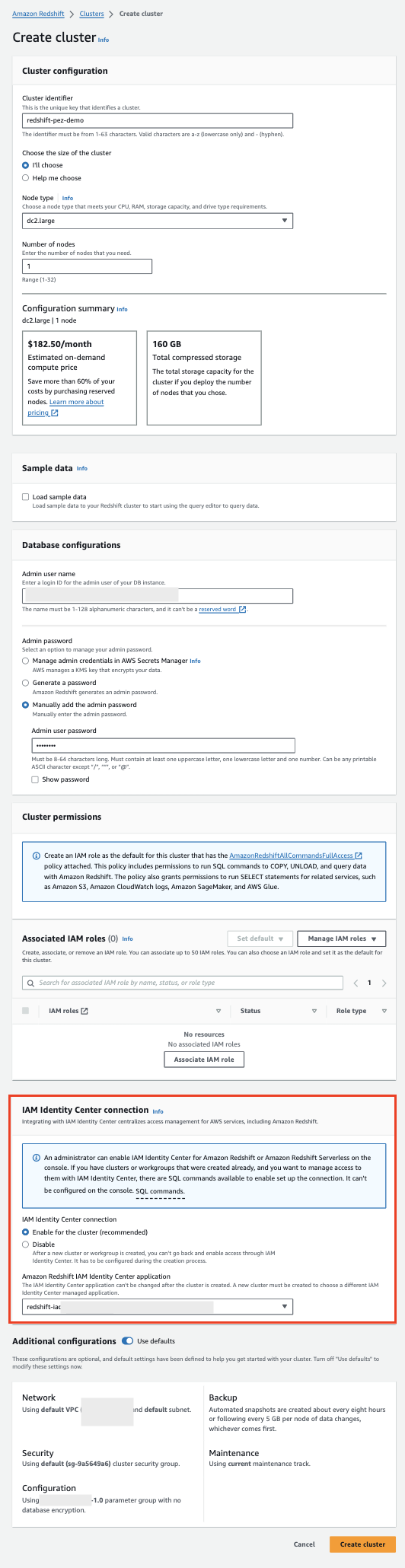

Yeni bir Amazon Redshift temel hazırlığı kümesi veya Amazon Redshift Serverless için IdC entegrasyonunu etkinleştirme

bölümündeki adımları tamamladıktan sonra (Amazon Redshift ile IAM Identity Center entegrasyonunu ayarlama) — Amazon Redshift veritabanı yöneticisinin, oturum açmayı ve veri erişimini kolaylaştırmak için yeni Redshift kaynaklarını IdC ile uyumlu çalışacak şekilde yapılandırması gerekir. Bu, sağlanan bir küme veya Sunucusuz çalışma grubu oluşturma adımlarının bir parçası olarak gerçekleştirilir. Amazon Redshift kaynakları oluşturma izinlerine sahip olan herkes bu IdC entegrasyon görevlerini gerçekleştirebilir. Sağlanan bir küme oluşturduğunuzda, şunları seçerek başlarsınız: Küme Oluştur Amazon Redshift Konsolunda.

- Klinik Küme için etkinleştirin (önerilir) için bölümde IAM Kimlik Merkezi bağlantısı küme oluşturma adımlarında.

- Açılır menüden yukarıdaki adımlarda oluşturduğunuz kırmızıya kaydırma uygulamasını seçin.

Yeni bir veri ambarı oluşturulduğunda, IdC entegrasyonu için belirtilen IAM rolünün otomatik olarak sağlanan kümeye veya Sunucusuz Ad Alanına ekleneceğini unutmayın. Gerekli küme meta verilerini girmeyi tamamladıktan ve kaynağı oluşturduktan sonra, özelliklerde IdC entegrasyonunun durumunu kontrol edebilirsiniz.

Bir IdC uygulamasını mevcut bir temel hazırlık kümesiyle veya Sunucusuz uç noktayla ilişkilendirme

IdC entegrasyonu için etkinleştirmek istediğiniz mevcut bir temel hazırlığı yapılmış kümeniz veya sunucusuz çalışma grubunuz varsa bunu bir SQL komutu çalıştırarak yapabilirsiniz. Entegrasyonu etkinleştirmek için aşağıdaki komutu çalıştırırsınız. Sorguyu bir veritabanı yöneticisinin çalıştırması gerekir.

Örnek:

IdP'yi değiştirmek için aşağıdaki komutu kullanın (bu yeni parametre değerleri kümesi, mevcut değerlerin tamamen yerini alır):

Örneklerden birkaçı:

Not: idc-namespace değerini güncellerseniz daha sonra oluşturulan tüm yeni küme, güncellenen ad alanını kullanacaktır.

Mevcut kümeler veya sunucusuz çalışma grupları için, önceki komutu kullanarak her Amazon Redshift kümesindeki ad alanını manuel olarak güncellemeniz gerekir. Ayrıca kimlik sağlayıcıyla ilişkili tüm veritabanı rolleri yeni ad alanı değeriyle güncellenecektir.

Aşağıdaki komutu kullanarak kimlik sağlayıcıyı devre dışı bırakabilir veya etkinleştirebilirsiniz:

Örnek:

Mevcut bir kimlik sağlayıcıyı bırakabilirsiniz. Aşağıdaki örnek, CASCADE'in kimlik sağlayıcıya eklenen kullanıcıları ve rolleri nasıl sildiğini gösterir.

Amazon Redshift rol tabanlı erişimi yapılandırma

Bu adımda, IdC'de senkronize ettiğiniz gruplara göre Amazon Redshift'te veritabanı rollerini önceden oluşturuyoruz. Rol adının IdC Grubu adıyla eşleştiğinden emin olun.

Amazon Redshift rolleri, son kullanıcılarınız için gereken ayrıcalıkları yönetmeyi basitleştirir. Bu gönderide, satış ve finans olmak üzere iki veritabanı rolü oluşturuyoruz ve onlara sırasıyla satış ve finans verilerini içeren sorgu tablolarına erişim izni veriyoruz. Yapabilirsiniz bu örnek SQL Not Defterini indirin ve Redshift Query Editor v2'ye içe aktarma Bu örnekte kullanılan not defterindeki tüm hücreleri çalıştırmak için. Alternatif olarak, SQL'i kopyalayıp SQL istemcinize girebilirsiniz.

Amazon Redshift'te rol oluşturmaya yönelik sözdizimi aşağıda verilmiştir:

Örneğin:

Satış ve finans veritabanı şemasını oluşturun:

Tabloların oluşturulması:

Amazon Redshift Sunucusuz rolüne izin verme söz dizimi aşağıda verilmiştir:

Gereksinimlerinize göre role ilgili izni verin. Aşağıdaki örnekte, rol satışlarına tam izin veriyoruz: sales_schema ve yalnızca üzerinde izin seçin finance_schema finansta rol almak.

Örneğin:

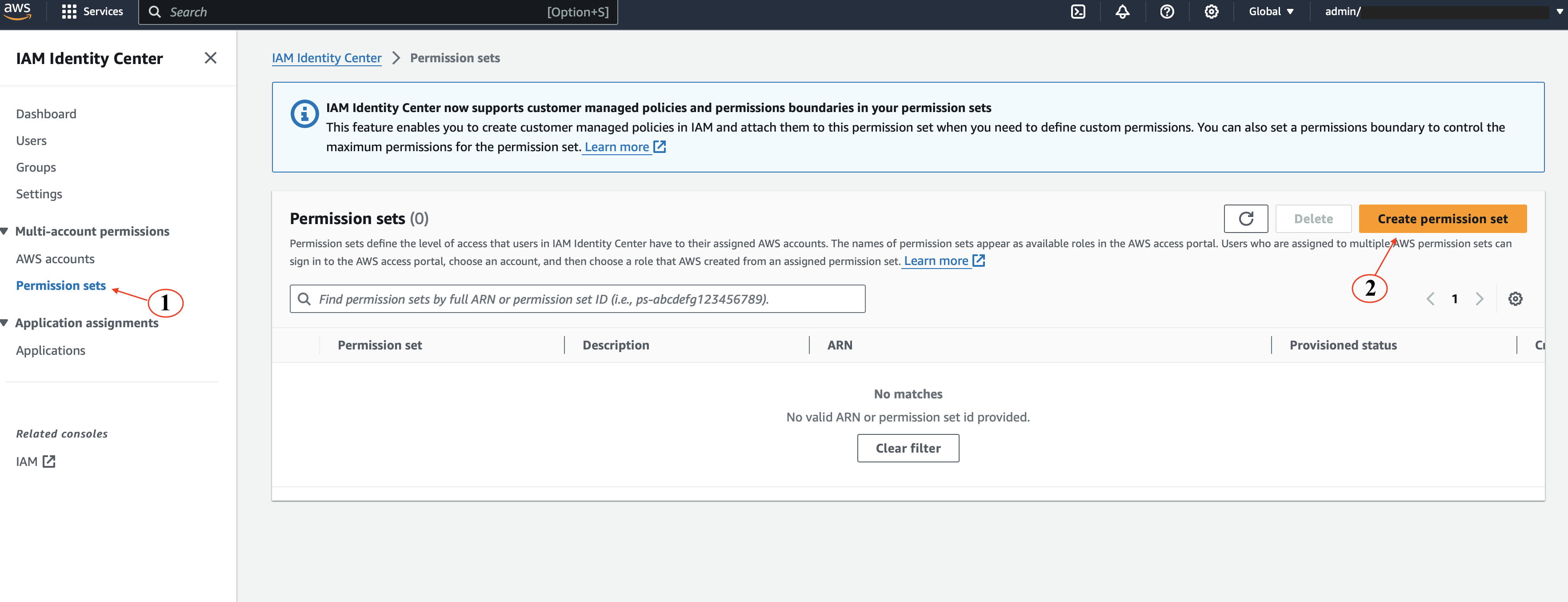

İzin kümesi oluşturma

İzin kümesi, bir veya daha fazla izin kümesini tanımlayan, oluşturduğunuz ve sürdürdüğünüz bir şablondur. IAM politikaları. İzin setleri, kuruluşunuzdaki kullanıcılar ve gruplar için AWS hesap erişiminin atanmasını kolaylaştırır. Birleştirilmiş kullanıcının Sorgu Düzenleyicisi V'e erişmesine izin vermek için bir izin seti oluşturacağız

İzin seti oluşturmak için aşağıdaki adımlar:

- Açın IAM Kimlik Merkezi Konsol.

- Gezinti bölmesinde, altında Çoklu Hesap izinleri, seçmek İzin setleri.

- Klinik İzin kümesi oluştur.

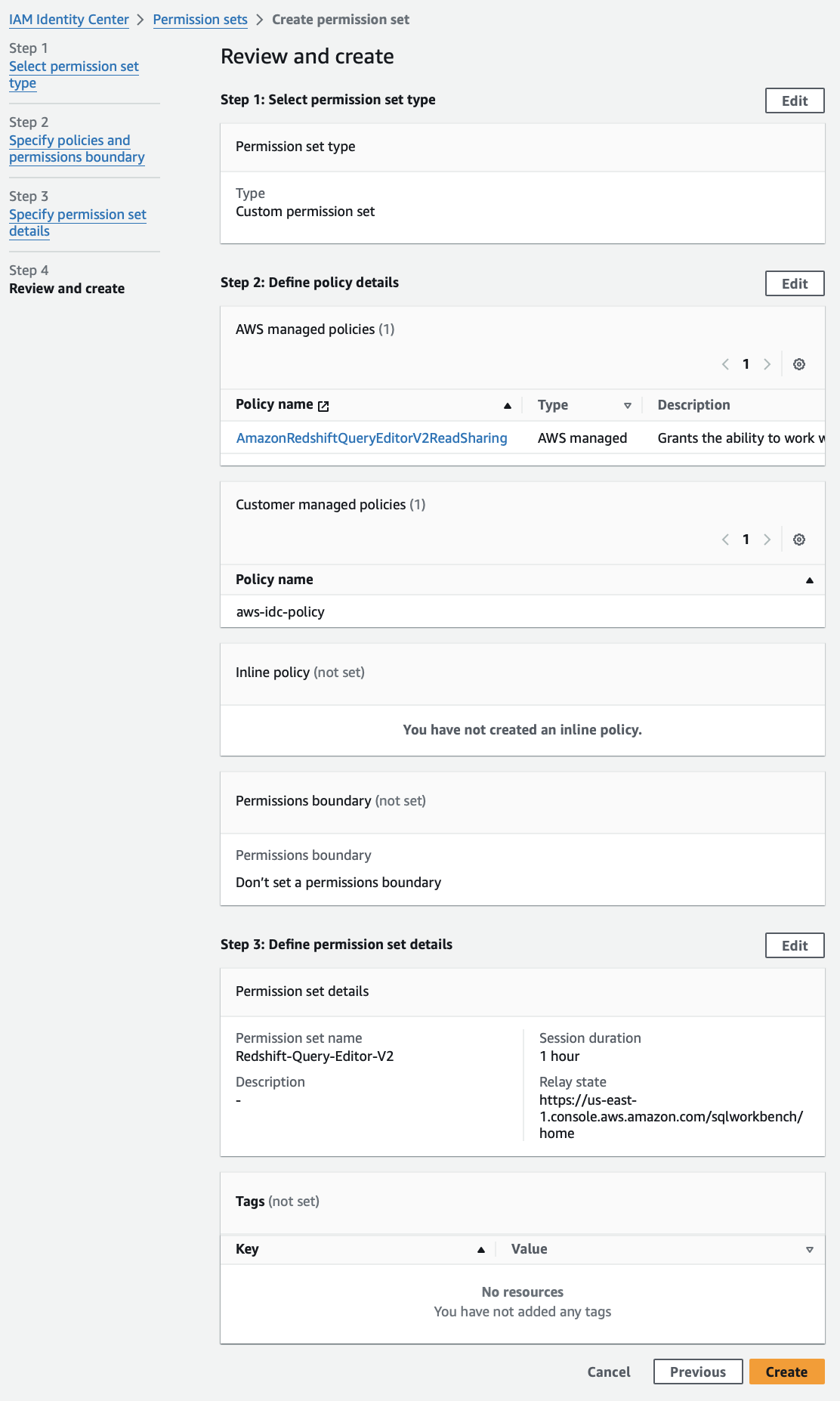

- Klinik Özel izin seti ve sonra seç Sonraki.

- Altında AWS tarafından yönetilen politikalar, seçmek AmazonRedshiftQueryEditorV2ReadSharing.

- Altında Müşteri tarafından yönetilen politikalar4. adımda oluşturduğunuz politika adını şu bölümün altına girin: Amazon Redshift ile IAM Identity Center entegrasyonunu ayarlama.

- Klinik Sonraki.

- Keşfet izin kümesi adı. Örneğin, Amazon Redshift-Query-Editor-V2.

- Altında Röle durumu – isteğe bağlı - set varsayılan geçiş durumunu şu formatı kullanarak Sorgu Düzenleyicisi V2 URL'sine aktarın:

https://<region>.console.aws.amazon.com/sqlworkbench/home.

Bu yazı için şunu kullanıyoruz:https://us-east-1.console.aws.amazon.com/sqlworkbench/home. - Klinik Sonraki.

- Üzerinde İnceleyin ve oluşturun ekranı seçin oluşturmak. Konsol aşağıdaki mesajı görüntüler: Redshift-Query-Editor-V2 izin seti başarıyla oluşturuldu.

AWS hesaplarına izin seti atama

- Açın IAM Kimlik Merkezi Konsol.

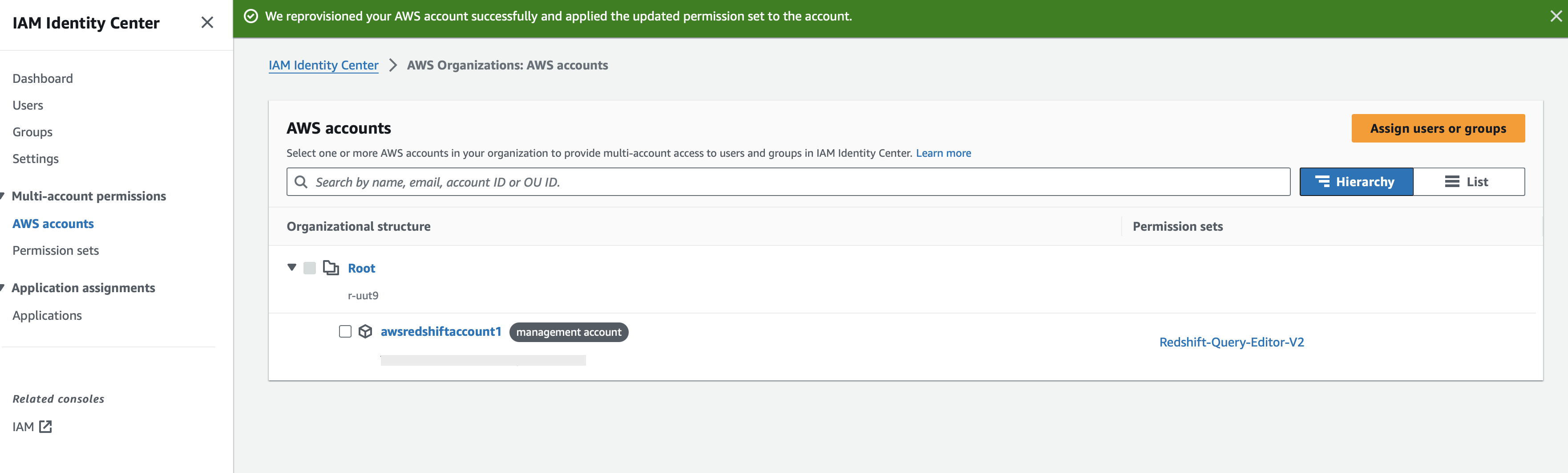

- Gezinti bölmesinde, altında Çoklu hesap izinleri, seçmek AWS hesapları.

- Üzerinde AWS hesapları sayfasında tek oturum açma erişimi atamak istediğiniz bir veya daha fazla AWS hesabını seçin.

- Klinik Kullanıcıları veya grupları atama.

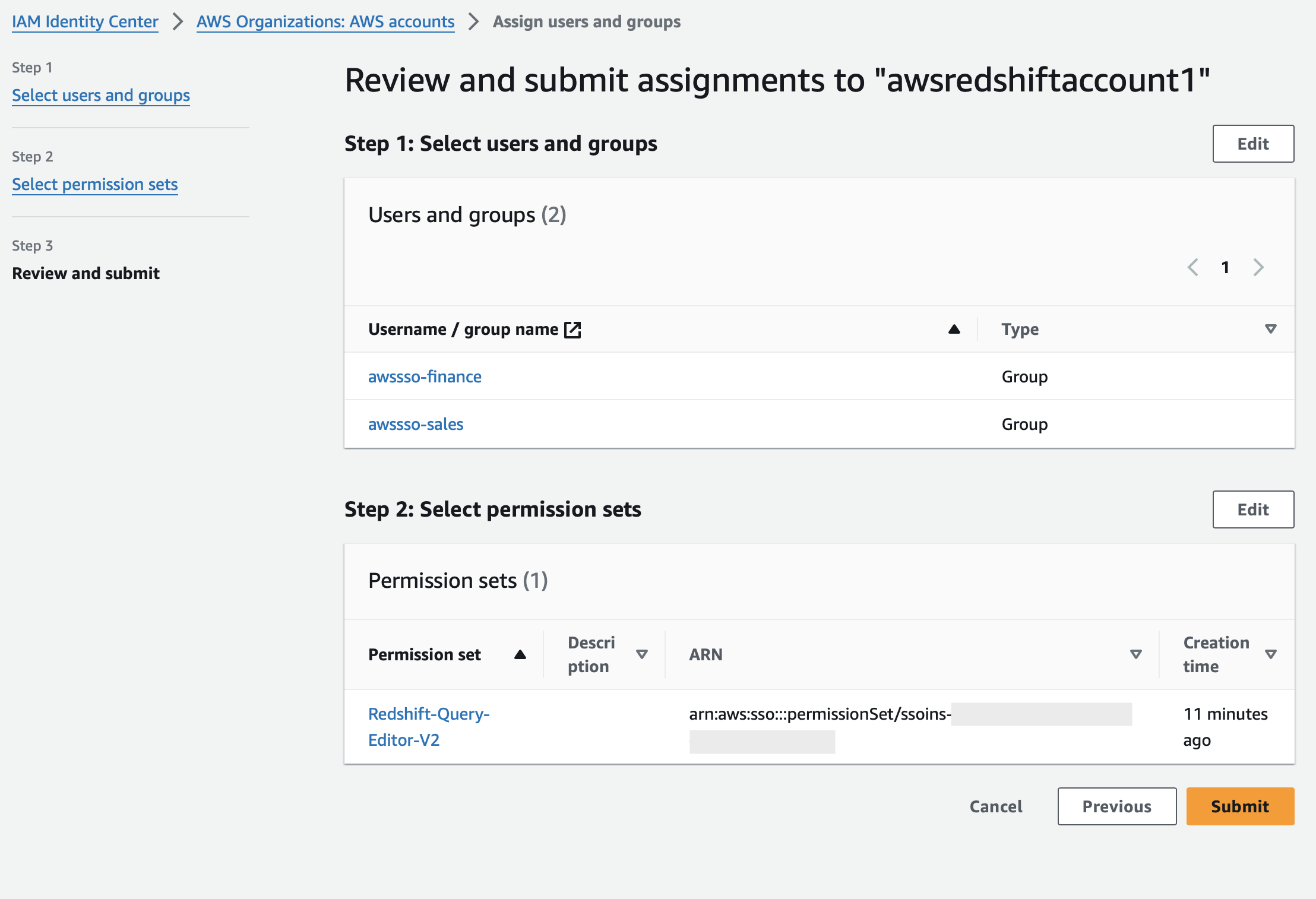

- Üzerinde Kullanıcıları ve grupları AWS hesap adına atayınizin kümesini oluşturmak istediğiniz grupları seçin. Daha sonra seçin Sonraki.

- Üzerinde İzin kümelerini şu kişilere atayın: AWS-hesap-adıbölümünde oluşturduğunuz izin kümesini seçin – İzin kümesi oluşturma. Sonra seçin Sonraki.

- Üzerinde Ödevleri inceleyin ve AWS-hesap-adı'na gönderin sayfası, için İnceleyin ve gönderin, seçmek Gönder. Konsol aşağıdaki mesajı görüntüler: AWS hesabınızı başarıyla yeniden hazırladık ve güncellenmiş izin setini hesaba uyguladık.

IdC'yi kullanarak Query Editor V2'yi kullanarak Amazon Redshift'e federasyon yapın

Artık Amazon Redshift Query Editor V2'ye bağlanmaya ve IdC kimlik doğrulamasını kullanarak birleştirilmiş oturum açmaya hazırsınız:

- Açın IAM Kimlik Merkezi Konsol.

- Kontrol paneline gidin ve AWS erişim portalı URL'si.

- Bir tarayıcı açılır penceresi tetiklenir ve sizi Okta kimlik bilgilerinizi gireceğiniz Okta Giriş sayfasına götürür.

- Başarılı kimlik doğrulamanın ardından AWS konsolunda birleştirilmiş kullanıcı olarak oturum açacaksınız.

- Seçin AWS Hesabı ve Amazon Redshift Query Editor V2 uygulamasını seçin.

- Sorgu Düzenleyicisi V2'yi birleştirdikten sonra Redshift örneğinizi seçin (yani sağ tıklayın) ve Bağlantı oluştur.

- IdC kullanarak kimlik doğrulaması yapmak için kimlik doğrulama yöntemini seçin IAM Kimlik Merkezi.

- Bir açılır pencere görüntülenir ve Okta kimlik bilgileriniz zaten önbelleğe alınmış olduğundan aynı kimlik bilgilerini kullanır ve IdC kimlik doğrulamasını kullanarak Amazon Redshift Query Editor V2'ye bağlanır.

Aşağıdaki gösterim, bir federe kullanıcının (Ethan), IdC kimlik doğrulamasını kullanarak Amazon Redshift'e erişmek için AWS erişim portalı URL'sini kullandığını göstermektedir. Ethan kullanıcısı sales_schema tablolarına erişir. Ethan Kullanıcısı finans_schema'daki tablolara erişmeye çalışırsa kullanıcı izin reddedildi hatası alır.

Sorun giderme

- Aşağıdaki hatayı alırsanız:

Bu, yanlış ad alanına sahip bir rol oluşturmaya çalıştığınız anlamına gelir. Lütfen şu komutu kullanarak mevcut ad alanını kontrol edin select * from identity_providers;

- Aşağıdaki hatayı alırsanız:

Bu, bir IAM rolünün IdC'ye erişim için yeterli ayrıcalıklara sahip olmadığı anlamına gelir. IAM rolünüz aşağıdaki izinlere sahip bir politika içermelidir:

- Aşağıdaki hatayı alırsanız:

Lütfen kullanıcının ve grubun Amazon Redshift IdC uygulamasına eklendiğinden emin olun.

Temizlemek

Kaynaklarınızı temizlemek için aşağıdaki adımları tamamlayın:

- IdC ile entegrasyon için oluşturduğunuz Okta Uygulamalarını silin.

- IAM Identity Center yapılandırmasını silin.

- Redshift uygulamasını ve test için oluşturduğunuz Redshift tarafından sağlanan kümeyi silin.

- IdC ve Redshift entegrasyonu için oluşturduğunuz IAM rolünü silin.

Sonuç

Bu gönderide, SSO kurulumunuzu basitleştirmek için Okta'yı IdC ve Amazon Redshift Query Editor sürüm 2 ile nasıl entegre edebileceğinize dair ayrıntılı bir açıklama gösterdik. Bu entegrasyon, Amazon Redshift ile rol tabanlı erişim kontrolünü kullanmanıza olanak tanır. Bu entegrasyonu denemenizi öneririz.

Amazon Redshift ile IdC hakkında daha fazla bilgi edinmek için şu adresi ziyaret edin: belgeleme.

Yazarlar Hakkında

İlk Panda AWS'de Ürün Yönetimi Kıdemli Yöneticisidir. Analitik, uygulama platformu ve veritabanı teknolojilerinde sektör lideridir ve BT dünyasında 25 yılı aşkın deneyime sahiptir.

İlk Panda AWS'de Ürün Yönetimi Kıdemli Yöneticisidir. Analitik, uygulama platformu ve veritabanı teknolojilerinde sektör lideridir ve BT dünyasında 25 yılı aşkın deneyime sahiptir.

Maneesh Sharma AWS'de büyük ölçekli veri ambarı ve analitik çözümleri tasarlama ve uygulama konusunda on yılı aşkın deneyime sahip Kıdemli Veritabanı Mühendisidir. Daha iyi entegrasyon sağlamak için çeşitli Amazon Redshift İş Ortakları ve müşterileriyle işbirliği yapıyor.

Maneesh Sharma AWS'de büyük ölçekli veri ambarı ve analitik çözümleri tasarlama ve uygulama konusunda on yılı aşkın deneyime sahip Kıdemli Veritabanı Mühendisidir. Daha iyi entegrasyon sağlamak için çeşitli Amazon Redshift İş Ortakları ve müşterileriyle işbirliği yapıyor.

Harshida Patel AWS'de Analytics'in Baş Çözüm Mimarıdır.

Harshida Patel AWS'de Analytics'in Baş Çözüm Mimarıdır.

Praveen Kumar Ramakrishnan AWS'de Kıdemli Yazılım Mühendisidir. Dosya sistemleri, depolama sanallaştırması ve ağ güvenliği dahil olmak üzere çeşitli alanlarda yaklaşık 20 yıllık deneyime sahiptir. AWS'de Redshift veri güvenliğini artırmaya odaklanıyor.

Praveen Kumar Ramakrishnan AWS'de Kıdemli Yazılım Mühendisidir. Dosya sistemleri, depolama sanallaştırması ve ağ güvenliği dahil olmak üzere çeşitli alanlarda yaklaşık 20 yıllık deneyime sahiptir. AWS'de Redshift veri güvenliğini artırmaya odaklanıyor.

Karthik Ramanathan AWS Redshift'te Kıdemli Yazılım Mühendisidir ve San Francisco'da bulunmaktadır. Redshift'ten önce ağ oluşturma, veri depolama ve IoT dikeylerinde yirmi yıla yakın geliştirme deneyimini getiriyor. İşte olmadığı zamanlarda aynı zamanda bir yazar ve suda olmayı seviyor.

Karthik Ramanathan AWS Redshift'te Kıdemli Yazılım Mühendisidir ve San Francisco'da bulunmaktadır. Redshift'ten önce ağ oluşturma, veri depolama ve IoT dikeylerinde yirmi yıla yakın geliştirme deneyimini getiriyor. İşte olmadığı zamanlarda aynı zamanda bir yazar ve suda olmayı seviyor.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/integrate-okta-with-amazon-redshift-query-editor-v2-using-aws-iam-identity-center-for-seamless-single-sign-on/