Birçok kuruluş, güvenli, verimli ve merkezi kimlik yönetimi amacıyla kullanıcıların kimliklerini doğrulamak, özniteliklerini ve grup üyeliklerini yönetmek için kimlik sağlayıcıları (IdP'ler) kullanır. Veri mimarinizi kullanarak modernleştiriyor olabilirsiniz. Amazon Kırmızıya Kaydırma veri gölünüze ve veri ambarınızdaki verilere erişimi etkinleştirmek için ve IdP kimliklerine dayalı olarak veri erişimini tanımlamak ve yönetmek için merkezi ve ölçeklenebilir bir yol arıyoruz. AWS Göl Oluşumu Analitik ve makine öğrenimi (ML) için verileri merkezi olarak yönetmeyi, güvence altına almayı ve küresel olarak paylaşmayı kolaylaştırır. Şu anda kullanıcı kimliklerini ve gruplarını AWS Kimlik ve Erişim Yönetimi (IAM) rolleri ve veri erişim izinleri, Lake Formation içindeki IAM rolü düzeyinde tanımlanır. Bu kurulum verimli değildir çünkü yeni gruplar oluşturulurken IAM rol eşlemesi ile IdP gruplarının kurulması ve bakımı zaman alıcıdır ve o sırada hangi hizmetten hangi verilere erişildiğini elde etmeyi zorlaştırır.

Amazon Kırmızıya Kayma, Amazon QuickSightve Lake Formation artık yeni güvenilir kimlik yayma özelliğiyle entegre oluyor AWS IAM Kimlik Merkezi Kullanıcıların kimliklerini hizmetler genelinde sorunsuz bir şekilde doğrulamak için. Bu yazıda Amazon Redshift ve Lake Formation ile güvenilir kimlik yayılımını yapılandırmak için iki kullanım örneğini tartışıyoruz.

Çözüme genel bakış

Güvenilir kimlik yayılımı, veri izinleri yönetimini merkezileştirmek ve istekleri hizmet sınırları genelinde IdP kimliklerine göre yetkilendirmek isteyen kuruluşlar için yeni bir kimlik doğrulama seçeneği sunar. IAM Identity Center ile, kullanıcıları ve grupları yönetmek için mevcut bir IdP'yi yapılandırabilir ve bu IdP kimlikleri için katalog kaynakları üzerinde ayrıntılı erişim kontrolü izinleri tanımlamak üzere Lake Formation'ı kullanabilirsiniz. Amazon Redshift, verileri sorgularken kimlik yayılımını destekler Amazon Kırmızıya Kaydırma Spektrumu Ve birlikte Amazon Redshift Veri Paylaşımı, ve kullanabilirsiniz AWS CloudTrail kuruluşunuzun mevzuat ve uyumluluk gereksinimlerini karşılamasına yardımcı olmak için IdP kimliklerinin veri erişimini denetlemek.

Bu yeni özellik sayesinde kullanıcılar tek oturum açma deneyimiyle QuickSight'tan Amazon Redshift'e bağlanabiliyor ve doğrudan sorgu veri kümeleri oluşturabiliyor. Bu, IAM Identity Center'ın paylaşılan bir kimlik kaynağı olarak kullanılmasıyla etkinleştirilir. Güvenilir kimlik yayılımıyla, kontrol panelleri gibi QuickSight varlıkları diğer kullanıcılarla paylaşıldığında, her bir QuickSight kullanıcısının veritabanı izinleri, son kullanıcı kimliklerinin QuickSight'tan Amazon Redshift'e yayılması ve bireysel veri izinlerinin uygulanması yoluyla uygulanır. Kullanım durumuna bağlı olarak yazar, QuickSight'ta ek satır düzeyinde ve sütun düzeyinde güvenlik uygulayabilir.

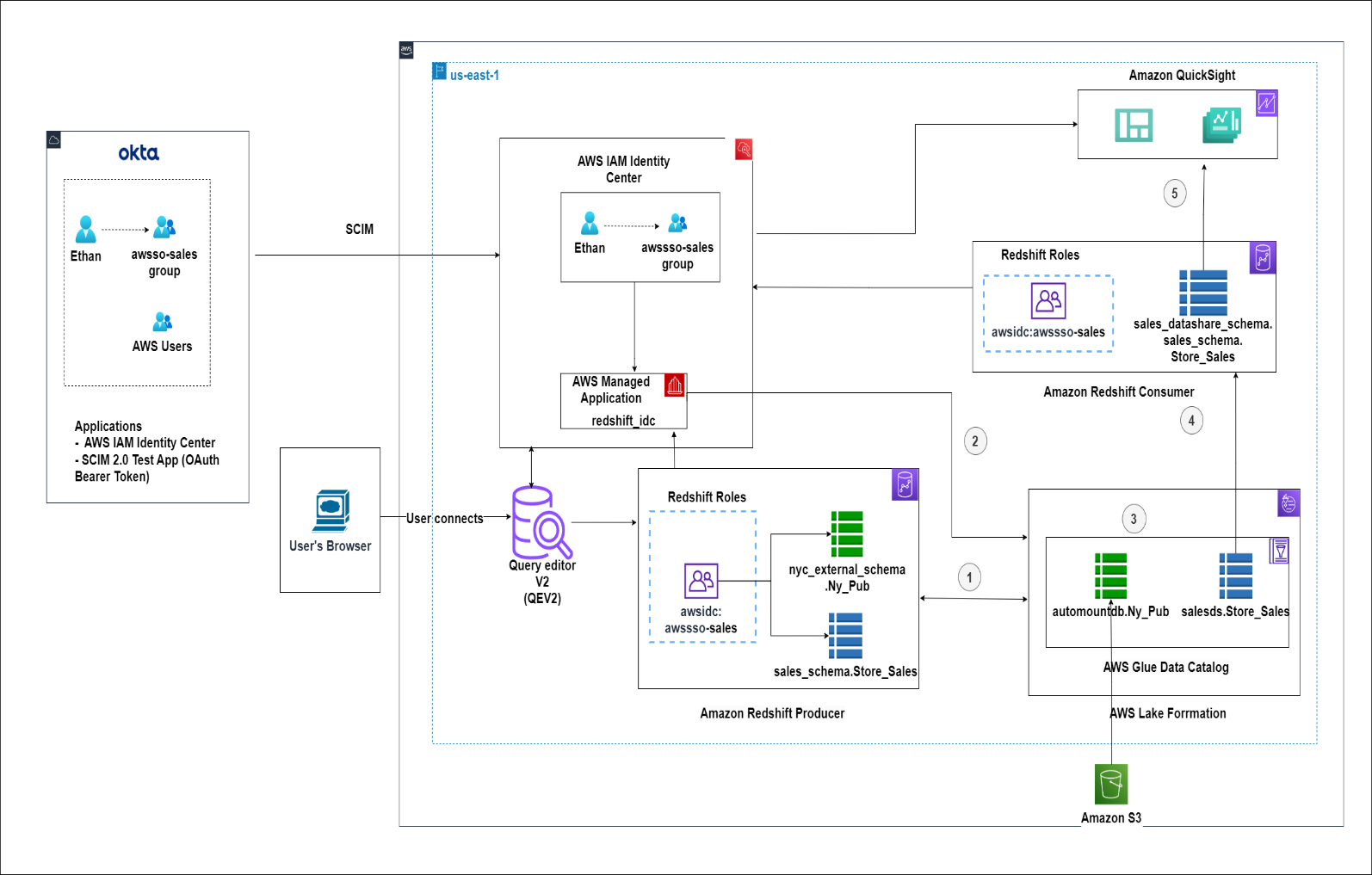

Aşağıdaki diyagramda çözüm mimarisinin bir örneği gösterilmektedir.

Bu yazıda, Amazon Redshift ve Lake Formation ile güvenilir kimlik yayılımının nasıl yapılandırılacağını açıklıyoruz. Aşağıdaki kullanım durumlarını ele alıyoruz:

- Göl Oluşumuyla Kırmızıya Kayma Spektrumu

- Lake Formation ile kırmızıya kayma veri paylaşımı

Önkoşullar

Bu izlenecek yol, bu gönderideki talimatlarla birlikte takip edilecek bir Göl Oluşumu yönetici rolü veya benzer bir rol ayarladığınızı varsayar. Veri gölü yöneticisine yönelik izinleri ayarlama hakkında daha fazla bilgi edinmek için bkz. Veri gölü yöneticisi oluşturma.

Ek olarak, aşağıdaki kaynaklarda ayrıntılı olarak açıklandığı gibi oluşturmanız gerekir: Sorunsuz Tek Oturum Açma için AWS IAM Identity Center'ı kullanarak Okta'yı Amazon Redshift Query Editor V2 ile entegre edin:

- Kullanıcıları ve grupları senkronize etmek için IAM Identity Center ile entegre edilmiş bir Okta hesabı

- IAM Identity Center ile Redshift tarafından yönetilen bir uygulama

- IAM Identity Center entegrasyonunun etkin olduğu bir Redshift kaynak kümesi

- IAM Identity Center entegrasyonunun etkin olduğu bir Redshift hedef kümesi (Amazon Redshift rol tabanlı erişimi ayarlamak için bu bölümü atlayabilirsiniz)

- IAM Identity Center'dan Redshift uygulamasına atanan kullanıcılar ve gruplar

- Redshift Query Editor v2 erişimini etkinleştirmek için AWS hesaplarına atanan bir izin seti

- IAM Identity Center ile entegrasyon için Redshift tarafından yönetilen uygulamada kullanılan IAM rolüne aşağıdaki izni ekleyin.

Kullanım örneği 1: Göl Oluşumlu Kırmızıya Kayma Spektrumu

Bu kullanım senaryosu aşağıdaki önkoşullara sahip olduğunuzu varsayar:

- giriş yapın AWS Yönetim Konsolu IAM yöneticisi olarak.

- CloudShell'e veya AWS CLI'nize gidin ve verileri kopyalamak için klasör adınızı sağlayarak aşağıdaki AWS CLI komutunu çalıştırın:

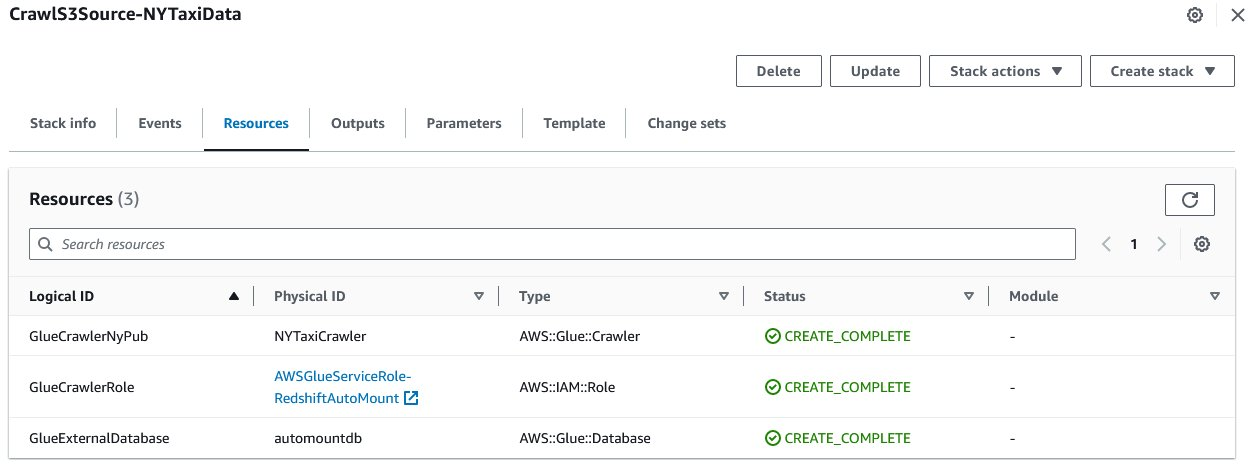

Bu gönderide, bir AWS Glue tarayıcısı dış tabloyu oluşturmak için ny_pub Amazon S3 konumunda Apache Parquet formatında depolanır s3://<bucketname>/data/NY-Pub/. Bir sonraki adımda çözüm kaynaklarını kullanarak oluşturuyoruz. AWS CloudFormation adında bir yığın oluşturmak için CrawlS3Source-NYTaxiData in us-east-1.

- Atomic Cüzdanı indirin : .yml dosyası or CloudFormation yığınını başlat.

Yığın aşağıdaki kaynakları oluşturur:

- Paletli

NYTaxiCrawleryeni IAM rolüyle birlikteAWSGlueServiceRole-RedshiftAutoMount - AWS Tutkal veritabanı

automountdb

Yığın tamamlandığında kaynaklarınızın kurulumunu tamamlamak için aşağıdaki adımlarla devam edin:

- AWS Tutkal konsolunda, altında Veri Kataloğu gezinme bölmesinde öğesini seçin. Tarayıcıları.

- Açılış

NYTaxiCrawlerVe seç Düzenle.

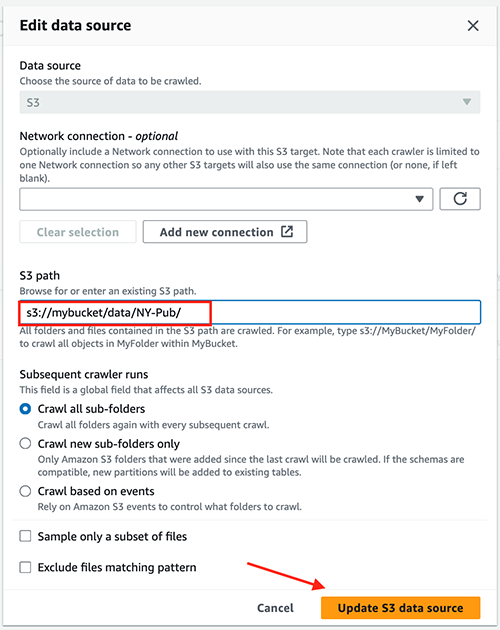

- Altında Veri kaynaklarını ve sınıflandırıcıları seçin, seçmek Düzenle.

- İçin Veri kaynağı, seçmek S3.

- İçin S3 yolu, girmek

s3://<bucketname>/data/NY-Pub/. - Klinik S3 veri kaynağını güncelleyin.

- Klinik Sonraki Ve seç Güncelleme.

- Klinik Tarayıcıyı çalıştırın.

Tarayıcı tamamlandıktan sonra, adında yeni bir tablo görebilirsiniz. ny_pub Veri Kataloğu altında automountdb veri tabanı.

Kaynakları oluşturduktan sonra AWS Glue tablosunda Göl Oluşumu izinlerini ayarlamak için sonraki bölümlerdeki adımları tamamlayın. ny_pub için sales IdP grubu ve bunlara Redshift Spectrum aracılığıyla erişin.

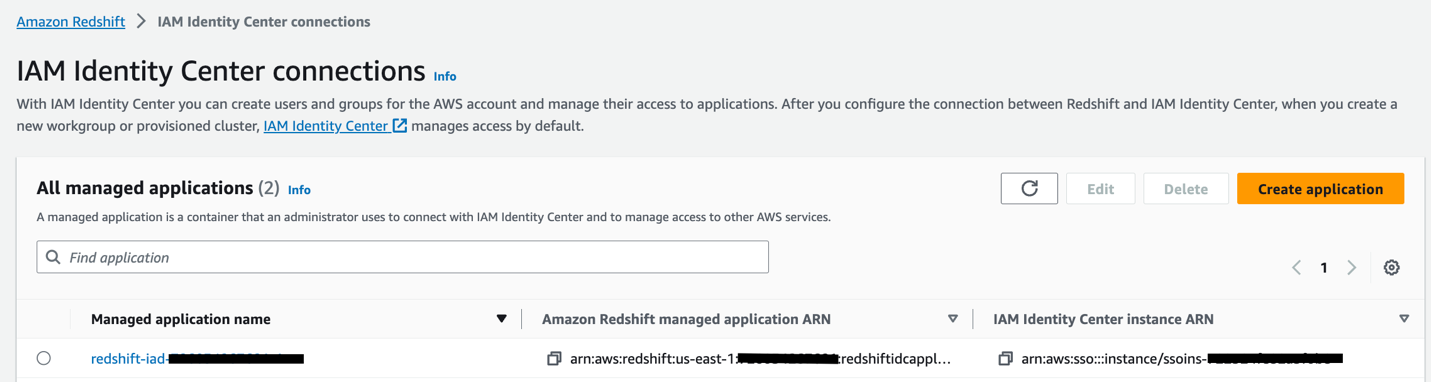

Redshift tarafından yönetilen uygulama için Lake Formation yayılımını etkinleştirin

Oluşturulan Redshift yönetilen uygulaması için Göl Oluşumu yayılımını etkinleştirmek üzere aşağıdaki adımları tamamlayın. Sorunsuz Tek Oturum Açma için AWS IAM Identity Center'ı kullanarak Okta'yı Amazon Redshift Query Editor V2 ile entegre edin:

- Konsolda yönetici olarak oturum açın.

- Amazon Redshift konsolunda şunu seçin: IAM Kimlik Merkezi bağlantısı Gezinti bölmesinde.

- Şununla başlayan yönetilen uygulamayı seçin:

redshift-iadVe seç Düzenle.

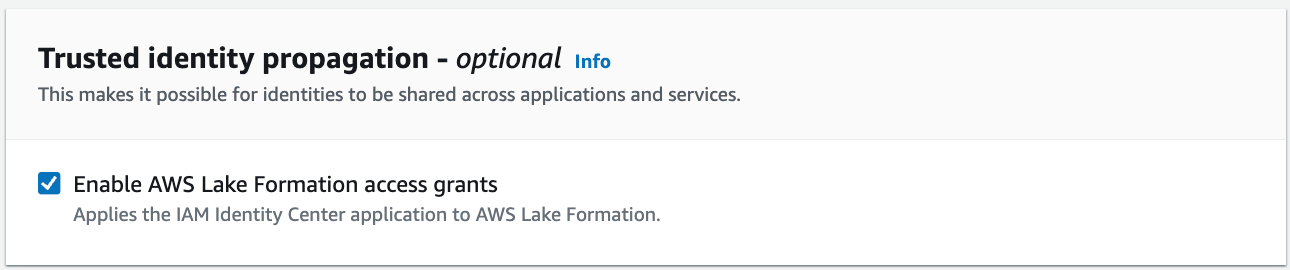

- seç AWS Lake Formation erişim izinlerini etkinleştirin altında Güvenilir kimlik yayılımı ve değişikliklerinizi kaydedin.

Lake Formation'ı IAM Identity Center uygulaması olarak ayarlama

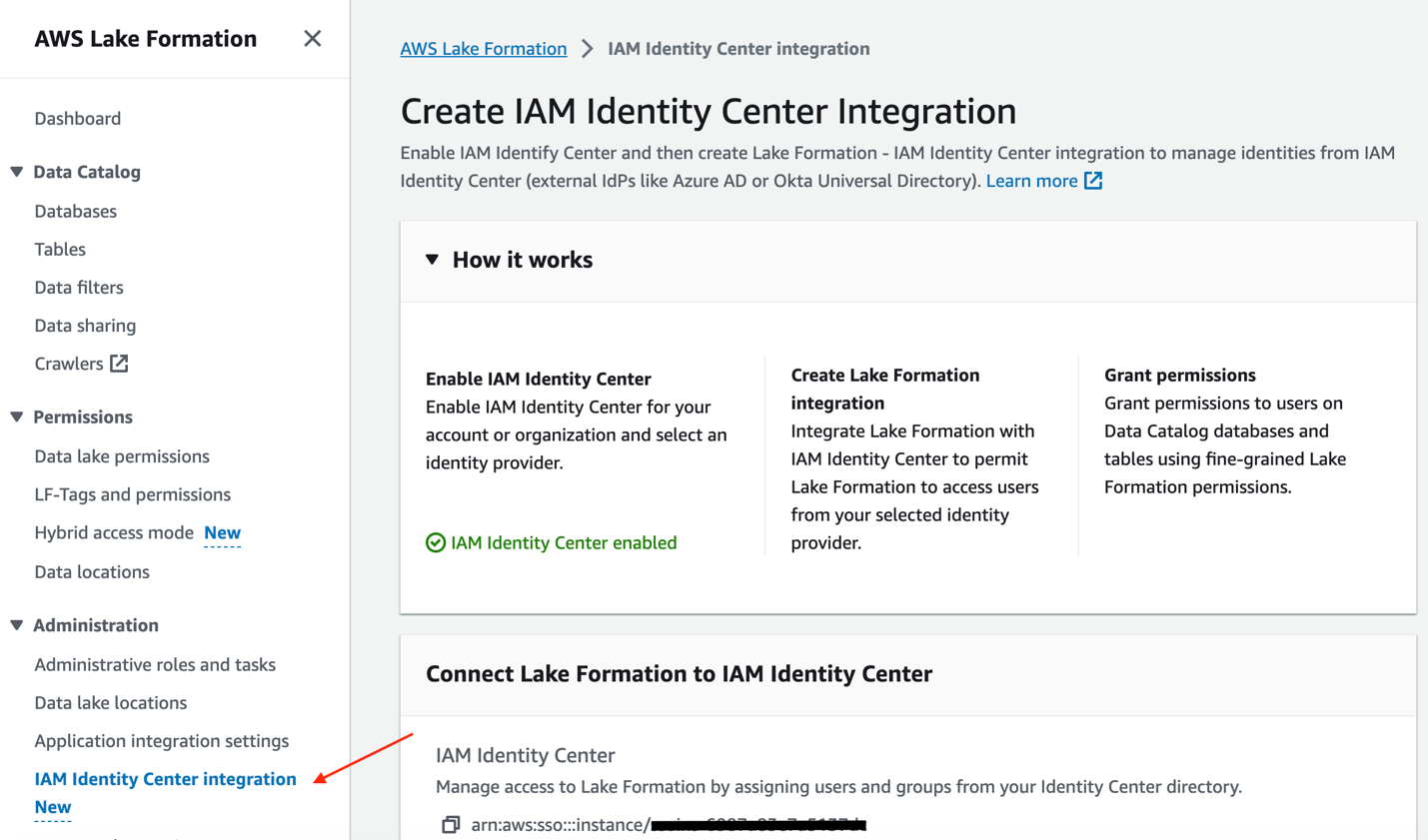

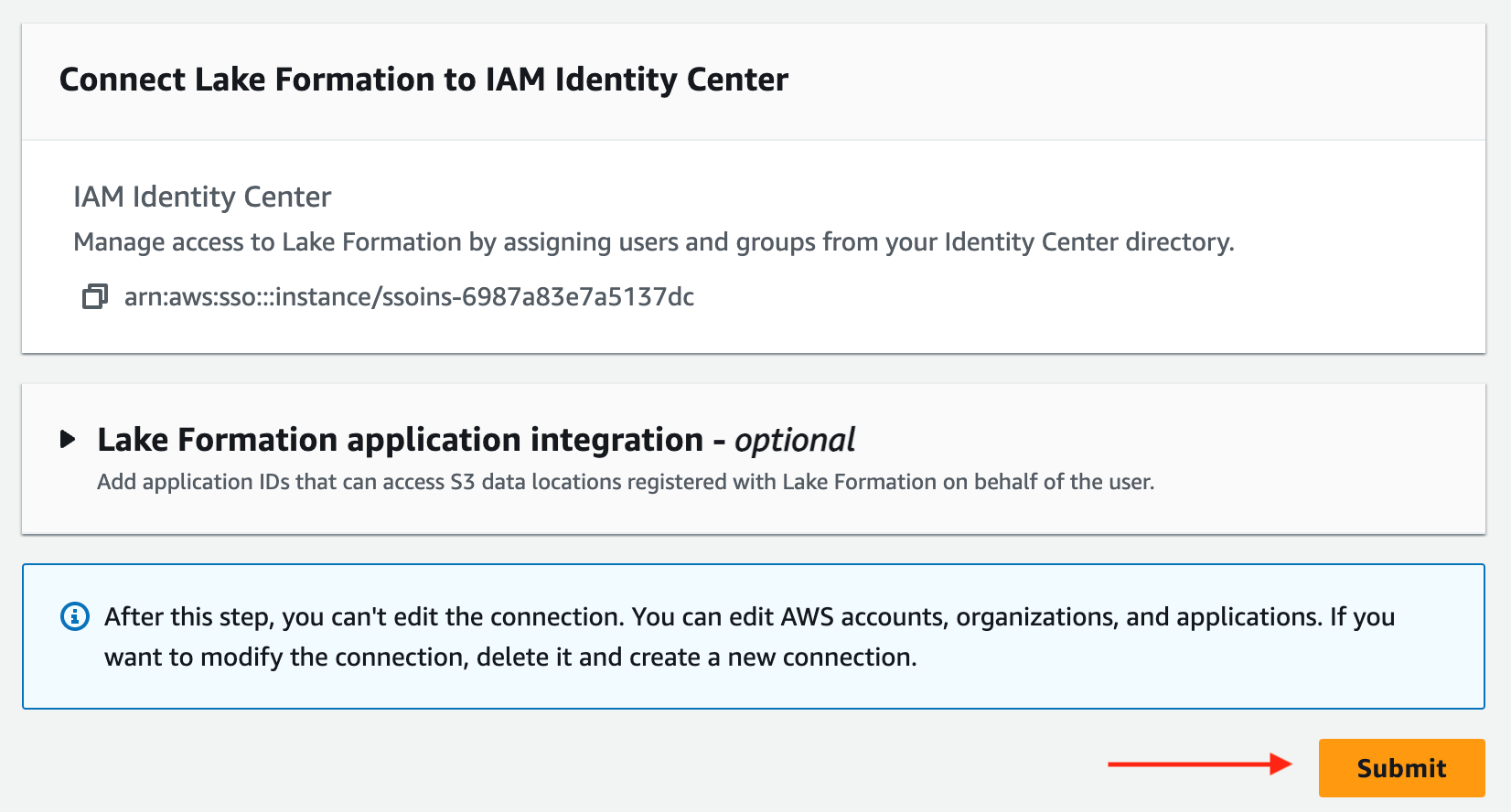

Lake Formation'ı IAM Identity Center uygulaması olarak ayarlamak için aşağıdaki adımları tamamlayın:

- Göl Oluşumu konsolunda, altında Yönetim gezinme bölmesinde öğesini seçin. IAM Kimlik Merkezi entegrasyonu.

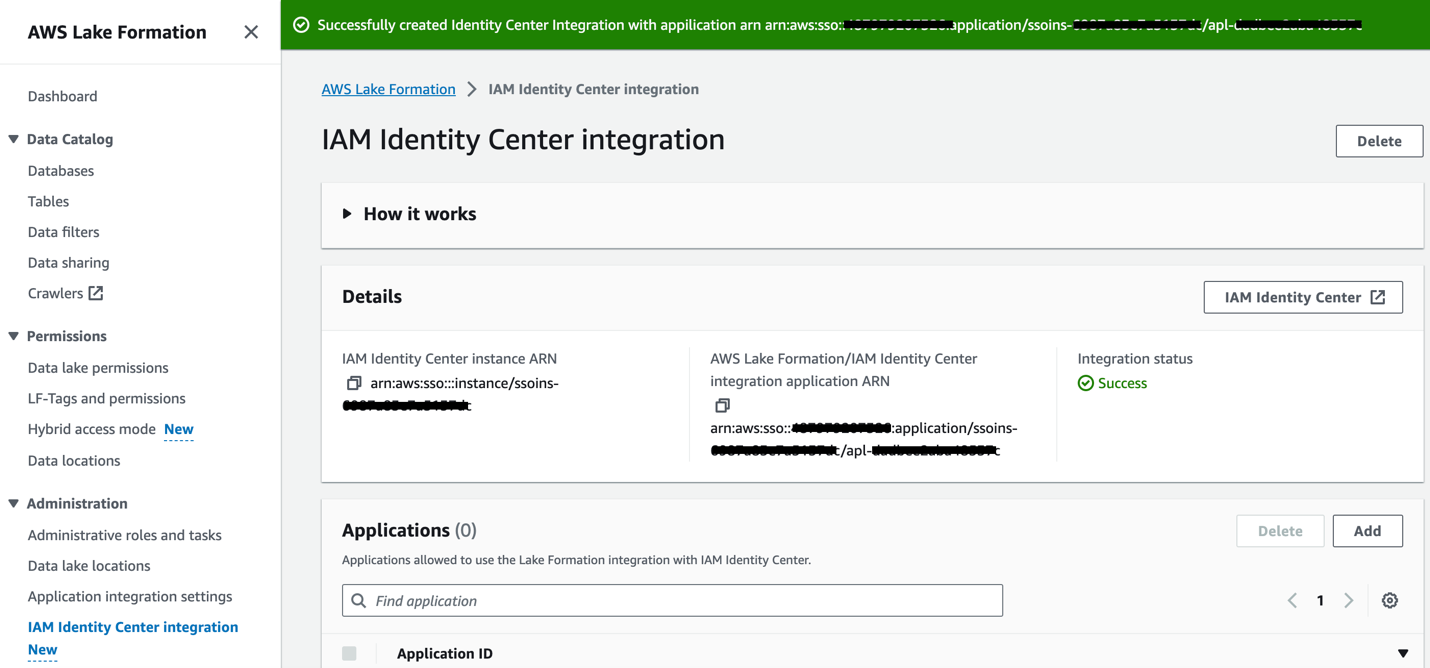

- Seçenekleri inceleyin ve seçin Gönder Göl Oluşumu entegrasyonunu etkinleştirmek için.

Entegrasyon durumu şu şekilde güncellenecektir: başarı. Alternatif olarak aşağıdaki komutu çalıştırabilirsiniz:

Alternatif olarak aşağıdaki komutu çalıştırabilirsiniz:

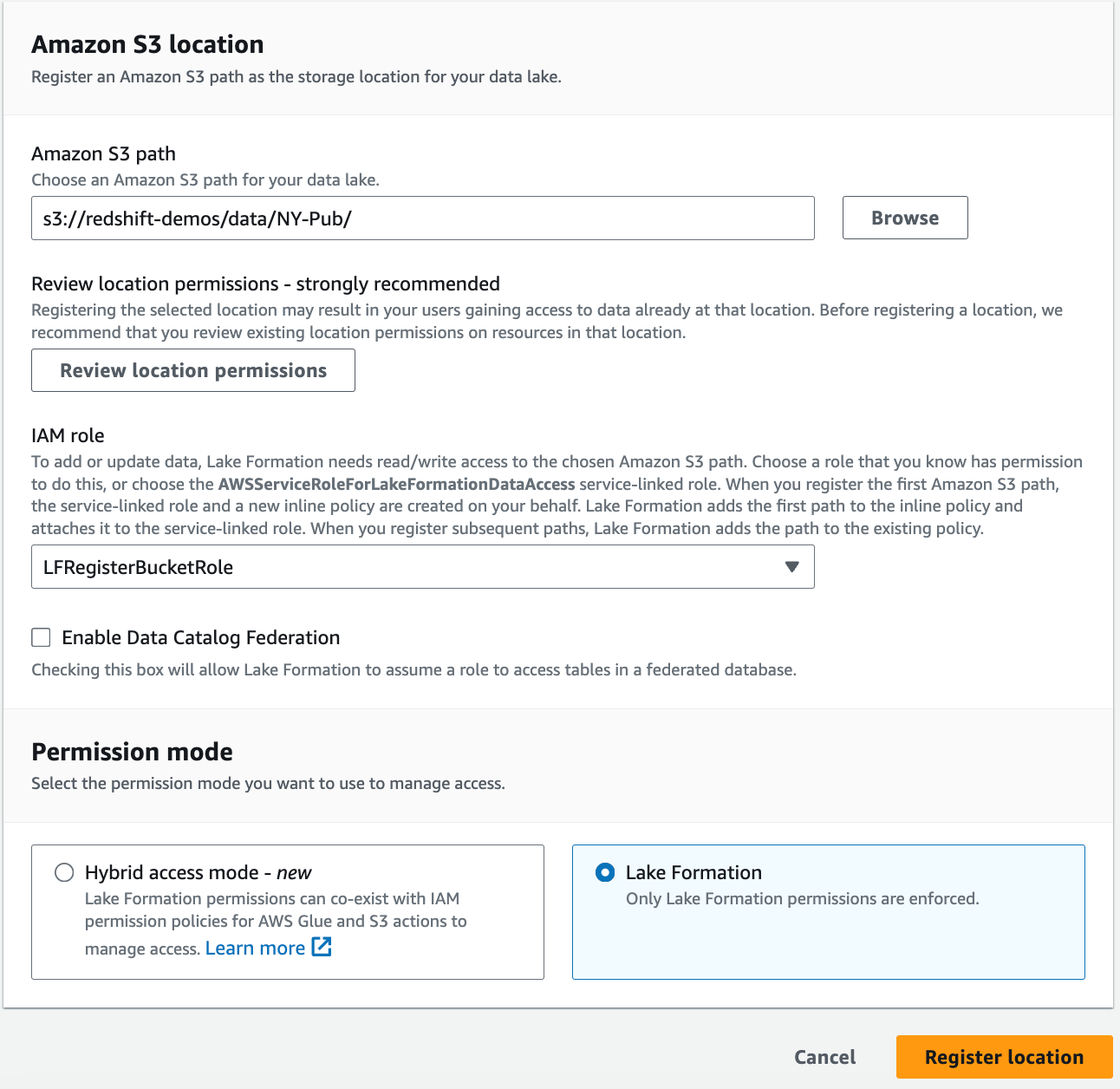

Verileri Lake Formation'a kaydedin

Bu bölümde Lake Formasyonuna ait verileri kaydediyoruz. Aşağıdaki adımları tamamlayın:

- Göl Oluşumu konsolunda, altında Yönetim gezinme bölmesinde öğesini seçin. Veri gölü konumları.

- Klinik Konumu kaydet.

- İçin Amazon S3 yolu, tablo verilerinin bulunduğu paketi girin (

s3://<bucketname>/data/NY-Pub/). - İçin IAM rolü, Göl Oluşumu kullanıcı tanımlı bir rol seçin. Daha fazla bilgi için bkz. Konumları kaydetmek için kullanılan roller için gereksinimler.

- İçin izin moduseçin Göl Oluşumu.

- Klinik Konumu kaydet.

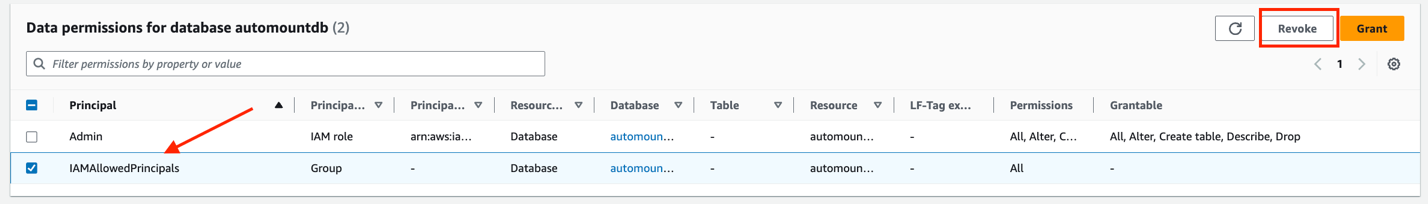

Ardından, şunu doğrulayın: IAMAllowedPrincipal Grubun veritabanı üzerinde izni yok.

- Göl Oluşumu konsolunda, altında Veri kataloğu gezinme bölmesinde öğesini seçin. veritabanları.

- seç

automountdbve ilgili İşlemler menü seç İzinleri görüntüle. - If

IAMAllowedPrincipallistelendiğinde, müdürü seçin ve seçin İptal Et.

- Tablonun izinlerini doğrulamak için bu adımları tekrarlayın

ny_pub.

AWS Glue veritabanı ve tablosunda IAM Identity Center grubuna izin verme

IAM Identity Center grubuna veritabanı izinleri vermek için aşağıdaki adımları tamamlayın:

- Göl Oluşumu konsolunda, altında Veri kataloğu gezinme bölmesinde öğesini seçin. veritabanları.

- Veritabanını seçin

automountdbve ilgili İşlemler menü seç Hibe. - Klinik Veri tabanını ver.

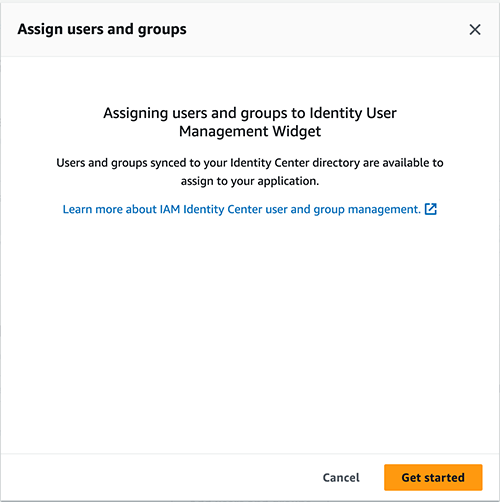

- Sorumlular'ın altında şunu seçin: IAM Kimlik Merkezi Ve seç Ekle.

- Açılan pencerede, kullanıcıları ve grupları ilk kez atıyorsanız, BAŞLAYIN.

- Arama çubuğuna IAM Identity Center grubunu girin ve grubu seçin.

- Klinik Atamak.

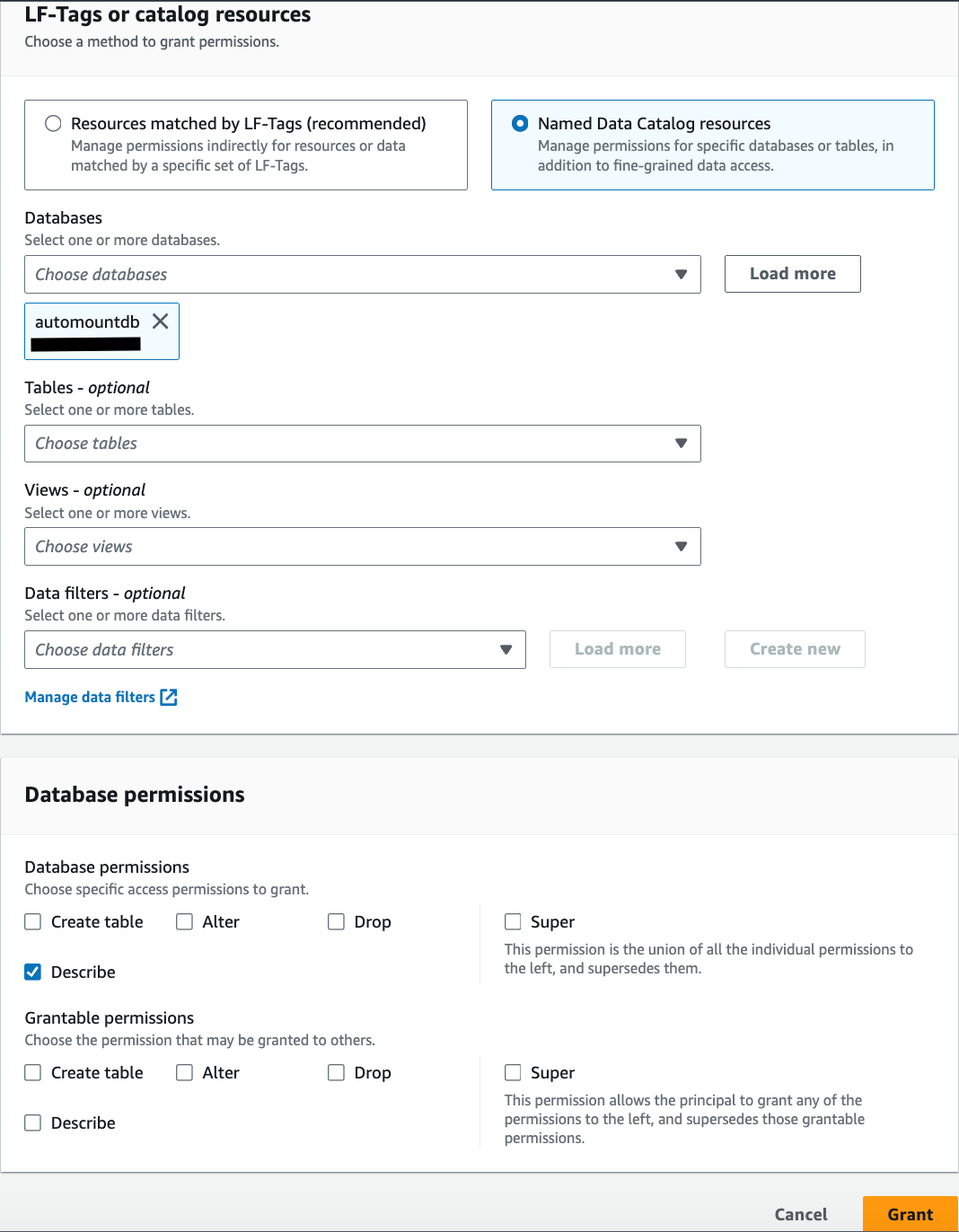

- Altında LF Etiketleri veya katalog kaynakları,

automountdbzaten bunun için seçildi veritabanları. - seç Tanımlamak için Veritabanı izinleri.

- Klinik Hibe izinleri uygulamak için.

Alternatif olarak aşağıdaki komutu çalıştırabilirsiniz:

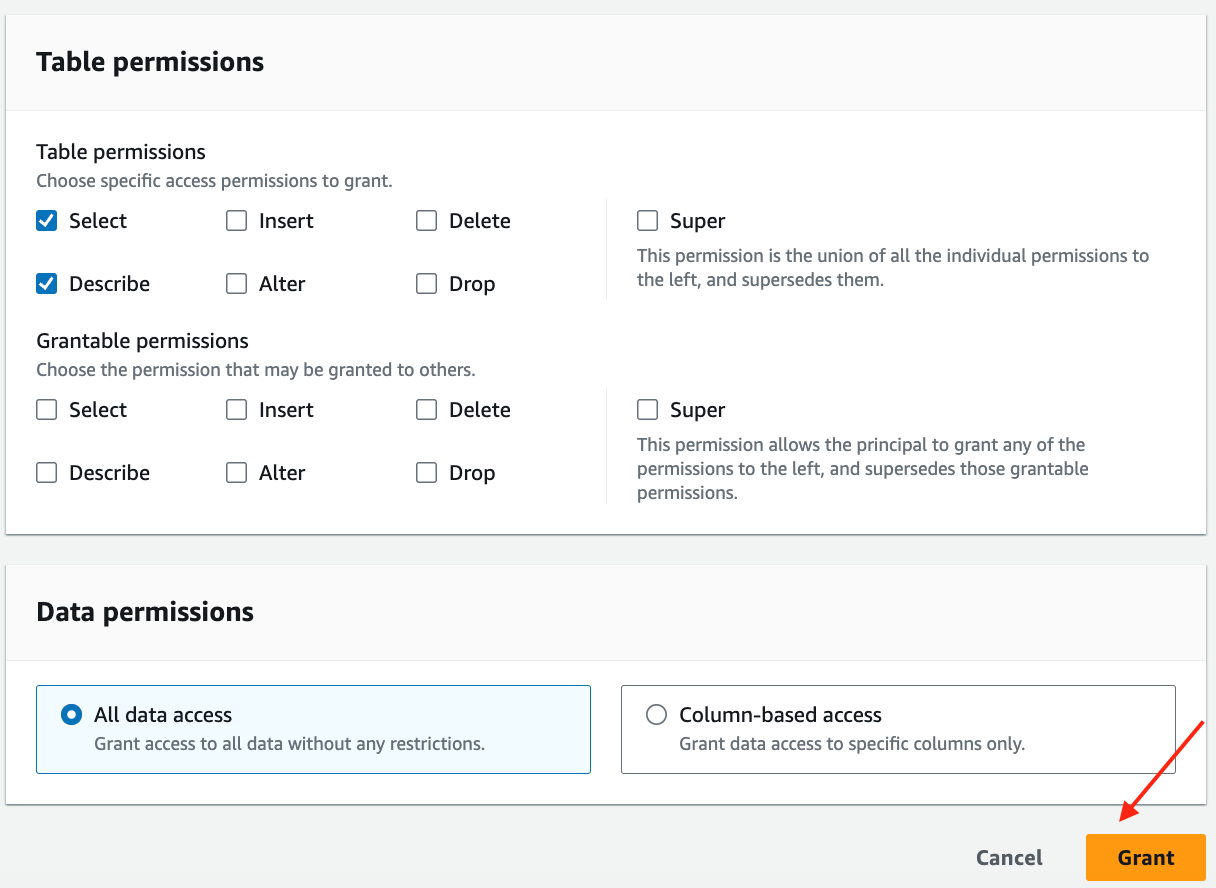

Daha sonra IAM Identity Center grubuna tablo izinleri verirsiniz.

- Altında Veri kataloğu gezinme bölmesinde öğesini seçin. veritabanları.

- Veritabanını seçin

automountdbve ilgili İşlemler menü seç Hibe. - Altında müdürlerseçin IAM Kimlik Merkezi Ve seç Ekle.

- Arama çubuğuna IAM Identity Center grubunu girin ve grubu seçin.

- Klinik Atamak.

- Altında LF Etiketleri veya katalog kaynakları,

automountdbzaten bunun için seçildi veritabanları. - İçin tablolar, seçmek

ny_pub.

- seç Tanımlamak ve seç için Tablo izinleri.

- Klinik Hibe izinleri uygulamak için.

-

-

Alternatif olarak aşağıdaki komutu çalıştırabilirsiniz:

IAM Identity Center grubu için Redshift Spectrum tablo erişimini ayarlayın

Redshift Spectrum tablosu erişimini ayarlamak için aşağıdaki adımları tamamlayın:

- Yönetici rolünü kullanarak Amazon Redshift konsolunda oturum açın.

- Sorgu Düzenleyicisi v2'ye gidin.

- Kümenin yanındaki seçenekler menüsünü (üç nokta) seçin ve Bağlantı oluştur.

- Yönetici kullanıcı olarak bağlanın ve aşağıdaki komutları çalıştırın.

ny_pubSatış grubunun kullanımına sunulan S3 veri gölündeki veriler:

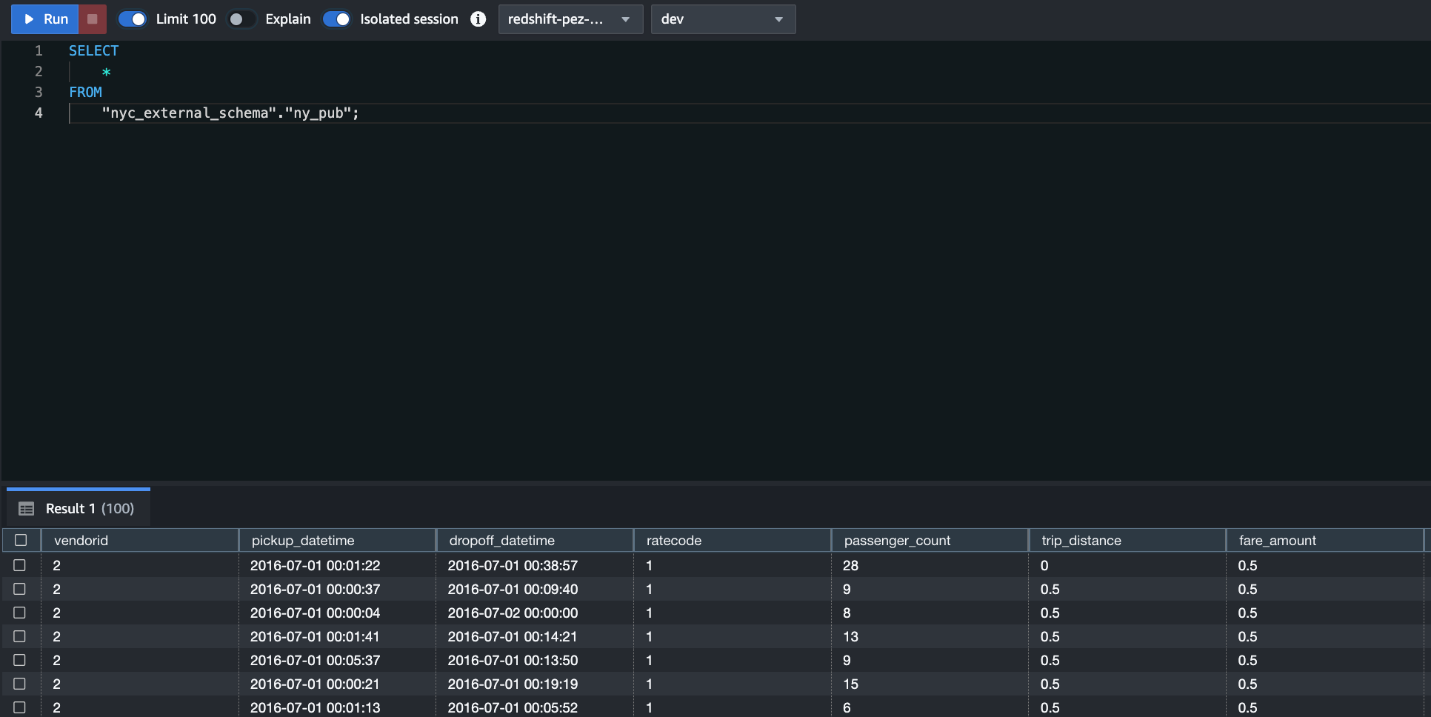

IAM Identity Center kullanıcısı olarak Redshift Spectrum erişimini doğrulama

Erişimi doğrulamak için aşağıdaki adımları tamamlayın:

- Amazon Redshift konsolunda Sorgu Düzenleyicisi v2'ye gidin.

- Kümenin yanındaki seçenekler menüsünü (üç nokta) seçin ve Bağlantı oluştur

- Bağlan seçeneği için IAM Identity Center seçeneğini belirleyin. Tarayıcı açılır penceresinde Okta kullanıcı adını ve şifresini girin.

- Birleştirilmiş kullanıcı olarak bağlandıktan sonra ny_pub data lake tablosunu sorgulamak için aşağıdaki SQL komutlarını çalıştırın:

Kullanım Senaryosu 2: Lake Formation ile kırmızıya kayma veri paylaşımı

Bu kullanım senaryosunda, Amazon Redshift ile IAM Identity Center entegrasyonunun kurulu olduğu ve Lake Formation yayılımının önceki bölümde verilen talimatlara göre etkinleştirildiği varsayılmaktadır.

Nesnelerle veri paylaşımı oluşturun ve bunu Veri Kataloğuyla paylaşın

Veri paylaşımı oluşturmak için aşağıdaki adımları tamamlayın:

- Yönetici rolünü kullanarak Amazon Redshift konsolunda oturum açın.

- Sorgu Düzenleyicisi v2'ye gidin.

- Redshift kaynak kümesinin yanındaki seçenekler menüsünü (üç nokta) seçin ve Bağlantı oluştur.

- Veritabanı kullanıcı adı seçeneğini kullanarak Geçici olarak kimlik bilgilerini kullanarak yönetici kullanıcı olarak bağlanın ve bir veri paylaşımı oluşturmak için aşağıdaki SQL komutlarını çalıştırın:

- Veri paylaşımını seçerek yetkilendirin Veri paylaşımları navigasyon sayfasında ve veri paylaşımının seçilmesi

salesdb. - Veri paylaşımını seçin ve Yetki vermek.

Artık Lake Formation'daki veri paylaşımını bir AWS Glue veritabanı olarak kaydedebilirsiniz.

- Lake Formation konsolunda veri gölü yöneticisi IAM kullanıcısı veya rolü olarak oturum açın.

- Altında Veri kataloğu gezinme bölmesinde öğesini seçin. Bilgi paylaşımı ve Redshift veri paylaşımı davetlerini şu adreste görüntüleyin: yapılandırma sekmesi.

- Veri paylaşımı satışlarını seçin ve Daveti İncele.

- Ayrıntıları inceledikten sonra seçin Kabul et.

- AWS Glue veritabanı için bir ad girin (örneğin, satışlar) ve İncelemeye ve oluşturmaya atlayın.

Redshift veri paylaşımında AWS Glue veritabanı oluşturulduktan sonra bunu altında görüntüleyebilirsiniz. Paylaşılan veritabanları.

AWS Glue veritabanı ve tablosunda IAM Identity Center kullanıcı grubuna izin verin

IAM Identity Center grubuna veritabanı izinleri vermek için aşağıdaki adımları tamamlayın:

- Göl Oluşumu konsolunda, altında Veri kataloğu gezinme bölmesinde öğesini seçin. veritabanları.

- Veritabanı satışlarını seçin ve İşlemler menü seç Hibe.

- Klinik Veri tabanını ver.

- Sorumlular'ın altında şunu seçin: IAM Kimlik Merkezi Ve seç Ekle.

- Açılan pencerede, arama çubuğuna IAM Identity Center grubunu awssso girin ve awssso-sales grubunu seçin.

- Klinik Atamak.

- Altında LF Etiketleri veya katalog kaynakları, salesds zaten seçili durumda veritabanları.

- seç Tanımlamak için Veritabanı izinleri.

- Klinik Hibe izinleri uygulamak için.

Daha sonra IAM Identity Center grubuna tablo izinleri verin.

- Altında Veri kataloğu gezinme bölmesinde öğesini seçin. veritabanları.

- Veritabanı satışlarını seçin ve İşlemler menü seç Hibe.

- Altında müdürlerseçin IAM Kimlik Merkezi Ve seç Ekle.

- Açılan pencerede, arama çubuğuna IAM Identity Center grubunu awssso girin ve awssso-sales grubunu seçin.

- Klinik Atamak.

- Altında LF Etiketleri veya katalog kaynakları, salesds zaten seçili durumda veritabanları.

- İçin tablolar, sales_schema.store_sales'i seçin.

- seç Tanımlamak ve seç için Tablo izinleri.

- Klinik Hibe izinleri uygulamak için.

Harici şemayı hedef Redshift kümesine ekleyin ve IAM Identity Center kullanıcısı için erişimi etkinleştirin

Aşağıdaki adımları tamamlayın:

- Yönetici rolünü kullanarak Amazon Redshift konsolunda oturum açın.

- Sorgu Düzenleyicisi v2'ye gidin.

- AWS Glue veritabanı müşterilerini harici bir şema olarak bağlamak ve satış grubuna erişimi etkinleştirmek için yönetici kullanıcı olarak bağlanın ve aşağıdaki SQL komutlarını çalıştırın:

Redshift veri paylaşımlarına IAM Identity Center kullanıcısı olarak erişme

Veri paylaşımlarına erişmek için aşağıdaki adımları tamamlayın:

- Amazon Redshift konsolunda Sorgu Düzenleyicisi v2'ye gidin.

- Kümenin yanındaki seçenekler menüsünü (üç nokta) seçin ve Bağlantı oluştur.

- IAM Identity Center'a bağlanın ve tarayıcı girişinde IAM Identity Center kullanıcısını ve şifresini sağlayın.

- Veri gölü tablosunu sorgulamak için aşağıdaki SQL komutlarını çalıştırın:

Geçişli Kimlik Yayılımı ile artık Lake Formation kontrol panelinden ve tam izlenebilirlik sağlayan veri kümesine erişim için kullanılan hizmetten veri kümesine kullanıcı erişimini denetleyebiliyoruz. Kimlik Merkezi Kullanıcı Kimliği '459e10f6-a3d0-47ae-bc8d-a66f8b054014' olan federe kullanıcı Ethan için aşağıdaki olay günlüğünü görebilirsiniz.

Temizlemek

Kaynaklarınızı temizlemek için aşağıdaki adımları tamamlayın:

- Verileri S3 klasöründen silin.

- Lake Formation uygulamasını ve test için oluşturduğunuz Redshift tarafından sağlanan kümeyi silin.

- CloudFormation yığınını oluşturmak için kullanılan IAM yöneticisi olarak CloudFormation konsolunda oturum açın ve oluşturduğunuz yığını silin.

Sonuç

Bu yazıda, IAM Identity Center'ı kullanarak kullanıcı kimliğini Amazon Redshift ve Lake Formation genelinde yayarak analitik için erişim yönetimini nasıl basitleştireceğimizi ele aldık. Amazon Redshift ve Lake Formation'a bağlanarak güvenilir kimlik yayılımına nasıl başlayacağımızı öğrendik. Ayrıca güvenilir kimlik yayılımını desteklemek için Redshift Spectrum'u ve veri paylaşımını nasıl yapılandıracağımızı da öğrendik.

IAM Kimlik Merkezi hakkında daha fazla bilgi edinin Amazon Kırmızıya Kaydırma ve AWS Göl Oluşumu. Sorularınızı ve görüşlerinizi yorum kısmına bırakın.

Yazarlar Hakkında

Harshida Patel AWS'de Analitik Uzmanı Baş Çözüm Mimarıdır.

Harshida Patel AWS'de Analitik Uzmanı Baş Çözüm Mimarıdır.

Srividya Parthasarathy AWS Lake Formation ekibinde Kıdemli Büyük Veri Mimarıdır. Veri ağı çözümleri oluşturmaktan ve bunları toplulukla paylaşmaktan keyif alıyor.

Srividya Parthasarathy AWS Lake Formation ekibinde Kıdemli Büyük Veri Mimarıdır. Veri ağı çözümleri oluşturmaktan ve bunları toplulukla paylaşmaktan keyif alıyor.

Maneesh Sharma AWS'de büyük ölçekli veri ambarı ve analitik çözümleri tasarlama ve uygulama konusunda on yılı aşkın deneyime sahip Kıdemli Veritabanı Mühendisidir. Daha iyi entegrasyon sağlamak için çeşitli Amazon Redshift İş Ortakları ve müşterileriyle işbirliği yapıyor.

Maneesh Sharma AWS'de büyük ölçekli veri ambarı ve analitik çözümleri tasarlama ve uygulama konusunda on yılı aşkın deneyime sahip Kıdemli Veritabanı Mühendisidir. Daha iyi entegrasyon sağlamak için çeşitli Amazon Redshift İş Ortakları ve müşterileriyle işbirliği yapıyor.

Poulomi Dasgupta AWS'li Kıdemli Analitik Çözümler Mimarıdır. Müşterilerin iş sorunlarını çözmeleri için bulut tabanlı analitik çözümler oluşturmasına yardımcı olma konusunda tutkulu. İş dışında seyahat etmeyi ve ailesiyle vakit geçirmeyi seviyor.

Poulomi Dasgupta AWS'li Kıdemli Analitik Çözümler Mimarıdır. Müşterilerin iş sorunlarını çözmeleri için bulut tabanlı analitik çözümler oluşturmasına yardımcı olma konusunda tutkulu. İş dışında seyahat etmeyi ve ailesiyle vakit geçirmeyi seviyor.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/simplify-access-management-with-amazon-redshift-and-aws-lake-formation-for-users-in-an-external-identity-provider/