Amazon Transcribe är en AWS-tjänst som tillåter kunder att konvertera tal till text i antingen batch- eller streamingläge. Den använder maskininlärningsdriven automatisk taligenkänning (ASR), automatisk språkidentifiering och efterbehandlingsteknik. Amazon Transcribe kan användas för transkription av kundtjänstsamtal, flerpartskonferenssamtal och röstmeddelanden, samt undertextgenerering för inspelade och livevideor, för att bara nämna några exempel. I det här blogginlägget kommer du att lära dig hur du driver dina applikationer med Amazon Transcribe-funktioner på ett sätt som uppfyller dina säkerhetskrav.

Vissa kunder anförtror Amazon Transcribe data som är konfidentiell och äganderättsskyddad för deras verksamhet. I andra fall kan ljudinnehåll som bearbetas av Amazon Transcribe innehålla känslig data som behöver skyddas för att följa lokala lagar och förordningar. Exempel på sådan information är personligt identifierbar information (PII), personlig hälsoinformation (PHI) och betalkortsindustrins (PCI) data. I de följande avsnitten av bloggen täcker vi olika mekanismer som Amazon Transcribe har för att skydda kunddata både under transport och i vila. Vi delar följande sju säkerhetsmetoder för att bygga applikationer med Amazon Transcribe som uppfyller dina säkerhets- och efterlevnadskrav:

- Använd dataskydd med Amazon Transcribe

- Kommunicera via en privat nätverksväg

- Redigera känsliga uppgifter om det behövs

- Använd IAM-roller för applikationer och AWS-tjänster som kräver åtkomst till Amazon Transcribe

- Använd taggbaserad åtkomstkontroll

- Använd AWS-övervakningsverktyg

- Aktivera AWS Config

Följande bästa praxis är allmänna riktlinjer och representerar inte en komplett säkerhetslösning. Eftersom dessa bästa metoder kanske inte är lämpliga eller tillräckliga för din miljö, använd dem som användbara överväganden snarare än recept.

Bästa praxis 1 – Använd dataskydd med Amazon Transcribe

Amazon Transcribe överensstämmer med AWS modell för delat ansvar, som skiljer AWS ansvar för säkerhet i molnet från kundansvar för säkerhet i molnet.

AWS ansvarar för att skydda den globala infrastrukturen som driver hela AWS-molnet. Som kund är du ansvarig för att behålla kontrollen över ditt innehåll som finns på denna infrastruktur. Detta innehåll inkluderar säkerhetskonfigurationen och hanteringsuppgifterna för AWS-tjänsterna som du använder. För mer information om datasekretess, se Vanliga frågor om dataskydd.

Skyddar data under transport

Datakryptering används för att säkerställa att datakommunikationen mellan din applikation och Amazon Transcribe förblir konfidentiell. Användningen av starka kryptografiska algoritmer skyddar data medan den sänds.

Amazon Transcribe kan fungera i ett av de två lägena:

- Strömmande transkriptioner tillåter transkription av mediaström i realtid

- Batch transkription jobb tillåter transkription av ljudfiler med asynkrona jobb.

I strömmande transkriptionsläge öppnar klientapplikationer en dubbelriktad strömningsanslutning över HTTP/2 eller WebSockets. En applikation skickar en ljudström till Amazon Transcribe, och tjänsten svarar med en textström i realtid. Både HTTP/2- och WebSockets-strömningsanslutningar upprättas över Transport Layer Security (TLS), som är ett allmänt accepterat kryptografiskt protokoll. TLS tillhandahåller autentisering och kryptering av data under överföring med AWS-certifikat. Vi rekommenderar att du använder TLS 1.2 eller senare.

I batch-transkriptionsläge måste en ljudfil först läggas i en Amazon Simple Storage Service (Amazon S3) hink. Sedan skapas ett batch-transkriptionsjobb som refererar till S3-URI:n för denna fil i Amazon Transcribe. Både Amazon Transcribe i batchläge och Amazon S3 använder HTTP/1.1 över TLS för att skydda data under överföring.

Alla förfrågningar till Amazon Transcribe över HTTP och WebSockets måste autentiseras med AWS signaturversion 4. Det rekommenderas att använda signaturversion 4 för att autentisera HTTP-förfrågningar även till Amazon S3, även om autentisering med äldre Signaturversion 2 är också möjligt i vissa AWS-regioner. Applikationer måste ha giltiga referenser för att signera API-förfrågningar till AWS-tjänster.

Skydda data i vila

Amazon Transcribe i batch-läge använder S3-hinkar för att lagra både den ingående ljudfilen och den utgående transkriptionsfilen. Kunder använder en S3-hink för att lagra den ingående ljudfilen, och det rekommenderas starkt att aktivera kryptering på denna hink. Amazon Transcribe stöder följande S3-krypteringsmetoder:

Båda metoderna krypterar kunddata när den skrivs till diskar och dekrypterar den när du kommer åt den med en av de starkaste blockcyfrerna som finns tillgängliga: 256-bit Advanced Encryption Standard (AES-256) GCM. När du använder SSE-S3 hanteras krypteringsnycklar och roteras regelbundet av Amazon S3-tjänsten. För ytterligare säkerhet och efterlevnad ger SSE-KMS kunder kontroll över krypteringsnycklar via AWS nyckelhanteringstjänst (AWS KMS). AWS KMS ger ytterligare åtkomstkontroller eftersom du måste ha behörighet att använda lämpliga KMS-nycklar för att kryptera och dekryptera objekt i S3-hinkar konfigurerade med SSE-KMS. SSE-KMS förser också kunder med en revisionsspårfunktion som håller register över vem som använde dina KMS-nycklar och när.

Utdatatranskriptionen kan lagras i samma eller en annan kundägd S3-hink. I det här fallet gäller samma krypteringsalternativ för SSE-S3 och SSE-KMS. Ett annat alternativ för Amazon Transcribe-utdata i batchläge är att använda en servicehanterad S3-hink. Sedan läggs utdata i en säker S3-hink som hanteras av Amazon Transcribe-tjänsten och du får en tillfällig URI som kan användas för att ladda ner din transkription.

Amazon Transcribe använder krypterad Amazon Elastic Block Store (Amazon EBS) volymer för att tillfälligt lagra kunddata under mediebehandling. Kunddata rensas för både kompletta och felfall.

Bästa praxis 2 – Kommunicera via en privat nätverksväg

Många kunder förlitar sig på kryptering under överföring för att säkert kommunicera med Amazon Transcribe över Internet. För vissa applikationer kanske datakryptering under överföring inte är tillräcklig för att uppfylla säkerhetskraven. I vissa fall krävs data för att inte passera offentliga nätverk som internet. Det kan också finnas ett krav på att applikationen ska distribueras i en privat miljö som inte är ansluten till internet. För att uppfylla dessa krav, använd gränssnitt VPC-slutpunkter drivs av AWS PrivateLink.

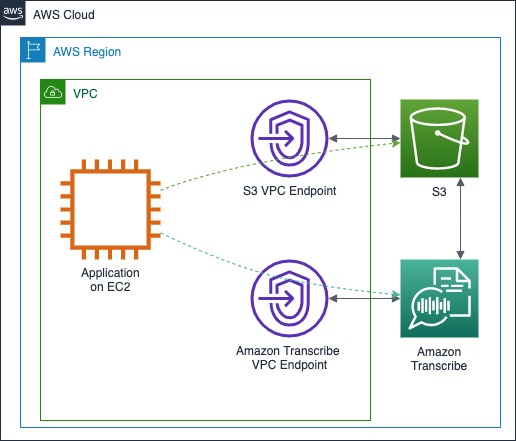

Följande arkitekturdiagram visar ett användningsfall där en applikation distribueras på Amazon EC2. EC2-instansen som kör applikationen har inte tillgång till internet och kommunicerar med Amazon Transcribe och Amazon S3 via gränssnittets VPC-slutpunkter.

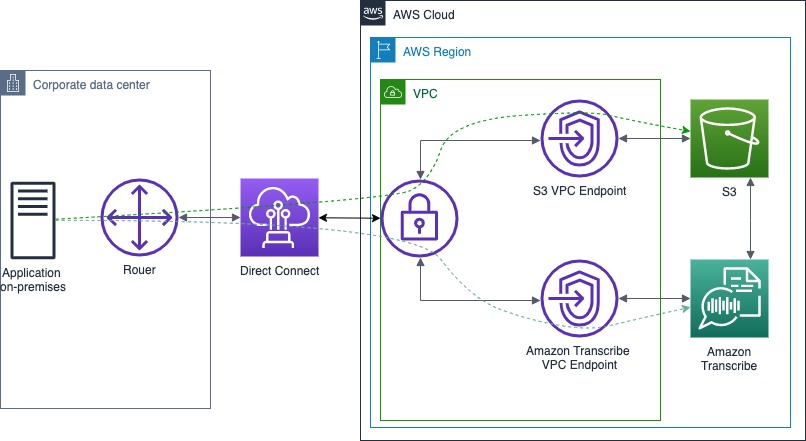

I vissa scenarier kan applikationen som kommunicerar med Amazon Transcribe distribueras i ett lokalt datacenter. Det kan finnas ytterligare säkerhets- eller efterlevnadskrav som kräver att data som utbyts med Amazon Transcribe inte får passera offentliga nätverk som internet. I det här fallet, privat anslutning via AWS Direct Connect kan användas. Följande diagram visar en arkitektur som gör att en lokal applikation kan kommunicera med Amazon Transcribe utan någon anslutning till internet.

Bästa praxis 3 – Redigera känsliga uppgifter om det behövs

Vissa användningsfall och regulatoriska miljöer kan kräva borttagning av känslig data från transkriptioner och ljudfiler. Amazon Transcribe stöder identifiering och redigering av personligt identifierbar information (PII) såsom namn, adresser, personnummer och så vidare. Denna förmåga kan användas för att göra det möjligt för kunder att uppnå överensstämmelse med betalkortsindustrin (PCI) genom att redigera PII såsom kredit- eller betalkortsnummer, utgångsdatum och tresiffrig kortverifieringskod (CVV). Transkriptioner med redigerad information kommer att ha PII ersatt med platshållare inom hakparenteser som anger vilken typ av PII som redigerades. Strömmande transkriptioner stöder den ytterligare förmågan att endast identifiera PII och märka den utan redigering. De typer av PII som redigeras av Amazon Transcribe varierar mellan batch- och streamingtranskriptioner. Hänvisa till Redigerar PII i ditt batchjobb och Redigera eller identifiera PII i en realtidsström för mer detaljer.

den specialiserade Amazon Transscribe Call Analytics API:er har en inbyggd förmåga att redigera PII i både texttranskript och ljudfiler. Detta API använder specialiserade tal-till-text- och NLP-modeller (natural language processing) som är utbildade specifikt för att förstå kundtjänst och säljsamtal. För andra användningsfall kan du använda denna lösning för att redigera PII från ljudfiler med Amazon Transcribe.

Ytterligare bästa metoder för Amazon Transcribe-säkerhet

Bästa praxis 4 – Använda IAM-roller för applikationer och AWS-tjänster som kräver åtkomst till Amazon Transcribe. När du använder en roll behöver du inte distribuera långsiktiga referenser, såsom lösenord eller åtkomstnycklar, till en EC2-instans eller AWS-tjänst. IAM-roller kan tillhandahålla tillfälliga behörigheter som applikationer kan använda när de gör förfrågningar till AWS-resurser.

Bästa praxis 5 – Använda taggbaserad åtkomstkontroll. Du kan använda taggar för att kontrollera åtkomsten inom dina AWS-konton. I Amazon Transcribe kan taggar läggas till i transkriptionsjobb, anpassade vokabulärer, anpassade ordförrådsfilter och anpassade språkmodeller.

Bästa praxis 6 – Använd AWS-övervakningsverktyg. Övervakning är en viktig del för att upprätthålla tillförlitligheten, säkerheten, tillgängligheten och prestanda för Amazon Transcribe och dina AWS-lösningar. Du kan övervaka Amazon Transcribe med AWS CloudTrail och amazoncloudwatch.

Bästa praxis 7 – aktivera AWS -konfigur. AWS Config låter dig utvärdera, granska och utvärdera konfigurationerna av dina AWS-resurser. Med hjälp av AWS Config kan du granska ändringar i konfigurationer och relationer mellan AWS-resurser, undersöka detaljerad resurskonfigurationshistorik och avgöra din övergripande överensstämmelse med de konfigurationer som anges i dina interna riktlinjer. Detta kan hjälpa dig att förenkla efterlevnadsrevision, säkerhetsanalys, förändringshantering och operativ felsökning.

Överensstämmelsevalidering för Amazon Transcribe

Applikationer som du bygger på AWS kan vara föremål för efterlevnadsprogram, såsom SOC, PCI, FedRAMP och HIPAA. AWS använder tredjepartsrevisorer för att utvärdera sina tjänster för överensstämmelse med olika program. AWS artefakt gör att du kan ladda ner granskningsrapporter från tredje part.

För att ta reda på om en AWS-tjänst är inom ramen för specifika efterlevnadsprogram, se AWS-tjänster inom omfattning av efterlevnadsprogram. För ytterligare information och resurser som AWS tillhandahåller för att hjälpa kunder med efterlevnad, se Överensstämmelsevalidering för Amazon Transcribe och AWS-efterlevnadsresurser.

Slutsats

I det här inlägget har du lärt dig om olika säkerhetsmekanismer, bästa praxis och arkitektoniska mönster som är tillgängliga för dig att bygga säkra applikationer med Amazon Transcribe. Du kan skydda dina känsliga data både under överföring och i vila med stark kryptering. PII-redigering kan användas för att möjliggöra borttagning av personlig information från dina utskrifter om du inte vill behandla och lagra den. VPC-ändpunkter och Direct Connect låter dig upprätta privat anslutning mellan din applikation och Amazon Transcribe-tjänsten. Vi har också tillhandahållit referenser som hjälper dig att validera överensstämmelse med din ansökan med hjälp av Amazon Transcribe med program som SOC, PCI, FedRAMP och HIPAA.

Som nästa steg, kolla in Komma igång med Amazon Transcribe för att snabbt börja använda tjänsten. Hänvisa till Amazon Transcribe-dokumentation för att dyka djupare in i servicedetaljerna. Och följ Amazon Transcribe på AWS Machine Learning Blog för att hålla dig uppdaterad med nya funktioner och användningsfall för Amazon Transcribe.

Om författaren

Alex Bulatkin är lösningsarkitekt på AWS. Han tycker om att hjälpa leverantörer av kommunikationstjänster att bygga innovativa lösningar i AWS som omdefinierar telekombranschen. Han brinner för att arbeta med kunder för att föra in kraften i AWS AI-tjänster i deras applikationer. Alex är baserad i Denver storstadsområdet och gillar att vandra, åka skidor och snowboard.

- SEO-drivet innehåll och PR-distribution. Bli förstärkt idag.

- PlatoData.Network Vertical Generative Ai. Styrka dig själv. Tillgång här.

- PlatoAiStream. Web3 Intelligence. Kunskap förstärkt. Tillgång här.

- Platoesg. Kol, CleanTech, Energi, Miljö, Sol, Avfallshantering. Tillgång här.

- PlatoHealth. Biotech och kliniska prövningar Intelligence. Tillgång här.

- Källa: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/