O grupo de hackers com motivação financeira Octo Tempest, responsável por atacar MGM Resorts International e Caesars Entertainment em setembro, foi marcado “um dos grupos criminosos financeiros mais perigosos” pela equipe de Resposta a Incidentes e Inteligência de Ameaças da Microsoft.

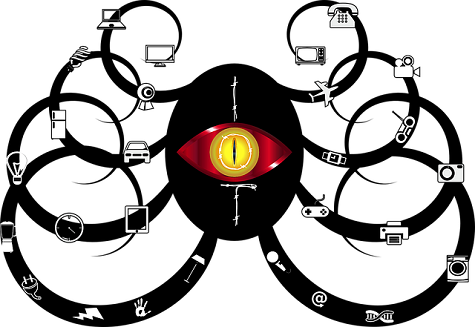

O grupo, também conhecido como 0 ktapus, Aranha Espalhada e UNC3944, está ativa desde o início de 2022, visando inicialmente empresas de telecomunicações e terceirização com Ataques de troca SIM.

Mais tarde, mudou para a extorsão usando dados roubados e, em meados de 2023, o grupo fez parceria com Ransomware ALPHV/BlackCat, inicialmente aproveitando o site de vazamento de coleções ALPHV e posteriormente implantando o ransomware, com foco em servidores VMWare ESXi.

A postagem detalhada da Microsoft sobre o grupo e sua extensa gama de táticas, técnicas e procedimentos (TTPs) detalha a evolução do Octo Tempest e a fluidez de suas operações.

“Em campanhas recentes, observamos que o Octo Tempest aproveita uma gama diversificada de TTPs para navegar em ambientes híbridos complexos, exfiltrar dados confidenciais e criptografar dados”, o relatório observa. “Octo Tempest aproveita técnicas comerciais que muitas organizações não possuem em seus modelos típicos de ameaças, como phishing por SMS, troca de SIM e técnicas avançadas de engenharia social.”

O Manual do Crime Cibernético Multi-Armado 0ktapus

O grupo obtém acesso inicial através de técnicas avançadas de engenharia social, muitas vezes visando funcionários com acesso a permissões de rede, incluindo pessoal de suporte e help desk.

Os invasores ligam para esses indivíduos e tentam persuadi-los a redefinir senhas de usuários, alterar ou adicionar tokens de autenticação ou instalar um utilitário de monitoramento e gerenciamento remoto (RMM).

O grupo não deixa de aproveitar informações pessoais, como endereços residenciais e nomes de família, ou mesmo de fazer ameaças físicas, para coagir as vítimas a partilharem credenciais de acesso corporativo.

Durante os estágios iniciais dos ataques, o Octo Tempest realiza um amplo reconhecimento, que inclui a coleta de dados sobre usuários, grupos e informações de dispositivos, além de explorar a arquitetura de rede, integração de funcionários e políticas de senha.

O grupo usa ferramentas como PingCastle e ADRecon para reconhecimento do Active Directory e o PureStorage FlashArray PowerShell SDK para enumerar matrizes de armazenamento.

Eles alcançam profundamente ambientes multinuvem, repositórios de código e infraestrutura de servidores, com o objetivo de validar o acesso e planejar pontos de apoio para fases de ataque subsequentes, um processo que ajuda o grupo a aprimorar suas atividades em ambientes direcionados.

Parceria com os russos: fusão sem precedentes de táticas e ferramentas

Callie Guenther, gerente sênior de pesquisa de ameaças cibernéticas da Critical Start, diz que a afiliação do Octo Tempest, de língua inglesa, ao grupo BlackCat, de língua russa, significa uma “fusão sem precedentes” de recursos, ferramentas técnicas e táticas refinadas de ransomware.

“Historicamente, as fronteiras distintas mantidas entre os cibercriminosos da Europa Oriental e de língua inglesa proporcionaram alguma aparência de demarcação regional”, explica ela. “Agora, esta aliança permite que a Octo Tempest opere num âmbito mais amplo, tanto geograficamente como em termos de alvos potenciais.”

Ela observa que a convergência dos conhecimentos cibernéticos da Europa de Leste com as nuances linguísticas e culturais das afiliadas de língua inglesa aumenta a localização e a eficácia dos seus ataques.

Do seu ponto de vista, a abordagem multifacetada que Octo Tempest emprega é particularmente alarmante.

“Além de suas proezas técnicas, eles dominaram a arte da engenharia social, adaptando suas táticas para personificar e integrar-se perfeitamente às organizações-alvo”, diz ela. “Isso, combinado com seu alinhamento com o formidável grupo de ransomware BlackCat, amplifica sua variedade de ameaças.”

Ela observa que a verdadeira preocupação surge quando se percebe que eles diversificaram de indústrias específicas para um espectro mais amplo e agora não têm medo de recorrer a ameaças físicas diretas, mostrando uma escalada preocupante nas táticas cibercriminosas.

Tony Goulding, evangelista de cibersegurança da Delinea, concorda que a combinação de técnicas sofisticadas, o amplo âmbito das indústrias visadas e a sua abordagem agressiva – recorrendo mesmo a ameaças físicas – são os aspectos mais perigosos do grupo.

“As organizações devem estar muito preocupadas”, explica. “Sendo falantes nativos de inglês, eles podem lançar campanhas de engenharia social abrangentes de maneira mais eficaz em comparação com o BlackCat.”

Ele diz que isso é particularmente benéfico ao usar métodos idioletos para se passar por funcionários de maneira convincente durante ligações telefônicas.

“A proficiência em inglês também os ajuda a criar mensagens de phishing mais convincentes para suas técnicas exclusivas de phishing por SMS e troca de SIM”, acrescenta.

Defesa em profundidade

Guenther diz que a defesa contra as atividades financeiras da Octo Tempest envolve uma série de medidas proativas e reativas, aderindo ao princípio do menor privilégio para garantir acesso restrito.

“As criptomoedas devem ser armazenadas em carteiras frias offline para minimizar a exposição online”, aconselha ela. “Atualizações contínuas do sistema e soluções anti-ransomware podem impedir a maioria das implantações de ransomware.”

O monitoramento avançado de rede pode detectar fluxos de dados anômalos, indicativos de possíveis tentativas de exfiltração de dados.

“Em caso de violações ou ataques, uma estratégia estabelecida de resposta a incidentes pode orientar ações imediatas”, acrescenta ela. “O compartilhamento colaborativo de inteligência sobre ameaças com pares do setor também pode manter as organizações informadas sobre ameaças e contramedidas emergentes.”

Goulding destaca que a educação, o treinamento de conscientização e os controles técnicos que protegem contas privilegiadas e protegem o acesso a estações de trabalho e servidores são fundamentais.

“Colocar obstáculos no caminho dos atores da ameaça ao longo de toda a cadeia de ataque, para desviá-los de seu manual e gerar ruído, é muito importante para a detecção precoce”, diz ele. “Quanto mais avançado e proficiente for o grupo de ataque, mais bem preparados eles estarão, portanto, investir nas melhores ferramentas que incluam recursos modernos é sua melhor aposta.”

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://www.darkreading.com/threat-intelligence/octo-tempest-group-threatens-physical-violence-social-engineering-tactic