ESET-onderzoekers hebben wat lijkt op een drinkplaatsaanval geïdentificeerd op een regionale nieuwswebsite die nieuws levert over Gilgit-Baltistan, een betwiste regio die wordt bestuurd door Pakistan. Wanneer de Urdu-versie van de Hunza News-website op een mobiel apparaat wordt geopend, biedt deze lezers de mogelijkheid om de Hunza News Android-app rechtstreeks van de website te downloaden, maar de app heeft kwaadaardige spionagemogelijkheden. We hebben deze voorheen onbekende spyware Kamran genoemd vanwege de pakketnaam com.kamran.hunzanews. Kamran is een veel voorkomende voornaam in Pakistan en andere Urdu-sprekende regio's; in het Farsi, dat door sommige minderheden in Gilgit-Baltistan wordt gesproken, betekent het geluk of geluk.

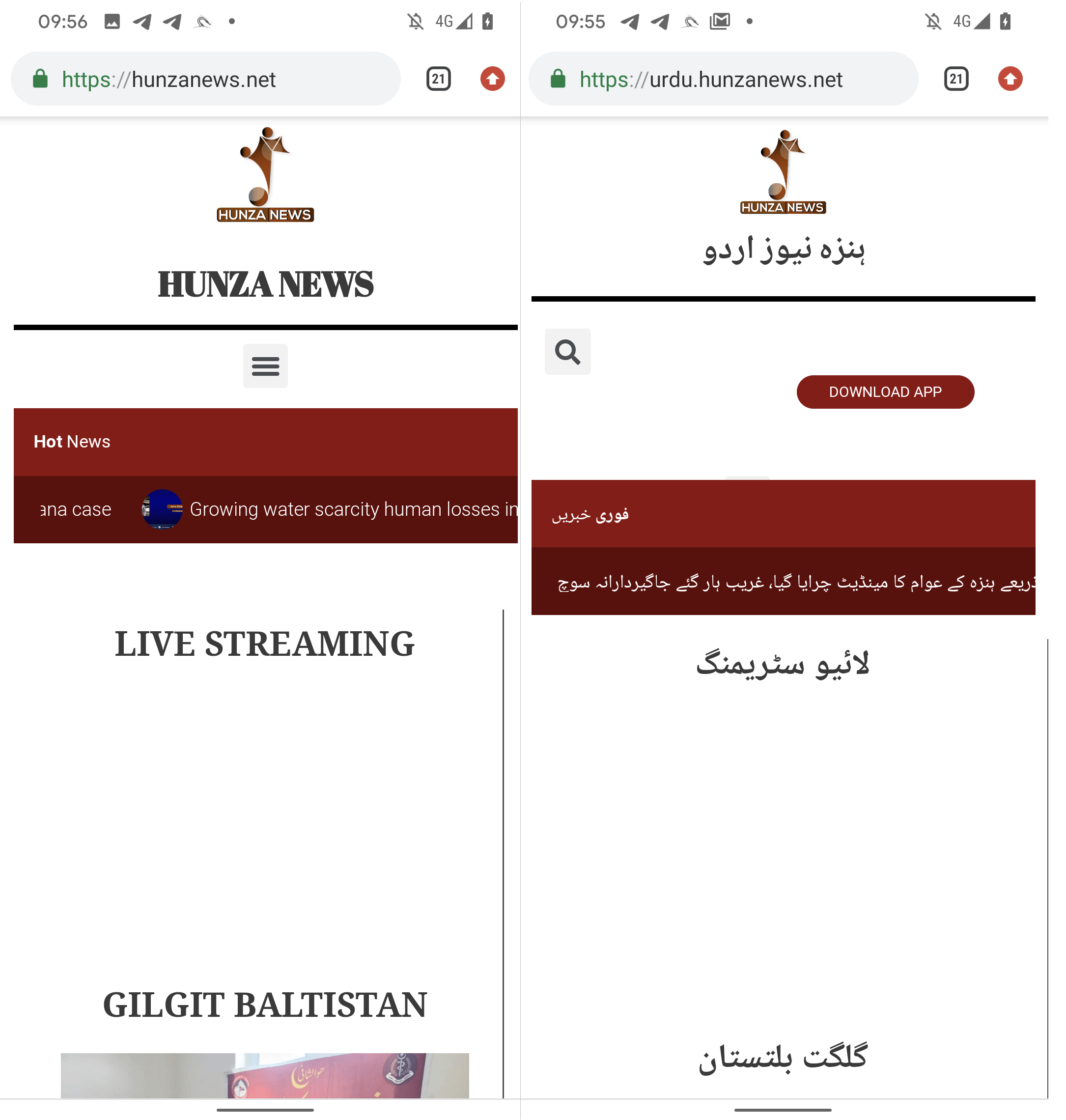

De Hunza News-website heeft Engelse en Urdu-versies; de Engelse mobiele versie biedt geen app om te downloaden. De Urdu-versie op mobiel biedt echter de mogelijkheid om de Android-spyware te downloaden. Het is de moeite waard te vermelden dat zowel de Engelse als de Urdu-desktopversies ook de Android-spyware bieden; hoewel het niet compatibel is met desktopbesturingssystemen. We hebben contact opgenomen met de website over de Android-malware. Voorafgaand aan de publicatie van onze blogpost hebben wij echter geen reactie ontvangen.

Belangrijkste punten uit het rapport:

- Android-spyware, die we Kamran hebben genoemd, is verspreid via een mogelijke watering-hole-aanval op de Hunza News-website.

- De malware richt zich alleen op Urdu-sprekende gebruikers in Gilgit-Baltistan, een regio beheerd door Pakistan.

- De Kamran-spyware geeft de inhoud van de Hunza News-website weer en bevat aangepaste kwaadaardige code.

- Uit ons onderzoek blijkt dat minstens twintig mobiele apparaten zijn gehackt.

Bij het opstarten vraagt de kwaadaardige app de gebruiker om toestemming voor toegang tot verschillende gegevens. Indien geaccepteerd, verzamelt het gegevens over contacten, agenda-evenementen, oproeplogboeken, locatie-informatie, apparaatbestanden, sms-berichten, afbeeldingen, enz. Omdat deze kwaadaardige app nooit is aangeboden via de Google Play Store en wordt gedownload van een onbekende bron waarnaar wordt verwezen als Onbekend bij Google, om deze app te installeren wordt de gebruiker verzocht de optie in te schakelen om apps van onbekende bronnen te installeren.

De kwaadaardige app verscheen ergens tussen 7 januari 2023 en 21 maart 2023 op de website; het ontwikkelaarscertificaat van de kwaadaardige app is uitgegeven op 10 januari 2023. Gedurende die tijd protesten werden in Gilgit-Baltistan vastgehouden om verschillende redenen, waaronder landrechten, belastingproblemen, langdurige stroomuitval en een afname van de gesubsidieerde tarwevoorzieningen. De regio, weergegeven op de kaart in figuur 1, valt onder het administratieve bestuur van Pakistan en bestaat uit het noordelijke deel van de grotere regio Kasjmir, die sinds 1947 het onderwerp is van een geschil tussen India en Pakistan en sinds 1959 tussen India en China.

Overzicht

Hunza News, waarschijnlijk genoemd naar het Hunza-district of de Hunza-vallei, is een onlinekrant die nieuws levert over de Gilgit-Baltistan regio.

De regio, met ongeveer 1.5 miljoen inwoners, staat bekend om de aanwezigheid van enkele van de hoogste bergen ter wereld, waar vijf van de gewaardeerde ‘achtduizenders’ (bergen met een piek van meer dan 8,000 meter boven de zeespiegel) te vinden zijn. K2, en wordt daarom vaak bezocht door internationale toeristen, trekkers en bergbeklimmers. Vanwege de protesten in het voorjaar van 2023, en nog meer protesten in september 2023, heeft de US en Canada reisadviezen voor deze regio hebben uitgegeven, en Duitsland stelde voor dat toeristen op de hoogte moeten blijven van de huidige situatie.

Gilgit-Baltistan is ook een belangrijk kruispunt vanwege de Karakoram Highway, de enige berijdbare weg die Pakistan en China verbindt, omdat China hierdoor de handel en de energiedoorvoer kan vergemakkelijken door toegang te krijgen tot de Arabische Zee. Het Pakistaanse deel van de snelweg wordt momenteel gereconstrueerd en verbeterd; de inspanningen worden gefinancierd door zowel Pakistan als China. De snelweg wordt vaak geblokkeerd door schade veroorzaakt door weersomstandigheden of protesten.

De Hunza News-website biedt inhoud in twee talen: Engels en Urdu. Naast het Engels heeft Urdu de status van nationale taal in Pakistan, en in Gilgit-Baltistan dient het als de gemeenschappelijke taal of brugtaal voor interetnische communicatie. Het officiële domein van Hunza News is hunzanews.net, geregistreerd op mei 22nd, 2017, en publiceert sindsdien consequent online artikelen, zoals blijkt uit internetarchiefgegevens voor hunzanews.net.

Vóór 2022 gebruikte deze onlinekrant ook een ander domein, hunzanews.com, zoals aangegeven op de paginatransparantie-informatie op de site Facebook pagina (zie figuur 2) en de internetarchiefrecords van hunzanews.com, blijkt dat ook uit internetarchiefgegevens hunzanews.com bracht sinds 2013 nieuws; Daarom publiceerde deze onlinekrant ongeveer vijf jaar lang artikelen via twee websites: hunzanews.net en hunzanews.com. Dit betekent ook dat deze onlinekrant al ruim 10 jaar actief is en een online lezerspubliek krijgt.

In 2015, hunzanews.com begon een legitieme Android-applicatie aan te bieden, zoals weergegeven in Figuur 3, die beschikbaar was in de Google Play Store. Op basis van de beschikbare gegevens denken we dat er twee versies van deze app zijn uitgebracht, die geen enkele kwaadaardige functionaliteit bevatten. Het doel van deze apps was om de inhoud van de website op een gebruiksvriendelijke manier aan de lezers te presenteren.

In de tweede helft van 2022 verschijnt de nieuwe website hunzanews.net visuele updates ondergaan, waaronder het verwijderen van de optie om de Android-app van Google Play te downloaden. Bovendien werd de officiële app uit de Google Play Store verwijderd, waarschijnlijk vanwege de incompatibiliteit met de nieuwste Android-besturingssystemen.

Voor een paar weken, in ieder geval december 2022 tot Januari 7th, 2023, bood de website geen optie om de officiële mobiele app te downloaden, zoals weergegeven in figuur 4.

Op basis van gegevens uit het internetarchief is het duidelijk dat dit in ieder geval sindsdien is gebeurd maart 21st, 2023heeft de website opnieuw de mogelijkheid voor gebruikers geïntroduceerd om een Android-app te downloaden, toegankelijk via de DOWNLOAD APP-knop, zoals weergegeven in figuur 5. Er zijn geen gegevens voor de periode tussen 7 januarith en maart 21st, 2023, wat ons zou kunnen helpen de exacte datum te bepalen waarop de app opnieuw op de website verschijnt.

Bij het analyseren van verschillende versies van de website kwamen we iets interessants tegen: het bekijken van de website in een desktopbrowser in beide taalversies van Hunza News – Engels (hunzanews.net) of Urdu (urdu.hunzanews.net) – geeft prominent de knop DOWNLOAD APP bovenaan de webpagina weer. De gedownloade app is een native Android-applicatie die niet op een desktopcomputer kan worden geïnstalleerd en deze in gevaar kan brengen.

Op een mobiel apparaat is deze knop echter uitsluitend zichtbaar op de Urdu-taalvariant (urdu.hunzanews.net), zoals weergegeven in Figuur 6.

Met een hoge mate van vertrouwen kunnen we bevestigen dat de kwaadaardige app specifiek gericht is op Urdu-sprekende gebruikers die toegang krijgen tot de website via een Android-apparaat. De kwaadaardige app is sinds het eerste kwartaal van 2023 beschikbaar op de website.

Als u op de knop DOWNLOAD APP klikt, wordt een download geactiveerd https://hunzanews[.]net/wp-content/uploads/apk/app-release.apk. Omdat deze kwaadaardige app nooit is aangeboden via de Google Play Store en wordt gedownload van een site van derden om deze app te installeren, wordt de gebruiker verzocht de niet-standaard Android-optie in te schakelen om apps van onbekende bronnen te installeren.

De kwaadaardige app, genaamd Hunza News, is voorheen onbekende spyware die we Kamran hebben genoemd en die wordt geanalyseerd in het Kamran-gedeelte hieronder.

ESET Research nam contact op met Hunza News over Kamran. Vóór de publicatie van onze blogpost hebben we geen enkele vorm van feedback of reactie ontvangen van de kant van de website.

victimologie

Op basis van de bevindingen uit ons onderzoek hebben we ten minste 22 gecompromitteerde smartphones kunnen identificeren, waarvan vijf zich in Pakistan bevinden.

Kamran

Kamran is voorheen ongedocumenteerde Android-spyware die wordt gekenmerkt door zijn unieke codesamenstelling, onderscheidend van andere, bekende spyware. ESET detecteert deze spyware als Android/Spy.Kamran.

We hebben slechts één versie geïdentificeerd van een kwaadaardige app die Kamran bevat. Deze versie kan worden gedownload van de Hunza News-website. Zoals uitgelegd in de sectie Overzicht, kunnen we de exacte datum waarop de app op de Hunza News-website is geplaatst niet specificeren. Het bijbehorende ontwikkelaarscertificaat (SHA-1-vingerafdruk: DCC1A353A178ABF4F441A5587E15644A388C9D9C), gebruikt om de Android-app te ondertekenen, werd op 10 januari uitgegeventh, 2023. Deze datum biedt een minimum voor het vroegste tijdstip waarop de kwaadaardige app werd gebouwd.

Daarentegen werden legitieme applicaties van Hunza News die voorheen beschikbaar waren op Google Play ondertekend met een ander ontwikkelaarscertificaat (SHA-1-vingerafdruk: BC2B7C4DF3B895BE4C7378D056792664FCEEC591). Deze schone en legitieme apps vertonen geen codeovereenkomsten met de geïdentificeerde kwaadaardige app.

Bij het opstarten vraagt Kamran de gebruiker om toestemming te verlenen voor toegang tot verschillende gegevens die op het apparaat van het slachtoffer zijn opgeslagen, zoals contacten, agenda-evenementen, oproeplogboeken, locatie-informatie, apparaatbestanden, sms-berichten en afbeeldingen. Het presenteert ook een gebruikersinterfacevenster met opties om de sociale media-accounts van Hunza News te bezoeken en om de Engelse of Urdu-taal te selecteren voor het laden van de inhoud van hunzanews.net, zoals weergegeven in figuur 7.

Als de bovengenoemde toestemmingen worden verleend, verzamelt de Kamran-spyware automatisch gevoelige gebruikersgegevens, waaronder:

- SMS-berichten

- lijst met contacten

- oproep logboeken

- agenda-evenementen

- apparaat locatie

- lijst met geïnstalleerde apps

- SMS-berichten ontvangen

- apparaat info

- afbeeldingen

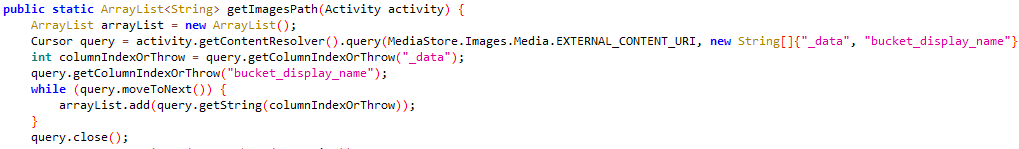

Interessant is dat Kamran toegankelijke afbeeldingsbestanden op het apparaat identificeert (zoals weergegeven in figuur 8), de bestandspaden voor deze afbeeldingen verkrijgt en deze gegevens opslaat in een afbeeldingen_db database, zoals weergegeven in Figuur 9. Deze database wordt opgeslagen in de interne opslag van de malware.

Alle soorten gegevens, inclusief de afbeeldingsbestanden, worden geüpload naar een hardgecodeerde command and control (C&C) server. Interessant is dat de operators ervoor kozen om Firebase, een webplatform, als hun C&C-server te gebruiken: https://[REDACTED].firebaseio[.]com. De C&C-server is gerapporteerd aan Google, aangezien het platform wordt geleverd door dit technologiebedrijf.

Het is belangrijk op te merken dat de malware geen mogelijkheden voor afstandsbediening heeft. Als gevolg hiervan worden gebruikersgegevens alleen via HTTPS naar de Firebase C&C-server geëxfiltreerd wanneer de gebruiker de app opent; gegevensexfiltratie kan niet op de achtergrond worden uitgevoerd wanneer de app is gesloten. Kamran heeft geen mechanisme dat bijhoudt welke gegevens zijn geëxfiltreerd, dus stuurt het herhaaldelijk dezelfde gegevens, plus eventuele nieuwe gegevens die aan de zoekcriteria voldoen, naar zijn C&C.

Conclusie

Kamran is een voorheen onbekende Android-spyware die zich richt op Urdu-sprekende mensen in de regio Gilgit-Baltistan. Uit ons onderzoek blijkt dat de kwaadaardige app met Kamran al sinds 2023 wordt verspreid via wat waarschijnlijk een drinkplaatsaanval is op een lokale, online krant genaamd Hunza News.

Kamran demonstreert een unieke codebasis die zich onderscheidt van andere Android-spyware, waardoor wordt voorkomen dat deze wordt toegeschreven aan een bekende groep geavanceerde persistente bedreigingen (APT).

Uit dit onderzoek blijkt ook dat het belangrijk is om het belang te benadrukken van het uitsluitend downloaden van apps van vertrouwde en officiële bronnen.

Neem voor vragen over ons onderzoek gepubliceerd op WeLiveSecurity contact met ons op via: bedreigingintel@eset.com.

ESET Research biedt privé APT-inlichtingenrapporten en datafeeds. Voor vragen over deze service kunt u terecht op de ESET-bedreigingsinformatie pagina.

IoC's

Bestanden

|

SHA-1 |

Verpakkingsnaam |

Opsporing |

Omschrijving |

|

0F0259F288141EDBE4AB2B8032911C69E03817D2 |

com.kamran.hunzanews |

Android/Spy.Kamran.A |

Kamran-spyware. |

Netwerk

|

IP |

Domein |

Hostingprovider |

Eerst gezien |

Details |

|

34.120.160[.]131 |

[REDACTED].firebaseio[.]com |

Google LLC |

2023-07-26 |

C&C-server. |

|

191.101.13[.]235 |

hunzanews[.]net |

Domein.com, LLC |

2017-05-22 |

Distributie website. |

MITRE ATT&CK-technieken

Deze tafel is gemaakt met behulp van versie 13 van het MITRE ATT&CK raamwerk.

|

Tactiek |

ID |

Naam |

Omschrijving |

|

De reis van mijn leven |

Software ontdekken |

Kamran-spyware kan een lijst met geïnstalleerde applicaties verkrijgen. |

|

|

Bestands- en directorydetectie |

Kamran-spyware kan afbeeldingsbestanden op externe opslag weergeven. |

||

|

Ontdekking van systeeminformatie |

Kamran-spyware kan informatie over het apparaat extraheren, inclusief apparaatmodel, besturingssysteemversie en algemene systeeminformatie. |

||

|

Collectie |

Gegevens van lokaal systeem |

Kamran-spyware kan afbeeldingsbestanden van een apparaat exfiltreren. |

|

|

Locatie volgen |

Kamran-spyware houdt de locatie van het apparaat bij. |

||

|

Beschermde gebruikersgegevens: agenda-items |

Kamran-spyware kan agenda-items extraheren. |

||

|

Beschermde gebruikersgegevens: oproeplogboeken |

Kamran-spyware kan oproeplogboeken extraheren. |

||

|

Beschermde gebruikersgegevens: lijst met contactpersonen |

Kamran-spyware kan de contactenlijst van het apparaat extraheren. |

||

|

Beschermde gebruikersgegevens: sms-berichten |

Kamran-spyware kan sms-berichten extraheren en ontvangen sms-berichten onderscheppen. |

||

|

Command and Control |

Applicatielaagprotocol: webprotocollen |

Kamran-spyware gebruikt HTTPS om met de C&C-server te communiceren. |

|

|

Webservice: eenrichtingscommunicatie |

Kamran gebruikt de Firebase-server van Google als C&C-server. |

||

|

exfiltratie |

Exfiltratie via C2-kanaal |

Kamran-spyware exfiltreert gegevens met behulp van HTTPS. |

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.welivesecurity.com/en/eset-research/unlucky-kamran-android-malware-spying-urdu-speaking-residents-gilgit-baltistan/