Dit bericht is geschreven in samenwerking met Amy Tseng, Jack Lin en Regis Chow van BMO.

BMO is qua activa de 8e grootste bank in Noord-Amerika. Het biedt persoonlijke en commerciële bankdiensten, mondiale markten en investeringsbankdiensten aan 13 miljoen klanten. Terwijl ze hun Digital First-strategie voor snelheid, schaal en het elimineren van complexiteit blijven implementeren, zijn ze altijd op zoek naar manieren om te innoveren, moderniseren en ook het stroomlijnen van de gegevenstoegangscontrole in de cloud. BMO heeft gevoelige financiële gegevens verzameld en moest een analytische omgeving bouwen die veilig en performant was. Een van de belangrijkste uitdagingen van de bank in verband met strenge cyberbeveiligingseisen is het implementeren van encryptie op veldniveau voor persoonlijk identificeerbare informatie (PII), Payment Card Industry (PCI) en gegevens die zijn geclassificeerd als hoog privacyrisico (HPR). Gegevens met deze beveiligde dataclassificatie worden zowel in het datawarehouse als in hun datameer in gecodeerde vorm opgeslagen. Alleen gebruikers met de vereiste machtigingen hebben toegang tot gegevens in leesbare tekst.

Amazon roodverschuiving is een volledig beheerde datawarehouse-service die tienduizenden klanten gebruiken om analyses op schaal te beheren. Amazon Redshift ondersteunt toonaangevende beveiliging met ingebouwd identiteitsbeheer en federatie voor single sign-on (SSO) samen met multi-factor authenticatie. De Amazon Roodverschuivingsspectrum functie maakt directe opvraging van uw Amazon Simple Storage Service mogelijk (Amazon S3) data lake, en veel klanten gebruiken dit om hun dataplatform te moderniseren.

AWS Lake-formatie is een volledig beheerde service die het bouwen, beveiligen en beheren van datameren vereenvoudigt. Het biedt fijnmazige toegangscontrole, tagging (op tags gebaseerde toegangscontrole (TBAC)), en integratie tussen analytische services. Het maakt het mogelijk het beheer van datacatalogusobjecten te vereenvoudigen en toegang te krijgen tot beveiligde gegevens van services zoals Amazon Redshift Spectrum.

In dit bericht delen we de oplossing met behulp van Rolgebaseerde toegangscontrole (RBAC) van Amazon Redshift en Op AWS Lake Formation-tag gebaseerd toegangscontrole voor federatieve gebruikers om uw data lake te bevragen met behulp van Amazon Redshift Spectrum.

Gebruiksgeval

BMO had meer dan Petabyte (PB) aan financieel gevoelige gegevens als volgt geclassificeerd:

- Persoonlijk Identificeerbare Informatie (PII)

- Payment Card Industry (PCI)

- Hoog privacyrisico (HPR)

De bank wil gegevens opslaan in hun Amazon Redshift-datawarehouse en Amazon S3-datameer. Ze hebben een grote, diverse eindgebruikersbasis in verkoop, marketing, kredietrisico en andere bedrijfsonderdelen en persona's:

- Bedrijfsanalisten

- Data-ingenieurs

- Data wetenschappers

Er moet een fijnmazige toegangscontrole worden toegepast op de gegevens op zowel Amazon Redshift als data lake-gegevens waartoe toegang wordt verkregen via Amazon Redshift Spectrum. De bank maakt gebruik van AWS-diensten zoals AWS lijm en Amazon Sage Maker op dit analyseplatform. Ze gebruiken ook een externe identiteitsprovider (IdP) om hun favoriete gebruikersbestand te beheren en te integreren met deze analysetools. Eindgebruikers hebben toegang tot deze gegevens met behulp van SQL-clients en business intelligence-tools van derden.

Overzicht oplossingen

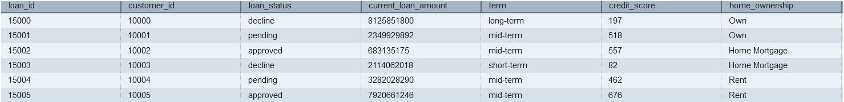

In dit bericht gebruiken we synthetische gegevens die sterk lijken op BMO-gegevens, waarbij gegevens zijn geclassificeerd als PII, PCI of HPR. Er bestaan gebruikers en groepen in Externe IdP. Deze gebruikers federeren voor eenmalige aanmelding bij Amazon Redshift met behulp van native IdP-federatie. We definiëren de machtigingen met behulp van Redshift Role Based Access Control (RBAC) voor de gebruikersrollen. Voor gebruikers die toegang hebben tot de gegevens in data lake met behulp van Amazon Redshift Spectrum, gebruiken we Lake Formation-beleid voor toegangscontrole.

Technische oplossing

Om de behoeften van klanten voor het beveiligen van verschillende gegevenscategorieën te implementeren, is de definitie van meerdere AWS IAM-rollen vereist, wat kennis van het IAM-beleid vereist en het onderhouden ervan wanneer de toestemmingsgrens verandert.

In dit bericht laten we zien hoe we het beheer van het gegevensclassificatiebeleid hebben vereenvoudigd met een minimaal aantal Amazon Redshift AWS IAM-rollen afgestemd op gegevensclassificatie, in plaats van permutaties en combinaties van rollen per bedrijfstak en gegevensclassificaties. Andere organisaties (bijvoorbeeld het Financial Service Institute [FSI]) kunnen profiteren van de implementatie van gegevensbeveiliging en compliance door de BMO.

Als onderdeel van deze blog worden de gegevens geüpload naar Amazon S3. De toegang tot de gegevens wordt beheerd met behulp van beleid dat is gedefinieerd met Redshift RBAC voor overeenkomstige gebruikersgroepen van de identiteitsprovider en op TAG gebaseerde toegangscontrole zal worden geïmplementeerd met behulp van AWS Lake Formation voor gegevens op S3.

Oplossingsarchitectuur

Het volgende diagram illustreert de oplossingsarchitectuur samen met de gedetailleerde stappen.

- IdP-gebruikers met groepen zoals

lob_risk_public,Lob_risk_pci,hr_publicenhr_hprworden toegewezen in Externe IdP (Identity Provider). - Elke gebruiker wordt toegewezen aan de lokale Amazon Redshift-rollen die worden verzonden vanuit IdP, en inclusief

aad:lob_risk_pci,aad:lob_risk_public,aad:hr_publicenaad:hr_hprin Amazon Roodverschuiving. Bijvoorbeeld Gebruiker1 die deel uitmaakt vanLob_risk_publicenhr_hprzal het rolgebruik dienovereenkomstig toekennen. - hechten

iam_redshift_hpr,iam_redshift_pcipiieniam_redshift_publicAWS IAM-rollen naar Amazon Redshift-cluster. - AWS Glue-databases die worden ondersteund op s3 (bijv.

lobrisk,lobmarket,hren hun respectieve tabellen) wordt verwezen in Amazon Redshift. Met Amazon Redshift Spectrum kunt u deze externe tabellen en databases opvragen (bijv.external_lobrisk_pci,external_lobrisk_public,external_hr_publicenexternal_hr_hpr), die zijn gemaakt met behulp van AWS IAM-rolleniam_redshift_pcipii,iam_redshift_hpr,iam_redshift_publiczoals weergegeven in de oplossingsstappen. - AWS Lake Formation wordt gebruikt om de toegang tot de externe schema's en tabellen te controleren.

- Met behulp van AWS Lake Formation-tags passen we de fijnmazige toegangscontrole toe op deze externe tabellen voor AWS IAM-rollen (bijv.

iam_redshift_hpr,iam_redshift_pcipiieniam_redshift_public). - Verleen ten slotte het gebruik van deze externe schema's aan hun Amazon Redshift-rollen.

walkthrough

In de volgende secties wordt u begeleid bij het implementeren van de oplossing met behulp van synthetische gegevens.

Download de gegevensbestanden en plaats uw bestanden in buckets

Amazon S3 fungeert als een schaalbaar en duurzaam datameer op AWS. Met Data Lake kunt u alle gegevens in een open formaat, zoals CSV, JSON, PARQUET of ORC, naar Amazon S3 brengen en analyses op uw gegevens uitvoeren.

De oplossingen maken gebruik van CSV-gegevensbestanden met informatie die is geclassificeerd als PCI, PII, HPR of Public. U kunt invoerbestanden downloaden via de onderstaande links. Gebruik de gedownloade bestanden om te uploaden naar Amazon S3 door een map en bestanden te maken zoals weergegeven in onderstaande schermafbeelding door de instructie te volgen hier. De details van elk bestand vindt u in de volgende lijst:

Registreer de bestanden in AWS Glue Data Catalog met behulp van crawlers

De volgende instructies laten zien hoe u bestanden kunt registreren die zijn gedownload naar de AWS Glue Data Catalog met behulp van crawlers. We organiseren bestanden in databases en tabellen met behulp van AWS Glue Data Catalog, volgens de volgende stappen. Het wordt aanbevolen om de documentatie door te nemen om te leren hoe u een AWS-lijmdatabase. Crawlers kunnen het proces van het registreren van onze gedownloade bestanden in de catalogus automatiseren in plaats van dit handmatig te doen. U maakt de volgende databases in de AWS Glue Data Catalog:

lobrisklobmarkethr

Voorbeeldstappen om een AWS Glue-database voor te maken lobrisk gegevens zijn als volgt:

- Ga naar uw AWS-lijmconsole.

- Selecteer vervolgens databases voor Gegevenscatalogus.

- Kies Voeg database toe en voer de naam van de databases in als lobris.

- kies Maak een database, zoals weergegeven in de volgende schermafbeelding.

Herhaal de stappen voor het maken van een andere database, zoals lobmarket en hr.

Een AWS Glue Crawler scant de bovenstaande bestanden en catalogiseert metadata erover in de AWS Glue Data Catalog. De Glue Data Catalog organiseert deze Amazon S3-gegevens in tabellen en databases, waarbij kolommen en gegevenstypen worden toegewezen, zodat de gegevens kunnen worden opgevraagd met behulp van SQL die Amazon Redshift Spectrum kan begrijpen. Bekijk alstublieft de AWS Glue-documentatie over het maken van de Glue Crawler. Zodra de AWS Glue-crawler is uitgevoerd, ziet u de volgende respectieve database en tabellen:

lobrisklob_risk_high_confidential_publiclob_risk_high_confidential

lobmarketcredit_card_transaction_pcicredit_card_transaction_pci_public

hrcustomers_pii_hpr_publiccustomers_pii_hpr

Voorbeeldstappen voor het maken van een AWS Glue Crawler voor lobrisk gegevens zijn als volgt:

- kies crawlers voor Gegevenscatalogus in AWS Glue-console.

- Kies vervolgens Creëren van crawler. Geef de crawlernaam op als

lobrisk_crawlerEn kies Volgende.

Zorg ervoor dat u de gegevensbron selecteert als Amazon S3 en blader door het Amazon S3-pad naar de lob_risk_high_confidential_public map en kies een Amazon S3-gegevensbron.

- Crawlers kunnen meerdere mappen in Amazon S3 crawlen. Kiezen Een gegevensbron toevoegen en pad opnemen

S3://<<Your Bucket >>/ lob_risk_high_confidential.

- Nadat je nog een Amazon S3-map hebt toegevoegd, kies je vervolgens Volgende.

- Maak vervolgens een nieuwe IAM-rol in de Configuratiebeveiliging instellingen.

- Kies Volgende.

- Selecteer de doeldatabase als

lobrisk. Kiezen Volgende.

- Volgende, onder Beoordeling, kiezen Creëren van crawler.

- kies Crawler uitvoeren. Hierdoor worden twee tabellen gemaakt:

lob_risk_high_confidential_publicenlob_risk_high_confidentialonder databanklobrisk.

Maak op dezelfde manier een AWS Glue-crawler voor lobmarket en hr gegevens met behulp van de bovenstaande stappen.

Creëer AWS IAM-rollen

Maak met behulp van AWS IAM de volgende IAM-rollen met Amazon Redshift-, Amazon S3-, AWS Glue- en AWS Lake Formation-machtigingen.

Via deze link kunt u AWS IAM-rollen in deze dienst aanmaken. Later kunt u een beheerd beleid aan deze IAM-rollen koppelen:

iam_redshift_pcipii(AWS IAM-rol gekoppeld aan Amazon Redshift-cluster)AmazonRedshiftFullAccessAmazonS3FullAccess- Voeg als volgt inlinebeleid (Lakeformation-inline) voor toestemming voor Lake Formation toe:

iam_redshift_hpr(AWS IAM-rol gekoppeld aan Amazon Redshift-cluster): Voeg het volgende beheerd toe:AmazonRedshiftFullAccessAmazonS3FullAccess- Voeg inline-beleid toe (Lakeformation-inline), dat eerder is gemaakt.

iam_redshift_public(AWS IAM-rol gekoppeld aan Amazon Redshift-cluster): Voeg het volgende beheerde beleid toe:AmazonRedshiftFullAccessAmazonS3FullAccess- Voeg inline-beleid toe (Lakeformation-inline), dat eerder is gemaakt.

LF_admin(Lake Formation-beheerder): Voeg het volgende beheerde beleid toe:AWSLakeFormationDataAdminAWSLakeFormationCrossAccountManagerAWSGlueConsoleFullAccess

Gebruik Lake Formation-taggebaseerde toegangscontrole (LF-TBAC) om toegang te krijgen tot de AWS Glue-gegevenscatalogustabellen.

LF-TBAC is een autorisatiestrategie die machtigingen definieert op basis van attributen. Gebruik makend van LF_admin Lake Formation-beheerder, kunt u LF-tags maken, zoals vermeld in de volgende details:

| sleutel | Waarde |

|---|---|

| Classificatie:HPR | Nee ja |

| Classificatie:PCI | Nee ja |

| Classificatie: PII | Nee ja |

| classificaties | niet-gevoelig, gevoelig |

Volg de onderstaande instructies om Lake Formation-tags te maken:

- Log in op Lake Formation Console (

https://console.aws.amazon.com/lakeformation/) met behulp van de LF-Admin AWS IAM-rol. - Ga naar LF-Tags en machtigingen in Machtigingen secties.

- kies LF-tag toevoegen.

- Maak de resterende LF-Tags zoals aangegeven in de bovenstaande tabel. Eenmaal aangemaakt, vindt u de LF-Tags zoals hieronder weergegeven.

Wijs LF-TAG toe aan de AWS Glue-catalogustabellen

Het toewijzen van Lake Formation-tags aan tabellen impliceert doorgaans een gestructureerde aanpak. De Lake Formation-beheerder kan tags toewijzen op basis van verschillende criteria, zoals gegevensbron, gegevenstype, bedrijfsdomein, gegevenseigenaar of gegevenskwaliteit. U heeft de mogelijkheid om LF-Tags toe te wijzen aan Data Catalog-assets, inclusief databases, tabellen en kolommen, waardoor u de toegang tot bronnen effectief kunt beheren. Toegang tot deze bronnen is beperkt tot opdrachtgevers die overeenkomstige LF-Tags hebben gekregen (of degenen aan wie toegang is verleend via de benoemde bronbenadering).

Volg de instructies in de geeflink om LF-TAGS aan Glue toe te wijzen Gegevenscatalogustabellen:

| Lijmcatalogustabellen | sleutel | Waarde |

|---|---|---|

customers_pii_hpr_public |

Classificatie | niet-gevoelig |

customers_pii_hpr |

Classificatie:HPR | ja |

credit_card_transaction_pci |

Classificatie:PCI | ja |

credit_card_transaction_pci_public |

classificaties | niet-gevoelig |

lob_risk_high_confidential_public |

classificaties | niet-gevoelig |

lob_risk_high_confidential |

Classificatie: PII | ja |

Volg de onderstaande instructies om als volgt een LF-Tag toe te wijzen aan Glue Tables vanuit de AWS Console:

- Om toegang te krijgen tot de databases in Lake Formation Console, gaat u naar de Data catalogus sectie en kies databases.

- Selecteer het lobris databank en kies Bekijk tabellen.

- kies lob_risk_high_confidential tabel en bewerk de LF-tags.

- Wijs het Classificatie:HPR as Toegewezen sleutels en Waarden als Ja. Kiezen Bespaar.

- Wijs op dezelfde manier de classificatie toe sleutel en Waarde als niet-gevoelig voor de

lob_risk_high_confidential_publictafel.

Volg de bovenstaande instructies om tabellen toe te wijzen aan de resterende tabellen lobmarket en hr databases.

Verleen machtigingen aan bronnen met behulp van een LF-Tag-expressie die wordt toegekend aan Redshift IAM-rollen

Grant kiezen, beschrijven Lake Formation-machtiging voor LF-Tags en Redshift IAM-rol met behulp van Lake Formation Administrator in Lake Formation Console. Om toe te kennen, volgt u de documentatie.

Gebruik de volgende tabel om de overeenkomstige IAM-rol aan LF-tags toe te kennen:

| IAM-rol | LF-Tags-sleutel | LF-Tags-waarde | Toestemming |

|---|---|---|---|

iam_redshift_pcipii |

Classificatie: PII | ja | Beschrijf, selecteer |

| . | Classificatie:PCI | ja | . |

iam_redshift_hpr |

Classificatie:HPR | ja | Beschrijf, selecteer |

iam_redshift_public |

classificaties | niet-gevoelig | Beschrijf, selecteer |

Volg de onderstaande instructies om machtigingen te verlenen aan LF-tags en IAM-rollen:

- Kies Data lake-machtigingen in machtigingen sectie in de AWS Lake Formation Console.

- Kies Subsidies. Kiezen IAM-gebruikers en rollen in opdrachtgevers.

- Selecteer in LF-tags of catalogusbronnen sleutel as

Classificationsen waarden asnon-sensitive.

- Selecteer vervolgens Tabelrechten as Selecteer en beschrijf. Kiezen subsidies.

Volg de bovenstaande instructies voor de resterende LF-Tags en hun IAM-rollen, zoals weergegeven in de vorige tabel.

Wijs de IdP-gebruikersgroepen toe aan de Redshift-rollen

Gebruik in Redshift Native IdP-federatie om de IdP-gebruikersgroepen toe te wijzen aan de Redshift-rollen. Gebruik Query-editor V2.

Externe schema's maken

Maak in Redshift externe schema's met behulp van AWS IAM-rollen en met behulp van AWS Glue Catalog-databases. Externe schema's worden gemaakt volgens de gegevensclassificatie met behulp van iam_role.

Controleer de lijst met tabellen

Controleer de lijst met tabellen in elk extern schema. In elk schema worden alleen de tabellen vermeld waaraan Lake Formation heeft toegekend IAM_ROLES gebruikt om een extern schema te maken. Hieronder vindt u linksboven de lijst met tabellen in Redshift-querybewerking v2-uitvoer.

Verleen het gebruik van externe schema's aan verschillende lokale Redshift-rollen

In Redshift kunt u het gebruik van externe schema's als volgt toekennen aan verschillende lokale Redshift-rollen:

Controleer de toegang tot het externe schema

Controleer de toegang tot het externe schema met behulp van een gebruiker van het Lob Risk-team. Gebruiker lobrisk_pci_user gefedereerd in de lokale rol van Amazon Redshift rs_lobrisk_pci_role. Rol rs_lobrisk_pci_role heeft alleen toegang tot het externe schema external_lobrisk_pci.

Bij het opvragen van tabel uit external_lobmarket_pci schema, zult u zien dat uw toestemming wordt geweigerd.

De geautomatiseerde toegangsverlening van BMO

In samenwerking met de bank hebben we een raamwerk voor toegangsvoorziening ontwikkeld waarmee de bank een centrale opslagplaats kan creëren van gebruikers en tot welke gegevens zij toegang hebben. Het beleidsbestand wordt opgeslagen in Amazon S3. Wanneer het bestand wordt bijgewerkt, wordt het verwerkt en worden er berichten in geplaatst Amazon SQS. AWS Lambda gebruikt Data API wordt gebruikt om toegangscontrole toe te passen op Amazon Redshift-rollen. Tegelijkertijd, AWS Lambda wordt gebruikt om op tags gebaseerde toegangscontrole in AWS Lake Formation te automatiseren.

Voordelen van het adopteren van dit model waren:

- Een schaalbaar automatiseringsproces gecreëerd om het dynamisch toepassen van veranderend beleid mogelijk te maken.

- Gestroomlijnde toegang en verwerking van gebruikerstoegang met bestaand ondernemingstoegangsbeheer.

- Elke branche heeft de mogelijkheid gekregen om de toegang tot de gevoelige gegevens waarvan zij eigenaar zijn te beperken en de gegevens en privacy van klanten op bedrijfsniveau te beschermen.

- Vereenvoudigd het AWS IAM-rollenbeheer en -onderhoud door het aantal vereiste rollen aanzienlijk te verminderen.

Met de recente release van Amazon Redshift-integratie met AWS Identity Center, waarmee identiteitspropagatie binnen de AWS-service kan worden gebruikt om dit te vereenvoudigen en te schalen uitvoering.

Conclusie

In dit bericht hebben we je laten zien hoe je robuuste toegangscontroles voor gevoelige klantgegevens in Amazon Redshift kunt implementeren, wat een uitdaging was bij het definiëren van veel verschillende AWS IAM-rollen. De oplossing die in dit bericht wordt gepresenteerd, laat zien hoe organisaties kunnen voldoen aan de behoeften op het gebied van gegevensbeveiliging en compliance met een geconsolideerde aanpak, waarbij gebruik wordt gemaakt van een minimale set AWS IAM-rollen, georganiseerd op basis van gegevensclassificatie in plaats van op basis van bedrijfsonderdelen.

Door de native integratie van Amazon Redshift met externe IdP te gebruiken en RBAC-beleid te definiëren in zowel Redshift als AWS Lake Formation, kunnen gedetailleerde toegangscontroles worden toegepast zonder een buitensporig aantal verschillende rollen te creëren. Hierdoor profiteert u van de voordelen van op rollen gebaseerde toegang, terwijl de administratieve overhead wordt geminimaliseerd.

Andere financiële dienstverleners die klantgegevens willen beveiligen en aan complianceregels willen voldoen, kunnen een vergelijkbare geconsolideerde RBAC-aanpak volgen. Zorgvuldige beleidsdefinitie, afgestemd op datagevoeligheid in plaats van op bedrijfsfuncties, kan de proliferatie van AWS IAM-rollen helpen verminderen. Dit model combineert beveiliging, compliance en beheerbaarheid voor het beheer van gevoelige gegevens in Amazon Redshift en bredere clouddataplatforms.

Kortom, een gecentraliseerd RBAC-model op basis van dataclassificatie stroomlijnt het toegangsbeheer en biedt tegelijkertijd robuuste gegevensbeveiliging en compliance. Deze aanpak kan elke organisatie ten goede komen die gevoelige klantinformatie in de cloud beheert.

Over de auteurs

Amy Tseng is Managing Director Data en Analytics (DNA) Integratie bij BMO. Ze is een van de AWS Data Hero. Ze heeft meer dan 7 jaar ervaring met Data- en Analytics Cloud-migraties in AWS. Buiten haar werk houdt Amy van reizen en wandelen.

Amy Tseng is Managing Director Data en Analytics (DNA) Integratie bij BMO. Ze is een van de AWS Data Hero. Ze heeft meer dan 7 jaar ervaring met Data- en Analytics Cloud-migraties in AWS. Buiten haar werk houdt Amy van reizen en wandelen.

Jack Lin is Director of Engineering op het Data Platform bij BMO. Hij heeft meer dan 20 jaar ervaring in platform- en software-engineering. Buiten zijn werk houdt Jack van voetballen, voetbalwedstrijden kijken en reizen.

Jack Lin is Director of Engineering op het Data Platform bij BMO. Hij heeft meer dan 20 jaar ervaring in platform- en software-engineering. Buiten zijn werk houdt Jack van voetballen, voetbalwedstrijden kijken en reizen.

Regis Chow is directeur DNA-integratie bij BMO. Hij heeft ruim 5 jaar ervaring met het werken in de cloud en vindt het leuk om problemen op te lossen door middel van innovatie in AWS. Buiten het werk houdt Regis van alles wat buiten is, hij is vooral gepassioneerd door golf en gazononderhoud.

Regis Chow is directeur DNA-integratie bij BMO. Hij heeft ruim 5 jaar ervaring met het werken in de cloud en vindt het leuk om problemen op te lossen door middel van innovatie in AWS. Buiten het werk houdt Regis van alles wat buiten is, hij is vooral gepassioneerd door golf en gazononderhoud.

Nishchai JM is een Analytics Specialist Solutions Architect bij Amazon Web Services. Hij is gespecialiseerd in het bouwen van Big-data-applicaties en helpt klanten bij het moderniseren van hun applicaties op Cloud. Hij denkt dat Data nieuwe olie is en besteedt het grootste deel van zijn tijd aan het afleiden van inzichten uit de Data.

Nishchai JM is een Analytics Specialist Solutions Architect bij Amazon Web Services. Hij is gespecialiseerd in het bouwen van Big-data-applicaties en helpt klanten bij het moderniseren van hun applicaties op Cloud. Hij denkt dat Data nieuwe olie is en besteedt het grootste deel van zijn tijd aan het afleiden van inzichten uit de Data.

Harshida Patel is een Principal Solutions Architect, Analytics bij AWS.

Harshida Patel is een Principal Solutions Architect, Analytics bij AWS.

Raghu Kuppala is een Analytics Specialist Solutions Architect die ervaring heeft met het werken op het gebied van databases, datawarehousing en analyse. Buiten zijn werk houdt hij ervan om verschillende keukens uit te proberen en tijd door te brengen met zijn familie en vrienden.

Raghu Kuppala is een Analytics Specialist Solutions Architect die ervaring heeft met het werken op het gebied van databases, datawarehousing en analyse. Buiten zijn werk houdt hij ervan om verschillende keukens uit te proberen en tijd door te brengen met zijn familie en vrienden.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://aws.amazon.com/blogs/big-data/how-bmo-improved-data-security-with-amazon-redshift-and-aws-lake-formation/