ESETの研究者が、数十のマルウェア ファミリで使用されるサービスとしての暗号化として動作する、蔓延している暗号化プログラムの詳細を明らかにする

このブログ投稿では、最初に文書化された AceCryptor の動作を検証します。 アバスト。 このクリプターは 2016 年から存在しており、その存在を通じて数十のマルウェア ファミリをパックするために使用されてきたため、このマルウェアの技術的な部分の多くはすでに説明されています。 すでにこのクリプタについて読んだことがあるかもしれません。このクリプタはさまざまな名前で知られています。 DJVU 難読化, スモークローダーのステージ1, RedLine スティーラーのステージ 1、2、3, シンプルで人気のパッカーなどなど… 公開されているブログ投稿の多く (すべてではありません) では、このクリプターを別個のマルウェア ファミリとしてさえ認識していません。そのため、すべての点を結び付けて、その亜種の技術的な分析だけでなく、 AceCryptor がパックされているマルウェア ファミリの概要と、AceCryptor がどのように蔓延しているかについて説明します。

マルウェア作成者にとって、自分の作成物を検出から保護することは困難な作業です。 クリプターは、配布されるマルウェアに対する最初の防御層です。 攻撃者が独自のカスタム暗号化装置を作成して維持することはできますが、クライムウェア脅威攻撃者にとって、暗号化装置をいわゆる FUD (完全に検出不可能) 状態に維持することは、多くの場合、時間がかかり、技術的に困難な作業となる場合があります。 このような保護に対する需要により、さまざまな保護が生み出されています。 クリプターとして–サービス マルウェアをパックする (CaaS) オプション。 これらのクリプタには、ペイロードの隠蔽を実現するために組み合わせられた複数の対 VM、対デバッグ、および対分析技術が含まれる場合があります。

- AceCryptor は、数十の非常によく知られたマルウェア ファミリにパッキング サービスを提供します。

- AceCryptor のサンプルは世界中で非常に蔓延しています。これを使用する複数の攻撃者が、独自のキャンペーンでパックされたマルウェアを積極的に拡散しているためです。

- AceCryptor は高度に難読化されており、長年にわたって検出を回避するために多くの技術が組み込まれてきました。

- AceCryptor には複数の亜種があり、このブログ投稿で説明されています。

- 他の研究者によって行われた技術分析 (主に、このクリプターが他のマルウェアの一部/段階として現れる) を見つけることは可能ですが、ESET Research は、AceCryptor の機能だけでなく、その歴史と広がりについても包括的な概要を提供することを目的としています。

- 2021 年から 2022 年にかけて、ESET は AceCryptor によってパックされたマルウェアの影響を受けた 80,000 人を超える顧客を保護しました。

統計と満員家族の概要

2016 年に AceCryptor が初めて出現して以来、多くのマルウェア作成者がこのクリプターのサービスを使用してきました。Emotet のような最も有名なクライムウェアでさえ、独自のクリプターを使用していなかった頃はそのサービスを使用してきました。 2021 年から 2022 年にかけて、ESET は 80,000 を超える AceCryptor の一意のサンプルを検出しました。 内部には多数の異なるマルウェア ファミリが詰め込まれているため、AceCryptor は CaaS としてどこかで販売されていると考えられます。 検出された一意のファイルの数を考慮すると、このサービスの正確な価格はわかりませんが、AceCryptor 作者の利益は無視できないものであると推測されます。

過去数年間で大量のサンプルが存在したため、以下の統計は 2021 年と 2022 年に検出されたサンプルのみに基づいています。図 1 からわかるように、検出ヒットはこの XNUMX 年間を通じて非常に均等に分布していました。キャンペーンを同期しない多数の脅威アクターによって使用されるマルウェア。

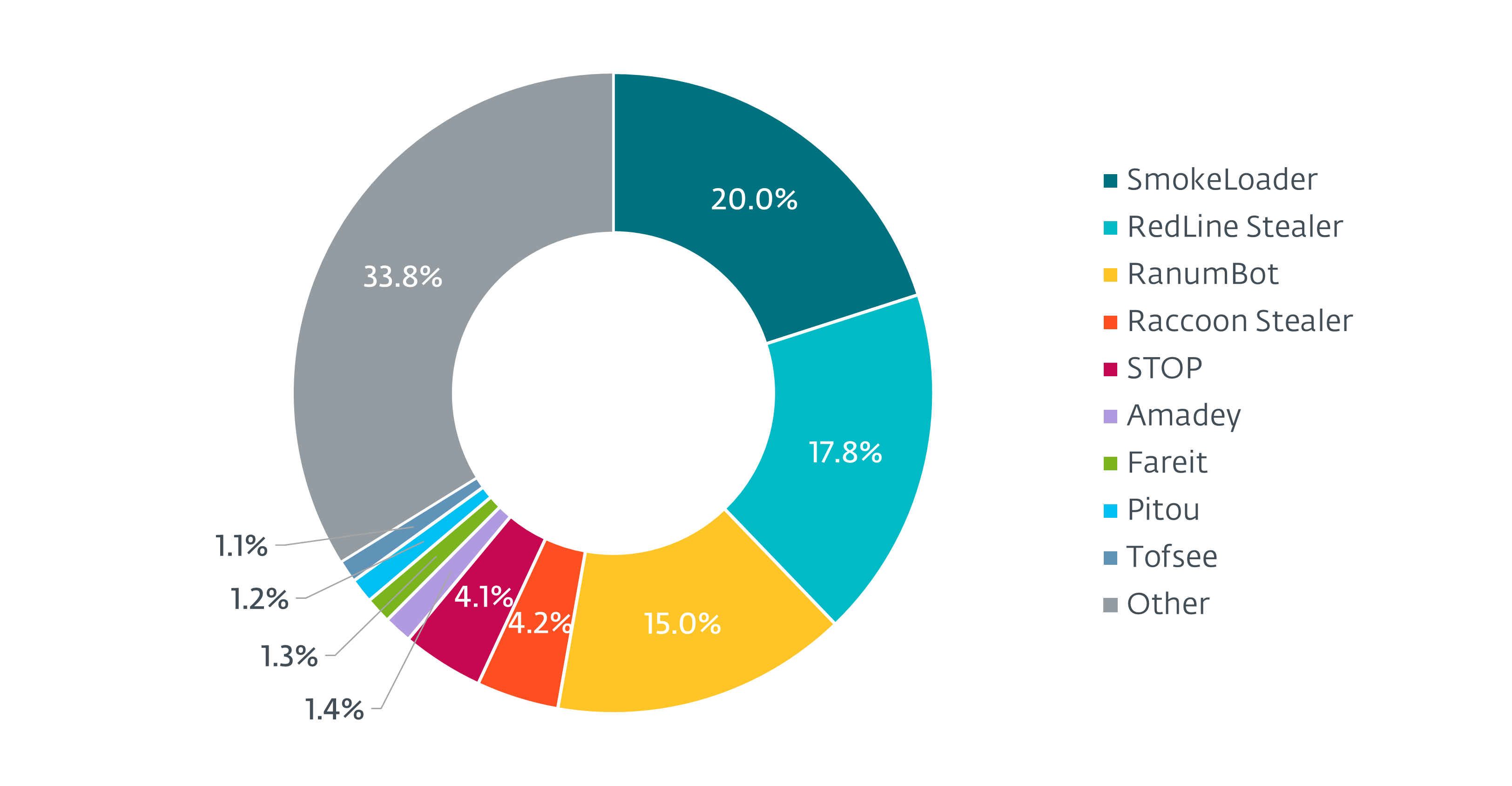

AceCryptor によってパックされたマルウェアを調べたところ、200 を超える ESET 検出名が見つかりました。 もちろん、難読化の更新や変更により、2 つのマルウェア ファミリが個々の亜種にわたって複数の検出名を持つ可能性があります。たとえば、MSIL/Spy.RedLine.A と MSIL/Spy.RedLine.B は両方とも RedLine Stealer マルウェアの検出名です。 。 他の一部のマルウェアの検出名はファミリー別ではなく、クラス別 (ClipBanker や Agent など) です。これは、解凍されたマルウェア サンプルの多くは一般的なクリップボード スティーラー、トロイの木馬などであり、それほど広範囲には普及していない、またはわずかに拡散しているだけであるためです。さまざまなパブリック リポジトリで公開されている他の既知のマルウェアの修正された亜種。 グループ化後、解凍後に見つかったマルウェア ファミリには、SmokeLoader、RedLine Stealer、RanumBot、Raccoon Stealer、STOP ランサムウェア、Amadey、Fareit、Pitou、Tofsee、Taurus、Phobos、Formbook、Danabot、Warzone などが含まれていると結論付けることができます。 … 図 XNUMX は、AceCryptor によってパックされた、いくつかのよく知られた流行しているマルウェア ファミリに属するサンプルの量の概要を示しています。

AceCryptor などの CaaS プロバイダーのアクティビティを監視すると、そのサービスを使用するマルウェアの監視に役立ちます。 例として、1 年第 2022 四半期に初めて確認された RedLine Stealer について考えてみましょう。図 3 からわかるように、RedLine Stealer ディストリビュータは、RedLine Stealer の存在開始当初から AceCryptor を使用しており、現在も使用し続けています。 したがって、AceCryptor (およびその他の CaaS) を確実に検出できることは、新たな脅威を可視化するだけでなく、脅威アクターの活動を監視することにも役立ちます。

犠牲者

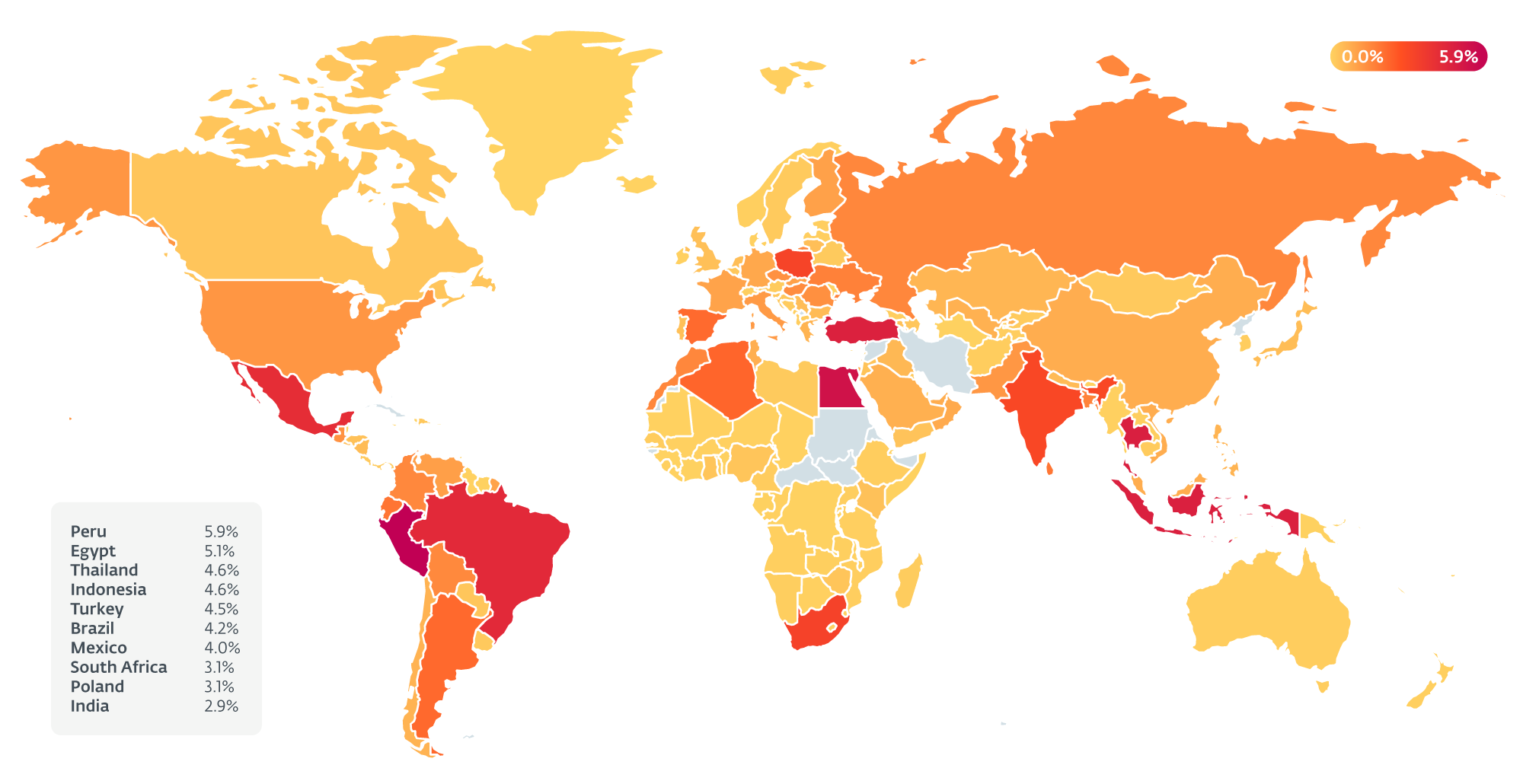

AceCryptor 内に詰め込まれているマルウェアの多様性と、さまざまなマルウェア作成者の関心の多様性から予想されるように、AceCryptor は世界中のどこでも見られます。 2021 年から 2022 年にかけて、ESET テレメトリはこのマルウェアの 240,000 件を超える検出ヒットを検出しました。これは毎月 10,000 件を超えるヒットに相当します。 図 4 は、2021 年と 2022 年に検出数が最も多かった国を示しています。

2021 年から 2022 年にかけて、ESET 製品は、80,000 台以上の顧客のコンピューター上で AceCryptor によってパックされたマルウェアの亜種を検出し、ブロックしました。 また、AceCryptor の 80,000 を超える固有のサンプルも発見されました。 もちろん、あらゆるサンプルが複数のコンピューターで検出される可能性や、XNUMX つのコンピューターが ESET ソフトウェアによって複数回保護される可能性はありますが、一意のハッシュの数は、AceCryptor の作成者がその難読化と検出回避にどれほど積極的に取り組んでいるかを示しています。 AceCryptor の難読化の技術的な詳細については、 テクニカル分析 このブログ投稿の一部。

ここで言及する価値があるのは、AceCryptor の一意のサンプルの数は非常に多いにもかかわらず、内部に詰め込まれている一意のサンプルの数は 7,000 未満であるということです。 これは、多くのマルウェア作成者がクリプターのサービスにどの程度依存しているか、また、独自のクリプター ソリューションを実装するために時間とリソースを投資するよりも、この種のサービスに料金を支払うことがいかに便利であるかを示しています。

販売

AceCryptor は複数の攻撃者によって使用されるため、AceCryptor によってパックされたマルウェアも複数の異なる方法で配布されます。 ESET テレメトリーによると、デバイスは主に海賊版ソフトウェアのトロイの木馬化インストーラー、または悪意のある添付ファイルを含むスパムメールを介して、AceCryptor が詰め込まれたマルウェアにさらされました。

AceCryptor が組み込まれたマルウェアにさらされるもう XNUMX つの方法は、AceCryptor で保護された新しいマルウェアをダウンロードした他のマルウェアを経由することです。 例としては、Amadey ボットネットが挙げられます。Amadey ボットネットは、AceCryptor が組み込まれた RedLine Stealer をダウンロードしていることが観察されています。

これは双方向で機能し、AceCryptor によって保護されているマルウェア ファミリの一部は、新しい追加のマルウェアをダウンロードする可能性もあることに注意してください。

テクニカル分析

現在、AceCryptor は多段階の XNUMX 層アーキテクチャを使用しています。 現在使用されている最初の層には XNUMX つの既知のバージョンがあります。 TEA (Tiny Encryption Algorithm) を使用して XNUMX 番目の層と、 線形合同生成器 (LCG) Microsoft Visual/Quick/C++ から第 XNUMX 層を復号化します。 XNUMX 番目の層は防御トリックを実行し、復号化して XNUMX 番目の層を起動するシェルコードです。 最後に、XNUMX 番目の層は、いくつかの反捜査トリックも実行するシェルコードであり、そのタスクはペイロードを起動することです。 XNUMX 番目の層には XNUMX つの既知のバージョンがあります。XNUMX つのバージョンはプロセスの空洞化を実行し、もう XNUMX つはリフレクティブ ローダーを使用し、最終ペイロードの PE で独自のイメージを上書きします。

層1

レイヤ 1 には XNUMX つのバージョンがありますが、それらは非常によく似ています。 彼らの主なタスクは次のように要約できます。

- 暗号化されたレイヤー 2 を割り当てられたメモリにロードします。

- レイヤ 2 を復号化します。

- レイヤ 2 を呼び出すか、レイヤ XNUMX にジャンプします。

この段階で最も重要な部分は難読化です。 長年にわたり、新しい難読化が追加され、バイナリのほぼすべての部分が何らかの方法でランダム化され、難読化されています。 これは、YARA ルールや静的検出を考え出そうとする人にとって大きな問題を引き起こします。

ループ

著者は複数の難読化のためにループを活用しています。 最初の最も簡単な手法は、分析をより困難にするためにジャンク コードを含むループを使用することです。 AceCryptor の最初のサンプルを登録した 2016 年以来、ジャンク コードの使用が確認されています。 これらのループには多くの API 呼び出しが含まれており、何が起こっているのかわからないアナリストの速度が低下するだけでなく、API 呼び出しをフックするサンドボックスのログが膨大になり、API 呼び出しが役に立たなくなります。 ループには多くの MOV 命令と数学演算が含まれる場合がありますが、これも単にアナリストを混乱させ、結果的に解析時間を延長するためです。

ループの XNUMX 番目の使用法は、 遅延を達成する。 AceCryptor の一部のバージョンはほぼ即座にレイヤー 2 を起動しますが、他のバージョンには非常に時間がかかるループが含まれており、実行が数十分も遅くなる可能性があります。マルウェアの一部の実行を遅延させることは既知の手法ですが、 Sleep などの API 呼び出しを使用すると、すでにいくつかのフラグが発生している可能性があります。 そうでない場合でも、次のようないくつかのサンドボックス カッコウサンドボックス 睡眠スキップテクニックを実装して遅延を回避し、興味深い部分に進みます。 ループによる遅延の実装やジャンク コードの実行も、動的分析の際に複雑になります。分析者は、どのループがジャンク ループでスキップできるかを特定する必要があるためです。

ループを使用した XNUMX 番目の難読化手法は、重要な操作をループ内に隠すことで構成されます。 ジャンク ループの中には、特定の反復を待機するものがあり、その反復中に何かが発生します。 通常、API は次を使用してロードされます。 GetProcAddress、これは後で使用されるか、暗号化されたデータのオフセットのような定数がマスク解除されます。 ループの特定の反復が発生しない場合、サンプルは後でクラッシュします。 これは、ジャンク コードと組み合わせると、マルウェアを動的に分析するには、まずどのループまたはループの反復をスキップでき、どのループをスキップできないかを分析する必要があることを意味します。 これは、アナリストがジャンク コードの分析に時間を費やすことも、すべてのジャンク コードが実行されるまで待つこともできることを意味します。 図 6 には XNUMX つのループがあり、最初のループには後続の実行にとって重要な操作が含まれており、もう XNUMX つはジャンク コードでいっぱいです。 もちろん、これは、特に重要な操作を含むループにジャンク コードも含まれている場合、すべてのループで簡単に確認できるわけではありません (そして、ほとんどのサンプルでは確認できません)。

ランダム化 – YARA をしてはならない

最初の層のもう XNUMX つの重要な部分はランダム化です。 ジャンク コードと前述のループは、次のような方法で各サンプル内でランダム化されます。

- 反復回数が変化します。

- API 呼び出しが変更され、

- API 呼び出しの数が変化し、

- ジャンク算術または MOV 命令が変更されます。

このようなランダム化により、復号化アルゴリズムとキーの特定が非常に複雑になる可能性もあります。 図 7 と図 8 では、元の難読化されていない TEA アルゴリズムと難読化されたバージョンの TEA アルゴリズムを確認できます。 難読化されたバージョンでは、ジャンクな算術命令だけでなく、アルゴリズムの一部がサブルーチンにまとめられ、既知の定数 (図 7 の合計とデルタ) がマスクされます。これにより、アルゴリズムを正しく識別する可能性が低くなり、確実に困難になります。 。

ランダム化されるのはコードだけではありません。 暗号化されたレイヤー 2 とその復号化キーは現在、通常、 .text or .data セクションにありますが、サンプル間で変化するいくつかのオフセットを使用して非表示にされます。 また、レイヤー 2 の復号化に成功した後、いくつかのサンプルでは、レイヤー 2 のコードが復号化されたデータの先頭にありますが、先頭にランダム データのブロックが含まれるサンプルもあり、正しいオフセットを知る必要があります。レイヤ 2 のコードの先頭を見つけます。

AceCryptor の作成者は、次の特性もランダム化します。

- PDB パスは常に次で始まります。 C:、ただし、パスの残りの部分はランダムです。

- 図 9 に示すように、ランダムな名前とコンテンツを持つリソース。AceCryptor の作成者は、ランダムに生成されたデータを含むランダムに生成されたリソースをサンプルに入力します。 これは、サンプルの疑わしさを軽減し、実際の暗号化されたデータを見つけるのをより困難にするために行われていると考えられます。 リソースには以下を含めることができます。

- 文字列テーブル

- メニュー

- ビットマップ

- バイナリデータ

- コード内で使用される文字列。

- アイコン – 多くのサンプルで使用されているアイコンは似ているように見えますが、一意になるようにわずかに変更/ランダム化されています。

- ランダムなダミーセクション名。

- レイヤ 2 データのメモリ割り当て機能 – GlobalAlloc, LocalAlloc, VirtualAlloc.

- コードの実行に重要な一部の API の使用 – これらは静的にインポートまたは取得される可能性があります。 モジュールハンドルAの取得 & GetProcAddress.

Previous versions

長年にわたり、AceCryptor の作成者はマルウェアの開発に熟練し、クリプターは変化し、進化しました。 多くの小さな変更、更新、改善がありましたが、レイヤー 1 の古いバージョンの興味深い機能には次のものが含まれていました。

- 2016 年、AceCryptor は XTEA 暗号化アルゴリズムを備えたレイヤー 1 のバージョンを使用しました。

- 2017 年から 2018 年にかけて、AceCryptor はもう 1 つのレイヤー 4 バージョンを使用し、使用された暗号化アルゴリズムは RCXNUMX でした。

- レイヤ 1 の最初の (X)TEA および LCG バージョンは 2016 年に登場しました。LCG バージョンとは異なり、XTEA バージョンはすぐに使用されなくなり、TEA バージョンに置き換えられました。

- 古いバージョンでは、暗号化されたレイヤー 2 は BMP イメージに隠されたリソース内にありました。 この画像は、幅と高さがランダムに生成され、画像の中央が切り取られて暗号化されたデータに置き換えられました。 データは正しいオフセットで見つかる必要がありました。

層2

AceCryptor のレイヤー 2 は 2019 年に登場しました。それまで、AceCryptor はレイヤー 3 から直接レイヤー 1 を起動していました。このレイヤーはレイヤー 3 の追加の暗号化と保護として機能し、図 11 に示すように、次の XNUMX つの部分で構成されています。

- 位置に依存しないコード、

- 私たちが名付けたカスタム構造 L2_INFO_STRUCT、レイヤー 3 に関する情報が含まれており、

- レイヤ3のデータ

最初のステップとして、AceCryptor は一般的な手法を使用して、いくつかの API 関数アドレスを取得します。 それは解決します GetProcAddress & ライブラリAをロードする を使用した関数 PEB_LDR_DATA ロードされたモジュールを横断し、エクスポート名のハッシュ値をハードコードされた値と比較します。 AceCryptor はチェックサム関数として、 shl1_add 関数、すでに実装されています ハッシュデータベースこれにより、解決された API をより迅速に識別できるようになります。

|

Def hash(data): val = 0 for i in data: b = i b = 0xff & (b | 0x60) val = val + b val = val << 1 val = 0xffffffff & val return val |

図12。 shl1_add ハッシュ 実装 Pythonで

次に、AceCryptor はハンドルを取得します。 kernel32.dll ライブラリAをロードする そしてそれを使用し、 GetProcAddress より多くの API を解決します。

次のステップでは、AceCryptor はカスタム構造からの情報を使用します。 L2_INFO_STRUCT (図 13 を参照)。これは、図 11 に示すように、位置に依存しないコードの最後にあります。

|

Struct __unaligned __declspec(align(1)) L2_INFO_STRUCT { DWORD encryptedDataSize; DWORD keySeed; BYTE compressionFlag; DWORD decompressedDataSize; … //empty fields (padding or reserved for future use) filled with zeros } |

図 13. の概要 L2_INFO_STRUCT レイヤー2から

次のステップでは、AceCryptor は次の方法で暗号化されているレイヤー 3 を復号します。 LCG Microsoft Visual/QuickC/C++ から。 復号化はその場で行われます。 もし 圧縮フラグ が設定されている場合、AceCryptor は VirtualAlloc API を使用して、復号化されたデータを LZO_1Z 解凍アルゴリズムで解凍します。 この後、実行は復号化され、必要に応じて解凍されたレイヤー 3 にジャンプします。

レイヤー 3 – プロセスの空洞化

最初のステップとして、AceCryptor は次のアドレスを取得します。 ライブラリAをロードする & GetProcAddress API は ` 2 と同じ方法 – ロードされたモジュールを走査し、エクスポートを走査し、使用します shl1_add チェックサム。 次に、AceCryptor は複数の API 関数アドレスと DLL ハンドルを取得します。

次のステップでは、AceCryptor が API を使用します。 GetFileAttributesA というファイルのファイルシステム属性をチェックします。 APF本社。 属性は次のものと比較されます 存在しないフラグの組み合わせ 0x637ADF であり、それらが等しい場合、プログラムは無限ループに陥ります。 これはすでに十分に隠蔽されている最後の層で使用されており、これがここでの唯一のトリックではないため、これは別の難読化手法ではなく、未知のものに対する文書化されていないアンチサンドボックス/アンチエミュレータトリックであると想定します。ただし、この値を返す特定のサンドボックス/エミュレータ。

プログラムが正常に続行される場合は、さらに別のアンチサンドボックス/アンチエミュレータチェックが行われます。 AceCryptor は API を使用するようになりました RegisterClassExA クラス名でクラスを登録するには saodkfnosa9uin。 次に、次の名前のウィンドウを作成しようとします。 mfoaskdfnoa ウィンドウExAの作成 API。 このチェックの最後のステップで、AceCryptor は API の使用を試みます。 投稿メッセージA & GetMessageA メッセージを伝えるために。 これらの API はそれほど頻繁に使用されないため、このチェックは、これらの API が実装されていないサンドボックスやエミュレータ、またはエミュレートされた API が適切に機能しない場所を回避するのに役立ちます。

これらのチェックに正常に合格した後、AceCryptor は プロセス中空技術 ここで、現在のプロセスの新しいインスタンスが作成されます (GetCommandLineA, プロセスAの作成)、最終ペイロードを新しく作成されたプロセスにマップし、それを起動します。

Previous versions

を使用した反捜査トリック RegisterClassExA, ウィンドウExAの作成, 投稿メッセージA, GetMessageA 以前のバージョン (例: SHA-1: 01906C1B73ECFFD72F98E729D8EDEDD8A716B7E3) レイヤ 1 以降で使用されていたことが確認されており (テストが行われ、クリプタのアーキテクチャが進化したとき)、レイヤ 3 に移動されました。

レイヤ 3 – 反射ローダー

最初のステップのレイヤーは、次のようになります 層2 & 層3 – プロセスの空洞化、のアドレスを取得します。 GetProcAddress & ライブラリAをロードする API 関数。 違いは、今回は何らかの理由で、著者が shl1_add チェックサム関数を使用しますが、最初に取得するのは GetProcAddress ロードされたモジュールの走査、エクスポートの走査、文字列の比較を介して。 次に、使用 GetProcAddress 彼らは、 ライブラリAをロードする 関数。 これら XNUMX つの API を使用して、AceCryptor はさらにいくつかの API 関数のアドレスとハンドルを読み込みます。 kernel32.dll.

コードには、AceCryptor がコードとデータを混合するトリックがあります (図 17 を参照)。 AceCryptor は、XNUMX 回の呼び出し後の戻りアドレスにある値を制御します。 この値はデフォルトで XNUMX に設定されており、後で AceCryptor が最終ペイロードのエントリ ポイントのアドレスをそこに書き込みます。 プログラムにパッチが適用され、値がゼロ以外の値に設定されている場合、プログラムはその値が指すアドレスにジャンプしてクラッシュします。

次のステップでは、AceCryptor は既知の処理を実行します。 アンチVM チェック Cuckoo Sandbox、IDA Pro+Bochs、および Norman SandBox を対象としています。 図 19 では、フラグが示されています。 SEM_NOALIGNMENTFAULTEXCEPT 値 0x04 は常に Cuckoo サンドボックスによって設定され、そのため、 エラーモードの設定 図 18 のコードでは、前の呼び出しで設定された値と同じ値は返されません。

図19。 からのコード カッコウサンドボックス

最後のステップでは、AceCryptor は最初に最終ペイロードが (再度) 圧縮されているかどうかを確認し、圧縮されている場合は LZO_1Z 解凍を使用します。 レイヤ 2 と同様に、レイヤ 3 反射ローダーはカスタム構造を使用します。 ENCRYPTED_DATA_INFO_STRUCT (図 16) は、位置に依存しないコードと最終ペイロードの間にあり、圧縮フラグ、ペイロードのセクション数、ペイロードの (解凍) 圧縮サイズ、エントリ ポイント アドレス、いくつかのディレクトリのアドレス、イメージなどの情報が含まれています。再配置テーブルのアドレスなど。 AceCryptor はこの情報を使用します (AceCryptor とは異なります)。 レイヤー 3 – プロセスの空洞化、最終ペイロードの PE を解析します) を使用して、リフレクティブ コード読み込み手法を実行します。この手法では、独自のイメージを最終ペイロードのイメージで再マップ (セクションのマップ、イメージのリベースなど) し、エントリ ポイントを呼び出してペイロードを起動します。

まとめ

AceCryptor は、長期にわたって蔓延している暗号化マルウェアであり、世界中に配布されています。 ダークウェブ/アンダーグラウンド フォーラムのどこかで CaaS として販売されると予想されます。 このマルウェアのサービスは数十の異なるマルウェア ファミリによって使用されており、その多くは静的検出に対する主な保護としてこのクリプタに依存しています。

このマルウェアは多くの脅威アクターによって使用されているため、誰でも影響を受ける可能性があります。 パックされたマルウェアは多様であるため、侵害された被害者に与える影響がどれほど深刻かを見積もることは困難です。 AceCryptor は、被害者のマシン上ですでに実行されている他のマルウェアによってドロップされた可能性があります。または、被害者が悪意のある電子メールの添付ファイルを開いたなどして直接被害を受けた場合、内部のマルウェアが追加のマルウェアをダウンロードした可能性があります。 したがって、損傷したマシンをクリーニングするのは非常に難しい場合があります。

現時点では、AceCryptor が特定の攻撃者に帰属することは不可能であり、今後も AceCryptor が広く使用されることが予想されますが、より綿密な監視は、このクリプターが組み込まれたマルウェア ファミリの新しいキャンペーンの防止と発見に役立ちます。

ESET Research は、非公開の APT インテリジェンス レポートとデータ フィードを提供します。 本サービスに関するお問い合わせは、 ESET脅威インテリジェンス ページで見やすくするために変数を解析したりすることができます。

IOC

注: リストされているファイルは、AceCryptor のさまざまなバージョンをカバーしたり、さまざまなマルウェアをパックしたりする、一定期間にわたるサンプルの合理的な選択です。

| SHA-1 | ファイル名 | ESET検出名 | 説明 |

|---|---|---|---|

| 0BE8F44F5351A6CBEF1A54A6DE7674E1219D65B6 | 無し | Win32/Kryptik.HPKJ | SmokeLoader が内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

| 0BE56A8C0D0DE11E0E97B563CAE6D1EE164F3317 | 無し | Win32/Kryptik.GOFF | レイヤ 1 の LCG バージョン。内部に SmokeLoader が詰め込まれており、レイヤ 2 の反捜査トリックです。 |

| 1E3D4230655411CB5F7C6885D7F947072B8F9F0F | 無し | Win32/Emotet.AW | レイヤ 4 の RC1 バージョン。内部に Emotet が詰め込まれています。 |

| 2FDD49A3F7D06FFFD32B40D35ABD69DEC851EB77 | 無し | Win32/Smokeloader.F | SmokeLoader が内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

| 3AC205BE62806A90072524C193B731A1423D5DFD | 無し | Win32/Kryptik.GPCG | SmokeLoader が内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

| 6ABF731B90C11FFBD3406AA6B89261CC9596FEFD | 無し | Win32/Kryptik.HRHP | RedLine スティーラーが内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

| 8E99A5EC8C173033941F5E00A3FC38B7DEA9DCB3 | 無し | Win32/Kryptik.FKYH | レイヤー 1 の TEA バージョン。内部に Filecoder.Q がパックされており、BMP イメージの次のレイヤーです。 |

| 15ADFFDA49C07946D4BD41AB44846EB673C22B2B | 無し | WinGo/RanumBot.B | レイヤー 1 の TEA バージョン。RanumBot が内部に詰め込まれ、難読化 – ランダムな PDB パス。 |

| 47DB52AB94B9A303E85ED1AA1DD949605157417E | 無し | Win32/Smokeloader.A | レイヤ 1 の TEA バージョン。内部に SmokeLoader が詰め込まれており、レイヤ 1 でのエミュレータ対策トリックが行われます。 |

| 70BC8C2DC62CF894E765950DE60EC5BD2128D55B | 無し | Win32/Smokeloader.F | SmokeLoader が内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

| 88B125DDA928462FDB00C459131B232A3CD21887 | 無し | Win32/Kryptik.GDTA | レイヤ 1 の TEA バージョン。内部に Herme が詰め込まれ、難読化 - 値がマスキングされます。 |

| 90A443787B464877AD9EB57536F51556B5BA8117 | 無し | Win32/Kovter.C | Kovter が内部に詰め込まれたレイヤー 1 の XTEA バージョン。 |

| 249BED77C1349BE7EC1FC182AFCCB1234ADFACDF | 無し | Win32/Smokeloader.F | SmokeLoader が内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

| 3101B17D73031384F555AE3ACD7139BBBAB3F525 | 無し | Win32/TrojanDownloader.Amadey.A | レイヤー 1 の TEA バージョン。中に Amadey が詰め込まれています。 |

| 8946E40255B57E95BAB041687A2F0F0E15F5FFCE | 無し | Win32/Kryptik.GKIN | LCG バージョンのレイヤー 1、内部に GandCrab が詰め込まれ、難読化 - 名前付きセクション。 |

| 946082F225C76F2FFBE92235F0FAF9FB9E33B784 | 無し | Win32/Filecoder.Locky.C | レイヤー 1 の LCG バージョン。中に Locky が詰め込まれています。 |

| A8ACF307EA747B24D7C405DEEF70B50B2B3F2186 | 無し | MSIL/Spy.RedLine.B | レイヤー 1 の LCG バージョン。中に RedLine Stealer が詰め込まれています。 |

| F8039D04FF310CEF9CA47AC03025BD38A3587D10 | 無し | Win32/Smokeloader.F | SmokeLoader が内部に詰め込まれたレイヤー 1 の TEA バージョン。 |

名前付きオブジェクト

| オブジェクトタイプ | オブジェクト名 |

|---|---|

| CLASS | saodkfnosa9uin |

| ウィンドウ | mfoaskdfnoa |

MITER ATT&CKテクニック

このテーブルは バージョン12 MITRE ATT&CK エンタープライズ技術の

| 戦術 | ID | 名前 | 説明 |

|---|---|---|---|

| 実行 | T1106 | ネイティブAPI | AceCryptor は、 プロセスAの作成 APIです。 |

| 防衛回避 | T1497.003 | 仮想化/サンドボックス回避: 時間ベースの回避 | AceCryptor は、任意のコードを含むループを使用して、コア機能の実行を遅延させます。 |

| T1497.001 | 仮想化/サンドボックス回避: システム チェック | AceCryptor は、複数の技術を使用してサンドボックスとエミュレータを検出します。 | |

| T1140 | ファイルまたは情報の難読化/デコード | AceCryptor は、TEA、LCG、XTEA、または RC4 暗号化と LZO_1Z 圧縮を使用して、位置に依存しないコードとペイロードを抽出します。 | |

| T1027 | 難読化されたファイルまたは情報 | AceCryptor は、ペイロードの長さ、復号化アルゴリズムの既知の定数、または復号化キーなどの値をマスクします。 | |

| T1055.012 | プロセス射出:プロセスホローイング | AceCryptor は、一時停止状態で新しいプロセスを作成して、メモリのマップを解除し、非表示のペイロードに置き換えることができます。 | |

| T1620 | リフレクションコードの読み込み | AceCryptor は、リフレクティブ ローダーを使用してイメージを書き換え、非表示のペイロード (Windows PE) に置き換えることができます。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- プラトアイストリーム。 Web3 データ インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- 未来を鋳造する w エイドリエン・アシュリー。 こちらからアクセスしてください。

- PREIPO® を使用して PRE-IPO 企業の株式を売買します。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/2023/05/25/shedding-light-acecryptor-operation/