マルチシグウォレットのキーをめぐるPolyNetworkとHacker間のスタンドオフ

18年XNUMX月の更新:

17月XNUMX日のミディアム記事では、 ポリネットワークチームは彼らが提供したことを発表しました 彼らが「ミスター。 ホワイトハット」と、エクスプロイトを特定するための500,000万ドルの報奨金とともに最高セキュリティ責任者の地位。 投稿の中で、チームは「ホワイトハット氏に法的責任を負わせるつもりはない」と宣言した。

ハッカーはこれまでのところポジションとバウンティを拒否してきましたが、試練はまだ終わっていません。 攻撃の翌日には資金の大部分が返還されましたが、返還された資金の大部分(約235億XNUMX万ドル)は、PolyNetworkとハッカーの管理下にあるマルチシグウォレットに残っています。 これは、Poly Networkがハッカーの秘密鍵なしでは、このウォレットから資金を移動できないことを意味します。

ハッカーが500,000ドルの報奨金の申し出を無視したにもかかわらず、Poly Networkは、ハッカーの管理下にあるアドレスに資金(160 ETH)を送ることができると判断しました。 別のオンチェーンメッセージ.

ハッカー 回答 オンチェーンで、Poly Networkの動機に異議を唱え、今週は秘密鍵を公開する準備ができていないと述べています。

彼らの応答では、 ポリネットワークは述べた 彼らは依然として160ETHをハッカーに寄付し、ハッカーができるだけ早く秘密鍵を解放することを訴え続けました。

10月612日、Poly NetworkはXNUMX億XNUMX万ドルのハッキングに見舞われました。これは、これまでで最大の暗号関連のハッキングです。 典型的なDeFiハッキングが特定のDeFi機器に対するものであり、損失がはるかに少ない場合、この場合、攻撃はPoly Networkのインフラストラクチャに対するものであり、DeFiプラットフォーム自体に焦点を当て、分散型取引所(DEX)の制御を対象としています。 スマート契約 スマートコントラクトとは何ですか? スマートコントラクトはコンピュータープロです… その他。 その結果、メインのクロスチェーンコントラクトはハッカーによって完全に制御されるようになり、ハッカーはコントラクト内でロックされているはずのトークンのロックを解除し、トークンを制御下のアドレスに送信してから、チェーン間で攻撃を繰り返すことができました。

スマートコントラクトとは何ですか? スマートコントラクトはコンピュータープロです… その他。 その結果、メインのクロスチェーンコントラクトはハッカーによって完全に制御されるようになり、ハッカーはコントラクト内でロックされているはずのトークンのロックを解除し、トークンを制御下のアドレスに送信してから、チェーン間で攻撃を繰り返すことができました。

ポリネットワークがハッキングされた方法

ポリネットワークは、XNUMXつの比較的独立したブロックチェーン間でのトークンの転送を容易にする、クロスチェーン相互運用性ブリッジとして機能します。 そのため、彼らの主要なポリネットワークスマートコントラクトのXNUMXつは、ブリッジ自体です。 チェーン間のブリッジが効果的に機能するためには(たとえば、ユーザーがネットワークを使用してチェーン間でトークンを転送できるようにするため)、大量の流動性を維持する必要があります。 ユーザーがチェーン間を「ブリッジ」したいときはいつでも、PolyNetworkはそれぞれのチェーン上の同等のアセットを効率的に書き込み/ミントする必要があります。

これらのクロスチェーントークン転送を発行するコントラクトは、「キーパー」を使用してトランザクションを検証および実行します。 キーパーがサインオンしたら ソースチェーン クロスチェーンマネージャー の契約 デスティネーションチェーン キーパーの署名の有効性を確認し、宛先チェーンで同等のものを実行して「ブリッジ」を完成させます。

スマートコントラクトはユーザー自身ではなくトランザクションを実行するため、ハッカーは クロスチェーンマネージャー スマートコントラクトを行い、「キーパー」を管理下にある悪意のあるキーパーと交換します。 その結果、ポリネットワークのメインクロスチェーンコントラクトはハッカーによって完全に制御されるようになり、ブリッジコントラクト内でロックされたままであるはずのトークンのロックを解除し、トークンを自分の制御下のアドレスに移動できるようになりました。 その後、ハッカーはチェーン全体で攻撃を複製しました。

ポリネットワークハッキングの本当の犠牲者は誰ですか?

ハッカーの行動の結果として、これらの契約で「ロック」されたユーザーの資金は真の損失を被りました。 特定の個人トークンは取得されませんでしたが、プロトコルにロックされたこのような大量のトークンを削除することにより、すべてのユーザーが契約から資金を引き出したい場合、PolyNetworkは大規模な流出をサポートする流動性を失います。 ただし、DeFiは分散型であるため、KYCプロセスと国境を越えたリーチがないため、実際の被害者が誰で、どこにいるのかを特定することはほぼ不可能です。

全体として、これは設計が不十分なスマートコントラクトに対する高度な悪用であり、「リスク」と「動作」がPolyNetworkのユーザーに影響を及ぼします。 投資家は、ポリネットワーク自体ではなく真の犠牲者です。 間違いなく、Poly Networkは、スマートコントラクトの品質を保証しないことでハッカーと責任を共有し、それによって投資家を重大なリスクにさらしています。

現在、ポリネットワークコードが監査を受けたことがあるという兆候はありません。 プロトコルのGitHubを検索する 休息 監査が実施または報告されたことを示すものではありませんでした。

ポリネットワークハッカーが盗んだ資金を返す

ポリネットワークの盗難を監視している人々を驚かせたのは、11月XNUMX日、攻撃者が盗んだ資金の一部を返還し始めたことです。 これにより、インターネット上で多くの人が疑問に思うようになりました。なぜでしょうか。

ハッカーが証跡を難読化するために行ったすべてのスワッピングにおいて、ハッカーはある時点で、「顧客を知る」(KYC)情報を特定できるいくつかの著名な取引所との以前の取引があったウォレットを再利用したようです。彼。

資金の返還を考えると、ハッカーが潜在的に白い帽子であるという主張があります。 しかし、彼らが常にお金を返すことを意図していたならば、白い帽子が資金の道を難読化しようとするのと同じステップを踏むことは非常にありそうにありません。

このブログの時点で、CipherTraceは、ほぼすべての資金が、ハッカーが資金を返還するために特別に開発したアドレスにPolyNetworkに返還されたことを確認しています。 これらのアドレスは次のとおりです。

- 0x71Fb9dB587F6d47Ac8192Cd76110E05B8fd2142f

- 0xEEBb0c4a5017bEd8079B88F35528eF2c722b31fc

- 0xA4b291Ed1220310d3120f515B5B7AccaecD66F17

10月XNUMX日(ハッキングの日)に凍結された資金

33万ドルのUSDTが凍結

資金は11月XNUMX日に返還されました

ポリ契約:85万ドルC

BSC契約:256.2つの主要トークン(主にBTCB、BinanceペグETH、BUSD)で3億2.637万ドル、BNBでXNUMX億XNUMX万ドル

イーサリアム契約:SHIB、renBTC、Feiで3.4万ドル

資金は12月XNUMX日に返還されました

イーサリアム契約:DAIで96.9ドル、WBTCで47.8ドル、ETHで93万ドル

このような大規模なDeFiハッキングの影響

議員は、この最新のポリネットワークハックに代表されるように、特にDeFiハッキングの数が急増するにつれて、DeFi規制の実施を促進します。 最終的に、規制当局は、FATFの推奨に従って、分散型取引所(DEX)を仮想資産サービスプロバイダー(VASP)として分類する可能性があります。 FinCENは、DEXをマネーサービスビジネス(MSB)として分類する可能性があります。つまり、DEXおよびその他のDeFiアプリケーションは、マネーロンダリング防止(AML)およびKYCの義務を果たす必要があります。 また、CFTCがDeFiコミュニティを規制し、SECがDeFi証券規制を規制することを期待します。

さらに、スマートコントラクトの品質基準がより厳格になり、監査基準が出現します。 さらに、DeFiの「保険市場」は進化し成熟し、適切なDeFi技術リスクを適切に評価して成熟させることができます。

DeFiハッキングは年間2億ドルに近づきます—次は何ですか?

このハックは、コードの品質を保証し、脆弱性を減らすためのスマートコントラクトのセキュリティと監査の標準の重要性を示しています。

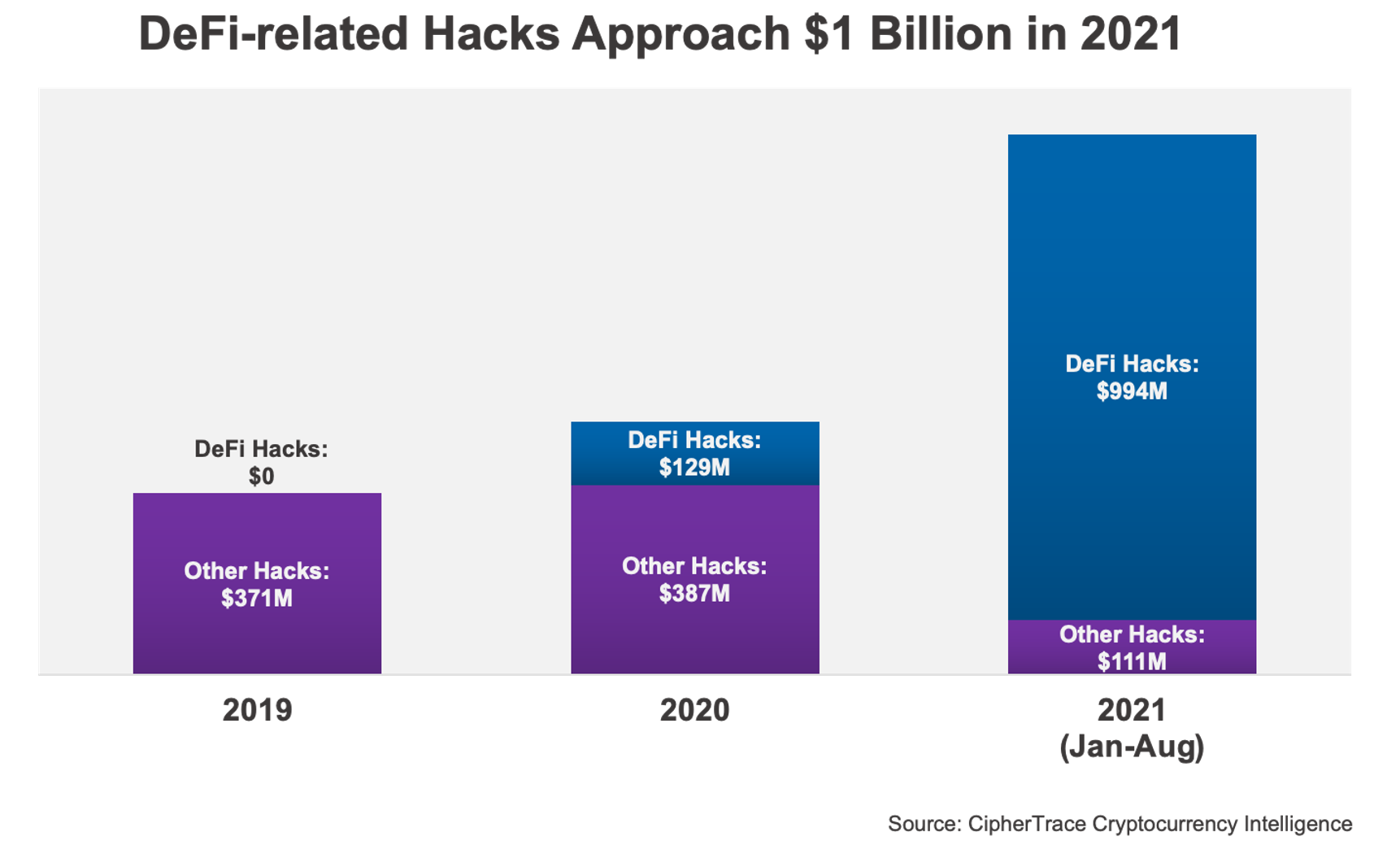

私たちの最新によると 暗号通貨犯罪とマネーロンダリング防止レポート、2021月末までに、361年に犯罪者によって相殺されたDeFiハッキングの量は994億90万ドルになります。 現在、DeFiハッキングが2021億1.1万ドルを占め、XNUMX年のハッキング量全体のXNUMX%を占め、XNUMX億ドルをわずかに超えるため、この数はほぼXNUMX倍になりました。

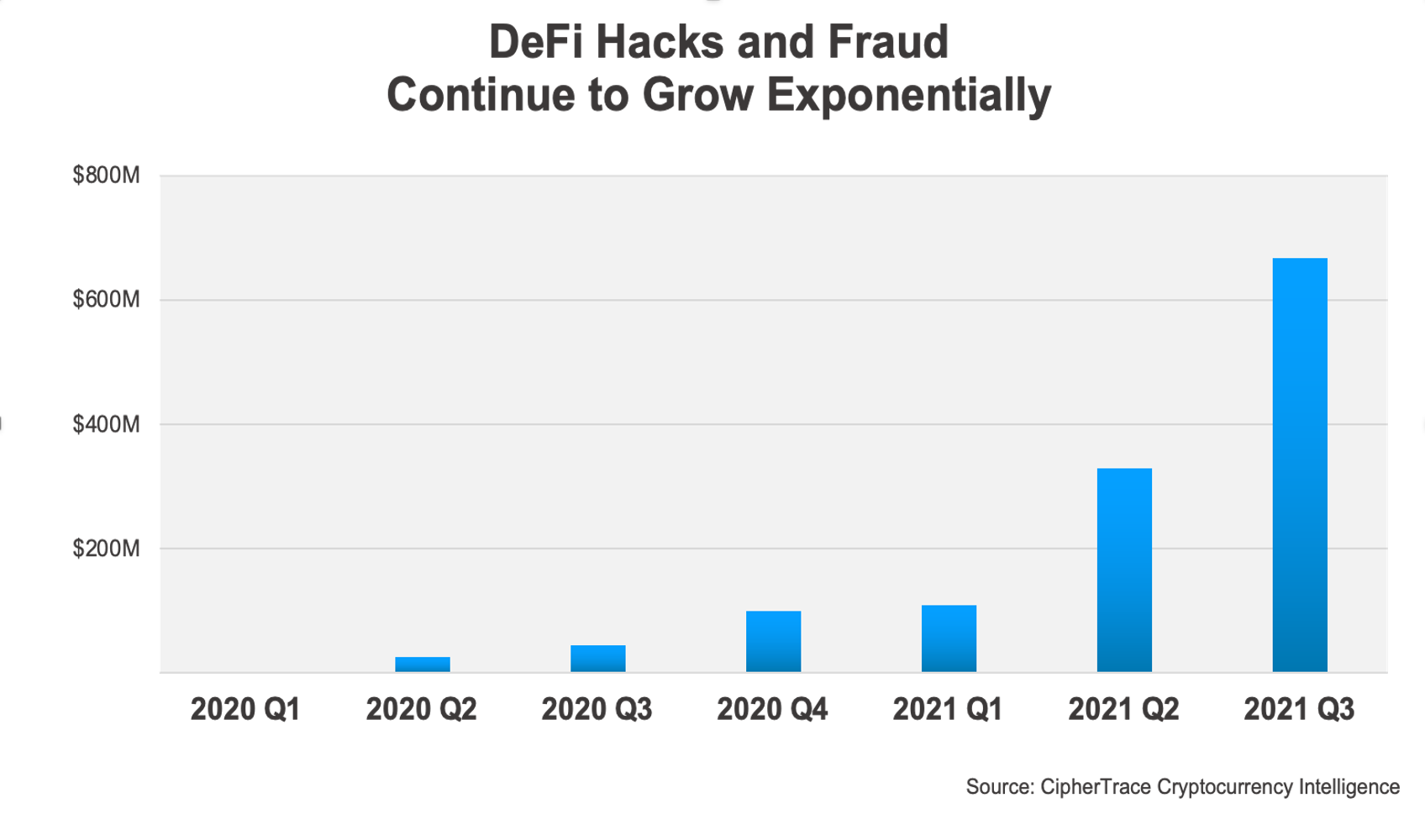

DeFiのハッキングと詐欺は四半期ごとに指数関数的に増加し続けているため、この傾向が続くとすれば、DeFi犯罪の将来は厳しいように思われます。 ポリネットワークハッキングでプレビューされているように、DeFi犯罪がさらに高度化する場合、スマートコントラクトはますます大規模な攻撃の標的になる可能性があります。

DeFiのハッキングと詐欺は四半期ごとに指数関数的に増加し続けているため、この傾向が続くとすれば、DeFi犯罪の将来は厳しいように思われます。 ポリネットワークハッキングでプレビューされているように、DeFi犯罪がさらに高度化する場合、スマートコントラクトはますます大規模な攻撃の標的になる可能性があります。

付録

11月XNUMX日、ハッカーは「オンチェーン」Q&Aを開催しました。 以下は、彼のトランザクションのいくつかの入力データをデコードすることで表示できます。

Q&A、パートXNUMX:

Q:なぜハッキングするのですか?

A:楽しみのために🙂

Q:なぜPOLY NETWORKなのですか?

A:クロスチェーンハッキングはホットです

Q:トークンを転送する理由

A:安全を確保するため。

虫をスポッティングするとき、私は混合された感じを持っていました。 非常に幸運に直面した場合はどうすればよいかを自問してください。 プロジェクトチームにそれを修正できるように丁寧に尋ねますか? 誰もがXNUMX億を与えられた裏切り者になることができます! 私は誰も信用できない! 私が思いつくことができる唯一の解決策は、自分自身を_匿名_および_安全_に保ちながら、_信頼できる_アカウントに保存することです。

今、誰もが陰謀の感覚を嗅ぎます。 インサイダー? 私ではありませんが、誰が知っていますか? 私は、インサイダーが脆弱性を隠して悪用する前に、脆弱性を暴露する責任を負います!

Q:なぜそれほど洗練されているのですか?

A:ポリネットワークはまともなシステムです。 これは、ハッカーが楽しむことができる最も挑戦的な攻撃のXNUMXつです。 そして、私はインサイダーやハッカーを素早く倒す必要がありました、私はそれをボーナスコールとして受け止めました🙂

Q:あなたは暴露されていますか?

A:いいえ。 一度もない。 私は悪をしなくても自分自身を暴露するリスクを理解しています。 そのため、一時的なメール、IP、または_SO CALLED_ FINGERPRINTを使用しましたが、これらは追跡できませんでした。 私は暗闇にとどまり、世界を救うことを好みます。

https://etherscan.io/tx/0x1fb7d1054df46c9734be76ccc14fa871b6729e33b98f9a3429670d27ec692bc0

Q&A、パートXNUMX:

Q:30時間前に実際に何が起こったのですか?

A:長い話。

信じられないかもしれませんが、私はゲームをプレイすることを_強制_されました。

ポリネットワークは洗練されたシステムであり、ローカルのテスト環境を構築するために管理していませんでした。 最初にPOCを作成できませんでした。 しかし、私が諦める直前にAHA MOMEMNTCAMEが発生しました。 一晩中デバッグした後、オントロジーネットワークに_SINGLE_メッセージを作成しました。

私は、ETH、BSC、POLYGON、HECOのXNUMXつのネットワークを引き継ぐためにクールな電撃戦を開始することを計画していました。 しかし、HECOネットワークはうまくいきません! リレイヤーは他のリレイヤーのように動作せず、キーパーは私のエクスプロイトを直接リレイヤーしただけで、キーはいくつかの間違ったパラメーターに更新されました。 それは私の計画を台無しにしました。

私はその瞬間に立ち止まるべきでした、しかし私はショーを続けることに決めました! 通知なしにバグを密かにパッチした場合はどうなりますか?

しかし、私はクリプトワールドの_本当の_パニックを引き起こしたくありませんでした。 だから私はシットコインを無視することを選んだので、人々はそれらがゼロになることを心配する必要はありませんでした。 私は重要なトークン(SHIBを除く)を取りましたが、それらのいずれも販売しませんでした。

Q:では、なぜ安定版を販売/交換するのですか?

A:私は彼らの最初の応答のためにポリチームに腹を立てていました。

彼らは、私が返信する機会を得る前に、他の人に私を責め、憎むように促しました! もちろん、私は偽のDEFIコインがあることを知っていましたが、それらをロンダリングする計画がなかったので、真剣にそれを取りませんでした。

その間、厩舎を預けることは潜在的なコストをカバーするためにいくらかの利益を得ることができたので、私はポリチームと交渉するためのより多くの時間を持っています。

https://etherscan.io/tx/0xd4ee4807c07702a3202f45666983855d7fa22eb1c230e4c1e840fc9389e54729

Q&A、パートXNUMX:

Q:なぜ13.37をチップするのですか?

A:私はイーサリアムコミュニティから暖かさを感じました。

HECOからの問題の調査と、スクリプトのデバッグに忙しかった。 デポジットできない理由はネットワークの問題だと思いました(洗練されたプロキシの背後にありました)。 だから私は私ののれんを共有しました。

Q:トルネードとDAOを尋ねる理由

A:非常に多くのハッキングを目撃してきたので、トルネードへの堆積は賢明ですが、必死の決断であることを私は知っていました。 それは私の当初の意図に反していました。 クラウドソーシングされたハッカーであることは、非常に多くの乞食に会った後の私の悪いジョークでした🙂

Q:なぜ戻るのですか?

A:それは常に計画です! 私はお金にあまり興味がありません!人々が攻撃されたときにそれが痛いことを知っていますが、彼らはそれらのハックから何かを学ぶべきではありませんか? 私は真夜中の前に帰国の決定を発表したので、私を信じていた人々は良い休息をとるべきでした😉

Q:なぜゆっくり戻るのですか?

A:ポリチームと話すのに時間が必要です。 申し訳ありませんが、自分の身元を隠しながら自分の尊厳を証明する唯一の方法です。 そして、私はいくつかの休息が必要です。

Q:ポリチーム?

A:私はすでに彼らと簡単に話し始めました、ログはイーサリアムにあります。 私はそれらを公開するかもしれないし、しないかもしれない。 彼らが受けた痛みは一時的ですが、記憶に残るものです。

将来的にXNUMX億のプロジェクトを管理できるように、ネットワークを保護する方法についてのヒントを提供したいと思います。 ポリネットワークは適切に設計されたシステムであり、より多くの資産を処理します。 彼らはツイッターでたくさんの新しいフォロワーを獲得しましたよね?

https://etherscan.io/tx/0xe954bed9abc08c20b8e4241c5a9e69ed212759152dd588bb976b47eca353a5bc

ポリネットワークハックから取得した値

| 鎖 | TXハッシュ | 資産 | 量 | $値 |

| BSC | 0x534966864bda354628d4f1c66db45cbefcdda7433e9576e7664fea01bb05be9a | BNB | 6,613.44 | $2,460,861.21 |

| BSC | 0xd59223a8cd2406cfd0563b16e06482b9a3efecfd896d590a3dba1042697de11a | USDC | 87,603,373.77 | $87,624,502.53 |

| BSC | 0x4e57f59395aca4847c4d001db4a980b92aab7676bc0e2d57ee39e83502527d6c | ETH | 26,629.16 | $85,896,083.66 |

| BSC | 0x50105b6d07b4d738cd11b4b8ae16943bed09c7ce724dc8b171c74155dd496c25 | BTCB | 1,023.88 | $47,427,704.52 |

| BSC | 0xd65025a2dd953f529815bd3c669ada635c6001b3cc50e042f9477c7db077b4c9 | BUSD | 32,107,854.11 | $32,124,918.14 |

| BSC | 0xea37b320843f75a8a849fdf13cd357cb64761a848d48a516c3cac5bbd6caaad5 | USDC | 298.9405633 | $299.04 |

| ETH | 0xad7a2c70c958fcd3effbf374d0acf3774a9257577625ae4c838e24b0de17602a | ETH | 2,857.49 | $8,977,279.13 |

| ETH | 0x5a8b2152ec7d5538030b53347ac82e263c58fe7455695543055a2356f3ad4998 | USDC | 96,389,444.23 | $96,430,660.58 |

| ETH | 0x3f55ff1fa4eb3437afe42f4fea57903e8e663bc3b17cb982f1c8d4c8f03a2083 | WBTC | 1,032.12 | 46,971,609.47 |

| ETH | 0xa7c56561bbe9fbd48e2e26306e5bb10d24786504833103d3f023751bbcc8a3d9 | DAI | 673,227.94 | $673.628.12 |

| ETH | 0xc917838cc3d1edd871c1800363b4e4a8eaf8da2018e417210407cc53f94cd44e | UNI | 43,023.75 | $1,242,040.44 |

| ETH | 0xe05dcda4f1b779989b0aa2bd3fa262d4e6e13343831cb337c2c5beb2266138f5 | SHIB | 259,737,345,149.52 | $1,974,082.34 |

| ETH | 0xb12681d9e91e69b94960611b227c90af25e5352881907f1deee609b8d5e94d7d | レンBTC | 14.47265047 | $659,141.75 |

| ETH | 0x06aca16c483c3e61d5cdf39dc34815c29d6672a77313ec36bf66040c256a7db3 | USDT | 33,431,197.73 | $33,391,733.96 |

| ETH | 0xc797aa9d4714e00164fcac4975d8f0a231dae6280458d78382bd2ec46ece08e7 | WETH | 26,109.06 | $82,052,128.62 |

| ETH | 0xd8c1f7424593ddba11a0e072b61082bf3d931583cb75f7843fc2a8685d20033a | FEI | 616,082.59 | $616,082.59 |

| ポリ | 0x1d260d040f67eb2f3e474418bf85cc50b70101ca2473109fa1bf1e54525a3e01 | USDC | 85,089,610.91 | $85,061,020.80 |

| ポリ | 0xfbe66beaadf82cc51a8739f387415da1f638d0654a28a1532c6333feb2857790 | USDC | 108.694578 | $108.66 |

ポリネットワークハッカーのアドレス

Poly Networkは、攻撃者によって制御されているとされるXNUMXつのアドレスを公に特定しました。

- 0xC8a65Fadf0e0dDAf421F28FEAb69Bf6E2E589963 (ETH)

- 0x0D6e286A7cfD25E0c01fEe9756765D8033B32C71 (BSC)

- 0x5dc3603C9D42Ff184153a8a9094a73d461663214 (POLYGON)

PlatoAi。 Web3の再考。 増幅されたデータインテリジェンス。

アクセスするには、ここをクリックしてください。

ソース:https://ciphertrace.com/poly-network-suffers-largest-crypto-hack-ever-recorded/