多くの場合、サイバー犯罪者はパラサイトと見なされ、あらゆるサイズとストライプの被害者を広範囲に送り出します。 しかし、結局のところ、彼らはそれ自体が標的になり、独自のマークセットを見つけるためにダーク Web マーケットプレイスに群がる多くのボトムフィード「メタパラサイト」を持っています。

これは、サイバー犯罪者の連絡先や場所の詳細など、豊富な脅威インテリジェンスが研究者に公開されるという嬉しい副作用がある現象です。

ソフォスの上級脅威研究員 Matt Wixey は、Black Hat Europe 2022 のステージに登壇し、「メタパラサイトのエコシステム」について議論しました。詐欺師を詐欺する詐欺師、ハッカーをハッキングするハッカー」 彼が研究仲間のアンジェラ・ガンと行った調査によると、 アンダーグラウンドエコノミー は、仲間のサイバー犯罪者から年間数百万ドルを首尾よく引き出すさまざまな詐欺師でいっぱいです。

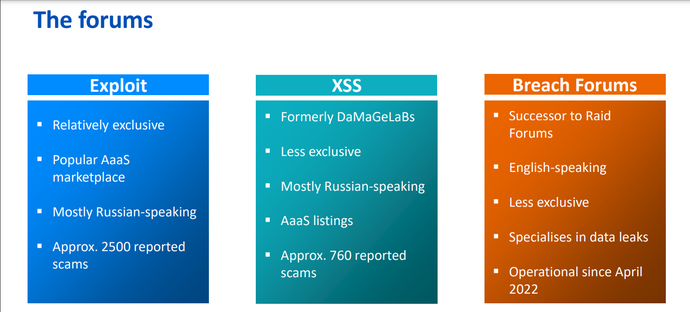

このペアは、12 つのダーク Web フォーラム (ロシア語を話すエクスプロイトと XSS、および英語を話すブリーチ フォーラム) で XNUMX か月間のデータを調査し、何千もの成功した詐欺行為を明らかにしました。

「それはかなりリッチなピッキングです」とウィクシーは言いました。 「詐欺師は、これらのフォーラムのユーザーを騙して、2.5 か月間で約 12 万ドルをだまし取りました。 詐欺 2 回あたりの金額は、XNUMX 桁台前半まででわずか XNUMX ドルです。」

戦術はさまざまですが、最も一般的で最も粗雑なものの XNUMX つは、「リップ アンド ラン」として知られる策略です。 これは、次の XNUMX つの「リッピング」バリアントのいずれかを指します。購入者は商品 (エクスプロイト、機密データ、有効な資格情報、クレジット カード番号など) を受け取りますが、支払いはしません。 または、売り手は支払いを受けているが、約束されたものを提供しない。 「実行」の部分は、詐欺師が市場から姿を消し、問い合わせへの回答を拒否することを指します。 ダイン・アンド・ダッシュのダークウェブ版と考えてください。

また、存在しない仮想通貨アカウント、悪質なものを何も構築しないマクロ ビルダー、偽のデータ、または既に公開されているか、以前に漏洩したデータベースなど、偽物を売り込む詐欺師もたくさんいます。

これらのいくつかは創造的になる可能性がある、と Wixey は説明した。

「.EXE テキストを PDF にバインドできると主張するサービスを見つけたので、被害者が PDF をクリックすると、バックグラウンドで PDF がロードされ、.EXE がサイレントに実行されます」と彼は言いました。 「詐欺師が実際にしたことは、PDF アイコンの付いたドキュメントを送り返しただけで、実際には PDF ではなく、.EXE も含まれていませんでした。 彼らは、買い手が何を求めているか、またはそれを確認する方法を本当に知らないことを望んでいました。」

また、売り手が宣伝されている品質とはまったく異なる正規の商品を提供する詐欺も一般的です。たとえば、実際にはカードの 30% しか機能しないのに、10% 有効であると主張するクレジット カード データなどです。 または、データベースは本物ですが、売り手が実際に複数の取得者に再販している間に「独占的」と宣伝されています.

いくつかのケースでは、詐欺師は長い詐欺のやり方で協力して働いている、と彼は付け加えた. ウィクシー氏によると、サイトは排他的である傾向があり、それが「ある程度の本質的な信頼」を助長し、それを利用することができます。

「人はターゲットと信頼関係を築き、サービスの提供を申し出ます。 彼らは、この仕事をもっと上手にできる、この分野の専門家を実際に知っていると言うでしょう」と Wixey は説明しました。 「彼らはしばしば彼らに 偽のフォーラム XNUMX 人目の人が働いて運営すること。これには、ある種の保証金または登録料が必要です。 被害者が登録料を支払うと、両方の詐欺師が姿を消します。」

フォーラムの反撃方法

この活動は、ダーク Web フォーラムの使用に悪影響を及ぼします。「犯罪市場に対する実効税として機能し、他のすべての人にとってより高価で危険なものにします」と Wixey は述べています。 そのため、皮肉なことに、多くの市場がセキュリティ対策を実施して、詐欺の波を抑えるのに役立てています。

フォーラムは、セーフガードの導入に関していくつかの課題に直面しています。法執行機関や規制当局に頼ることはできません。 また、半匿名の文化であるため、犯人を追跡することは困難です。 そのため、導入された不正防止管理は、活動の追跡と警告の発行に重点を置く傾向があります。

たとえば、一部のサイトでは、URL をチェックして、偽の「入会金」によってユーザーがだまされている偽のサイトではなく、検証済みのサイバー犯罪フォーラムにリンクしていることを確認するプラグインを提供しています。 他の人は、確認済みの詐欺ツールとユーザー名の「ブラックリスト」を実行する可能性があります. また、ほとんどの場合、ユーザーが詐欺レポートを提出できる専用の仲裁プロセスがあります.

Wixey 氏によると、「フォーラムで別のユーザーに詐欺に遭った場合、これらの仲裁室の XNUMX つに行き、新しいスレッドを開始して情報を提供します。 これには、詐欺師とされるユーザー名と連絡先の詳細、購入証明またはウォレットの送金の詳細、および可能な限り多くの詐欺の詳細 (スクリーンショットやチャット ログなど) が含まれる場合があります。

「モデレーターはレポートを確認し、必要に応じてさらに情報を求めます。その後、被疑者にタグを付け、フォーラムに応じて 12 時間から 72 時間の応答時間を与えます」と Wixey 氏は述べています。 「被告人は賠償をするかもしれませんが、それはかなりまれです。 より一般的に起こるのは、詐欺師が報告に異議を唱え、販売条件の誤解が原因であると主張することです。」

応答しないものもあり、その場合、それらは一時的または永久に禁止されます.

フォーラム ユーザー向けのもう XNUMX つのセキュリティ オプションは、保証人 (エスクロー アカウントとして機能する、サイトで検証されたリソース) の使用です。 交換するお金は、商品またはサービスが正当であることが確認されるまでそこに保留されます。 しかし、保証人自身が詐欺師に成りすますことがよくあります。

脅威インテリジェンスの宝庫

この研究は、ダークウェブ世界の興味深いサブライバーの内部の仕組みについての見解を提供しますが、Wixey はまた、特に仲裁プロセスが研究者に素晴らしい情報源を与えることにも言及しました。 脅威インテリジェンス.

「詐欺が疑われる場合、フォーラムは証拠を要求します。これには、スクリーンショットやチャットログなどが含まれます。被害者は通常、喜んで義務を負いません」と彼は説明しました。 「彼らの少数はその証拠を編集したり制限したりしているため、モデレーターだけが見ることができますが、ほとんどはそうではありません. 彼らは編集されていないスクリーンショットやチャット ログを投稿します。多くの場合、暗号通貨アドレス、トランザクション ID、電子メール アドレス、IP アドレス、被害者の名前、ソース コード、およびその他の情報の宝庫が含まれています。 これは、OpSec が通常非常に優れている犯罪市場の他のほとんどの分野とは対照的です。」

一部の詐欺レポートには、日付、時刻、天気、言語、およびアプリケーションを含む個人のデスクトップの完全なスクリーンショットも含まれており、場所へのパンくずリストを提供しています。

言い換えれば、通常の予防措置は窓の外に出ます。 250 つのフォーラムに関する最新の 40 件の詐欺レポートをソフォスが分析したところ、そのうちの約 8% に何らかのスクリーンショットが含まれていたことがわかりました。 証拠へのアクセスを制限したり、非公開で提出することを申し出たりしたのはわずか XNUMX% でした。

「一般に、詐欺レポートは技術的インテリジェンスと戦略的インテリジェンスの両方に役立ちます」と Wixey は結論付けました。

「ここで重要なのは、攻撃者が欺瞞、ソーシャル エンジニアリング、または詐欺の影響を受けないように見えるということです」と彼は付け加えました。 「実際、彼らは他の誰よりも傷つきやすいようです。 これらはまさに、彼らが他のユーザーに対して使用している種類のテクニックであるため、これは興味深いことです。」

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.darkreading.com/threat-intelligence/metaparasites-the-dark-web-scammers-turn-on-their-own