2023 年 9 月 1 日

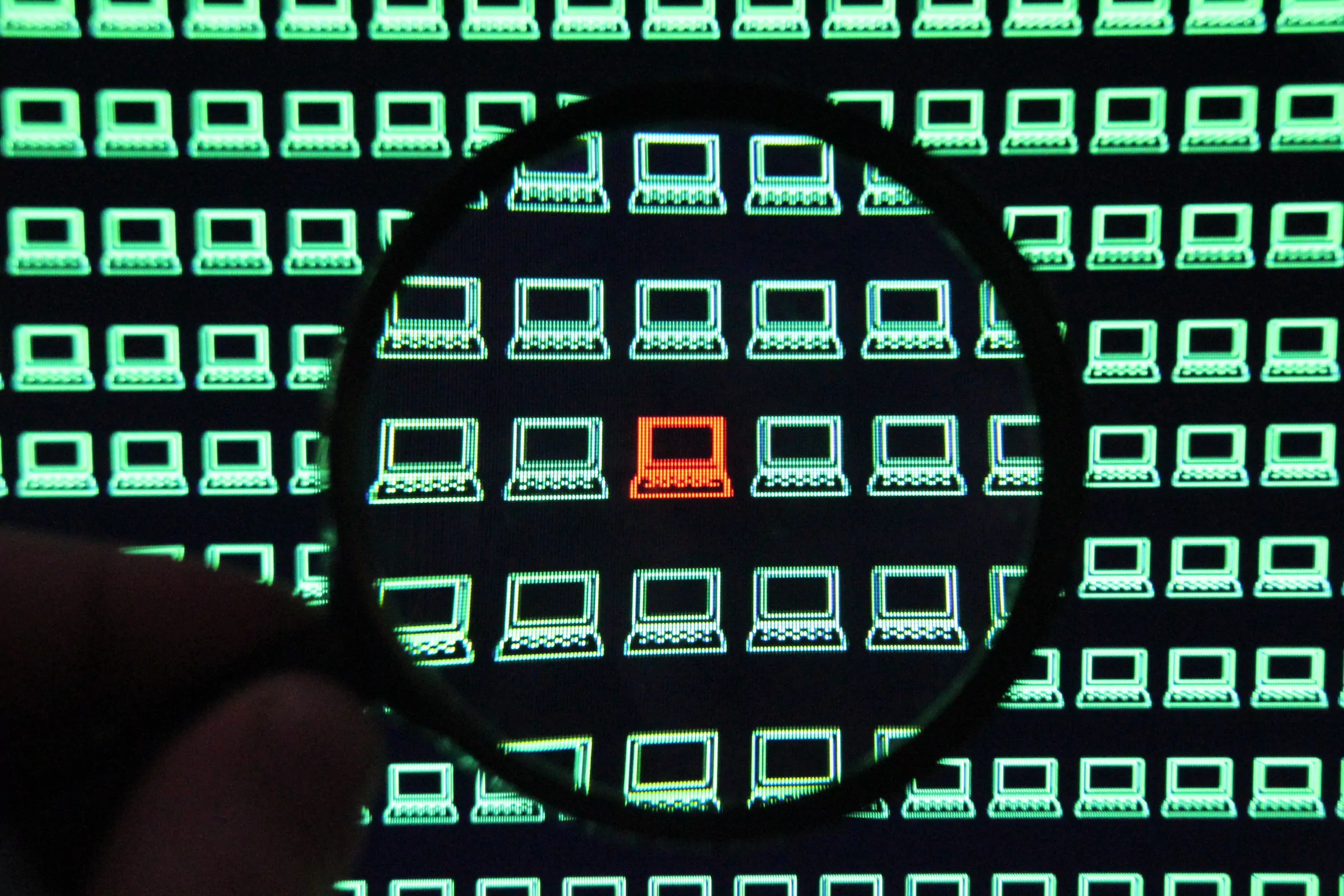

最も単純な意味では、サイバーセキュリティの脅威またはサイバー脅威は、ハッカーまたは悪意のある攻撃者がサイバー攻撃を開始する目的でネットワークへの不正アクセスを試みていることを示します。

サイバー脅威は、銀行口座番号を提供するだけで少額の財産を提供するという外国の有力者からの電子メールなどの明白なものから、サイバー防御をすり抜けてネットワーク上に存在する一連の悪意のあるコードなど、巧妙にステルス的なものまで多岐にわたります。高額なデータ侵害を引き起こす前に、数か月または数年にわたってネットワークを維持します。 セキュリティ チームと従業員がさまざまな種類のサイバーセキュリティ脅威について知れば知るほど、サイバー攻撃をより効果的に防止し、準備し、対応できるようになります。

マルウェア

マルウェア「悪意のあるソフトウェア」の略称は、コンピュータ システムまたはそのユーザーに害を及ぼす目的で意図的に作成されたソフトウェア コードです。

現代のほぼすべての サイバー攻撃 ある種のマルウェアが関係しています。 脅威アクターはマルウェア攻撃を利用して不正アクセスを取得し、感染したシステムを動作不能にし、データを破壊し、機密情報を盗み、さらにはオペレーティング システムにとって重要なファイルを消去します。

一般的なマルウェアの種類は次のとおりです。

- ランサムウェア 被害者のデータまたはデバイスをロックし、被害者が攻撃者に身代金を支払わない限り、ロックしたままにするか、公開すると脅迫します。 による IBM Security X-Force 脅威インテリジェンス インデックス 2023、ランサムウェア攻撃は、17 年のサイバー攻撃全体の 2022% を占めました。

- A トロイの木馬 は、有用なプログラムのように見せかけたり、正規のソフトウェア内に隠れたりすることで、人々をだましてダウンロードさせる悪意のあるコードです。 例としては、被害者のデバイスに秘密のバックドアを作成するリモート アクセス トロイの木馬 (RAT) や、ターゲット システムまたはネットワークに足場を築くと追加のマルウェアをインストールするドロッパー トロイの木馬が含まれます。

- スパイウェア は、ユーザー名、パスワード、クレジット カード番号、その他の個人データなどの機密情報を収集し、被害者が知らないうちに攻撃者に送り返す、機密性の高いマルウェアです。

- 寄生虫 自己複製プログラムは、人間の介入なしにアプリやデバイスに自動的に広がります。

ソーシャルエンジニアリングとフィッシング

よく「人間によるハッキング」と呼ばれます。 社会工学 ターゲットを操作して、機密情報を暴露したり、自分自身や組織の経済的健全性を脅かしたり、個人や組織のセキュリティを侵害したりするような行動をとらせます。

フィッシング詐欺 は、ソーシャル エンジニアリングの最もよく知られ、最も普及している形式です。 フィッシングでは、詐欺的な電子メール、電子メールの添付ファイル、テキスト メッセージ、または電話を使用して、人々をだまして個人データやログイン認証情報の共有、マルウェアのダウンロード、サイバー犯罪者への送金、またはサイバー犯罪にさらされる可能性のあるその他の行動をとらせます。

一般的なフィッシングの種類は次のとおりです。

- スピアフィッシング- 特定の個人を操作する高度に標的を絞ったフィッシング攻撃。多くの場合、被害者の公開ソーシャル メディア プロフィールの詳細を使用して、詐欺をより説得力のあるものにします。

- ホエールフィッシング- 企業幹部や富裕層をターゲットにしたスピア フィッシング。

- ビジネスメール侵害 (BEC)サイバー犯罪者が経営者、ベンダー、または信頼できるビジネス関係者を装い、被害者を騙して送金したり機密データを共有させたりする詐欺。

もう XNUMX つのよくあるソーシャル エンジニアリング詐欺は、 ドメイン名のなりすまし (DNS スプーフィングとも呼ばれます) では、サイバー犯罪者が本物になりすました偽の Web サイトまたはドメイン名 (たとえば、support.apple.com の場合は「applesupport.com」) を使用して、人々をだまして機密情報を入力させます。 フィッシングメールは、メールの信頼性と正当性を高めるために、偽装された送信者ドメイン名を使用することがよくあります。

中間者 (MITM) 攻撃

中間者攻撃では、サイバー犯罪者がネットワーク接続を盗聴して、二者間のメッセージを傍受して中継し、データを盗みます。 セキュリティで保護されていない Wi-Fi ネットワークは、MITM 攻撃を仕掛けようとするハッカーにとって格好の狩場となることがよくあります。

サービス拒否 (DoS) 攻撃

サービス拒否攻撃は、大量の不正なトラフィックで Web サイト、アプリケーション、またはシステムを圧倒し、正規のユーザーが使用するには遅すぎたり、まったく使用できなくなったりするサイバー攻撃です。 分散型サービス拒否攻撃 (DDoS 攻撃) は、ボットネットと呼ばれる、インターネットに接続されたマルウェアに感染したデバイスまたはボットのネットワークを使用して、標的のシステムを機能不全にしたりクラッシュさせたりする点を除けば、類似しています。

ゼロデイエクスプロイト

A ゼロデイエクスプロイト ゼロデイ脆弱性とは、コンピューター ソフトウェア、ハードウェア、またはファームウェアにおける未知の、またはまだ対処されていない、またはパッチが適用されていないセキュリティ上の欠陥を利用する一種のサイバー攻撃です。 「ゼロデイ」とは、悪意のある攻撃者がすでに脆弱性を利用して脆弱なシステムにアクセスできるため、ソフトウェアまたはデバイスのベンダーが脆弱性を修正する時間が「ゼロデイ」である、つまり時間がないという事実を指します。

最もよく知られているゼロデイ脆弱性の XNUMX つは次のとおりです。 ログ4シェル、広く使用されている Apache の欠陥 ログ4j ロギングライブラリ。 2021 年 4 月に発見された時点では、Log10Shell の脆弱性は、多くの Web アプリケーション、クラウド サービス、サーバーなどの物理エンドポイントを含む世界のデジタル資産の XNUMX パーセントに存在していました。

Log4j の脆弱性の検出とパッチ適用の詳細については、こちらをご覧ください。

パスワード攻撃

名前が示すように、これらの攻撃には、サイバー犯罪者がユーザーのアカウントのパスワードやログイン資格情報を推測または盗もうとすることが含まれます。 パスワード攻撃の多くは、ソーシャル エンジニアリングを使用して被害者を騙し、この機密データを知らず知らずのうちに共有させます。 ただし、ハッカーはブルート フォース攻撃を使用してパスワードを盗むこともでき、成功するまでさまざまな一般的なパスワードの組み合わせを繰り返し試します。

モノのインターネット (IOT) 攻撃

IoT 攻撃では、サイバー犯罪者はスマート ホーム デバイスや産業用制御システムなどの IoT デバイスの脆弱性を悪用して、デバイスを乗っ取り、データを盗んだり、他の悪意のある目的のためのボットネットの一部としてデバイスを使用したりします。

インジェクションアタック

これらの攻撃では、ハッカーは悪意のあるコードをプログラムに挿入するか、マルウェアをダウンロードしてリモート コマンドを実行し、データベースの読み取りや変更、Web サイトのデータの変更を可能にします。

インジェクション攻撃にはいくつかの種類があります。 最も一般的なのは次の XNUMX つです。

- SQLインジェクション攻撃- ハッカーが SQL 構文を悪用して ID を偽装した場合。 既存のデータを公開、改ざん、破壊、または使用不能にする。 またはデータベースサーバー管理者になります。

- クロスサイトスクリプティング(XSS)-これらのタイプの攻撃は SQL インジェクション攻撃に似ていますが、通常、データベースからデータを抽出する代わりに、Web サイトにアクセスしたユーザーに感染する点が異なります。

サイバーセキュリティの脅威の原因

サイバー脅威の発生源は、サイバー脅威の種類とほぼ同じくらい多様です。 多くの脅威アクターは悪意を持っていますが、倫理的なハッカーや無意識の内部関係者による脅威など、積極的な意図、または少なくとも中立的な意図を持っている攻撃者もいます。

さまざまな脅威アクターの動機と戦術を知ることは、攻撃を阻止したり、有利に利用したりするために重要です。

サイバー攻撃の最もよく知られた加害者には次のようなものがあります。

サイバー犯罪者

これらの個人またはグループは、主に金銭的利益を目的としてサイバー犯罪を犯します。 サイバー犯罪者による一般的な犯罪には、人々をだまして送金させたり、クレジット カード情報、ログイン認証情報、知的財産、その他の個人情報や機密情報を漏洩させたりするランサムウェア攻撃やフィッシング詐欺が含まれます。

ハッカー

ハッカーとは、コンピュータ ネットワークやシステムを侵害する技術的スキルを持つ人のことです。

すべてのハッカーが脅威アクターやサイバー犯罪者であるわけではないことに留意してください。 たとえば、倫理ハッカーと呼ばれる一部のハッカーは、基本的にサイバー犯罪者になりすまして、組織や政府機関がコンピューター システムのサイバー攻撃に対する脆弱性をテストするのを支援します。

国民国家の主体

国家や政府は、機密データの窃盗、機密情報の収集、または他の政府の重要なインフラストラクチャの妨害を目的として、脅威アクターに資金を提供することがよくあります。 これらの悪意のある活動にはスパイ活動やサイバー戦争が含まれることが多く、多額の資金が投入される傾向があるため、脅威は複雑で検出が困難になります。

インサイダーの脅威

他のほとんどのサイバー犯罪とは異なり、内部関係者の脅威は必ずしも悪意のある攻撃者によって引き起こされるわけではありません。 内部関係者の多くは、マルウェアを知らずにインストールしたり、会社支給のデバイスを紛失してサイバー犯罪者が見つけてネットワークにアクセスしたりするなど、人的ミスによって会社に損害を与えています。

とはいえ、悪意のある内部関係者は存在します。 たとえば、不満を抱いた従業員は、金銭的利益 (例: サイバー犯罪者や国民国家からの支払い) のため、または単に悪意や復讐のためにアクセス権限を乱用する可能性があります。

サイバー攻撃の先を行く

強力なパスワード、電子メール セキュリティ ツール、ウイルス対策ソフトウェアはすべて、サイバー脅威に対する防御の重要な最前線です。

組織はファイアウォール、VPN、 マルチファクタ認証、セキュリティ意識向上トレーニング、およびその他の高度な エンドポイントセキュリティ & ネットワークセキュリティー サイバー攻撃から保護するソリューション。

ただし、サイバーセキュリティの脅威をリアルタイムで特定し、脅威を迅速に隔離して修復して、脅威による被害を最小限に抑えたり防止したりできる、最先端の脅威検出機能とインシデント対応機能がなければ、完全なセキュリティ システムは完成しません。

IBM Security® QRadar® SIEM は、機械学習とユーザー行動分析 (UBA) を従来のログとともにネットワーク トラフィックに適用して、よりスマートな脅威の検出と迅速な修復を実現します。 Forrester の最近の調査では、QRadar SIEM により、セキュリティ アナリストは誤検知を特定することで 14,000 年間で 90 時間以上を節約し、インシデントの調査に費やす時間を 60% 削減し、重大なセキュリティ侵害に遭遇するリスクを XNUMX% 削減することができました。* QRadar を使用することで、 SIEM のリソースに余裕のないセキュリティ チームは、脅威を迅速に検出し、情報に基づいた措置を即座に講じて攻撃の影響を最小限に抑えるために必要な可視性と分析を備えています。

* IBM Security QRadar SIEM の Total Economy Impact™ は、IBM に代わって Forrester Consulting が 2023 年 4 月に実施した委託調査です。インタビューを受けた IBM 顧客 XNUMX 名からモデル化された複合組織の予測結果に基づいています。 実際の結果はクライアントの構成や条件によって異なるため、一般的に期待される結果を提供することはできません。

セキュリティの詳細

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- PlatoData.Network 垂直生成 Ai。 自分自身に力を与えましょう。 こちらからアクセスしてください。

- プラトアイストリーム。 Web3 インテリジェンス。 知識増幅。 こちらからアクセスしてください。

- プラトンESG。 自動車/EV、 カーボン、 クリーンテック、 エネルギー、 環境、 太陽、 廃棄物管理。 こちらからアクセスしてください。

- プラトンヘルス。 バイオテクノロジーと臨床試験のインテリジェンス。 こちらからアクセスしてください。

- チャートプライム。 ChartPrime でトレーディング ゲームをレベルアップしましょう。 こちらからアクセスしてください。

- ブロックオフセット。 環境オフセット所有権の近代化。 こちらからアクセスしてください。

- 情報源: https://www.ibm.com/blog/types-of-cyberthreats/