Amazon QuickSight Enterprise sürümü mevcut Microsoft Active Directory (AD) ile entegre olabilir ve Güvenlik Onayı İşaretleme Dili (SAML) kullanarak panolara birleştirilmiş erişim sağlar. Active Directory'deki mevcut kimliklerin kullanılması, farklı kullanıcı kimlikleri oluşturma ve yönetme ihtiyacını ortadan kaldırır. AWS Kimlik Erişim Yönetimi (BEN). Federe kullanıcılar, AD grup üyeliğine dayalı olarak Active Directory Federasyon Hizmeti (AD FS) gibi bir kimlik sağlayıcı (IdP) aracılığıyla erişim istendiğinde bir IAM rolü üstlenir. AWS Dizin Hizmeti'ni kullanarak AD'yi QuickSight'a bağlayabilmenize rağmen, bu blog, QuickSight Panolarında birleştirilmiş oturum açmaya odaklanmaktadır.

Kimlik birleştirme ile, kullanıcılarınız tek tıklamayla erişim elde eder. Amazon QuickSight mevcut kimlik bilgilerini kullanan uygulamalar. Ayrıca, IdP'niz tarafından kimlik doğrulamanın güvenlik avantajına da sahipsiniz. Mevcut IdP'nizi kullanarak hangi kullanıcıların QuickSight'a erişimi olduğunu kontrol edebilirsiniz. bakın Amazon QuickSight ile kimlik federasyonu ve çoklu oturum açma (SSO) kullanma daha fazla bilgi için.

Bu gönderide, QuickSight'ta oturum açmak için bir kimlik doğrulama seçeneği olarak kurumsal bir e-posta adresini nasıl kullanabileceğinizi gösteriyoruz. Bu gönderi, ortamınızda yapılandırılmış mevcut bir Microsoft Active Directory Federasyon Hizmetlerine (ADFS) sahip olduğunuzu varsayar.

Çözüme genel bakış

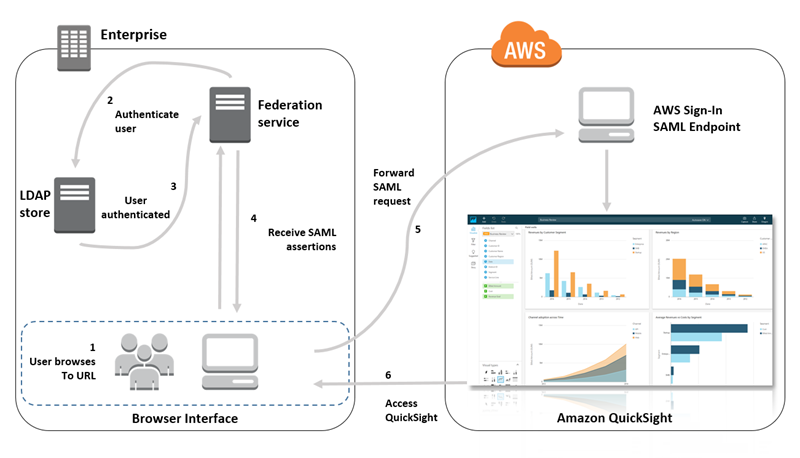

Bir IdP'den QuickSight'a bağlanırken, kullanıcılarınız oturum açma işlemini IdP portalından başlatır. Kullanıcıların kimliği doğrulandıktan sonra otomatik olarak QuickSight'ta oturum açarlar. QuickSight, yetkili olduklarını kontrol ettikten sonra, kullanıcılarınız QuickSight'a erişebilir.

Aşağıdaki diyagram, QuickSight ile bir üçüncü taraf IdP arasındaki bir kimlik doğrulama akışını göstermektedir. Bu örnekte yönetici, QuickSight'a erişmek için bir oturum açma sayfası oluşturmuştur. Bir kullanıcı oturum açtığında, oturum açma sayfası SAML 2.0 ile uyumlu bir federasyon hizmetine istek gönderir. Son kullanıcı, kimlik doğrulamasını IdP'nin oturum açma sayfasından başlatır. Kimlik doğrulama akışı hakkında daha fazla bilgi için bkz. Kimlik sağlayıcıdan (IdP) oturum açmayı başlatma.

Çözüm, aşağıdaki üst düzey adımlardan oluşur:

- Bir kimlik sağlayıcı oluşturun.

- IAM politikaları oluşturun.

- IAM rolleri oluşturun.

- AD gruplarını ve kullanıcıları yapılandırın.

- Bir güvenen taraf güveni oluşturun.

- Talep kurallarını yapılandırın.

- QuickSight çoklu oturum açmayı (SSO) yapılandırın.

- QuickStart için geçiş durumu URL'sini yapılandırın.

Önkoşullar

Bu gönderide açıklanan çözümü oluşturmak için ön koşullar şunlardır:

- Mevcut veya yeni dağıtılan bir AD FS ortamı.

- AD FS ve AD grubu üyeliğini yönetme izinlerine sahip bir AD kullanıcısı.

- IAM politikaları ve rolleri oluşturma ve QuickSight'ı yönetme izinlerine sahip bir IAM kullanıcısı.

- IdP'nizdeki meta veri belgesi. İndirmek için bkz. Federasyon Meta Veri Gezgini.

Bir kimlik sağlayıcı oluşturun

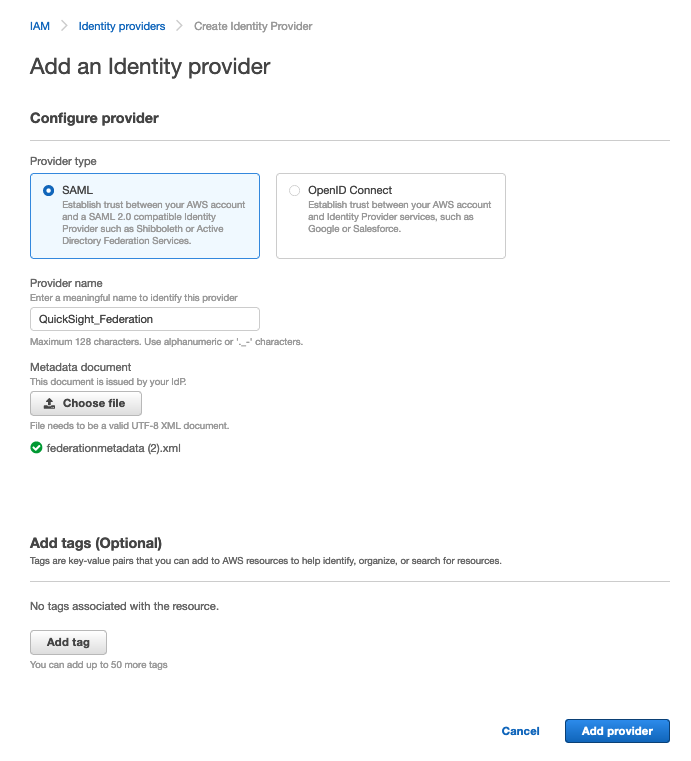

IdP'nizi eklemek için aşağıdaki adımları tamamlayın:

- IAM konsolunda, Kimlik sağlayıcılar Gezinti bölmesinde.

- Klinik Sağlayıcı ekle.

- İçin sağlayıcı türü¸ seç SAML.

- İçin sağlayıcı adı, bir ad girin (örneğin,

QuickSight_Federation). - İçin Meta veri belgesi, ön koşul olarak indirdiğiniz meta veri belgesini yükleyin.

- Klinik Sağlayıcı ekle.

- Daha sonraki bir adımda kullanmak için bu sağlayıcının ARN'sini kopyalayın.

IAM politikaları oluşturun

Bu adımda, kullanıcıların yalnızca kimliklerini birleştirdikten sonra QuickSight'a erişmesine izin veren IAM politikaları oluşturursunuz. QuickSight'a erişim ve ayrıca QuickSight yöneticileri, yazarları (standart kullanıcılar) ve okuyucular oluşturma yeteneği sağlamak için aşağıdaki ilke örneklerini kullanın.

Aşağıdaki kod, yazar politikasıdır:

Aşağıdaki kod okuyucu politikasıdır:

Aşağıdaki kod yönetici politikasıdır:

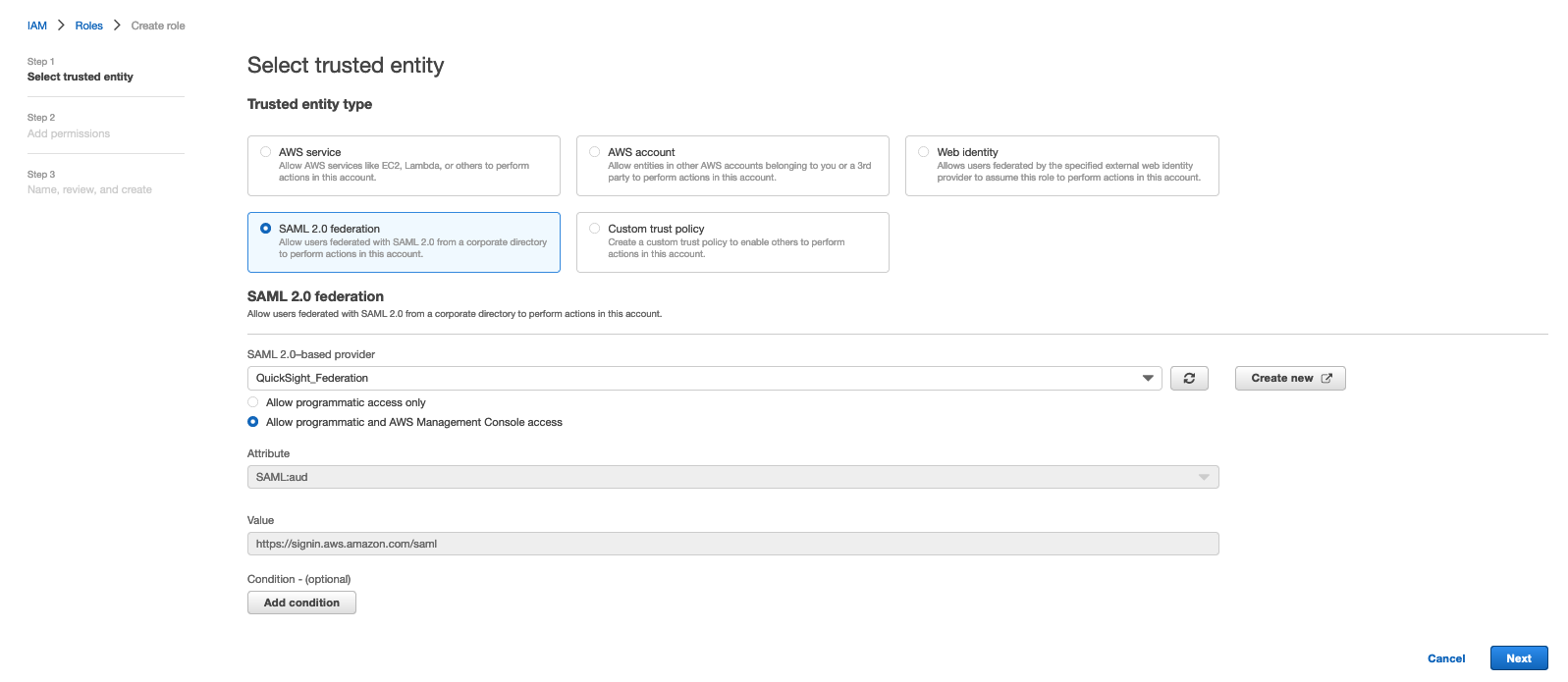

IAM rolleri oluşturun

IdP'niz aracılığıyla QuickSight'a yetkilendirme yaparken kullanıcılarınızın kullanması için e-posta adreslerini yapılandırabilirsiniz. Bunu yapmak için şunu ekleyin: sts:TagSession birlikte kullandığınız IAM rolü için güven ilişkisine yönelik eylem AssumeRoleWithSAML. IAM rol adlarının ADFS- ile başladığından emin olun.

- IAM konsolunda, Roller Gezinti bölmesinde.

- Klinik Yeni rol oluştur.

- İçin Güvenilir varlık türüseçin SAML 2.0 federasyonu.

- Daha önce oluşturduğunuz SAML IdP'yi seçin.

- seç Programlı ve AWS Yönetim Konsolu erişimine izin ver.

- Klinik Sonraki.

- Oluşturduğunuz yönetici politikasını seçin, ardından Sonraki.

- İçin Name, girmek

ADFS-ACCOUNTID-QSAdmin. - Klinik oluşturmak.

- Üzerinde Güven ilişkileri sekmesinde, güven ilişkilerini aşağıdaki gibi düzenleyin, böylece kullanıcılar rolü üstlendiğinde asıl etiketleri iletebilirsiniz (hesap kimliğinizi ve IdP'nizi sağlayın):

- Rol için bu işlemi tekrarlayın

ADFS-ACCOUNTID-QSAuthorve yazar IAM politikasını ekleyin. - Rol için bu işlemi tekrarlayın

ADFS-ACCOUNTID-QSReaderve okuyucu IAM politikasını ekleyin.

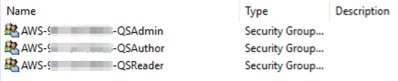

AD gruplarını ve kullanıcıları yapılandırın

Şimdi AWS'de oturum açma izinlerini belirleyen AD grupları oluşturmanız gerekiyor. Daha önce oluşturduğunuz üç rolün her biri için bir AD güvenlik grubu oluşturun. Grup adının, IAM rol adlarınızla aynı formatta olması gerektiğini unutmayın.

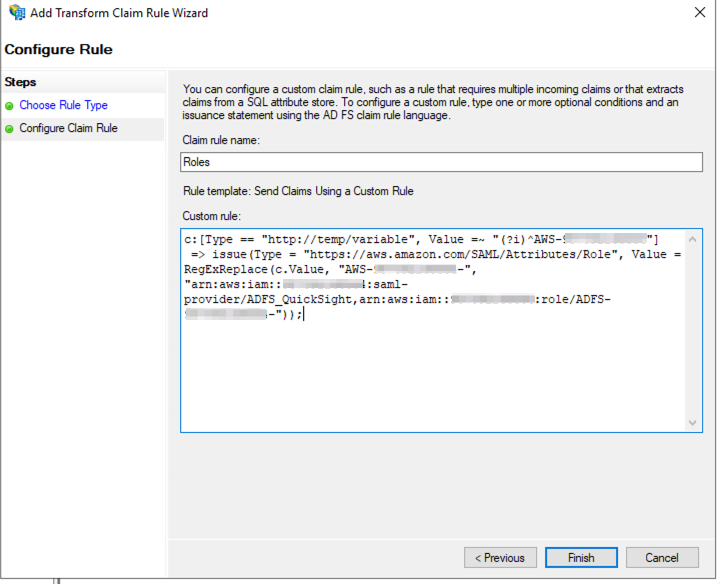

IAM rol eşlemesini benzersiz şekilde tanımlayan AD gruplarını oluşturmaya yönelik bir yaklaşım, ortak bir grup adlandırma kuralı seçmektir. Örneğin, AD gruplarınız bir tanımlayıcıyla başlar, örneğin AWS-AWS gruplarınızı kuruluş içindeki diğerlerinden ayıracak. Ardından, 12 haneli AWS hesap numarasını ekleyin. Son olarak, eşleşen rol adını AWS hesabına ekleyin. Bunu, birleşik erişimle desteklemek istediğiniz her rol ve ilgili AWS hesabı için yapmanız gerekir. Aşağıdaki ekran görüntüsü, bu gönderide kullandığımız adlandırma kuralının bir örneğini göstermektedir.

Bu yazının ilerleyen kısımlarında, AD gruplarını seçmek için bir kural oluşturuyoruz. AWS-, kural kaldırılacak AWS-HESAP KİMLİĞİ- ilgili IAM rolüyle eşleşmesi için AD gruplarının adından, bu nedenle burada bu adlandırma kuralını kullanıyoruz.

Active Directory'deki kullanıcılar daha sonra gruplara eklenebilir ve bu da AWS'de ilgili rollere erişim sağlama yeteneği sağlar. İş izin modelinize göre AD kullanıcılarını ilgili gruplara ekleyebilirsiniz. Her kullanıcının Active Directory'de yapılandırılmış bir e-posta adresine sahip olması gerektiğini unutmayın.

Bir güvenen taraf güveni oluşturun

Bir güvenen taraf güveni eklemek için aşağıdaki adımları tamamlayın:

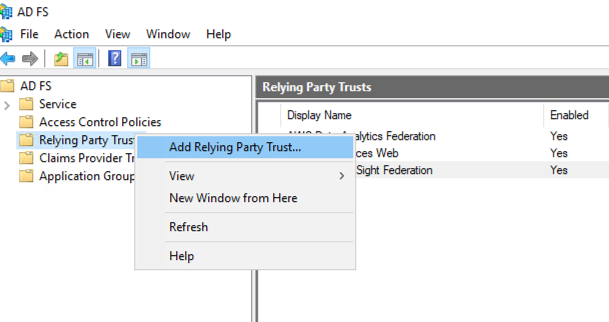

- AD FS Yönetim Konsolu'nu açın.

- Seçin (sağ tıklayın) Güvenen Parti Güvenleri, Daha sonra seçmek Güvenen Taraf Güvenini Ekleyin.

- Klinik İddialar farkında, Daha sonra seçmek Başlama.

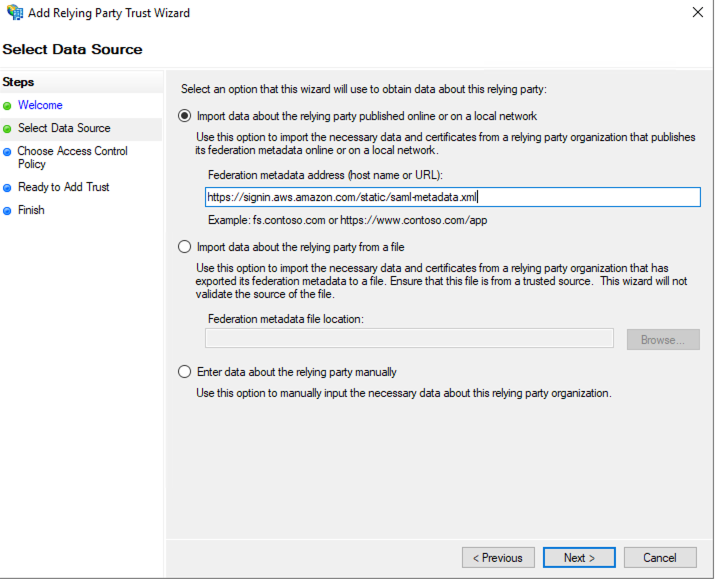

- seç Çevrimiçi veya yerel bir ağda yayınlanan güvenen taraf hakkındaki verileri içe aktarın.

- İçin Federasyon meta veri adresi, girmek

https://signin.aws.amazon.com/static/saml-metadata.xml. - Klinik Sonraki.

- Açıklayıcı bir görünen ad girin, örneğin Amazon QuickSight Federation, ardından Sonraki.

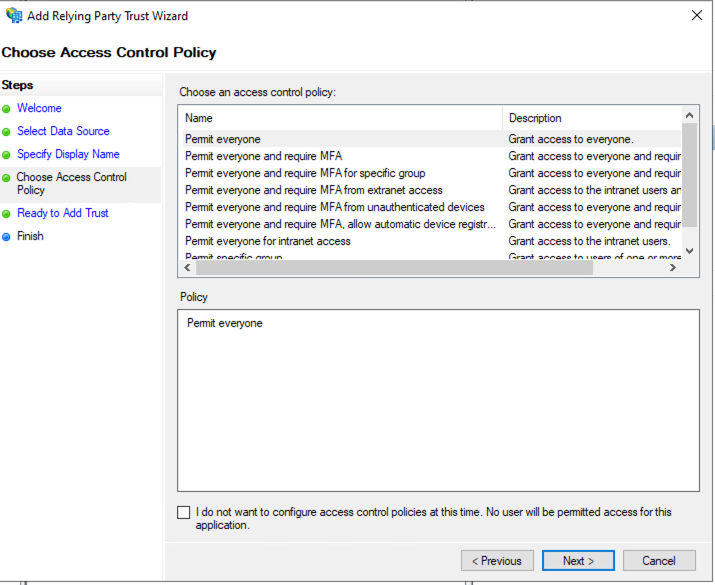

- Erişim kontrol politikanızı seçin (bu gönderi için, Herkese izin ver), ardından Sonraki.

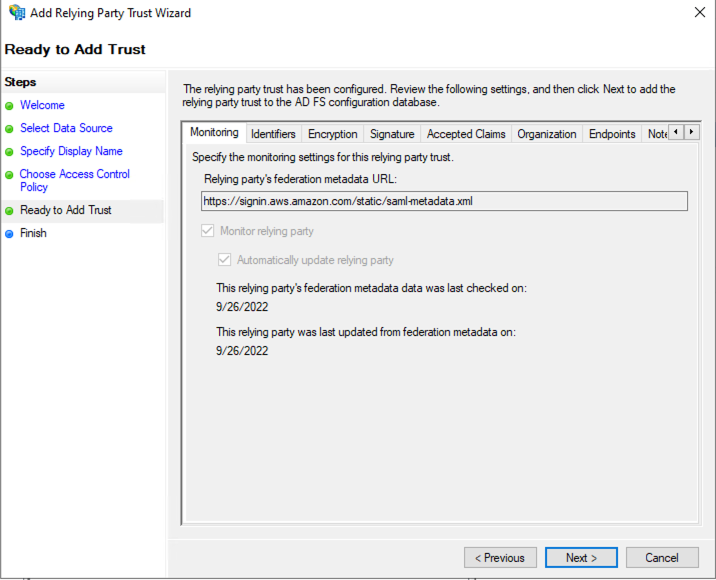

- içinde Güven Eklemeye Hazır bölümü, seçim Sonraki.

- Varsayılanları bırakın, ardından seçin Kapanış.

Talep kurallarını yapılandırın

Bu bölümde, hesapları tanımlayan, LDAP özniteliklerini ayarlayan, AD gruplarını alan ve bunları daha önce oluşturulan rollerle eşleştiren talep kuralları oluşturacaksınız. NameId, RoleSessionName, Get AD Groups, Roller ve (isteğe bağlı olarak) Oturum Süresi için talep kuralları oluşturmak üzere aşağıdaki adımları tamamlayın:

- Az önce oluşturduğunuz güvenen taraf güvenini seçin, ardından Hak Talebi Düzenleme Politikasını Düzenle.

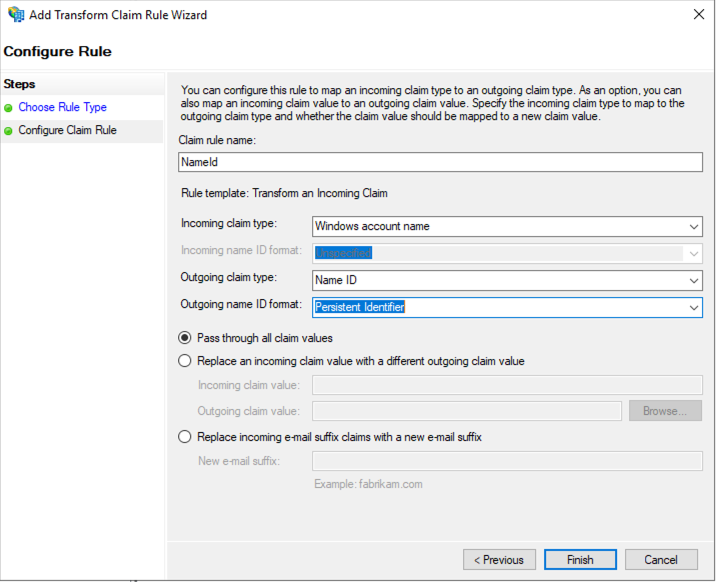

- adında bir kural ekle

NameIdaşağıdaki parametrelerle:- İçin Talep kuralı şablonu, seçmek Gelen Talebi Dönüştür.

- İçin Talep kuralı adı, NameId girin

- İçin Gelen talep türü, seçmek Windows hesap adı.

- İçin Giden talep türü, seçmek Adı ID.

- İçin Giden ad kimliği biçimi, seçmek Kalıcı Tanımlayıcı.

- seç Tüm hak talebi değerlerini geç.

- Klinik Bitiş.

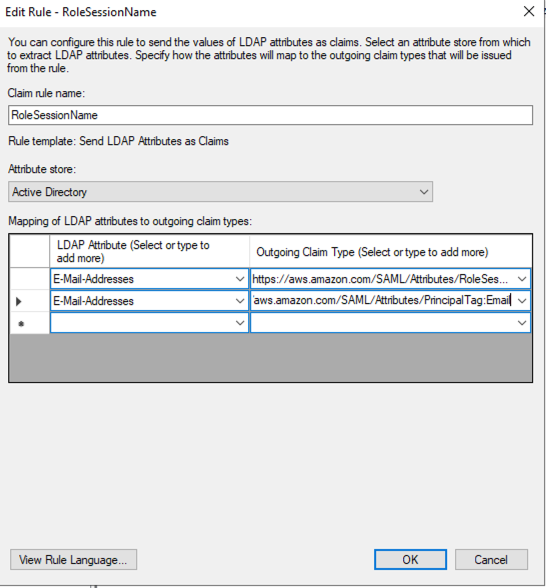

- adında bir kural ekle

RoleSessionNameaşağıdaki parametrelerle:- İçin Talep kuralı şablonu, seçmek LDAP Niteliklerini Talep Olarak Gönder.

- İçin Talep kuralı adı, girmek

RoleSessionName. - İçin özellik deposu, seçmek Active Directory.

- İçin LDAP Özelliği, seçmek E-mail adresleri.

- İçin Giden talep türü, girmek

https://aws.amazon.com/SAML/Attributes/RoleSessionName. - Başka birtane ekle E-mail adresleri LDAP özniteliği ve için Giden talep türü, girmek

https://aws.amazon.com/SAML/Attributes/PrincipalTag:Email. - Klinik OK.

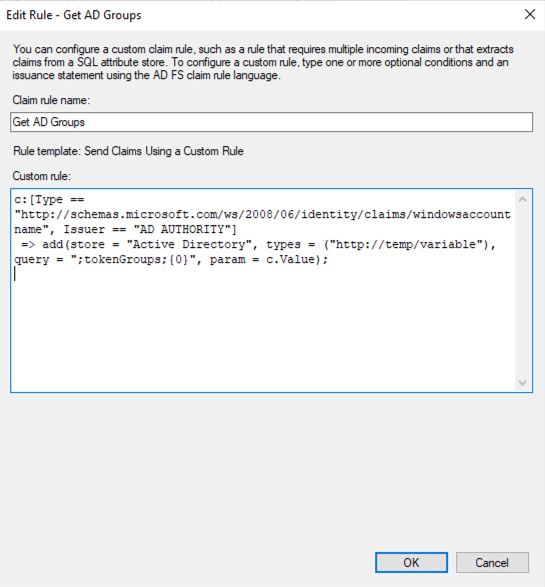

- adında bir kural ekle

Get AD Groupsaşağıdaki parametrelerle:- İçin Talep kuralı şablonu, seçmek Özel Bir Kural Kullanarak Talep Gönderme.

- İçin Talep kuralı adı, AD Gruplarını Al'a girin

- İçin Özel Kural, aşağıdaki kodu girin:

- Klinik OK.

- adında bir kural ekle

Rolesaşağıdaki parametrelerle:- İçin Talep kuralı şablonu, seçmek Özel Bir Kural Kullanarak Talep Gönderme.

- İçin Talep kuralı adı, Rolleri girin

- İçin Özel Kural, aşağıdaki kodu girin (hesap kimliğinizi ve IdP'nizi sağlayın):

- Klinik Bitiş.

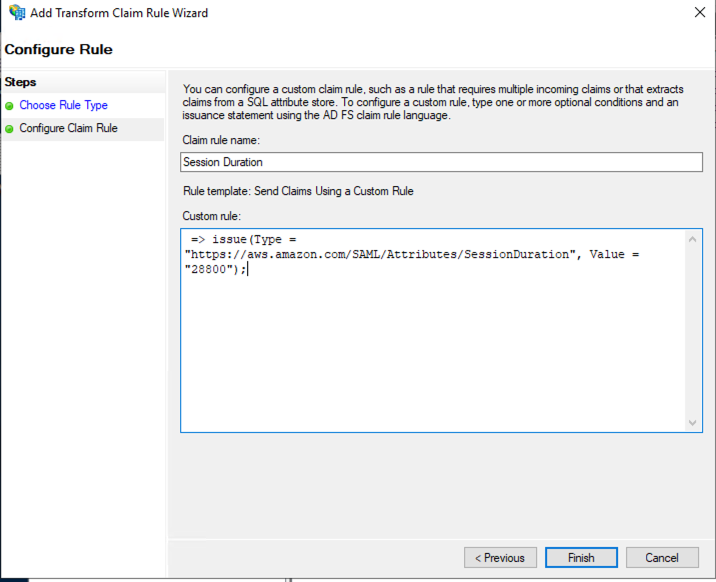

İsteğe bağlı olarak, adlı bir kural oluşturabilirsiniz. Session Duration. Bu yapılandırma, kullanıcıların yeniden kimlik doğrulaması yapması gerekmeden önce bir oturumun ne kadar süreyle açık ve etkin olduğunu belirler. Değer saniye cinsindendir. Bu gönderi için kuralı 8 saat için yapılandırıyoruz.

- adında bir kural ekle

Session Durationaşağıdaki parametrelerle:- İçin Talep kuralı şablonu, seçmek Özel Bir Kural Kullanarak Talep Gönderme.

- İçin Talep kuralı adı, girmek

Session Duration. - İçin Özel Kural, aşağıdaki kodu girin:

- Klinik Bitiş.

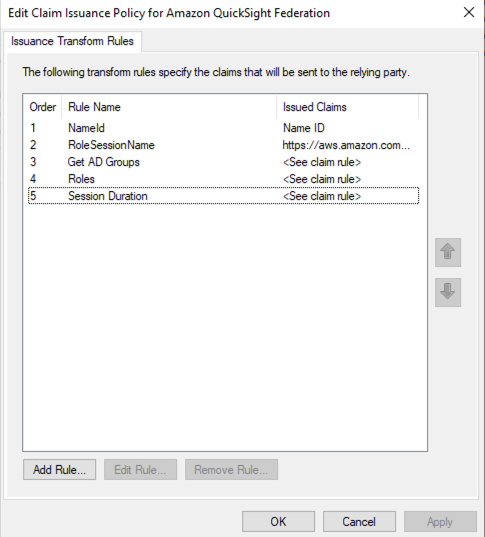

Aşağıdaki ekran görüntüsünde gösterildiği gibi bu beş talep kuralını görebilmeniz gerekir.

- Klinik OK.

- AD FS sunucunuzdaki PowerShell'de aşağıdaki komutları çalıştırın:

- PowerShell'den AD FS hizmetini durdurun ve başlatın:

E-posta Senkronizasyonunu Yapılandır

Bir IdP ile entegre QuickSight Enterprise sürümü ile yeni kullanıcıların kişisel e-posta adreslerini kullanmasını kısıtlayabilirsiniz. Bu, kullanıcıların yalnızca şirket içinde yapılandırılmış e-posta adresleriyle QuickSight'ta oturum açabilecekleri anlamına gelir. Bu yaklaşım, kullanıcıların bir e-posta adresini manuel olarak girmelerini atlamasına olanak tanır. Ayrıca, kullanıcıların Active Directory'de yapılandırılan e-posta adresinden farklı olabilecek bir e-posta adresi kullanmamalarını da sağlar.

QuickSight, hesabınıza yeni kullanıcılar sağlarken IdP'den iletilen önceden yapılandırılmış e-posta adreslerini kullanır. Örneğin, kullanıcılar IdP'niz aracılığıyla QuickSight hesabınıza sağlandığında yalnızca şirket tarafından atanan e-posta adreslerinin kullanılmasını sağlayabilirsiniz. QuickSight'ta birleştirilmiş kullanıcılar için e-posta senkronizasyonunu yapılandırdığınızda, QuickSight hesabınızda ilk kez oturum açan kullanıcıların önceden atanmış e-posta adresleri olur. Bunlar hesaplarını kaydetmek için kullanılır.

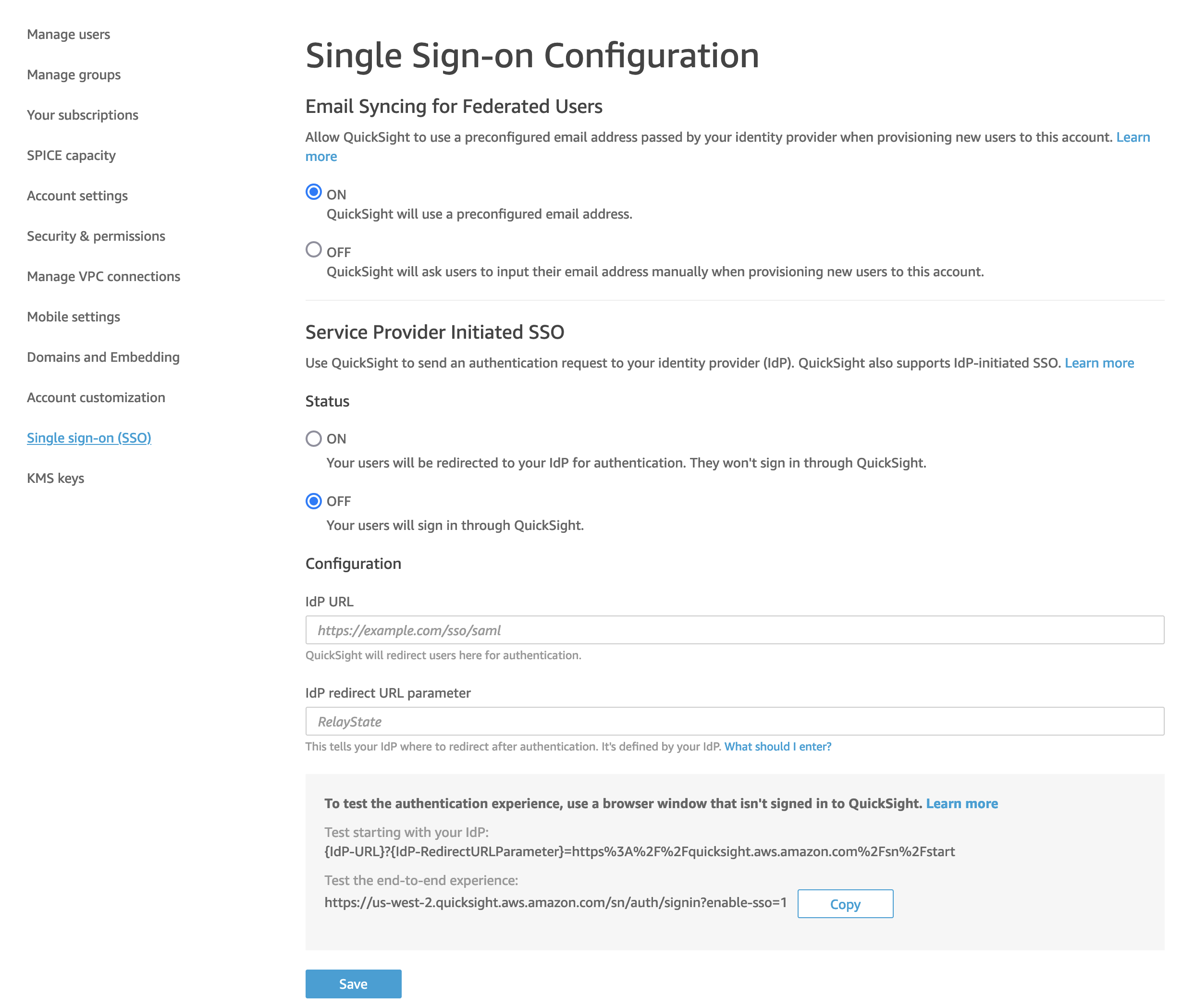

QuickSight'ta birleştirilmiş kullanıcılar için E-posta senkronizasyonunu yapılandırmak için aşağıdaki adımları tamamlayın:

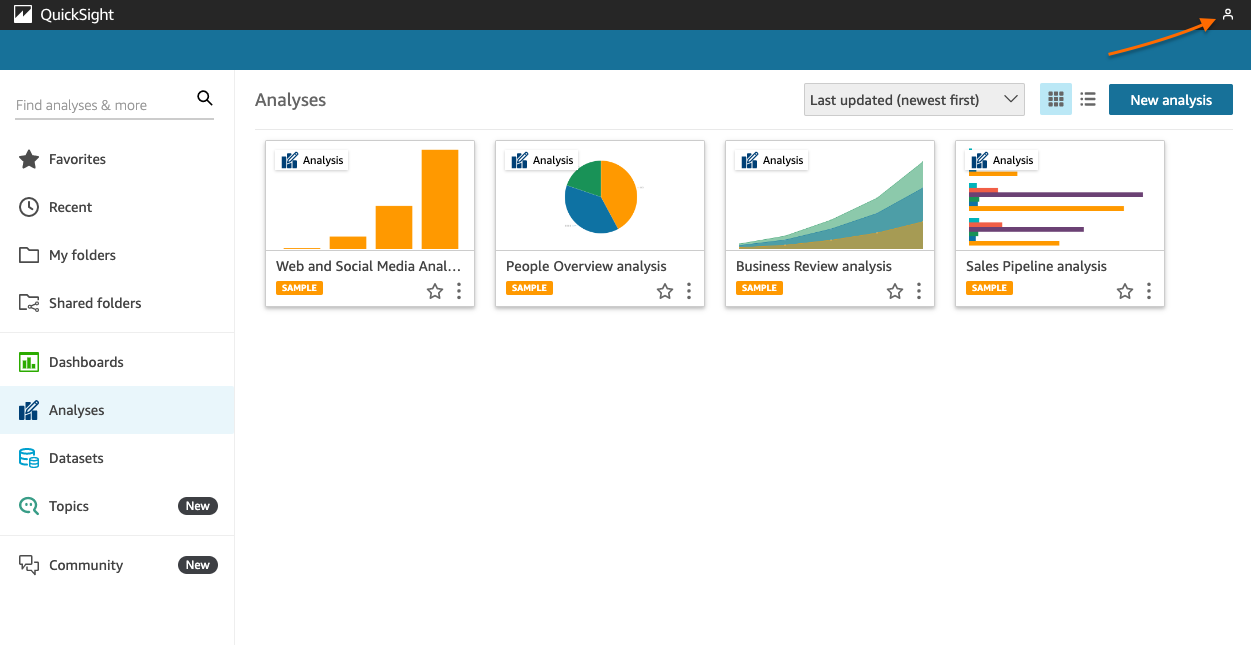

- Bir QuickSight yönetici hesabıyla QuickSight kontrol panelinizde oturum açın.

- Profil simgesini seçin.

- Açılır menüde öğesini seçin QuickSight'ı yönetin.

- Gezinti bölmesinde şunu seçin: Tek oturum açma (SSO).

- İçin Federe Kullanıcılar için E-posta Senkronizasyonuseçin ON, Daha sonra seçmek etkinleştirme açılır pencerede.

- Klinik İndirim.

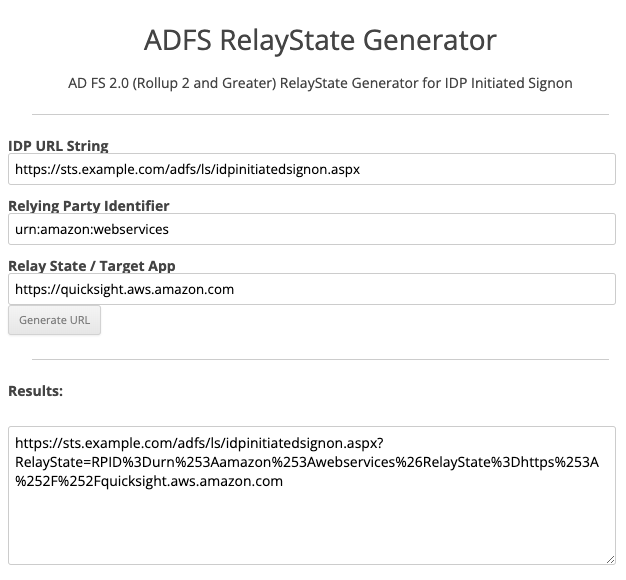

QuickStart için geçiş durumu URL'sini yapılandırın

Aktarma durumu URL'sini yapılandırmak için aşağıdaki adımları tamamlayın (giriş bilgilerini, ortamınızın yapılandırmasıyla eşleşmesi için gereken şekilde düzeltin):

- Kullan ADFS RelayState Oluşturucu URL'nizi oluşturmak için.

- İçin IDP URL Dizesi, girmek

https://ADFSServerEndpoint/adfs/ls/idpinitiatedsignon.aspx. - İçin İtimat Eden Taraf Tanımlayıcı, girmek

urn:amazon:webservicesorhttps://signin.aws.amazon.com/saml. - İçin Geçiş Durumu/Hedef Uygulama, erişmek için kimliği doğrulanmış kullanıcılarınızı girin. Bu durumda,

https://quicksight.aws.amazon.com. - Klinik URL oluştur.

- URL'yi kopyalayın ve tarayıcınıza yükleyin.

IdP açılış sayfanız için size bir oturum açma bilgisi sunulmalıdır.

Oturum açan kullanıcının Active Directory'de yapılandırılmış bir e-posta adresi özniteliğine sahip olduğundan emin olun. Başarılı bir oturum açma, kimlik doğrulamanın ardından sizi QuickSight panosuna yönlendirmelidir. QuickSight kontrol paneli sayfasına yönlendirilmezseniz, talep kurallarınızı yapılandırdıktan sonra daha önce listelenen komutları çalıştırdığınızdan emin olun.

Özet

Bu gönderide, birleşik kimlikleri bir QuickSight panosunda nasıl yapılandıracağınızı ve kullanıcıların mevcut Active Directory'nizde yalnızca önceden yapılandırılmış e-posta adresiyle oturum açabilmelerini nasıl sağlayacağınızı gösterdik.

Sizden haber almak isteriz. Yorumlar bölümünde ne düşündüğünüzü bize bildirin.

Yazar Hakkında

Adeleke Çoker AWS ile Küresel Çözümler Mimarıdır. Müşterilerin iş yükü dağıtımlarını ve AWS'ye geniş ölçekte geçişleri küresel olarak hızlandırmasına yardımcı olur. Boş zamanlarında öğrenmekten, okumaktan, oyun oynamaktan ve spor karşılaşmalarını izlemekten hoşlanır.

Adeleke Çoker AWS ile Küresel Çözümler Mimarıdır. Müşterilerin iş yükü dağıtımlarını ve AWS'ye geniş ölçekte geçişleri küresel olarak hızlandırmasına yardımcı olur. Boş zamanlarında öğrenmekten, okumaktan, oyun oynamaktan ve spor karşılaşmalarını izlemekten hoşlanır.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- Plato blok zinciri. Web3 Metaverse Zekası. Bilgi Güçlendirildi. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/configure-adfs-identity-federation-with-amazon-quicksight/