Birçok şirketin kimlik sağlayıcılarının (IdP'ler) içinde saklanan kurumsal kimlikleri vardır: Active Directory (Reklam) veya OpenLDAP. Daha önce müşterilerin kullandığı Amazon EMR'si AD etki alanları ile EMR kümesi Kerberos bölgesi arasında tek yönlü bir bölge güveni yapılandırarak kümelerini Active Directory ile entegre edebilirler. Daha fazla ayrıntı için bkz. Öğretici: Active Directory etki alanıyla alanlar arası güveni yapılandırma.

Bu kurulum, kurumsal kullanıcıların ve grupların EMR kümeleri içinde kullanılabilir hale getirilmesinde ve veri erişimlerini kontrol etmek için erişim kontrolü politikalarının tanımlanmasında (örneğin, Amazon EMR yerel Apache Ranger entegrasyonu).

Bu seçenek hâlâ mevcut olmasına rağmen Amazon EMR kullanıma sunuldu yerel LDAP kimlik doğrulaması desteğiOpenLDAP ve Active Directory ile entegrasyonu kolaylaştıran yeni bir güvenlik özelliği.

Bu özellik aşağıdakileri sağlar:

- Desteklenen uygulamalara (HiveServer2, Trino, Presto ve Livy) yönelik otomatik güvenlik yapılandırması, Kerberos protokolünü ve harici kimlik doğrulama olarak LDAP'yi kullanır. Bu, küme uç noktalarına bağlanmak için artık kerberos kimlik doğrulamasını ayarlaması gerekmeyen, bunun yerine yalnızca bir LDAP kullanıcı adı ve parolası sağlayacak şekilde yapılandırılabilen harici araçlardan daha basit bir entegrasyona olanak tanır.

- EMR kümelerinize SSH aracılığıyla kimlerin erişebileceğine ilişkin ayrıntılı erişim kontrolü (FGAC)

- Yerel Amazon EMR Apache Ranger entegrasyonuyla birlikte kullanıldığında Hive Metastore veritabanı ve tablolarının üzerinde ayrıntılı yetkilendirme politikaları bulunur.

Bu yazıda, Amazon EMR LDAP kimlik doğrulamasının derinliklerine inerek kimlik doğrulama akışının nasıl çalıştığını, gerekli LDAP yapılandırmalarının nasıl alınacağını ve test edileceğini ve bir EMR kümesinin LDAP'nin düzgün şekilde entegre edildiğinin nasıl doğrulanacağını göstereceğiz.

Bu blogdaki bilgileri kullanma:

- EMR kümelerini yöneten ekipler, doğru bilgileri istemek ve ön yapılandırma testlerini doğru şekilde gerçekleştirmek için LDAP IdP yöneticileriyle koordinasyonu geliştirebilir

- EMR kümesi son kullanıcıları, önceki Kerberos tabanlı kimlik doğrulamayla karşılaştırıldığında harici araçlardan LDAP etkin EMR kümelerine bağlanmanın ne kadar kolay olduğunu anlayabilir

Amazon EMR LDAP entegrasyonu nasıl çalışır?

EMR çerçeveleri bağlamında kimlik doğrulamadan bahsederken iki seviyeyi ayırt edebiliriz:

- Harici kimlik doğrulama – Kullanıcılar ve harici bileşenler tarafından kurulu çerçevelerle etkileşimde bulunmak için kullanılır

- Dahili kimlik doğrulama – Dahili bileşenlerin iletişimlerini doğrulamak için çerçeveler içerisinde kullanılır

Bu yeni özellik sayesinde dahili çerçeve kimlik doğrulaması hala Kerberos üzerinden yönetiliyor ancak bu, diğer tarafta kimlik doğrulama için kullanıcı adı ve parola kullanan son kullanıcılar veya harici hizmetler için şeffaf.

Desteklenen EMR yüklü çerçeveler, bir dizi kullanıcı adı ve parola kimlik bilgileri verildiğinde bunları LDAP uç noktasına göre doğrulayan ve başarılı olması durumunda çerçevenin kullanımına olanak tanıyan LDAP tabanlı bir kimlik doğrulama yöntemi uygular.

Aşağıdaki şema kimlik doğrulama akışının nasıl çalıştığını özetlemektedir.

İş akışı aşağıdaki adımları içerir:

- Kullanıcı desteklenen uç noktalardan birine (HiveServer2, Trino/Presto Coordinator veya Hue WebUI gibi) bağlanır ve kurumsal kimlik bilgilerini (kullanıcı adı ve parola) sağlar.

- Bağlantı kurulan çerçeve, küme örnekleri içinde çalışan EMR Gizli Aracı hizmetini kullanarak kimlik doğrulamayı gerçekleştiren özel bir kimlik doğrulayıcı kullanır.

- EMR Gizli Aracısı hizmeti, sağlanan kimlik bilgilerini LDAP uç noktasına göre doğrular.

- Başarı durumunda aşağıdakiler meydana gelir:

- Birincil düğüm içinde çalışan küme MIT anahtar dağıtım merkezinde (MIT KDC) belirli kullanıcı için bir Kerberos sorumlusu oluşturulur.

- Kerberos ana tuş sekmesi, birincil düğümdeki kullanıcının ana dizininde oluşturulur.

Kimlik doğrulama tamamlandıktan sonra kullanıcı çerçeveyi kullanmaya başlayabilir.

Tüm küme örneklerinin içinde SSSD hizmeti, kullanıcıları ve grupları LDAP uç noktasından alacak ve bunları sistem kullanıcıları olarak kullanılabilir hale getirecek şekilde yapılandırılmıştır.

SSH ile bağlanırken kimlik doğrulama akışı biraz farklıdır ve aşağıdaki şemada özetlenmiştir.

İş akışı aşağıdaki adımları içerir:

- Bir kullanıcı, kurumsal kimlik bilgilerini (kullanıcı adı ve parola) sağlayarak SSH ile EMR birincil örneğine bağlanır.

- Bağlantı kurulan SSHD hizmeti, sağlanan kimlik bilgilerini doğrulamak için SSSD hizmetini kullanır.

- SSSD hizmeti, sağlanan kimlik bilgilerini LDAP uç noktasına göre doğrular. Başarı durumunda kullanıcı ilgili ana dizine ulaşır. Bu noktada kullanıcı farklı CLI'leri kullanabilir (

beeline,trino-cli,presto-cli,curl) Hive, Trino/Presto veya Livy'ye erişmek için. - Spark CLI'leri kullanmak için (

spark-submit,pyspark,spark-shell), kullanıcının çağırması gerekirldap-kinitkomut dosyasını oluşturun ve istenen kullanıcı adını ve şifreyi sağlayın. - Kimlik doğrulama, küme örnekleri içinde çalışan EMR Gizli Aracı hizmeti kullanılarak gerçekleştirilir.

- EMR Gizli Aracısı hizmeti, sağlanan kimlik bilgilerini LDAP uç noktasına göre doğrular.

- Başarı durumunda aşağıdakiler meydana gelir:

- Birincil düğüm içinde çalışan MIT KDC kümesindeki belirli kullanıcı için bir Kerberos sorumlusu oluşturulur.

- Kerberos ana tuş sekmesi, birincil düğümdeki kullanıcının ana dizininde oluşturulur.

- Bir kerberos bileti alınır ve birincil düğümdeki kullanıcının Kerberos bileti önbelleğinde saklanır.

Sonra ldap-kinit komut dosyası tamamlandığında kullanıcı Spark CLI'leri kullanmaya başlayabilir.

Aşağıdaki bölümlerde gerekli LDAP ayar değerlerinin nasıl alınacağını gösteriyor ve EMR LDAP kimlik doğrulaması ile bir kümenin nasıl başlatılıp test edileceğini araştırıyoruz.

Uygun LDAP parametrelerini bulun

Amazon EMR için LDAP kimlik doğrulamasını yapılandırmanın ilk adımı, kümenizi ayarlamak için kullanılacak LDAP özelliklerini almaktır. Aşağıdaki bilgilere ihtiyacınız var:

- LDAP sunucusu DNS adı

- LDAP uç noktasıyla Güvenli LDAP (LDAPS) üzerinden etkileşimde bulunmak için kullanılacak PEM biçiminde bir sertifika

- LDAP ağacında kullanıcıların aranacağı bir yol (veya dal) olan LDAP kullanıcı arama tabanı (yalnızca bu dala ait olan kullanıcılar alınacaktır)

- LDAP ağacı üzerinde grupların aranacağı bir yol (veya dal) olan LDAP grupları arama tabanı (yalnızca bu dala ait olan gruplar alınacaktır)

- LDAP sunucusu, LDAP sorgularını tetiklemek ve kullanıcı adı ve grup üyeliği gibi kullanıcı bilgilerini almak için kullanılacak bir hizmet kullanıcısının (genellikle bağlama kullanıcısı olarak adlandırılır) kullanıcı adı ve parolası olan kullanıcı kimlik bilgilerini bağlar.

Active Directory ile bir AD yöneticisi bu bilgiyi doğrudan Active Directory Users and Computers alet. Bu araçta bir kullanıcıyı seçtiğinizde ilgili nitelikleri görebilirsiniz (örneğin, distinguishedName). Aşağıdaki ekran görüntüsü bir örneği göstermektedir.

Ekran görüntüsünden şunu görebiliriz: distinguishedName kullanıcı için john CN=john,OU=users,OU=italy,OU=emr,DC=awsemr,DC=comBu, John'un en dardan en genişe doğru sıralanmış aşağıdaki arama tabanlarına ait olduğu anlamına gelir:

OU=users,OU=italy,OU=emr,DC=awsemr,DC=comOU=italy,OU=emr,DC=awsemr,DC=comOU=emr,DC=awsemr,DC=comDC=awsemr,DC=com

Bir şirketin LDAP dizinindeki girişlerin miktarına bağlı olarak geniş bir arama tabanı kullanmak, uzun erişim sürelerine ve zaman aşımlarına yol açabilir. Gerekli tüm kullanıcıları dahil etmek için arama tabanını mümkün olduğunca dar olacak şekilde yapılandırmak iyi bir uygulamadır. Önceki örnekte, OU=users,OU=italy,OU=emr,DC=awsemr,DC=com EMR kümesine erişim sağlamak istediğiniz tüm kullanıcılar söz konusu Kuruluş Biriminin parçasıysa iyi bir arama tabanı olabilir.

Kullanıcı özniteliklerini almanın başka bir yolu da ldapsearch alet. Bu yöntemi Active Directory'nin yanı sıra OpenLDAP için de kullanabilirsiniz ve LDAP uç noktasıyla bağlantıyı test etmek son derece faydalıdır.

Aşağıda Active Directory ile bir örnek verilmiştir (OpenLDAP benzerdir).

LDAP uç noktası çözülebilir ve erişilebilir olmalıdır. Amazon Elastik Bilgi İşlem Bulutu (Amazon EC2) EMR kümesi örnekleri, 636 numaralı bağlantı noktasında TCP aracılığıyla. Testin, EMR kümesiyle aynı alt ağa ait olan ve EMR kümesi örnekleriyle ilişkilendirilmiş aynı EMR güvenlik grubuna sahip bir Amazon Linux 2 EC2 örneğinden çalıştırılması önerilir.

Bir EC2 bulut sunucusunu başlattıktan sonra nc aracı kullanın ve DNS çözümlemesini ve bağlantısını test edin. Bunu varsayarak DC1.awsemr.com LDAP uç noktasının DNS adıdır; aşağıdaki komutları çalıştırın:

DNS çözümlemesi düzgün çalışmıyorsa aşağıdakine benzer bir hata almanız gerekir:

Uç noktaya ulaşılamıyorsa aşağıdakine benzer bir hata almanız gerekir:

Her iki durumda da, sorunların giderilmesi ve çözülmesi için ağ ve DNS ekibinin sürece dahil olması gerekir.

Başarılı olması durumunda çıktı aşağıdaki gibi görünmelidir:

Her şey işe yararsa teste devam edin ve openldap müşteriler aşağıdaki gibidir:

O zaman koş ldapsearch LDAP uç noktasından kullanıcılar ve gruplar hakkında bilgi almaya yönelik komutlar. Aşağıdakiler örnektir ldapsearch komutları:

Aşağıdaki parametreleri kullanıyoruz:

- -x – Bu, basit kimlik doğrulamayı mümkün kılar.

- -D – Bu, kullanıcının aramayı gerçekleştireceğini belirtir.

- -w – Bu, kullanıcı şifresini gösterir.

- -H – Bu, LDAP sunucusunun URL'sini gösterir.

- -b – Bu temel aramadır.

- LDAPTLS_CACERT – Bu, LDAPS uç noktası SSL PEM genel sertifikasını veya LDAPS uç noktası kök sertifika yetkilisi SSL PEM genel sertifikasını belirtir. Bu, bir AD veya OpenLDAP yönetici kullanıcısından edinilebilir.

Aşağıda önceki komutun örnek çıktısı verilmiştir:

Örnek çıktıdan da görebileceğimiz gibi, kullanıcı tuvalet seçkin isimle tanımlanır CN=john,OU=users,OU=italy,OU=emr,DC=awsemr,DC=com, Ve data-engineers kullanıcının ait olduğu grup (memberOf değer) ayırt edici adla tanımlanır CN=data-engineers,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com.

Çalıştırabiliriz ldapsearch daraltılmış bir arama tabanı kullanarak kullanıcı ve grup bilgilerini almak için sorgular:

Arama yaparken başka filtreler de uygulayabilirsiniz. LDAP filtrelerinin nasıl oluşturulacağı hakkında daha fazla bilgi için bkz. LDAP Filtreleri.

Koşarak ldapsearch komutlarını kullanarak LDAP bağlantısını ve LDAP özelliklerini test edebilir ve gerekli kurulumu belirleyebilirsiniz.

Çözümü test edin

LDAP uç noktasına bağlantının açık olduğunu ve LDAP yapılandırmalarının doğru olduğunu doğruladıktan sonra, EMR LDAP özellikli bir kümeyi başlatmak için ortamı ayarlamaya devam edin.

AWS Secret Manager gizli dizileri oluşturun

EMR güvenlik yapılandırmasını oluşturmadan önce iki tane oluşturmanız gerekir. AWS Gizli Yöneticisi sırlar. Bu kimlik bilgilerini LDAP uç noktasıyla etkileşim kurmak ve kullanıcı adı ve grup üyeliği gibi kullanıcı ayrıntılarını almak için kullanırsınız.

- Secrets Manager konsolunda, sırları Gezinti bölmesinde.

- Klinik Yeni bir sır saklayın.

- İçin Gizli tipseçin Diğer tür sır.

- belirten yeni bir gizli dizi oluşturun.

binduseranahtar olarak ayırt edici isim vebinduserdeğer olarak şifre.

- LDAPS uç noktası SSL genel sertifikasını veya LDAPS kök sertifika yetkilisi genel sertifikasını düz metin olarak belirten ikinci bir gizli dizi oluşturun.

Bu sertifika güvenilirdir ve EMR kümesi ile LDAPS uç noktası arasında güvenli bir iletişime olanak tanır.

EMR güvenlik yapılandırmasını oluşturun

EMR güvenlik yapılandırmasını oluşturmak için aşağıdaki adımları tamamlayın:

- Amazon EMR konsolunda şunu seçin: Güvenlik yapılandırmaları altında EC2'de EMR Gezinti bölmesinde.

- Klinik oluşturmak.

- İçin Güvenlik yapılandırma adı, isim girin.

- İçin Güvenlik yapılandırması kurulum seçenekleriseçin Özel ayarları seçin.

- İçin Şifrelemeseçin Aktarım sırasında şifrelemeyi açın.

- İçin Sertifika sağlayıcı türü¸ seç PEM.

- İçin PEM sertifikası konumunu seçin, şurada bulunan bir PEM paketini girin: Amazon Basit Depolama Hizmeti (Amazon S3) veya bir Java özel sertifika sağlayıcısı.

LDAP kimlik doğrulama özelliğini kullanmak için aktarım sırasında şifrelemenin zorunlu olduğunu unutmayın. Aktarım sırasında şifreleme hakkında daha fazla bilgi için bkz. Aktarım halindeki verilerin Amazon EMR şifrelemesiyle şifrelenmesi için sertifikaların sağlanması. - Klinik Sonraki.

- seç LDAP için Kimlik doğrulama protokolü.

- İçin LDAP sunucusu konumu, LDAPS uç noktasını girin (

ldaps://<ldap_endpoint_DNS_name>). - İçin LDAP SSL sertifikası, Secrets Manager'da oluşturduğunuz ikinci sırrı girin.

- İçin LDAP erişim filtresiLDAP kullanıcı arama tabanından alınan kullanıcıların bir alt kümesine erişimi kısıtlamak için uygulanan bir LDAP filtresi girin. Alanın boş bırakılması durumunda herhangi bir filtre uygulanmaz ve LDAP kullanıcı arama tabanına ait tüm kullanıcılar, kurumsal kimlik bilgileriyle EMR LDAP korumalı uç noktalara erişebilir. Örnek filtreler ve işlevleri aşağıda verilmiştir:

- (nesneSınıfı=kişi) – Kullanıcıları bu özelliğe göre filtreleyin

objectClassolarak ayarlaperson - (memberOf=CN=admins,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com) – Şuraya ait olan kullanıcıları filtreleyin:

adminsGrup - (|(memberof=CN=data-engineers,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com)(memberof=CN=admins,OU=groups,OU=italy,OU=emr, DC=awsemr,DC=com)) – Aşağıdakilerden birine ait olan kullanıcıları filtreleyin:

data-engineersya daadminsgrup (bu yazı için kullandığımız)

- (nesneSınıfı=kişi) – Kullanıcıları bu özelliğe göre filtreleyin

- İçin değerleri girin LDAP kullanıcı arama tabanı ve LDAP grup arama tabanı. İki arama tabanının satır içi filtreleri desteklemediğini unutmayın (örneğin aşağıdakiler desteklenmez):

OU=users,OU=italy,OU=emr,DC=awsemr,DC=com?subtree?(|(memberof=CN=data-engineers,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com)(memberof=CN=admins,OU=groups,OU=italy,OU=emr,DC=awsemr,DC=com))). - seç SSH girişini aç. Bu yalnızca LDAP kullanıcılarınızın kurumsal kimlik bilgileriyle küme örnekleri içinde SSH kullanabilmesini istiyorsanız gereklidir. SSH girişi etkinleştirilirse LDAP erişim filtresi gerekir; aksi takdirde SSH kimlik doğrulaması başarısız olur.

- İçin LDAP sunucusu bağlama kimlik bilgileri, Secrets Manager'da oluşturduğunuz ilk sırrı girin.

- içinde Yetki bölümünde varsayılanları seçili tutun:

- İçin Uygulamalar için IAM rolüseçin Örnek profili.

- İçin İnce taneli erişim kontrol yöntemiseçin Hayır.

- Klinik Sonraki.

- Yapılandırma özetini inceleyin ve oluşturmak.

EMR kümesini başlatın

EMR kümesini şunu kullanarak başlatabilirsiniz: AWS Yönetim Konsolu, AWS Komut Satırı Arayüzü (AWS CLI) veya herhangi biri AWS SDK'sı.

EC2 kümesinde EMR'yi oluştururken aşağıdaki yapılandırmaları belirttiğinizden emin olun:

- EMR versiyonu – Amazon EMR 6.12.0 veya üzerini kullanın.

- Uygulamalar – Hadoop, Spark, Hive, Hue, Livy ve Presto/Trino'yu seçin.

- Güvenlik yapılandırması – Önceki adımda oluşturduğunuz güvenlik yapılandırmasını belirtin.

- EC2 anahtar çifti – Mevcut bir anahtar çiftini kullanın.

- Ağ ve güvenlik grupları – EMR EC2 bulut sunucularının LDAPS uç noktasıyla etkileşime girmesine olanak tanıyan bir yapılandırma kullanın. İçinde Uygun LDAP parametrelerini bulun bölümünde geçerli bir kurulumu onaylamanız gerekir.

LDAP kimlik doğrulamasının çalıştığını doğrulayın

Küme çalışır duruma geldiğinde LDAP kimlik doğrulamasının düzgün çalışıp çalışmadığını kontrol edebilirsiniz.

If SSH'ye giriş bir parçası olarak etkinleştirildi LDAP kimlik doğrulaması içinde EMR GüvenlikYapılandırması, bir LDAP kullanıcısı belirleyip istendiğinde ilgili şifreyi sorarak kümenize SSH uygulayabilirsiniz:

SSH girişi devre dışı bırakıldıysa küme oluşturma sırasında belirtilen EC2 anahtar çiftini kullanarak kümenin içinde SSH yapabilirsiniz:

İsterseniz birincil örneğe erişmenin alternatif bir yolu da şunu kullanmaktır: Oturum Yöneticisi, yeteneği AWS Sistem Yöneticisi. Daha fazla bilgi için bkz. AWS Systems Manager Session Manager ile Linux örneğinize bağlanın.

Birincil örneğin içindeyken, LDAP kullanıcılarının ve gruplarının düzgün bir şekilde alınıp alınmadığını aşağıdaki komutu kullanarak test edebilirsiniz: id emretmek. Aşağıda kullanıcının olup olmadığını kontrol etmek için örnek bir komut verilmiştir. john ilgili gruplarla düzgün bir şekilde alınır:

Daha sonra kimlik doğrulamayı kurulu farklı çerçevelerde test edebilirsiniz.

Öncelikle çerçevelerin genel sertifikasını alalım ve bunu bir güven deposunda saklayalım. Tüm çerçeveler aynı genel sertifikayı paylaşır (transit sırasında şifrelemeyi ayarlamak için kullandığımız sertifika), dolayısıyla onu almak için SSL korumalı uç noktalardan herhangi birini (Hive bağlantı noktası 10000, Presto/Trino bağlantı noktası 8446, Livy bağlantı noktası 8998) kullanabilirsiniz. . Sertifikayı HiveServer2 uç noktasından (bağlantı noktası 10000) alın:

Daha sonra farklı çerçevelerle güvenli bir şekilde iletişim kurmak için bu güvenilir mağazayı kullanın.

HiveServer2 kimlik doğrulamasını test etmek için aşağıdaki kodu kullanın. beeline:

Presto kullanıyorsanız, Presto kimlik doğrulamasını şu şekilde test edin: presto CLI (istendiğinde kullanıcı şifresini sağlayın):

Trino kullanıyorsanız, Trino kimlik doğrulamasını şu şekilde test edin: trino CLI (istendiğinde kullanıcı şifresini sağlayın):

test Livy curl ile kimlik doğrulama:

Spark komutlarını şununla test edin: pyspark:

Burada kimlik doğrulamayı küme içinden test ettiğimizi, ancak bağlantı ve DNS çözümlemesi doğru şekilde yapılandırıldığı sürece kümenin dışından bile Trino, Hive, Presto ve Livy ile etkileşim kurabileceğimizi unutmayın. Spark CLI'ler yalnızca kümenin içinden kullanılabilen tek CLI'lardır.

Hue kimlik doğrulamasını test etmek için aşağıdaki adımları tamamlayın:

- Barındırılan Hue web kullanıcı arayüzüne gidin

http://<emr_primary_node>:8888/ve bir LDAP kullanıcı adı ve parolası sağlayın.

- Hive ve Trino/Presto düzenleyicilerinde SQL sorgularını test edin.

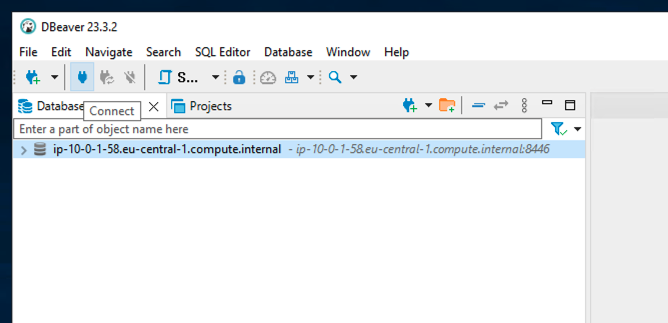

Harici bir SQL aracıyla test etmek için (örneğin DBeaver Trino'ya bağlanmak için), aşağıdaki adımları tamamlayın. EMR birincil düğüm güvenlik grubunu, DBeaver IP'sinden istenen çerçeve uç noktası bağlantı noktasına (örneğin, HiveServer10000 için 2, Trino/Presto için 8446) TCP trafiğine izin verecek şekilde yapılandırdığınızdan ve DBeaver istemcisinde DNS çözümlemesini doğru şekilde yapılandırdığınızdan emin olun. EMR birincil düğüm ana bilgisayar adını doğru şekilde çözümlemek için makine.

- EMR kümenizin birincil örneğinden dosyaları bir S3 paketine kopyalayın

truststore.jks(önceden oluşturulmuş) ve/usr/lib/trino/trino-jdbc/trino-jdbc-XXX-amzn-0.jar(versiyonu değiştirXXXEMR sürümüne bağlı olarak). - DBeaver istemci makinenize indirin.

truststore.jksvetrino-jdbc-XXX-amzn-0.jardosyaları. - DBeaver'ı açın ve seçin veritabanı, Daha sonra seçmek Sürücü Yöneticisi.

- Klinik yeni yeni bir sürücü oluşturmak için.

- Üzerinde Ayarlar sekmesinde aşağıdaki bilgileri sağlayın:

- İçin sürücü Adı, girmek

EMR Trino. - İçin Sınıf adı, girmek

io.trino.jdbc.TrinoDriver. - İçin URL Şablonu, girmek

jdbc:trino://{host}:{port}.

- İçin sürücü Adı, girmek

- Üzerinde Kütüphaneler sekmesinde aşağıdaki adımları tamamlayın:

- Klinik Dosya Ekle.

- Yerel dosya sisteminden Trino JDBC sürücüsü JAR dosyasını seçin (

trino-jdbc-XXX-amzn-0.jar).

- Klinik OK sürücüyü oluşturmak için.

- Klinik veritabanı ve Yeni Veritabanı Bağlantısı.

- Üzerinde Ana sekmesinde aşağıdakileri belirtin:

- İçin Şuna göre bağlan:seçin Ev Sahibi.

- İçin Ev Sahibi, EMR birincil düğümüne girin.

- İçin Liman, Trino bağlantı noktasını girin (varsayılan olarak 8446).

- Üzerinde Sürücü özellikleri sekmesinde aşağıdaki özellikleri ekleyin:

- Ekle

SSLileTruedeğer olarak. - Ekle

SSLTrustStorePathiletruststore.jksdeğer olarak dosya konumu. - Ekle

SSLTrustStorePasswordiletruststore.jksdeğer olarak onu oluşturmak için kullandığınız şifre.

- Ekle

- Klinik Bitiş.

- Oluşturulan bağlantıyı seçin ve Sosyal medya simgesi.

- LDAP kullanıcı adınızı ve parolanızı girin ve ardından OK.

Her şey çalışıyorsa gezinme bölmesinde Trino kataloglarına, veritabanlarına ve tablolarına göz atabilmeniz gerekir. Sorguları çalıştırmak için şunu seçin: SQL Düzenleyici, Daha sonra seçmek SQL Düzenleyiciyi aç.

SQL Editörden tablolarınızı sorgulayabilirsiniz.

Sonraki adımlar

Yeni Amazon EMR LDAP kimlik doğrulama özelliği, kullanıcıların EMR yüklü çerçevelere erişme yöntemini basitleştirir. Kullanıcılar bir çerçeve kullanırken erişebilecekleri verileri yönetmek isteyebilirsiniz. Bu özel konu için LDAP kimlik doğrulamasını yerel EMR Apache Ranger entegrasyonuyla birlikte kullanabilirsiniz. Daha fazla bilgi için bkz. Amazon EMR'yi Apache Ranger ile entegre edin.

Temizlemek

Bu gönderiyi takiben oluşturduğunuz kaynakları kaldırmak ve ek maliyetlere maruz kalmamak için aşağıdaki temizleme eylemlerini tamamlayın. Bu yazı için AWS CLI'yi kullanarak temizlik yapıyoruz. Konsol aracılığıyla benzer eylemleri kullanarak da temizlik yapabilirsiniz.

- LDAP bağlantısını kontrol etmek için bir EC2 bulut sunucusu başlattıysanız ve artık buna ihtiyacınız yoksa aşağıdaki komutla bunu silin (örnek kimliğinizi belirtin):

- DBeaver'ı test etmek için bir EC2 bulut sunucusu başlattıysanız ve artık ona ihtiyacınız yoksa, silmek için önceki komutu kullanabilirsiniz.

- EMR kümesini aşağıdaki komutla silin (EMR kümesi kimliğinizi belirtin):

EMR kümesinin Fesih Koruması etkinleştirildi, öncekini çalıştırmadan önce

terminate-clusterskomutunu devre dışı bırakmanız gerekir. Bunu aşağıdaki komutla yapabilirsiniz (EMR küme kimliğinizi belirtin): - EMR güvenlik yapılandırmasını aşağıdaki komutla silin:

- Secrets Manager sırlarını aşağıdaki komutlarla silin:

Sonuç

Bu yazıda EC2 kümelerindeki EMR'de LDAP kimlik doğrulamasını nasıl yapılandırabileceğinizi ve test edebileceğinizi tartıştık. Gerekli LDAP ayarlarını nasıl alacağınızı, LDAP uç noktasıyla bağlantıyı nasıl test edeceğinizi, EMR güvenlik yapılandırmanızı nasıl yapılandıracağınızı ve LDAP kimlik doğrulamasının düzgün çalışıp çalışmadığını nasıl test edeceğinizi tartıştık. Bu gönderi aynı zamanda kimlik doğrulama akışının standart Active Directory bölgeler arası güven yapılandırmasıyla karşılaştırıldığında nasıl basitleştirildiğini de vurguladı. Bu özellik hakkında daha fazla bilgi edinmek için bkz. Amazon EMR ile kimlik doğrulama için Active Directory veya LDAP sunucularını kullanın.

Yazarlar Hakkında

Stefano Sandona AWS'de Kıdemli Büyük Veri Çözüm Mimarıdır. Verileri, dağıtılmış sistemleri ve güvenliği seviyor. Dünyanın dört bir yanındaki müşterilerin güvenli, ölçeklenebilir ve güvenilir büyük veri platformları tasarlamasına yardımcı oluyor.

Stefano Sandona AWS'de Kıdemli Büyük Veri Çözüm Mimarıdır. Verileri, dağıtılmış sistemleri ve güvenliği seviyor. Dünyanın dört bir yanındaki müşterilerin güvenli, ölçeklenebilir ve güvenilir büyük veri platformları tasarlamasına yardımcı oluyor.

Adnan Hemani AWS'de EMR ekibiyle birlikte çalışan bir Yazılım Geliştirme Mühendisidir. EMR kümeleri üzerinde çalışan uygulamaların güvenlik duruşuna odaklanıyor. Modern Büyük Veri uygulamalarıyla ve müşterilerin bunlarla nasıl etkileşim kurduğuyla ilgileniyor.

Adnan Hemani AWS'de EMR ekibiyle birlikte çalışan bir Yazılım Geliştirme Mühendisidir. EMR kümeleri üzerinde çalışan uygulamaların güvenlik duruşuna odaklanıyor. Modern Büyük Veri uygulamalarıyla ve müşterilerin bunlarla nasıl etkileşim kurduğuyla ilgileniyor.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/simplify-authentication-with-native-ldap-integration-on-amazon-emr/