Bugün Terraform desteğini başlatıyoruz. Amazon Açık Arama Alımı. Terraform, bulut kaynaklarını verimli bir şekilde oluşturmanıza, dağıtmanıza ve yönetmenize yardımcı olan bir kod olarak altyapı (IaC) aracıdır. OpenSearch Ingestion, gerçek zamanlı günlük, ölçüm ve izleme verileri sağlayan, tam olarak yönetilen, sunucusuz bir veri toplayıcıdır. Amazon Açık Arama Hizmeti etki alanları ve Amazon OpenSearch Sunucusuz koleksiyonlar. Bu yazıda, OpenSearch Ingestion işlem hatlarını dağıtmak için Terraform'u nasıl kullanabileceğinizi açıklıyoruz. Örnek olarak, girdi olarak bir HTTP kaynağı kullanıyoruz ve Amazon Açık Arama Hizmeti çıktı olarak etki alanı (Dizin).

Çözüme genel bakış

Bu gönderideki adımlar, Terraform ile genel erişime açık bir OpenSearch Ingestion işlem hattının yanı sıra işlem hattının Amazon OpenSearch'e veri alması için gereken diğer destekleyici kaynakları dağıtır. Biz uyguladık Öğretici: Amazon OpenSearch Ingestion'ı kullanarak verileri bir etki alanına almaTerraform'u kullanarak.

Terraform ile aşağıdaki kaynakları oluşturuyoruz:

Oluşturduğunuz ardışık düzen, giriş olarak bir HTTP kaynağını ve olay gruplarını kaydetmek için bir Amazon OpenSearch havuzunu ortaya çıkarır.

Önkoşullar

Bu yazıdaki adımları takip etmek için aşağıdakilere ihtiyacınız vardır:

- Etkin bir AWS hesabı.

- Yerel makinenizde Terraform yüklü. Daha fazla bilgi için bakınız Terraform'u yükleyin.

- Terraform'u kullanarak AWS kaynaklarını oluşturmak için gerekli IAM izinleri.

- awscurl ile komut satırı üzerinden HTTPS isteklerini göndermek için AWS Sigv4 kimlik doğrulama. Bu aracın kurulumuna ilişkin talimatlar için bkz. GitHub repo.

Bir dizin oluşturun

Terraform'da altyapı kod adı verilen kodla yönetilir. proje. Bir Terraform projesi aşağıdakiler gibi çeşitli Terraform yapılandırma dosyalarını içerir: main.tf, provider.tf, variables.tf, ve output.df . Sunucu veya makine üzerinde AWS servislerine bağlanmak için kullanabileceğimiz bir dizin oluşturalım. AWS Komut Satırı Arayüzü (AWS CLI):

Dizine geçin.

Terraform yapılandırmasını oluşturun

AWS kaynaklarını tanımlamak için bir dosya oluşturun.

Aşağıdaki yapılandırmayı girin main.tf ve dosyanızı kaydedin:

Kaynakları oluşturun

Dizini başlat:

Hangi kaynakların oluşturulacağını görmek için planı inceleyin:

Yapılandırmayı uygulayın ve yanıtlayın yes planı çalıştırmak için:

İşlemin tamamlanması yaklaşık 7-10 dakika sürebilir.

Boru hattını test edin

Kaynakları oluşturduktan sonra şunu görmelisiniz: ingest_endpoint_url çıktı görüntülenir. Bu değeri kopyalayın ve ortam değişkeninize aktarın:

Örnek bir günlük gönder awscurl. Kimlik bilgileri için profili uygun AWS profilinizle değiştirin:

almalısın 200 OK bir cevap olarak.

Verilerin OpenSearch Ingestion kanalına alındığını ve OpenSearch'e kaydedildiğini doğrulamak için OpenSearch'e gidin ve etki alanı uç noktasını alın. Değiştir <OPENSEARCH ENDPOINT URL> aşağıda verilen pasajda ve çalıştırın.

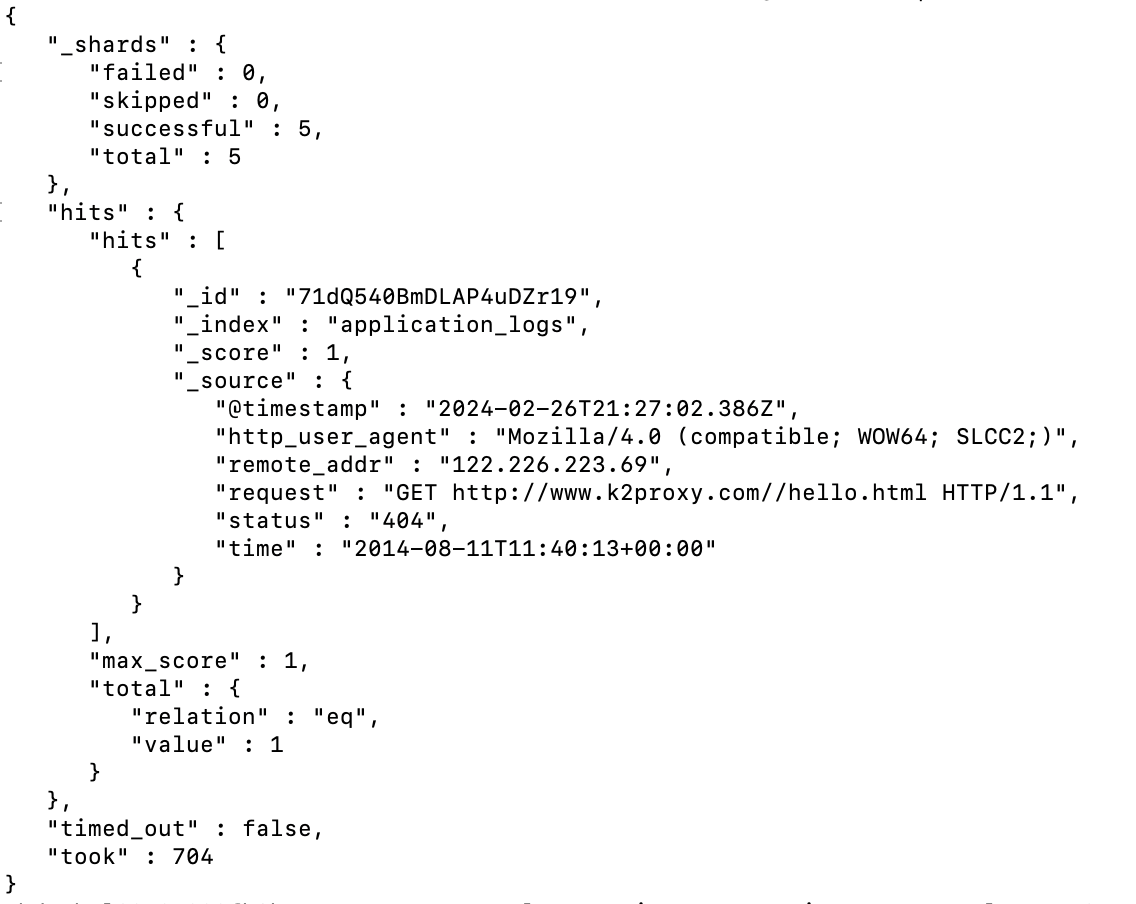

Çıktıyı aşağıdaki gibi görmelisiniz:

Temizlemek

Oluşturduğunuz kaynakları yok etmek için aşağıdaki komutu çalıştırın ve yanıtlayın yes istendiğinde:

İşlemin tamamlanması yaklaşık 30-35 dakika sürebilir.

Sonuç

Bu yazıda, OpenSearch Ingestion işlem hatlarını dağıtmak için Terraform'u nasıl kullanabileceğinizi gösterdik. AWS çeşitli seçenekler sunar kaynaklar OpenSearch Ingestion'ı kullanarak işlem hatları oluşturmaya hızlı bir şekilde başlamanız ve bunları dağıtmak için Terraform'u kullanmanız için. Çeşitli yerleşikleri kullanabilirsiniz boru hattı entegrasyonları verileri hızlı bir şekilde almak için Amazon DinamoDB, Apache Kafka için Amazon Tarafından Yönetilen Akış (Amazon MSK), Amazon Güvenlik Gölü, Fluent Bit ve çok daha fazlası. Aşağıdaki OpenSearch Beslemesi planları Minimum yapılandırma değişikliğiyle veri işlem hatları oluşturmanıza ve bunları Terraform'u kullanarak kolaylıkla yönetmenize olanak tanır. Daha fazla bilgi edinmek için şuraya göz atın: Terraform belgeleri Amazon OpenSearch Beslemesi için.

Yazarlar Hakkında

Rahul Sharma Amazon Web Services'te Teknik Hesap Yöneticisidir. Verilerin stratejik bir varlık olarak kullanılmasına yardımcı olan veri teknolojileri konusunda tutkuludur ve New York City, New York'ta yerleşiktir.

Rahul Sharma Amazon Web Services'te Teknik Hesap Yöneticisidir. Verilerin stratejik bir varlık olarak kullanılmasına yardımcı olan veri teknolojileri konusunda tutkuludur ve New York City, New York'ta yerleşiktir.

Farhan Angullia Singapur merkezli AWS Profesyonel Hizmetler'de Bulut Uygulama Mimarıdır. Öncelikle mikro hizmet yazılım modellerine sahip modern uygulamalara odaklanmakta ve müşteriler için yazılım teslim yaşam döngüsünü optimize etmek amacıyla sağlam CI/CD uygulamalarının uygulanmasını savunmaktadır. Boş zamanlarında açık kaynaklı Terraform ekosistemine katkıda bulunmaktan keyif alıyor.

Farhan Angullia Singapur merkezli AWS Profesyonel Hizmetler'de Bulut Uygulama Mimarıdır. Öncelikle mikro hizmet yazılım modellerine sahip modern uygulamalara odaklanmakta ve müşteriler için yazılım teslim yaşam döngüsünü optimize etmek amacıyla sağlam CI/CD uygulamalarının uygulanmasını savunmaktadır. Boş zamanlarında açık kaynaklı Terraform ekosistemine katkıda bulunmaktan keyif alıyor.

Arjun Nambiar Amazon OpenSearch Hizmeti'nde Ürün Yöneticisidir. Çok çeşitli kaynaklardan Amazon OpenSearch Service'e geniş ölçekte veri alınmasını sağlayan veri alma teknolojilerine odaklanıyor. Arjun, büyük ölçekli dağıtılmış sistemler ve bulut tabanlı teknolojilerle ilgileniyor ve Seattle, Washington'da yaşıyor.

Arjun Nambiar Amazon OpenSearch Hizmeti'nde Ürün Yöneticisidir. Çok çeşitli kaynaklardan Amazon OpenSearch Service'e geniş ölçekte veri alınmasını sağlayan veri alma teknolojilerine odaklanıyor. Arjun, büyük ölçekli dağıtılmış sistemler ve bulut tabanlı teknolojilerle ilgileniyor ve Seattle, Washington'da yaşıyor.

Muthu Pitchaimani Amazon OpenSearch Hizmetinde bir Arama Uzmanıdır. Büyük ölçekli arama uygulamaları ve çözümleri geliştiriyor. Muthu, ağ oluşturma ve güvenlik konularıyla ilgileniyor ve Austin, Teksas merkezli.

Muthu Pitchaimani Amazon OpenSearch Hizmetinde bir Arama Uzmanıdır. Büyük ölçekli arama uygulamaları ve çözümleri geliştiriyor. Muthu, ağ oluşturma ve güvenlik konularıyla ilgileniyor ve Austin, Teksas merkezli.

- SEO Destekli İçerik ve Halkla İlişkiler Dağıtımı. Bugün Gücünüzü Artırın.

- PlatoData.Network Dikey Üretken Yapay Zeka. Kendine güç ver. Buradan Erişin.

- PlatoAiStream. Web3 Zekası. Bilgi Genişletildi. Buradan Erişin.

- PlatoESG. karbon, temiz teknoloji, Enerji, Çevre, Güneş, Atık Yönetimi. Buradan Erişin.

- PlatoSağlık. Biyoteknoloji ve Klinik Araştırmalar Zekası. Buradan Erişin.

- Kaynak: https://aws.amazon.com/blogs/big-data/introducing-terraform-support-for-amazon-opensearch-ingestion/