Amazon Transcribe é um serviço da AWS que permite aos clientes converter fala em texto em modo lote ou streaming. Ele usa reconhecimento automático de fala (ASR) baseado em aprendizado de máquina, identificação automática de idioma e tecnologias de pós-processamento. O Amazon Transcribe pode ser usado para transcrição de chamadas de atendimento ao cliente, teleconferências com vários participantes e mensagens de correio de voz, bem como geração de legendas para vídeos gravados e ao vivo, para citar apenas alguns exemplos. Nesta postagem do blog, você aprenderá como potencializar seus aplicativos com recursos do Amazon Transcribe de uma forma que atenda aos seus requisitos de segurança.

Alguns clientes confiam ao Amazon Transcribe dados confidenciais e proprietários de seus negócios. Em outros casos, o conteúdo de áudio processado pelo Amazon Transcribe pode conter dados confidenciais que precisam ser protegidos para cumprir as leis e regulamentações locais. Exemplos de tais informações são informações de identificação pessoal (PII), informações pessoais de saúde (PHI) e dados do setor de cartões de pagamento (PCI). Nas seções a seguir do blog, abordamos diferentes mecanismos que o Amazon Transcribe possui para proteger os dados do cliente em trânsito e em repouso. Compartilhamos as sete práticas recomendadas de segurança a seguir para criar aplicativos com o Amazon Transcribe que atendam aos seus requisitos de segurança e conformidade:

- Use proteção de dados com o Amazon Transcribe

- Comunique-se por um caminho de rede privada

- Edite dados confidenciais, se necessário

- Use funções do IAM para aplicações e serviços da AWS que exigem acesso ao Amazon Transcribe

- Use controle de acesso baseado em tags

- Use ferramentas de monitoramento da AWS

- Habilitar AWS Config

As práticas recomendadas a seguir são diretrizes gerais e não representam uma solução de segurança completa. Como essas práticas recomendadas podem não ser apropriadas ou suficientes para o seu ambiente, use-as como considerações úteis, em vez de prescrições.

Prática recomendada 1 – Use a proteção de dados com o Amazon Transcribe

O Amazon Transcribe está em conformidade com o Modelo de responsabilidade compartilhada da AWS, que diferencia a responsabilidade da AWS pela segurança da nuvem da responsabilidade do cliente pela segurança na nuvem.

A AWS é responsável por proteger a infraestrutura global que executa toda a Nuvem AWS. Como cliente, você é responsável por manter o controle sobre o conteúdo hospedado nesta infraestrutura. Este conteúdo inclui as tarefas de configuração e gerenciamento de segurança para os serviços da AWS que você usa. Para obter mais informações sobre privacidade de dados, consulte o Perguntas frequentes sobre privacidade de dados.

Protegendo dados em trânsito

A criptografia de dados é usada para garantir que a comunicação de dados entre seu aplicativo e o Amazon Transcribe permaneça confidencial. O uso de algoritmos criptográficos fortes protege os dados enquanto eles são transmitidos.

O Amazon Transcribe pode operar em um dos dois modos:

- Transcrições de streaming permitir a transcrição de fluxo de mídia em tempo real

- Trabalhos de transcrição em lote permitir a transcrição de arquivos de áudio usando trabalhos assíncronos.

No modo de transcrição de streaming, os aplicativos cliente abrem uma conexão de streaming bidirecional por HTTP/2 ou WebSockets. Um aplicativo envia um stream de áudio para o Amazon Transcribe e o serviço responde com um stream de texto em tempo real. As conexões de streaming HTTP/2 e WebSockets são estabelecidas por meio de Transport Layer Security (TLS), que é um protocolo criptográfico amplamente aceito. O TLS fornece autenticação e criptografia de dados em trânsito usando certificados AWS. Recomendamos usar o TLS 1.2 ou posterior.

No modo de transcrição em lote, primeiro um arquivo de áudio precisa ser colocado em um Serviço de armazenamento simples da Amazon (Amazon S3) balde. Em seguida, um trabalho de transcrição em lote que faz referência ao URI do S3 desse arquivo é criado no Amazon Transcribe. Tanto o Amazon Transcribe em modo lote quanto o Amazon S3 usam HTTP/1.1 sobre TLS para proteger dados em trânsito.

Todas as solicitações ao Amazon Transcribe por HTTP e WebSockets devem ser autenticadas usando Assinatura AWS versão 4. Recomenda-se usar o Signature versão 4 também para autenticar solicitações HTTP para o Amazon S3, embora a autenticação com versões mais antigas Versão de assinatura 2 também é possível em algumas regiões da AWS. Os aplicativos devem ter credenciais válidas para assinar solicitações de API para serviços da AWS.

Protegendo dados em repouso

O Amazon Transcribe no modo em lote usa buckets S3 para armazenar o arquivo de áudio de entrada e o arquivo de transcrição de saída. Os clientes usam um bucket S3 para armazenar o arquivo de áudio de entrada e é altamente recomendável habilitar a criptografia nesse bucket. O Amazon Transcribe oferece suporte aos seguintes métodos de criptografia S3:

Ambos os métodos criptografam os dados do cliente à medida que são gravados em discos e os descriptografam quando você os acessa usando uma das cifras de bloco mais fortes disponíveis: GCM de padrão avançado de criptografia de 256 bits (AES-256).Ao usar SSE-S3, as chaves de criptografia são gerenciadas e alternados regularmente pelo serviço Amazon S3. Para segurança e conformidade adicionais, o SSE-KMS oferece aos clientes controle sobre chaves de criptografia via Serviço de gerenciamento de chaves AWS (AWS KMS). O AWS KMS oferece controles de acesso adicionais porque você precisa ter permissões para usar as chaves KMS apropriadas para criptografar e descriptografar objetos em buckets S3 configurados com SSE-KMS. Além disso, o SSE-KMS oferece aos clientes um recurso de trilha de auditoria que mantém registros de quem usou suas chaves KMS e quando.

A transcrição de saída pode ser armazenada no mesmo bucket S3 de propriedade do cliente ou em outro. Neste caso, aplicam-se as mesmas opções de criptografia SSE-S3 e SSE-KMS. Outra opção para saída do Amazon Transcribe em modo lote é usar um bucket S3 gerenciado pelo serviço. Em seguida, os dados de saída são colocados em um bucket S3 seguro gerenciado pelo serviço Amazon Transcribe, e você recebe um URI temporário que pode ser usado para baixar sua transcrição.

O Amazon Transcribe usa criptografia Amazon Elastic Block Store (Amazon EBS) volumes para armazenar temporariamente dados do cliente durante o processamento de mídia. Os dados do cliente são limpos para casos completos e de falha.

Prática recomendada 2 – Comunicar-se por um caminho de rede privada

Muitos clientes dependem da criptografia em trânsito para se comunicarem com segurança com o Amazon Transcribe pela Internet. Contudo, para algumas aplicações, a criptografia de dados em trânsito pode não ser suficiente para atender aos requisitos de segurança. Em alguns casos, os dados são obrigados a não atravessar redes públicas como a Internet. Além disso, pode ser necessário que o aplicativo seja implantado em um ambiente privado não conectado à Internet. Para atender a esses requisitos, use interface de endpoints VPC alimentado por AWS PrivateLink.

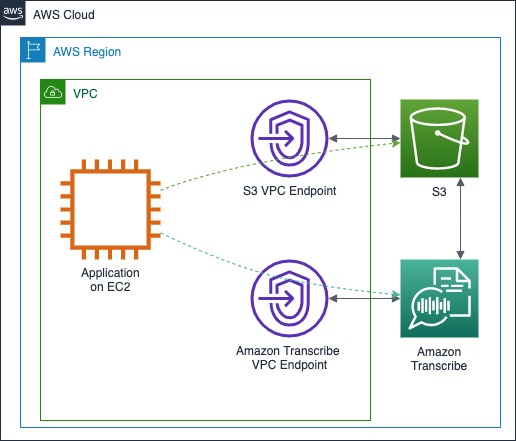

O diagrama arquitetônico a seguir demonstra um caso de uso em que um aplicativo é implantado em Amazon EC2. A instância do EC2 que executa o aplicativo não tem acesso à Internet e está se comunicando com o Amazon Transcribe e o Amazon S3 por meio de VPC endpoints de interface.

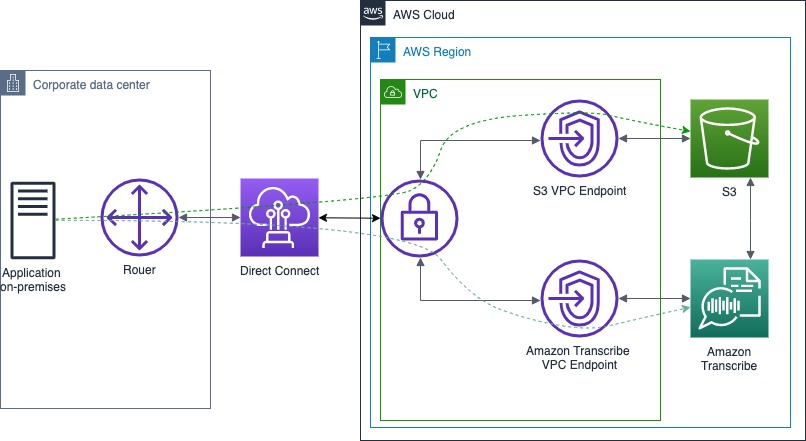

Em alguns cenários, o aplicativo que se comunica com o Amazon Transcribe pode ser implantado em um data center local. Pode haver requisitos adicionais de segurança ou conformidade que determinem que os dados trocados com o Amazon Transcribe não devem transitar em redes públicas, como a Internet. Neste caso, a conectividade privada via AWS Direct Connect pode ser usado. O diagrama a seguir mostra uma arquitetura que permite que um aplicativo local se comunique com o Amazon Transcribe sem qualquer conectividade com a Internet.

Prática recomendada 3 – Edite dados confidenciais, se necessário

Alguns casos de uso e ambientes regulatórios podem exigir a remoção de dados confidenciais de transcrições e arquivos de áudio. O Amazon Transcribe oferece suporte à identificação e edição de informações de identificação pessoal (PII), como nomes, endereços, números de previdência social e assim por diante. Esse recurso pode ser usado para permitir que os clientes obtenham conformidade com o setor de cartões de pagamento (PCI), redigindo PII, como número do cartão de crédito ou débito, data de validade e código de verificação do cartão (CVV) de três dígitos. As transcrições com informações redigidas terão as PII substituídas por espaços reservados entre colchetes, indicando que tipo de PII foi redigido. As transcrições de streaming suportam a capacidade adicional de identificar apenas PII e rotulá-las sem redação. Os tipos de PII editados pelo Amazon Transcribe variam entre transcrições em lote e streaming. Referir-se Redação de PII em seu trabalho em lote e Redação ou identificação de PII em um fluxo em tempo real para mais detalhes.

O especializado Análise de chamadas do Amazon Transscribe As APIs têm um recurso integrado para redigir PII em transcrições de texto e arquivos de áudio. Esta API usa modelos especializados de conversão de fala em texto e processamento de linguagem natural (PNL) treinados especificamente para entender o atendimento ao cliente e as chamadas de vendas. Para outros casos de uso, você pode usar esta solução para editar PII de arquivos de áudio com o Amazon Transcribe.

Práticas recomendadas adicionais de segurança do Amazon Transcribe

Melhor prática 4 – Use Papéis IAM para aplicativos e serviços da AWS que exigem acesso ao Amazon Transcribe. Ao usar uma função, você não precisa distribuir credenciais de longo prazo, como senhas ou chaves de acesso, para uma instância do EC2 ou serviço da AWS. As funções do IAM podem fornecer permissões temporárias que os aplicativos podem usar ao fazer solicitações aos recursos da AWS.

Melhor Prática 5 – Use controle de acesso baseado em tags. Você pode usar tags para controlar o acesso às suas contas da AWS. No Amazon Transcribe, tags podem ser adicionadas a trabalhos de transcrição, vocabulários personalizados, filtros de vocabulário personalizados e modelos de linguagem personalizados.

Melhor Prática 6 – Use ferramentas de monitoramento da AWS. O monitoramento é uma parte importante da manutenção da confiabilidade, segurança, disponibilidade e desempenho do Amazon Transcribe e de suas soluções AWS. Você pode monitorar o Amazon Transcribe usando o AWS CloudTrail e Amazon CloudWatch.

Melhor Prática 7 – permitir Configuração da AWS. O AWS Config permite avaliar, auditar e avaliar as configurações dos seus recursos da AWS. Usando o AWS Config, você pode revisar alterações nas configurações e relacionamentos entre recursos da AWS, investigar históricos detalhados de configuração de recursos e determinar sua conformidade geral em relação às configurações especificadas em suas diretrizes internas. Isso pode ajudá-lo a simplificar a auditoria de conformidade, a análise de segurança, o gerenciamento de mudanças e a solução de problemas operacionais.

Validação de conformidade para Amazon Transcribe

Os aplicativos criados na AWS podem estar sujeitos a programas de conformidade, como SOC, PCI, FedRAMP e HIPAA. A AWS usa auditores terceirizados para avaliar a conformidade de seus serviços com vários programas. Artefato AWS permite que você baixar relatórios de auditoria de terceiros.

Para descobrir se um serviço da AWS está dentro do escopo de programas de conformidade específicos, consulte Serviços AWS no escopo por programa de conformidade. Para obter informações e recursos adicionais que a AWS fornece para ajudar os clientes com conformidade, consulte Validação de conformidade para Amazon Transcribe e Recursos de conformidade da AWS.

Conclusão

Nesta postagem, você aprendeu sobre vários mecanismos de segurança, práticas recomendadas e padrões de arquitetura disponíveis para criar aplicações seguras com o Amazon Transcribe. Você pode proteger seus dados confidenciais em trânsito e em repouso com criptografia forte. A redação de PII pode ser usada para permitir a remoção de informações pessoais de suas transcrições se você não quiser processá-las e armazená-las. Os VPC endpoints e o Direct Connect permitem estabelecer conectividade privada entre seu aplicativo e o serviço Amazon Transcribe. Também fornecemos referências que ajudarão você a validar a conformidade do seu aplicativo usando o Amazon Transcribe com programas como SOC, PCI, FedRAMP e HIPAA.

Como próximos passos, confira Primeiros passos com o Amazon Transcribe para começar a usar o serviço rapidamente. Referir-se Documentação do Amazon Transcribe para se aprofundar nos detalhes do serviço. E siga Amazon Transcribe no blog de aprendizado de máquina da AWS para se manter atualizado com novos recursos e casos de uso do Amazon Transcribe.

Sobre o autor

Alex Bulatkin é arquiteto de soluções na AWS. Ele gosta de ajudar provedores de serviços de comunicação a criar soluções inovadoras na AWS que estão redefinindo o setor de telecomunicações. Ele adora trabalhar com clientes para trazer o poder dos serviços de IA da AWS para suas aplicações. Alex mora na área metropolitana de Denver e gosta de fazer caminhadas, esquiar e praticar snowboard.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://aws.amazon.com/blogs/machine-learning/best-practices-for-building-secure-applications-with-amazon-transcribe/