Serviço Amazon OpenSearch é um serviço de pesquisa e análise totalmente gerenciado desenvolvido pela biblioteca de pesquisa Apache Lucene que pode ser operado em uma nuvem privada virtual (VPC). Uma VPC é uma rede virtual dedicada à sua conta da AWS. Está logicamente isolado de outras redes virtuais na Nuvem AWS. Colocar um domínio do OpenSearch Service em uma VPC permite uma comunicação segura entre o OpenSearch Service e outros serviços na VPC sem a necessidade de um gateway de Internet, dispositivo NAT ou conexão VPN. Todo o tráfego permanece seguro na Nuvem AWS, proporcionando um ambiente seguro para seus dados. Para se conectar a um domínio do OpenSearch Service em execução dentro de uma VPC privada, os clientes empresariais usam uma das duas opções disponíveis: integrar a VPC à rede corporativa por meio de VPN ou AWS Direct Connectou torne o endpoint do cluster acessível publicamente por meio de um proxy reverso. Referir-se Como posso acessar o OpenSearch Dashboards de fora de uma VPC usando a autenticação do Amazon Cognito para uma avaliação detalhada das opções disponíveis e dos correspondentes prós e contras.

Para gerenciar o acesso ao OpenSearch Dashboards em ambientes de clientes corporativos, o OpenSearch Service oferece suporte à integração Security Assertion Markup Language (SAML) com os provedores de identidade (IdPs) existentes do cliente para oferecer logon único (SSO). Embora a integração SAML para OpenSearch Dashboards publicamente acessíveis funcione imediatamente, habilitar SAML para OpenSearch Dashboards em uma VPC requer um design cuidadoso com várias configurações.

Esta postagem descreve uma solução ponta a ponta para integrar a autenticação SAML para domínios do OpenSearch Service em execução em uma VPC. Ele fornece uma diretriz de implantação passo a passo e é acompanhado por Kit de desenvolvimento em nuvem da AWS (AWS CDK), que automatizam todas as configurações necessárias.

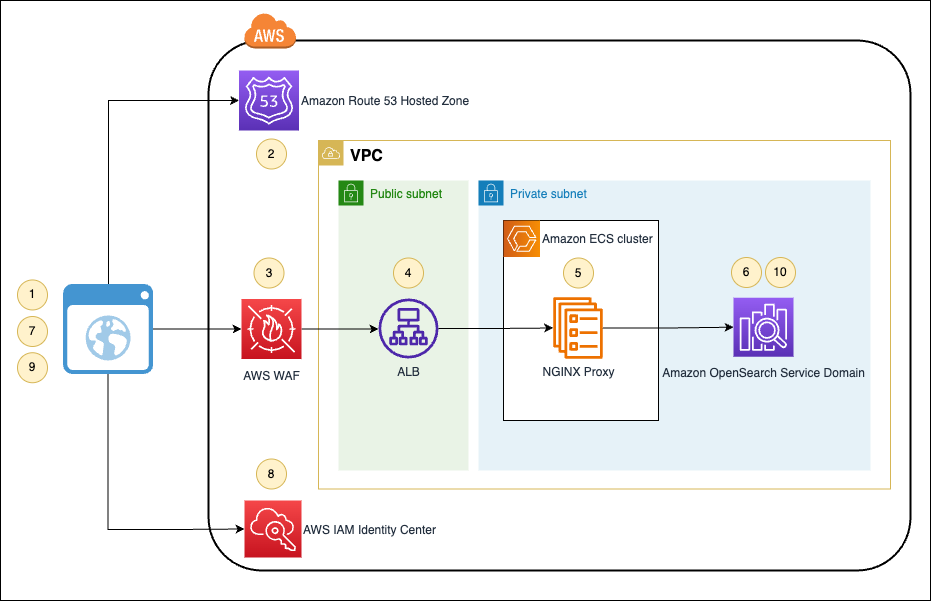

Visão geral da solução

O diagrama a seguir descreve o fluxo de autenticação passo a passo para acessar um domínio privado do OpenSearch Service por meio de SSO usando a federação de identidade SAML. O acesso é habilitado pela Internet pública por meio de servidores proxy reverso NGINX privados em execução em Serviço Amazon Elastic Container (Amazon ECS) para alta disponibilidade.

O fluxo de trabalho consiste nas seguintes etapas:

- O usuário navega até o URL do OpenSearch Dashboards em seu navegador.

- O navegador resolve o endereço IP do domínio e envia a solicitação.

- AWS WAF As regras garantem que apenas os intervalos de endereços IP listados sejam permitidos.

- O Application Load Balancer encaminha a solicitação para o proxy reverso NGINX.

- NGINX adiciona os cabeçalhos necessários e encaminha a solicitação para OpenSearch Dashboards.

- O OpenSearch Dashboards detecta que a solicitação não está autenticada. Ele responde com um redirecionamento para o IdP SAML integrado para autenticação.

- O usuário é redirecionado para a página de login do SSO.

- O IdP verifica a identidade do usuário e gera um token de asserção SAML.

- O usuário é redirecionado de volta para o URL do OpenSearch Dashboards.

- A solicitação passa pelas etapas 1 a 5 novamente até chegar ao OpenSearch. Desta vez, o OpenSearch Dashboards detecta a declaração SAML que a acompanha e permite a solicitação.

Nas seções a seguir, configuramos um proxy reverso NGINX em sub-redes privadas para fornecer acesso aos OpenSearch Dashboards para um domínio implantado dentro de sub-redes privadas VPC. Em seguida, habilitamos a autenticação SAML para OpenSearch Dashboards usando um aplicativo SAML 2.0 e usamos um endpoint de domínio personalizado para acessar OpenSearch Dashboards para ver a autenticação SAML em ação.

Pré-requisitos

Antes de começar, conclua as etapas de pré-requisito nesta seção.

Instale as ferramentas necessárias

Primeiro, instale o AWS CDK. Para obter mais informações, consulte o Guia do desenvolvedor do AWS CDK v2.

Prepare os recursos necessários da AWS

Conclua as etapas a seguir para configurar seus recursos da AWS:

- Crie uma conta AWS.

- Crie uma Amazon Route 53 zona hospedada pública, como

mydomain.coma ser usado para rotear o tráfego da Internet para o seu domínio. Para obter instruções, consulte Criando uma zona hospedada pública. - Solicite uma Gerenciador de certificados da AWS (ACM) certificado público para a zona hospedada. Para obter instruções, consulte Solicitando um certificado público.

- Crie uma VPC com sub-redes públicas e privadas.

- permitir Centro de identidade do AWS IAM. Para obter instruções, consulte Ativar o Centro de identidade do IAM.

Prepare seu cluster do OpenSearch Service

Esta postagem é acompanhada de um aplicativo AWS CDK independente (domínio opensearch) que implanta um domínio de amostra do OpenSearch Service em sub-redes VPC privadas. O domínio implantado é apenas para fins de demonstração e é opcional.

Se você tiver um domínio do OpenSearch Service existente na VPC que deseja usar para integração SAML, aplique as seguintes configurações:

- No Configuração de cluster guia, escolha Editar e selecione Habilitar endpoint personalizado no Endpoint personalizado seção.

- Escolha Nome de host personalizado, insira um nome de domínio totalmente qualificado (FQDN), como

opensearch.mydomain.com, que você deseja usar para acessar seu cluster. Observe que o nome de domínio do FQDN fornecido (por exemplo,mydomain.com) deve ser igual à zona hospedada pública que você criou anteriormente. - Escolha Certificado AWS, escolha o certificado SSL que você criou anteriormente.

- No Resumo seção, opcionalmente habilite a análise de simulação e selecione Funcionamento a seco ou desmarque e escolha Salvar as alterações .

Caso contrário, baixe o acompanhado domínio opensearch Aplicativo AWS CDK e descompacte-o. Em seguida, edite o cdk.json arquivo na raiz da pasta descompactada e configure os parâmetros necessários:

- vpc_cidr – O bloco CIDR no qual a VPC será criada. Você pode deixar o padrão 10.0.0.0/16.

- opensearch_cluster_name – O nome do cluster do OpenSearch Service. Você pode deixar o valor padrão de

opensearch. Também será utilizado, juntamente com ohosted_zone_nameparâmetro, para criar o FQDN do URL do domínio personalizado. - ID da zona_hospedada – O ID da zona hospedada pública do Route 53.

- nome_zona_hospedada – O nome da zona hospedada pública do Route 53 (por exemplo,

mydomain.com). O FQDN resultante com os valores de exemplo padrão será entãoopensearch.mydomain.com.

Por fim, execute os seguintes comandos para implantar o aplicativo AWS CDK:

Com os pré-requisitos em vigor, consulte as seções a seguir para obter um guia passo a passo para implantar esta solução.

Crie um aplicativo SAML 2.0

Usamos o IAM Identity Center como fonte de identidade para nossa integração SAML. A mesma configuração deve ser aplicada a outros IdPs compatíveis com SAML 2.0. Consulte a documentação do seu IdP.

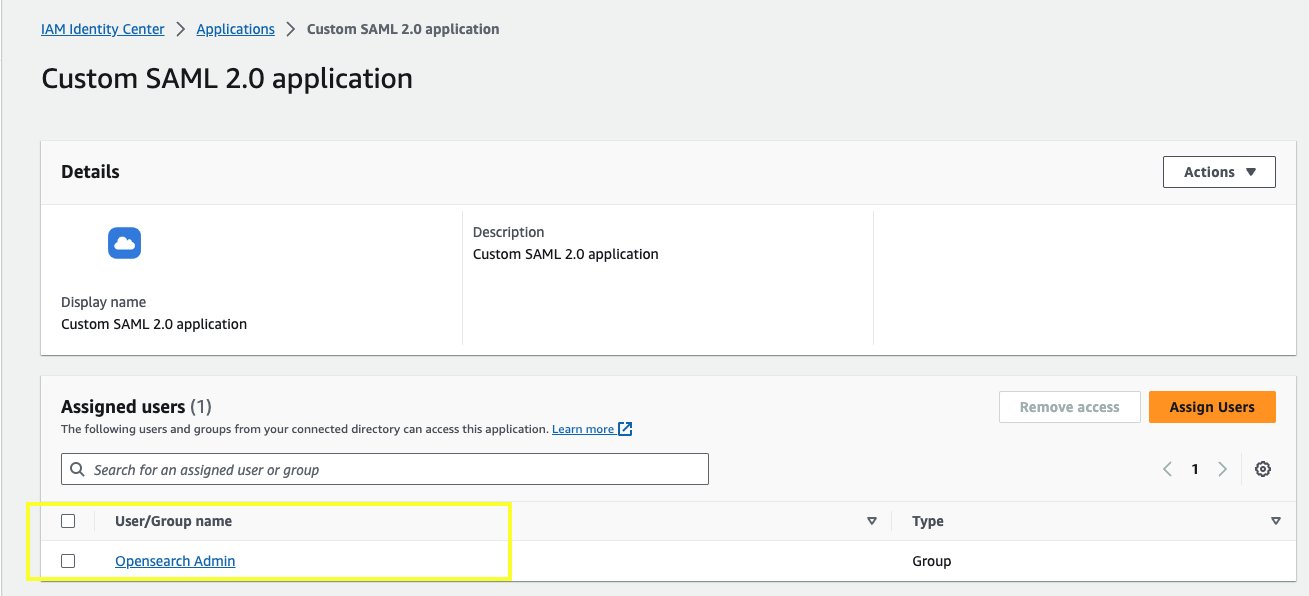

- No console do IAM Identity Center, escolha Grupos no painel de navegação.

- Crie um novo grupo chamado

Opensearch Admine adicione usuários a ele.

Este será o grupo SAML que receberá permissões completas no OpenSearch Dashboards. Anote o ID do grupo.

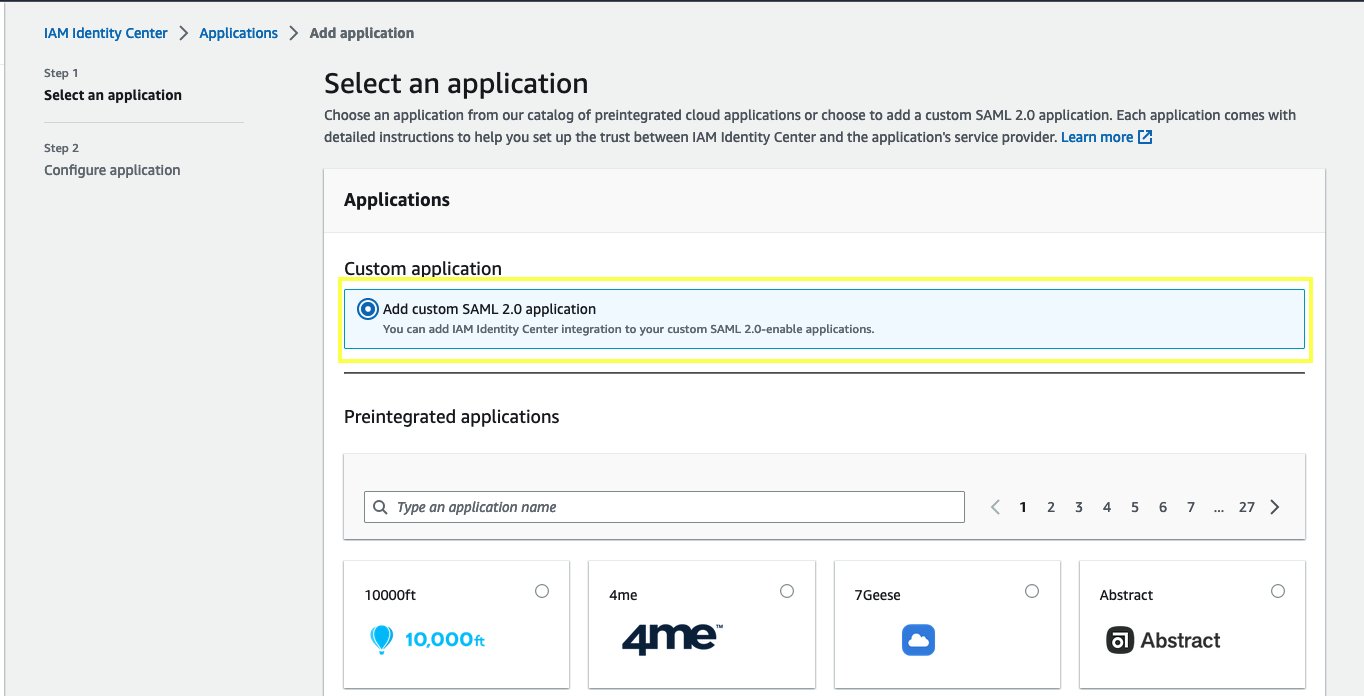

- Escolha Aplicações no painel de navegação.

- Crie um novo aplicativo SAML 2.0 personalizado.

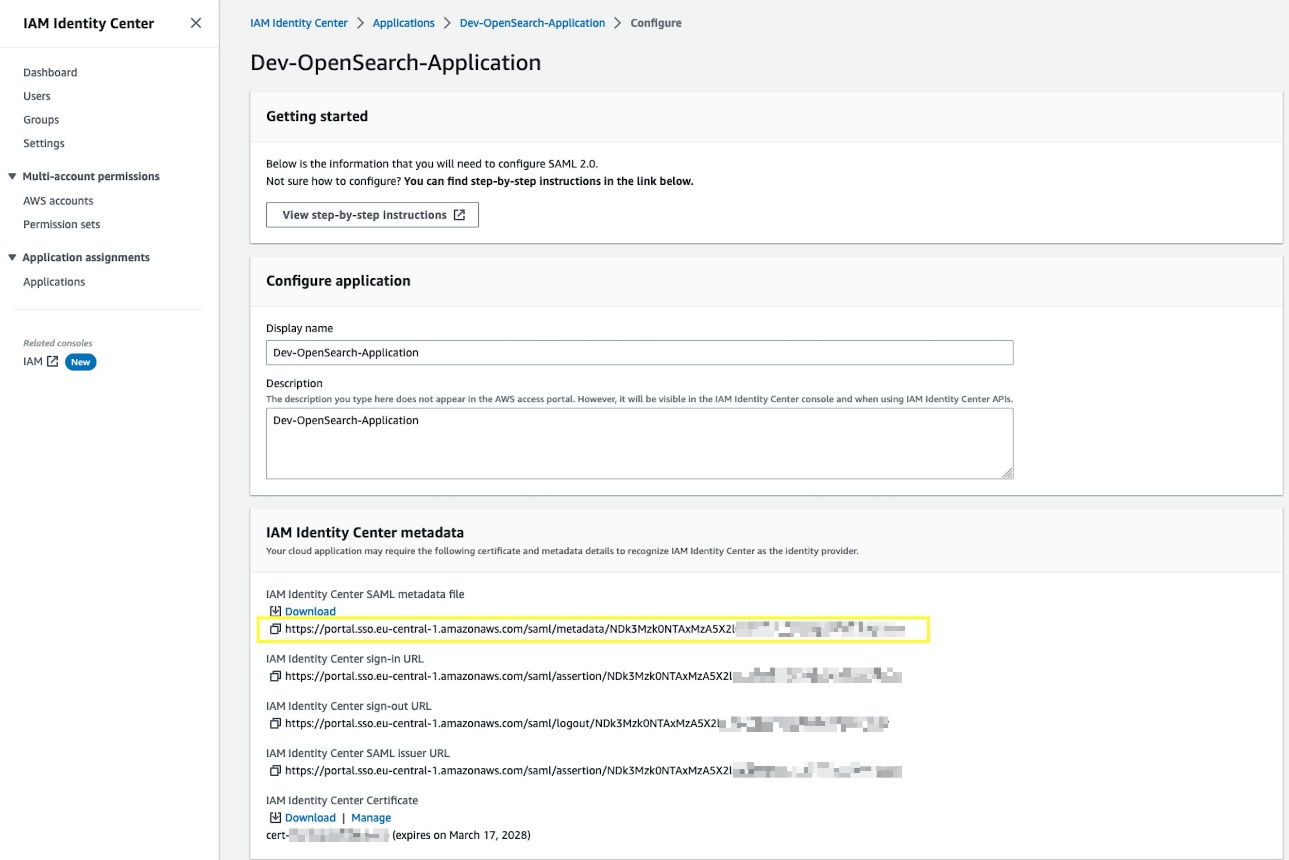

- Faça download do arquivo de metadados SAML do IAM Identity Center para usar em uma etapa posterior.

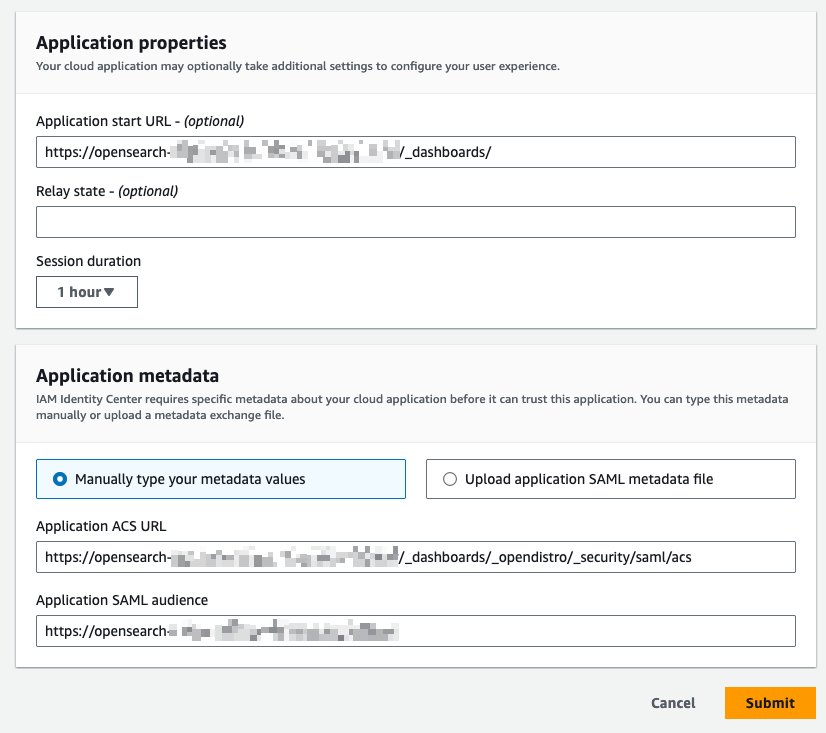

- Escolha URL de início do aplicativo, entrar

[Custom Domain URL]/_dashboards/.

A URL do domínio personalizado é composta pelo protocolo de comunicação (https://) seguido pelo FQDN, que você usou para o cluster do OpenSearch Service nos pré-requisitos (por exemplo, https://opensearch.mydomain.com). Verifique as configurações de cluster do OpenSearch Service, em caso de dúvida. - Escolha URL do aplicativo ACS, entrar

[Custom Domain URL]/_dashboards/_opendistro/_security/saml/acs. - Escolha Público-alvo do aplicativo SAML, entrar

[Custom Domain URL](sem nenhuma barra final).

- Escolha Submeter.

- No Usuários atribuídos seção, selecione Administrador de pesquisa aberta e escolha Atribuir usuários.

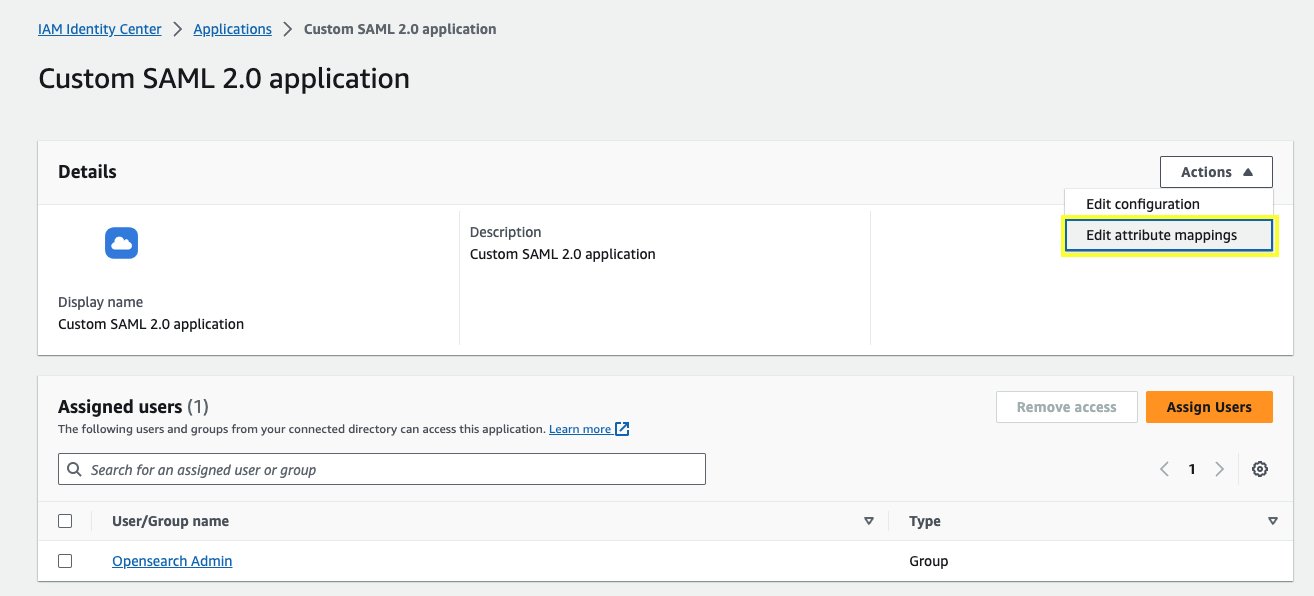

- No Opções menu, escolha Editar mapeamentos de atributos.

- Defina mapeamentos de atributos conforme mostrado na captura de tela a seguir e escolha Salvar as alterações .

Implante o aplicativo AWS CDK

Conclua as etapas a seguir para implantar o aplicativo AWS CDK:

- Baixe e descompacte o integração opensearch-domain-saml Aplicativo AWS CDK.

- Adicione sua chave SSL privada e certificado ao Gerenciador de segredos da AWS e crie dois segredos chamado

KeyeCrt. Por exemplo, consulte o seguinte código:Você pode usar o seguinte comando para gerar um certificado autoassinado. Isto é apenas para teste; não use isso para ambientes de produção.

- Edite o

cdk.jsonarquivo e defina os parâmetros necessários dentro do aninhadoconfigobjeto:

- aws_region – A região da AWS de destino para sua implantação (por exemplo,

eu-central-1). - vpc_id – O ID da VPC na qual o domínio do OpenSearch Service foi implantado.

- opensearch_cluster_security_group_id – O ID do grupo de segurança usado pelo domínio do OpenSearch Service ou qualquer outro grupo de segurança que permita conexões de entrada para esse domínio nas portas 80 e 443. Esse ID de grupo será usado pelo Application Load Balancer para encaminhar o tráfego para seu domínio do OpenSearch Service .

- ID da zona_hospedada – O ID da zona hospedada pública do Route 53.

- zona_hospedada – O nome da zona hospedada pública do Route 53 (por exemplo,

mydomain.com). - opensearch_custom_domain_name – Um FQDN como

opensearch.mydomain.com, que você deseja usar para acessar seu cluster. Observe que o nome de domínio do FQDN fornecido (mydomain.com) deve ser igual aohosted_zoneparâmetro. - opensearch_custom_domain_certificate_arn – O ARN do certificado armazenado no ACM.

- opensearch_domain_endpoint – O endpoint de domínio VPC do OpenSearch Service (por exemplo,

vpc-opensearch-abc123.eu-central-1.es.amazonaws.com). - vpc_dns_resolver – Deve ser 10.0.0. se o seu VPC CIDR for 10.0.0.0/16. Ver Servidor DNS da Amazon para mais detalhes.

- alb_waf_ip_whitelist_cidrs – Esta é uma lista opcional de zero ou mais intervalos CIDR de IP que serão automaticamente listados no AWS WAF para permitir acesso ao domínio do OpenSearch Service. Se não for especificado, após a implantação, você precisará adicionar manualmente intervalos CIDR de IP relevantes ao conjunto de IP do AWS WAF para permitir o acesso. Por exemplo,

["1.2.3.4/32", "5.6.7.0/24"].

- Implante o aplicativo AWS CDK de integração SAML do domínio OpenSearch Service:

Habilite a autenticação SAML para seu cluster do OpenSearch Service

Quando a implantação do aplicativo for concluída, habilite a autenticação SAML para seu cluster:

- No console do OpenSearch Service, navegue até seu domínio.

- No Configuração de segurança guia, escolha Editar.

- Selecionar Ativar autenticação SAML.

- Escolha Importar do arquivo XML e importe o arquivo de metadados SAML do IAM Identity Center que você baixou em uma etapa anterior.

- Escolha Função de back-end mestre SAML, use o ID do grupo que você salvou anteriormente.

- Expandir o Configurações adicionais seção e para Setores, insira o nome do atributo SAML 2.0 mapeado anteriormente quando criou o aplicativo SAML 2.0 no AWS Identity Center.

- Configurar a política de acesso ao domínio para integração SAML.

- Envie as alterações e aguarde o OpenSearch Service aplicar as configurações antes de prosseguir para a próxima seção.

Teste a solução

Conclua as etapas a seguir para ver a solução em ação:

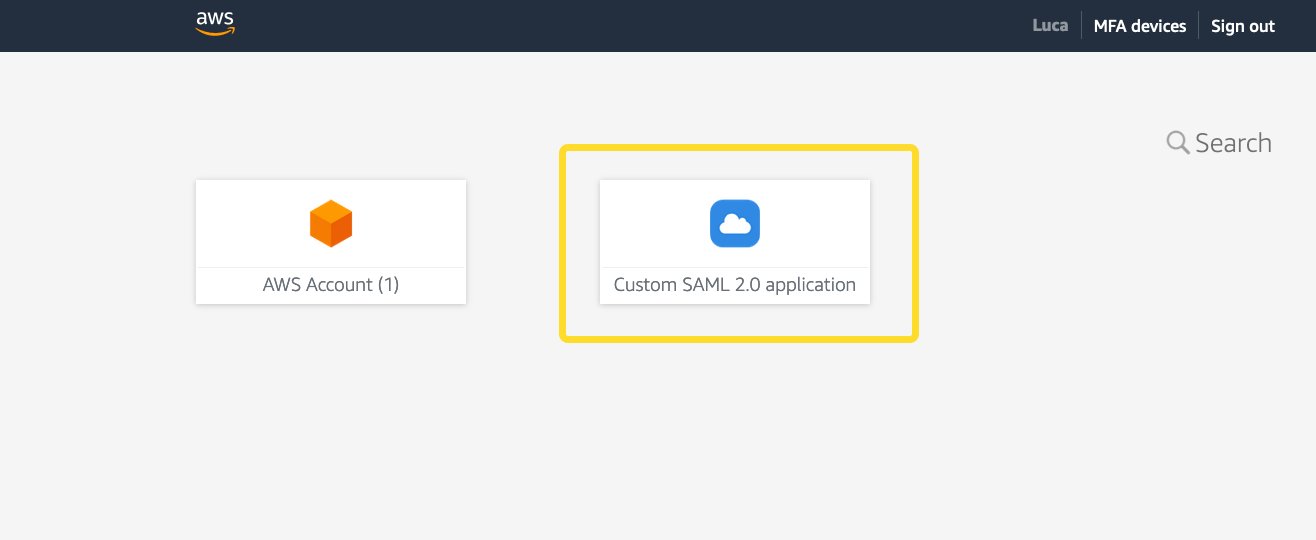

- No console do IAM Identity Center, escolha Painel no painel de navegação.

- No Resumo das configurações seção, escolha o link em URL do portal de acesso da AWS.

- Faça login com seu nome de usuário e senha (cadastre sua senha se este for seu primeiro login).

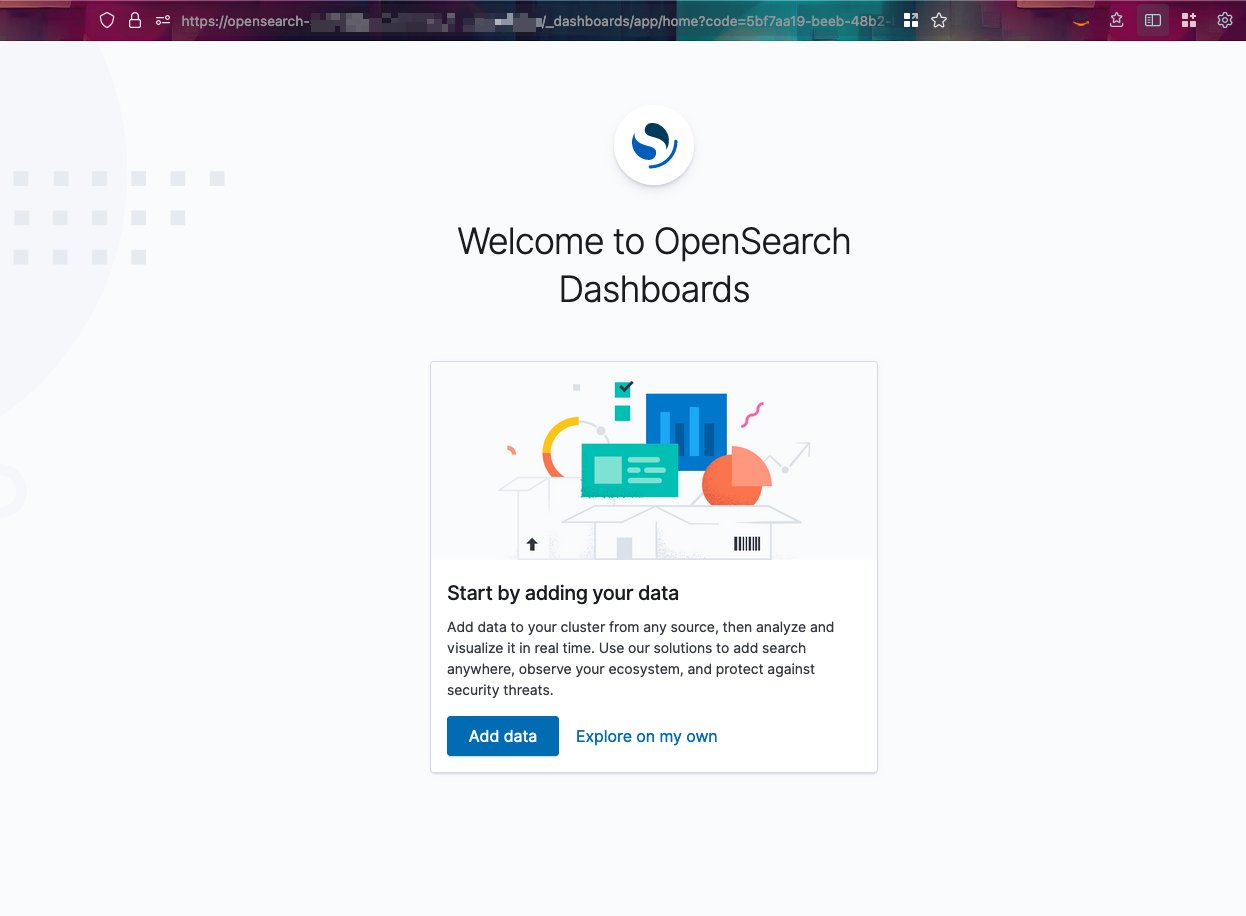

Se sua conta foi adicionada com sucesso ao grupo de administradores, um logotipo do aplicativo SAML ficará visível. - Escolha Aplicativo SAML 2.0 personalizado para ser redirecionado para os painéis do OpenSearch Service por meio de SSO sem nenhuma tentativa adicional de login.

Alternativamente, você pode pular o login no portal de acesso e apontar diretamente seu navegador para o URL do OpenSearch Dashboards. Nesse caso, o OpenSearch Dashboards primeiro redirecionaria você para o portal de acesso para fazer login, o que o redirecionaria de volta para a IU do OpenSearch Dashboards após um login bem-sucedido, resultando no mesmo resultado mostrado na captura de tela a seguir.

guia de solução de problemas

Seu IP público deve estar listado como permitido pela regra AWS WAF, caso contrário, um erro 403 Forbidden será retornado. Permitir listar seu intervalo IP CIDR por meio do AWS CDK alb_waf_ip_whitelist_cidrs conforme descrito no guia de instalação e reimplante o aplicativo AWS CDK para que as alterações entrem em vigor.

limpar

Quando terminar esta configuração, limpe os recursos para evitar cobranças futuras.

- No console do OpenSearch Service, navegue até o Configuração de segurança guia do seu domínio do OpenSearch Service e escolha Editar.

- Desmarcar Ativar autenticação SAML e escolha Salvar as alterações .

- Depois que a integração do Amazon SAML for desabilitada, exclua o arquivo

opensearch-domain-saml-integrationempilhar usandocdk destroy. - Opcionalmente, se você usou a pilha AWS CDK de amostra do OpenSearch Service fornecida (

opensearch-domain), exclua-o usandocdk destroy.

Conclusão

O OpenSearch Service permite que clientes corporativos usem seus IdPs federados preferenciais, como SAML, usando o IAM Identity Center para clusters executados em sub-redes VPC privadas seguindo as práticas recomendadas da AWS.

Nesta postagem, mostramos como integrar um domínio do OpenSearch Service em uma VPC com um IdP SAML existente para acesso SSO a OpenSearch Dashboards usando o IAM Identity Center. A solução fornecida gerencia com segurança o acesso de rede aos recursos usando AWS WAF para restringir o acesso apenas a segmentos de rede autorizados ou endereços IP específicos.

Para começar, consulte Como posso acessar o OpenSearch Dashboards de fora de uma VPC usando a autenticação do Amazon Cognito para comparação adicional do domínio do OpenSearch Service em padrões de acesso VPC privado.

Sobre os autores

Mahdi Ebrahimi é arquiteto sênior de infraestrutura em nuvem na Amazon Web Services. Ele se destaca no projeto de sistemas de software distribuídos e altamente disponíveis. Mahdi se dedica a fornecer soluções de ponta que capacitem seus clientes a inovar no cenário em rápida evolução da indústria automotiva.

Mahdi Ebrahimi é arquiteto sênior de infraestrutura em nuvem na Amazon Web Services. Ele se destaca no projeto de sistemas de software distribuídos e altamente disponíveis. Mahdi se dedica a fornecer soluções de ponta que capacitem seus clientes a inovar no cenário em rápida evolução da indústria automotiva.

Dmytro Protsiv é arquiteto de aplicativos em nuvem da Amazon Web Services. Ele é apaixonado por ajudar os clientes a resolver seus desafios de negócios relacionados à modernização de aplicativos.

Dmytro Protsiv é arquiteto de aplicativos em nuvem da Amazon Web Services. Ele é apaixonado por ajudar os clientes a resolver seus desafios de negócios relacionados à modernização de aplicativos.

Luca Menichetti é arquiteto de Big Data da Amazon Web Services. Ele ajuda os clientes a desenvolver soluções reutilizáveis e de alto desempenho para processar dados em escala. Luca é apaixonado por gerenciar a arquitetura de dados da organização, permitindo análise de dados e aprendizado de máquina. Tendo trabalhado no ecossistema Hadoop por uma década, ele realmente gosta de resolver problemas em ambientes NoSQL.

Luca Menichetti é arquiteto de Big Data da Amazon Web Services. Ele ajuda os clientes a desenvolver soluções reutilizáveis e de alto desempenho para processar dados em escala. Luca é apaixonado por gerenciar a arquitetura de dados da organização, permitindo análise de dados e aprendizado de máquina. Tendo trabalhado no ecossistema Hadoop por uma década, ele realmente gosta de resolver problemas em ambientes NoSQL.

Krithivasan Balasubramaniyan é consultor principal da Amazon Web Services. Ele capacita clientes empresariais globais em sua jornada de transformação digital e ajuda a arquitetar soluções nativas em nuvem.

Krithivasan Balasubramaniyan é consultor principal da Amazon Web Services. Ele capacita clientes empresariais globais em sua jornada de transformação digital e ajuda a arquitetar soluções nativas em nuvem.

Muthu Pitchaimani é um especialista em pesquisa do Amazon OpenSearch Service. Ele cria aplicativos e soluções de pesquisa em larga escala. Muthu está interessado nos tópicos de rede e segurança e mora em Austin, Texas.

Muthu Pitchaimani é um especialista em pesquisa do Amazon OpenSearch Service. Ele cria aplicativos e soluções de pesquisa em larga escala. Muthu está interessado nos tópicos de rede e segurança e mora em Austin, Texas.

- Conteúdo com tecnologia de SEO e distribuição de relações públicas. Seja amplificado hoje.

- PlatoData.Network Gerativa Vertical Ai. Capacite-se. Acesse aqui.

- PlatoAiStream. Inteligência Web3. Conhecimento Amplificado. Acesse aqui.

- PlatãoESG. Carbono Tecnologia Limpa, Energia, Ambiente, Solar, Gestão de resíduos. Acesse aqui.

- PlatoHealth. Inteligência em Biotecnologia e Ensaios Clínicos. Acesse aqui.

- Fonte: https://aws.amazon.com/blogs/big-data/build-saml-identity-federation-for-amazon-opensearch-service-domains-within-a-vpc/