Introductie

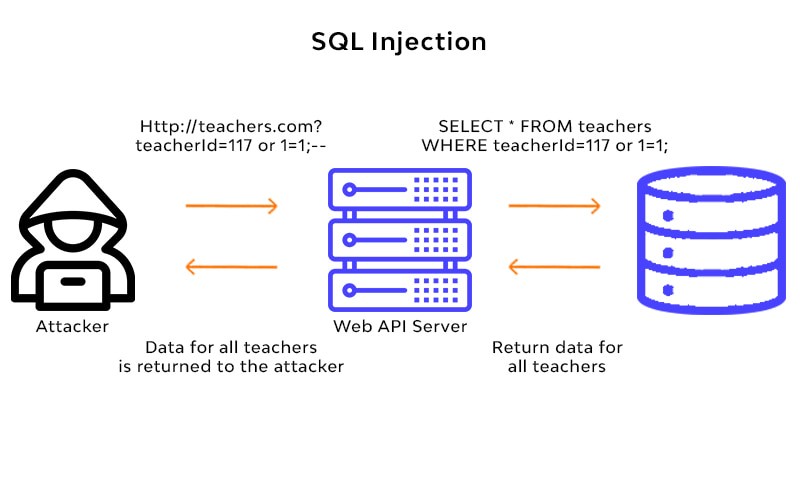

SQL-injectie is een aanval waarbij een kwaadwillende gebruiker willekeurige SQL-code kan invoegen in de query van een webtoepassing, waardoor hij toegang krijgt tot een database. Hiermee kunnen we gevoelige informatie stelen of ongeoorloofde wijzigingen aanbrengen in de gegevens die in de database zijn opgeslagen. Het treedt op wanneer gebruikersinvoer niet correct wordt opgeschoond voordat deze wordt doorgegeven aan een SQL-query, waardoor een aanvaller kwaadaardige code kan invoegen die wordt uitgevoerd door de databasemanagementsysteem.

Bron: Avast.com

Het is tegenwoordig essentieel om SQL-injectieaanvallen te bestuderen, omdat ze de veiligheid van webapplicaties en de gevoelige gegevens die ze opslaan, blijven bedreigen. Ondanks dat het al vele jaren een bekend probleem is, blijft de aanval succesvol omdat ontwikkelaars zich mogelijk niet voldoende bewust zijn van de risico's of niet de nodige stappen ondernemen om hun applicaties te beschermen. Naarmate de technologie en het gebruik van webapplicaties blijven evolueren, kunnen zich bovendien nieuwe kansen voor aanvallen voordoen. Het toenemende gebruik van cloudgebaseerde services en microservices kan bijvoorbeeld nieuwe aanvalsoppervlakken creëren die moeten worden beveiligd. Verder is de aanhoudende groei van de Internet of Things (IoT) apparaten en de proliferatie van verbonden apparaten vergroot het aanvalsoppervlak, waardoor SQL-injectie een dringender probleem wordt. Met een toenemende afhankelijkheid van technologie is het belangrijk dat organisaties zich bewust zijn van de risico's en over de kennis en hulpmiddelen beschikken die nodig zijn om zich tegen dergelijke aanvallen te beschermen.

Bron: www.linkedin.com

Bron: www.linkedin.com

Leerdoelen:

Hieronder staan de belangrijkste leerdoelen van dat artikel:

1. Je leert wat SQL-injecties zijn en hoe ze werken.

2. Je leert over de soorten SQL-injecties en hun impact in de echte wereld.

3. Bespreek real-world scenario's waarin big-tech giganten zoals Yahoo en Linkedin miljoenen dollars verliezen door SQL-injecties niet zorgvuldig te gebruiken.

4. Doorloop enkele codevoorbeelden om een praktische demonstratie van de SQL-injecties te krijgen.

Inhoudsopgave

1. Verwoestende gevolgen van SQL-injectieaanvallen

2. Bewezen methoden om SQL-injectie te voorkomen

3. Verschillende vormen van SQL-injectieaanvallen

4. Verschillende SQL-injectieaanvallen die de krantenkoppen haalden

5. Voorbeelden van SQL-injectiecodes

6. Conclusie

Verwoestende gevolgen van SQL-injectieaanvallen

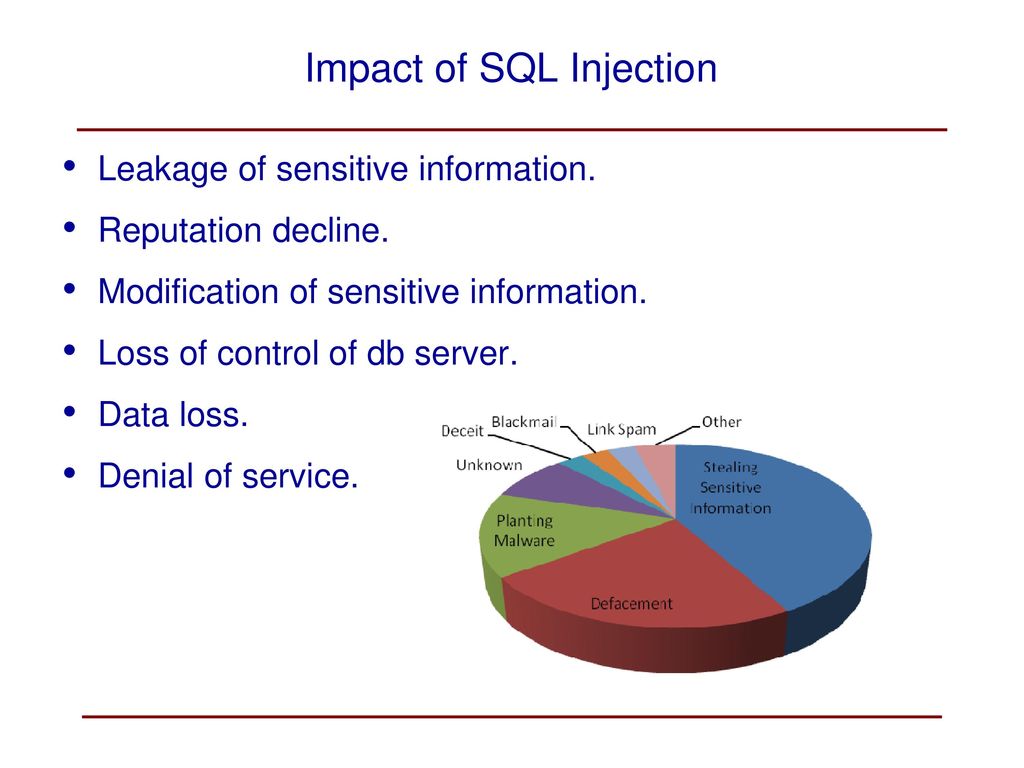

SQL-injectieaanvallen kunnen ernstige gevolgen hebben voor de veiligheid en integriteit van een webapplicatie en de gevoelige gegevens die erin worden opgeslagen. De impact van een succesvolle SQL-injectieaanval kan het volgende omvatten:

- Data diefstal: Een aanvaller kan SQL-injecties gebruiken om ongeoorloofde toegang te krijgen tot gevoelige gegevens, zoals klantnamen, adressen en creditcardgegevens, en deze te exfiltreren.

- Data corruptie: Een aanvaller kan SQL-injecties gebruiken om gegevens die in een database zijn opgeslagen te wijzigen of te verwijderen, waardoor de applicatie wordt beschadigd en de bedrijfsvoering mogelijk wordt verstoord.

- Servercompromis: Een succesvolle SQL-injectieaanval kan een aanvaller de mogelijkheid bieden om willekeurige code op de server uit te voeren, waardoor hij mogelijk controle krijgt over het onderliggende systeem en toegang krijgt tot andere bronnen op het netwerk.

- Denial-of-Service (DoS): Een aanvaller kan SQL-injecties gebruiken om een database of een webapplicatie te overbelasten, waardoor deze crasht of niet meer beschikbaar is.

- Nalevingsschending: Een SQL-injectieaanval kan resulteren in een datalek, wat in strijd kan zijn met regelgeving en industrienormen voor het beschermen van gevoelige informatie en kan leiden tot aanzienlijke financiële en reputatieschade voor de organisatie.

Het is belangrijk om de potentiële impact van SQL-injectieaanvallen te begrijpen en prioriteiten te stellen en te investeren in de nodige middelen om ze te voorkomen, te detecteren en erop te reageren.

Bewezen methoden om SQL-injectie te voorkomen

Door deze en andere beveiligingsmaatregelen te implementeren, kunnen organisaties hun webapplicaties en databases effectief beschermen tegen SQL-injectieaanvallen.

- Invoervalidatie: Valideer alle gebruikersinvoer om er zeker van te zijn dat deze van het juiste type en formaat is en weiger invoer die niet aan deze criteria voldoet.

- Geparametriseerde query's: Gebruik voorbereide instructies, query's met parameters of opgeslagen procedures om gebruikersinvoer te scheiden van queryopdrachten in plaats van gebruikersinvoer samen te voegen tot een querytekenreeks.

- Ontsnappen aan speciale tekens: Escape alle speciale tekens in gebruikersinvoer die we kunnen gebruiken om kwaadaardige SQL-code te injecteren, zoals enkele aanhalingstekens en puntkomma's.

- Gebruikersrechten beperken: Beperk de rechten van de databasegebruiker die aan de webtoepassing is gekoppeld tot het minimum dat nodig is om de beoogde functies uit te voeren.

- Gebruik van ORM: Gebruik Object-Relational Mapping (ORM)-frameworks. Het abstraheert de databasebewerkingen en ontsnapt automatisch aan de invoer van de gebruiker.

- Regelmatig controleren en inspecteren: Bewaak en inspecteer de webapplicatie en bijbehorende databases op tekenen van SQL-injectiepogingen en ongebruikelijke activiteiten.

- Web Application Firewall (WAF) gebruiken: WAF voor beveiliging van webtoepassingen kan bescherming bieden tegen aanvallen door schadelijke SQL-code te identificeren en te blokkeren voordat deze de toepassing bereikt.

- Software bijgewerkt houden: Houd alle softwarecomponenten, inclusief het webbeheer, de webserver en het databasebeheersysteem, up-to-date met de nieuwste beveiligingspatches en -updates.

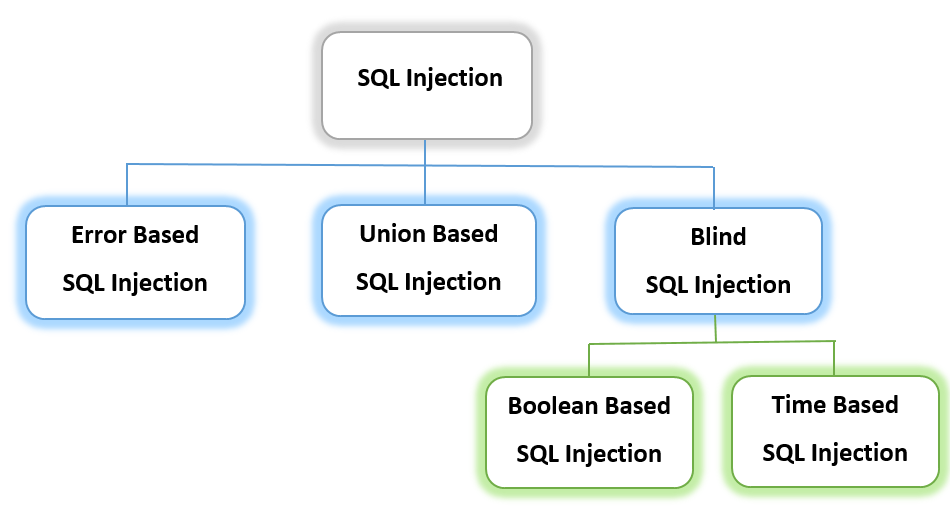

Verschillende vormen van SQL-injectieaanvallen

Het is belangrijk om de verschillende soorten aanvallen te begrijpen om op de hoogte te zijn van de verschillende manieren waarop aanvallers kwetsbaarheden in uw toepassing kunnen misbruiken en de nodige maatregelen kunnen nemen om zich hiertegen te beschermen.

- Klassieke SQL-injectie: Bij deze aanval wordt kwaadaardige SQL-code in een invoerveld, zoals een aanmeldingsformulier, geïnjecteerd om ongeoorloofde toegang tot de database te krijgen.

- Blinde SQL-injectie: Dit type aanval wordt gebruikt wanneer de aanvaller de resultaten van zijn geïnjecteerde SQL-code niet kan zien, maar er toch voor kan zorgen dat de toepassing reageert op een manier die informatie onthult over de structuur of inhoud van de database.

- Op tijd gebaseerde SQL-injectie: Bij deze aanval wordt SQL-code geïnjecteerd die een vertraging veroorzaakt in de reactie van de toepassing, die vervolgens kan worden gebruikt om informatie over de database af te leiden.

- Op fouten gebaseerde SQL-injectie: Dit type aanval maakt gebruik van fouten of berichten die door de toepassing worden gegenereerd als reactie op geïnjecteerde SQL-code, die informatie over de database kan onthullen.

- In-band SQL-injectie: Deze aanval gebruikt hetzelfde kanaal voor zowel injectie als extractie van gegevens.

- Out-of-band SQL-injectie: Deze aanval gebruikt een ander kanaal voor gegevensextractie, meestal een DNS- of HTTP-verzoek.

- Union-gebaseerde SQL-injectie: Deze aanval wordt gebruikt om gegevens uit de database te halen met behulp van de UNION-operator om de resultaten van de geïnjecteerde SQL-code te combineren met een legitieme zoekopdracht.

- Inferentiële SQL-injectie: Dit type aanval gebruikt de timing van de reacties van de toepassing om informatie over de structuur of inhoud van de database af te leiden.

Verschillende aanvallen in de geschiedenis die de krantenkoppen haalden

Voorbeelden van real-life SQL-injectieaanvallen die de getroffen organisaties aanzienlijke financiële schade hebben toegebracht

- Doelmaatschappij: In 2013 leed Target Corporation, een groot bedrijf in de Verenigde Staten, een dataverlies als gevolg van een SQL-injectieaanval. De aanval resulteerde in de diefstal van gevoelige informatie, zoals creditcardnummers en persoonlijke gegevens, van meer dan 40 miljoen klanten. De aanvallers konden toegang krijgen tot het netwerk van Target door misbruik te maken van een kwetsbaarheid in het verkooppuntsysteem van de detailhandelaar. Eenmaal binnen het netwerk konden de aanvallers een SQL-injectieaanval gebruiken om klantgegevens te stelen. Het incident resulteerde in aanzienlijke financiële verliezen voor Target en schade aan de reputatie van het bedrijf. De aanval leidde ook tot strengere regels en wetten op het gebied van gegevensbeveiliging en melding van inbreuken en een hernieuwde focus op bescherming tegen SQL-injectieaanvallen.

- Yahoo !: Yahoo, een andere multinational, kreeg in 2013 ook te maken met een soortgelijk datalek als gevolg van een SQL-injectieaanval. De aanvallers konden ongeoorloofde toegang krijgen tot gevoelige informatie, zoals e-mailadressen, telefoonnummers en geboortedata, van meer dan 3 miljard Yahoo-gebruikersaccounts. De aanvallers misbruikten de kwetsbaarheid van de aangepaste software van het bedrijf door SQL-injecties te gebruiken om gegevens te stelen. Het incident resulteerde in aanzienlijke financiële verliezen voor Yahoo en schaadde ook de reputatie van het bedrijf. Deze aanval vestigde de aandacht op het belang van bescherming tegen SQL-injectieaanvallen en de noodzaak van sterkere beveiligingsmaatregelen om gevoelige gegevens te beschermen. Na de aanval ondernam Yahoo verschillende stappen om zijn systemen te beveiligen en zijn beveiligingspraktijken te verbeteren, en gaf het ook meldingen aan de getroffen gebruikers.

- Sony: In het geval van Sony konden de aanvallers ongeoorloofde toegang krijgen tot gevoelige informatie, zoals persoonlijke gegevens en inloggegevens, van meer dan 77 miljoen Sony Playstation Network- en Qriocity-gebruikers. De aanvallers wisten misbruik te maken van een kwetsbaarheid in het netwerk van het bedrijf door SQL-injecties te gebruiken om gegevens te stelen. Het incident resulteerde in aanzienlijke financiële verliezen voor Sony en schade aan de reputatie van het bedrijf. Sony moest zijn PlayStation Network een maand lang afsluiten om het probleem op te lossen, wat leidde tot een verlies aan inkomsten en klantvertrouwen. Deze aanval vestigde de aandacht op het belang van bescherming tegen SQL-injectieaanvallen en de noodzaak van sterkere beveiligingsmaatregelen om gevoelige gegevens te beschermen. Na de aanval ondernam Sony verschillende stappen om zijn systemen te beveiligen en zijn beveiligingspraktijken te verbeteren, en bood het ook meldingen en gratis diensten aan de getroffen gebruikers.

- LinkedIn: De aanvallers konden ongeoorloofde toegang krijgen tot gevoelige informatie, zoals e-mailadressen en gehashte wachtwoorden, van meer dan 167 miljoen LinkedIn gebruikers. De aanvallers wisten misbruik te maken van een kwetsbaarheid in het systeem van het bedrijf door SQL-injecties te gebruiken om gegevens te stelen. Het incident resulteerde in aanzienlijke financiële verliezen voor LinkedIn en schade aan de reputatie van het bedrijf. Deze aanval vestigde de aandacht op het belang van bescherming tegen SQL-injectieaanvallen en de noodzaak van sterkere beveiligingsmaatregelen om gevoelige gegevens te beschermen. Na de aanval ondernam LinkedIn verschillende stappen om zijn systemen te beveiligen en zijn beveiligingspraktijken te verbeteren, en bood het ook meldingen en gratis diensten aan de getroffen gebruikers. De gestolen gegevens bleken later te zijn verkocht op het dark web, wat het belang van wachtwoordbeveiliging benadrukte en gebruikers aanmoedigde om unieke, sterke wachtwoorden te gebruiken.

Voorbeelden van SQL-injectiecodes

In dit gedeelte worden de basisvoorbeelden van SQL-injectie bekeken.

1. Klassieke SQL-injectie: Het wordt gebruikt om aanmeldingsverificatie te omzeilen door de SQL-query te manipuleren om altijd een waar statement terug te geven. Het voorbeeld dat ik hierboven heb gegeven in het invoerveld, admin' OR '1'='1 zal de SQL-query wijzigen in SELECT * FROM gebruikers WHERE username='admin' OR '1'='1′ AND password='{password_entered} .' Dit retourneert altijd een waar statement en stelt de aanvaller in staat om in te loggen als de admin-gebruiker.

Voorbeeld: invoer: 'OF'1'='1 SQL-query: SELECT * FROM gebruikers WHERE gebruikersnaam='' OF '1'='1' AND wachtwoord='{password_entered}'

2. Op de Unie gebaseerde SQL-injectie: extraheert gegevens uit een database door een extra SQL-query aan de oorspronkelijke query toe te voegen.

Voorbeeld: invoer: ' UNION SELECT 1,2, gebruikersnaam, 4, wachtwoord VAN gebruikers WHERE '1'='1 SQL-query: SELECT * VAN gebruikers WHERE gebruikersnaam='' UNION SELECT 1,2, gebruikersnaam, 4, wachtwoord VAN gebruikers WAAR '1'='1'

3. Op fouten gebaseerde SQL-injectie: Het extraheert gegevens uit een database, waardoor de toepassing foutmeldingen retourneert die informatie onthullen over de onderliggende database.

Voorbeeld: invoer: 'OF 1=1 -- SQL-query: SELECT * FROM gebruikers WHERE gebruikersnaam='' OF 1=1 --'

4. Blinde SQL-injectie: Het wordt gebruikt wanneer de applicatie geen foutmeldingen retourneert, maar de aanvaller nog steeds informatie kan extraheren door verzoeken te verzenden die ervoor zorgen dat de applicatie anders reageert op basis van de gewenste informatie.

Voorbeeld: invoer: admin' AND (SELECT COUNT(*) FROM information_schema.tables) = 0 -- SQL-query: SELECT * FROM gebruikers WHERE gebruikersnaam='admin' AND (SELECT COUNT(*) FROM information_schema.tables) = 0 - -'

5. Tijdgebaseerde SQL-injectie: Dit type SQL-injectie wordt gebruikt wanneer de aanvaller informatie kan extraheren, waardoor de toepassing zijn reactie vertraagt op basis van de gewenste informatie.

Voorbeeld: invoer: admin' AND (SELECT IF(SUBSTR((SELECT wachtwoord VAN gebruikers WHERE gebruikersnaam='admin'),1,1)='a', SLEEP(5), 0))=0 -- SQL-query: SELECT * FROM gebruikers WHERE gebruikersnaam='admin' AND (SELECT IF(SUBSTR((SELECT wachtwoord VAN gebruikers WHERE gebruikersnaam='admin'),1,1)='a', SLEEP(5), 0))=0 - -'

Conclusie

Kortom, SQL-injecties zijn een kritieke beveiligingskwetsbaarheid waarmee aanvallers authenticatie kunnen omzeilen, gevoelige gegevens kunnen extraheren en schadelijke code kunnen uitvoeren op een doeldatabase. Het treedt op wanneer een aanvaller schadelijke code in een invoerveld plaatst, zoals een aanmeldingsformulier. De database voert dat vervolgens uit. Er zijn verschillende soorten SQL-injectieaanvallen, waaronder klassiek, op vakbonden gebaseerd, op fouten gebaseerd, blind en op tijd gebaseerd. Deze aanvallen kunnen grote gevolgen hebben voor organisaties, waaronder datalekken en verlies van gevoelige informatie.

Belangrijkste punten van dit artikel:

1. We hebben besproken wat SQL-injecties zijn en waarom deze technologie bekend moet zijn.

2. Begrijp de impact en de manieren om deze te voorkomen, zoals invoervalidatie, geparametriseerde query's die gebruikersinvoer beperken, enz.

3. We bespraken ook enkele soorten SQL-injecties, zoals op fouten gebaseerd, op tijd gebaseerd, op vakbonden gebaseerd, enz. En daarna bespraken we enkele praktijkvoorbeelden van grote bedrijven zoals Linkedin, Yahoo, enz.

4. Enkele basiscodes en commando's geleerd en het artikel afgesloten.

De in dit artikel getoonde media zijn geen eigendom van Analytics Vidhya en worden naar goeddunken van de auteur gebruikt.

Verwant

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://www.analyticsvidhya.com/blog/2023/02/sql-injection-the-cyber-attack-hiding-in-your-database/