Sinds begin 2023 hebben ESET-onderzoekers een alarmerende groei waargenomen van misleidende Android-leningsapps, die zichzelf presenteren als legitieme persoonlijke leendiensten en snelle en gemakkelijke toegang tot fondsen beloven.

Ondanks hun aantrekkelijke uiterlijk zijn deze diensten in feite bedoeld om gebruikers te bedriegen door hen leningen met een hoge rente aan te bieden, voorzien van bedrieglijke beschrijvingen, terwijl ze tegelijkertijd de persoonlijke en financiële informatie van hun slachtoffers verzamelen om hen te chanteren en uiteindelijk hun geld te bemachtigen. ESET-producten herkennen deze apps daarom met behulp van de detectienaam SpyLoan, die rechtstreeks verwijst naar hun spywarefunctionaliteit in combinatie met leningclaims.

Kernpunten van de blogpost:

- Apps die door ESET-onderzoekers zijn geanalyseerd, vragen verschillende gevoelige informatie van hun gebruikers op en exfiltreren deze naar de servers van de aanvallers.

- Deze gegevens worden vervolgens gebruikt om gebruikers van deze apps lastig te vallen en te chanteren, en volgens gebruikersrecensies zelfs als er geen lening is verstrekt.

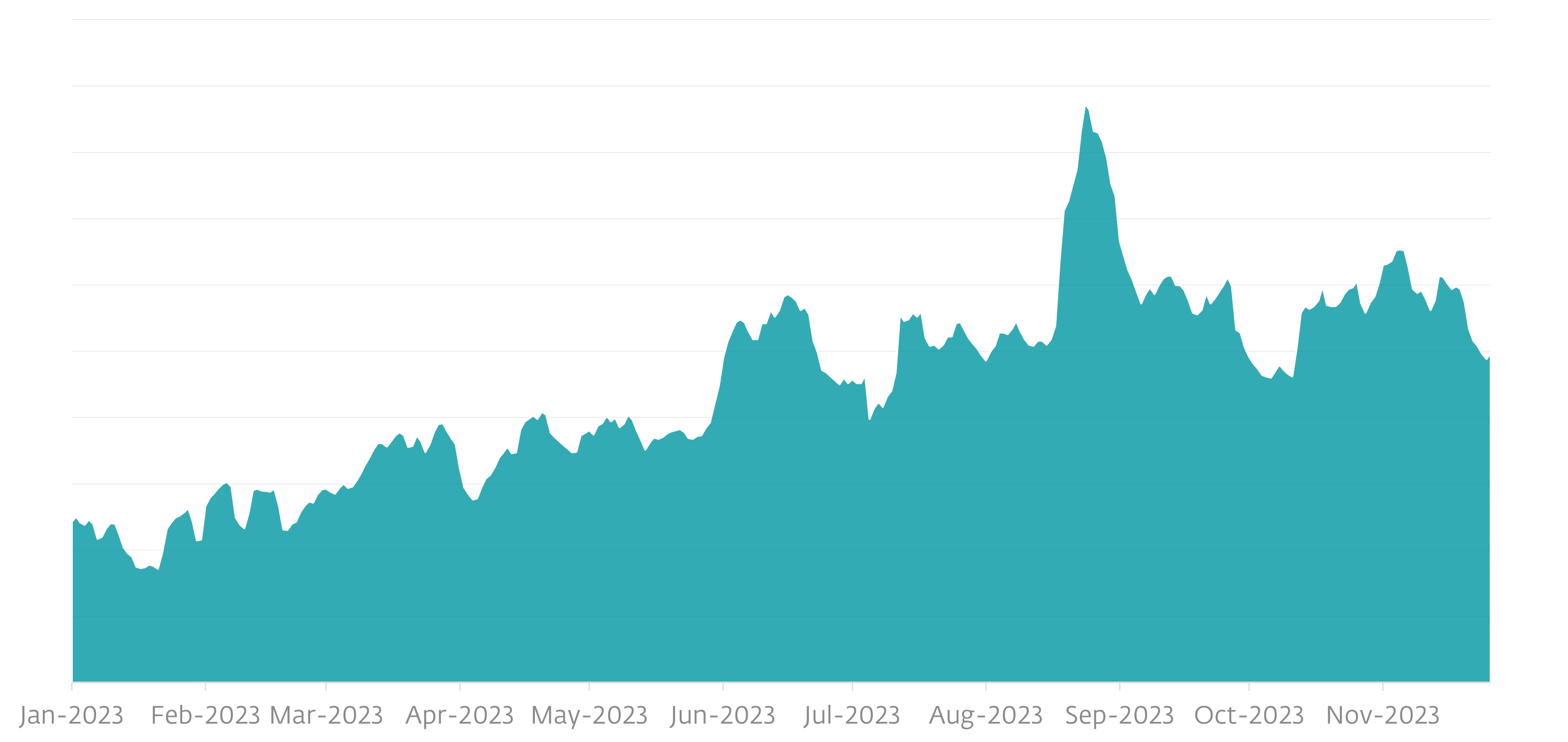

- ESET-telemetrie laat een waarneembare groei zien van deze apps in niet-officiële app-winkels van derden, Google Play en websites sinds begin 2023.

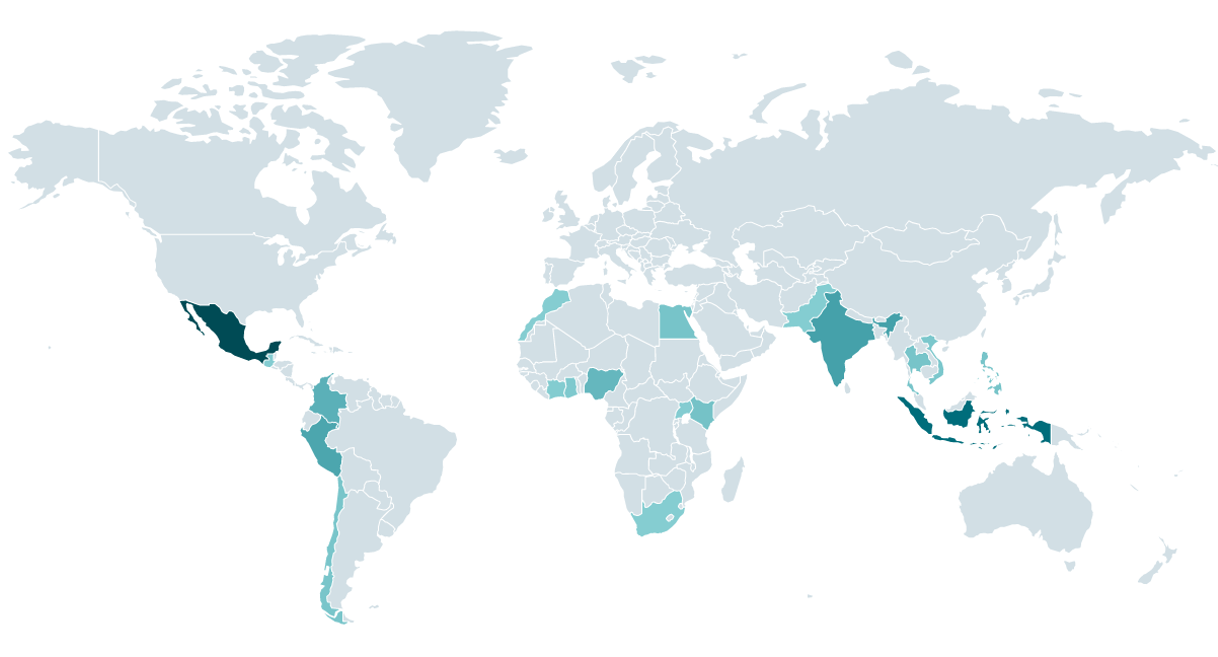

- Kwaadwillige leningapps richten zich op potentiële kredietnemers in Zuidoost-Azië, Afrika en Latijns-Amerika.

- Al deze diensten werken alleen via mobiele apps, omdat de aanvallers geen toegang hebben tot alle gevoelige gebruikersgegevens die via browsers op de smartphone van het slachtoffer zijn opgeslagen.

Overzicht

ESET is lid van de App Defense Alliance en een actieve partner in het malwarebeperkingsprogramma, dat tot doel heeft snel potentieel schadelijke applicaties (PHA's) te vinden en te stoppen voordat ze ooit op Google Play terechtkomen.

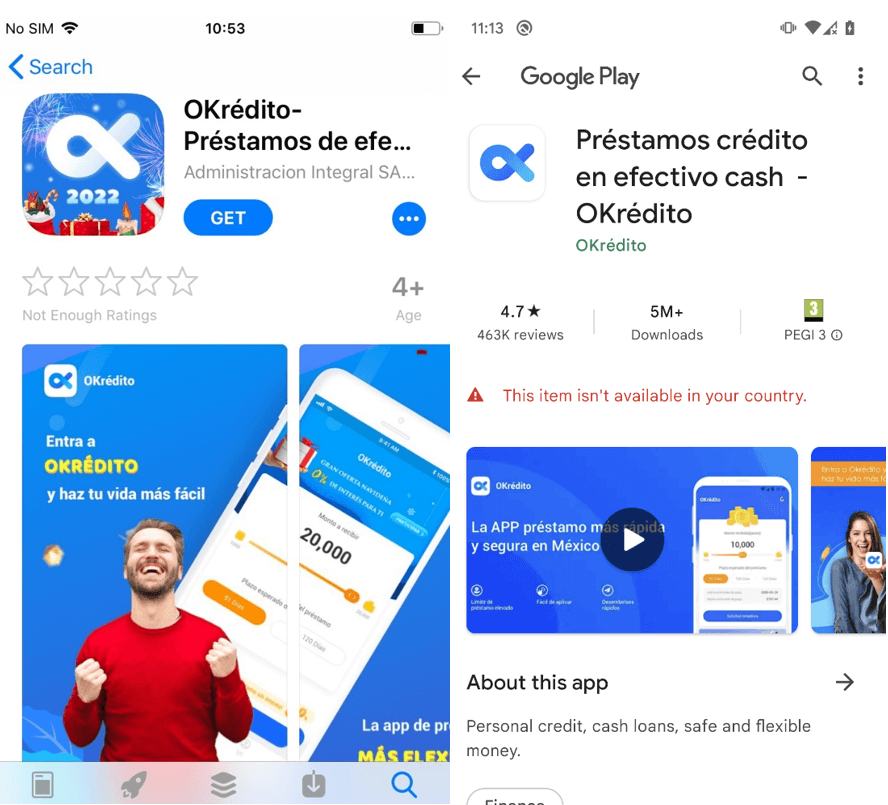

Alle SpyLoan-apps die in deze blogpost worden beschreven en vermeld in de IoCs-sectie, worden op de markt gebracht via sociale media en SMS-berichten, en kan worden gedownload van speciale oplichtingswebsites en app-winkels van derden. Al deze apps waren ook beschikbaar op Google Play. Als partner van de Google App Defense Alliance heeft ESET 18 SpyLoan-apps geïdentificeerd en gerapporteerd aan Google, die vervolgens 17 van deze apps van hun platform heeft verwijderd. Voordat ze werden verwijderd, waren deze apps in totaal ruim 12 miljoen keer gedownload via Google Play. De laatste door ESET geïdentificeerde app is nog steeds beschikbaar op Google Play. Omdat de ontwikkelaars echter de rechten en functionaliteit ervan hebben gewijzigd, detecteren we deze niet langer als een SpyLoan-app.

Het is belangrijk op te merken dat elk exemplaar van een bepaalde SpyLoan-app, ongeacht de bron, zich identiek gedraagt vanwege de identieke onderliggende code. Simpel gezegd: als gebruikers een specifieke app downloaden, zullen ze dezelfde functies ervaren en met dezelfde risico's worden geconfronteerd, ongeacht waar ze de app hebben gekocht. Het maakt niet uit of de download afkomstig is van een verdachte website, een appstore van derden of zelfs Google Play: het gedrag van de app zal in alle gevallen hetzelfde zijn.

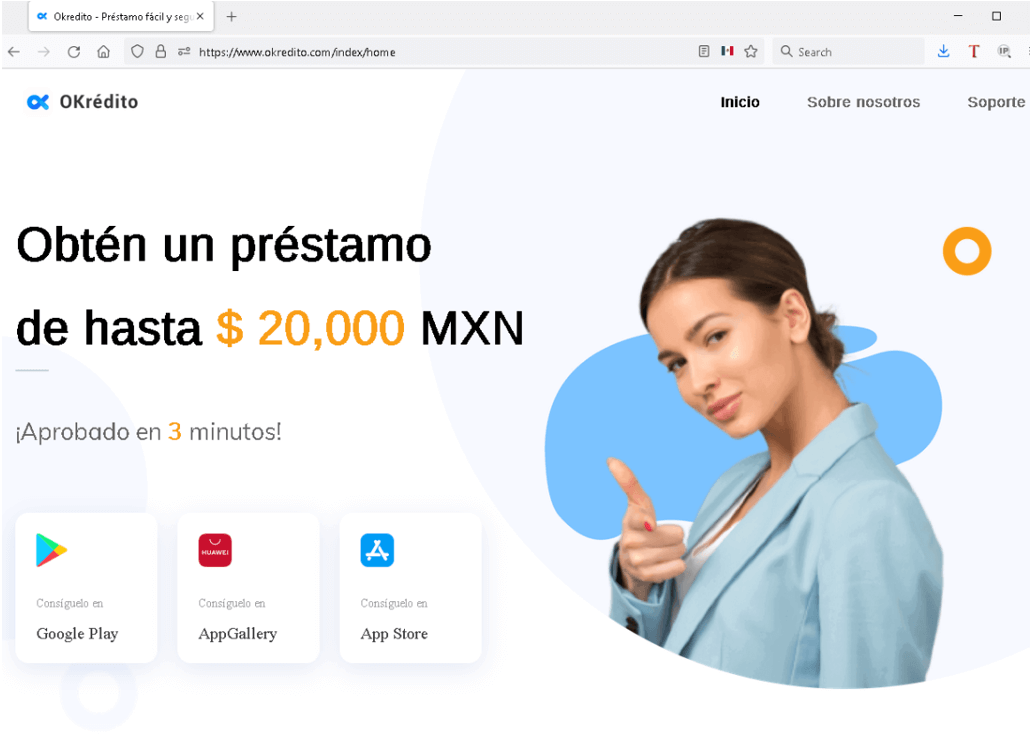

Geen van deze diensten biedt de mogelijkheid om via een website een lening aan te vragen, omdat de afpersers via een browser niet bij alle gevoelige gebruikersgegevens kunnen komen die op een smartphone zijn opgeslagen en nodig zijn voor chantage.

In deze blogpost beschrijven we het mechanisme van SpyLoan-apps en de verschillende misleidende technieken die ze gebruiken om het Google Play-beleid te omzeilen en gebruikers te misleiden en te bedriegen. We delen ook de stappen die slachtoffers kunnen nemen als ze voor deze zwendel zijn gevallen, en geven verschillende aanbevelingen over hoe je onderscheid kunt maken tussen kwaadaardige en legitieme leenapps, zodat potentiële leners zichzelf kunnen beschermen.

victimologie

Volgens telemetrie van ESET zijn de handhavers van deze apps voornamelijk actief in Mexico, Indonesië, Thailand, Vietnam, India, Pakistan, Colombia, Peru, de Filipijnen, Egypte, Kenia, Nigeria en Singapore (zie kaart in Figuur 2). Al deze landen hebben verschillende wetten die particuliere leningen regelen – niet alleen hun tarieven, maar ook hun communicatietransparantie; We weten echter niet hoe succesvol ze worden gehandhaafd. Wij zijn van mening dat eventuele detecties buiten deze landen verband houden met smartphones die om verschillende redenen toegang hebben tot een telefoonnummer dat in een van deze landen is geregistreerd.

Op het moment dat we dit schrijven hebben we geen actieve campagne gezien die gericht was op Europese landen, de VS of Canada.

Technische analyse

Eerste toegang

ESET Research heeft de oorsprong van het SpyLoan-programma teruggevoerd tot 2020. Destijds presenteerden dergelijke apps slechts geïsoleerde gevallen die niet de aandacht van onderzoekers trokken; De aanwezigheid van kwaadaardige leenapps bleef echter groeien en uiteindelijk begonnen we ze te ontdekken op Google Play, de Apple App Store en op speciale oplichtingswebsites. Schermafbeeldingen van een dergelijk voorbeeld worden weergegeven in Figuur 3 en Figuur 4. Deze multiplatform-aanpak maximaliseerde hun bereik en verhoogde de kansen op gebruikersbetrokkenheid, hoewel deze apps later uit beide officiële app-winkels werden verwijderd.

Begin 2022 nam ESET contact op met Google Play om het platform op de hoogte te stellen van meer dan twintig kwaadaardige leenapps die gezamenlijk meer dan 20 miljoen downloads hadden. Na onze tussenkomst heeft het bedrijf deze apps van zijn platform verwijderd. Beveiligingsbedrijf Lookout identificeerde 9 Android-apps op Google Play en 251 iOS-apps in de Apple App Store die roofzuchtig gedrag vertoonden. Volgens Lookout hadden ze contact gehad met Google en Apple over de geïdentificeerde apps en publiceerden ze in november 35 een blogpost lezen over deze apps. Google heeft het merendeel van de kwaadaardige leen-apps al geïdentificeerd en verwijderd voorafgaand aan de onderzoekspublicatie van Lookout, waarbij twee van de geïdentificeerde apps door de ontwikkelaar van Google Play zijn verwijderd. Gezamenlijk hadden deze apps op Google Play meer dan 15 miljoen downloads; Apple heeft ook de geïdentificeerde apps verwijderd.

Volgens telemetrie van ESET begon het aantal SpyLoan-detecties in januari 2023 opnieuw te stijgen en is sindsdien nog verder gegroeid in niet-officiële app-winkels van derden, Google Play en websites; we hebben deze groei geschetst in de ESET-dreigingsrapport H1 2023.

In hun Beveiligingsoverzicht 2022, beschreef Google hoe het bedrijf Android- en Google Play-gebruikers veilig hield door in verschillende regio's nieuwe vereisten voor persoonlijke leen-apps uit te rollen. Zoals gedocumenteerd is de situatie de afgelopen drie jaar geëvolueerd en heeft Google Play verschillende wijzigingen aangebracht in het beleid voor app-apps voor persoonlijke leningen – met landspecifieke vereisten in India, Indonesië, de Filipijnen, Nigeria, Kenia, Pakistan en Thailand – en heeft heeft veel kwaadaardige leenapps ongepubliceerd.

Om slachtoffers te lokken, promoten de daders deze kwaadaardige apps actief met sms-berichten en op populaire sociale mediakanalen zoals Twitter, Facebook en YouTube. Door gebruik te maken van deze immense gebruikersbasis proberen de oplichters nietsvermoedende slachtoffers aan te trekken die financiële hulp nodig hebben.

Hoewel dit plan niet wordt gebruikt in elke SpyLoan-app die we hebben geanalyseerd, is een ander alarmerend aspect van sommige SpyLoan-apps de nabootsing van gerenommeerde leningverstrekkers en financiële diensten door misbruik te maken van de namen en merknamen van legitieme entiteiten. Om het bewustzijn onder potentiële slachtoffers te helpen vergroten, hebben sommige legitieme financiële diensten zelfs gewaarschuwd voor SpyLoan-apps op sociale media, zoals te zien is in figuur 5.

toolset

Zodra een gebruiker een SpyLoan-app installeert, wordt hem gevraagd de servicevoorwaarden te accepteren en uitgebreide machtigingen te verlenen voor toegang tot gevoelige gegevens die op het apparaat zijn opgeslagen. Vervolgens vraagt de app om gebruikersregistratie, meestal via sms-eenmalige wachtwoordverificatie om het telefoonnummer van het slachtoffer te valideren.

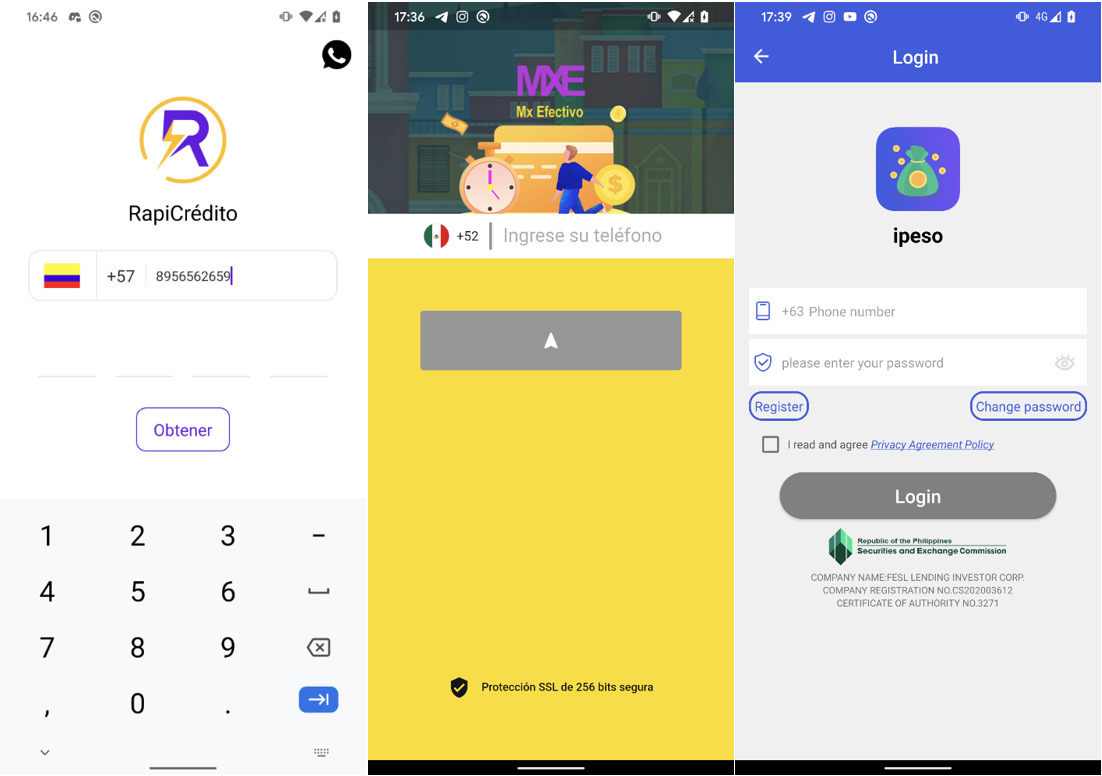

Deze registratieformulieren selecteren automatisch de landcode op basis van de landcode van het telefoonnummer van het slachtoffer, zodat alleen personen met telefoonnummers geregistreerd in het doelland een account kunnen aanmaken, zoals te zien is in Figuur 6.

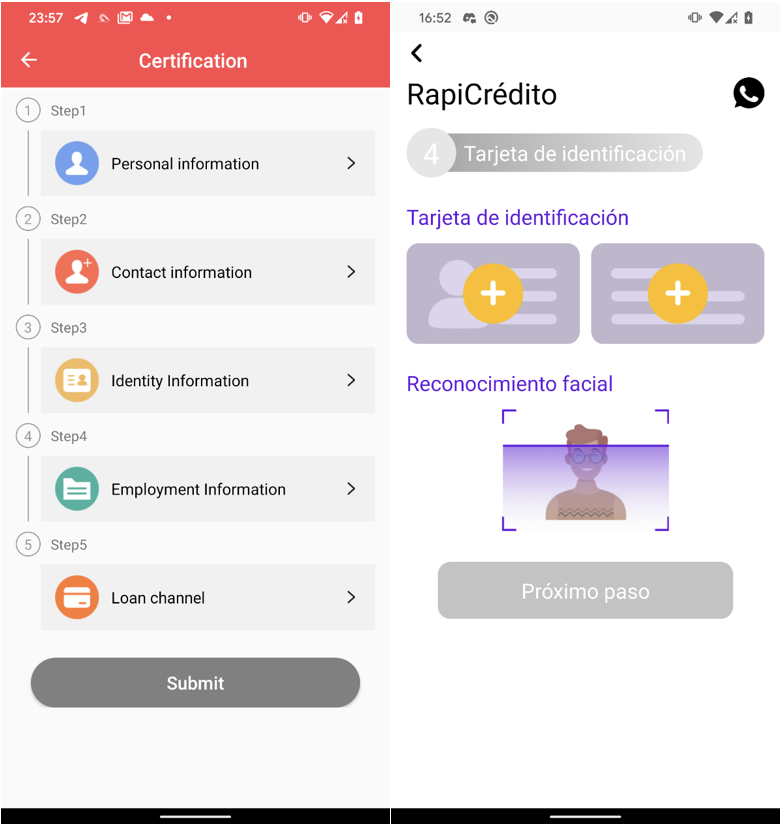

Na succesvolle telefoonnummerverificatie krijgen gebruikers toegang tot de functie voor het aanvragen van leningen in de app. Om het aanvraagproces voor een lening te voltooien, zijn gebruikers verplicht om uitgebreide persoonlijke informatie te verstrekken, waaronder adresgegevens, contactgegevens, bewijs van inkomen, bankrekeninggegevens en zelfs om foto's van de voor- en achterkant van hun identiteitskaart en een selfie te uploaden. , zoals weergegeven in Figuur 7.

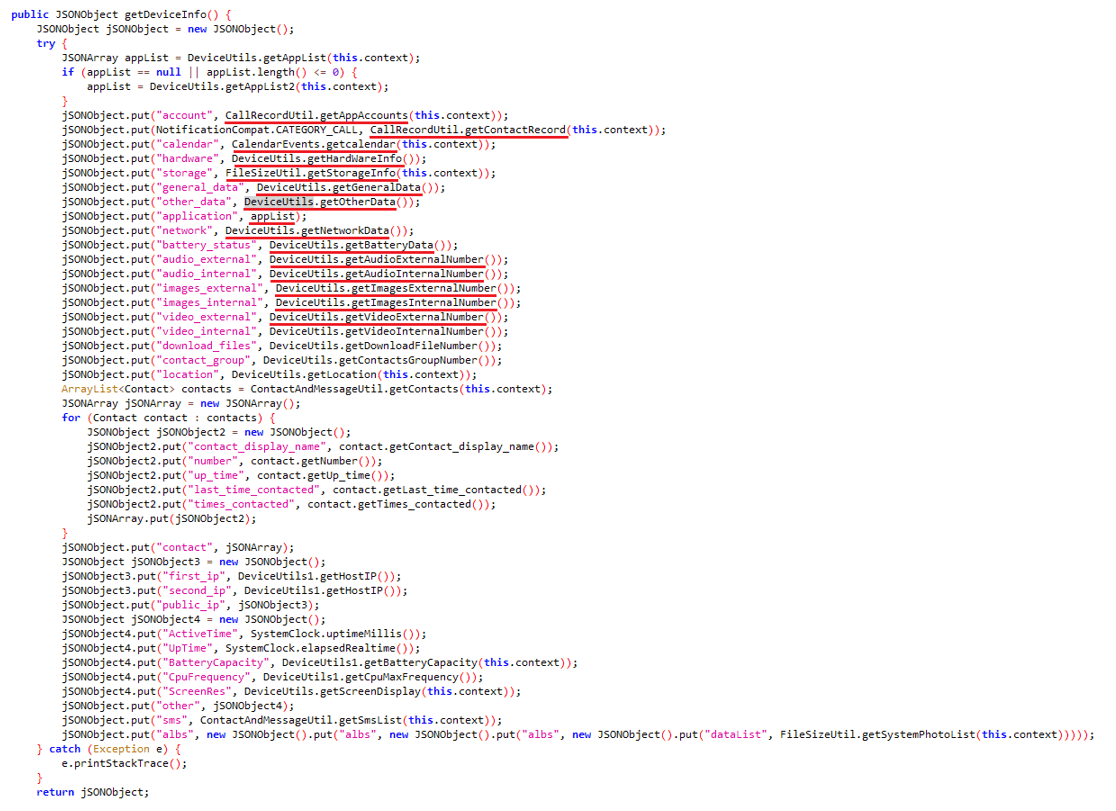

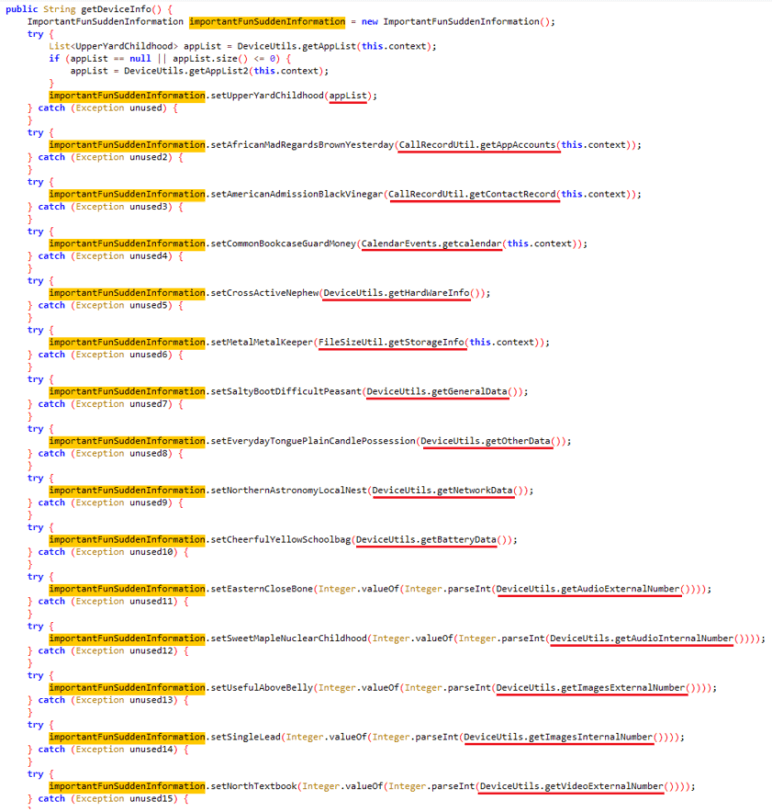

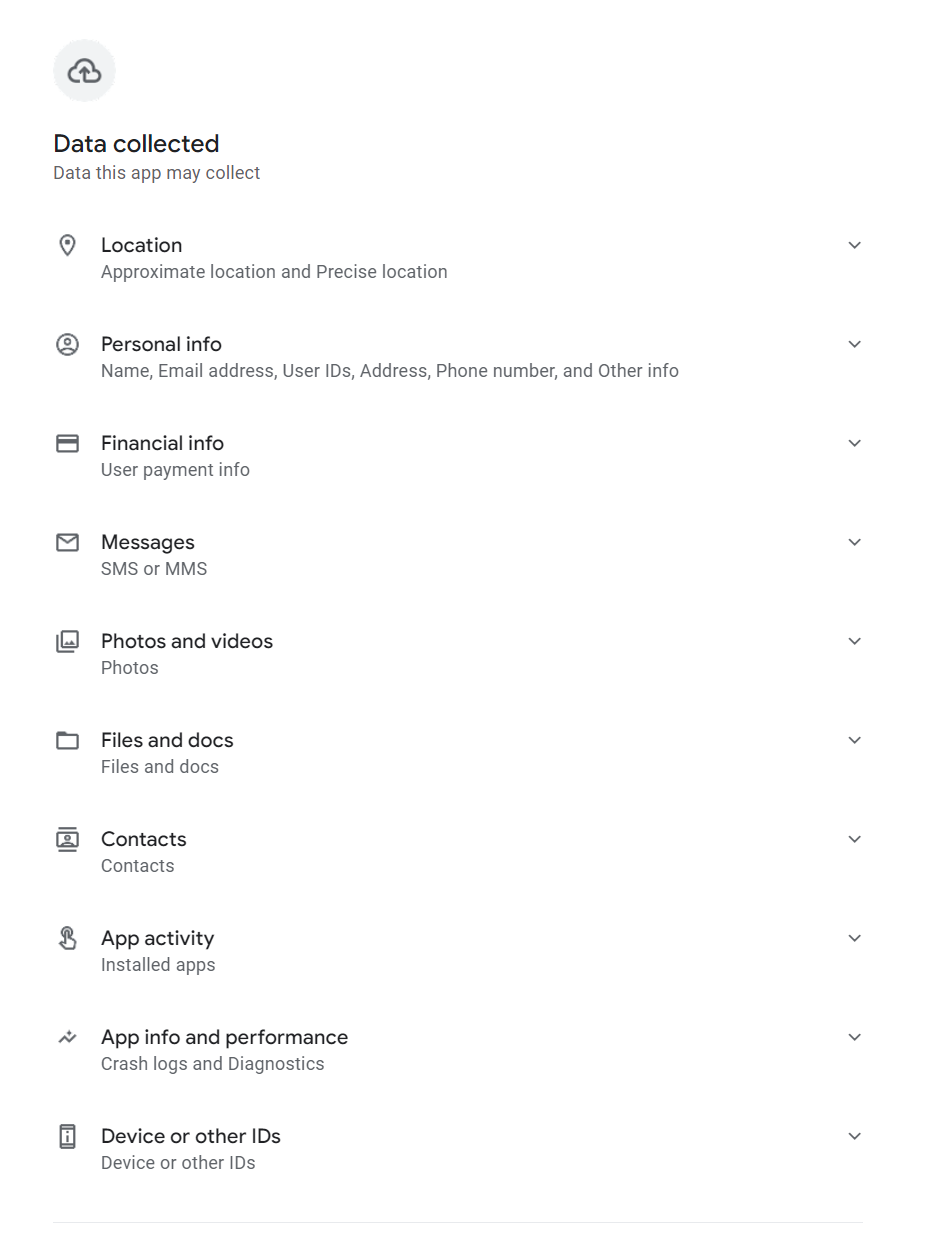

SpyLoan-apps vormen een aanzienlijke bedreiging omdat ze heimelijk een breed scala aan persoonlijke informatie van nietsvermoedende gebruikers extraheren. Deze apps zijn in staat gevoelige gegevens naar hun command and control (C&C)-servers te sturen. De gegevens die gewoonlijk worden geëxfiltreerd, omvatten de lijst met accounts, oproeplogboeken, agenda-evenementen, apparaatinformatie, lijsten met geïnstalleerde apps, lokale Wi-Fi-netwerkinformatie en zelfs informatie over bestanden op het apparaat (zoals Exif-metagegevens uit afbeeldingen zonder de foto's zelf daadwerkelijk te verzenden). Bovendien zijn contactlijsten, locatiegegevens en sms-berichten ook kwetsbaar. Om hun activiteiten te beschermen, coderen de daders alle gestolen gegevens voordat ze deze naar de C&C-server verzenden.

Naarmate SpyLoan-apps evolueerden, werd hun kwaadaardige code steeds geavanceerder. In eerdere versies was de schadelijke functionaliteit van de malware niet verborgen of beschermd; Latere versies bevatten echter enkele meer geavanceerde technieken, zoals codeverduistering, gecodeerde tekenreeksen en gecodeerde C&C-communicatie om hun kwaadaardige activiteiten te verbergen. Voor een gedetailleerder begrip van deze verbeteringen raadpleegt u Figuur 8 en Figuur 9.

Op mei 31st, 2023, aanvullend beleid begon een aanvraag in te dienen voor leenapps op Google Play, waarbij werd verklaard dat het dergelijke apps niet toegestaan is om toestemming te vragen voor toegang tot gevoelige gegevens zoals afbeeldingen, video's, contacten, telefoonnummers, locatie en externe opslaggegevens. Het lijkt erop dat dit bijgewerkte beleid geen onmiddellijk effect had op bestaande apps, aangezien de meeste door ons gerapporteerde apps nog steeds beschikbaar waren op het platform (inclusief hun brede rechten) nadat het beleid van toepassing werd, zoals weergegeven in figuur 10. zoals we al zeiden, heeft Google deze apps later gedepubliceerd.

Nasleep

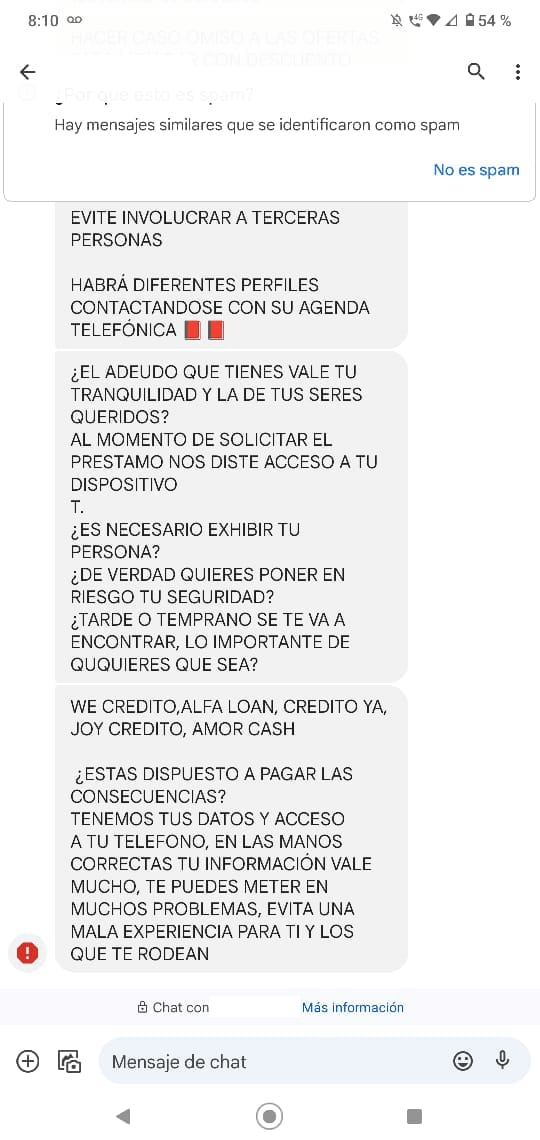

Nadat zo'n app is geïnstalleerd en persoonlijke gegevens zijn verzameld, beginnen de handhavers van de app hun slachtoffers lastig te vallen en te chanteren om betalingen te doen, zelfs als – volgens de beoordelingen – de gebruiker geen lening heeft aangevraagd of aangevraagd, maar de lening niet werd verstrekt. t goedgekeurd. Dergelijke praktijken zijn beschreven in de recensies van deze apps op Facebook en op Google Play, zoals weergegeven in Figuur 11 (waarin zelfs doodsbedreigingen worden vermeld), Figuur 12 (gedeeltelijke machinevertaling: Is de schuld die u heeft uw gemoedsrust waard en die van uw uw dierbaren? … Wilt u uw veiligheid echt in gevaar brengen? … Bent u bereid de gevolgen te dragen? U kunt veel problemen krijgen en een slechte ervaring voor uzelf en de mensen om u heen vermijden.), en Figuur 13 .

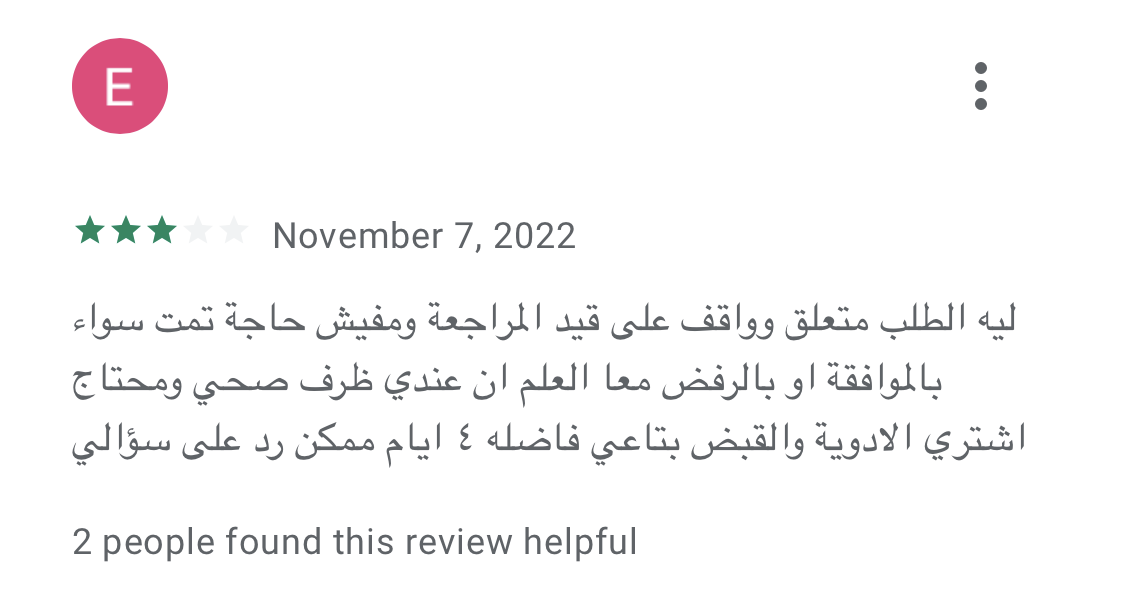

Naast het verzamelen van gegevens en het chanteren van gegevens, vormen deze diensten een vorm van moderne digitale woekerrente, die verwijst naar het in rekening brengen van buitensporige rentetarieven op leningen, waarbij misbruik wordt gemaakt van kwetsbare individuen met dringende financiële behoeften, of van leners die beperkte toegang hebben tot reguliere financiële diensten. instellingen. Eén gebruiker gaf een negatieve beoordeling (weergegeven in figuur 14) aan een SpyLoan-app, niet omdat deze hem lastigviel, maar omdat het al vier dagen geleden was dat hij een lening had aangevraagd, maar er niets was gebeurd en hij geld nodig had voor medicijnen.

Woeker wordt over het algemeen als zo onethisch gezien dat het in verschillende religieuze teksten wordt veroordeeld en wordt gereguleerd door wetten om kredietnemers tegen dergelijke roofzuchtige praktijken te beschermen. Het is echter belangrijk op te merken dat een standaardleningsovereenkomst niet als woeker wordt beschouwd als de rente op een redelijk tarief wordt vastgesteld en de wettelijke richtlijnen volgt.

Redenen achter de snelle groei

Er zijn verschillende redenen achter de snelle groei van SpyLoan-apps. Eén daarvan is dat de ontwikkelaars van deze apps zich laten inspireren door succesvolle FinTech-diensten (financiële technologie), waarbij technologie wordt ingezet om gestroomlijnde en gebruiksvriendelijke financiële diensten aan te bieden. Het is bekend dat FinTech-apps en -platforms de traditionele financiële sector ontwrichten door gemak te bieden in termen van toegankelijkheid, waardoor mensen op een gebruiksvriendelijke manier altijd en overal verschillende financiële activiteiten kunnen uitvoeren, alleen met behulp van hun smartphones. Het enige dat SpyLoan-apps daarentegen verstoren, is het vertrouwen in technologie, financiële instellingen en soortgelijke entiteiten.

Een andere reden voor hun groei werd opgemerkt in Zimperiums analyse van hoe kwaadwillende actoren misbruik maakten van het Flutter-framework en het gebruikten om kwaadaardige leenapps te ontwikkelen. Flutter is een open-source softwareontwikkelingskit (SDK) die is ontworpen voor het bouwen van platformonafhankelijke applicaties die op verschillende platforms kunnen worden uitgevoerd, zoals Android, iOS, internet en Windows. Sinds de lancering in december 2018 heeft Flutter een belangrijke rol gespeeld bij het faciliteren van de ontwikkeling van nieuwe mobiele applicaties en het stimuleren van de introductie ervan op de markt.

Hoewel alleen app-ontwikkelaars met zekerheid kunnen bevestigen of ze Flutter hebben gebruikt om hun apps of delen daarvan te programmeren, bevatten drie van de zeventien apps die we aan Google hebben gerapporteerd Flutter-specifieke bibliotheken of .darts extensies, die verwijzen naar Flutter's Dart-programmeertaal. Dit geeft aan dat ten minste een deel van de aanvallers goedaardige tools van derden gebruikt om de ontwikkeling van hun kwaadaardige apps te vergemakkelijken.

Misleidende communicatietechnieken

Kwaadwillige leenapps gebruiken vaak bewoordingen en ontwerpelementen die sterk lijken op legitieme leenapps. Deze opzettelijke gelijkenis maakt het voor typische gebruikers moeilijk om de authenticiteit van een app te bepalen, vooral als er financiële en juridische termen bij betrokken zijn. De misleidende communicatie die door deze apps wordt ingezet, is onderverdeeld in verschillende lagen.

Officiële Google Play-beschrijving

Om hun voet tussen de deur van Google Play te kunnen zetten en op het platform te kunnen worden gepubliceerd, hebben alle SpyLoan-apps die we hebben geanalyseerd een beschrijving gegeven die grotendeels niet alleen in overeenstemming lijkt te zijn met de vereisten van Google Play, maar ook lokale wettelijke bepalingen lijkt te dekken. eisen; sommige apps beweerden zelfs geregistreerde niet-bancaire financiële bedrijven te zijn. De transacties en bedrijfspraktijken ter plaatse – zoals blijkt uit gebruikersrecensies en andere rapporten – die door de ontwikkelaars van deze apps werden uitgevoerd, voldeden echter niet aan de normen die ze expliciet hadden gesteld.

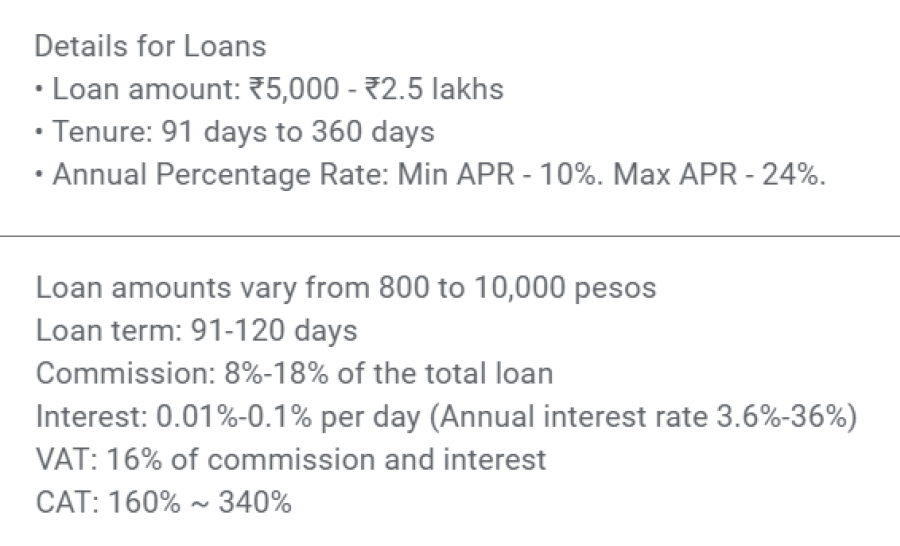

Over het algemeen geven SpyLoan-apps openlijk aan welke toestemmingen worden gevraagd, beweren ze de juiste licentie te hebben en geven ze het bereik van het jaarlijkse percentage weer (dat altijd binnen de wettelijke limiet ligt die is vastgelegd door lokale woekerwetten of soortgelijke wetgeving). Het jaarlijkse rentepercentage (JKP) beschrijft en omvat het rentetarief en bepaalde vergoedingen of kosten die verband houden met de lening, zoals originatiekosten, verwerkingskosten of andere financieringskosten. In veel landen is dit wettelijk beperkt en in het geval van aanbieders van persoonlijke leningen in de VS heeft Google het JKP bijvoorbeeld beperkt tot 36%.

De totale jaarlijkse kosten (TAC; of CAT – costo jaarlijkse totaal – in het Spaans) gaan verder dan het JKP en omvatten niet alleen de rente en vergoedingen, maar ook andere kosten, zoals verzekeringspremies of extra kosten in verband met de lening. De TAC biedt kredietnemers daarom een nauwkeurigere schatting van de totale financiële verplichting die voor de lening vereist is, inclusief alle daarmee samenhangende kosten. Omdat sommige Latijns-Amerikaanse landen van leningverstrekkers eisen dat ze de TAC openbaar maken, hebben SpyLoan-apps die in deze regio op de markt worden gebracht de werkelijke hoge kosten van hun leningen onthuld met TAC's tussen 160% en 340%, weergegeven in Figuur 15.

App-beschrijvingen bevatten ook de looptijd voor persoonlijke leningen, die wordt bepaald door de leningverstrekker en volgens die van Google Beleid inzake financiële diensten kan niet worden ingesteld op 60 dagen of minder. De looptijd van de lening vertegenwoordigt de periode waarbinnen van de kredietnemer wordt verwacht dat hij het geleende geld en alle daarmee samenhangende kosten aan de kredietverstrekker terugbetaalt. De door ons geanalyseerde apps hadden een looptijd tussen 91 en 360 dagen (zie figuur 15); klanten die feedback gaven op Google Play (zie figuur 16) klaagden echter dat de ambtstermijn aanzienlijk korter was en dat de belangstelling groot was. Als we naar het derde voorbeeld in de feedback in Figuur 16 kijken, was de rente (549 pesos) hoger dan de daadwerkelijke lening (450 pesos) en moet de lening samen met de rente (999 pesos) binnen 5 dagen zijn terugbetaald. Daarmee schendt u het beleid ten aanzien van leningen van Google.

Privacybeleid

Omdat het is opgelegd door Beleid voor Google Play-ontwikkelaars, en in lijn met Ken uw klant (KYC)-normenmoeten ontwikkelaars die hun apps op Google Play willen plaatsen een geldig en gemakkelijk toegankelijk privacybeleid bieden. Dit beleid moet aspecten omvatten zoals de soorten verzamelde gegevens, hoe deze worden gebruikt, met wie deze kunnen worden gedeeld, beveiligingsmaatregelen om gebruikersgegevens te beschermen en hoe gebruikers hun rechten met betrekking tot hun gegevens kunnen uitoefenen. Dit lijkt op de KYC-richtlijnen die transparantie vereisen in het gebruik en de bescherming van gegevens. KYC-vereisten voor gegevensverzameling omvatten doorgaans het verzamelen van persoonlijke informatie zoals volledige naam, geboortedatum, adres, contactgegevens en een door de overheid uitgegeven identificatienummer of document. In de context van de financiële dienstverlening kan dit ook het verzamelen van gegevens inhouden over de arbeidsstatus, de inkomstenbron, de kredietgeschiedenis en andere informatie die relevant is voor het beoordelen van de kredietwaardigheid.

Hoewel een privacybeleid een juridisch document is, kan het op een zeer eenvoudige manier automatisch worden gegenereerd. Er zijn veel gratis generatoren voor privacybeleid die zo'n document kunnen genereren nadat de app-ontwikkelaar basisgegevens heeft ingevoerd, zoals de naam van de app, de bedrijf erachter, en de gegevens die de app verzamelt. Dit betekent dat het vrij eenvoudig is om een privacybeleid op te stellen dat voor de gemiddelde persoon authentiek lijkt.

In schril contrast met de KYC-normen gebruikten de door ons geïdentificeerde SpyLoan-apps misleidende tactieken in hun privacybeleid. Ze beweerden toestemming nodig te hebben voor toegang tot mediabestanden “om een risicobeoordeling uit te voeren”, toestemming voor opslag “om te helpen bij het indienen van documenten”, toegang tot sms-gegevens waarvan zij beweerden dat deze alleen verband houden met financiële transacties “om u correct te identificeren”, toegang tot de agenda “om plan de respectieve betalingsdatum en de respectieve herinneringen”, cameratoestemming “om gebruikers te helpen de vereiste fotogegevens te uploaden”, en oproeplogrechten “om te bevestigen dat onze app op uw eigen telefoon is geïnstalleerd”. In werkelijkheid zouden identiteitsverificatie en risicobeoordeling volgens de KYC-normen kunnen worden uitgevoerd met behulp van veel minder ingrijpende methoden voor gegevensverzameling. Zoals we eerder vermeldden, wordt volgens het privacybeleid van deze apps de dienst, en dus de lening, niet verleend als deze toestemmingen niet aan de app worden verleend. De waarheid is dat deze apps niet al deze machtigingen nodig hebben, omdat al deze gegevens naar de app kunnen worden geüpload met eenmalige toestemming die alleen toegang heeft tot geselecteerde afbeeldingen en documenten, en niet tot allemaal. Een kalenderverzoek kan per e-mail naar de ontvanger van de lening worden verzonden, en de toestemming voor toegang tot oproeplogboeken is volkomen onnodig.

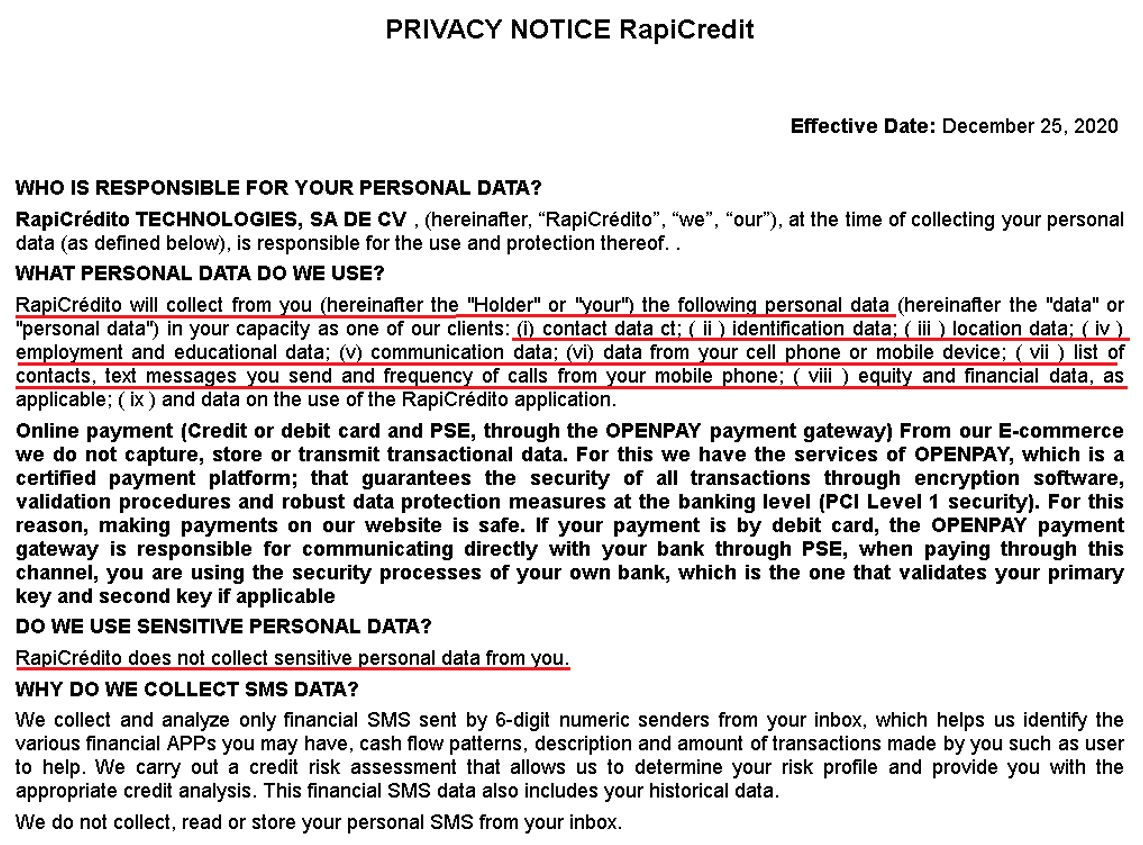

Sommige privacybeleidslijnen waren op een uiterst tegenstrijdige manier geformuleerd. Aan de ene kant noemden ze bedrieglijke redenen voor het verzamelen van persoonlijke gegevens, terwijl ze aan de andere kant beweerden dat er geen gevoelige persoonlijke gegevens worden verzameld, zoals weergegeven in figuur 17. Dit is in strijd met de KYC-normen, die eerlijke en transparante communicatie over het verzamelen van gegevens vereisen en gebruik, inclusief de eerder genoemde specifieke soorten gegevens.

Wij geloven dat het echte doel van deze toestemmingen is om de gebruikers van deze apps te bespioneren en hen en hun contacten lastig te vallen en te chanteren.

Uit een ander privacybeleid bleek dat de app die leningen verstrekt aan Egyptenaren wordt beheerd door SIMPAN PINJAM GEMILANG SEJAHTERA MANDIRI. Volgens de Egyptische Algemene Autoriteit voor Investeringen en Vrije Zones is een dergelijk bedrijf niet geregistreerd in Egypte; we vonden het echter op de lijst van tientallen illegale peer-to-peer-leningsplatforms waarvoor de Indonesian Investment Alert Task Force in januari 2021 waarschuwde.

Concluderend: hoewel deze SpyLoan-apps technisch gezien voldoen aan de vereisten van een privacybeleid, gaan hun praktijken duidelijk verder dan de reikwijdte van de gegevensverzameling die nodig is voor het verlenen van financiële diensten en het voldoen aan de KYC-banknormen. In overeenstemming met de KYC-regelgeving vragen legitieme leenapps alleen om noodzakelijke persoonlijke gegevens om de identiteit en kredietwaardigheid te verifiëren, en niet om toegang tot niet-gerelateerde gegevens zoals mediabestanden of agenda-items. Over het algemeen is het belangrijk dat gebruikers hun rechten begrijpen en voorzichtig zijn met de rechten die zij aan een app verlenen. Dit houdt onder meer in dat u zich bewust bent van de normen die zijn vastgesteld door de KYC-bankregelgeving, die niet alleen zijn ontworpen om financiële instellingen te beschermen tegen fraude en andere illegale activiteiten, maar ook tegen de persoonlijke gegevens en financiële transacties van hun gebruikers.

websites

Sommige van deze apps hadden officiële websites die hielpen de illusie te wekken van een gevestigde, klantgerichte aanbieder van persoonlijke leningen, een link naar Google Play bevatten en andere veelal algemene en eenvoudige informatie die vergelijkbaar was met de beschrijving die de ontwikkelaar op Google Play gaf. , voordat de app werd verwijderd. Meestal onthulden ze niet de naam van het bedrijf dat achter de app zat. Eén van de verschillende websites die we analyseerden ging echter verder en bevatte details over openstaande vacatures, afbeeldingen van een comfortabele kantooromgeving en foto's van de Raad van Bestuur – die allemaal van andere websites waren gestolen.

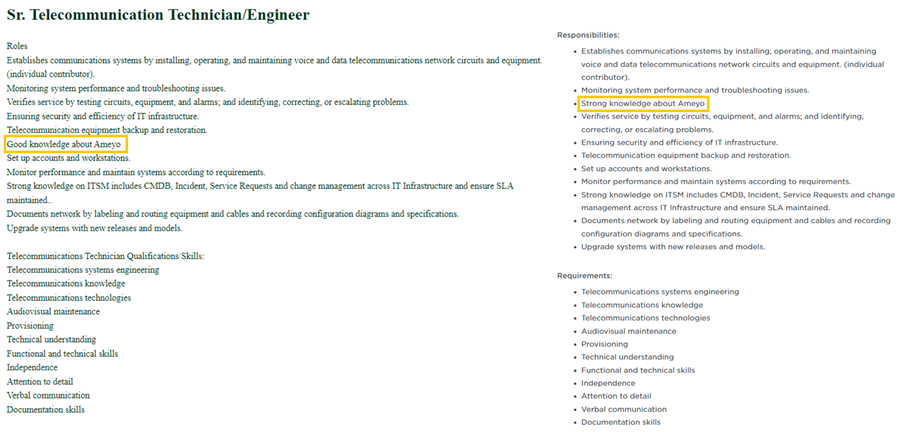

Openstaande vacatures werden gekopieerd van andere bedrijven en slechts op kleine punten aangepast. In degene waarvan gekopieerd is Instahyre, een in India gevestigd wervingsplatform, en weergegeven in Figuur 18, werd alleen de regel “Goede kennis over Ameyo” naar een andere positie in de tekst verplaatst.

Drie afbeeldingen van de kantooromgeving, afgebeeld in Figuur 19, zijn gekopieerd van twee bedrijven – kantoor- en speelveldfoto’s zijn afkomstig van BetaalmetRing, een Indiase betaalapp met miljoenen klanten, en de teamfoto is afkomstig van Het betere India, een Indiaas digitaal mediaplatform.

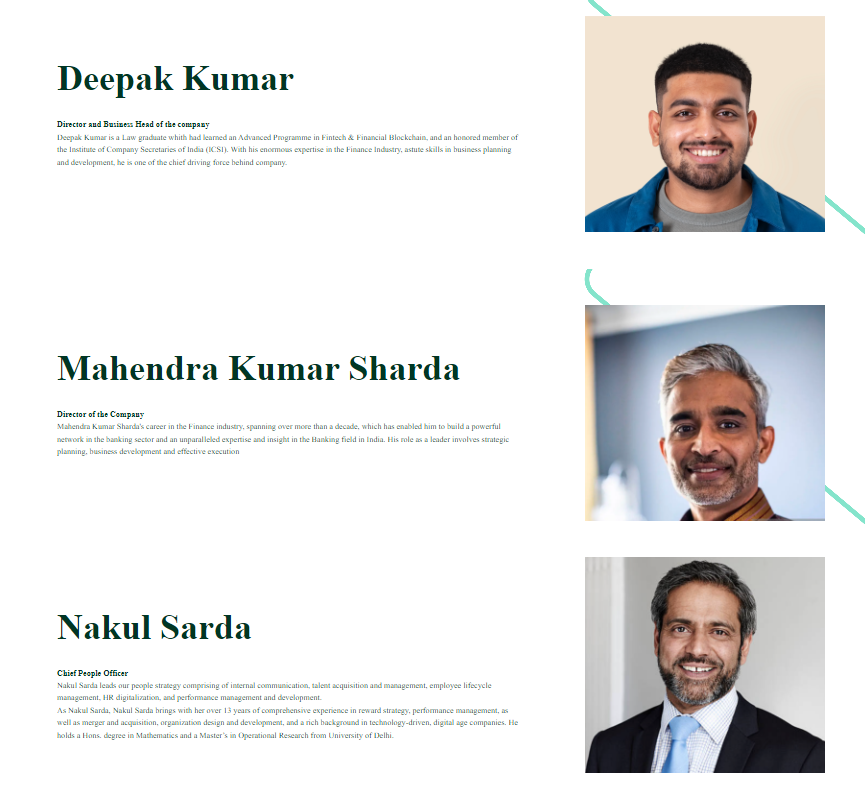

De leden van de Raad van Bestuur corresponderen met de namen die gerelateerd waren aan het bedrijf dat beweert achter deze specifieke app te zitten, maar de foto's die op de website werden gebruikt (weergegeven in Figuur 20) toonden drie verschillende stockfotomodellen, en op de website stond niet dat deze afbeeldingen ter illustratie waren alleen doeleinden.

Hoewel het gemakkelijk is om op Google omgekeerd naar afbeeldingen te zoeken om in een desktopbrowser naar de bron van deze afbeeldingen te zoeken, is het belangrijk op te merken dat dit op een telefoon veel moeilijker is. Zoals we eerder opmerkten, richten aanbieders van deze apps zich alleen op potentiële kredietnemers die een mobiele telefoon willen gebruiken om een lening af te sluiten.

Legitieme versus kwaadaardige leenapps – hoe u ze van elkaar kunt onderscheiden

Zoals vermeld in het gedeelte Misleidende communicatietechnieken, garandeert dit, zelfs als de app of het bedrijf erachter zegt dat het een goedgekeurde leningverstrekker is, niet automatisch de legitimiteit of ethische praktijken ervan. Het kan nog steeds potentiële klanten misleiden door gebruik te maken van misleidende tactieken en misleidende informatie. over de leningsvoorwaarden. Zoals vermeld door Pas oplijkt het aanvragen van een lening bij gevestigde instellingen misschien het beste advies voor potentiële leners, maar SpyLoan-apps maken het erg moeilijk om ze te onderscheiden van standaard financiële organisaties en sommige leners hebben geen toegang tot traditionele financiële entiteiten. Het is daarom essentieel om leningapps met de nodige voorzichtigheid te benaderen en aanvullende stappen te ondernemen om de geloofwaardigheid ervan te garanderen, aangezien de installatie ervan een zeer negatieve impact kan hebben op de financiële situatie van de kredietnemer.

Het volgen van officiële bronnen en het gebruiken van een beveiligingsapp zou voldoende moeten zijn om een kwaadaardige leenapp te detecteren; Er zijn echter aanvullende stappen die gebruikers kunnen nemen om zichzelf te beschermen:

- Blijf bij officiële bronnen

Android-gebruikers moeten de installatie van leen-apps van niet-officiële bronnen en app-winkels van derden vermijden en zich houden aan vertrouwde platforms zoals Google Play, die app-beoordelingsprocessen en beveiligingsmaatregelen implementeren. Hoewel dit geen volledige bescherming garandeert, verkleint het wel het risico op het tegenkomen van oplichtingsleningsapps. - Gebruik een beveiligingsapp

Een betrouwbare Android-beveiligingsapp beschermt de gebruiker tegen kwaadaardige leenapps en malware. Beveiligingsapps bieden een extra beschermingslaag door potentieel schadelijke apps te scannen en te identificeren, malware te detecteren en gebruikers te waarschuwen voor verdachte activiteiten. Schadelijke leenapps die in deze blogpost worden genoemd, worden door ESET-producten gedetecteerd als Android/SpyLoan, Android/Spy.KreditSpy of een variant van Android/Spy.Agent. - Beoordelingscontrole

Bij het downloaden van apps van Google Play is het belangrijk om goed te letten op gebruikersrecensies (deze zijn mogelijk niet beschikbaar in niet-officiële winkels). Het is van cruciaal belang dat u zich ervan bewust bent dat positieve beoordelingen kunnen worden vervalst of zelfs kunnen worden afgeperst van eerdere slachtoffers om de geloofwaardigheid van oplichtingsapps te vergroten. In plaats daarvan moeten kredietnemers zich concentreren op negatieve beoordelingen en zorgvuldig de zorgen van gebruikers beoordelen, aangezien deze belangrijke informatie kunnen onthullen, zoals afpersingstactieken en de werkelijke kosten die door de leningverstrekker in rekening worden gebracht. - Privacybeleid en onderzoek naar gegevenstoegang

Voordat mensen een leenapp installeren, moeten mensen de tijd nemen om het privacybeleid ervan te lezen, indien beschikbaar. Dit document bevat vaak waardevolle informatie over hoe de app toegang krijgt tot gevoelige informatie en deze opslaat. Oplichters kunnen echter misleidende clausules of vage taal gebruiken om gebruikers te misleiden om onnodige toestemming te verlenen of persoonlijke gegevens te delen. Tijdens de installatie is het belangrijk om te letten op de gegevens waartoe de app toegang vraagt en je af te vragen of de gevraagde gegevens nodig zijn voor de functionaliteit van de leenapp, zoals contacten, berichten, foto's, bestanden en agenda-evenementen. - Als preventie niet werkt

Er zijn verschillende manieren waarop individuen hulp kunnen zoeken en actie kunnen ondernemen als ze het slachtoffer worden van digitale woekeraars. Slachtoffers moeten het incident melden aan de wetshandhavings- of relevante juridische autoriteiten van hun land, contact opnemen met consumentenbeschermingsinstanties en de instelling waarschuwen die de voorwaarden van onderhandse leningen regelt; in de meeste landen is dit de nationale bank of een equivalent daarvan. Hoe meer waarschuwingen deze instellingen ontvangen, hoe waarschijnlijker het is dat ze actie zullen ondernemen. Als de bedrieglijke leenapp via Google Play is verkregen, kunnen individuen hulp zoeken bij Google Play Support, waar ze de app kunnen melden en verzoeken om verwijdering van hun persoonlijke gegevens die eraan zijn gekoppeld. Het is echter belangrijk op te merken dat de gegevens mogelijk al naar de C&C-server van de aanvaller zijn geëxtraheerd.

Conclusie

Zelfs na verschillende verwijderingen blijven SpyLoan-apps hun weg vinden naar Google Play en dienen ze als een belangrijke herinnering aan de risico's waarmee kredietnemers worden geconfronteerd wanneer ze online financiële diensten zoeken. Deze kwaadaardige applicaties maken misbruik van het vertrouwen dat gebruikers stellen in legitieme kredietverstrekkers, door gebruik te maken van geavanceerde technieken om een zeer breed scala aan persoonlijke informatie te misleiden en te stelen.

Het is van cruciaal belang dat individuen voorzichtig zijn, de authenticiteit van financiële apps of diensten valideren en vertrouwen op betrouwbare bronnen. Door op de hoogte te blijven en waakzaam te blijven, kunnen gebruikers zichzelf beter beschermen tegen het slachtoffer worden van dergelijke misleidende plannen.

Neem voor vragen over ons onderzoek gepubliceerd op WeLiveSecurity contact met ons op via: bedreigingintel@eset.com.

ESET Research biedt privé APT-inlichtingenrapporten en datafeeds. Voor vragen over deze service kunt u terecht op de ESET-bedreigingsinformatie pagina.

IoC's

Bestanden

|

SHA-1 |

Bestandsnaam |

Opsporing |

Omschrijving |

|

136067AC519C23EF7B9E8EB788D1F5366CCC5045 |

com.aa.kredit.android.apk |

Android/SpyLoan.AN |

SpyLoan-malware. |

|

C0A6755FF0CCA3F13E3C9980D68B77A835B15E89 |

com.amorcash.credito.prestamo.apk |

Android/SpyLoan.BE |

SpyLoan-malware. |

|

0951252E7052AB86208B4F42EB61FC40CA8A6E29 |

com.app.lo.go.apk |

Android/Spy.Agent.CMO |

SpyLoan-malware. |

|

B4B43FD2E15FF54F8954BAC6EA69634701A96B96 |

com.cashwow.cow.eg.apk |

Android/Spy.Agent.EY |

SpyLoan-malware. |

|

D5104BB07965963B1B08731E22F00A5227C82AF5 |

com.dinero.profin.prestamo.credito.credit.credibus.loan.efectivo.cash.apk |

Android/Spy.Agent.CLK |

SpyLoan-malware. |

|

F79D612398C1948DDC8C757F9892EFBE3D3F585D |

com.flashloan.wsft.apk |

Android/Spy.Agent.CNB |

SpyLoan-malware. |

|

C0D56B3A31F46A7C54C54ABEE0B0BBCE93B98BBC |

com.guayaba.cash.okredito.mx.tala.apk |

Android/Spy.Agent.CLK |

SpyLoan-malware. |

|

E5AC364C1C9F93599DE0F0ADC2CF9454F9FF1534 |

com.loan.cash.credit.tala.prestmo.fast.branch.mextamo.apk |

Android/SpyLoan.EZ |

SpyLoan-malware. |

|

9C430EBA0E50BD1395BB2E0D9DDED9A789138B46 |

com.mlo.xango.apk |

Android/Spy.Agent.CNA |

SpyLoan-malware. |

|

6DC453125C90E3FA53988288317E303038DB3AC6 |

com.mmp.optima.apk |

Android/Spy.Agent.CQX |

SpyLoan-malware. |

|

532D17F8F78FAB9DB953970E22910D17C14DDC75 |

com.mxolp.postloan.apk |

Android/Spy.KreditSpy.E |

SpyLoan-malware. |

|

720127B1920BA8508D0BBEBEA66C70EF0A4CBC37 |

com.okey.prestamo.apk |

Android/Spy.Agent.CNA |

SpyLoan-malware. |

|

2010B9D4471BC5D38CD98241A0AB1B5B40841D18 |

com.shuiyiwenhua.gl.apk |

Android/Spy.KreditSpy.C |

SpyLoan-malware. |

|

892CF1A5921D34F699691A67292C1C1FB36B45A8 |

com.swefjjghs.weejteop.apk |

Android/SpyLoan.EW |

SpyLoan-malware. |

|

690375AE4B7D5D425A881893D0D34BB63462DBBF |

com.truenaira.cashloan.moneycredit.apk |

Android/SpyLoan.FA |

SpyLoan-malware. |

|

1F01654928FC966334D658244F27215DB00BE097 |

king.credit.ng.apk |

Android/SpyLoan.AH |

SpyLoan-malware. |

|

DF38021A7B0B162FA661DB9D390F038F6DC08F72 |

om.sc.safe.credit.apk |

Android/Spy.Agent.CME |

SpyLoan-malware. |

Netwerk

|

IP |

Domein |

Hostingprovider |

Eerst gezien |

Details |

|

3.109.98[.]108 |

pss.aakredit[.]in |

Amazon.com, Inc. |

2023-03-27 |

C&C-server. |

|

35.86.179[.]229 |

www.guayabacash[.]com |

Amazon.com, Inc. |

2021-10-17 |

C&C-server. |

|

35.158.118[.]139 |

bijv.easycredit-app[.]com |

Amazon.com, Inc. |

2022-11-26 |

C&C-server. |

|

43.225.143[.]80 |

ag.ahymvoxxg[.]com |

HUAWEI-WOLKEN |

2022-05-28 |

C&C-server. |

|

47.56.128[.]251 |

hwpamjvk.whcashph[.]com |

Alibaba (VS) Technology Co., Ltd. |

2020-01-22 |

C&C-server. |

|

47.89.159[.]152 |

qt.qtzreop[.]com |

Alibaba (VS) Technology Co., Ltd. |

2022-03-22 |

C&C-server. |

|

47.89.211[.]3 |

rest.bhvbhgvh[.]spatie |

Alibaba (VS) Technology Co., Ltd. |

2021-10-26 |

C&C-server. |

|

47.91.110[.]22 |

la6gd.cashwow[.]club |

Alibaba (VS) Technology Co., Ltd. |

2022-10-28 |

C&C-server. |

|

47.253.49[.]18 |

mpx.mpxoptim[.]com |

Alibaba (VS) Technology Co., Ltd. |

2023-04-24 |

C&C-server. |

|

47.253.175[.]81 |

oy.oyeqctus[.]com |

ALICLOUD-ONS |

2023-01-27 |

C&C-server. |

|

47.254.33[.]250 |

iu.iuuaufbt[.]com |

Alibaba (VS) Technology Co., Ltd. |

2022-03-01 |

C&C-server. |

|

49.0.193[.]223 |

kk.softheartlend2[.]com |

IRT-HIPL-SG |

2023-01-28 |

C&C-server. |

|

54.71.70[.]186 |

www.credibusco[.]com |

Amazon.com, Inc. |

2022-03-26 |

C&C-server. |

|

104.21.19[.]69 |

cy.amorcash[.]com |

Cloudflare, Inc. |

2023-01-24 |

C&C-server. |

|

110.238.85[.]186 |

api.yumicash[.]com |

HUAWEI-WOLKEN |

2020-12-17 |

C&C-server. |

|

152.32.140[.]8 |

app.truenaira[.]co |

IRT-UCLOUD-HK |

2021-10-18 |

C&C-server. |

|

172.67.131[.]223 |

apitai.coccash[.]com |

Cloudflare, Inc. |

2021-10-21 |

C&C-server. |

MITRE ATT&CK-technieken

Deze tafel is gemaakt met behulp van versie 13 van het MITRE ATT&CK-raamwerk.

|

Tactiek |

ID |

Naam |

Omschrijving |

|

De reis van mijn leven |

Software ontdekken |

SpyLoan kan een lijst met geïnstalleerde applicaties verkrijgen. |

|

|

Bestands- en directorydetectie |

SpyLoan geeft een overzicht van beschikbare foto's op externe opslag en extraheert Exif-informatie. |

||

|

Detectie van systeemnetwerkconfiguratie |

SpyLoan extraheert de IMEI, IMSI, IP-adres, telefoonnummer en land. |

||

|

Ontdekking van systeeminformatie |

SpyLoan extraheert informatie over het apparaat, waaronder het serienummer van de simkaart, de apparaat-ID en algemene systeeminformatie. |

||

|

Collectie |

Locatie volgen |

SpyLoan houdt de locatie van het apparaat bij. |

|

|

Beschermde gebruikersgegevens: agenda-items |

SpyLoan extraheert agenda-evenementen. |

||

|

Beschermde gebruikersgegevens: oproeplogboeken |

SpyLoan extraheert oproeplogboeken. |

||

|

Beschermde gebruikersgegevens: lijst met contactpersonen |

SpyLoan extraheert de contactenlijst. |

||

|

Beschermde gebruikersgegevens: sms-berichten |

SpyLoan extraheert sms-berichten. |

||

|

Command and Control |

Applicatielaagprotocol: webprotocollen |

SpyLoan gebruikt HTTPS om met zijn C&C-server te communiceren. |

|

|

Versleuteld kanaal: symmetrische cryptografie |

SpyLoan gebruikt AES om zijn communicatie te coderen. |

||

|

exfiltratie |

Exfiltratie via C2-kanaal |

SpyLoan exfiltreert gegevens met behulp van HTTPS. |

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.welivesecurity.com/en/eset-research/beware-predatory-fintech-loan-sharks-use-android-apps-reach-new-depths/