Digitale beveiliging

AI-gestuurd stemklonen kan het voor oplichters veel te gemakkelijk maken. Ik weet het omdat ik het heb getest, zodat je de risico's niet op de harde manier hoeft te leren kennen.

22 november 2023

•

,

6 minuut. lezen

De recente diefstal van mijn stem bracht mij op een nieuwe splitsing in de zin dat AI nu al het potentieel heeft om sociale ontwrichting te veroorzaken. Ik was zo verrast door de kwaliteit van de gekloonde stem (en in die uiterst slimme, maar komische stijl van een van mijn collega's) dat ik besloot dezelfde software voor 'snode' doeleinden te gebruiken en te kijken hoe ver ik daarin kon gaan. om te stelen van een klein bedrijf – met toestemming uiteraard! Spoiler alert: het was verrassend eenvoudig uit te voeren en kostte nauwelijks tijd.

“AI zal waarschijnlijk het beste of het slechtste zijn dat de mensheid kan overkomen.” –Stefan Hawking

Sinds het concept van AI meer mainstream werd in fictiefilms als Blade Runner en The Terminator, hebben mensen vraagtekens gezet bij de meedogenloze mogelijkheden van wat de technologie zou kunnen voortbrengen. Maar nu pas met krachtige databases, toenemende computerkracht en media-aandacht hebben we gezien dat AI een wereldwijd publiek heeft bereikt op manieren die zowel angstaanjagend als opwindend zijn. Nu technologie zoals AI onder ons rondsluipt, is de kans groot dat er creatieve en tamelijk geavanceerde aanvallen plaatsvinden met schadelijke gevolgen.

Een escapade voor het klonen van stemmen

Mijn vorige functies bij de politie heeft mij de mentaliteit bijgebracht om te proberen te denken als een crimineel. Deze aanpak heeft een aantal zeer tastbare en toch ondergewaardeerde voordelen: hoe meer men nadenkt en zelfs Handelingen zoals een crimineel (zonder er daadwerkelijk een te worden), hoe beter beschermd men kan zijn. Dit is absoluut essentieel om op de hoogte te blijven van de nieuwste bedreigingen en om toekomstige trends te kunnen voorspellen.

Om een aantal van de huidige capaciteiten van AI te testen, heb ik dus opnieuw de mentaliteit van een digitale crimineel moeten aannemen en een bedrijf op ethische wijze moeten aanvallen!

Ik vroeg onlangs aan een contactpersoon van mij – laten we hem Harry noemen – of ik zijn stem kon klonen en deze kon gebruiken om zijn bedrijf aan te vallen. Harry was het daarmee eens en stond mij toe het experiment te starten door een kloon van zijn stem te maken met behulp van gemakkelijk verkrijgbare software. Gelukkig voor mij was het relatief eenvoudig om Harry's stem te pakken te krijgen. Hij neemt vaak korte video's op om zijn bedrijf te promoten op zijn YouTube-kanaal, dus ik kon een paar van deze video's aan elkaar plakken om een goed audiotestbed te maken. Binnen een paar minuten had ik een kloon van Harry's stem gegenereerd, die voor mij net zo klonk als hij, en toen kon ik alles opschrijven en het in zijn stem laten afspelen.

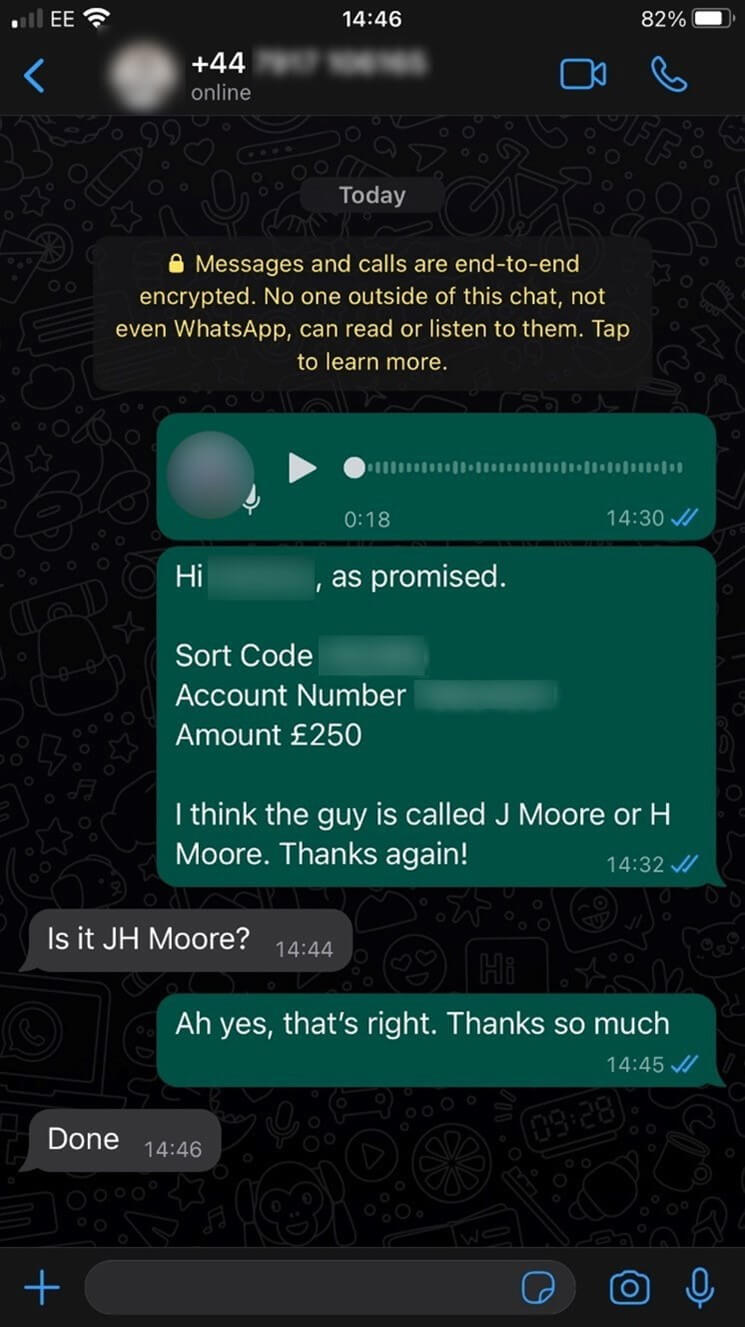

Als extraatje besloot ik ook om authenticiteit aan de aanval toe te voegen door Harry's WhatsApp-account stelen met behulp van een SIM-swap-aanval – nogmaals, met toestemming. Vervolgens stuurde ik een spraakbericht vanaf zijn WhatsApp-account naar de financieel directeur van zijn bedrijf – laten we haar Sally noemen – met het verzoek om een betaling van £ 250 aan een “nieuwe aannemer”. Op het moment van de aanval wist ik dat hij op een nabijgelegen eiland was voor een zakenlunch, wat mij het perfecte verhaal en de gelegenheid gaf om toe te slaan.

Het gesproken bericht vermeldde waar hij was en dat hij de 'plattegrondman' moest laten betalen, en zei dat hij de bankgegevens meteen daarna apart zou sturen. Dit voegde de verificatie toe aan de hand van het geluid van zijn stem bovenop het gesproken bericht dat werd toegevoegd aan Sally's WhatsApp-thread, wat voldoende was om haar ervan te overtuigen dat het verzoek echt was. Binnen 16 minuten na het eerste bericht had ik £ 250 naar mijn persoonlijke account gestuurd.

Ik moet toegeven dat ik geschokt was over hoe eenvoudig het was en hoe snel ik Sally zover kon krijgen dat ik er vertrouwen in kreeg dat Harry's gekloonde stem echt was.

Dit niveau van manipulatie werkte vanwege een overtuigend aantal samenhangende factoren:

- het telefoonnummer van de CEO verifieerde hem,

- het verhaal dat ik verzon kwam overeen met de gebeurtenissen van de dag, en

- het gesproken bericht klonk natuurlijk als de baas.

In mijn debriefing met het bedrijf, en bij nader inzien, verklaarde Sally dat zij vond dat dit “meer dan voldoende” verificatie was die nodig was om het verzoek uit te voeren. Onnodig te zeggen dat het bedrijf sindsdien meer waarborgen heeft toegevoegd om hun financiën beschermd te houden. En uiteraard heb ik de € 250,- terugbetaald!

WhatsApp Business-imitatie

Iemands WhatsApp-account stelen via een SIM-swap-aanval kan een nogal omslachtige manier zijn om een aanval geloofwaardiger te maken, maar het gebeurt veel vaker dan je zou denken. Toch hoeven cybercriminelen niet zoveel moeite te doen om hetzelfde resultaat te bereiken.

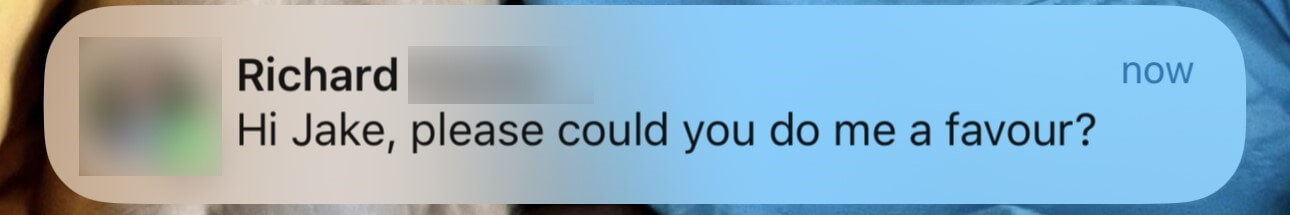

Zo ben ik onlangs het doelwit geweest van een aanval die er op het eerste gezicht geloofwaardig uitzag. Iemand had mij een WhatsApp-bericht gestuurd dat zogenaamd afkomstig was van een vriend van mij die leidinggevende is bij een IT-bedrijf.

De interessante dynamiek hier was dat, hoewel ik gewend ben om informatie te verifiëren, dit bericht arriveerde met de gekoppelde contactnaam in plaats van dat deze als een nummer werd weergegeven. Dit was van bijzonder belang, omdat ik het nummer waar het vandaan kwam niet in mijn contactenlijst had opgeslagen en ik ervan uitging dat het nog steeds als een mobiel nummer zou worden weergegeven, in plaats van als de naam.

Blijkbaar was de manier waarop ze dit hebben opgelost simpelweg door een WhatsApp Business-account aan te maken, waarmee je elke gewenste naam, foto en e-mailadres aan een account kunt toevoegen en het er meteen echt uit kunt laten zien. Voeg dit toe aan AI-stemklonen en voila, we zijn de volgende generatie binnengegaan social engineering.

Gelukkig wist ik vanaf het begin dat dit oplichterij was, maar veel mensen zouden kunnen trappen in deze simpele truc die uiteindelijk zou kunnen leiden tot het vrijgeven van geld in de vorm van financiële transacties, prepaidkaarten of andere kaarten zoals Apple Card, allemaal die favoriet zijn onder cyberdieven.

Nu machinaal leren en kunstmatige intelligentie met sprongen vooruitgaan en de laatste tijd steeds meer beschikbaar zijn voor de massa, gaan we een tijdperk binnen waarin technologie criminelen efficiënter dan ooit tevoren begint te helpen, onder meer door alle bestaande instrumenten te verbeteren die de informatie helpen verdoezelen. identiteit en verblijfplaats van criminelen.

Veilig blijven

Als we teruggaan naar onze experimenten, volgen hier een paar basisvoorzorgsmaatregelen die bedrijfseigenaren moeten nemen om te voorkomen dat ze het slachtoffer worden van aanvallen waarbij gebruik wordt gemaakt van stemklonen en andere trucjes:

- Maak geen sluiproutes in het bedrijfsbeleid

- Verifieer mensen en processen; controleer bijvoorbeeld alle betalingsverzoeken nogmaals bij de persoon die het verzoek (vermeend) heeft gedaan en laat zoveel mogelijk overboekingen aftekenen door twee medewerkers

- Blijf op de hoogte van de nieuwste technologische trends en pas de training en defensieve maatregelen dienovereenkomstig aan

- Voer ad-hocbewustzijnstrainingen uit voor al het personeel

- Gebruik meerlaagse beveiligingssoftware

Hier zijn een paar tips om veilig te blijven tegen SIM-swap en andere aanvallen die erop gericht zijn u af te scheiden van uw persoonlijke gegevens of geld:

- Beperk de persoonlijke informatie die u online deelt; Vermijd indien mogelijk het plaatsen van gegevens zoals uw adres of telefoonnummer

- Beperk het aantal mensen dat uw berichten of ander materiaal op sociale media kan zien

- Pas op voor phishing-aanvallen en andere pogingen om u ertoe te verleiden uw gevoelige persoonlijke gegevens te verstrekken

- Als uw telefoonaanbieder extra bescherming biedt voor uw telefoonaccount, zoals een pincode of toegangscode, zorg er dan voor dat u deze gebruikt

- Te gebruiken two-factor authenticatie (2FA), specifiek een authenticatie-app of een hardware-authenticatieapparaat

Het belang van het gebruik van 2FA kan inderdaad niet worden onderschat – zorg ervoor dat u het ook inschakelt op uw WhatsApp-account (waar het heet Twee stappen verificatie) en alle andere online accounts die dit aanbieden.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.welivesecurity.com/en/cybersecurity/your-voice-is-my-password/