Als je elektronica ontwerpt om in een satelliet of een militaire drone te passen, kun je maar beter een nuttige levensduur hebben van 15-20 jaar of langer. Idem voor het elektriciteitsnet of andere kritieke infrastructuur, uw auto, medische apparaten, alles waarvoor we absolute betrouwbaarheid eisen. Betrouwbaarheid vereist ook tegenmaatregelen tegen hacking door iedereen, van een ontevreden tiener tot een actor van een natiestaat met onbeperkte middelen.

Hacks en verdedigingen zijn een bewegend doelwit en vereisen planning en flexibiliteit in hoe een systeem kan reageren op nieuwe bedreigingen en verdedigingen. Een puur op software gebaseerd beveiligingssysteem zou maximale flexibiliteit bieden, maar is niet langer een geloofwaardige optie – software is gemakkelijker te hacken dan hardware. Hardware-opties zoals een vertrouwensbasis bieden een betere verdediging, maar zijn niet willekeurig flexibel. Een combinatie van hardware en software zou ideaal zijn, maar de hardware moet worden geoptimaliseerd om de evoluerende verdediging gedurende die verlengde levensduur te ondersteunen. Hoe is dit mogelijk?

We weten niet zeker hoe toekomstige aanvallen eruit kunnen zien, maar we kunnen gebruikmaken van de collectieve wijsheid van de bureaus en organisaties die het meest gevoelig zijn voor beveiligingsrisico's als een redelijk goede proxy. We moeten zelf ook vertrouwder raken met het anticiperen op risico's die we nu nog niet kunnen overzien. Naarmate geopolitieke spanningen toenemen en aanvalsoppervlakken toenemen dankzij automatisering en geconcentreerde doelwitten van kansen in de cloud- en communicatie-infrastructuur, kan een blinde obsessie voor kortetermijnprioriteiten een snelle weg zijn naar veroudering na de volgende grote hack.

De lat hoger leggen in beveiliging

Hoewel ik geen fervent fan ben van de hype rond kwantumcomputing, zou een organisatie met onbeperkte middelen uiteindelijk in staat moeten zijn een systeem te bouwen dat in staat is een productietoepassing te kraken op basis van bijvoorbeeld factorisatie van gehele getallen. Toegang tot de cloud zou dan het begin van het hacken van vrijwel alles inluiden.

Gelukkig zijn er algoritmen die bestand zijn tegen kwantumaanvallen (hier is een gemakkelijke introductie naar roostergebaseerde ideeën als een voorbeeld). Het Department of Homeland Security heeft een tijdlijn gedocumenteerd voor de goedkeuring van door NIST goedgekeurde standaarden voor post-kwantumcryptografie (PQC), vooruitlopend op de release van een "cryptografisch relevante kwantumcomputer" tegen 2030.

De cryptografie-engine vormt het hart van elke basis van vertrouwen, op zijn beurt het hart van hardwarebeveiliging, met ondersteuning voor veilig opstarten, anti-sabotage, side-channel hardening, sleutelisolatie en meer. Concreet bewijs van de gereedheid van een dergelijke motor voor langdurig gebruik in veeleisende veiligheidsomgevingen zou dan de toepassing zijn in toepassingen van militaire kwaliteit die onder zware omstandigheden opereren (satellieten bijvoorbeeld). In automobieltoepassingen is naleving van de relatief recente ISO 21434-norm een nieuwe horde die genomen moet worden. Samen natuurlijk met ASIL-D-conformiteit, aangezien de beveiliging van alle elektronische functies moet voldoen aan de hoogste veiligheidsnormen.

Authenticatie, de grondwaarheid voor communicatie tussen de cloud en een apparaat, hangt af van een sterke PUF die moet worden gecertificeerd voor ISO/IEC 20897-conformiteit, een reeks normen voor het beoordelen van PUF-kwaliteit gedurende een langere levenscyclus.

Bovendien moet elke geloofwaardige langetermijnoplossing een veilige communicatieoplossing bevatten – veilig in cloudondersteuning, in het communicatiekanaal en in de chip – voor provisioning, updates, monitoring en inbraakdetectie.

Toekomstbestendig maken zal waarschijnlijk niet mogelijk zijn door stapsgewijze incrementele uitbreidingen van een bestaande beveiligingsstrategie. Maar dat zou niet verrassend moeten zijn; je zou niet verwachten dat een beveiligingsarchitectuur die naar verwachting een levensduur van 15 jaar zal halen, minder dan een grote stap voorwaarts vereist. Secure-IC lijkt het onderzoeken waard als potentiële aanbieder.

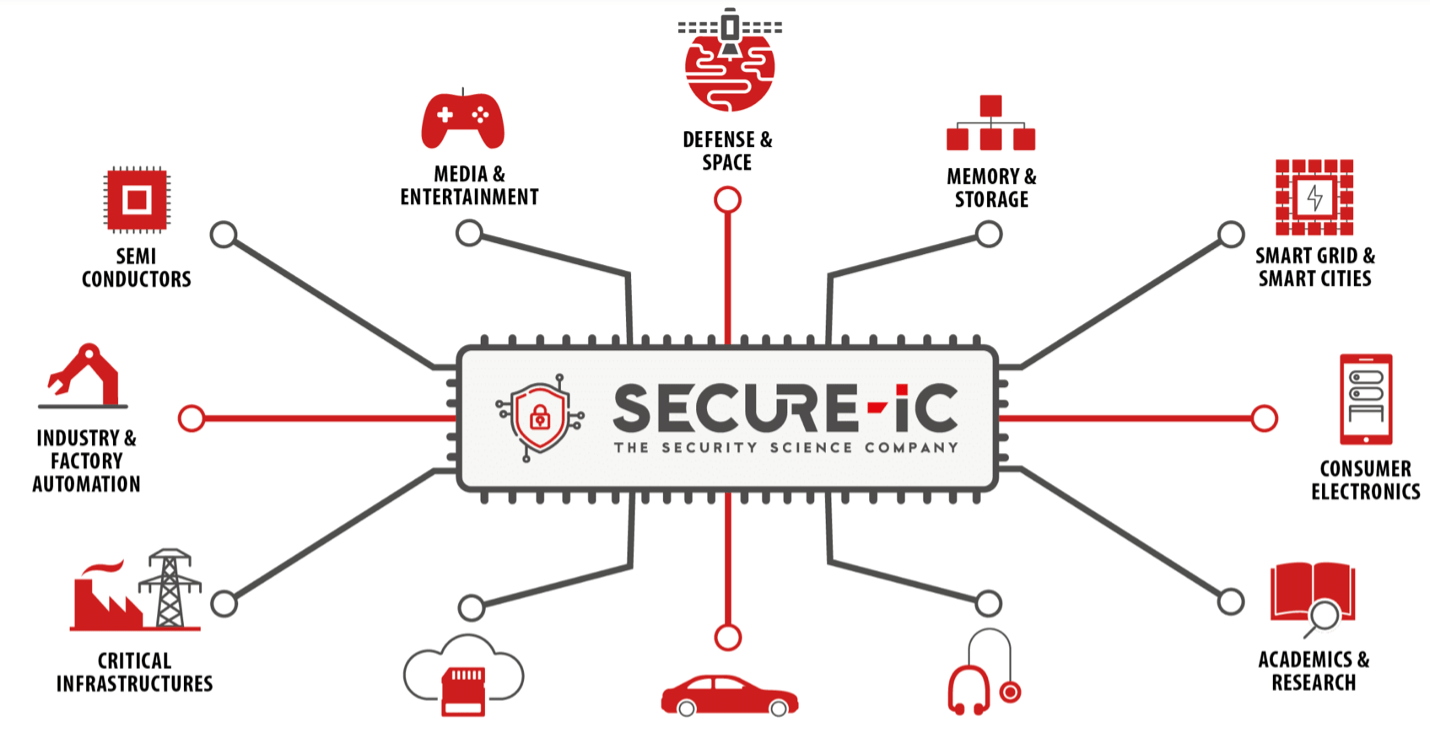

Over Secure-IC

Secure-IC is een pure-play beveiligingsbedrijf met focus op IP, software en services. Ze zijn gevestigd in Cesson-Sévigné (Frankrijk), met kantoren in Parijs en dochterondernemingen in Singapore, Tokio, San Francisco, Shanghai, Taiwan en België. Ze hebben meer dan 130 medewerkers, een miljard verzonden IP's en meer dan 200 klanten wereldwijd. Ze zijn in 2010 voortgekomen uit Paris Telecom University met een sterke en voortdurende toewijding aan onderzoek op het gebied van beveiliging, zoals blijkt uit artikelen die regelmatig in meerdere conferenties en tijdschriften worden gepubliceerd.

Secure-IC is betrokken bij een aantal standaardisatie-organisaties en is actief bekend met standaarden zoals Common Criteria (CC), FIPS140-3, ISO21434, OSCCA (China) en IEC62443. Ze zijn ook actief betrokken bij de planning en ontwikkeling van de beveiliging van klanten door middel van beveiligingsevaluaties en diensten ter ondersteuning van beveiligingsnaleving en certificering.

Zoals gebruikelijk, gezien de gevoeligheid van het beveiligingsdomein, zijn ze terughoudend om over klanten te praten. Uit mijn gesprek met Benjamin Lecocq (hoofd verkoop voor de VS) en rondneuzen op hun website kon ik echter opmaken dat ze al worden ingezet in satellieten (ik vermoed voor defensie-/inlichtingentoepassingen), ze hebben een DARPA partnerschap, en ze lijken vrij wijdverspreid te zijn onder automotive Tier1/2 en OEM's. Ze werden ook vermeld in de Financial Times-enquête van snelstgroeiende bedrijven in Europa op basis van de hoogste CAGR voor 2017-2022.

Een bedrijf dat je op je shortlist van beveiligingspartners zou moeten zetten, zou ik denken. U kunt meer van hun leren van de.

Deel dit bericht via:

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. Automotive / EV's, carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- ChartPrime. Verhoog uw handelsspel met ChartPrime. Toegang hier.

- BlockOffsets. Eigendom voor milieucompensatie moderniseren. Toegang hier.

- Bron: https://semiwiki.com/security/332916-how-do-you-future-proof-security/