Nieuws over hackers die inbreken in systemen wordt tegenwoordig gemeengoed. Hoewel veel van de tot nu toe gemelde inbreuken mogelijk te wijten zijn aan beveiligingsfouten in software, bestaan er ook kwetsbaarheden in hardware. Als gevolg hiervan krijgt het onderwerp beveiliging steeds meer aandacht binnen de halfgeleiderindustrie rond systeem-op-chip (SoC) en snelle data-interfaces. Het doel is ervoor te zorgen dat gegevens die over deze interfaces gaan, worden beschermd tegen toegang tot of manipulatie door onbevoegde agenten.

Een type interface dat zich snel verspreidt, is gerelateerd aan herinneringen. Interfaces met hoge bandbreedte, zoals DDR, blijven met elke nieuwe generatie toenemen in overdrachtssnelheden. Het is absoluut noodzakelijk om off-chip dynamische random-access memory (DRAM)-interfaces te beveiligen die kwetsbaar zijn voor bepaalde soorten aanvallen. Met steeds complexere systemen moet het beveiligen van gegevens een integraal onderdeel zijn van het hardwareontwerp.

DRAM-specifieke kwetsbaarheden

DRAM-specifieke kwetsbaarheden omvatten Row Hammer-, RAMBleed- en cold-boot-aanvallen. Row hammer-aanvallen worden uitgevoerd door herhaaldelijk met hoge snelheid gegevens in een geheugenrij te lezen. Deze activiteit zorgt ervoor dat bits in aangrenzende rijen worden omgedraaid, waardoor de aanvaller lees- en schrijftoegang kan krijgen tot het volledige fysieke geheugen. RAMBleed gebruikt dezelfde principes als Row Hammer, maar leest de informatie in plaats van deze te wijzigen om informatie uit DRAM te halen, waardoor de vertrouwelijkheid van de in het geheugen opgeslagen gegevens wordt bedreigd. Met cold-boot-aanvallen kunnen aanvallers een systeem resetten, toegang krijgen tot pre-boot fysieke geheugengegevens om coderingssleutels op te halen en schade aan te richten. De gevolgen van deze aanvallen kunnen ernstig zijn, waaronder identiteitsdiefstal, fraude, financiële verliezen en de aansprakelijkheidskosten om de schade op te ruimen. De aanvallen kunnen het algehele systeem en de bijbehorende gegevens in gevaar brengen, wat ook kan leiden tot aanzienlijke reputatieschade.

Beveiliging tegen bovengenoemde kwetsbaarheden

Versleuteling voorkomt Row Hammer-aanvallen door het voor een aanvaller moeilijker te maken om toegang te krijgen tot fysieke geheugenlocaties. Versleutelde gegevens zijn moeilijker te manipuleren omdat ze niet in hun oorspronkelijke vorm zijn, wat het voor de aanvaller moeilijker maakt om een Row Hammer-aanval uit te voeren. Bovendien kan authenticatie worden gebruikt om de integriteit van gegevens te beschermen, waardoor het voor een aanvaller moeilijker wordt om de inhoud van geheugenlocaties te wijzigen. Authenticatie kan ook worden gebruikt om gecontroleerde toegang tot specifieke geheugenlocaties te garanderen, wat kan helpen bij het voorkomen van ongeautoriseerde toegang.

Om geheugeninterfaces door ontwerp te beschermen, kunnen ontwerpers zich wenden tot krachtige geheugencoderingsoplossingen met lage latentie, zoals op AES-XTS gebaseerde codering die kan worden uitgebreid met cryptografische hashing-algoritmen, om zowel de vertrouwelijkheid als de integriteit van gegevens aan te pakken. Versleuteling omvat alle bits, waardoor het bijna onmogelijk is om rijhamerpatronen te maken. Vernieuwende sleutels en geheugenversleuteling kunnen ook beschermen tegen RAMBleed- en cold-boot-aanvallen.

Uitdagingen

Het implementeren van geheugenversleuteling brengt kosten met zich mee, waaronder overhead die van invloed is op vermogen, prestaties, oppervlakte (PPA) en latentie. Ontwerpers moeten de afwegingen overwegen en ervoor zorgen dat beveiliging vanaf het begin in het ontwerp is geïntegreerd. Het is van cruciaal belang dat sleutels worden gegenereerd en beheerd in een vertrouwd/beveiligd gebied van de SoC en via speciale kanalen worden gedistribueerd naar de coderingsmodule. Controleconfiguratie en terugleesbeveiliging van sleutels moeten ook deel uitmaken van de algehele beveiligingsarchitectuur.

Optimale oplossingsstrategie

DDR- en LPDDR-interfaces zouden baat hebben bij inline geheugenversleuteling (IME)-beveiliging, net zoals PCI Express® (PCIe®) en Compute Express Link (CXL)-interfaces baat hadden bij integriteit en gegevensversleuteling (IDE). De IME-oplossing moet de codering/decodering binnen de DDR- of LPDDR-controller nauw koppelen, waardoor maximale efficiëntie van het geheugen en de laagste algehele latentie mogelijk is. De oplossing moet ook een voortdurende aanpassing aan een zich steeds verder ontwikkelende veiligheidsdreiging mogelijk maken.

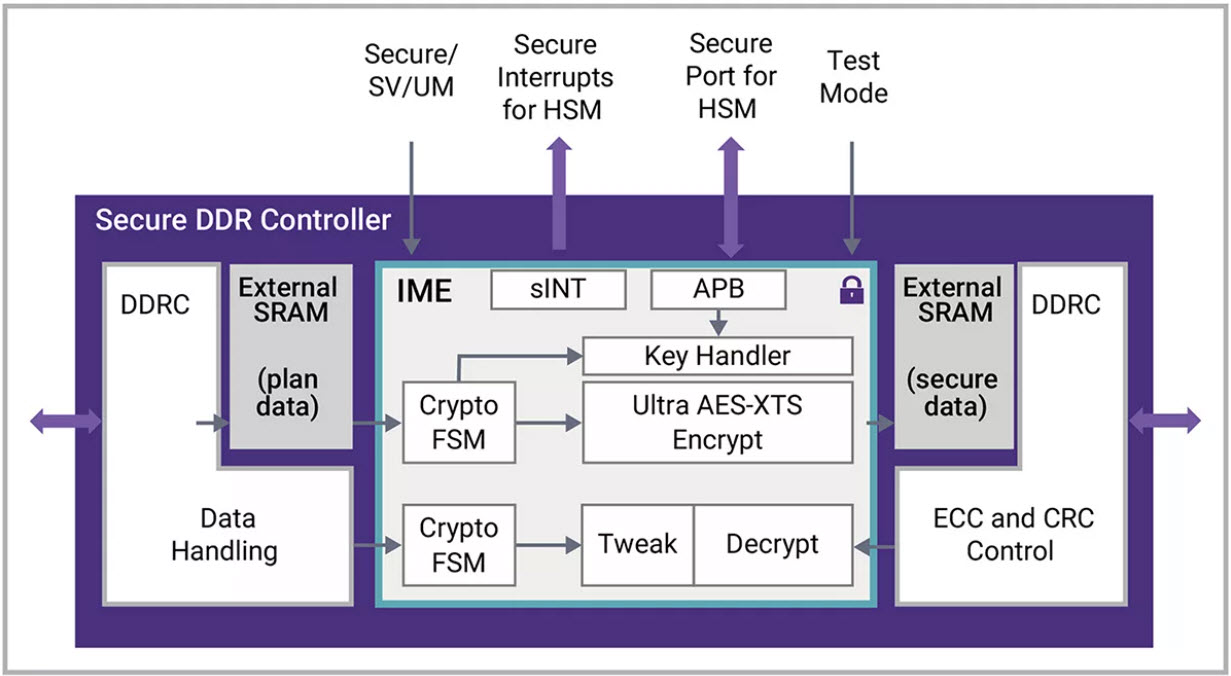

Afbeelding: Veilige DDR5-controller met inline geheugenversleuteling (IME)

IME-beveiligingsmodule voor DDR/LPDDR

De IME-beveiligingsmodule van Synopsys biedt gegevensvertrouwelijkheid voor geheugen buiten de chip via DDR/LPDDR-interfaces en ondersteunt zowel schrijf- als leeskanalen met AES-XTS-codering. Het integreert naadloos met Synopsys DDR/LPDDR-controllers, waardoor risico's worden verminderd en SoC-integratie wordt versneld met ultralage latentie van slechts twee cycli. De module is schaalbaar, klaar voor FIPS 140-3-certificering en ondersteunt verschillende gegevenspadbreedtes, sleutelgroottes en coderingsmodi. Het biedt ook efficiënte toetsbediening, SRAM-nulstelling en bypass van de missiemodus. Met zijn stand-alone of geïntegreerde oplossing biedt de IME-beveiligingsmodule optimale PPA en latentie voor veilige en conforme SoC-ontwerpen.

Raadpleeg voor meer informatie Synopsys IME Security Module-pagina.

Samengevat

Het integreren van beveiliging in SoC's is een fundamentele vereiste om te voldoen aan de privacy- en gegevensbeschermingsvereisten van gebruikers van elektronische systemen. Het beveiligen van de snelle interfaces is essentieel om aan deze eis te voldoen. De geïmplementeerde mechanismen moeten zeer efficiënt zijn met optimale latentie. Authenticatie en sleutelbeheer in het controlevlak en integriteit en gegevensversleuteling in het gegevensvlak zijn essentiële onderdelen van een complete beveiligingsoplossing. Synopsys biedt complete oplossingen om SoC's, hun gegevens en communicatie te beveiligen.

Lees ook:

Power Delivery Network-analyse in DRAM-ontwerp

Intel Keynote over Formeel een geestverruimer

Multi-Die Systems Sleutel tot de volgende golf van systeeminnovaties

Deel dit bericht via:

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://semiwiki.com/eda/synopsys/326542-securing-memory-interfaces/