Met de Eliminating Abusive and Rampant Neglect of Interactive Technologies (EARN IT) Act, twee Amerikaanse senatoren hebben opnieuw geintroduceerd een bewakingswet die grote gevolgen kan hebben voor de privacy en de vrijheid van meningsuiting, waardoor het aanbieden van encryptiediensten een wettelijk risicogebied wordt voor serviceproviders.

Terwijl de censuur van de vrijheid van meningsuiting is floreert al op openbare platforms zoals Twitter, de EARN IT-wet zou de overdracht van alle communicatie tussen gebruikers in platte tekst afdwingen, waardoor onze inboxen worden getransformeerd in doorzoekbare datamijnen. Maar hier is het goede nieuws: er zijn talloze manieren om onze communicatie zelf te versleutelen.

'Regeringen van de industriële wereld, u vermoeide reuzen van vlees en staal, ik kom uit Cyberspace, het nieuwe thuis van Mind. Namens de toekomst vraag ik u uit het verleden ons met rust te laten. U bent bij ons niet welkom. Je hebt geen soevereiniteit waar we samenkomen. '

–John Perry Barlow, “Verklaring van onafhankelijkheid van cyberspace, "1996

De VERDIEN IT Act, voor het eerst voorgesteld in 2020, strekt tot wijziging van artikel 230 van de Communicatiewet van 1934, die oorspronkelijk betrekking had op radio- en telefooncommunicatie, waardoor serviceproviders immuniteit kregen tegen civiele rechtszaken voor het verwijderen van ongepaste inhoud.

De Communicatiewet van 1934 werd voor het eerst herzien met de Telecommunicatiewet van 1996, die de Communications Decency Act, gericht op het reguleren van onfatsoenlijkheid en obsceniteit op internet, zoals pornografisch materiaal. Sectie 230 van de Communications Decency Act beschermt serviceproviders tegen juridische procedures met betrekking tot inhoud die via hun platforms wordt uitgegeven door te stellen dat serviceproviders niet als uitgevers mogen worden beschouwd. Het is dit onderdeel dat de EARN IT Act probeert te veranderen, waardoor website-exploitanten en serviceproviders meer verantwoordelijkheid krijgen.

Onder het mom van het stoppen van de verspreiding van kinderpornografie, zou de EARN IT Act de inzet van end-to-end encryptie en andere encryptiediensten strafbaar stellen, wat gevolgen zou hebben voor berichtendiensten zoals Signal, WhatsApp en Telegram's Secret Chats, zoals evenals webhostingservices zoals Amazon Web Services, die serviceproviders onder druk zetten om alle communicatie te scannen op ongepast materiaal.

Als de EARN IT Act wordt aangenomen, veranderen onze inboxen in volledig doorzoekbare databases, waardoor er geen ruimte is voor privégesprekken. Hoewel het misschien mogelijk is om end-to-end-encryptie als een service te verbieden, kan het verbod op het gebruik van end-to-end-encryptie als ongrondwettelijk worden beschouwd door inbreuk te maken op ons recht op vrijheid van meningsuiting, aangezien encryptie niets anders is dan een andere manier om met elkaar te communiceren in de vorm van geschreven tekst?

Hoewel het op het moment van schrijven onduidelijk is of de EARN IT Act zal worden aangenomen, is het duidelijk dat het reguleren van meningsuiting een vervelende en bijna zinloze onderneming is namens regeringen, aangezien het onmogelijk is om de verspreiding van woorden te stoppen zonder te onthullen in de richting van een totalitaire superstaat. We kunnen allemaal versleuteling gebruiken om privé te blijven in onze communicatie, variërend van gebruiksvriendelijke codes tot versleutelingsmechanismen van militaire kwaliteit.

De Twitter-politie omzeilen met cyphertext

Iedereen die niet voorzichtig is in hun communicatie op openbare platforms zoals Twitter, heeft waarschijnlijk een behoorlijk deel van de tijd doorgebracht in de onheilspellende "Twitter-gevangenis": het voorkomen dat ze voor bepaalde tijd op het platform posten als gevolg van dingen zeggen die de Twitter-algoritme ongepast bevonden. Een gemakkelijke manier om surveillance en dus censuur door de Twitter-politie te omzeilen is ROT13-codering.

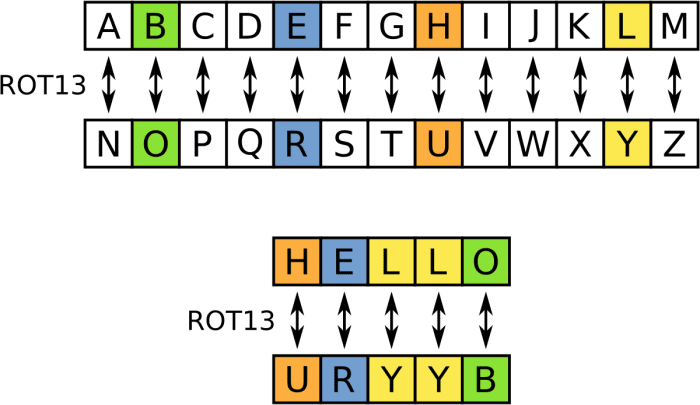

ROT13 is een eenvoudige vorm van codering die de leesbaarheid van de politiemechanismen van Twitter omzeilt door letters met 13 plaatsen te roteren, aanvankelijk gebruikt om de clou van grappen op Usenet.

Wil je je mening geven over COVID-19 zonder gestraft te worden door de Twitter-algo? Roteer de letters van wat je wilt schrijven met 13 plaatsen, waardoor je tekst leesbaar wordt voor iedereen die weet dat je ROT13-codering gebruikt, terwijl het Twitter-algoritme niets anders dan wartaal detecteert in wat je schreef. Bijvoorbeeld: "COVID SUCKS" verandert in "PBIVQ FHPXF". ROT13-codering kan worden vertaald via gratis online serviceproviders zoals: rot13.com, of met de hand via onderstaand bord.

Hoewel ROT13 niet als een veilige vorm van codering wordt beschouwd, aangezien iedereen kan ontcijferen wat er is geschreven, is het een leuke en gemakkelijke manier om te wennen aan het beschermen van iemands communicatie op het open internet. Het is ook mogelijk om eigen versleutelingsmechanismen te bedenken, zoals het roteren van letters zeven in plaats van 13 plaatsen.

Locatiedetectie omzeilen met Where39

Wanneer we onze locatie communiceren via niet-versleutelde messengers zoals iMessage of Telegram, lekken we onze locatie ook naar iedereen die de inhoud van onze inboxen in handen krijgt. Diensten zoals Google Maps detecteren automatisch locaties in onze geschreven tekst en kunnen patronen van onze bewegingen vormen. Als je iemand wilt ontmoeten zonder je locatie aan Googlezon MacCrapple te onthullen, moet je natuurlijk je telefoon thuis laten, maar moet je een manier vinden om je ontmoetingsplaats te communiceren zonder dat je vanaf het begin als een ontmoetingsplaats wordt gedetecteerd.

Ben Arc's waar39 is een gemakkelijke manier om vergaderplaatsen te coderen in platte tekst door elke vierkante meter ter wereld vier woorden toe te kennen. Oorspronkelijk voortbouwend op de service Welke drie woorden?, Arc's versie gebruikt de meest verspreide woordenlijst ter wereld waarvan elke Bitcoiner op de een of andere manier heeft gehoord, omdat het ook wordt gebruikt om onze wachtwoordzinnen te genereren: de BIP39 woordenlijst.

Als ik bijvoorbeeld een vriend wilde ontmoeten voor koffie op Francis Place, op de hoek van Edinburgh Drive in de buurt van Clayton University in St. Louis, Missouri, zou ik ze 'Rapid Thing Carry Kite' sms'en. Mijn koffiedate zou dan via de Where39-kaart de locatie kunnen opzoeken, zonder dat de platte tekst als adres wordt gedetecteerd.

Berichten versleutelen naar specifieke ontvangers met PGP

Bij het sms'en met vrienden gaan we ervan uit dat onze berichten alleen door ons als afzenders worden gelezen en door onze tegenpartijen als ontvangers. Helaas, wanneer berichten via niet-versleutelde messengers worden verzonden, kan iedereen met toegang tot de servers of een van de apparaten van de verzendende of ontvangende partij deze berichten ook lezen.

Aangezien de EARN IT-wet het voor serviceproviders ongelooflijk riskant maakt om in-app-coderingsmechanismen aan te bieden, komt hier PGP in het spel voor iedereen die zijn berichten privé wil houden: codering van militaire kwaliteit die alleen kan worden ontcijferd door degenen die de private sleutel tot het ontcijferen van communicatie.

PGP, een afkorting voor Pretty Good Privacy, is in 1991 uitgevonden door Phil Zimmerman en heeft in het verleden een groot deel van de strijd door de overheid meegemaakt. Met PGP wijzen we onszelf geheime sleutels toe die worden gebruikt om berichten te versleutelen en ontsleutelen, zodat alleen degenen die de geheime sleutels hebben, kunnen lezen wat we hebben geschreven. Op deze manier kan ik een versleuteld bericht kopiëren/plakken in een niet-versleutelde messenger, terwijl het onleesbaar blijft voor derden.

Hier is een voorbeeld van een versleuteld bericht dat ik via Telegram naar een vriend heb gestuurd, dat alleen leesbaar is voor de persoon die de geheime sleutel heeft om het te ontsleutelen:

—–BEGIN PGP-BERICHT—–

hQIMA0Y84L8CE6YzAQ/9GzF8eO0sj+2QJ9CNn8p7IJfA+iCB1IbUFQwQkiefxoQe

K7XXVKX2V9HnOMaQH66VuweqGqq8TVqUVil4xvHfWOiX/ytvQC3D9zaEz3hsX8qB

WFVAQL37wBAMSjefb73VqnV7Fiz5K5rWzxT5IdimICpHEkei7PQ2ccy4hGnBWh3z

f4HWBMruO3U4Lf8SPAwHOJhvCSCBz0wkk6IQC9sQnzFv0bcEmZ4NvU8k/Ke6GER3

94xbJu+GEXST9CGoGZviJL+48lNwWfIrtro1rCVdqZJE/gyS557VKJXkxWj06D1U

6+2aG64ELMqvlxjbjUAVr5oumtz2WWPwRU4mVuuYq2s90ooWd0x1YqvAFsL8jJqu

jtyEQounGdHMbALRK9QBXQqEm5izxNIH4Wlrvj+OcgBBNsbyRhBV6o7IE49onVBC

PdqjDSrbk6He42DRoRrBmpaYwhEQwSsp/yRhcjJg49sDp7YHBwu9TqZGSc8/WxJx

VlLyW94dmmL7Es/hqcW+/tt35sQyasjQExXIiYNm9mDSNQg2ebMwi5+yDalwMTW5

lgrM4GMiTKjC2rMM8X1gpcfkPX+SjsN44RaCxLGwuZauBmaq6emol1OE3bGNmAri

9UMDRoV/9450e0BHz3RgPjzldLohThIAgf6OvbNIQFoc0NOlSzVZ7xpZsp6EpJjS

QwGXJ/zqRLSLncumZreunbv6Bs98zidS1cfvK5abHMgioS+2J5bSnsaxGrALkVRK

i6KJaJWcGVTBckPpfdWuPu/AzJo=

=J55a

—–EINDE PGP-BERICHT—–

PGP zal waarschijnlijk het krachtigste hulpmiddel zijn om de EARN IT-wet te omzeilen als het gaat om het privé houden van onze communicatie. Om uw eigen PGP-sleutels te genereren, moet u eerst de GnuPG software. Dit is het gemakkelijkst te doen via terminal op Linux, door "sudo apt-get install gnupg" uit te voeren. Vervolgens genereert u uw sleutels door "gpg –gen-key" uit te voeren en een alias, zoals een e-mailadres, aan uw sleutel toe te voegen.

Voer "gpg –list-keys" uit om te controleren of uw sleutels zijn gegenereerd. Vervolgens exporteer je je sleutels via “gpg –output public.pgp –armor –export [je alias, die je kunt vinden via gpg –

list-keys]” en “–output private.pgp –armor –export [je alias, die je kunt vinden via gpg –list-keys].” Zorg ervoor dat u uw privésleutels nooit met iemand deelt en bewaar de sleutels veilig in een met een wachtwoord beveiligde map. Als u eenmaal geen toegang meer heeft tot uw privésleutels of tot de wachtwoordzin die u moet genereren voor uw sleutels, heeft u geen toegang meer tot berichten die naar u zijn verzonden en die zijn gecodeerd met de betreffende sleutels.

Vervolgens moet u uw openbare sleutel delen met mensen met wie u wilt communiceren via PGP, zodat die partijen berichten kunnen versleutelen die alleen kunnen worden gelezen door de persoon die uw privésleutel heeft (en hopelijk alleen u). De gemakkelijkste manier om dit te doen, is door uw openbare-sleutelbestand te uploaden naar een openbare-sleutelserver, zoals: toetsen.openpgp.org, via de web-UI. U kunt de vingerafdruk van uw sleutels ook delen in uw sociale media-profielen of op uw website.

Om de vingerafdruk voor uw sleutel te vinden, voert u "gpg -list-keys" opnieuw uit en selecteert u de lange reeks letters en cijfers die onder het gedeelte "pub" verschijnen. Als de hele string te lang is om te delen, bijvoorbeeld in je Twitter-bio, kun je ook je korte vingerafdruk delen, die bestaat uit de laatste 16 tekens van je vingerafdruk. Mensen die u een versleuteld bericht willen sturen, kunnen uw openbare sleutel nu vinden via het terminalcommando "gpg –recv-keys [fingerprint]". Maar onthoud: een PGP-sleutel die u online hebt opgehaald, garandeert niet dat deze sleutel daadwerkelijk toebehoort aan de persoon met wie u wilt communiceren. De veiligste manier om iemands sleutels in ontvangst te nemen, is altijd persoonlijk.

Laten we PGP gebruiken om mij een versleuteld bericht te sturen. Importeer mijn sleutels in uw terminal via "gpg -recv-keys C72B398B7C048F04". Als je hebt geconfigureerd om toegang te krijgen tot je sleutels via een andere sleutelserver dan openpgp, voer dan "gpg –keyserver hkps://keys.openpgp.org –recv-keys C72B398B7C048F04" uit. Voer nu "gpg -list-keys" uit om te controleren of de sleutelimport is gelukt. Om een bericht voor mij te versleutelen, voer je het commando "gpg -ae -r [mijn alias, die je kunt vinden via gpg –list-keys]" uit en druk je op "enter". Schrijf wat je ook met me wilt delen in platte tekst, zoals 'Hallo PGP', en beëindig het bericht met 'ctrl+d'. Vervolgens zou een PGP-berichtblok op uw scherm moeten verschijnen. Kopieer/plak dit bericht, inclusief "BEGIN PGP-BERICHT" en "END PGP-BERICHT" in een openbaar forum of messenger naar keuze, en verzend een versleuteld bericht via het open internet, alleen leesbaar voor de aangewezen ontvanger. U kunt dit bericht nu bijvoorbeeld naar mij sturen via Twitter direct message, het openbaar op GitHub plaatsen of het delen in een openbare Telegram-groep waarvan ik deel uitmaak.

Zodra ik je bericht heb ontvangen, stuur ik je een bericht terug via PGP. Om je een versleuteld bericht terug te kunnen sturen, moet je ervoor zorgen dat je bericht je PGP-vingerafdruk bevat. De eenvoudigste manier om dit te doen, is door het in uw versleutelde bericht op te nemen. Wanneer u een versleuteld bericht terugontvangt, kunt u het ontsleutelen door "gpg -d" in uw terminal uit te voeren en het versleutelde bericht te kopiëren/plakken, inclusief "BEGIN PGP-BERICHT" en "END PGP-BERICHT". Het bericht moet dan worden omgezet in platte tekst. En hier gaan we, bent u nu ingesteld om privé met uw tegenpartijen te communiceren via het open internet, waardoor wetshandhavers geen kans krijgen om de inhoud van uw communicatie te controleren.

Conclusie

Aangenomen mag worden dat onze technocratische opperheren de komende jaren de druk zullen opvoeren om communicatie via het open internet te deanonimiseren. Voorstellen zoals de EARN IT Act zijn slechts de eerste stappen.

Maar zoals de cypherpunks in de jaren negentig hadden bewezen, is encryptie spraak en onmogelijk te verbieden. Zolang we onze toevlucht nemen tot het informeren over de mogelijkheden van privécommunicatie, kunnen regeringen en big tech ons er niet van weerhouden ze buiten beeld te houden en ons recht op vrijheid van meningsuiting via alle communicatiekanalen in praktijk te brengen.

Privacyverklaring: Dit artikel geeft alleen een overzicht van versleutelingsmechanismen voor beginners. Als je te maken hebt met gevoelige gegevens, is het zinvol om je verder te informeren over veiligere omgang met PGP, zoals het beheren van GPG via Tor en het versleutelen en ontsleutelen van berichten via air-gapped devices.

Dit is een gast bericht door L0la L33tz De geuite meningen zijn geheel hun eigen meningen en komen niet noodzakelijk overeen met die van BTC Inc of Bitcoin Magazine.