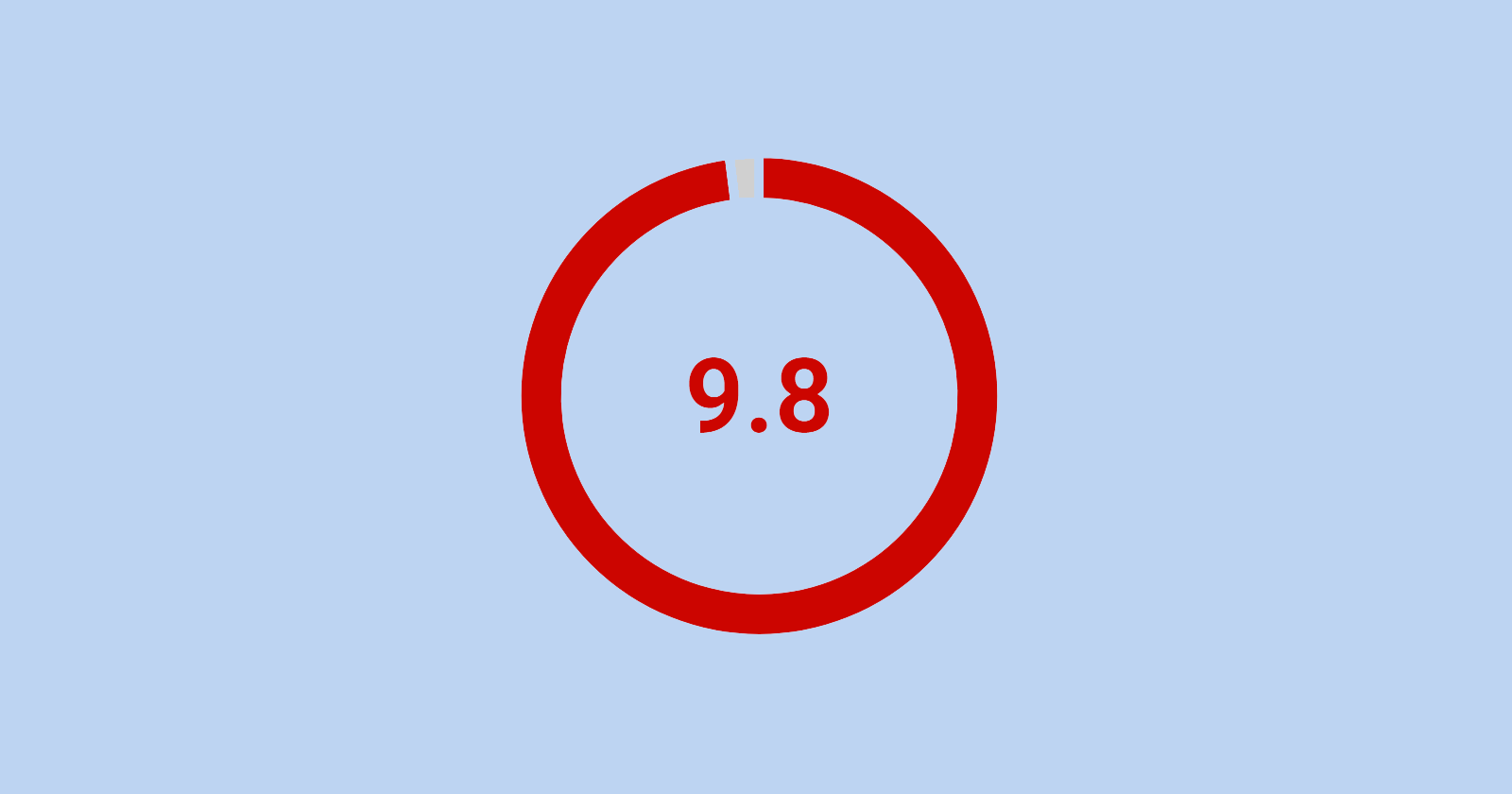

Bricks Visual Site Builder voor WordPress heeft onlangs een kwetsbaarheid met een kritieke ernst van 9.8/10 gepatcht, die momenteel actief wordt uitgebuit.

Bakstenen bouwer

Bricks Builder is een populair WordPress-ontwikkelthema waarmee je eenvoudig aantrekkelijke en snel presterende websites kunt maken in enkele uren, wat tot wel $20,000 aan ontwikkeltijd zou kosten om het helemaal opnieuw te doen. Gebruiksgemak en ontwikkelaarscomponenten voor CSS hebben het tot een populaire keuze gemaakt voor ontwikkelaars.

Niet-geauthenticeerde RCE-kwetsbaarheid

Bricks Builder wordt getroffen door een kwetsbaarheid voor het uitvoeren van externe code (RCE). Het heeft een beoordeling van 9.8/10 op het Common Vulnerability Scoring System (CVSS), wat bijna het hoogste niveau is.

Wat deze kwetsbaarheid bijzonder slecht maakt, is dat het een niet-geauthenticeerde kwetsbaarheid is, wat betekent dat een hacker geen toestemmingsreferenties hoeft te verkrijgen om de kwetsbaarheid te misbruiken. Elke hacker die de kwetsbaarheid kent, kan deze misbruiken, wat in dit geval betekent dat een aanvaller code kan uitvoeren.

Wordfence beschrijft wat kan gebeuren:

“Dit maakt het voor niet-geverifieerde aanvallers mogelijk om code op de server uit te voeren.”

De details van de kwetsbaarheid zijn nog niet officieel gepubliceerd.

Volgens de officiële Bricks Builder changelog:

“We hebben zojuist een verplichte beveiligingsupdate uitgebracht met Bricks 1.9.6.1.

Een toonaangevende beveiligingsexpert op het gebied van WordPress heeft deze kwetsbaarheid zojuist onder onze aandacht gebracht en we zijn meteen aan de slag gegaan om u nu te voorzien van een geverifieerde patch.

Op het moment van deze release is er geen bewijs dat er misbruik is gemaakt van deze kwetsbaarheid. Het potentieel voor exploitatie neemt echter toe naarmate de update naar 1.9.6.1 langer wordt uitgesteld.

Wij raden u aan om al uw Bricks-sites onmiddellijk te updaten.”

Kwetsbaarheid wordt actief uitgebuit

Volgens Adam J. Humphreys (LinkedIn), oprichter van het webontwikkelingsbedrijf Making 8, wordt de kwetsbaarheid actief misbruikt. De Bricks Builder Facebook-gemeenschap zou de getroffen gebruikers reageren met informatie over hoe ze van de kwetsbaarheid kunnen herstellen.

Adam J. Humphrey's zei tegen SEJ:

“Iedereen wordt zwaar getroffen. Mensen op hosts zonder goede beveiliging werden uitgebuit. Veel mensen hebben er nu mee te maken. Het is een bloedbad en het is de best beoordeelde bouwer.

Ik heb een sterke beveiliging. Ik ben zo blij dat ik erg beschermend ben tegenover klanten. Tot nu toe leek het allemaal overdreven.

Mensen op hosts zonder goede beveiliging werden uitgebuit.

SiteGround heeft, indien geïnstalleerd, WordPress-beveiliging. Ze hebben ook een CDN en eenvoudige migraties met hun plug-in. Ik heb gemerkt dat hun ondersteuning responsiever is dan die van de duurste hosts. De WordPress security plugin bij SiteGround is goed, maar ik combineer deze ook met Wordfence omdat bescherming nooit pijn kan doen.”

aanbevelingen:

Alle Bricks Builder-gebruikers worden aangemoedigd om te updaten naar de nieuwste versie, 1.9.6.1.

De Bricks Builder changelog-aankondiging adviseert:

“Nu updaten: update al uw Bricks-sites zo snel mogelijk naar de nieuwste Bricks 1.9.6.1. Maar in ieder geval binnen de komende 24 uur. Hoe eerder hoe beter.

Back-up Let op: Als u websiteback-ups gebruikt, houd er dan rekening mee dat deze een oudere, kwetsbare versie van Bricks kunnen bevatten. Herstellen vanaf deze back-ups kan het beveiligingslek opnieuw introduceren. Update uw back-ups met de beveiligde versie 1.9.6.1.”

Dit is een evenement in ontwikkeling, meer informatie zal worden toegevoegd zodra bekend.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- PlatoData.Network Verticale generatieve AI. Versterk jezelf. Toegang hier.

- PlatoAiStream. Web3-intelligentie. Kennis versterkt. Toegang hier.

- PlatoESG. carbon, CleanTech, Energie, Milieu, Zonne, Afvalbeheer. Toegang hier.

- Plato Gezondheid. Intelligentie op het gebied van biotech en klinische proeven. Toegang hier.

- Bron: https://www.searchenginejournal.com/bricks-builder-for-wordpress-rce-vulnerability/508499/