De Platypus-flitsleningaanval van $ 8 miljoen werd mogelijk gemaakt door code die dat wel was in de verkeerde volgorde, volgens een autopsierapport van Platypus-auditor Omniscia. Het auditbedrijf beweert dat de problematische code niet bestond in de versie die ze zagen.

In het licht van de recente @Platypusdefi incident de https://t.co/30PzcoIJnt team heeft een technische post-mortem-analyse opgesteld waarin wordt beschreven hoe de exploit tot in detail is ontrafeld.

Volg zeker @Omniscia_sec om meer beveiligingsupdates te ontvangen!https://t.co/cf784QtKPK pic.twitter.com/egHyoYaBhn

— Omniscia (@Omniscia_sec) 17 februari 2023

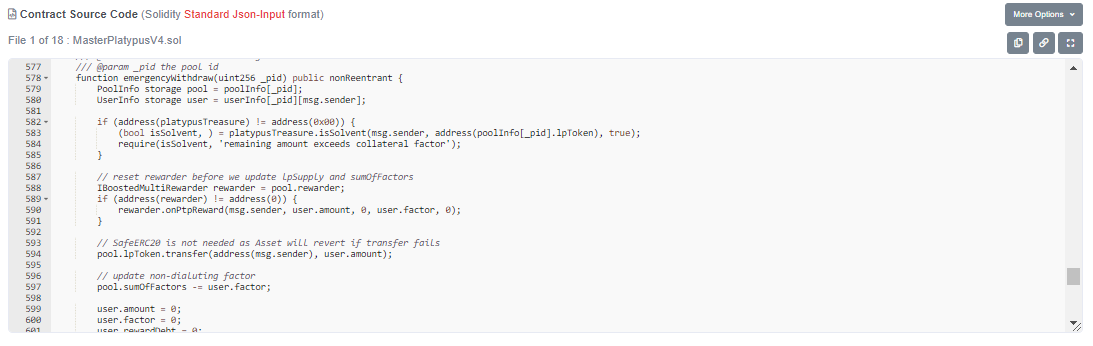

Volgens het rapport bevatte het Platypus MasterPlatypusV4-contract "een fatale misvatting in zijn noodoproepmechanisme", waardoor het "zijn solvabiliteitscontrole uitvoerde voordat de LP-tokens die aan de inzetpositie waren gekoppeld, werden bijgewerkt".

Het rapport benadrukte dat de code voor de emergencyWithdraw-functie alle noodzakelijke elementen bevatte om een aanval te voorkomen, maar deze elementen waren gewoon in de verkeerde volgorde geschreven, zoals Omniscia uitlegde:

"Het probleem had kunnen worden voorkomen door de MasterPlatypusV4::emergencyWithdraw-verklaringen opnieuw te ordenen en de solvabiliteitscontrole uit te voeren nadat het bedrag van de gebruiker op 0 was gezet, waardoor de aanval niet had kunnen plaatsvinden."

Omnisia gaf toe dat ze een versie van het MasterPlatypusV4-contract hebben gecontroleerd van 21 november tot 5 december 2021. Deze versie "bevatte echter geen integratiepunten met een extern platypusTreasure-systeem" en bevatte daarom niet de verkeerd geordende regels code. Vanuit het standpunt van Omniscia impliceert dit dat de ontwikkelaars op enig moment na de audit een nieuwe versie van het contract moeten hebben geïmplementeerd.

Zie ook: Raydium kondigt details van hack aan, stelt compensatie voor slachtoffers voor

De accountant stelt dat de contractuitvoering bij Avalanche (AVAX) C-Chain adresseert 0xc007f27b757a782c833c568f5851ae1dfe0e6ec7 is degene die werd uitgebuit. Regels 582-584 van dit contract lijken een functie met de naam "isSolvent" op het PlatypusTreasure-contract aan te roepen, en regels 599-601 lijken het bedrag, de factor en de beloning van de gebruiker op nul te zetten. Deze bedragen worden echter op nul gezet nadat de functie "isSolvent" al is aangeroepen.

Het Platypus-team bevestigd op 16 februari dat de aanvaller misbruik maakte van een "fout in [het] USP-solvabiliteitscontrolemechanisme", maar het team gaf aanvankelijk geen verdere details. Dit nieuwe rapport van de auditor werpt verder licht op hoe de aanvaller de exploit mogelijk heeft kunnen uitvoeren.

Het Platypus-team kondigde op 16 februari aan dat de aanval had plaatsgevonden. Het heeft geprobeerd contact op te nemen met de hacker en het geld terug te krijgen in ruil voor een bugbounty. De aanvaller gebruikte flitste leningen om de exploit uit te voeren, wat vergelijkbaar is met de strategie die wordt gebruikt in de Defrost Finance-misbruik van 25 december.

- Door SEO aangedreven content en PR-distributie. Word vandaag nog versterkt.

- Platoblockchain. Web3 Metaverse Intelligentie. Kennis versterkt. Toegang hier.

- Bron: https://cointelegraph.com/news/platypus-attack-exploited-incorrect-ordering-of-code-auditor-claims